Datenschutz & Sicherheit

25 EU-Staaten wählen den billigen Weg

Vertreter*innen von 25 EU-Staaten sowie Norwegen und Island haben eine gemeinsame Erklärung unterzeichnet. Es geht um Maßnahmen zum Schutz von Minderjährigen im Netz. Nur von Estland und Belgien fehlt eine Unterschrift. Angestoßen hat die sogenannte Jütland-Erklärung die dänische Ratspräsidentschaft. Im Mittelpunkt stehen Forderungen nach neuen EU-Regeln. Sie sollen mehr strenge Alterskontrollen und ein Mindestalter für sozialen Medien vorschreiben.

Für die deutsche Regierung haben Digitalminister Karsten Wildberger (CDU) und Familienministerin Karin Prien (CDU) unterschrieben. Das irritiert, schließlich hatte sich das Kabinett im September darauf geeinigt, dass zunächst eine eigens eingesetzte Kommission aus Expert*innen ein Jahr lang Lösungen erarbeiten soll. Die Unterschriften der deutschen Minister*innen nehmen das Ergebnis der Kommission zwar nicht vorweg. Sie werfen aber die Frage auf, wie sehr sich die Regierung für die Arbeit der Kommission interessiert.

Die Illusion wirksamer Alterskontrollen

Die Jütland-Erklärung fügt sich ein in internationale Bestrebungen nach strengeren Alterskontrollen im Netz. Inhaltlich bringt sie die Debatte um Jugendmedienschutz jedoch nicht weiter, im Gegenteil. Der Fokus auf Alterskontrollen senkt das Niveau der Debatte. So heißt es in der Erklärung, aus dem Englischen übersetzt:

Es besteht die Notwendigkeit nach wirksamer und datenschutzfreundlicher Altersverifikation in sozialen Medien und anderen relevanten digitalen Diensten, die ein erhebliches Risiko für Minderjährige darstellen.

Mit diesen Worten beweisen die Unterzeichner*innen, das sie weiterhin einer Illusion erliegen. Es existiert nämlich keine Technologie, die Alterskontrollen wirksam und datenschutzfreundlich möglich macht. Um solche Kontrollen auszutricksen, genügen kostenlose Werkzeuge für digitale Selbstverteidigung, darunter VPN-Dienste, der Tor-Browser oder alternative DNS-Server. Das zeigt etwa der sprunghafte Anstieg der VPN-Nutzung in Großbritannien, wo Alterskontrollen jüngst auf Grundlage des Online Safety Acts verschärft wurden.

Datenschutzfreundliche Alterskontrollen sind zwar technisch denkbar, in der Praxis können sie aber nicht überzeugen. Selbst der als internationales Vorbild entworfene Prototyp der EU-Kommission setzt aktuell noch immer auf pseudonyme statt anonyme Kontrollen, und steht damit nicht im Dienst von Datenschutz und Privatsphäre. Bis Ende des Jahres will die Kommission allerdings nachbessern.

Zudem zeigt der jüngste Hack auf geschätzt 70.000 Ausweisdaten von Discord-Nutzer*innen, wie Alterskontrollen in der Praxis zum Datenschutz-Albtraum werden können. Ein frisches Gutachten aus Australien zeigt: Das ist kein Einzelfall. Wie sollen Nutzer*innen wissen, ob sie es gerade mit einem vertrauenswürdigen Kontrollsystem zu tun haben oder nicht?

Fachleute: Alterskontrollen kein Wundermittel

Hinzu kommt: Derzeit gibt es im EU-Recht kaum Spielraum für pauschale Alterskontrollen, wie sie den EU-Mitgliedstaaten offenbar vorschweben. Stattdessen bieten einschlägige Gesetze wie das Gesetz über digitale Dienste (DSA) und die Richtlinie über audiovisuelle Mediendienste (AVMD-RL) differenzierte Ansätze, je nach Art des Dienstes und des Risikos für Minderjährige.

Die Unterzeichner*innen der Jütland-Erklärung fordern deshalb neue und strengere EU-Gesetze. Konkret heißt es: „Es besteht Notwendigkeit zu prüfen, ob weitere Maßnahmen erforderlich sind, um den DSA zu ergänzen.“

Für das exakte Gegenteil argumentiert eine jüngst veröffentlichte Analyse der gemeinnützigen Denkfabrik Interface. „Denken Sie zweimal darüber nach, bevor Sie Alterskontrollen in verbindliches Recht auf EU-Ebene aufnehmen“, warnt darin Analystin Jessica Galissaire. Ihr Papier stellt die in der Jütland-Erklärung behauptete Notwendigkeit solcher Regeln in Frage.

Was Kinder im Netz erleben, und was Politik daraus lernen kann

Ausführlich beschreibt sie, dass selbst sehr große Plattformen wie Instagram, TikTok, Roblox oder YouTube bereits existierende Regeln schleifen lassen. Aufsichtsbehörden fehle es an Mitteln zur Durchsetzung, Zuständigkeiten seien unklar. Plattformen wiederum würden die rechtlichen Unschärfen ausnutzen, um weiter ihr eigenes Süppchen zu kochen. Alterskontrollen, warnt Interface, können und sollten nicht als Wundermittel („silver bullet“) behandelt werden.

Heiße Luft statt Argumente

Tatsächlich sind die Risiken für Kinder und Jugendliche zu vielfältig, um sie mit einer Maßnahme aus dem Weg räumen zu können. Zu nennen sind nicht nur potenziell verstörende Inhalte, sondern auch manipulative und süchtig machende Designs, Kontaktaufnahme durch böswillige Fremde oder Cybermobbing. Für diese und weitere Risiken braucht es spezifische Maßnahmen – und dafür wurden schon Grundlagen geschaffen.

So sieht das relativ junge Gesetz über digitale Dienste (DSA) vor, dass Dienste ihre jeweiligen Risiken einschätzen und eindämmen müssen, sonst drohen Strafen. Wie Maßnahmen aussehen können, hat die EU jüngst in DSA-Leitlinien ausbuchstabiert. Es geht etwa um Einschränkungen von unendlichem Scrollen und von Push-Benachrichtigungen und um sichere Voreinstellungen für Kontaktaufnahmen.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Diese Vielfalt der Risiken versucht die Jütland-Erklärung einzufangen, argumentiert jedoch unschlüssig. So seien „wirksame“ Alterskontrollen (die es wohlgemerkt nicht gibt) ein essentielles Werkzeug, „um die negativen Auswirkungen von illegalen und nicht altersgerechten Inhalten, schädlichen Geschäftspraktiken, süchtig machenden oder manipulativen Designs sowie übermäßiger Datenerhebung – insbesondere bei Minderjährigen – zu verringern.“

Das Zitat erweckt den Anschein einer Argumentation, entpuppt sich bei näherer Betrachtung jedoch als heiße Luft. So schützen Alterskontrollen nicht „insbesondere“ Minderjährige, nein, sie schützen, wenn überhaupt, ausschließlich Minderjährige. Denn wer eine Alterskontrolle überwindet, wird vor den aufgezählten Risiken ganz und gar nicht geschützt.

„Illegale“ Inhalte sind, wie das Wort es schon sagt, bereits illegal. Warum sollten Plattformen, die nicht konsequent gegen illegale Inhalte vorgehen, konsequent gegen Zugriff durch Minderjährige vorgehen? Ebenso sind Risiken wie süchtig machende und manipulative Designs und übermäßige Datenerhebung auf Grundlage anderer EU-Gesetze wie etwa dem DSA oder der DSGVO bereits reguliert.

Forderung ist Zeichen politischer Schwäche

Es scheint, als wollten die Mitgliedstaaten einmal großzügig Alterskontrollen über allerlei Missstände bügeln, gegen die es bereits Regeln gibt. Das ist weder angemessen noch erforderlich – und damit keine seriöse Grundlage für Gesetzgebung. Zugleich ist die Forderung nach Alterskontrollen ein Zeichen politischer Schwäche. Es ist teuer und mühsam, die Einhaltung bereits bestehender Gesetze durchzusetzen. Es ist dagegen bequem und billig, sich neue Gesetze auszudenken.

Behörden müssen oftmals vor Gericht ziehen, weil sich betroffene Unternehmen mit aller Macht gegen gesetzliche Einschränkungen wehren; vor allem, wenn sie deren Einnahmen schmälern könnten. Gerade bei Verbraucher- und Datenschutz müssen Aufsichtsbehörden oftmals für die Grundrechte der EU-Bürger*innen kämpfen.

Von echtem Kampfgeist ist in der Jütland-Erklärung jedoch keine Spur. Eher symbolisch merken die Vertreter*innen an, es sei „notwendig“, dass süchtig machende und manipulativen Designs „adressiert“ werden. Wie und von wem auch immer. Eltern solle man der Erklärung zufolge informieren, aber auch nicht in die Verantwortung nehmen. Dabei hätte niemand mehr Einfluss auf das Wohlbefinden von Kindern als Eltern und Aufsichtspersonen.

Strengere Regeln zu Alterskontrollen sollen es also richten, noch bevor die gerade erst geschaffenen Instrumente des DSA ihre Wirkung entfalten konnten. So sieht das aus, wenn Politiker*innen einen bequemen und billigen Weg einschlagen.

Datenschutz & Sicherheit

Besseres Google-„Mein Gerät finden“-Netz mit optimierter Einstellung

Googles Tracking-Netzwerk „Mein Gerät finden“ soll besser werden. Dazu ergänzt Google beim Pixel 10 die Einstellungen bereits im Android-Setup-Assistenten. Bei vielen Android-Geräten läuft der Assistent aber nicht nachträglich – hier müssen Nutzerinnen und Nutzer selbst aktiv werden und die Teilnahme anschalten. Mit optimierter Einstellung könnte es gelingen, in kürzester Zeit die Nützlichkeit auf das Niveau von Apples „Wo ist“-Netz zu heben oder es gar zu überflügeln.

Weiterlesen nach der Anzeige

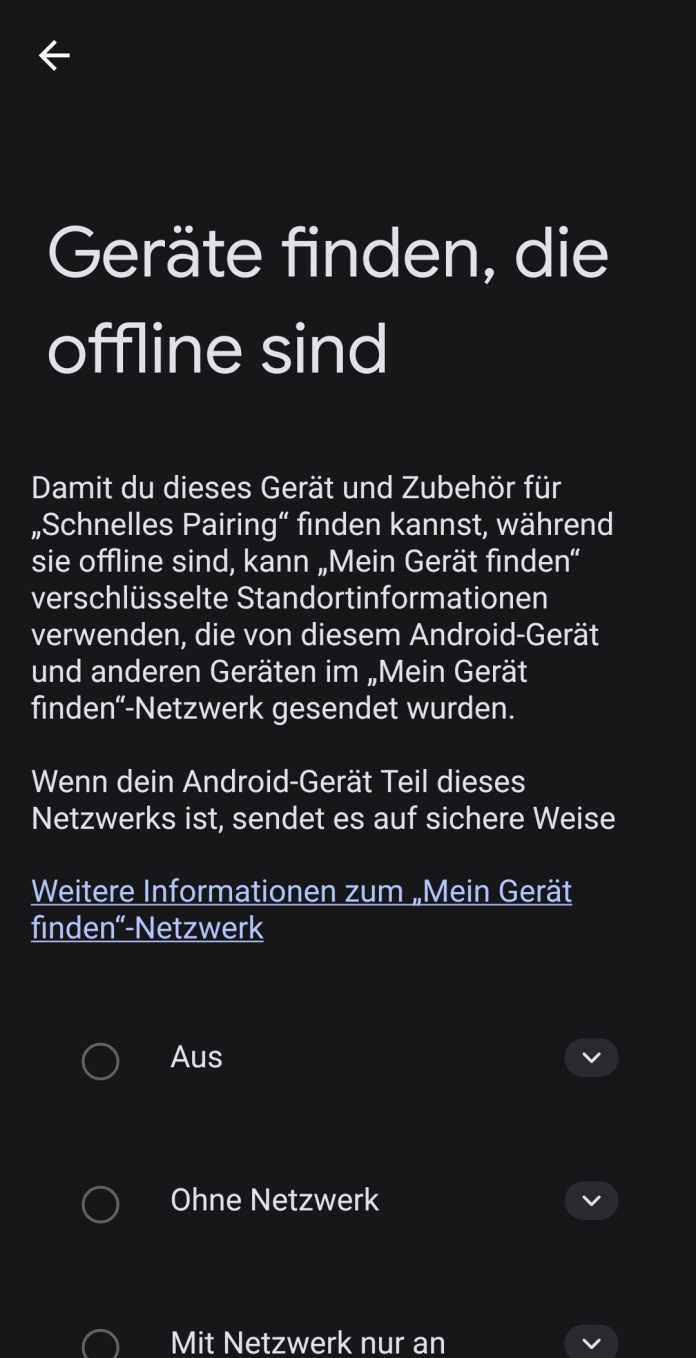

Die Einstellungen für „Mein Gerät finden“ sind etwas versteckt in Android.

(Bild: heise medien)

Googles Ansatz ist derzeit ein besonderer Privatsphärenschutz. Die Funktion hatte Google im Mai 2024 mit einem Hinweis auf Android-Smartphones angekündigt und auch aktiviert, sofern Betroffene an den Voreinstellungen nichts geändert haben. Allerdings nutzt die Standardkonfiguration die Option „Mit Netzwerk nur an stark frequentierten Orten“. Es müssen also mehrere Android-Geräte etwa einen Bluetooth-Tracker erkannt und gemeldet haben, damit der auch im inzwischen zu „Find Hub“ umbenannten Tracking-Netz auftaucht.

Einstellungsänderung für Tracking auch in einsamen Gegenden

Leider hat Google die Konfiguration dazu ziemlich gut versteckt. Sie liegt unter „Einstellungen“ – „Google“, dort muss zunächst die Schaltfläche „Alle Dienste“ ausgewählt werden. Dort unter „Persönliche Sicherheit & Gerätesicherheit“ finden sich die Optionen „Benachrichtigungen über unbekannte Bluetooth-Tracker“ sowie „Mein Gerät finden“ – die Umbenennung in „Find Hub“ ist in der deutschen Oberfläche noch nicht angekommen. Dort schließlich können Interessierte unter „Geräte finden, die offline sind“ die Konfiguration auf „Mit Netzwerk überall“ stellen, damit Geräte auch an wenig frequentierten Orten gefunden werden können.

Wenn mehr Android-Nutzer diese Option aktivieren, lassen sich Tracker auch dann aufspüren, wenn lediglich ein einzelnes Android-Smartphone ihn gesehen hat. Der bessere Privatsphärenschutz durch aggregierte Daten (also die Option, nur an stark frequentierten Orten Tracker zu zeigen) bezieht sich auf Standortinformationen, die unter Umständen bei einem einzelnen meldenden Android-Gerät Rückschlüsse auf eine Person zulassen könnten. Für die allermeisten Nutzerinnen und Nutzer dürfte das jedoch kein ernst zu nehmendes Problem darstellen. Als Voraussetzung für die Nutzung von „Mein Gerät finden“ nennt Google Android Version 6.

Die Tracker-Netzwerke lassen sich auch von Kriminellen missbrauchen. Ende 2023 etwa gelang das Ausschleusen von Daten wie Passwörtern mittels manipulierter Keylogger-Tastatur über Apples „Wo ist“-Netz. Google hat Android inzwischen einen verbesserten Schutz vor heimlichem Bluetooth-Tracking verpasst, mit dem bösartige Akteure etwa Taten vorbereiten oder Menschen stalken könnten.

Weiterlesen nach der Anzeige

(dmk)

Datenschutz & Sicherheit

Ransomware-Bande Qilin stiehlt Daten von Scientology

Die kriminelle Online-Vereinigung Qilin meldet einen IT-Einbruch mit Datendiebstahl bei Scientology. Genauere Informationen fehlen noch, jedoch sollen einige Screenshots von Dokumenten mit persönlichen und sensiblen Informationen das belegen.

Weiterlesen nach der Anzeige

IAuf der Darknet-Leaksite von Qilin ist Scientology neu als Opfer gelistet.

(Bild: heise medien)

Die Ransomware-as-a-Service-Gruppe Qilin (Übersicht von Check Point) nutzt üblicherweise die „doppelte Erpressung“ (Double Extortion). Einerseits verschlüsselt die Ransomware die Daten der Opfer. Andererseits kopiert die Bande die Daten und bietet sie im Darknet zum Verkauf an – wer zuerst zahlt, „gewinnt“, Opfer oder etwa Konkurrenten.

Die auf der Darknet-Leaksite von Qilin präsentierten Screenshots einiger der erbeuteten Dokumente deuten darauf hin, dass die Cybergang in die IT-Systeme im Vereinigten Königreich der vom Verfassungsschutz mehrerer Bundesländer beobachteten Scientology-Organisation eingedrungen ist. Bewilligungen von Kosten für UK-Visa finden sich dort, aber auch Listen von Mitgliedern mitsamt von Kontoständen und Level innerhalb der Organisation – die allerdings nicht auf England beschränkt sind, sondern etwa Personen aus Südamerika enthalten.

Auswirkungen unklar

Etwa die Höhe einer etwaigen Lösegeldforderung findet sich nicht auf der Darknet-Seite von Qilin. Es ist unklar, wie Scientology reagieren wird. Die Veröffentlichung der Informationen zu Mitgliedern respektive Opfern der Organisation könnten ihr Schaden zufügen. Ermittler und Beobachter interessieren sich wahrscheinlich ebenfalls für die Daten.

Qilin ist eine der umtriebigsten Cybergangs, der viele Einbrüche auch in renommierte Unternehmen gelingen. Sie steckt etwa hinter dem Angriff auf die japanische Asahi-Brauerei, der zu Lieferengpässen beim Bier führte. Die Ransomware-as-a-Service-Bande geht jedoch sogar über Leichen: Infolge eines Cyberangriffs auf den NHS England gab es einen Todesfall, da Ergebnisse von Bluttests nicht rechtzeitig übermittelt werden konnten.

Weiterlesen nach der Anzeige

(dmk)

Datenschutz & Sicherheit

Porsche in Russland: Autos lassen sich nicht starten

In Russland starten zahlreiche Porsche-PKW nicht mehr. Das Problem geht offenbar von der satellitengestützten Alarmanlage aus. Porsche gibt an, damit nichts zu tun zu haben.

Weiterlesen nach der Anzeige

Seit Ende November häufen sich Anfragen von russischen Porsche-Besitzern an Werkstätten, da die Vehikel sich nicht mehr starten lassen. Das meldet die russische Mediengruppe RBK. Die Händlerkette Rolf, die auch Porsches vertreibt, erklärte dazu, dass die Möglichkeit bestehe, dass das absichtlich geschehen sei. Es gebe ähnliche Situationen bei Mercedes-Benz-Besitzern, jedoch deutlich seltener, und die Fahrzeuge lassen sich weiterhin nutzen.

Hunderte Porsche-Fahrzeuge in ganz Russland seien demnach aufgrund von Kommunikationsproblemen oder Störungen der Alarmanlage (VTS) nicht mehr fahrbereit. Durch das Abklemmen der Batterie hätten sich einige Betroffene helfen können. Die Händlerkette Rolf hilft ihren Kunden, indem sie die Alarmanlage betroffener Fahrzeuge zurücksetzt und demontiert. Dem Händler zufolge lassen sich keine Eingrenzungen bezüglich betroffener Modelle vornehmen, jedes Fahrzeug könne gesperrt werden.

Porsche war es nicht

Die konkrete Ursache ist weiterhin unbekannt, Untersuchungen laufen. Gegenüber dem Magazin Auto Motor und Sport hat Porsche geäußert, dass das nicht in der Verantwortung der Porsche AG liege, da es sich um eine länderspezifische Ausführung handele. Andere Märkte seien nicht betroffen. Das Unternehmen halte sich an alle geltenden Wirtschaftssanktionen gegen Russland.

Dieser Vorfall zeigt einmal mehr die potenziellen Auswirkungen von weitreichender Elektronik im PKW auf die Fahrzeugsicherheit. Diese lässt sich offenbar als Einfallstor für Angriffe nutzen. Bereits vor einem Jahrzehnt zeigten IT-Sicherheitsforscher, wie sie Kontrolle über einen Jeep übernommen hatten – über das Internet.

Betroffen können lediglich etwas ältere Porsche-Modelle sein. Seit März 2022 hat das Unternehmen die Auslieferung von Fahrzeugen nach Russland im Zuge des russischen Angriffskriegs gegen die Ukraine eingestellt.

Weiterlesen nach der Anzeige

(dmk)

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenIllustrierte Reise nach New York City › PAGE online

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenJetzt patchen! Erneut Attacken auf SonicWall-Firewalls beobachtet

-

Künstliche Intelligenzvor 2 Monaten

Künstliche Intelligenzvor 2 MonatenAus Softwarefehlern lernen – Teil 3: Eine Marssonde gerät außer Kontrolle

-

Künstliche Intelligenzvor 2 Monaten

Top 10: Die beste kabellose Überwachungskamera im Test

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenSK Rapid Wien erneuert visuelle Identität

-

Entwicklung & Codevor 3 Wochen

Entwicklung & Codevor 3 WochenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

Social Mediavor 3 Monaten

Social Mediavor 3 MonatenSchluss mit FOMO im Social Media Marketing – Welche Trends und Features sind für Social Media Manager*innen wirklich relevant?