Künstliche Intelligenz

40 Jahre Amiga – die Wow-Maschine

Dies ist Teil Eins einer dreiteiligen Serie über den Amiga. Die nächsten Teile erscheinen in den nächsten beiden Tagen.

Wow – das war ab dem 23. Juli 1985 regelmäßig die Reaktion, wenn jemand einen Amiga in Aktion sah. Animierte Farbgrafik, Stereosound und Multitasking-Betriebssystem ließen staunen, denn kein Heimcomputer dieser Zeit konnte vergleichbares. Auch der ein Jahr zuvor erschienene Apple Macintosh nicht, der mit seinem integrierten Schwarz/Weiß-Monitor ganz anders aussah. „The Amiga“, vorgestellt heute vor 40 Jahren bei einer pompösen Veranstaltung in New York, kam daher wir eine High-End-Workstation – sollte aber nur einen Bruchteil dieser Maschinen kosten. Gegenüber dem C64, für den Commodore damals 149 US-Dollar verlangte, waren die zuerst verlangten 1295 US-Dollar jedoch eher ein „Uff“ statt „Wow“.

Oft wird behauptet, dass vor allem der Preis verhinderte, dass der kurz später in „Amiga 1000“ umbenannte Rechner die gesamte Computerwelt im Sturm eroberte. Denn das hat er nicht, sonst würden heute wohl Amigas auf oder unter den Schreibtischen stehen, und nicht PCs oder Macs. Der Hauptgrund für den langsamen Start heißt jedoch unzweifelhaft Commodore. Die schließlich 1994 insolvente Firma hatte sich schon 1985 verzettelt: Der wenig erfolgreiche C128 kam zeitgleich mit dem Amiga in die Läden, und in größeren Stückzahlen konnte Commodore die Wow-Maschine erst kurz vor Weihnachten liefern. Zudem gab es kaum Werbung – die Firma hatte Schulden in dreistelliger Millionenhöhe.

Boom erst zwei Jahre später

So richtig erfolgreich wurde der Amiga erst ab 1987, als der Amiga 500 als Tastaturcomputer im klassischen Design von Heimcomputern erschien. Der Amiga 2000, mit seinem riesigen Blechgehäuse für Erweiterungen bei Commodore Deutschland in Braunschweig gestaltet, sollte den professionellen Markt bedienen. Die Preise: 699 US-Dollar für den 500, und 1495 für den 2000. Beide Maschinen hatten bis auf eine serienmäßige Erweiterung auf 512 KByte RAM dem Amiga 1000 in der Leistung nichts voraus. Commodore hatte also zwei Jahre mit einer vernünftigen Positionierung als sowohl Heimcomputer wie Workstation verloren, während der ebenfalls 1985 erschienene Atari ST schon mit mehreren Modellen kräftig Konkurrenz machte.

Dass die dann drei Amigas bis Ende der 1980er-Jahre doch noch für jede Menge „Wow“ sorgen konnten, liegt an ihrer für die damalige Zeit richtungsweisenden Architektur. Wie die Maschine entstand, die ursprünglich als einzigartig starke Spielekonsole geplant war, haben wir bereits ausführlich beschrieben. Daher nun ein knapper Überblick über die Innereien, die bei Amiga 500, 1000 und 2000 funktional und bei den Bauteilen weitgehend identisch sind. Herzstück ist der 68000-Prozessor von Motorola, aus dem Amiga-Erfinder Jay Miner schon Jahre vor der Vorstellung seines Rechners einen Computer bauen wollte. Um zu verstehen, warum der Amiga als Spiele- und Kreativmaschine das Ende der 1980er Jahre technisch dominierte, ist ein Blick auf die Chips nötig.

Eine 16/32-Bit-CPU und drei Custom-Chips

Der 68000, auch Motor von Macintosh und Atari ST, ist im Kern eine 32-Bit-CISC-CPU, mit entsprechend breiten Registern, aber nur einem 16 Bit breiten Datenbus sowie einer 16 Bit breiten Recheneinheit (ALU). Eine Gleitkommaeinheit (FPU) fehlt ihm, diese konnte bei späteren Versionen ab dem 68020 als eigener Baustein nachgerüstet werden oder war gleich integriert. Das Gesamtpaket des ersten 68000 war also voller Kompromisse, bot damit aber zwei große Vorteile: Geringer Preis und einfache – und damit ebenso billige – Anbindung von Zusatzchips durch die schmalen externen Busse. Zentral ist beim Amiga die selbst entwickelte „Agnus“, die an Daten- und Adressbus des 68000 hängt.

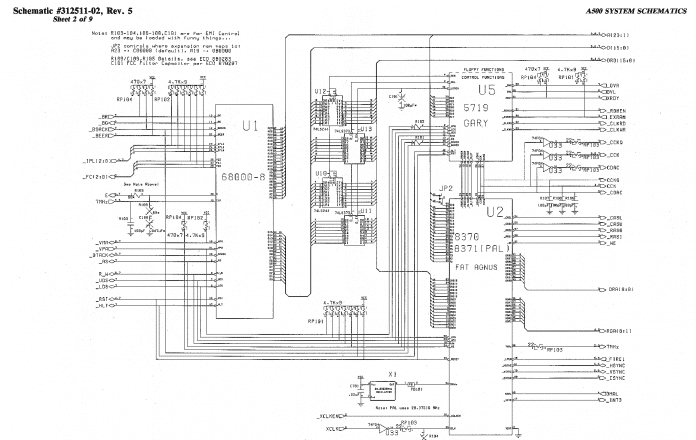

Auszug aus dem Schaltplan eines Amiga 500. Der Custom-Chip „Agnus“ (rechts unten) hängt direkt an der 68000-CPU (links). Von dort geht es zu „Denise“ und „Paula“.

(Bild: Commodore)

Das bedeutet, dass die anderen Custom-Chips ihre Funktionen für Ein- und Ausgabe, Sound und Grafik per Direct Memory Access (DMA) mit minimalem Zutun des Prozessors selbst abwickeln können. Agnus ist unter anderem ein DMA-Controller für das ganze System. Grob vergleichbar ist das mit einem heutigen PCI-Express-Root-Complex, der in modernen x86-CPUs integriert ist, und an dessen Bus Subsysteme für Netzwerk, Grafik, Sound, Datenträger und I/O hängen.

Agnus herrscht über Denise und Paula

Die Amiga-Chips, durch die er sich von Mac und ST abhob, sind freilich nicht annähernd so komplex wie etwa eine heutige Grafikkarte, die mit eigener Firmware und RAM daherkommt. Aber sie boten eine Vielzahl von Funktionen, die schon in ihren Namen stecken. Dass sie analog zum spanischen „Amiga“, zu Deutsch, Freundin, Frauennamen tragen, ist dabei sicher nicht zufällig. Die Bezeichnungen beschreiben aber auch die Funktionen.

– Agnus (Adress Generator): Kommunikation der Spezialchips mit dem Hauptprozessor, Speicherverwaltung für Chip-RAM, Video-Synchronisation und DMA. Agnus hatte zudem die Coprozessoren Blitter (Block Image Transfer) und Copper (Co-Processor) integriert.

– Denise (Display Encoder) Grafikausgabe, Sprites, Blitter-Objekte (Bobs)

– Paula (Peripherial/Audio) Vier-Kanal-Digitalsound, serielle Schnittstelle, Laufwerksansteuerung

Mit Amiga 500 und 2000 kam noch Gary (Gate Array) dazu, der einige vorher in Standardbausteinen implementiere Funktionen in einen Chip integrierte. Die ersten drei Custom-Bausteine stellen das „Original Chipset“ (OCS) dar, später kamen „Enhanced Chipset“ (ECS) und die „Advanced Graphics Architecure“ (AGA). Aber nur drei Chip-Generationen in neun Jahren, also von 1985 bis zu Commodores Ende 1994, waren für das rasante Entwicklungstempo der Computertechnik in dieser Zeit einfach viel zu wenig.

Eine Besonderheit der Amiga-Architektur ist die Aufteilung in Chip- und Fast-RAM. Um die Grafik- und Sound-Möglichkeiten per DMA zu erreichen, ist Agnus für das Chip-RAM zuständig, das beim Amiga 1000 nur 256 KByte und in späteren Modellen bis zu 2 MByte groß war. Das begrenzte jedoch, ohne dedizierte Grafikkarten, auch die Weiterentwicklung. Das Fast-RAM wird vom Speichercontroller der 68000-CPU gesteuert und ist über deren Busse leicht erweiterbar. Schneller ist es daher vor allem dann, wenn ein Amiga mit einem 68020 oder späteren 68k-CPUs erweitert wird. Die Serie führte Motorola bis zum 68060 fort, der 1994 mit modernen Funktionen wie Superskalarität und Sprungvorhersage fast Intels Pentium Konkurrenz hätte machen können. Der PC und Windows,hatten jedoch längst die Marktführerschaft gewonnen.

Künstliche Intelligenz

Marktanteil von Windows 10 steigt trotz Support-Ende, Windows 11 weniger gefragt

In den letzten Monaten haben immer weniger PC-Anwender Windows 10 genutzt, während der Marktanteil von Windows 11 langsam gestiegen ist. Im Sommer wurde Microsofts aktuelles Betriebssystem weltweit sogar erstmals öfter verwendet als der Vorgänger. Doch dieser Trend ist nicht nur gestoppt, sondern hat sich sogar umgekehrt. Nach jüngsten Zahlen von Marktforschern ist der Marktanteil von Windows 11 wieder gefallen, während die Nutzung von Windows 10 zunimmt – obwohl diese Betriebssystemversion in Kürze keinen Support mehr erhält.

Anfang dieses Jahres befand sich Windows 11 im Aufschwung, wohl aufgrund des nahenden Support-Endes von Windows 10. Doch die meisten Nutzer verwenden noch Windows 10. Erst von Juni bis Juli dieses Jahres konnte Windows 11 seinen Vorgänger als das meistgenutzte Microsoft-Betriebssystem überholen und erreichte laut Statcounter einen globalen Marktanteil von 53,5 Prozent. Windows 10 fiel zu diesem Zeitpunkt auf 42,9 Prozent.

Diese Entwicklung hat sich im August wieder umgedreht. Der Marktanteil von Windows 11 ist demnach weltweit auf 49,1 Prozent gefallen, während Windows 10 zuletzt auf 45,5 Prozent gestiegen ist. In Deutschland hatte sich dieser Trend zuvor bereits abgezeichnet. Seit Mai 2025 steigt der Marktanteil von Windows 10 hier wieder, zuletzt auf 58,6 Prozent, während Windows 11 in diesem Zeitraum stetig gefallen ist und jetzt bei 38,4 Prozent Marktanteil liegt. Das ist nur etwas mehr als im Februar dieses Jahres und weniger als noch im März.

Win-11-Kampagne offenbar nicht erfolgreich

Das irische Unternehmen Statcounter analysiert nach eigenen Angaben monatlich mehr als 5 Milliarden Zugriffe auf über 1,5 Millionen Websites. Die Messungen gelten als nicht repräsentativ für das gesamte Internet und die Prozentangaben sollten nicht überbewertet werden, aber Trends lassen sich daraus erkennen. Offenbar ist die von Microsoft gerührte Werbetrommel für den Umstieg auf Windows 11 weniger erfolgreich als erhofft. Denn seit dem letzten Jahr spielt Microsoft auf Windows-10-Rechnern bildschirmfüllende Werbung für Copilot+-Laptops aus. Diese Premiumgeräte enthalten einen neuronalen Prozessor, der Microsofts KI-Anwendungen in Windows 11 unterstützt.

Zwar verspricht Microsoft, dass Windows-10-Besitzer ein kostenloses Upgrade auf Windows 11 erhalten. Doch dieses Gratis-Upgrade auf Windows 11 gibt es zum Support-Ende für Windows 10 nur unter bestimmten Voraussetzungen. Denn auf vielen PCs läuft der Windows-10-Nachfolger nicht, und dann heißt es entweder aufrüsten oder (öfter) neu kaufen, und das geht eben doch ins Geld. So setzt Windows 11 höhere Anforderungen an die Hardware-Ausstattung als dessen Vorgänger und verlangt etwa TPM-2.0-fähige Prozessoren. Zudem könnten Nutzer kein Gratis-Upgrade erhalten, wenn sie ihren PC bereits unter Windows 10 gewechselt oder aufgerüstet haben. Auch wer seinerzeit das Gratis-Upgrade von Windows 7/8/8.1 auf 10 angenommen hat, geht jetzt womöglich leer aus.

Win-10-Updates ab Oktober kostenpflichtig

Doch wenn Windows 10 ab Mitte Oktober keine Updates und vor allem keine Sicherheitsaktualisierungen mehr erhält, bleiben eventuelle Sicherheitslücken offen. Diese könnten von Cyberkriminellen ausgenutzt werden, um ihre Rechte in Systemen auszuweiten, sich einzunisten oder sich in Netzwerken fortzubewegen, für Spionage oder etwa für Ransomware-Angriffe. Für solche Systeme bietet Microsoft Supportverlängerungen für Windows 10 an, auch für Privatanwender.

Unternehmenskunden zahlen dafür im ersten Jahr 61 US-Dollar pro Gerät und können die Verlängerungsoption bis zu drei Jahre in Anspruch nehmen. Die Preise dafür steigen in den Folgejahren. Privatkunden erhalten die Option einmalig zum Preis von 30 US-Dollar für ein Jahr. Nach den aktuellen Statcounter-Messungen könnten diese Angebote ein lukratives Geschäft für Microsoft werden.

Lesen Sie auch

(fds)

Künstliche Intelligenz

Lumex statt Cortex: ARMs neue Kerne für Smartphones und Tablets

ARM erneuert sein Aufgebot an Standard-CPU-Kernen für Smartphones, Tablets und Notebooks. Während ARM bisher drei unterschiedliche CPU-Kerne in seinen Mobilprozessoren vorsah, sind es mit Lumex nun vier. Sie heißen C1-Ultra, C1-Premium, C1-Pro und C1-Nano. Die Namen geben Auskunft über die Leistungsfähigkeit: Der Ultra rangiert ganz oben und ist noch etwas stärker dimensioniert als die bisher dicksten Kerne der Klasse Cortex-X. Der neue C1-Premium sortiert sich zwischen dem bisherigen Cortex-X und der Cortex-A700-Serie ein. C1-Pro entspricht ebendieser A700-Serie, der C1-Nano ist das Pendant zu den bisherigen Cortex-A500-Kernen. Die Lumex-Cluster unterstützen die ARMv9.3-A-Architektur.

Chipdesigner sollen ihre Prozessoren mit den jetzt vier Standardkernen feiner nach den eigenen Bedürfnissen abstimmen können. Zu den Abnehmern der Standardkerne gehören bislang etwa Mediatek, Nvidia, Google und Samsung.

Um eine höhere Leistung zu erreichen, schraubt ARM unter anderem die maximalen Taktfrequenzen nach oben, setzt auf erneut größere Caches, größere Instruktionsfenster und eine überarbeitete Sprungvorhersage. Der C1-Ultra soll mit einem modernen 3-Nanometer-Fertigungsprozess für dauerhafte Taktfrequenzen von bis zu 4,1 GHz ausgelegt sein – kurzfristige Boost-Modi gehen noch etwas weiter. Mit dem C1-Premium sind 3,5 GHz möglich, Pro (2,5 GHz) und Nano (2 GHz) laufen entsprechend langsamer. Alternativ bietet ARM Designbibliotheken an, die zulasten der Leistung auf einen möglichst niedrigen Platzbedarf getrimmt sind. Diese Varianten bieten sich etwa für Billiggeräte an.

Das Octa-Core-Referenzdesign von ARM setzt sich aus zwei C1-Ultra und sechs C1-Pro zusammen. Für Mittelklassegeräte schlägt ARM den C1-Premium statt des Ultra vor. Der C1-Pro kann entweder der schwächere, stromsparende Teil eines schnellen Prozessors sein oder, in Kombination mit dem kleinen C1-Nano, als stärkerer Part in einem Einsteigerprozessor arbeiten. Lumex unterstützt wie der Vorgänger Designs mit bis zu 14 CPU-Cores. Firmen wie Mediatek und Nvidia lösen sich zunehmend von ARMs Referenzdesign und kombinieren bei ihren High-End-CPUs ausschließlich die zwei schnellsten Kernklassen.

Arm Lumex

(Bild: Screenshot: heise online)

Für das Lumex-Referenzdesign errechnet ARM Performancegewinne von 25 Prozent bei Singlethread-Aufgaben und 45 Prozent beim Multithreading, jeweils im Vergleich mit der letztjährigen Generation, bestehend aus Cortex-X925, -A725 und -A520. Die Gaming-Leistung will ARM um 16 Prozent nach oben geschraubt haben. Bei gleicher Performance soll die elektrische Leistungsaufnahme um 28 Prozent sinken.

Weiter keine NPU von ARM

Eine eigenständige KI-Einheit (Neural Processing Unit, NPU) für KI-Berechnungen sieht ARMs Design weiterhin nicht vor. Alle KI-Aufgaben kommen zunächst auf den CPU-Kernen an und werden dann gegebenenfalls an die GPU weitergereicht. Chipdesigner können jedoch weiterhin eine eigene NPU an das ARM-Cluster anflanschen. Mit der neuen Architekturerweiterung SME2 (Scalable Matrix Engine), die allen vier Core-Typen zur Verfügung steht, verspricht ARM deutliche Steigerungen bei KI-Berechnungen durch die CPU: Sie sollen im Durchschnitt um den Faktor 3,7 schneller ablaufen. Die Latenz bei Spracherkennung mit Whisper will ARM um den Faktor 4,7 verringert haben, LLM-Enkodierung mit Gemma 3 läuft nun mit 398 statt 84 Token pro Sekunde. Die KI-Sound-Generierung mit Stable Audio ist nun in 9,7 statt 27 Sekunden abgearbeitet, so der Hersteller.

SME2 ist eine optionale Erweiterung der CPU. Auf einem High-End-Prozessor empfiehlt ARM einen oder zwei dieser SME2-Erweiterungen einzubauen.

Arm Mali G1-Ultra

(Bild: Screenshot: heise online)

Bei der GPU kehrt ARM von der zuletzt verwendeten Bezeichnung Immortalis zurück zum Namen Mali. Mit einem bis fünf GPU-Kernen trägt sie den Namen Mali G1-Pro, sechs bis neun Kerne heißen Mali G1-Premium und alles darüber Mali G1-Ultra. Die G1-Ultra zeichnet sich neben der größeren Zahl Kerne durch eine neue Raytracing-Einheit (RTUv2) in jedem Kern.

In Raytracing-Benchmarks erreicht die Mali-G1 Ultra bis zu doppelt so hohe Ergebnisse wie ihr Vorgänger. Auch KI-Aufgaben erledigt sie schneller. Den größten Sprung sieht ARM in diesem Bereich bei der Spracherkennung, hier gibt der Hersteller einen Zuwachs von 104 Prozent gegenüber der Immortalis-G925 an.

Erster Chip von Mediatek?

Erste Chips mit den neuen Kernen werden noch in diesem Jahr erwartet. Bevorzugter Partner für ARM im High-End-Segment war zuletzt Mediatek. Die Vorstellung des neuen Dimensity 9500, dem Nachfolger des Dimensity 9400+, könnte in den kommenden Wochen stattfinden. Von Xiaomi sind zudem neue SoCs der XRing-Produktlinie zu erwarten. Auch von Qualcomm stehen neue Snapdragons ins Haus, die verwenden allerdings zumindest in der Oberklasse selbst entwickelte Rechenkerne statt der ARM-Designs.

Bei den diesjährigen ARM Tech Days ging es ausschließlich um die Lumex-Plattform. Unter dem Namen Niva arbeitet ARM erstmals an einem explizit für PCs konzipierten Kerndesign. Hierzu schwieg das Unternehmen auf der Veranstaltung, mehr zu Niva will ARM später verkünden. Auch die Frage, ob die C1-Kerne auch in Niva zum Einsatz kommen, bleibt daher zunächst unbeantwortet.

Hinweis: ARM hat die Reisekosten und Unterbringung des Autors für das Event übernommen.

(sht)

Künstliche Intelligenz

KI: Drohnenhersteller Helsing hilft beim Entwickeln von Robo-Panzern

Zwei aufstrebende Rüstungs-Startups aus dem Großraum München, Helsing und Arx Robotics, haben am Dienstag im Rahmen der Londoner Rüstungsmesse DSEI eine strategische Partnerschaft geschlossen, um ihre unbemannten Waffensysteme durch Künstliche Intelligenz (KI) zu vernetzen. Während Helsing auf Drohnen wie die auf Massenproduktion ausgerichtete HX-2 spezialisiert ist, baut Arx unbemannte Bodenfahrzeuge wie kleine Roboter-Panzer mit Reifen oder Ketten. Diese können etwa für Aufklärungsmissionen, den Transport von Munition und die Bergung von Verwundeten eingesetzt werden.

Die Kooperation basiert laut der Süddeutschen Zeitung (SZ) auf einer gemeinsamen Überzeugung: Autonome und unbemannte Systeme, die durch Software und KI verbunden sind, werden die künftige Kriegsführung prägen. Die Firmenphilosophien seien ähnlich, erklärte Helsing-Mitgründer Gundbert Scherf der SZ. Die Teams beider Unternehmen arbeiten laut dem Bericht bereits zusammen, um die Interaktion ihrer Systeme zu optimieren und das kombinierte Angebot an NATO-Partner und die Ukraine zu richten. Dort kommen autonome Systeme schon verstärkt zum Einsatz. Ein denkbares Szenario ist, dass Drohnen von Helsing direkt von den Arx-Bodenfahrzeugen aus gestartet werden.

Die beiden Unternehmen sind Teil einer neuen Welle von Startups, die den traditionellen Rüstungsmarkt mit ihren technikgetriebenen Ansätzen revolutionieren wollen. Sie versuchen, die langsamen Entwicklungs- und Lieferzyklen der etablierten Rüstungskonzerne zu vermeiden, indem sie Produkte schneller designen und auf den Markt bringen. Finanziert werden sie dabei von Risikokapitalgebern. Dieser Ansatz soll den Anforderungen moderner, von Drohnenangriffen geprägter Kriege gerecht werden.

Wer entscheidet über Leben und Tod?

Die Partnerschaft von Helsing, das im Juni bei einer weiteren Finanzierungsrunde mit 12 Milliarden Euro zum wertvollsten deutschen Startup aufstieg, und Arx, das im Juli eine Kooperation mit dem Panzerzulieferer Renk besiegelte, unterstreicht die wachsende Bedeutung von Software und KI in der Rüstungsindustrie. Sie sollen es ermöglichen, alle Waffensysteme wie in einem digitalen Nervennetz zu verbinden, um einen entscheidenden Vorteil auf dem Schlachtfeld zu erzielen. Gegner dieser Entwicklung beklagen, dass KI in solchen Fällen das menschliche Handlungsvermögen letztlich untergrabe und der Computer über Leben und Tod entscheide.

Die verstärkte europäische Hinwendung zu Rüstungsfirmen aus den Mitgliedsstaaten wie Helsing und Arx dient auch dem Ziel, die Abhängigkeit von den USA zu reduzieren. Angesichts möglicher politischer Veränderungen und der Sorge, dass die USA unter Präsidenten wie Donald Trump in Zukunft den Zugang zu wichtigen Software-Updates oder gar ganzen Systemen per „Kill Switch“ blockieren könnten, gewinnen europäische Lösungen an strategischer Bedeutung.

(vbr)

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenGeschichten aus dem DSC-Beirat: Einreisebeschränkungen und Zugriffsschranken

-

UX/UI & Webdesignvor 3 Wochen

UX/UI & Webdesignvor 3 WochenDer ultimative Guide für eine unvergessliche Customer Experience

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenMetal Gear Solid Δ: Snake Eater: Ein Multiplayer-Modus für Fans von Versteckenspielen

-

UX/UI & Webdesignvor 2 Wochen

UX/UI & Webdesignvor 2 WochenAdobe Firefly Boards › PAGE online

-

Social Mediavor 3 Wochen

Social Mediavor 3 WochenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Online Marketing & SEOvor 3 Monaten

Online Marketing & SEOvor 3 MonatenTikTok trackt CO₂ von Ads – und Mitarbeitende intern mit Ratings

-

Entwicklung & Codevor 3 Wochen

Entwicklung & Codevor 3 WochenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Entwicklung & Codevor 7 Tagen

Entwicklung & Codevor 7 TagenEventSourcingDB 1.1 bietet flexiblere Konsistenzsteuerung und signierte Events