Datenschutz & Sicherheit

Cyberangriff auf nius.de: mutmaßlich Nutzerdaten veröffentlicht

Das Portal „nius.de“ ist am gestrigen Samstag Opfer einer Cyberattacke geworden. Dabei wurde die Webseite etwas umgestaltet (Defacement). Außerdem haben die Angreifer eine Datenbank mit mutmaßlichen Informationen etwa über Abonnenten der Plattform veröffentlicht.

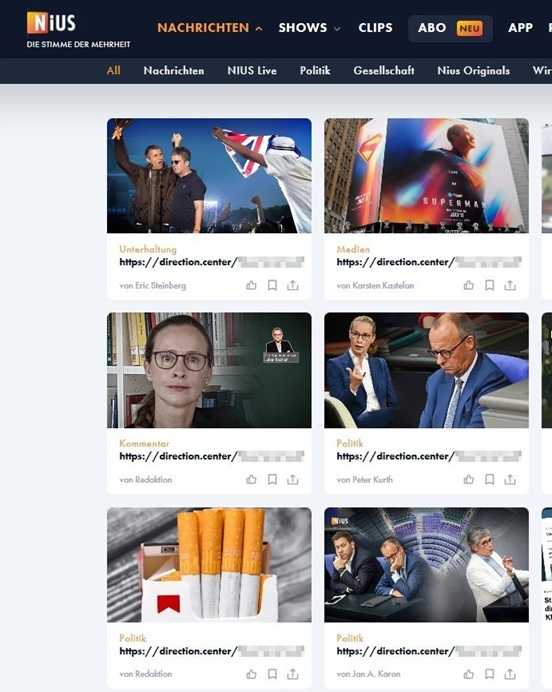

Das Portal präsentierte den Besuchern anstatt Überschriften einen Download-Link.

(Bild: heise medien)

Bei dem Defacement der Webseite wurden alle Überschriften auf der nius.de-Webseite durch eine URL ersetzt, ein Download-Link auf eine Datei, die json-Daten enthält. Die Datei lagert auf der Domain „direction.center“ und umfasst offensichtlich Daten von rund 5700 Abonnenten: Vornamen und Namen, E-Mail-Adressen, verkürzte respektive pseudonymisierte Kreditkarten- oder Kontoinformationen sowie Informationen zu dem gewählten Abonnement-Typ.

Auf die Abonnenten-Daten folgen in der Datei Daten zu Squidex – einem quelloffenen Content-Management-System (CMS), das nius.de anscheinend verwendet. Schließlich folgen Informationen zu Swagger, mit dem man etwa mit RESTful APIs interagieren kann. Mit dem Tool war anscheinend nicht authentifizierter Zugriff auf das nius.de-CMS und die Kundendatenbank möglich. Die Datei ist zum Meldungszeitpunkt weiterhin zugreifbar.

Immer wieder recherchieren wir auch investigativ. Möglich sind viele heise-Investigativ-Recherchen nur dank Ihrer Hinweise. Kontaktieren Sie uns gerne anonym über eine der obigen Möglichkeiten, wenn Sie Kenntnis von einem Missstand haben.

Achten Sie darauf, sich selbst bestmöglich zu schützen, wenn Sie uns anonym brisante Informationen zukommen lassen wollen! Untenstehend finden Sie alle wichtigen Links:

Vieles derzeit noch unklar

Informationen zu den Angreifern gibt es derzeit nicht. Es ist unklar, ob jemand aus dem Inneren oder eine Attacke von außen für den Einbruch verantwortlich zeichnet. Der Ursprung der Abonnenten-Daten ist ebenfalls unbekannt. Die Echtheit der Daten ist bislang nicht bestätigt.

Auf eine Anfrage von heise online hat nius.de bislang nicht reagiert. Das Portal hat jedoch offenbar mit Reparaturen begonnen. Die Webseite zeigt nun wieder die eigentlich üblichen Überschriften. Hinweise auf das Defacement, den offenbar erfolgten Cyberangriff oder Ähnliches gibt das Portal jedoch bislang nicht. Antworten auf unsere Fragen zur Echtheit der Daten und dazu, ob etwa Datenschutzbeauftragte bereits informiert wurden, stehen aus. Wir aktualisieren die Meldung, sofern wir entsprechende Informationen von nius.de erhalten.

Derartige Defacement-Angriffe auf Webseiten fanden zuletzt deutlich seltener statt. Einer der letzten größeren bekannt gewordenen Fälle betraf das Internet-Archiv „archive.org“. Das hat zum Ziel, Webseiten und Internetinhalte für die Nachwelt einem Museum gleich aufzubewahren und zugänglich zu machen. Ende vergangenen Jahres haben bösartige Akteure das Internet Archive jedoch entstellt, zeitweise mit einer DDoS-Attacke lahmgelegt und Daten von 30 Millionen archive.org-Nutzern abgegriffen.

(dmk)

Datenschutz & Sicherheit

Stealerium-Malware macht heimlich Webcam-Fotos für Erpressung

Eine frei verfügbare Malware namens Stealerium hält für Opfer eine besonders unangenehme Bedrohung bereit. Die Schadsoftware ist dazu in der Lage, nach einer Infektion zu erkennen, wenn der Nutzer im Browser pornografische Seiten aufruft. Wenn dies erkannt wird, fertigt die Software heimlich Screenshots und Webcam-Aufnahmen an, die per Internet verschickt werden. Damit können Cyberkriminelle an Aufnahmen gelangen, mit denen sie ihre Opfer später erpressen können.

Bereits seit Jahren kursierten Scam-E-Mails, die vorgeben, dass Kriminelle an Fotos von einer Selbstbefriedigung des Nutzers vor dem Computer gelangt seien. Damit sollten die Opfer dazu erpresst werden, Geldzahlungen zu leisten. Allerdings handelte es sich hierbei nur um einen Bluff.

Vielfältige Malware

Die Gefahr, die von Stealerium ausgeht, sei hingegen real, befinden Sicherheitsforscher der Firma Proofpoint, die die auf GitHub frei verfügbare Malware untersucht haben. Die in der Programmiersprache C# verfasste Software wird dabei zunächst auf klassischem Wege verbreitet, indem Opfer eine E-Mail mit einem Anhang erhalten, die sie öffnen sollen. Statt eines Bestellbogens oder einer Tabelle installiert sich in Wirklichkeit die Malware.

Stealerium verfüge über eine Vielzahl von Funktionen, um das Gerät des Opfers nach verwertbaren Informationen zu durchsuchen. Dazu zählen ein Keylogger, der Tastatureingaben aufzeichnet, das Auslesen von Bank- und Kryptowährungsdaten, das Ausspähen von Passwörtern, der Zwischenablage und Browser-Datenbanken. Inmitten dieser vielen Funktionen verbirgt sich die Webcam-Funktion zur sogenannten Sextortion (Erpressung, bei der Täter mit der Veröffentlichung von Nacktfotos des Opfers drohen). Die Malware sei in der Lage, verschiedene Schutzmechanismen eines Computers auszuhebeln und zu umgehen.

Wie man sich vor der Malware schützt

Die gefundenen Daten verschickt Stealerium wahlweise per E-Mail, über Discord, Telegram oder andere Dienste. Seit Mai 2025 sei eine vermehrte Zahl von Stealerium-basierten Angriffen zu verzeichnen. Der anonyme Urheber der Malware hat diese angeblich zu „Bildungszwecken“ online gestellt.

Zum Schutz vor Stealerium gelten die üblichen Verhaltenstipps: Ausführbare Dateien sollten idealerweise blockiert werden. Besonders Vorsicht gilt bei Anhängen mit den Dateiendungen .js, .vbs, ISO und IMG. Benutzer sollten zudem sensibilisiert werden, verdächtige E-Mails mit Zahlungsaufforderungen, Gerichtsvorladungen und Spendenanfragen mit besonderer Vorsicht zu behandeln und im Zweifel nicht zu öffnen.

(mki)

Datenschutz & Sicherheit

Unsere Einnahmen und Ausgaben und mehr Reichweite

Wir haben uns ein Ziel gesetzt: mehr Reichweite. Das kann erstmal vieles bedeuten. Beim Auto ist es die Zahl der Kilometer, die mit einer Tankfüllung oder Akkuladung zurückgelegt werden. In der Werbung geht’s um möglichst viele Menschen, die eine Anzeige zu sehen bekommen. Wir aber wollen vor allem neue Leser:innen erreichen. Denn wir sind überzeugt, dass unsere Artikel noch weit mehr Menschen interessieren könnten – vor allem jene, die uns vielleicht bislang gar nicht kennen.

Drei Dinge möchten wir dafür in den kommenden Monaten tun. Erstens frischen wir unsere Website auf. So viel sei verraten: Wir sichten bereits die ersten Entwürfe und sind schon sehr gespannt, wie ihr den neuen Anstrich finden werdet! Zweitens hat vor wenigen Tagen Fio bei uns angefangen. Als Werkstudierender wird er uns dabei unterstützen, unsere Texte, Recherchen und Kampagnen in den sozialen Medien bekannter zu machen. Und drittens hilft uns ab kommenden Jahr eine neue Software dabei, mehr und schnelleren Überblick zu unseren Spendeneinnahmen zu bekommen und die besser auszuwerten. Monat für Monat unterstützen uns viele Tausend Menschen mit durchschnittlich 8 Euro, damit wir unsere Arbeit machen können. Wir freuen uns auf das Upgrade!

Die harten Zahlen

Das Projekt Reichweite erstreckt sich vorerst bis Ende 2027. Aus unseren Rücklagen sind dafür insgesamt 200.000 Euro reserviert. Ungefähr ein Drittel davon geben wir für den Website-Relaunch und für die Implementierung der neuen Spendensoftware aus. Die neu geschaffenen Stellen für die Kampagnenarbeit in den sozialen Medien und für die Spendenverwaltung sind mit diesem Projekt auf bis zu drei Jahre langfristig finanziert. Da wir vorsichtig haushalten, haben wir einen Puffer von 7 Prozent einkalkuliert. Über die weitere Umsetzung und zur Mittelverwendung im Projekt Reichweite halten wir euch in den kommenden Transparenzberichten auf dem Laufenden.

Und damit zu den Zahlen des zweiten Quartals dieses Jahres. In den Monaten April, Mai und Juni erreichen uns bisher die geringsten Spendeneinnahmen im Jahresdurchschnitt. Gespendet habt ihr uns im zweiten Quartal insgesamt 174.320 Euro. Das ist quasi eine Punktlandung zu den von uns geplanten 174.000 Euro.

Unsere Spendeneinnahmen

Der Anteil der Einnahmen aus Spenden beträgt im zweiten Quartal 93 Prozent unserer Gesamteinnahmen, die sich auf 190.700 Euro belaufen. Das sind im Durchschnitt pro Monat 63.600 Euro. Um unsere monatlichen Ausgaben zu finanzieren, brauchen wir rund 100.000 Euro an monatlichen Einnahmen. Diese Lücke tut sich jedes Jahr ab Februar auf und schließt sich erst wieder zur Jahresendkampagne ab Mitte November. Wir halten unterjährig eine mittlere sechsstellige Summe aus dem Spendenergebnis der vorangegangenen Jahresendkampagne an Liquidität vor. Damit zahlen wir die Gehälter und Rechnungen in den Monaten, in denen die Einnahmen unter unseren Ausgaben liegen.

Ihr wisst, dass wir von all unseren Unterstützer:innen schwer begeistert sind. Und je mehr Menschen uns regelmäßig unterstützen, desto langfristiger können wir planen. Deshalb bitten wir euch regelmäßig, Dauerspender:in zu werden. Ende August haben wir eine Dauerspendenkampagne abgeschlossen. Wie die gelaufen ist, erzählen wir im nächsten Quartalsbericht.

Bei den Ausgaben im zweiten Quartal liegen die Personalkosten bei 217.313 Euro und damit rund 9.600 Euro unter den anvisierten Kosten unseres Stellenplans. Das liegt am Tarifabschluss im öffentlichen Dienst. netzpolitik.org zahlt Einheitslohn und fühlt sich bei der Gehaltshöhe dem TVöD Bund (EG 13, Stufe 1) verpflichtet. Die mit dem Tarifabschluss einhergehende erste Phase der Gehaltserhöhung seit April haben wir bei der Budgetrechnung höher kalkuliert als sie eingetroffen ist.

In den Sachkosten haben wir für das erste Quartal 70.236 Euro ausgegeben, rund 4.500 Euro weniger als gedacht. Hier sind alle Ausgabenbereiche unauffällig oder liegen unter dem Plan, da zum Beispiel Beratungskosten (noch) nicht abgerufen wurden. Im Bereich Spendenverwaltung haben wir für die Datenaufbereitung mehr verausgabt als geplant. Diese Kosten entstehen jährlich vor der Versendung der Zuwendungsbestätigungen. Dieses Jahr haben wir für eine Teilautomatisierung dieser Datenaufbereitung Geld in die Hand genommen.

Insgesamt haben wir für Sach- und Personalkosten im zweiten Quartal 287.549 Euro verausgabt. Hier liegen wir mit rund 14.220 Euro unter unserer Kalkulation für dieses Quartal. Im Verhältnis zu unseren gesamten Ausgaben wenden wir für die Redaktion inklusive der IT-Infrastruktur einen Anteil von 70 Prozent auf.

Im Bereich „Unvorhergesehenes“ – kalkulatorische fünf Prozent der Sachkosten – haben wir mit 6.800 Euro fast doppelt so viel ausgegeben als im Budget vorgesehen. Damit haben wir einen Schaden bereinigt, der uns von der Versicherung erstattet wurde. Daher fallen unsere sonstigen Einnahmen entsprechend höher als geplant aus.

Das vorläufige Ergebnis

Wir schließen das zweite Quartal mit einem Ergebnis in Höhe von -96.850 Euro ab. Erwartet hatten wir -123.120 Euro. Somit haben wir dank eures Spenden-Engagements und den zuvor beschriebenen Minderausgaben derzeit 26.270 Euro weniger zu finanzieren als geplant. Wir setzen darauf, dass sich diese Tendenz im Jahresverlauf hält. Danke für euren substanziellen Support!

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Wenn ihr uns unterstützen möchtet, findet ihr hier alle Möglichkeiten. Am besten ist eine monatliche Dauerspende. Damit können wir langfristig planen:

Inhaber: netzpolitik.org e.V.

IBAN: DE62430609671149278400

BIC: GENODEM1GLS

Zweck: Spende netzpolitik.org

Wir freuen uns auch über Spenden via Paypal.

Wir sind glücklich, die besten Unterstützer:innen zu haben.

Unseren Transparenzbericht mit den Zahlen für das 1. Quartal 2025 findet ihr hier.

Vielen Dank an euch alle!

Datenschutz & Sicherheit

Attacken laufen auf Schwachstellen in Linux, Android und Sitecore

Die US-amerikanische IT-Sicherheitsbehörde CISA warnt vor derzeit laufenden Angriffen auf Schwachstellen in Android, Linux und Sitecore. IT-Verantwortliche sollten die bereitstehenden Updates installieren, um die Lücken abzudichten.

Details nennt die CISA in ihrer Meldung nicht, sondern schreibt lediglich, auf welche Sicherheitslücken bereits Angriffe beobachtet wurden. Etwa im Linux-Kernel attackieren bösartige Akteure eine Time-of-Check Time-of-Use (TOCTOU)-Schwachstelle. Der Beschreibung nach handelt es sich um eine Race-Condition bei den Posix-TImern in den Funktionen handle_posix_cpu_timers() und posix_cpu_timer_del() (CVE-2025-38352 / EUVD-2025-22297, CVSS 7.4, Risiko „hoch„). Informationen zu der Schwachstelle sind seit dem 22. Juli des Jahres bekannt; Patches stehen bereit, die die Linux-Distributionen seitdem aufnehmen konnten. Anfällig sind laut Enisa-Eintrag die Linux-Versionen bis 2.6.36, 5.4.295, 5.10.239, 5.15.186, 6.1.142, 6.6.94, 6.12.34, 6.15.3, 6.16-rc2 und 6.16.

Im Android-Betriebssystem können Angreifer aufgrund einer Use-after-Free-Schwachstelle aus der Chrome-Sandbox ausbrechen und system_server von Android attackieren. Das mündet in einer Rechteausweitung und erfordert keinerlei Nutzerinteraktion (CVE-2025-48543 / EUVD-2025-26791, CVSS 8.8, Risiko „hoch„). Die Lücke hat Google mit den Updates zum September-Patchday geschlossen. Sie betrifft Android 13, 14, 15 und 16.

CMS-Schwachstelle missbraucht

Zudem bestätigt die CISA auch den Missbrauch einer Schwachstelle im Sitecore-CMS. Es handelt sich um eine Schwachstelle des Typs „Deserialisierung nicht vertrauenswürdiger Daten“, durch die Angreifer Schadcode einschleusen können, der zur Ausführung gelangt (CVE-2025-53690 / EUVD-2025-26629, CVSS 9.0, Risiko „kritisch„). Die hat Mandiant bei der Untersuchung eines Angriffs entdeckt. Sie basiert auf einer fehlerhaften Konfiguration mit Beispiel-Maschinen-Schlüsseln in ASP.NET. Gegenmaßnahmen finden sich in unserer Schwachstellenmeldung.

Da Aktualisierungen zum Stopfen der Sicherheitslecks bereitstehen, sollten IT-Verantwortliche nicht zögern, diese auch anzuwenden.

(dmk)

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenGeschichten aus dem DSC-Beirat: Einreisebeschränkungen und Zugriffsschranken

-

UX/UI & Webdesignvor 2 Wochen

UX/UI & Webdesignvor 2 WochenDer ultimative Guide für eine unvergessliche Customer Experience

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenMetal Gear Solid Δ: Snake Eater: Ein Multiplayer-Modus für Fans von Versteckenspielen

-

Online Marketing & SEOvor 3 Monaten

Online Marketing & SEOvor 3 MonatenTikTok trackt CO₂ von Ads – und Mitarbeitende intern mit Ratings

-

Social Mediavor 2 Wochen

Social Mediavor 2 WochenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

UX/UI & Webdesignvor 6 Tagen

UX/UI & Webdesignvor 6 TagenAdobe Firefly Boards › PAGE online

-

Entwicklung & Codevor 2 Wochen

Entwicklung & Codevor 2 WochenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Digital Business & Startupsvor 2 Monaten

Digital Business & Startupsvor 2 Monaten10.000 Euro Tickets? Kann man machen – aber nur mit diesem Trick