Datenschutz & Sicherheit

Dobrindt plant Zwangsouting per Verordnung

Reine Bürokratie, zwingend erforderlich, hier gibt es nichts zu sehen – so in etwa lässt sich die Begründung zusammenfassen, die das Bundesinnenministerium für seinen Vorstoß zur bürokratischen Umsetzung des neuen Selbstbestimmungsgesetzes liefert. Bei der queerpolitischen Sprecherin der Grünen, Nyke Slawik, klingt das anders: „Die Angst in der Community ist wirklich groß“, sagt sie.

Was ist passiert? Das Bundesinnenministerium hat vergangene Woche seine Pläne für eine Verordnung veröffentlicht. Sie soll festlegen, wie das neue Selbstbestimmungsgesetz von den Meldebehörden praktisch umgesetzt wird. Also: Wie und wo wird in den Registern festgehalten, wenn eine Person ihren Vornamen und ihren Geschlechtseintrag künftig ändert, wie sie es laut Gesetz darf. Und welche Behörden müssen in so einem Fall davon erfahren.

Konkret: Mehrere neue Datenfelder sollen dafür im Datensatz für das Meldewesen eingerichtet werden – für den früheren Geschlechtseintrag, den früheren Vornamen, das jeweilige Datum der Änderung und die zuständige Behörde.

Diese Daten sollen künftig nicht nur im Melderegister gespeichert werden, sondern auch automatisch auf die Reise gehen. Ändert eine Person ihren Geschlechtseintrag, dann sollen etwa die Rentenversicherung und das Bundeszentralamt für Steuern automatisch davon erfahren – sie bekommen dann nicht nur den neuen, sondern auch den früheren Geschlechtseintrag übermittelt. Und zieht die Person später mal um, soll auch der frühere Vorname und Geschlechtseintrag mit zur neuen Meldebehörde ziehen.

„Nicht verhältnismäßig“: Kritik von allen Seiten

Das Bundesinnenministerium begründet seine Pläne damit, dass Personen in verschiedenen amtlichen Registern weiterhin identifizierbar sein müssen. Dazu sei es erforderlich, auch die früheren Namen und Geschlechtseinträge an andere Behörden weiterzugeben.

Aber in diesem Fall verstecken sich hinter der kühlen bürokratischen Formulierung Daten, die Menschen in Gefahr bringen können. Daten, deren Bekanntwerden geeignet ist, bei den Betroffenen Angst auszulösen. Die Angriffe auf trans*, inter und nicht-binäre Menschen haben in den vergangenen Jahren zugenommen, sie sind besonders stark von Diskriminierung und Gewalt betroffen. Und sie sind bevorzugtes Ziel der immer stärker werdenden rechtsradikalen Bewegungen weltweit, auch in Deutschland.

Die Erforderlichkeit scheint das Ministerium zudem erst jetzt entdeckt zu haben. Denn in all den Jahren seit 1981, in denen Menschen in Deutschland bereits nach dem alten Transsexuellengesetz ihren Geschlechtseintrag ändern konnten, galt: Bei einer Änderung legt die Meldebehörde eine neuen Datensatz mit dem neuen Namen und Geschlechtseintrag an. Der alte Datensatz bekommt eine Auskunftssperre – er steht also für die Datenabrufe aus anderen Behörden nicht bereit. Nur bei einem „berechtigten Interesse“, etwa für die Strafverfolgung, darf die Verbindung von der Behörde wieder hergestellt werden.

Entsprechend hart fällt die Kritik der Verbände aus, die in Deutschland die Rechte von Betroffenen vertreten. „Nicht verhältnismäßig“ nennt der Paritätische Gesamtverband die geplante Regelung und sieht die grundrechtlich geschützte Intimsphäre betroffen. Und der Bundesverband Trans* warnt vor „Zwangsoutings im Kontakt mit Behörden“. Die Regelungen führe dazu, dass trans*, nicht-binäre und intergeschlechtliche Personen als solche erkannt werden könnten, mit allen Folgen für Diskriminierung.

Warum nochmal?

Die Kritik zielt vor allem auf die Begründung – oder eher das Fehlen einer solchen. Warum etwa, fragen die Verbände, braucht das Bundeszentralamt für Steuern Daten zum früheren Geschlechtseintrag um jemanden zu identifizieren – während Menschen in Deutschland eine lebenslang gültige steuerliche Identifikationsnummer haben, die sich auch bei neuem Namen oder Personenstand nicht ändert?

Bislang bekam das Bundesamt nach einem Wechsel lediglich den aktuellen Namen und das Geschlecht zu sehen. Wer auf diese Daten schaut, konnte daraus nicht ableiten, ob und wann jemand im Laufe seines Lebens den Vornamen oder Geschlechtseintrag geändert hatte. Jetzt sollen aber sowohl die früheren als auch die neuen Einträge in der Datenbank gespeichert bleiben. Wie lange, das lässt der Entwurf offen.

Die Rentenversicherung hingegen haben Betroffene früher einfach selbst informiert, ebenso die Krankenkasse, erklärt Jenny Wilken, Referentin der Deutschen Gesellschaft für Trans*- und Inter*geschlechtlichkeit (dgti). „Die letzten 40 Jahre gab es keinen Grund für die Erweiterung der Datenblätter, trotz über 20.000 Personenstandsänderungen“, sagt Wilken. Warum also jetzt?

Daten weitergeben, um Daten nicht weiterzugeben

Eine Antwort könnte das Bundesinnenministerium von Alexander Dobrindt (CSU) geben. Doch zu den genannten Fragen schweigt man sich dort aus, auch auf Nachfrage von netzpolitik.org.

Irritation löst auch eine weitere Aussage aus dem Entwurf aus: Eine Weitergabe des früheren Vornamens bei einem Umzug sei auch deswegen notwendig, um das Offenbarungsverbot umzusetzen. Das Verbot soll Menschen nach einer Änderung von Vornamen und Geschlechtseintrag davor schützen, dass andere etwa gegen ihren Willen ihren früheren Namen ausforschen und ihn gegen sie verwenden. Als Teil des Selbstbestimmungsgesetzes steht auf so ein „Deadnaming“ mit Schädigungsabsicht sogar ein Bußgeld.

Paradox sei diese Begründung, schreibt etwa der Verband für queere Vielfalt LSVD in seiner Stellungnahme: Das Selbstbestimmungsgesetz ziele ja gerade darauf ab, dass Menschen nicht mehr an ihre früheren Geschlechtseinträge gebunden seien. Jetzt sollen diese alten Daten hingegen dauerhaft im Melderegister mitgeführt werden.

Unter Generalverdacht

Alter Streitpunkt, neue Verordnung

Die Grüne Nyke Slawik war eine der Abgeordneten, die das Selbstbestimmungsgesetz mit ausgehandelt hat. Die Pläne aus dem Innenministerium nennt sie unverschämt. „Wir haben uns mit dem gleichen Thema ja schon beschäftigt als wir das Gesetz verhandelten“, sagt sie. Bei den Verhandlungen hätten sich alle Abgeordneten dafür ausgesprochen, dass es keine Sonderkartei für Menschen geben soll, die das Gesetz in Anspruch nehmen.

Das Justizministerium hatte im Juni 2023 kurz vor der Veröffentlichung in den Entwurf für das Selbstbestimmungsgesetz noch eine Regelung eingefügt. Sie hätte die Informationen zum neuen Geschlechtseintrag automatisch an eine lange Liste von Sicherheitsbehörden weitergeleitet, darunter Bundespolizei, Bundeskriminalamt und Verfassungsschutz.

Auch damals geschah das auf Drängen des Bundesinnenministeriums, noch unter der Leitung von Nancy Faeser (SPD). Zur Begründung schwadronierte die Bundesregierung damals, Kriminelle könnten das Gesetz missbrauchen, um abzutauchen.

„Auf dem Rücken einer marginalisierten Gruppe“

Der Bundestag hat den Passus am Ende aus dem Gesetz gestrichen. „Wir haben damals schon kritisiert, dass es nicht geht, eine Sonderregelung auf dem Rücken einer marginalisierten Gruppe zu machen, die so sehr von Hasskriminialität betroffen ist“, sagt Slawik. Seinen Namen ändern könne man schließlich auch auf anderen Wegen, etwa durch eine Adoption, Heirat oder in Ausnahmefällen, um einen ungeliebten Nachnamen abzulegen. Wenn es berechtigte Sicherheitsinteressen gebe, dann möge man eine Regelungen finden, die nicht eine Personengruppe besonders outet.

Dass auch die neu gewählte schwarz-rote Koalition von dem Thema nicht ablassen würde, deutete sich allerdings schon im Koalitionsvertrag an. Die Befürchtungen, die Union könne das gesamte Selbstbestimmungsgesetz wieder kassieren, bewahrheiteten sich zwar nicht. Es soll allerdings evaluiert werden. Und schon dort kündigte Schwarz-Rot außerdem an: „Im Rahmen der Namensrechtsreform nehmen wir die bessere Nachverfolgbarkeit aller Personen bei berechtigtem öffentlichem Interesse bei Namensänderungen in den Blick.“

Auch Maik Brückner, der queerpolitische Sprecher der Linken kritisiert, das BMI habe bei seinem Entwurf das Maß für Verhältnismäßigkeit verloren. Die Regelung sei unnötig, weil es auch mildere Mittel gegeben hätte. Für die Identifikation einer Person nach einer Personenstandsänderung reiche auch die Kombination von Nachname, Geburtsdatum und Geburtsort mit der Steuer-ID. Er fordert, wie auch die Verbände, den Entwurf nochmal zu prüfen: „Bei etwaigen Veränderungen muss der Schutz der Grundrechte an erster Stelle stehen – sowas ist Sache des Parlaments und nicht einer Verordnung.“

Datenschutz & Sicherheit

Sitecore: Angreifer können Schadcode einschleusen – ohne Anmeldung

Das als Cloud- und On-Premises-Lösung verfügbare CMS Sitecore Experience Manager (XM) und Sitecore Experience Platform (XP) ist von einer kritischen Schwachstelle betroffen. Angreifer können ohne vorherige Anmeldung Schadcode einschleusen und ausführen. Offenbar wird die Lücke bereits im Internet angegriffen.

Sitecore beschreibt das Problem in einer Sicherheitsmitteilung. Es handelt sich um eine Schwachstelle des Typs „Deserialisierung nicht vertrauenswürdiger Daten“, durch die Angreifer Schadcode einschleusen können, der zur Ausführung gelangt (CVE-2025-53690 / EUVD-2025-26629, CVSS 9.0, Risiko „kritisch„). Mandiant hat einen aktiven Angriff auf eine sogenannte „ViewState Deserialisation“ im Sitecore-CMS untersucht und dabei die Sicherheitslücke entdeckt. In Anleitungen zur Einrichtung von Sitecore aus dem Jahr 2017 und davor wurde ein Beispiel-Machine-Key genutzt – den dadurch offengelegten ASP.NET-Machine-Key haben Angreifer zur Ausführung von Code aus dem Netz missbraucht, erklären die IT-Forscher.

Es handelt sich damit um eine verwundbare Konfiguration von Sitecore, die Kunden betrifft, die eine anfällige Sitecore-Version mit dem Beispiel-Key in den öffentlichen Anleitungen ausgestattet haben; insbesondere SItecore XP 9.0 und Active Directory 1.4 und jeweils frühere Versionen hebt Mandiant hervor. Den genauen Angriffsverlauf erörtern die IT-Sicherheitsforscher in der Analyse, dort nennen sie auch einige Indizien für eine Infektion (Indicators of Compromise, IOCs).

Verwundbare Versionen

Als potenziell anfällig nennt Sitecore in der Sicherheitsmitteilung Experience Manager (XM), Experience Platform (XP), Experience Commerce (XC) und Managed Cloud. Wer mit diesen Software-Paketen die Installationsanleitungen für XP 9.0 und AD 1.4 oder früher zusammen mit dem Sample-Machine-Key eingesetzt hat, der etwa mit der Zeichenkette „BDDFE367CD…“ anfängt und einen Validation Key „0DAC68D020…“ nutzt, sollte umgehend handeln.

Sitecore empfiehlt dann, die Umgebung auf verdächtiges oder anormales Verhalten zu untersuchen, die Machine-Keys in der „web.config“-Datei zu ersetzen, zudem sicherzustellen, dass alle System-

Zuletzt wurden Angriffe auf Sitecore CMS Ende 2021 bekannt. Auch da waren Angriffe aus dem Netz ohne vorherige Authentifizierung möglich gewesen sein, jedoch erreichte der Schweregrad der Schwachstelle lediglich die Einstufung „hoch“, und nicht wie jetzt „kritisch“.

(dmk)

Datenschutz & Sicherheit

Microsoft entlässt Mitarbeitende nach Protesten

Sieben Microsoft-Mitarbeitende besetzten in der vergangenen Woche vorübergehend das Büro von Microsoft-Vizechef Brad Smith auf dem Firmengelände nahe Seattle. Die Aktivist:innen der Gruppe „No Azure for Apartheid“ stellten die Möbel um und klebten pro-palästinensische Banner an die Fenster.

Die Demonstrierenden forderten Microsoft auf, sämtliche Verträge mit dem israelischen Militär und der israelischen Regierung aufzukündigen. Außerdem solle der Konzern sämtliche Verbindungen zur Tech-Industrie in Israel offenlegen.

Konkret kritisieren sie, dass die israelische Armee Microsofts Cloud-Plattform Azure im Krieg in Gaza dazu nutzt, um Überwachungsdaten über die palästinensische Bevölkerung zu speichern. Damit mache sich Microsoft zum Komplizen an den anhaltenden Menschenrechtsverletzungen in dem Küstenstreifen.

Nur einen Tag nach der Protestaktion entließ der Tech-Konzern zwei Mitarbeitende, die sich an der Bürobesetzung beteiligt hatten. Zwei weitere Angestellte, die an einer vorangegangenen Aktion in der Microsoft-Zentrale teilgenommen hatten, müssen das Unternehmen ebenfalls verlassen.

Als Grund dafür gab der Konzern schwerwiegende Verstöße gegen die unternehmensinternen Richtlinien an. Die Demonstrationen auf dem Firmengelände hätten „erhebliche Sicherheitsbedenken aufgeworfen”.

Medienrecherchen als Auslöser der Proteste

Die Proteste hatte eine gemeinsame Recherche der britischen Tageszeitung The Guardian, der israelisch-palästinensischen Publikation +972 Magazine und des hebräischsprachigen Online-Mediums Sikha Mekomit ausgelöst. Die Medien hatten ihre Ergebnisse am 6. August dieses Jahres veröffentlicht.

Demnach nutze die Geheimdienst-Einheit „Unit 8200“ der israelischen Armee seit 2022 Microsofts Cloud-Angebot Azure, um Daten von Telefonanrufen im Westjordanland und im Gazastreifen im großen Stil zu speichern. Die quasi unbegrenzte Speicherkapazität der Cloud macht es der auf Überwachung spezialisierten Einheit möglich, eine riesige Menge an täglichen Anrufen aufzuzeichnen und die entsprechenden Daten über einen längeren Zeitraum zu horten.

Die Recherche basiert auf geleakten Microsoft-Dateien sowie auf Gesprächen mit Mitarbeitenden von Microsoft und des israelischen Militärs, darunter auch der „Unit 8200“. Ein Großteil der Überwachungsdaten wird der Recherche zufolge mutmaßlich in Microsoft-Rechenzentren in den Niederlanden und Irland gespeichert. Die Daten nutze das israelische Militär auch dazu, um Angriffsziele in Gaza auszumachen.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Microsoft will Vorwürfe klären

Gut eine Woche nach den Medienberichten leitete Microsoft eine Untersuchung der Vorwürfe durch eine externe Anwaltskanzlei ein. Die Untersuchung werde auf einer vorangegangenen Prüfung aufbauen, die keine Beweise dafür hervorgebracht habe, „dass Azure- und KI-Technologien von Microsoft dazu genutzt wurden, Menschen im Konflikt in Gaza anzugreifen oder zu schädigen“.

Das Unternehmen betont, die eigenen Nutzungsbedingungen würden eine Speicherung von Massenüberwachungsdaten untersagen. Zugleich schreibt der Konzern, nur begrenzt einsehen zu können, „wie Kunden unsere Software auf ihren eigenen Servern oder anderen Geräten nutzen“.

Die Gruppe „No Azure for Apartheid“ wies die angekündigte Untersuchung als „Verzögerungstaktik“ zurück. Sie kritisiert, dass Microsoft nicht auf ihre Forderung eingehe, Verträge mit der israelischen Armee zu beenden.

Auch Amazon und Google stellen Dienste für das israelische Militär bereit

Die Proteste gegen Microsofts Geschäftsbeziehungen mit Israel dauern bereits seit Monaten an.

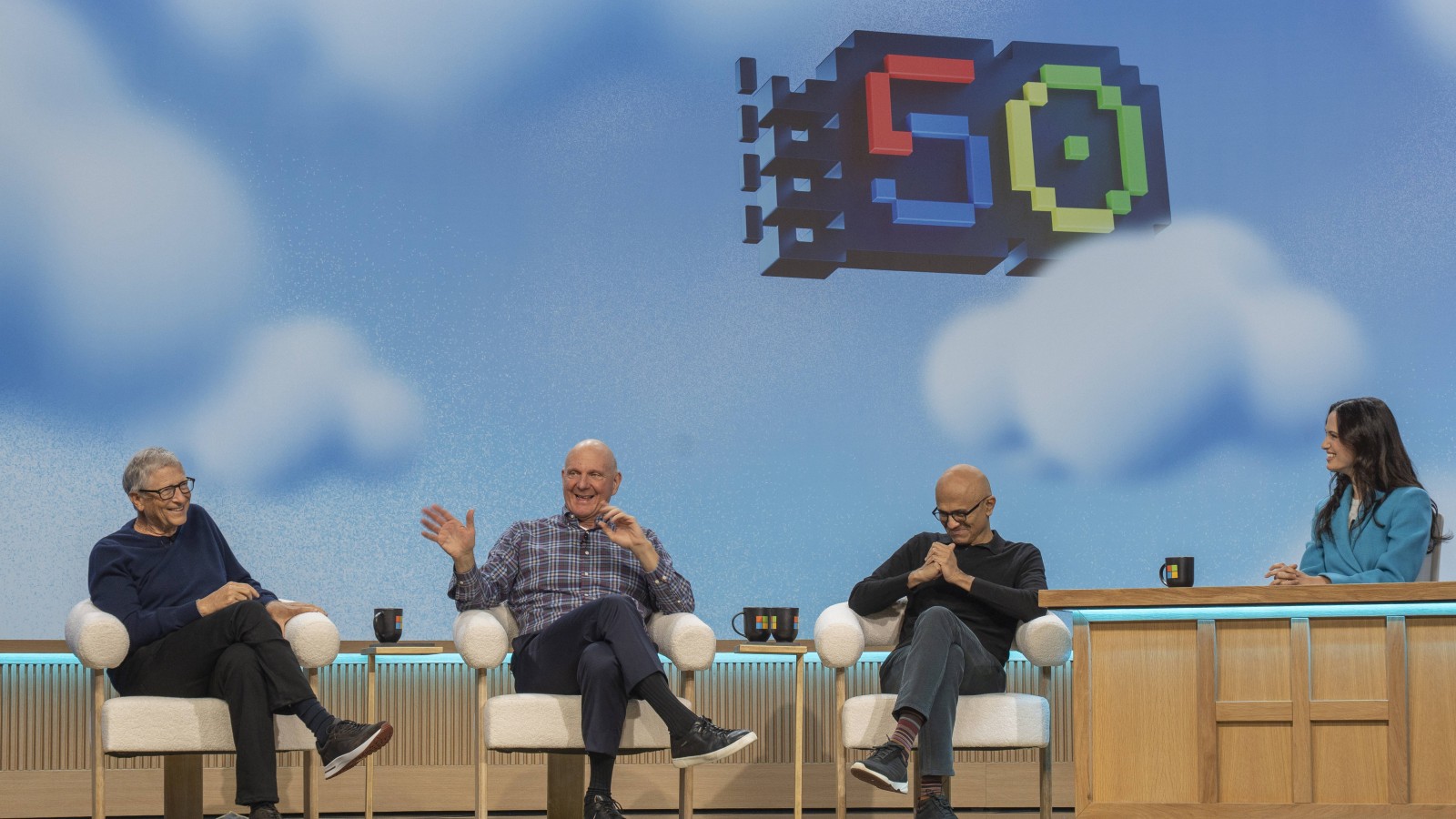

Bereits im Mai dieses Jahres hatte Microsoft einen Mitarbeiter entlassen, der eine Rede von CEO Satya Nadella mit Zwischenrufen gestört hatte. Im April kündigte das Unternehmen zwei Mitarbeitenden, nachdem diese eine Feier zum 50-jährigen Firmenjubiläum unterbrochen hatten.

Microsoft ist nicht der einzige Tech-Konzern, dessen Belegschaft gegen die Zusammenarbeit mit dem israelischen Militär protestiert.

Seit Beginn des Krieges in Israel und Gaza am 7. Oktober 2023 nutze die israelische Armee nicht nur zivile Clouddienstleistungen von Microsoft, sondern auch von Amazon und Google, schreibt +972 Magazine. Demnach sei die Zusammenarbeit mit der Armee für die drei Unternehmen ein lukratives Geschäft. Das israelische Verteidigungsministerium gelte zudem als wichtiger strategischer Kunde, dessen Meinung als „Vorreiter“ auch für andere Sicherheitsbehörden großen Wert habe.

Datenschutz & Sicherheit

Kritische Infrastrukturen: Attacken auf industrielle Kontrollsysteme möglich

Angreifer können kritische Infrastrukturen mit industriellen Kontrollsystemen (ICS) von Delta Electronics, Fuji Electric, Hitachi und SunPower attackieren. Beispielsweise im Energiesektor können erfolgreiche Attacken weitreichende Folgen für die Bevölkerung haben. Dementsprechend sollten Admins die bislang nur teilweise verfügbaren Sicherheitsupdates zeitnah installieren.

Auf die Sicherheitslücken und die von ihnen ausgehenden Gefahren weist die US-Sicherheitsbehörde Cybersecurity & Infrastructure Security Agency (CISA) in einem Beitrag hin.

KRITIS absichern

Am gefährlichsten gilt eine „kritische“ Lücke (CVE-2025-9696) im System zur Überwachung von Solaranlagen SunPower PVS6, für die es bislang keinen Sicherheitspatch gibt. Aufgrund von hartcodierten Zugangsdaten können Angreifer in Bluetooth-Reichweite Geräte vollständig kompromittieren und sich etwa einen Fernzugriff via SSH einrichten. Die CISA gibt an, dass ihnen bislang keine Attacken bekannt sind. Davon sind die Versionen bis einschließlich 2025.06 build 61839 betroffen. Wann ein Update erscheint, ist bislang unklar.

Hitachi Energy Relion 650, 670 und SAM600-IO sind für DoS-Attacken (CVE-2025-2403 „hoch„) empfänglich. An dieser Stelle sollen Angreifer kritische Funktionen wie Line Distance Communication Module (LDCM) lahmlegen können. Die Sicherheitsupdates sind in einer Warnmeldung aufgelistet.

Auf Fuji Electric FRENIC-Loader 4 sind Schadcode-Attacken (CVE-2025-9365 „hoch„) möglich. Die Ausgabe ab 1.4.0.1 ist dagegen gerüstet. Delta Elcetronics EIP Builder kann sensible Informationen leaken (CVE-2025-57704 „mittel). Die Version 1.12 enthält ein Sicherheitsupdate.

(des)

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenGeschichten aus dem DSC-Beirat: Einreisebeschränkungen und Zugriffsschranken

-

UX/UI & Webdesignvor 2 Wochen

UX/UI & Webdesignvor 2 WochenDer ultimative Guide für eine unvergessliche Customer Experience

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenMetal Gear Solid Δ: Snake Eater: Ein Multiplayer-Modus für Fans von Versteckenspielen

-

Online Marketing & SEOvor 3 Monaten

Online Marketing & SEOvor 3 MonatenTikTok trackt CO₂ von Ads – und Mitarbeitende intern mit Ratings

-

UX/UI & Webdesignvor 5 Tagen

UX/UI & Webdesignvor 5 TagenAdobe Firefly Boards › PAGE online

-

Social Mediavor 2 Wochen

Social Mediavor 2 WochenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Entwicklung & Codevor 2 Wochen

Entwicklung & Codevor 2 WochenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Digital Business & Startupsvor 2 Monaten

Digital Business & Startupsvor 2 Monaten10.000 Euro Tickets? Kann man machen – aber nur mit diesem Trick