Datenschutz & Sicherheit

Jetzt aktualisieren! Chrome-Sicherheitslücke wird angegriffen

Erneut muss Google Sicherheitslücken im Webbrowser Chrome abdichten, von denen eine in freier Wildbahn bereits von Angreifern missbraucht wird. Wer Chrome nutzt, sollte sicherstellen, dass der Browser in aktueller Version läuft.

In der Versionsankündigung schreibt Google, dass das Update insgesamt sechs Schwachstellen ausbessert. Lediglich zu dreien davon gibt Google Hinweise auf deren Natur, die wurden offenbar von externen IT-Sicherheitsforschern gemeldet. Die Entwickler stufen alle drei als hohes Risiko ein. „Google ist bekannt, dass ein Exploit für CVE-2025-6558 in freier Wildbahn existiert“, schreiben die Entwickler dort förmlich. Zuletzt hatte Google vor rund zwei Wochen eine bereits von bösartigen Akteuren missbrauchte Schwachstelle im Chrome-Browser stopfen müssen.

Google Chrome: Attackierte Sicherheitslücke

„Inkorrekte Prüfung von nicht vertrauenswürdigen Eingaben in ANGLE und GPU“ beschreibt Google die angegriffene Sicherheitslücke knapp (CVE-2025-6558 / EUVD-2025-21546, CVSS 8.8, Risiko „hoch„). Hinter ANGLE verbirgt sich die von Google entwickelte „Almost Native Graphics Layer Engine“, die standardmäßig als WebGL-Backend in Chrome (und in Firefox) zum Einsatz kommt und Grafik-Funktionsaufrufe etwa in DirectX, OpenGL oder ähnliche Abstraktionsschichten übersetzt. GPU ist hingegen der beschleunigte Compositor im Browser.

Zudem können Angreifer einen Integer-Überlauf in der Javascript-Engine V8 missbrauchen (CVE-2025-7656 / EUVD-2025-21547, CVSS 8.8, Risiko „hoch„) sowie eine Use-after-free-Lücke in WebRTC (CVE-2025-7657 / EUVD-2025-21545, CVSS 8.8, Risiko „hoch„). Details nennt Google nicht, aber in der Regel können Angreifer derart eingestufte Sicherheitslücken etwa mit manipulierten Webseiten angreifen und dabei eingeschleusten Schadcode ausführen.

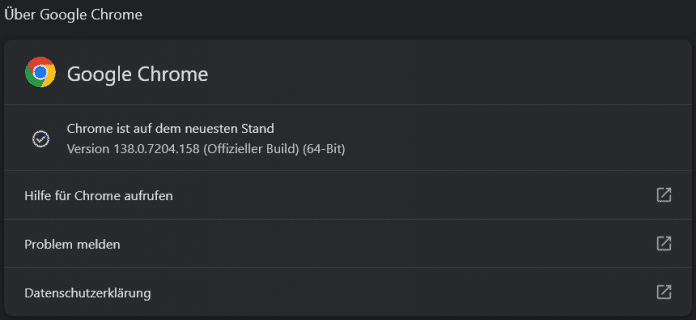

Die fehlerbereinigten Browser-Versionen sind Chrome 138.0.7204.157 für Android, 138.0.7204.156 für iOS, 138.0.7204.157 für Linux und 38.0.7204.157/.158 für macOS und Windows.

Versionsprüfung

Der Versionsdialog vom Webbrowser verrät, welcher Softwarestand derzeit aktiv ist. Er lässt sich über das Browser-Menü erreichen, das sich hinter dem Symbol mit drei aufeinandergestapelten Punkten rechts von der Adressleiste befindet. Dort geht es weiter über „Hilfe“ – „Über Google Chrome“.

Der Versionsdialog von Chrome zeigt den aktuell laufenden Softwarestand und bietet gegebenenfalls die Aktualisierung und den nötigen Browser-Neustart an.

(Bild: heise medien)

Unter Linux müssen Nutzerinnen und Nutzer dafür in der Regel die Softwareverwaltung der eingesetzten Distribution starten. Auf Smartphones kommen die Aktualisierungen in die jeweiligen App-Stores, teils jedoch mit Verzögerung.

Da auch andere Webbrowser auf dem Chromium-Code basieren, dürften auch die verwundbar sein. Deren Hersteller dürften in Kürze ebenfalls Aktualisierungen zum Stopfen des Sicherheitslecks verteilen, etwa Microsoft für den Edge-Webbrowser.

(dmk)

Datenschutz & Sicherheit

Kritische Infrastrukturen: Attacken auf industrielle Kontrollsysteme möglich

Angreifer können kritische Infrastrukturen mit industriellen Kontrollsystemen (ICS) von Delta Electronics, Fuji Electric, Hitachi und SunPower attackieren. Beispielsweise im Energiesektor können erfolgreiche Attacken weitreichende Folgen für die Bevölkerung haben. Dementsprechend sollten Admins die bislang nur teilweise verfügbaren Sicherheitsupdates zeitnah installieren.

Auf die Sicherheitslücken und die von ihnen ausgehenden Gefahren weist die US-Sicherheitsbehörde Cybersecurity & Infrastructure Security Agency (CISA) in einem Beitrag hin.

KRITIS absichern

Am gefährlichsten gilt eine „kritische“ Lücke (CVE-2025-9696) im System zur Überwachung von Solaranlagen SunPower PVS6, für die es bislang keinen Sicherheitspatch gibt. Aufgrund von hartcodierten Zugangsdaten können Angreifer in Bluetooth-Reichweite Geräte vollständig kompromittieren und sich etwa einen Fernzugriff via SSH einrichten. Die CISA gibt an, dass ihnen bislang keine Attacken bekannt sind. Davon sind die Versionen bis einschließlich 2025.06 build 61839 betroffen. Wann ein Update erscheint, ist bislang unklar.

Hitachi Energy Relion 650, 670 und SAM600-IO sind für DoS-Attacken (CVE-2025-2403 „hoch„) empfänglich. An dieser Stelle sollen Angreifer kritische Funktionen wie Line Distance Communication Module (LDCM) lahmlegen können. Die Sicherheitsupdates sind in einer Warnmeldung aufgelistet.

Auf Fuji Electric FRENIC-Loader 4 sind Schadcode-Attacken (CVE-2025-9365 „hoch„) möglich. Die Ausgabe ab 1.4.0.1 ist dagegen gerüstet. Delta Elcetronics EIP Builder kann sensible Informationen leaken (CVE-2025-57704 „mittel). Die Version 1.12 enthält ein Sicherheitsupdate.

(des)

Datenschutz & Sicherheit

„Aus einem Genesungsschritt wird ein Sicherheitsrisiko gemacht“

Rund 100 Seiten Stellungnahmen haben Fachleute dem hessischen Landtag zu einer Anhörung am Mittwoch im Gesundheitsausschuss vorgelegt. Es ging dabei um eine geplante Änderung des dortigen Psychisch-Kranken-Hilfe-Gesetzes, vor allem eine Passage darin alarmiert Ärzt:innen, Kliniken, Betroffene und Angehörige gleichermaßen.

Die CDU-SPD-Landesregierung will psychiatrische Kliniken dazu verpflichten, Patient:innen bei Entlassungen in bestimmten Fällen an Ordnungs- und Polizeibehörden zu melden. Und zwar, wenn bei einer nicht freiwillig aufgenommenen Person „aus medizinischer Sicht die Sorge besteht, dass von der untergebrachten Person ohne weitere ärztliche Behandlung eine Fremdgefährdung ausgehen könnte“. Bislang wird in Hessen der örtliche sozialpsychiatrische Dienst informiert, wenn der Klinikaufenthalt von untergebrachten Menschen endet. Dadurch sollen diese Begleitung und Hilfsangebote nach ihrer stationären Zeit bekommen.

Mehr statt weniger Gefahr durch Stigmatisierung

Eine Übermittlung an die Polizei jedoch steht vor allem im Zeichen einer vermeintlichen Gefahrenabwehr. „Die Entlassung aus einer ärztlichen Behandlung wird somit von einem Schritt in die Autonomie und Genesung zu einem potenziellen Sicherheitsrisiko gemacht, das staatlicher Überwachung bedarf“, kritisiert der Hessische Städtetag, der die Interessen von 83 Städten und Gemeinden im Bundesland vertritt.

Zusätzlich sieht der Städtetag wie viele andere der Fachleute und Verbände das Risiko, dass Menschen mit psychischen Erkrankungen durch das Gesetz stigmatisiert und als Gefahr dargestellt werden. Das könnte dazu führen, dass weitere Hürden entstehen, Hilfe zu suchen. So schreibt etwa die hessische Landesarbeitsgemeinschaft der Deutschen Gesellschaft für Soziale Psychiatrie: „Die Stigmatisierung, die diese geplante Rechtsregelung mit sich bringen würde, ist ein für die sozialpsychiatrische Arbeit erschwerender Faktor und es werden unnötigerweise Risiken erhöht.“

Das Zentrum für Psychische Gesundheit der Frankfurter Uniklinik warnt dabei vor einer Störung des Vertrauensverhältnisses zwischen Behandelnden und Patient:innen. Das könnte dazu führen, „dass Betroffene aus Angst vor einer Meldung an die Behörden nicht offen mit den Behandelnden über ihre Gedanken und ihr Erleben sprechen und deshalb keine psychiatrische Behandlung mehr in Anspruch nehmen“.

Psychisch erkrankte Menschen sind nicht gefährlich

Die Motivation für die geplante Gesetzesänderung liegt in mehreren vergangenen Gewalttaten, bei denen im Nachgang über eine psychische Erkrankung der mutmaßlichen Täter:innen berichtet wurde. Ein Beispiel, das explizit im Gesetzentwurf ausgeführt wird, ist ein Messerangriff in Aschaffenburg im Januar 2025, bei dem zwei Personen getötet und weitere schwer verletzt wurden. Der Verdächtige war zuvor mehrfach in stationärer psychiatrischer Behandlung.

Ereignisse wie dieses haben immer wieder viel mediale Aufmerksamkeit bekommen. Dadurch kann leicht der Eindruck entstehen, dass von psychisch erkrankten Menschen generell ein Sicherheitsrisiko ausgehe. Das führt in die Irre. „Tatsächlich sind sie statistisch deutlich häufiger Opfer von Gewalt als Täter“, schreibt die Frankfurter Sozialdezernentin Elke Voitl in ihrer Stellungnahme.

Sollte jemand in Zusammenhang mit ihrer Erkrankung in seltenen Fällen fremdgefährdendes Verhalten aufweisen, fordern Expert:innen ganz andere Ansätze. Aguedita Afemann vom Landesverband der Privatkliniken in Hessen schreibt, Gewaltprävention gelinge am wirksamsten „durch eine gute psychiatrisch-psychotherapeutische Behandlung, durch Förderung von Teilhabe und soziale Integration und nicht durch das Führen von Listen oder Meldungen an Sicherheitsbehörden.“

Der hessische Landesverband der Angehörigen und Freunde von Menschen mit psychischen Erkrankungen fordert: Statt „Erfassung und Kontrolle“ plädiert der Verband für „ein ernstzunehmendes Präventionsmanagement und nahtlose und bedarfsgerechte Unterstützungsangebote für psychisch erkrankte Menschen“.

Fehlende Kriterien und Schutzmechanismen

Juristische Sachverständige sehen im Entwurf der Landesregierung auch einen grundlegenden Konflikt mit Datenschutzgesetzen. Der Landesdatenschutzbeauftragte Alexander Roßnagel stellt fest, dass es sich bei der geplanten Datenübermittlung „um einen tiefen Eingriff in die Grundrechte der betroffenen Personen“ handelt. Er weist darauf hin, dass Gesundheitsinformationen nach der Datenschutzgrundverordnung besonders sensible Daten sind, für die besondere Anforderungen gelten.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Zwar erkennt Roßnagel an, dass der beabsichtigte Zweck der Gefahrenabwehr in erheblichem öffentlichen Interesse sei, aber vieles bleibe in dem Entwurf unklar. Etwa was genau die „notwendigen Informationen für eine Gefährdungseinschätzung“ sind, die gemeldet werden sollen oder wie die entsprechenden Daten genutzt werden sollen. Ihm reicht die aktuelle Fassung nicht in Bezug auf eine verfassungsmäßige Verhältnismäßigkeit.

Die Hessische Krankenhausgesellschaft ergänzt, dass Kriterien fehlen, „wann eine Weitergabe erfolgen darf. Schutzmechanismen wie ein Richtervorbehalt, Transparenzpflichten, Protokollierung oder Einspruchsmöglichkeiten der betroffenen Person fehlen“.

Polizeigewerkschaft zweifelt an Nutzen

Zweifel am Gesetz kommen ebenfalls von denen, die letztlich die Daten der Entlassenen empfangen sollen: der Polizei. Die Gewerkschaft der Polizei begrüßt in ihrer Stellungnahme zwar die Zielrichtung des Gesetzentwurfs. Die Interessenvertretung stellt jedoch die Frage, was die Beamt:innen eigentlich mit den übermittelnden Daten tun sollen – und wie die Meldungen überhaupt technisch und personell bewältigt werden können.

Ein ständiger Mangel bei medizinischem Personal lasse laut Polizeigewerkschaft „erhebliche Zweifel daran aufkommen, ob die gesetzlich geforderte Einschätzung im Alltag verlässlich erbracht werden kann“. Auch die drohende Stigmatisierung bewerten die Polizeivertreter:innen kritisch und plädieren für einen Ausbau der kommunalen sozialpsychiatrischen Dienste.

Hessen ist nur der Anfang

Nach der Anhörung und der zahlreichen Kritik im Gesundheitsausschuss hat der hessische Landtag nun die Gelegenheit, den Gesetzentwurf zu überarbeiten. Parallel zu der dortigen Entwicklung läuft eine bundesweite Diskussion über den Umgang von Menschen mit psychischen Erkrankungen. Die Innenminister:innen der Länder und des Bundes einigten sich bei ihrer Konferenz im Juni darauf, ein „behördenübergreifendes Risikomanagement“ einführen zu wollen. Eine entsprechende Arbeitsgruppe soll bei der nächsten Sitzung dazu berichten, die im Dezember in Bremen stattfinden wird.

Datenschutz & Sicherheit

Windows-Updates führen zu unerwarteten Benutzerkontensteuerungs-Prompts

Rufen Windows-Nutzerinnen und -Nutzer mit gewöhnlichen Benutzerrechten nach der Installation der August-Updates bestimmte Programme oder etwa die Reparaturfunktion von MSI-Installern auf, erhalten sie neuerdings einen Benutzerkontensteuerungs-Prompt (UAC). Installationen können deshalb auch fehlschlagen. Darauf weist Microsoft jetzt hin.

In einem Beitrag in den Windows-Release-Health-Notizen erklärt Microsoft das neue Verhalten von Windows. Grundsätzlich will Microsoft mit dem Update eine Sicherheitslücke im Windows-Installer schließen, durch die Angreifer aufgrund „schwacher Authentifizierung“ ihre Rechte im System ausweiten können (CVE-2025-50173 / EUVD-2025-24338, CVSS 7.8, Risiko „hoch„). Der Lösungsansatz besteht darin, einen Prompt der Benutzerkontensteuerung zum Vergeben der nötigen Administratorrechte anzuzeigen, sofern Aktionen des Windows-Installers (MSI) wie Reparaturen und ähnliche ausgeführt werden sollen.

Microsoft listet auf, dass diese Änderung nun in Benutzerkontensteuerungs-Rückfragen in einigen Szenarien sorgen kann: Beim Aufruf von MSI-Reparaturoperationen (etwa mittels „msiexec /fu“ [sic!]), beim Start von Autodesk-Apps, AutoCAD, Civil 3D oder Inventor CAM, sowie bei der Installation einer MSI-Datei, nachdem Nutzer sich das erste Mal in der App angemeldet haben. Außerdem können UAC-Prompts bei Installation von Apps auftreten, die sich als Benutzer installieren lassen, beim Start von Windows-Installern bei einem Active Setup, beim Verteilen von Paketen mittels Manager Configuration Manager (ConfigMgr), die auf Nutzer-spezifische „Advertising“-Konfigurationen zurückgreifen und beim Aktivieren des Secure Desktops.

Fehlschlagende Installationen

Weiter erklären Microsofts Entwickler, dass Installationen mit einer Fehlermeldung fehlschlagen können. Das passiert etwa, wenn Nutzer mit Standardrechten eine MSI-Reparaturfunktion anstoßen, die keine Dialoge anzeigt. Als Beispiel nennen die Redmonder die Installation und den Start von Microsoft Office Professional Plus 2010 als Standardnutzer. Im Konfigurationsvorgang erscheint dann der Fehler 1730.

Als Gegenmaßnahme empfiehlt Microsoft, die App nach Möglichkeit als Administrator zu starten. Etwa aus dem Startmenü oder aus den Suchergebnissen heraus durch Rechtsklick und der Auswahl „Als Administrator ausführen“. IT-Verwalter können bei Microsofts Support for Business eine spezielle Gruppenrichtlinie anfordern, die dann offenbar Standardnutzern die Möglichkeit bietet, Apps als Admin auszuführen.

Microsoft arbeitet den Angaben zufolge an einer Lösung, die Admins die Möglichkeit gibt, bestimmten Apps MSI-Operationen ohne UAC-Prompts einzurichten. Betroffen sind eigentlich alle derzeit unterstützten Windows-Versionen: Windows 11 24H2, 23H2, 22H2, Windows 10 22H2, 21H2, 1809, Enterprise LTSC 2019, Enterprise LTSC 2016, 1607, Enterprise 2015 LTSB und Windows Server 2025, 2022, 1809, 2019, 2016, 2012 R2 und 2012.

Die August-Sicherheitsupdates für Windows haben ungewöhnlich viele Nebenwirkungen aufgezeigt. Zunächst schlug das Verteilen der Updates mittels WSUS fehl. Das konnte Microsoft lösen, allerdings wurde im gleichen Atemzug bekannt, dass das Zurücksetzen und die Wiederherstellung mit Windows-Bordmitteln nach Anwendung der Updates nicht mehr klappte. Ein ungeplantes Update des Updates außer der Reihe hat die zugrundeliegenden Fehler schließlich korrigiert. Schließlich hat das Windows-Sicherheitsupdate noch für Aussetzer beim professionellen Video- und Audio-Streaming gesorgt, das etwa mit OBS genutzt werden kann.

(dmk)

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenGeschichten aus dem DSC-Beirat: Einreisebeschränkungen und Zugriffsschranken

-

UX/UI & Webdesignvor 2 Wochen

UX/UI & Webdesignvor 2 WochenDer ultimative Guide für eine unvergessliche Customer Experience

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenMetal Gear Solid Δ: Snake Eater: Ein Multiplayer-Modus für Fans von Versteckenspielen

-

Online Marketing & SEOvor 3 Monaten

Online Marketing & SEOvor 3 MonatenTikTok trackt CO₂ von Ads – und Mitarbeitende intern mit Ratings

-

UX/UI & Webdesignvor 5 Tagen

UX/UI & Webdesignvor 5 TagenAdobe Firefly Boards › PAGE online

-

Social Mediavor 2 Wochen

Social Mediavor 2 WochenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Entwicklung & Codevor 2 Wochen

Entwicklung & Codevor 2 WochenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Digital Business & Startupsvor 2 Monaten

Digital Business & Startupsvor 2 Monaten10.000 Euro Tickets? Kann man machen – aber nur mit diesem Trick