Datenschutz & Sicherheit

Datenhändler verkaufen metergenaue Standortdaten von EU-Personal

Diese Recherche entstand in Kooperation mit folgenden Medien: Bayerischer Rundfunk, L’Echo (Belgien), Le Monde (Frankreich), BNR (Niederlande). Sie ist Teil der „Databroker Files“. Eine Englische Fassung des Artikels haben wir unter dem Titel „Targeting the EU“ veröffentlicht.

In einem noblen Brüsseler Stadtteil stehen Einfamilienhäuser mit Vorgärten, das politische Zentrum der Europäischen Union ist nicht fern. Wenn sie früh morgens unterwegs ist, braucht eine Person, die in einer Spitzenposition für die EU arbeitet, von hier nur etwa 20 Autominuten zu ihrem Arbeitsplatz. Ihr Bereich ist der Kommissionspräsidentin Ursula von der Leyen unterstellt, im Berlaymont-Gebäude, dem Hauptsitz der Europäischen Kommission. Fast auf dem Weg zur Arbeit liegt praktischerweise ein Spa- und Fitness-Center; auch hier war sie schon unterwegs.

Das und mehr wissen wir, weil uns die exakten Standortdaten dieser Person vorliegen. Sie verraten sogar, wo genau im Gebäude der EU-Kommission ihr Büro liegt. Ihr Bewegungsmuster und viele weitere fanden wir in kommerziell gehandelten Daten von Millionen Menschen in Europa.

Solche Daten offenbaren Wohn- und Arbeitsorte genauso wie Verhalten und Vorlieben der getrackten Personen. Sie können auch Besuche in Kliniken zeigen, in religiösen Gebäuden, Partei- und Gewerkschaftszentralen oder in Bordellen und Swinger-Clubs.

Dem Recherche-Team liegen Datensätze von mehreren Datenhändlern vor. Databroker verschenken sie als Kostprobe – als Vorschau auf kostenpflichtige Abos. Für diese Recherche haben wir zwei neue Datensätze ausgewertet, die rund 278 Millionen Handy-Standortdaten aus Belgien beinhalten.

Jeder Standort ist einer Werbe-ID zugeordnet. Das ist eine einzigartige Kennung, wie ein Nummernschild fürs Handy. So lassen sich die Bewegungen bestimmter Geräte genau verfolgen – und damit die Gewohnheiten ihrer Besitzer*innen. Rund 2,6 Millionen Werbe-IDs allein aus Belgien stecken in den uns vorliegenden Daten, datiert auf wenige Wochen in den Jahren 2024 und 2025. Es sind 2,6 Millionen Nadelstiche für den Datenschutz in Europa.

Spionagegefahr wie im Kalten Krieg

Knapp zehn Jahre ist es her, dass sich hier in Brüssel eine Revolution mit fünf Buchstaben ereignete: DSGVO. Im Dezember 2015 einigten sich das Europäische Parlament, der Rat und die EU-Kommission auf den Text der Datenschutzgrundverordnung. Sie sollte den Schutz von Grundrechten in der digitalen Welt mit einer datenbasierten Wirtschaft in Einklang bringen. Und sie kam mit dem Versprechen der informationellen Selbststimmung: Dass Menschen in der Regel selbst die Hoheit darüber haben sollen, wer was mit ihren Daten anstellt.

Dieses Versprechen ist bis heute uneingelöst. Stattdessen enthüllen die Databroker Files einen beispiellosen informationellen Kontrollverlust, der alle Menschen treffen kann, die am digitalen Leben teilnehmen, indem sie Apps auf Smartphones oder Tablets nutzen. Längst ist der unkontrollierte Datenhandel nicht mehr nur ein Thema für den Verbraucher- und Grundrechteschutz, sondern auch eine Bedrohung für die Sicherheit Europas.

Denn die Spionagegefahr in der EU ist hoch, spätestens seit Beginn des großflächigen Angriffskriegs Russlands auf die Ukraine im Februar 2022. Behörden warnen vor russischer Sabotage, verdächtige Drohnen verletzen den europäischen Luftraum, ein chinesischer Spion hat das EU-Parlament beschattet – es vergeht kaum ein Monat ohne neuen Spionageskandal. Schon 2020 verglich der damalige Präsident des deutschen Inlandsgeheimdienstes die Lage mit der im Kalten Krieg.

Wie groß die Gefahr ist, die hierbei von kommerziell gesammelten Daten ausgeht, haben Verantwortliche bislang offenbar nicht ausreichend auf dem Schirm. Konfrontiert mit den Ergebnissen unserer Recherchen teilt die EU-Kommission auf Englisch mit: „Wir sind besorgt über den Handel mit Standortdaten von Bürgern und Angestellten der Kommission“. In Reaktion habe die Kommission ihren Mitarbeitenden jetzt neue Richtlinien für Werbe-Tracking auf Dienst- und Privatgeräten vorgelegt. Außerdem habe man weitere Stellen informiert, namentlich andere EU-Einrichtungen sowie für IT-Sicherheit zuständige Anlaufstellen in den Mitgliedstaaten.

Auch aus dem EU-Parlament gibt es Reaktionen. „Angesichts der aktuellen geopolitischen Lage müssen wir diese Bedrohung sehr ernst nehmen und abstellen“, schreibt Axel Voss (CDU) von der konservativen Fraktion EVP. Aus der sozialdemokratischen Fraktion S&D fordert Abgeordnete Lina Gálvez Muñoz aus Spanien, die EU solle das Thema „als vorrangige Sicherheitsbedrohung behandeln – nicht nur als Datenschutzproblem“. Die Abgeordnete Alexandra Geese aus Deutschland (Greens/EFA) fordert mit Blick auf die militärische Bedrohung durch Russland: „Europa muss die massenhafte Erstellung von Datenprofilen verbieten.“

Hunderte potenziell sensible Angestellte im Visier

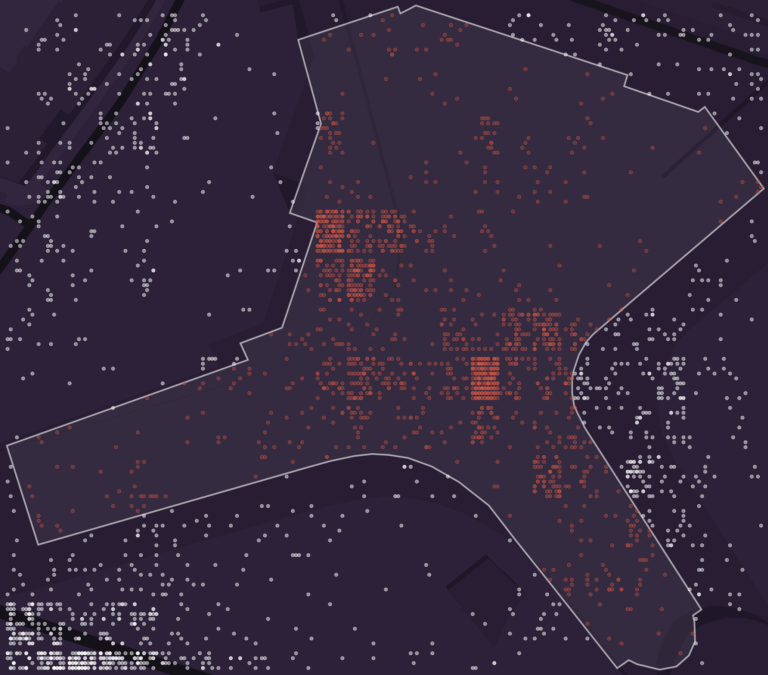

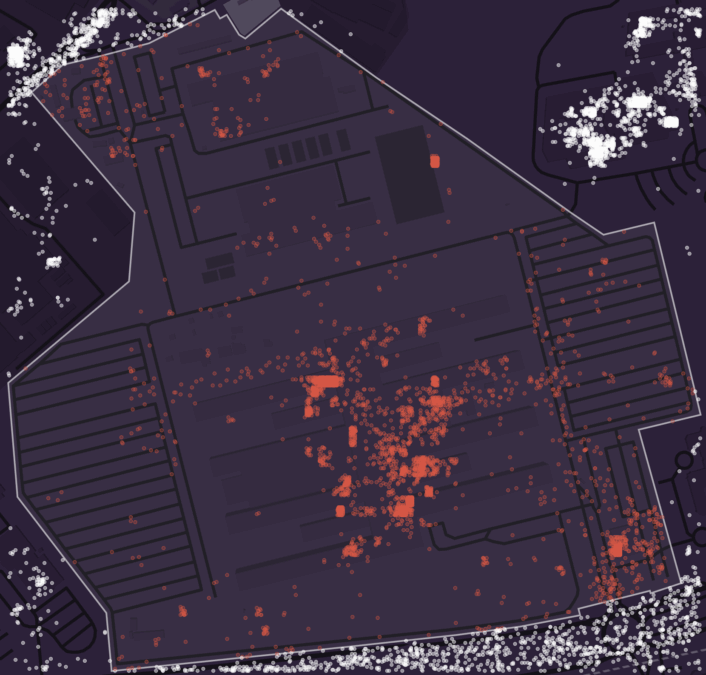

Unsere Recherche zeigt, wie leicht es ist, Spitzenpersonal der EU mit kommerziell gehandelten Standortdaten auszuspionieren. Ohne einen Cent zu bezahlen, konnten wir allein anhand der uns vorliegenden Vorschau-Datensätze Hunderte Geräte von Personen ausmachen, die in sensiblen Bereichen für die Europäische Union arbeiten. Allein im Hauptsitz der EU-Kommission gab es rund 2.000 Standortdaten von 264 verschiedenen Geräten. Im EU-Parlament waren es rund 5.800 Standortdaten von 756 Geräten.

So zeigt etwa ein Bewegungsprofil den Arbeitsweg eines Angestellten des EU-Parlaments. Aus einer Gemeinde in der Nähe von Brüssel geht es über die Stadtautobahn ins Zentrum der Stadt. Die Ortungen zeigen, wie der Angestellte mehrere Gebäude des EU-Parlaments besucht. Auch der Besuch in einem Supermarkt und einem Restaurant lässt sich ablesen.

Tausende weitere Ortungen fanden wir in anderen Institutionen, vom Rat der Europäischen Union über den Europäischen Auswärtigen Dienst bis zum Europäischen Datenschutzbeauftragten. Dabei sind die uns vorliegenden Vorschau-Datensätze nur die Spitze des Eisbergs. Kostenpflichtige Abos versprechen großflächige Massenüberwachung mit ständigem Nachschub an aktuellen Standortdaten.

Andere verdienen ihr Geld mit euren Daten, wir nicht!

Recherchen wie diese sind nur möglich durch eure Unterstützung.

Bereits die begrenzten Datensätze führten uns zu den Privatadressen von fünf Menschen, die für die EU tätig sind oder waren, darunter drei in hoher Position. Zum von uns identfizierten EU-Personal gehören die eingangs erwähnte Person aus der EU-Kommission, ein hochrangiger Diplomat eines EU-Landes und Personen, die für das EU-Parlament und den Europäischen Auswärtigen Dienst sind.

Alle waren zunächst misstrauisch, manche wollten lieber nicht oder nur flüchtig mit uns sprechen. Keine*r von ihnen möchte öffentlich zitiert werden. Zwei bestätigten uns, dass die Standortdaten ihren Wohnort und ihren Arbeitsplatz zeigen, ihre Bewegungen in Brüssel. Auch eine Digitalaktivistin und ein Journalist, die wir in den Daten finden, bestätigen uns deren Korrektheit.

Von Apps, die Nutzer*innen angeblich nur für Werbezwecke tracken, wandern die Daten auf verschlungenen Wegen durch ein undurchsichtiges Ökosystem. Am Ende landen sie in den Händen von Databrokern, und von dort bei potenziell allen, die danach fragen. Das können Werbefirmen sein, Journalist*innen – oder auch fremde Geheimdienste.

Standortdaten sind nicht anonym

Die von Databrokern gehandelten Datensätze enthalten zwar weder Namen noch Adressen der auf Schritt und Tritt verfolgten Handy-Nutzer*innen. Trotzdem konnten wir mehrere Personen eindeutig identifizieren. Ermöglicht wird das unter anderem durch die sogenannte Mobile Advertising ID, eine eindeutige Kennung für die Online-Werbeindustrie, die Google und Apple automatisch jedem Telefon zuordnen.

Für jeden Standort in unseren Datensätzen gibt es eine solche Werbe-ID. So lassen sich lose Datenpunkte zu aussagekräftigen Bewegungsprofilen zusammensetzen. Wohn- und Arbeitsorte lassen sich leicht ablesen, weil sich genau dort die Ortungen auffällig häufen. Gerade bei einzeln stehenden Häusern mit öffentlich einsehbarem Klingelschild ist in kurzer Zeit klar, um wessen Standortdaten es sich handelt. Teils lassen sich Bewohner*innen eines Hauses auch im Telefonbuch oder durch das Impressum ihrer Website online ermitteln. Die Recherche zeigt: Standortdaten sind nicht anonym.

Hört man sich im politischen Brüssel zu den Databroker Files um, erlebt man oftmals überraschte oder nervöse Reaktionen. Selbst hochrangige Angestellte, die sich mit Datenschutz und Digitalem beschäftigen, hätten nicht erwartet, wie exakt die offen gehandelten Handy-Standortdaten sind.

Eindringliche Warnung der NATO

In Brüssel hat auch die NATO ihr Hauptquartier. Allein in unseren Datensätzen gibt es 9.600 Handy-Ortungen auf dem NATO-Gelände, erfasst von 543 verschiedenen Geräten. Angesichts der angespannten militärischen Lage steht die NATO unter außergewöhnlichem Druck, auch wegen russischer Spionage. Wie kommentiert das Bündnis die Recherche-Funde?

„Wir sind uns der allgemeinen Risiken, die die Datenerfassung durch Dritte für das Bündnis darstellt, voll bewusst“, schreibt ein NATO-Vertreter auf Französisch. Man habe Maßnahmen ergriffen, um die Risiken zu mindern – welche das sind, will er auf Nachfrage allerdings nicht erläutern.

Dass das Militärbündnis solche Handy-Ortungen der Werbe-Industrie offenbar als Bedrohung empfindet, zeigt eine eindringliche Bitte des NATO-Vertreters an das Recherche-Team. „Die Sicherheit unserer Mitarbeitenden nehmen wir sehr ernst und vertrauen darauf, dass Sie alles in Ihrer Macht Stehende tun, um keine Informationen zu veröffentlichen, die ihnen schaden könnten“, schreibt er. „Es ist zwingend erforderlich, dass kein Telefon am Hauptquartier der NATO identifiziert oder namentlich mit Personen in Verbindung gebracht wird und dass kein mit der NATO in Verbindung stehendes Telefon mit einem anderen Ort in Verbindung gebracht wird.“

Auch das belgische Militär hat auf unsere Recherchen reagiert, nachdem das Team von L’Echo Bewegungsprofile auf belgischen Militärgelände entdeckt hatte. „Wir sind uns des Problems voll bewusst“, teilt die Pressestelle mit. Oftmals seien private Geräte bereits verboten, nicht aber bei Unterkünften des Militärs. Man arbeite an einer neuen Anweisung, die Personal dringend davon abrate, Anwendungen zu nutzen, die es erlauben, Rückschlüsse auf Wohnort und Arbeitsplatz zu ziehen. Unsere Recherchen zeigen jedoch: Standortdaten können potenziell über nahezu jede Anwendung abfließen.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Was Geheimdienste mit Werbedaten anfangen können

Schon vor mehreren Jahren warnte eine Studie des NATO-Forschungszentrums Stratcom (Strategic Communications Centre of Excellence), dass solche Daten nicht nur eine Gefahr für die Privatsphäre von uns allen darstellen, sondern auch für die militärische Sicherheit. Mit Hilfe solcher Daten können feindliche Akteur*innen demnach etwa militärisches Schlüsselpersonal identifizieren und ausspionieren oder militärische Operationen verfolgen.

Seitdem haben weder die NATO noch die EU oder ihre Mitgliedstaaten ein Gegenmittel finden können. Gemeinsam mit dem Bayerischen Rundfunk haben wir 2024 am Beispiel von Daten aus Deutschland enthüllt, wie sich mit kommerziell gehandelten Standortdaten hochrangige Regierungsbeamte, Angehörige des Militärs und von Geheimdiensten identifizieren und ausspionieren lassen. Auch die wichtigsten US- und NATO-Stützpunkte in Deutschland ließen sich mit den Daten ausspähen. Sogar Besuche in Bordellen gingen daraus hervor. Erhalten hatten wir die Datensätze von einem US-Databroker, vermittelt über einen in Berlin ansässigen Datenmarktplatz.

Zuvor gab es ähnliche journalistische Recherchen aus europäischen wie den Niederlanden, Norwegen und der Schweiz. Die neuen Recherchen von L’Echo zeigen, wie verwundbar auch Belgien durch offen gehandelte Standortdaten ist. Dort lassen sich Polizeien, Gefängnisse und kritische Infrastruktur wie Atomkraftwerke ausspionieren.

Das gefährliche Geschäft mit Werbeüberwachung

Wenn das Recherche-Team bereits mit diesen einfachen Methoden und zwei kostenlosen Vorschau-Datensätzen hochrangiges EU-Personal identifizieren und ausspionieren konnte – was können dann gut ausgestattete Geheimdienste oder andere böswillige Akteure mit kommerziell verfügbaren Daten anstellen?

In den vergangenen Jahren ist ein eigener Zweig der globalen Überwachungsindustrie entstanden, der darauf spezialisiert ist, Daten aus dem Ökosystem der Online-Werbung für staatliche Stellen nutzbar zu machen. Das US-Unternehmen Babel Street etwa will mit seinem Programm Locate X eine Art „Google Maps für Handys“ entwickelt haben. Strafverfolgungsbehörden sollen damit ganz einfach Personen aufspüren können.

Ein Fachbegriff dafür ADINT, die Abkürzung steht für Advertising Based Intelligence, also werbebasierte Aufklärung. Gefahren durch ADINT, etwa durch fremde Geheimdienste, lassen sich als hybride Bedrohung bezeichnen. So nennt man Angriffe, die nicht offen militärisch sind, unter anderem Spionage oder Sabotage.

ADINT – gefährliche Spionage per Online-Werbung

Forschende warnen: „Äußerst besorgniserregend“

In Helsinki erforschen Fachleute aus mehreren Disziplinen im Auftrag von EU und NATO, wie sich hybride Bedrohungen abwehren lassen. Die Einrichtung nennt sich Hybrid CoE. Mit Blick auf unsere Recherche-Ergebnisse schreibt Sprecherin Kiri Peres: „Mobile Standortdaten können von feindlichen Akteuren missbraucht werden, um hybride Operationen durchzuführen, die die demokratische Gesellschaft schädigen und die Handlungsfähigkeit eines Staates schwächen.“

Es sei „nur logisch“, wenn zum Beispiel China und Russland Daten aus der Werbeindustrie einsetzen, wie Peres erklärt. Mit Handydaten ließen sich etwa Oppositionelle oder Demo-Teilnehmende verfolgen. Im Ausland ließen sich hochrangige Personen identifizieren und ausspionieren, darunter Politiker*innen und Journalist*innen, Angehörige von Regierung, Militär und Geheimdiensten. Im Krieg könnten Daten der Werbeindustrie dabei helfen, militärische Bewegungen zu verfolgen.

Corbinian Ruckerbauer forscht für die gemeinnützige Denkfabrik interface zu Überwachung und digitalen Rechten. Auf Anfrage von netzpolitik.org äußert er erhebliche Zweifel daran, dass sich Geheimdienste und Sicherheitsbehörden in Europa wirklich der Bedrohung durch Handy-Standortdaten aus der Werbeindustrie bewusst sind.

„Weder werden solche Bedrohungsszenarien von Regierungsbehörden oder parlamentarischen Gremien öffentlich diskutiert noch wird hinterfragt, welchen Beitrag wir Europäer:innen eigentlich leisten müssten, um dieses Problem nachhaltig anzugehen“, schreibt Ruckerbauer. EU-Staaten „sollten rechtliche Lösungen und Durchsetzungsmechanismen erarbeiten, die diesen ausufernden Datenmarkt einschränken.“

Sein Forschungskollege Thorsten Wetzling von interface schreibt: „Gerade in der aktuellen Zeit, wo die europäische Sicherheit und Verteidigungslandschaft täglich durch Russland auf mögliche Angriffsvektoren hin getestet wird, ist es äußerst besorgniserregend, dass weiterhin so leicht in solchem Ausmaß sensible Standortdaten auf dem Datenmarkt zu erwerben sind.“

Zur Wahrheit gehört allerdings, dass offenbar auch westliche Geheimdienste und andere Regierungsbehörden Daten aus der Werbeindustrie nutzen. In den USA nehmen ihre Dienste unter anderem die Abschiebe-Behörde ICE in Anspruch.

Im Dschungel des Datenhandels

Doch wie gelangen die Daten überhaupt in die Hände dieser Firmen? Wir haben durch unsere bisherigen Recherchen einmalige Einblicke in die Abgründe der Datenindustrie erhalten. Die Pfade im Ökosystem des Datenhandels sind so verschlungen, dass wir es in unserem Erklärtext mit einem Dschungel vergleichen.

Im Dschungel der Datenhändler

Alles nimmt seinen Anfang bei Apps, denen Menschen bewusst oder unbewusst eine Erlaubnis zum Sammeln ihres Standorts geben. Um Geld zu verdienen, binden Entwickler*innen entweder direkt Programmcode von Tracking-Firmen in ihre Apps ein. Oder sie bieten Werbe-Plätze an und übermitteln umfangreiche Informationen über ihre Nutzer*innen an Dutzende oder Hunderte Firmen, die in Auktionen auf die Chance bieten, ihrer Zielgruppe die passende Werbung anzuzeigen. Manche nutzen diese Daten nicht nur für Werbezwecke, sondern auch als Handelsware – ein verlockendes Angebot für Databroker.

Die Qualität dieser Daten fällt unterschiedlich aus. Mitunter stellen Databroker ihre Datensätze größer dar, als sie wirklich sind, etwa indem sie reale Standortdaten mit falschen Werbe-IDs versehen. Deshalb kann es sein, dass hinter den uns vorliegenden Datensätze mit 2,6 Millionen verschiedenen Werbe-IDs in Wahrheit weniger als 2,6 Millionen verschiedene Geräte stecken. Dennoch belegen unsere Recherchen, wie sich auch mit teils ungenauen Daten Personen und Institutionen gezielt ins Visier nehmen lassen.

Die Databroker Files zeigen zudem, wie tief auch zahlreiche europäische Firmen in dieses Geschäft mit den Daten verstrickt sind. Mit dem Datenmarktplatz Datarade hat etwa eine wichtige Infrastruktur der Branche ihren Sitz in Berlin. Unsere Gespräche mit Entwickler*innen zeigen unterdessen: Wer eine App anbietet, weiß oftmals selbst nicht, an wen welche Daten fließen. Anbieter*innen bemerken lediglich, dass mit steigender Nutzer*innen-Zahl auch die Einnahmen steigen, sei es durch Zahlungen von Tracking-Firmen oder durch Werbung.

Das sagen getrackte Menschen in Brüssel

Nur zwei Personen aus unseren belgischen Datensätzen waren bislang bereit, ihre Perspektive öffentlich zu teilen. Beide sind jedoch nicht bei der EU angestellt. Die erste ist Shubham Kaushik, die für European Digital Rights (EDRi) arbeitet, den Dachverband von Organisationen für digitale Freiheitsrechte. Sie hat uns ihre Werbe-ID freiwillig zur Verfügung gestellt – Treffer. Sie sagt:

Es fühlt sich übergriffig an. Ohne mein Wissen sind persönliche Informationen über mich für jeden verfügbar, der genug Geld hat, sie zu kaufen und darauf zuzugreifen. Der einzige Weg, das Recht auf Privatsphäre zu schützen und ein freies Leben zu ermöglichen, ist ein Verbot der Tracking-Industrie.

Von Kaushik taucht nur ein einzelner Standort in unseren Datensätzen auf. Mehrfach geortet wurde dagegen ein Journalist der belgischen Zeitung L’Echo. Die Standortdaten zeigten etwa, wo er wohnt und wo er Urlaub gemacht hat. Dazu sagt er:

Ich gebe mir bereits Mühe, nicht getrackt zu werden, aber offenbar reichen solche Bemühungen nie aus. Stell dir vor, ich würde als Journalist über China schreiben – und China könnte mich verfolgen und ausspionieren.

Datenschutz als Unterbietungswettbewerb

Wie ist all das möglich, obwohl in der EU doch die Datenschutzgrundverordnung gilt? Diese Frage rüttelt an den Grundfesten des europäischen Selbstverständnisses. Mit ihrer umfassenden Digitalregulierung wollte die Europäische Union demonstrieren, wie sie die digitale Welt demokratisch gestalten kann. Wirtschaftlich orientierte Kräfte erhielten eine Verordnung, die keine harten Verbote enthält, sondern lediglich Voraussetzungen und Leitplanken für die Datenverarbeitung. Grundrechtlich orientierte Kräfte erhielten individuelle Rechte etwa auf Datenauskunft oder -löschung sowie gestärkte Aufsichtsbehörden, die ihnen Wirkung verschaffen sollen.

Zusammengehalten wird all das vom Element der Einwilligung. Die Idee: Man lässt Menschen in vielen Fällen die Wahlfreiheit. Gerade wenn es um Datenverarbeitungen für Apps und Online-Dienste geht, über die wir hier berichten, müssen Menschen also eigentlich nicht einwilligen – können es aber, sofern das informiert und freiwillig geschieht.

Das sollte zu einem Überbietungswettbewerb führen, in dem nur diejenigen Anbieter Einwilligungen erhalten, denen man vertrauen kann. In den Worten der EU-Kommission: „Datenschutz als Wettbewerbsvorteil“. In der Praxis aber wurde es ein Unterbietungswettbewerb, bei dem Unternehmen alles daran setzen, so viele Einwilligungen wie möglich einzusammeln. Sie tricksen zum Beispiel mit manipulativem Design oder lassen Nutzer*innen schlicht keine Wahl, als dem Tracking zuzustimmen. Die Enthüllungen der Databroker Files sind eine direkte Folge dieses Wettbewerbs um den schlechtesten Datenschutz.

Auf dem Papier illegal

Auf dem Papier, daran gibt es unter Datenschützer*innen wenig Zweifel, ist der von uns aufgedeckte Handel mit Standortdaten schon heute illegal. Zu dieser Einschätzung kommt etwa die Bundesdatenschutzbeauftragte Louisa Specht-Riemenschneider.

Das Problem beginnt schon mit Einwilligung, die nach einhelliger Rechtsauslegung der Datenschutzbehörden die einzige Rechtsgrundlage ist, auf die Werbetracking gestützt werden kann. Neben den schon genannten Problemen mit der Freiwilligkeit hängt es hier vor allem an der Informiertheit. Keine Person, die etwa bei Installation einer Wetter-App den Datenschutzbestimmungen zugestimmt hat, kann nachvollziehen, wo ihre Daten landen – erst recht nicht, wenn sie frei gehandelt werden.

Damit werden auch die Betroffenenrechte ausgehebelt, weil niemand Auskunfts- oder Löschanfragen an Unternehmen stellen kann, die er nicht kennt. Hinzu kommt, dass Standortdaten sensible personenbezogene Informationen preisgeben können, die durch die DSGVO besonders geschützt sind. So zum Beispiel durch Ortungen in Suchtkliniken, religiösen Gebäuden, Partei- und Gewerkschaftsgebäuden oder queeren Sexklubs.

Und dann ist da noch das Problem mit der Zweckbindung, einem Grundsatz der DSGVO, wonach Daten nur für die Zwecke verwendet werden dürfen, für die sie erhoben wurden. Beim Datenhandel werden jedoch angeblich nur zu Werbezwecken erhobene Daten zur Handelsware ohne näher definierten Zweck. Ein klarer Verstoß, so die Einschätzung von Datenschützer*innen.

Behörden können DSGVO nicht durchsetzen

Dass die Behörden trotzdem nicht längst stärker gegen das System von Werbe-Tracking und Datenhandel vorgehen, hat zwei zusammenhängende Gründe. Erstens werden die Behörden vor allem dann aktiv, wenn sie Beschwerden von Bürger*innen erhalten, und diese können sich nur über Firmen beschweren, die sie kennen. Deshalb gibt es zwar zuhauf Beschwerden über fehlerhafte Cookie-Banner, nicht jedoch über die unsichtbare Infrastruktur dahinter. Die Datenhändler haben es sich im Schatten der DSGVO bequem gemacht, der irische Datenschutzaktivist Johnny Ryan nennt alles, was hinter dem Cookie-Banner passiert, eine „datenschutzfreie Zone“.

Zweitens sind europäische Datenschutzbehörden häufig immer noch unzureichend ausgestattet. Sie erhalten so viele Beschwerden von Bürger*innen, dass ihnen kaum Ressourcen für strategische Untersuchungen von Amts wegen bleiben. Darüber hinaus fehlt es den in erster Linie juristisch ausgestatteten Behörden an technischem Know-how und Personal für aufwendigere Analysen.

In Deutschland hat unsere Berichterstattung zwar erste Ermittlungen und Konsequenzen von Landesdatenschutzbehörden ausgelöst. Die Berliner Datenschutzbeauftragte Meike Kamp fordert aber auch legislative Unterstützung, um das systematische Problem unter Kontrolle zu bekommen. Als „wünschenswert“ bezeichnet sie eine „klarere gesetzliche Regulierung des Onlinetrackings und -profilings“.

Ihre Amtskollegin Bettina Gayk aus Nordrhein-Westfalen betont, dass ihre Behörde mit Aufsichtsmitteln nur gegen einzelne Stellen vorgehen könne. „Eine flächendeckende Durchschlagskraft hätte nur ein gesetzliches Verbot, das eine zulässige Verarbeitung von Standortdaten für konkrete Zwecke klar beschreibt, eng begrenzt und eine personenbezogene oder beziehbare Weitergabe der Daten grundsätzlich verbietet.“ Sie warnt, dass beispielsweise Ortungen in Krankenhäusern oder bei politischen Veranstaltungen besonders sensible Daten offenbaren können. „So etwas darf keinesfalls eine Handelsware werden.“

Vom Abstellgleis auf den Friedhof

Kann die Europäische Union in der aktuellen Lage noch einmal die Kraft für weitere Digitalregulierung aufbringen? Gesetze wie die KI-Verordnung oder die Gesetze über digitale Dienste und Märkte stehen unter massivem Druck durch Unternehmen und Staaten inner- und außerhalb Europas. Über eine Reform des Datenschutzes wird in der EU zwar diskutiert, dabei geht es aber fast immer nur um Erleichterungen für die Wirtschaft.

Einen Verordnungsvorschlag, der das Einwilligungsproblem im Internet hätte lösen sollen, hat die EU-Kommission nach jahrelangem Stillstand in diesem Frühjahr beerdigt. Die ePrivacy-Verordnung sollte eigentlich noch 2018 verabschiedet werden und die DSGVO ergänzen, die in jenem Jahr erstmalig Anwendung fand. Wäre es nach dem EU-Parlament gegangen, hätten Nutzer*innen damit die Möglichkeit bekommen, zentral in ihrem Browser oder im Betriebssystem ihres Smartphones zu entscheiden, ob und von wem sie getrackt werden wollen. Und zwar rechtsverbindlich.

Die Aussicht, dass Nutzer*innen tatsächlich selbst bestimmen könnten, wer im Internet ihre Daten erhält, löste in der Datenindustrie blanke Panik aus. In einem breiten Bündnis schlossen sich Online-Werbefirmen, Silicon-Valley-Konzerne und altehrwürdige europäische Medienhäuser zusammen, um die Verordnung zu verhindern. Sie verglichen sie mit einer Atombombe für das Internet und warnten vor einem Ende des freien – also werbefinanzierten – Journalismus im Netz.

Mit Erfolg: Unter dem Dauerfeuer ihrer Lobby-Initiativen wurde das Vorhaben immer weiter aufs Abstellgleis geschoben. Zwar verabschiedete das EU-Parlament noch 2018 einen ambitionierten Entwurf, doch die Mitgliedstaaten im Rat wurden sich jahrelang nicht einig. Im Frühjahr 2025 zog die EU-Kommission den Verordnungsvorschlag zurück.

Wenig Hoffnung beim Digital Fairness Act

Eine Nachfolge-Initiative stellte die EU-Kommission vage in Aussicht, doch ob sie tatsächlich kommt, ist ungewiss. Zunächst steht der Digital Fairness Act vor der Tür, den Kommissionspräsidentin Ursula von der Leyen erstmals beim Antritt ihrer zweiten Amtszeit ankündigte.

Das Gesetz soll Schutzlücken im digitalen Verbraucherschutz schließen. Bis Oktober sammelte die Kommission hierzu in einer öffentlichen Konsultation Feedback; die Wunschliste an möglichen Regulierungen ist lang. Ob das Problem von Einwilligungen, Werbe-Tracking und Datenhandel dazugehören wird, ist offen.

Allzu große Hoffnungen solle man sich nicht machen, heißt es aus Parlamentskreisen. Es gilt als unwahrscheinlich, dass im aktuellen politischen Klima, in dem Bürokratieabbau das Gebot der Stunde ist, eine umfassende Regulierung auf die Agenda kommt.

Zivilgesellschaftliche Organisationen wie der Chaos Computer Club oder der Verbraucherzentrale Bundesverband fordern einen Ansatz, der das Problem direkt bei der Wurzel packt: ein grundsätzliches Verbot von Werbe-Tracking und Datenhandel.

Tatsächlich gab es 2020 bereits eine parteiübergreifende Initiative im EU-Parlament, die genau das erreichen wollte. Die „Tracking-Free Ads Coalition“ wollte ein entsprechendes Verbot im damals verhandelten Gesetz über digitale Dienste (DSA) verankern, fand dafür aber keine Mehrheit. Heute verbietet der DSA lediglich Targeting mit Daten von Minderjährigen sowie mit sensiblen Daten, etwa zu Religion, Sexualität, Gesundheit oder Politik.

US-Senator schaltet Pentagon ein; Bundesministerium fordert EU-Gesetze

EU-Abgeordnete: „Tracking vollständig verbieten“

In Reaktion auf unsere Recherche spricht die Europäische Kommission lieber nicht über neue Regulierung. „Wir haben in der EU bereits strenge Vorschriften eingeführt, nämlich die DSGVO“, schreibt ein Sprecher. Es sei Aufgabe der nationalen Aufsichtsbehörden, einschließlich der nationalen Datenschutzbehörden, festzustellen, ob gegen europäische Datenschutzvorschriften verstoßen wurde, so der Sprecher weiter. „Die Kommission ist bereit, mit diesen Behörden zusammenzuarbeiten.“

Digitalpolitiker Axel Voss von der konservativen EVP-Fraktion im EU-Parlament fordert mit Blick auf die Recherchen von der EU entschiedenes Handeln. „Wir brauchen eine Präzisierung der Nutzung der Standortdaten und somit ein klares Verbot des Handels mit besonders sensiblen Standortdaten für andere Zwecke“. Aus Gründen von Datenschutz und Sicherheit halte er „strikte Beschränkungen für notwendig, insbesondere dort, wo Bewegungs- oder Verhaltensdaten Rückschlüsse auf sensible Bereiche zulassen.“ Ziel müsse sein, „Bürger und Sicherheitsinteressen zu schützen, ohne europäische Unternehmen unnötig zu belasten.“

Weiter fordert Voss „eine europaweite Registrierungspflicht für Datenhändler und eine konsequente Durchsetzung bestehender Datenschutzregeln“. Zu einem umfassenden Verbot von Tracking und Profilbildung zu Werbezwecken äußert er sich dagegen zurückhaltend: „Ein vollständiges Verbot ist ein weitreichender Schritt, der sorgfältig abgewogen werden muss.“ Allerdings müsse klar sein, dass Standortdaten kein „Wirtschaftsobjekt“ sein dürfen.

Für die sozialdemokratische Fraktion S&D im EU-Parlament hat die spanische Abgeordnete Lina Gálvez Muñoz die Recherchen kommentiert. Mit Blick auf den Datenhandel schreibt sie: „Dies stellt im Kontext zunehmender geopolitischer Spannungen eine direkte Bedrohung für die nationale und gemeinsame Sicherheit in der EU dar.“ Zwar verfüge die EU über einen „guten rechtlichen Rahmen als Ausgangspunkt“, schreibt sie weiter und nennt etwa den Cyber Solidarity Act und den Cybersecurity Act. „Wir müssen jedoch weiterhin daran arbeiten, ihn zu stärken und an den aktuellen geopolitischen Kontext anzupassen – ebenso wie an seiner Umsetzung und Durchsetzung.“ Auch müsse die EU den Anwendungsbereich der bestehenden Gesetzgebung erweitern.

Aus der Fraktion der Grünen bekräftigt die deutsche Abgeordnete Alexandra Geese die Forderung eines Verbots von Tracking und Profilbildung zu Werbezwecken. „Dafür setze ich mich seit Jahren ein“, schreibt Geese. Es sei ein Risiko für die nationale Sicherheit, wenn Datenhändler detailliertes Wissen über Einzelpersonen anhäufen. „Wenn der Großteil der europäischen personenbezogenen Daten unter der Kontrolle von US-Unternehmen und undurchsichtigen Datenbrokern bleibt, wird es deutlich schwieriger, Europa gegen einen russischen Angriff zu verteidigen.“ Sie sieht „zwingende Gründe, Tracking vollständig zu verbieten und ein neues, datenschutzfreundliches Werbeökosystem zu schaffen.“

Team L’Echo: Nicolas Baudoux, Benjamin Verboogen. Team Le Monde: Martin Untersinger, Damien Leloup. Team BNR: Lisanne Wichgers, Bart van Rijswik. Team BR: Katharina Brunner, Rebecca Ciesielski, Maximilian Zierer, Florian Heinhold. Team netzpolitik.org: Ingo Dachwitz, Sebastian Meineck, Maximilian Henning, Anna Biselli, Daniel Leisegang.

Datenschutz & Sicherheit

Windows: Microsoft konkretisiert NTLM-Aus, nennt aber immer noch kein Datum

In einem weiteren Blog-Posting verspricht Microsoft, das Sicherheitsproblem NTLM aus der Welt zu schaffen. „Mit der nächsten Version von Windows Server“ soll es dann so weit sein; wann die erscheint, ist jedoch nach wie vor ungewiss. Aktuell ist NTLM zwar deprecated, aber nach wie vor in vielen Windows-Systemen aktiv und Administratoren müssen die davon ausgehenden Gefahren managen.

Weiterlesen nach der Anzeige

Die Sünden der Vergangenheit

NTLM ist ein seit Jahrzehnten veraltetes Authentifizierungsverfahren, dessen Sicherheitsprobleme altbekannt sind und immer noch etwa von Ransomware-Banden ausgenutzt werden, um sich den Zugang zu Konten mit höheren Rechten zu verschaffen. Insbesondere abgefangene NTLMv1-Hashes lassen sich leicht knacken – etwa mit den von Google bereitgestellten Rainbow-Tabellen. Außerdem lassen sich NTLM-Hashes auch für Pass-The-Hash-Attacken nutzen.

Trotzdem zögert Microsoft, das veraltete Protokoll komplett abzuschalten. Zu viele Systeme nutzen das Verfahren noch. Etwa weil sie keine direkte Verbindung zu einem Domain Controller haben, der für eine Kerberos-Authentifizierung nötig wäre. Oder weil es sich um lokale Accounts handelt oder NTLM fest verdrahtet („hard coded“) ist, erklärt Microsoft. Doch in der zweiten Hälfte des Jahres 2026 will man diese kritischen Punkte der Migration weg von NTLM aus der Welt geschafft haben. IAKerb, lokale Key Distribution Center und Updates zentraler Windows-Komponenten sollen es bis dahin richten.

Mit der nächsten großen Windows-Server-Version soll es kommen, das Abschalten von NTLM

(Bild: Quelle: Microsoft)

Das Ende naht

Und dann soll es endlich so weit sein. Mit der nächsten großen Windows-Server-Version und den zugehörigen Windows-Clients will man NTLM standardmäßig deaktivieren, heißt es jetzt bei Microsoft. Ganz aus der Welt ist es damit jedoch weiterhin nicht, beugt man übertriebenen Erwartungen der Security-Community vor. Der NTLM-Code wird immer noch Teil von Windows bleiben und Admins werden das unsichere Protokoll somit reaktivieren können. Wann man diesen letzten Schritt der Ausmusterung von NTLM vollziehen will, dazu lässt sich der Konzern nicht weiter aus.

Wer für die Sicherheit von Windows-Netzen verantwortlich ist, sollte nicht auf dieses ungewisse Ende warten, sondern vielmehr sofort Maßnahmen ergreifen, um die von NTLM ausgehenden Gefahren einzuhegen. Wie das sinnvoll geht, erklärt etwa das heise security Webinar zum Thema Sicherheitslücken in NTLM und Kerberos verstehen und schließen. Denn auch den designierten NTLM-Nachfolger Kerberos plagen Sicherheitsprobleme, die Angreifer etwa beim Kerberoasting gezielt ausnutzen.

Weiterlesen nach der Anzeige

(ju)

Datenschutz & Sicherheit

Anonymisierendes Linux: Notfall-Update Tails 7.4.1 erschienen

Das Tails-Projekt hat die auf anonyme Bewegung im Netz spezialisierte Linux-Distribution in Version 7.4.1 herausgegeben. Es handelt sich um ein Notfall-Update zum Schließen einer kritischen Sicherheitslücke.

Weiterlesen nach der Anzeige

In der Versionsankündigung der Tails-Maintainer erklären sie, dass in der jüngsten Fassung insbesondere die eingesetzte OpenSSL-Bibliothekt auf aktuellen Stand 3.5.4 gebracht wurde. Die schließt die kürzlich bekannt gewordenen Sicherheitslücken in OpenSSL, von denen die gravierendste unauthentifizierten Angreifern etwa das Einschleusen von Schadcode ermöglicht. „Mithilfe dieser Schwachstellen könnten böswillige Tor-Relay-Server einen Tails-Benutzer deanonimisieren“, erklären die Autoren die potenziellen Auswirkungen der Sicherheitslücke. Sie ergänzen zudem, dass ihnen bislang keine Exploits der Schwachstellen in der Praxis zur Kenntnis gelangt sind.

Die Entwickler haben die Gelegenheit auch genutzt, weitere Softwarepakete der Distribution zu aktualisieren. Der Tor-Client ist in Version 0.4.8.22 an Bord und der Mail-Client Thunderbird auf dem Stand 140.7.0.

Tails 7.4.1: Gelöste und bekannte Probleme

Dabei haben sie ein Problem mit der Gmail-Authentifizierung in Thunderbird ausbügeln können. Beim Öffnen der WLAN-Einstellungen vom Tor-Verbindungsassistenten aus zeigt Tails nun einen drehenden Cursor als Feedback an, dass es gerade daran arbeitet.

Ein bekanntes Problem ist, dass die Homepage des Tor-Browsers fälschlicherweise behauptet, dass Tails 7.4 im Einsatz wäre, selbst nach der Aktualisierung auf Tails 7.4.1 Die Links auf die Release-Notes verweisen zudem ebenfalls noch auf die ältere Fassung. Im Zweifelsfall sollen Interessierte unter „Apps“ – „Tails“ – „About Tails“ (respektive „Über Tails“) aufrufen. Der Dialog zeigt korrekt die aktuell laufende Version an.

Die aktualisierte Tails-Fassung ist wie üblich als Abbild zum Verfrachten auf USB-Stick sowie als ISO-Image zum Brennen auf DVD oder Starten einer VM verfügbar.

Weiterlesen nach der Anzeige

Die Version 7.4 von Tails erschien Mitte Januar. Darin haben die Maintainer die Software auf den aktuellen Stand gebracht und kleine Ärgernisse korrigiert, die zwischenzeitlich auftreten konnten.

(dmk)

Datenschutz & Sicherheit

Medien auf X: Im permanenten Shitstorm

Große Nachrichtensendungen wie die Tagesschau und ZDFheute, aber auch Online-Medien wie Tagesspiegel, Die Zeit und Spiegel sowie Fachmedien wie Legal Tribune Online betreiben weiterhin Accounts auf der Plattform X des rechtsradikalen US-Milliardärs Elon Musk und posten dort aktuelle Inhalte. Sie alle wissen um die Probleme auf der Plattform. Doch sie begründen ihre Aktivität damit, dass sie ihren Qualitätsjournalismus gegen die Desinformation auf X setzen und das Publikum dort abholen wollen, wo es sich aufhält.

Wir haben anhand einer Stichprobe analysiert, wie sich diese Medien auf X schlagen: Wie oft werden die Tweets angesehen, wie oft retweetet, wie interagieren die Nutzer:innen mit den Medien und ihren Inhalten?

Bei der beispielhaften Untersuchung wird klar: Die auf X verbliebenen seriösen Medien befinden sich in feindlichem Terrain. Teils haben sie zwar hohe Followerzahlen, ihre Inhalte werden aber verhältnismäßig wenig Nutzer:innen angezeigt. Wohlwollende Interaktionen wie Retweets können sie kaum generieren. Dafür bläst ihnen in Kommentaren der Wind eisig ins Gesicht.

Gezielter Umbau nach rechts

Für das unwirtliche Klima ist nicht zuletzt Elon Musk selbst mitverantwortlich. Kurz nach dem 44 Millarden US-Dollar schweren Kauf des Online-Dienstes im Jahr 2022 entließ er ganze Moderationsteams und holte im Namen der Meinungsfreiheit zuvor gesperrte Rechtsextremisten, Trolle und professionelle Lügner:innen auf den Dienst zurück. Werbekunden sprangen ab, da sie offenbar ihre Anzeigen ungern neben Nazi-Inhalten sehen wollten. Musk akzeptierte das nicht und überzog die Abtrünnigen mit Klagen.

In diese länger werdende und unvollständige Liste an Kontroversen reiht sich nun der jüngste Skandal um den KI-Chatbot Grok ein. Die ebenfalls zum Firmenimperium Musks gehörende KI-Anwendung ist in X integriert und spuckt auf Anweisung alles mögliche aus – darunter zuletzt auch sexualisierte Deepfakes von Nutzer:innen, in aller Regel von Frauen und sogar von Minderjährigen. Neu ist das Phänomen zwar nicht, aber Grok machte es leicht, bis X doch noch technische Einschränkungen implementierte: Noch nie ließen sich solche Inhalte derart einfach erstellen und an ein globales Publikum ausliefern.

Der Umbau von X zu einer offen rassistischen und sexistischen Plattform geht Hand in Hand mit Musks Unterstützung für rechtsradikale und antidemokratische Bewegungen, hierzulande die AfD. Der Unternehmer macht kein Geheimnis daraus, sein soziales Netzwerk in den Dienst einer rechtsradikalen Revolution zu stellen.

Im Vorjahr zeigte eine Untersuchung von ZDF Frontal, dass die Empfehlungsalgorithmen von X rechte Parteiinhalte überproportional bevorzugen. Bei rassistisch motivierten Ausschreitungen im Sommer 2024 in England hat laut einer Studie von Amnesty International das Empfehlungssystem von X „eine zentrale Rolle“ gespielt. Auch die EU-Kommission vermutet, dass von den algorithmischen Empfehlungen systemische Risiken ausgehen könnten, hat ihre Untersuchungen aber noch nicht abgeschlossen.

Viele haben X verlassen – doch manche sind geblieben

Viele Nutzer:innen, aber auch Medienhäuser und sonstige Organisationen haben deshalb in den vergangenen Jahren die Online-Dienste des rechtsradikalen US-Milliardärs verlassen. Ob Niedersächsischer Landtag, das Jüdische Museum München oder netzpolitik.org, die Gründe für den Rückzug ähneln sich: X sei ein Ort der Zensur, des Rassismus, Antisemitismus und des rechten Agendasettings geworden, begründeten Dutzende Abgeordnete, Wissenschaftler:innen und Journalist:innen im Winter 2024 ihren Abgang. Zwar nutzen in Deutschland immer noch rund sieben Millionen Menschen monatlich die Plattform, ihre Reichweite geht jedoch europaweit kontinuierlich zurück.

Warum also bleiben weiterhin manche Medien auf X und versorgen das soziale Netzwerk mit Inhalten, die wiederum dessen Attraktivität steigern?

Auch hier ähneln sich die Gründe: So betont etwa Markus Sehl, stellvertretender Chefredakteur von Legal Tribune Online (LTO), Beiträge über zahlreiche Social-Media-Kanäle auszuspielen, darunter Instagram, LinkedIn, Bluesky, Facebook – und eben auch X. „Wir verbinden mit unserer Präsenz auf allen diesen Plattformen das Ziel, mit unseren Inhalten dort ein seriöses Inhaltsangebot zu machen. Eines, das Filterblasen durchdringt, für konstruktive Irritation sorgt und schließlich einen demokratischen Diskurs ermöglicht“, so Sehl auf Anfrage von netzpolitik.org.

Bescheidene Reichweite, bescheidene Debatten

Wir haben dieses hehre Ziel einem Realitäts-Check unterzogen. In unserem Beobachtungszeitraum wurden Tweets des juristischen Fachmediums, allesamt mit Links zu LTO-Artikeln, laut der Statistikanzeige von X am Tag der Postings durchschnittlich nur 1.329 Mal von Nutzer:innen gesehen. Derzeit folgen mehr als 28.000 Accounts dem X-Auftritt von LTO. Sonderlich viel Aufmerksamkeit oder gar „demokratischen Diskurs“ konnten die Postings nicht entfachen. Im Schnitt wurden die Tweets knapp mehr als fünf Mal retweetet und zwölf Mal mit einem Herzchen versehen („geliked“). Die Hälfte der untersuchten Postings erhielt keine Antwort, im Schnitt waren es 2,2 Antworten („replys“) pro Tweet.

Und wie sieht es mit der Qualität der Antworten aus? Nennenswerte Diskussionen lösten LTO-Tweets über die Sabotage der russischen Öl-Pipeline Nord Stream aus, über das ungarische Gerichtsverfahren gegen die non-binäre Aktivist:in Maja T. oder ein Beitrag zur Mediendebatte über Inhaltemoderation und Algorithmenregulierung.

Dass solche Themen besonders viel Aufmerksamkeit auf X nach sich ziehen, ist so erwartbar wie viele der Antworten darunter: „Das sind Taschenspielertricks um unliebsame Meinungen kleinzumachen und das weiß auch der Autor der polarisieriende Ausagen mit Desinformationen vermengt“, polterte etwa ein gewisser Leo gegen Schleswig-Holsteins Ministerpräsidenten Daniel Günther (CDU) sowie den Autor des LTO-Artikels.

Schnittstellen-lose Stichprobe

Eine massenhafte Auswertung der jeweiligen X-Auftritte deutscher Medien ist nicht mehr ohne Weiteres möglich, seit Elon Musk die dazu notwendigen Schnittstellen hinter eine Bezahlschranke gepackt hat. Für unsere kleinere Untersuchung haben wir deshalb am 19. Januar 2026 jeden zweiten Tweet eines Mediums erfasst, bis insgesamt zehn erfasste Postings zusammengekommen waren. Diese zehn Tweets pro Medium haben wir hinsichtlich Views, Replys, Retweets und Likes ausgewertet. Außerdem haben wir uns angesehen, ob die Medien selbst in den Replys angegriffen werden und haben die Reaktionen auf die Tweets qualitativ bewertet.

Aufgrund des kleinen Ausschnitts können die erhobenen Daten nur als Stichprobe gelten, die aber deutliche Muster aufzeigt. Diese konnten wir auch bei Tweets außerhalb des Untersuchungszeitraums finden.

Grundsätzlich sind die Zahlen mit Skepsis zu betrachten, nicht nur wegen der kleinen Stichprobe. Manipulationsversuche sind seit Jahren nicht mehr aus dem Internet wegzudenken. Doch wozu noch vor nicht allzu langer Zeit umfangreiche Troll-Farmen notwendig waren, lassen sich Aufruf- und Engagement-Metriken in Zeiten von ChatGPT, Grok und anderen KI-Chatbots mit deutlich weniger Aufwand und raffinierter verfälschen.

Ganze Schwärme von KI-Bots, die etwa über Online-Dienste hinweg authentisches Handeln und konsistente Persönlichkeiten vortäuschen können, überfluten derzeit soziale Medien, warnten zuletzt mehrere Studien. Oft ist nur schwer erkennbar, ob hinter Postings echte Menschen oder Propagandabots stecken. „Die Verschmelzung von agentenbasierter KI und LLMs markiert eine neue Grenze im Informationskrieg“, führt eine der Studien aus.

Ähnliche Vorsicht ist auch bei der Anzeige der Views oder der Followerzahlen angebracht. Nicht einmal X dürfte einigermaßen verlässlich über verdächtige Aktivitäten auf dem eigenen Dienst Bescheid wissen, seit Musk die dafür zuständigen Teams dramatisch reduziert und zugleich die Moderationsregeln gelockert hat – wenn die Manipulationsversuche nicht gleich aus dem eigenen Haus kommen.

Konzentrierter brauner Sumpf

Das bei LTO beobachtete Phänomen lässt sich auch bei anderen noch auf X aktiven Medien feststellen. Kaum Reichweite, wenig Engagement von Nutzer:innen, und wenn es Antworten unter den Tweets gibt, enthalten diese nur selten erhellende Einsichten. Im Gegenteil: Oft genug besetzen reaktionäre Trolle den Platz, den es ohne die Tweets der Medien-Accounts so nicht gegeben hätte. Dabei kapern sie die Debatte und posten gerne auch themenfremde und beliebige Links zu rechtsradikalen Aufregerthemen. Außer einem braunen Sumpf bleibt oft nicht viel übrig unter den Tweets der Medien.

So folgen dem X-Account von Die Zeit derzeit rund 2,3 Millionen Accounts. Einzelne Postings wurden im Beobachtungszeitraum trotz dieser auf dem Papier großen Zahl durchschnittlich nur knapp 2.900 Mal angesehen, 2,1 Mal retweetet, 5,1 Mal geliked und 4,1 Mal beantwortet. Mehrere Tweets erhielten zum Zeitpunkt der Auswertung gar keine Reaktion, die meisten Antworten (17) liefen bei einem Tweet über ein internes Papier der Grünen zur EU-Außenpolitik auf. Ein gefundenes Fressen für selbsternannte „Parodieaccounts“, die die Schuld für jedwedes Problem bei den Grünen verorten.

Bemerkenswert ist, was passiert, wenn der Zeit-Account zuweilen gezielt ein bestimmtes Publikum anzusprechen scheint. Ein Tweet über die Fußballbundesliga erwähnt etwa den rechtsextremen AfD-Spitzenpolitiker Tino Chrupalla. Wie auch im Anreißer des Originalartikels steht dort, der AfD-Politiker habe „nicht viel verpasst“. Dafür gab es Kritik: „Warum wird dieser Faschist hier einfach so erwähnt?“, fragte immerhin ein:e Nutzer:in mit einer EU-Flagge im Profilbild. Wenig später wird der Account selbst als Faschist beschimpft.

In einem anderen Tweet schien die Zeit-Redaktion Gratis-Werbung für die österreichische FPÖ zu machen: Ein von der Rechtsaußen-Partei neu gestarteter Radiosender sei „sehr langweilig (…) und gerade deshalb interessant – besonders für deutsche Hörer“. Was auch immer die Motivation hinter diesen anbiedernden Anreißern war, der Erfolg hielt sich in Grenzen. Beide Tweets erhielten insgesamt nicht einmal zehn Antworten – zusammengerechnet. Als Reibebaum, der Engagement und Klicks lostritt, eignet sich diese Form der Ansprache offenbar nicht.

Gegengewicht oder Zielscheibe?

Auch Zeit Online begründet ihren Verbleib auf X damit, ein Korrektiv sein zu wollen. „Unser Ziel ist es, verlässliche Informationen und unabhängigen Journalismus möglichst vielen Menschen zugänglich zu machen“, teilt eine Verlagssprecherin mit. Die Zeit sei „ein Gegengewicht zur aggressiven, wenig produktiven Diskussionskultur und der Zunahme von Desinformation auf X, weshalb wir unseren Account mit 2,3 Millionen Followern zum jetzigen Zeitpunkt weiterhin betreiben. Neben X sind wir auf Plattformen wie Bluesky, Threads und WhatsApp aktiv und bauen diese Kanäle weiter aus“, heißt es aus dem Verlag.

Ein Stückchen erfolgreicher ist der X-Account des Spiegel. Im Untersuchungszeitraum abgesetzte Tweets huschten im Schnitt rund 4.200 Mal über die Bildschirme der Nutzer:innen. Unterm Strich erhielten sie je knapp elf Antworten, 3,6 Retweets und rund 9 Likes. Allerdings verzerrt ein Ausreißer das Bild: Ungewöhnlich viel Resonanz erhielt ein Retweet des @SPIEGEL_EIL-Accounts, der staatliche Förderung von Elektroautos zum Thema hatte. Zum Zeitpunkt der Erfassung konnte der Tweet über 12.000 Views verzeichnen, rund eine Woche später ist die Zahl auf 22.000 angestiegen. Rechnet man diesen Tweet heraus, sinkt die Anzahl der durchschnittlichen Views auf rund 3.000. Für ein angebliches Millionenpublikum – @derspiegel hat über 3 Millionen Follower, @SPIEGEL_EIL über 1,5 Millionen – ist das eine magere Ausbeute.

Präsenz schafft Diskursräume für Rechtsradikale

Welche Diskursräume die Tweets erst schaffen, zeigt erneut ein Blick in die Antworten unter diesen. Bei besagtem E-Auto-Tweet spülte das Empfehlungssystem von X den rechten Influencer Miró Wolsfeld ganz nach oben. „Steuerzahler zahlen den Müll, nicht der Bund“, wetterte der auch als Unblogd bekannte Aktivist. Während der Tweet des Spiegels gerade mal 8 Retweets und 31 Likes bekommt, holt sich Wolsfeld 51 Retweets und 1.654 Likes mit seinem Kommentar ab. Auch solche Phänomene sind ein klares Zeichen, wer das Sagen auf der Plattform hat.

Ein solches Auftreten lässt sich auf X inzwischen monetarisieren. Dem Account kann man freiwillig für 3,33 Euro im Monat folgen, den zahlenden Followern verspricht Wolsfeld als Bonus „Demnächst Podcasts vorab“. Gekoppelt an Empfehlungsalgorithmen, die umstrittene Inhalte bevorzugen, um damit Nutzer:innen länger auf dem Dienst zu halten, entsteht ein perverses Anreizsystem: Es belohnt diejenigen, die mit reißerischen Inhalten möglichst viel Aufmerksamkeit erregen.

Mit Spott und Hohn wird dabei oft nicht gespart. „SPIEGEL, STERN, SZ, usw. haben auf X einfach so gut wie nichts mehr zu melden“, tönte der rechte Influencer vor wenigen Tagen. „Bei der üblich hohlen Propaganda gibt es so gut wie keine Likes auf deren Posts, dafür aber etliche Kommentare, die den Nonsens zerlegen. Der Wind hat sich hier definitiv gedreht.“

„Wichtige Kontaktpunkte“ zu wem?

Für seriöse Medien, die weiterhin auf X bleiben und der Plattform Inhalte zuliefern, steigt tatsächlich der Druck. „Wenn wir mit den redaktionellen Inhalten unserer Medienmarken neue Nutzerinnen und Nutzer erreichen wollen, müssen wir dorthin gehen, wo sie sich informieren, und das sind eben oft Plattformen, die weniger offen und verantwortungsvoll sind, als wir uns das wünschen“, teilt eine Spiegel-Sprecherin mit.

„Wenn sich unabhängige Medien von diesen Plattformen selbst ausschließen, verlieren wir wichtige Kontaktpunkte zu unseren Zielgruppen. Und an der Nutzung der Plattformen würde sich durch den Rückzug der Qualitätsmedien nichts ändern“, sagt die Sprecherin.

Doch dass sich der Wind gedreht hat, ist auf X kaum von der Hand zu weisen. Die Plattform ist unter den Tweets der Accounts großer deutscher Medien fest in der Hand von Rechtsextremen, Zynikern, Rassisten und Menschen, die einfach nur ihrem Hass auf klassische Medien und die Welt freien Lauf lassen.

Hohes Vertrauen in öffentlich-rechtliche Medien

Diese Wut trifft insbesondere öffentlich-rechtliche Medien. Im öffentlichen Auftrag sollen sie dazu beitragen, die Menschen in Deutschland umfassend und ausgewogen zu informieren. Deshalb landen sie immer wieder im Visier von Rechtsextremen wie dem AfD-Politiker Björn Höcke, der etwa die Medien-Staatsverträge aufkündigen will. Von ganz rechts bis in die Bundesregierung hinein wird am öffentlich-rechtlichen Rundfunk gesägt.

Trotz aller Versuche, die Glaubwürdigkeit öffentlich-rechtlicher Medien zu untergraben, genießen die Sender bis heute verhältnismäßig viel Vertrauen in der Bevölkerung, mehr als private Tageszeitungen oder Sender. Zwei Drittel der Befragten hielten den öffentlich-rechtlichen Rundfunk (ÖRR) für „unverzichtbar“, wie eine repräsentative Studie im Vorjahr ergab. Den parteiübergreifenden Konsens durchbrechen lediglich Anhänger:innen der Kleinpartei BSW sowie der AfD, die den sogenannten Systemmedien überwiegend nicht vertrauen.

Viele Follower, wenige Ansichten

Unsere Auswertung zeigt, dass sich die Bedeutung der Öffentlich-Rechtlichen auch im Internet abbildet. So wurden die Tweets der großen Kanäle @tagesschau (5,1 Millionen Follower) und @ZDFheute (1,3 Millionen Follower) deutlich mehr Menschen in der App und auf der Seite von X angezeigt als die Postings privater Medien. Im Beobachtungszeitraum sahen im Schnitt rund 24.000 Nutzer:innen Tweets der Tagesschau, bei ZDFheute waren es rund 23.000. Angesichts der hohen Followerzahlen der Kanäle sind diese Zahlen jedoch mehr als ernüchternd.

Wie viele der Nutzer:innen tatsächlich auf einen Link in einem Tweet klickten, verrät X nicht. Und auch die sogenannten Referrer-Zahlen von tagesschau.de und ZDFheute, die mehr über die Herkunft der Besucher:innen verraten, liegen uns nicht vor. Schätzungen von Marketing-Firmen gehen bei X von einer Klickrate von etwa einem Prozent auf externe Links aus.

Wir sind communityfinanziert

Unterstütze auch Du unsere Arbeit mit einer Spende.

Warum die beiden Kanäle der Öffentlich-Rechtlichen laut der nicht notwendigerweise zuverlässigen Views-Anzeige von X derart besser abschneiden als Spiegel oder Die Zeit, geht aus den Daten nicht hervor. Klar ist aber, dass X seit der Übernahme von Musk Tweets mit Links benachteiligt werden, dafür sprechen unterschiedliche Untersuchungen und Berichte.

Zudem hat X schon im Jahr 2023 durch das Design der Tweets Links in die Außenwelt unattraktiver gestaltet, indem nicht mehr die Vorschau eines Artikels eingebettet wird. Hintergrund ist, dass X wie auch andere Big-Tech-Plattformen versucht, die Nutzer:innen auf der Plattform zu halten und dort „Engagement“ und damit Werbeabspielungen zu erreichen. Nutzer:innen über einen Klick auf andere Seiten im Netz zu schicken, widerspricht diesem Ziel.

Tagesschau und ZDFheute sehen sich als Gegenpol

Laut einem Sprecher der ARD geht es der Tagesschau darum, „seriöse und verifizierte Nachrichteninhalte Nutzenden auf Social-Media-Plattformen zur Verfügung zu stellen und damit einen Gegenpol zu Desinformationen und Verschwörungsmythen zu setzen.“ Dies gelinge mit Blick auf die Zugriffszahlen, die die Artikellinks der Tagesschau auf X erzielten, „weiterhin in relevanter Größenordnung“.

Angesichts der relativ zur hohen Followeranzahl wenigen Views und der geschätzten Klickrate von einem Prozent dürfte sich der Anteil von X bei den 50 bis 80 Millionen monatlichen Seitenbesuchen auf tagesschau.de in Grenzen halten. Zur Einordnung: Auch vor Elon Musks Übernahme erreichte beispielsweise netzpolitik.org mit seiner damals Twitter-affinen Leser:innenschaft nie mehr als ein bis zwei Prozent aller Seitenabrufe über die Plattform. Diese Zahlen umfassen sowohl Klicks auf Links in Tweets des eigenen Accounts als auch in Tweets anderer.

ZDF schreibt gegenüber netzpolitik.org, dass alle Social-Media-Aktivitäten einem „kontinuierlichen Controlling mit Blick beispielsweise auf Zielgruppe, Performance und Entwicklung der jeweiligen Plattform“ unterliegen würden. „Sollten Accounts entsprechende Ziele nicht erreichen bzw. genannte Kriterien nicht erfüllen, werden diese eingestellt.“

Was für Ziele das sind, gibt das ZDF nicht preis, führt jedoch aus, warum man weiter auf der Plattform poste: „Das Nachrichtenangebot ZDFheute veröffentlicht aktuelle Informationen weiterhin auf X, um Qualitätsjournalismus auch dort möglichst vielen Menschen einfach zugänglich zu machen.“

Doch die Versuche der Tagesschau und von ZDFheute werden von den Nutzenden auf der Plattform X wenig honoriert. Das Gegenteil ist der Fall. Dementsprechend heiß geht es in den Kommentaren unter den Tweets zu: Durchschnittlich liefen bei der Tagesschau 77 Kommentare auf, bei ZDF Heute sogar 100.

Dort findet eine Schlacht um die Deutungshoheit statt. Mit 173 Kommentaren besonders umkämpft war ein Tweet zu einer Eilmeldung, dass der Begriff „Sondervermögen“ zum Unwort des Jahres 2025 gewählt wurde. Die Debatte lenkten dem rechten Milieu zuordnenbare Accounts, etwa der des rechten Magazins Krautzone. Eine der Top-Antworten wollte etwas ganz anderes diskutieren: „Für mich ist ‚ÖRR‘ das Unwort des Jahrhunderts.“

Öffentlich-rechtliche Medien im Dauer-Shitstorm

Die grundsätzliche Feindseligkeit der Rezipient:innen auf X ist bei den untersuchten Medien am Verhältnis von Antworten zu Retweets erkennbar, der „Reply Retweet Ratio“. Tweets mit vielen Replys und wenigen Retweets zeigen in der Regel eine Kontroverse oder eine Ablehnung der Nutzer:innen an. Diese kann sich auf den Inhalt des Tweets oder auf den Postenden selbst beziehen.

Es ist ganz normal, dass einzelne Tweets bisweilen mehr Replys erhalten als Retweets. Ungewöhnlich ist aber, dass bei den öffentlich-rechtlichen Nachrichten-Accounts von Tagesschau und ZDFheute mehr Replys als Retweets der Regelfall sind. Die Tagesschau erhielt im Untersuchungzeitraum drei Mal so viele Replys wie Retweets, ZDF gar fast vier Mal soviele. Auch der Spiegel erhielt drei mal so viele Replys wie Retweets, bei der Zeit waren es immer noch doppelt so viele. Einzig LTO war als Medium nicht so negativ im Fokus – es erreichte mehr Retweets als Replys.

Bei ZDFheute und Tagesschau gab es in den untersuchten Tweets bis auf eine Ausnahme unter jedem Tweet direkte Angriffe auf die Sendungen oder die Sender selbst, oft auch mehrfach. Dabei ging es in den Kommentaren nicht um sachliche oder inhaltliche Kritik an Nachrichteninhalt oder dessen Aufbereitung.

So findet man unter Tweets regelmäßig die Forderung, die Pflicht zum Rundfunkbeitrag abzuschaffen. Die Tagesschau wird unter anderem als „Terrorpropaganda“, „Propagandascheisse“ oder „Schundfunk“ diffamiert, das ZDF als „Schrottsender“ und die ZDFheute-Redaktion sieht ein User als heroinabhängig. Das ist nur ein kleiner Ausschnitt dutzender Beschimpfungen, die wir als Reaktion auf das kleine Set an untersuchten Tweets identifizieren konnten.

netzpolitik.org holt auf Bluesky mehr Retweets als Tagesschau, heute, Spiegel und Zeit zusammen

Wir haben uns zum Vergleich angesehen, wie die Interaktion beim Account von netzpolitik.org auf Bluesky aussieht. Im gleichen Untersuchungszeitraum erhielt netzpolitik.org auf Bluesky eine deutlich umgekehrte Reply-Repost-Ratio: Fast neun Mal mehr Accounts klickten auf den Repost-Button als auf Reply. Mehr Reposts als Replys sind der eigentliche Normalzustand bei Diensten wie X, Bluesky oder Mastodon.

Spannend war auch die Anzahl der Reposts insgesamt beim Account unserer Redaktion auf Bluesky. Der Account von netzpolitik.org mit seinen etwa 35.000 Followern erreichte im Untersuchungszeitraum am 19. Januar mit 755 Reposts mehr Verstärkung als Tagesschau, Heute, Spiegel, Zeit und LTO auf X mit ihren fast 12 Millionen Followern. Insgesamt kamen diese Accounts auf 615 Reposts. Und das, obwohl den untersuchten Medien auf X mehr als 300 Mal mehr Accounts folgen.

Weder Tagesschau noch ZDFheute betreiben einen offiziellen Kanal auf Bluesky. Die Sender ARD und ZDF sind jedoch auf Mastodon vertreten und betreiben dort jeweils eigene Server.

Überprüfen, bis das Fass überläuft

Ein Abschied von X fällt offenkundig nicht leicht. Das Bleiben aber auch nicht. „Die Entwicklung und die gesellschaftlichen Auswirkungen von X beobachten wir kritisch und diskutieren regelmäßig, ob und wie wir dort weiterhin präsent sein sollten“, heißt es von Die Zeit. „Fehlentwicklungen auf Plattformen nehmen wir ernst, selbstverständlich behalten wir die Entwicklungen gerade bei X kritisch im Blick“, beteuert LTO. Auch der Spiegel befasse sich im Lichte der neuen Erkenntnisse „erneut mit unserer Präsenz auf der Plattform“, sagt eine Sprecherin. Die Antworten ähneln denen der EU-Kommission, der Bundesregierung, Parteien im Bundestag und Ministerien, die weiterhin der Plattform treu sind und immer schwerer Argumente dafür finden.

Es bleibt also spannend, wann der Punkt erreicht ist, an dem es auch für die letzten Verbliebenen nicht mehr weiter geht. Die Erfahrungen der letzten Jahre zeigen: Der Skandal mit sexualisierten Deepfakes realer Personen rund um den X-Chatbot Grok wird nicht der letzte bleiben.

-

Entwicklung & Codevor 3 Monaten

Entwicklung & Codevor 3 MonatenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

Künstliche Intelligenzvor 1 Monat

Künstliche Intelligenzvor 1 MonatSchnelles Boot statt Bus und Bahn: Was sich von London und New York lernen lässt

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenHuawei Mate 80 Pro Max: Tandem-OLED mit 8.000 cd/m² für das Flaggschiff-Smartphone

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenFast 5 GB pro mm²: Sandisk und Kioxia kommen mit höchster Bitdichte zum ISSCC

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommentar: Anthropic verschenkt MCP – mit fragwürdigen Hintertüren

-

Social Mediavor 2 Monaten

Social Mediavor 2 MonatenDie meistgehörten Gastfolgen 2025 im Feed & Fudder Podcast – Social Media, Recruiting und Karriere-Insights

-

Datenschutz & Sicherheitvor 2 Monaten

Datenschutz & Sicherheitvor 2 MonatenSyncthing‑Fork unter fremder Kontrolle? Community schluckt das nicht

-

Künstliche Intelligenzvor 3 Monaten

Künstliche Intelligenzvor 3 MonatenWeiter billig Tanken und Heizen: Koalition will CO₂-Preis für 2027 nicht erhöhen