Datenschutz & Sicherheit

Adenauer-Bus-Affäre: Sächsische Polizei in Erklärungsnot

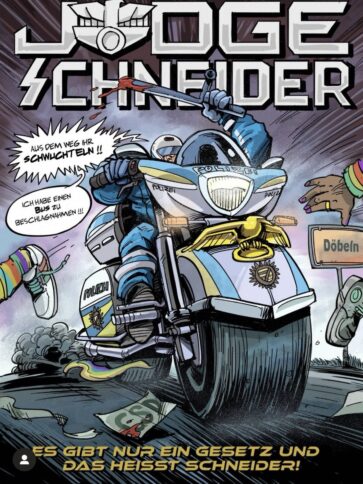

Der Protestbus „Adenauer SRP+“ war am 20. September auf dem Weg ins sächsische Döbeln. Dort sollte er als Lautsprecherwagen den Christopher Street Day unterstützen. Die Pride Parade in der Kreisstadt stand im Fokus von rechtsextremen Protesten, weswegen auch Initiativen von außerhalb zur Unterstützung der Demonstrierenden mobilisierten. Doch der Adenauer-Bus kam nie an.

Die Polizei stoppte das Fahrzeug der Aktionskünstler vom Zentrum für politische Schönheit (ZPS), bevor es an der Demonstration teilnehmen konnte. Wegen angeblicher Sicherheitsmängel wurde der Bus an diesem Samstag aus dem Verkehr gezogen und gegen den Willen der Aktionskünstler beschlagnahmt.

Doch mittlerweile scheint sich zu erhärten: Um den Protestbus der Gruppe zu beschlagnahmen, hat die sächsische Polizei offenbar zwar eine Richterin gefragt, dann aber ein Nein übergangen und den Bus dennoch nicht weiterfahren lassen. Zugleich umging die Polizei den offiziellen Dienstweg und die eigentlich zuständige Behörde. Nach außen hin behauptete die Polizei in einer Mitteilung an die Presse, eine „richterliche Bestätigung“ eingeholt zu haben. Nach der Beschlagnahme ließ die Polizei den berühmten Adenauer-Bus zweimal von der Prüfgesellschaft Dekra in Chemnitz technisch untersuchen. Einblicke in die mehr als 150-seitige Ermittlungsakte sowie das Dekra-Kurzgutachten, die netzpolitik.org nehmen konnte, werfen viele Fragen zum polizeilichen Vorgehen auf.

Die Richterin hat Nein gesagt

Laut den Ermittlungsakten gab es vor der Beschlagnahme mehrfach Telefongespräche zwischen der Polizei und der zuständigen Bereitschaftsrichterin beim Landgericht Chemnitz. Streng genommen war sie „im Eildienst quasi als Untersuchungsrichterin des Amtsgerichts“ Döbeln tätig, betont eine Sprecherin des LG Chemnitz. Die Polizei wollte sich von ihr die Beschlagnahme genehmigen lassen.

So sieht es das rechtsstaatliche Vorgehen vor, wenn nicht gerade Gefahr im Verzug ist. Doch hier blieb offenbar Zeit, das Gericht zu kontaktieren und mehrfach zu telefonieren. Doch die Richterin verneinte die Beschlagnahme. Ob eine Gefahr von dem Fahrzeug ausgehe, könne sie aus der Ferne nicht beurteilen, dies sollen die Beamten vor Ort entscheiden. Dies geht aus einer E-Mail der Richterin vom 2. Oktober hervor, die netzpolitik.org vorliegt. Gleich darauf heißt es jedoch, sie sei mit dem entsprechenden Polizeibeamten so verblieben, dass er die Frage rund um die Beschlagnahme am folgenden Montag dem zuständigen Ermittlungsrichter in Döbeln vorlegen solle.

In einem nicht unterschriebenen Aktenvermerk der Polizei vom 20. September heißt es hingegen, die entsprechende Richterin habe die Maßnahme bestätigt. Der leitende Polizeihauptkommissar stellte den Sachverhalt gegenüber dem Amtsgericht Döbeln in einem Fax einen Tag später ähnlich dar. Tatsächlich findet sich in den Akten ein Eintrag, der sich als mündlich gegebenenes Einverständnis der Richterin interpretieren lässt, allerdings sonstigen Aussagen wie jener aus der E-Mail widerspricht.

War hier also Gefahr im Verzug oder nicht? Im ordentlichen Beschluss vom Montag nach den Geschehnissen bejaht dies der zuständige Ermittlungsrichter des Amtsgerichts Döbeln. Aber ein Kontakt zur Bereitschaftsrichterin war in diesem Fall offenbar möglich und hat sogar stattgefunden. Damit erlischt die „Eilkompetenz“ der Behörden, wenn keine neuen Umstände dazukommen. Dann wäre es keine Gefahr im Verzug mehr.

Falls es aber keine Gefahr im Verzug gab, wäre das Vorgehen der Polizei rechtswidrig gewesen. Sie muss sich dann nach der Entscheidung des Gerichts richten. Und zuvor hatte die Richterin die Beschlagnahme ja „verneint“. Dazu gibt es höchstrichterliche Rechtsprechung, unter anderem vom Bundesverfassungsgericht und dem Bundesgerichtshof.

Auf dieses „klare Kompetenzgefüge“ verweist auch der ZPS-Anwalt Arne Klaas. Gefahr im Verzug werde sehr eng verstanden und bestehe nur dann, wenn bereits durch das Einholen der richterlichen Entscheidung die Gefahr eines Beweismittelverlusts begründet wird, so der Jurist. Jedenfalls ende eine etwaige Eilkompetenz dann, wenn der zuständige Ermittlungsrichter mit der Sache „befasst“ wurde.

Das sei der Fall, wenn ihm die Möglichkeit gegeben wurde, in eine erste Sachprüfung einzutreten. „Ab diesem Zeitpunkt ist für eine Eilkompetenz kein Raum mehr“, sagt Klaas. Das gelte natürlich erst recht, wenn der Ermittlungsrichter in der Sache entscheidet. Dann können sich die Strafverfolgungsbehörden nicht unter Berufung auf die eigene Eilkompetenz über die richterliche Entscheidung hinwegsetzen.

Falschinformation an Medien

Wie in Aktenvermerk und Fax kommunizierte die Polizei Chemnitz den Fall auch gegenüber Medien so, als habe es eine richterliche Zustimmung gegeben. In der Polizei-Pressemitteilung zum CSD Döbeln hieß es: „Eine richterliche Bestätigung der Beschlagnahme des Fahrzeugs wurde eingeholt und das Fahrzeug abgeschleppt.“ Medien wie die Dresdner Neuesten Nachrichten oder die Boulevard-Publikation Tag24 übernahmen diese Darstellung.

Vor Ort sei auch der Künstler:innengruppe gesagt worden, die Ermittlungsrichterin hätte zugestimmt. Kurzfristig nachprüfen konnten die Künstler:innen dies allerdings nicht, die Polizei verweigerte laut ZPS den Kontakt: „Dann wurden wir gewaltsam aus dem Bus gedrängt. Heute wissen wir warum: Die Polizei hat wohlwissend und absichtlich außerhalb geltenden Rechts operiert und diese Beschlagnahme rechtswidrig gegen die Entscheidung der Richterin durchgeführt“, kommentiert ZPS-Sprecher Stefan Pelzer gegenüber netzpolitik.org. Der Vorgang entwickele sich täglich weiter zu einem Polizeiskandal, so der Aktionskünstler.

Verfahrensherrin umgangen

Doch nicht nur hier ist das Vorgehen fragwürdig: Der handelnde Polizist Ringo S. stellte den Antrag auf Beschlagnahme beim Amtsgericht in Döbeln in seiner Funktion als Polizeihauptkommissar der Polizeidirektion Chemnitz. Verfahrensherrin in so einem Fall ist aber normalerweise die Bußgeldstelle des Landratsamtes Mittelsachsen. Hätte alles seinen ordnungsgemäßen Gang genommen, hätte sie den Antrag auf Beschlagnahme einleiten müssen.

In einem Schreiben vom 2. Oktober an die Vorsitzende Richterin des Landgerichts Chemnitz schreibt der Polizeibeamte, die Umgehung des normalen Dienstweges sei dem Handlungsdruck der Situation geschuldet und ein bedauerliches Versehen. Er habe das Landratsamt von Samstag bis Montag nicht erreicht.

Doch die zuständige Stelle im Landratsamt hatte laut einem Vermerk des Landgerichts Chemnitz mehr als eine Woche später, am 30. September, noch keinen Antrag und noch keine Akten zu Gesicht bekommen. Ein Sprecher des sächsischen Innenministeriums schreibt, in Abstimmung mit der Bußgeldstelle des Landratsamtes erfolge die Vorlage der Akte nach Abschluss der polizeilichen Ermittlungen.

Dienstaufsichtsbeschwerde zurückgewiesen

Konsequenzen hatte all das bislang nicht. Eine Dienstaufsichtsbeschwerde wurde jüngst zurückgewiesen. „Nach Prüfung der Sach- und Rechtslage auf der Grundlage des derzeitigen Erkenntnisstandes ist das Handeln der Polizeibeamten des Freistaates Sachsen im Zusammenhang mit dem ‚Adenauer SRP+‘ Bus am 20. September 2025 nicht zu beanstanden“, teilte die Polizei Sachsen dem ZPS am vergangenen Montag mit und bestätigt dies gegenüber netzpolitik.org: „Das Verhalten beziehungsweise Handeln des Polizeibeamten gab keinen Grund zur Beanstandung.“

Ausgestanden ist die Sache für die Polizei jedoch noch nicht. Anhängig ist etwa eine Beschwerde vor dem Landgericht Chemnitz. Dort soll das Verfahren klären, ob die Beschlagnahme des Busses und der zugehörige Beschluss rechtens waren. Dabei wird allerdings Geduld gefragt sein. Da der Bus zwischenzeitlich zurückgegeben wurde und die Beschlagnahme beendet ist, werde die „Beschwerde nicht so dringlich zu behandeln“ sein wie sonstige bei der 2. Großen Strafkammer anhängige Haftsachen, sagt eine Pressesprecherin des Gerichts. „Mit einer kurzfristigen Entscheidung ist daher nicht zu rechnen.“

Auf dieses Verfahren verweisen auch die Pressestellen des sächsischen Innenministeriums und der Polizei. Weiter äußern wollen sie sich dazu ebenfalls nicht. Angesprochen auf mutmaßliches Fehlverhalten der Polizei heißt es lediglich: „Die Fragen betreffen ein beim Landgericht Chemnitz laufendes Beschwerdeverfahren.“

Wer gab dem rechten Youtuber interne Details der Dekra-Untersuchung?

Der Fall könnte noch weitere Kreise ziehen. So deuten die Ermittlungsakten, die nicht das vollständige Dekra-Gutachten, aber eine „Handreichung“ der Prüforganisation enthalten, darauf hin, dass der rechte Youtuber Maurice Klag interne Informationen aus der Dekra-Untersuchung bekommen haben könnte.

Bis zum Erscheinungszeitpunkt eines Videos auf seinem Kanal „Politik mit Kopf“ war nirgendwo öffentlich bekannt, dass die Traglast des Daches des Adenauer-Busses Thema der Dekra-Untersuchung war. Ebenfalls nicht öffentlich bekannt war, dass die Dekra Chemnitz die bis dahin vorliegenden Gutachten zur Traglast des Busses anzweifelte.

Doch genau das thematisierte Klag in Videos auf YouTube und TikTok, wenn auch in anderen Worten als in der netzpolitik.org vorliegenden Dekra-Handreichung. Klag dankte der Polizei für ihren Einsatz, das TikTok-Video überschrieb er mit: „Der Polizeibericht liegt vor.“ Wer welche internen Informationen weitergab, lässt sich bislang jedoch nicht rekonstruieren.

Die Dekra sagt auf Anfrage von netzpolitik.org, dass sie keine Details nach außen gegeben habe. Auch die Polizei Chemnitz dementiert, Informationen durchgestochen zu haben: „Seitens der Polizei wurden keine weiteren Veröffentlichungen über die bekannten Medieninformationen hinaus getätigt“, so Jana Ulbricht, Sprecherin der Polizei Chemnitz. Gegenüber der Freien Presse (€) sagte sie zudem über das Video: „Es scheint sich durch den ganzen Beitrag zu ziehen, dass man hier und da etwas aufgeschnappt und offensichtlich zusammengeschnitten hat.“ Die angeblichen Fakten seien falsch, ihre Herkunft unklar.

Der Youtuber spricht in seinem Video etwa davon, dass die Gutachter beim Hersteller nachgefragt und eine Dachlast von „Null Kilo“ als Antwort bekommen hätten. Das geht nicht aus den Unterlagen der Dekra hervor. Die schreibt aber in ihrem Kurzgutachten, dass keine geeigneten Nachweise vorlägen, anhand derer die zulässige Dachlast des Fahrzeuges ableitbar sei.

Staatsschutz-Ermittlungen gegen Unterstützer:innen der Künstler

Auf die Beschlagnahme reagierte das ZPS in gewohnt provokanter Manier, attackierte den Polizeibeamten Ringo S. und veröffentlichte Videos der Polizeimaßnahme in sozialen Medien.

In sozialen Medien protestierten manche Nutzer:innen gegen das Vorgehen der Polizei – und könnten deshalb nun selbst Probleme mit der sächsischen Polizei bekommen. Dort ist inzwischen ein vierköpfiges Team damit beschäftigt, um gezielt gegen Beleidigungen und ähnliche Delikte zu den Geschehnissen in sozialen Medien vorzugehen.

Mehr als 200 Kommentare soll die Polizei nach der sächsischen Beschlagnahme des Busses laut eigenen Angaben aufgespürt haben, bei denen der Anfangsverdacht einer Straftat bestehe. In dutzenden Verfahren ermittelt sie nun unter anderem wegen Beleidigung, Bedrohung, übler Nachrede, der Androhung von Straftaten oder auch wegen Verstößen gegen das Kunsturhebergesetz. Auf die Frage, welche der Delikte wie häufig vorgekommen wären, hatte die Polizei Chemnitz zuletzt nicht geantwortet.

Im Visier dieser mutmaßlichen Straftaten steht auch jener Polizeihauptkommissar, der die Verkehrskontrolle geleitet hatte. Ihn, der bereits aus Fernseh-Sendungen bekannt war, nahm das Zentrum für politische Schönheit in Instagram-Posts und in ihrer Kommunikation besonders aufs Korn.

Die Ermittlungen wegen des mutmaßlichen Verstoßes gegen das Kunsturheberrecht und wegen Verletzung der Vertraulichkeit des Wortes dürften sich deswegen gegen das Zentrum für politische Schönheit selbst richten. Die Polizei Chemnitz hat auf eine entsprechende Presseanfrage, ob diese Straftaten die Videos der Aktionskünstler betreffen, nicht geantwortet.

Freudengeheul und Gewaltaufrufe

Die Beschlagnahme des Busses löste in rechten Medien und rechtsradikalen Kreisen regelrechtes Freudengeheul aus. Zahlreiche Postings und Videos in sozialen Medien beschäftigen sich mit der Maßnahme der Chemnitzer Polizei, darunter auch Gewaltdarstellungen.

Während die Polizei in Chemnitz gegen vermeintliche Unterstützer:innen des Protestbusses ermittelt, wird unter dem Video von Maurice Klag zu Straftaten gegen das Zentrum für politische Schönheit aufgefordert. „Warum habt ihr die Dreckskarre nicht längst abgefackelt?“, fragt einer, während ein anderer fordert: „Redet nicht so viel, bei nächster Gelegenheit eine Drohne mit 10 kg Semptex und der Bus schläft mit seinen Terroristen.“ Unter einem weiteren Video zur Beschlagnahme des Busses schreibt jemand: „Nehmt einen Kanister Benzin. Und der Bus hat sich erledigt ich geb auch noch ein Feuerzeug.“

Es sind nur einige Beispiele von vielen, die netzpolitik.org nach kurzer Recherche gefunden hat. Auf die Presseanfrage von netzpolitik.org, ob auch gegen diese mutmaßlichen Straftaten im Zusammenhang mit dem Adenauer-Bus ermittelt wird, antwortet die Polizei: Im Rahmen der Ermittlungen seien zahlreiche Kommentare und Posts im Zusammenhang mit verschiedenen Veröffentlichungen, die sich in der Hauptsache gegen den die Kontrolle durchführenden Polizeibeamten richteten, gesichert worden. Gleichwohl hätten sich nicht alle Posts auf den Beamten bezogen. Aus „ermittlungstaktischen Gründen“ könne man nicht mehr sagen.

Und der Bus selbst? Der ist inzwischen wieder ganz offiziell fahrtauglich. Eine Dekra-Stelle in Mecklenburg-Vorpommern hat das Fahrzeug Mitte Oktober untersucht und konnte keine Mängel feststellen. Allzu viel war dafür nicht notwendig, sagt das ZPS zu netzpolitik.org: Der Bus sei „ohne technische Änderungen“ in die Überprüfung gegangen.

Datenschutz & Sicherheit

KI und Security: Zero-Day-Exploits durch KI sind bereits Realität

Einer aktuellen Studie zufolge kann Künstliche Intelligenz bereits anspruchsvolle Aufgaben wie das Schreiben von Zero-Day-Exploits erledigen, die bisher von menschlichen Experten erledigt wurden. Das Papier sorgt in der Security-Community entsprechend für Aufsehen – und das auch verdient: Die Studie unterscheidet sich grundlegend von „Trust me, bro“-Berichten über irgendwelche chinesischen Angreifer, die unglaubliche Dinge tun sollen. Der Autor Sean Heelan dokumentiert genau, was er wie gemacht hat und warum. Dazu stellt er die dabei entwickelten Prompts und Tools als Open Source zur Verfügung. Schließlich diskutiert er im Rahmen seiner Analyse die Schlüsse, die er aus den Ergebnissen zieht, und auch deren Grenzen.

Weiterlesen nach der Anzeige

Zero-Day durch KI ist bereits Realität

Die Kernaussage von Heelans Beitrag „On the Coming Industrialisation of Exploit Generation with LLMs“ ist: Das Finden und konkrete Ausnutzen von Sicherheitslücken mit Exploits wird mit KI komplett industrialisiert. Der begrenzende Faktor für „die Fähigkeit eines Staates oder einer Gruppe, Exploits zu entwickeln, in Netzwerke einzudringen, […] und in diesen Netzwerken zu bleiben“ wird nicht mehr die Anzahl der von ihnen beschäftigten Hacker sein. Die relevante Grenze ist der „token throughput over time“ – also letztlich, wie viel Geld man in KI-Ressourcen investiert. Und das ist keine ferne Zukunft, sondern offensichtlich bereits Realität. Der Autor der Studie konnte es in seinen Experimenten ganz konkret beobachten: „Als die Herausforderungen schwieriger wurden, konnte ich immer mehr Token ausgeben, um weiterhin Lösungen zu finden. Letztlich war mein Budget der begrenzende Faktor, nicht die Modelle.“

Heelan hatte einen Zero-Day-Bug in QuickJS gefunden (übrigens mit einer KI). QuickJS ist ein einfacher JavaScript-Interpreter mit diversen Einschränkungen, aber schon ein recht komplexes Stück Software. Dann baute er Agents auf Basis von Anthropics Opus 4.5 (Claude) und OpenAIs GPT-5.2 (ChatGPT), die die Aufgabe erhielten, eigenständig funktionierende Exploits für diesen Bug zu erstellen. Durch die Tatsache, dass die Lücke noch nirgends dokumentiert war, konnten die KI auch nicht irgendwo abschreiben und Heelan überprüfte das Ergebnis rigoros (und ertappte auch tatsächlich eine der KIs beim Versuch, zu cheaten).

Abgestufte Komplexität

Um das Ergebnis aussagekräftiger zu gestalten, fügte Heelan schrittweise zusätzliche Exploit-Mitigations wie eine Sandbox und Control Flow Integrity hinzu, die die Aufgabe schrittweise und teils drastisch erschwerten. Das Ziel war immer nachgewiesene Remote Code Execution – also etwa eine Verbindung zu einem externen Netzwerk-Port mit einer Shell mit den Rechten des ausführenden JS-Interpreters. Es handelte sich somit um reale und recht anspruchsvolle Aufgaben, für die man normalerweise mindestens einen versierten Security-Spezialisten benötigen würde – besser sogar ein Team. Die KIs bekamen keine Anleitung oder auch nur Hilfestellung, sondern lediglich eine Umgebung, in der sie nach möglichen Lösungen suchen, die evaluieren und dann verwerfen oder weiter verbessern konnten.

Und das Ergebnis war beeindruckend: ChatGPT löste tatsächlich alle Aufgaben; Claude schaffte es in allen Fällen bis auf zwei. Insgesamt erstellten die KIs 40 funktionierende Exploits. Dabei fanden sie keine bahnbrechenden Dinge heraus, sondern nutzten vielmehr bekannte Einschränkungen und Schwächen der jeweiligen Mitigations, um diese zu umgehen. Wie sie die im konkreten Fall ausnutzen konnten, erarbeiteten sie sich selbst. Und sie kamen dabei auf Tricks, die Sean bis dato nicht bekannt waren und die er auch nicht im Internet finden konnte.

Weiterlesen nach der Anzeige

Fazit

Heelan demonstriert unter dokumentierten, verifizierbaren Rahmenbedingungen, dass und wie KIs die IT-Sicherheit unumkehrbar verändert: Man kann Angriffswerkzeuge für Tokens kaufen – und das skaliert unabhängig von der Ressource Mensch. In seinen Worten: „Du kannst Token gegen echte Ergebnisse eintauschen.“

Dass die Angriffsfähigkeit mit den Ressourcen des Angreifers skaliert, ist bereits bekannt. Nicht umsonst spielen staatlich finanzierte Advanced Persistent Threats in dieser Hinsicht in der höchsten Liga. Doch inzwischen ist nicht mehr von Millionen-Investments die Rede: Für das Lösen der anspruchsvollsten Aufgabe benötigte ChatGPT etwas mehr als drei Stunden; die Kosten für diesen Agenten-Lauf beliefen sich auf etwa 50 US-Dollar. Das ließe sich also leicht verzehn-, verhundert- oder gar vertausendfachen, ohne das Budget einer mittelgroßen Cybercrime-Bande zu sprengen. Damit skaliert das in einer Art und Weise, die bislang nicht für möglich gehalten wurde.

Es wäre somit erstmals realisierbar, mit einem überschaubaren Investment ein Arsenal von funktionierenden Zero-Day-Exploits für nahezu alle mit dem Internet verbundenen Geräte zu erstellen. Eine Verbindung mit dem Intervnet ist dann kein theoretisches Risiko mehr, das man managen kann. Es bedeutet vielmehr die Gewissheit, dass da draußen jemand direkt die Möglichkeit hat, Schwachstellen auszunutzen – und das im Zweifelsfall auch macht.

Für dieses Szenario müssen wir Security neu denken. Also nicht unbedingt neue Technik, wie wir IT sicher machen. Das wissen wir und die bekannten Methoden funktionieren auch gegen KI-unterstützte Angriffe. Die zentrale Herausforderung ist, wie wir diese Security in die Fläche bekommen, damit das Vorhandensein von Sicherheitslücken eine Ausnahme wird und nicht die Regel.

Was wir auf alle Fälle dringend benötigen, sind mehr Studien dieser Art und Qualität, die nicht nur unser Verständnis der Möglichkeiten von KIs verbessern, sondern weitere Forschung aktiv unterstützen. Insbesondere brauchen wir ähnlich konstruktive Ansätze, um die andere Seite der Medaille zu evaluieren – also wie man mit KI den Angreifern das Leben schwerer macht und den Verteidigern hilft. Und damit meine ich nicht noch knalligere Werbung für angebliche KI-Funktionen in Security-Tools oder mehr „vertraut uns – wir haben das im Griff“

(ju)

Datenschutz & Sicherheit

EU-Parlament macht Vorschläge für mehr digitale Souveränität

„Die Europäische Union ist von ausländischen Technologien abhängig, was erhebliche Risiken für sie birgt“, heißt es in einem Bericht, den das Europäische Parlament am Donnerstag mit großer Mehrheit angenommen hat. Einige wenige Unternehmen verfügten über eine „konzentrierte Macht“ über wichtige digitale Märkte. Außerdem hätten sie die Kontrolle über die Infrastruktur: Betriebssysteme, künstliche Intelligenz, Suchmaschinen, Zahlungsdienste, Werbung und soziale Medien.

„Die jüngsten geopolitischen Spannungen zeigen, dass die Frage der digitalen Souveränität Europas von enormer Bedeutung ist“, schreibt der liberale Abgeordnete Michał Kobosko in einem Post auf X. Die EU sei aufgrund der Abhängigkeiten gleich mehreren Bedrohungen ausgesetzt: der Erpressung durch die USA, der Spionage durch China, der Sabotage durch Russland oder Störungen in den Lieferketten.

Daher wendet sich das Parlament mit einer Reihe von Forderungen und Ideen an die Kommission und die Mitgliedstaaten. Erstens soll die Kommission die Abhängigkeiten Europas in der digitalen Infrastruktur ermitteln und die Risiken bewerten. Auf Grundlage einer solchen Bestandsaufnahme könnten dann die notwendigen Maßnahmen koordiniert werden.

Bevorzugte Vergabe an EU-Unternehmen

Zweitens wünschen sich die Abgeordneten die Möglichkeit, manche öffentliche Aufträge exklusiv an souveräne europäische Unternehmen vergeben zu können. Unternehmen aus Drittstaaten würden dann ausgeschlossen werden. Solche Mechanismen gebe es etwa in China oder den USA, aber noch nicht in der EU, betonen die Abgeordneten.

Die Reform des Vergaberechts ist ohnehin für das zweite Quartal dieses Jahres geplant, wie im Arbeitsprogramm der Kommission für 2026 abzulesen ist. Die Präsidentin der Kommission, Ursula von der Leyen, hat schon mehrfach versprochen, dass die Reform auch die Bevorzugung von europäischen Unternehmen in „bestimmten strategischen Sektoren“ ermöglichen wird. Bei ihrer Rede zur „Lage der Union“ im September 2025 erklärte sie, das Kriterium „Made in Europe“ einführen zu wollen.

Drittens machen die Abgeordneten auf die besonders gravierenden Abhängigkeiten im Cloud-Bereich aufmerksam. Die Daten würden „zum Großteil“ außerhalb des EU-Gebiets gespeichert und gehostet. Daher verlangen sie eine Definition der souveränen Cloud in der Verordnung über Cloud- und KI-Entwicklung, die die Kommission am 25. März vorstellen will.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Cloud-Daten vor Zugriff schützen

Außerdem wollen sie strengere Regeln für sensible Daten etablieren. Im europäischen System für die Cybersicherheitszertifizierung von Cloud-Diensten (EUCS), über das noch beraten wird, werde nicht ausreichend garantiert, dass Hosting-Anbieter nicht außereuropäischen Rechtsvorschriften unterliegen. Insbesondere der Cloud Act der USA dürfte hier gemeint sein. Der verpflichtet US-Unternehmen, Behörden aus den USA Zugriff auf von ihnen verarbeitete Daten zu gewähren, selbst wenn die Speicherorte außerhalb der Vereinigten Staaten liegen.

Im Bericht erwähnen die Abgeordneten auch die Wichtigkeit von „offenen und interoperablen Lösungen“, die ebenfalls durch die öffentliche Vergabe gefördert werden könnten. Insgesamt sprechen sie sich für Strategien wie Open Source als erste Wahl und „Öffentliches Geld – öffentlicher Code“ (Public Money, Public Code) aus. Dieser Grundsatz besagt, dass aus öffentlichem Geld finanzierte Software standardmäßig unter einer Open-Source-Lizenz veröffentlicht werden sollte.

Verurteilung von US-Druck

Durch einen Änderungsantrag der liberalen Renew-Fraktion hat es darüber hinaus ein weiterer Punkt in den Bericht geschafft: Die EU müsse auch bei der Durchsetzung ihrer Regulierung souverän bleiben, heißt es dort.

Damit reagieren die Abgeordneten auf die von den USA im Dezember verhängten Reiseverbote gegen Vertreter:innen der Zivilgesellschaft, darunter HateAid, und den ehemaligen Digitalkommissar Thierry Breton. Das Parlament fordert die Aufhebung dieser Verbote und eine „entschlossene“ Reaktion der Kommission und der Mitgliedstaaten auf diese „beispiellosen Angriffe“.

Der Bericht wurde im Sommer 2025 durch den Industrieausschuss (ITRE) erarbeitet. Die zuständige Berichterstatterin, die Abgeordnete Sarah Knafo, ist Teil der rechtsextremen ESN-Fraktion. Bei der Abstimmung in Straßburg wurde der Text mit 471 zu 68 Stimmen bei 71 Enthaltungen angenommen. Dagegen stimmten Mitglieder der Fraktionen der Linken und der rechtsextremen sogenannten „Patrioten für Europa“ (PfE).

Datenschutz & Sicherheit

Sicherheitsupdate GitLab: Angreifer können Zwei-Faktor-Authentifizierung umgehen

GitLab ist über fünf Softwareschwachstellen angreifbar. Nach erfolgreichen Attacken kann es zu Abstürzen kommen oder Angreifer hebeln die Zwei-Faktor-Authentifizierung (2FA) aus.

Weiterlesen nach der Anzeige

Diverse Gefahren

In einer Warnmeldung versichern die Entwickler, dass auf GitLab.com bereits abgesicherte Ausgaben laufen. Admins, die die Softwareentwicklungsumgebung selbst hosten, müssen die reparierten Versionen Community Edition (CE) und Enterprise Edition (EE) 18.8.2, 18.7.2 oder 18.6.4 installieren.

Darin haben die Entwickler insgesamt fünf Sicherheitslücken geschlossen. Davon sind drei mit dem Bedrohungsgrad „hoch“ eingestuft (CVE-2025-13927, CVE-2025-13928, CVE-2026-0723). Über die ersten beiden Schwachstellen können Angreifer DoS-Zustände und somit Abstürze auslösen. Verfügt ein Angreifer über eine Credential ID eines Nutzers, kann er mit präparierten Anfragen die 2FA aushebeln.

Die GitLab-Entwickler raten zu einem zügigen Update.

(des)

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenArndt Benedikt rebranded GreatVita › PAGE online

-

Künstliche Intelligenzvor 3 Wochen

Künstliche Intelligenzvor 3 WochenSchnelles Boot statt Bus und Bahn: Was sich von London und New York lernen lässt

-

Entwicklung & Codevor 1 Monat

Entwicklung & Codevor 1 MonatKommentar: Anthropic verschenkt MCP – mit fragwürdigen Hintertüren

-

Künstliche Intelligenzvor 3 Monaten

Künstliche Intelligenzvor 3 MonatenGoogle „Broadwing“: 400-MW-Gaskraftwerk speichert CO₂ tief unter der Erde

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenHuawei Mate 80 Pro Max: Tandem-OLED mit 8.000 cd/m² für das Flaggschiff-Smartphone

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenFast 5 GB pro mm²: Sandisk und Kioxia kommen mit höchster Bitdichte zum ISSCC

-

Social Mediavor 1 Monat

Social Mediavor 1 MonatDie meistgehörten Gastfolgen 2025 im Feed & Fudder Podcast – Social Media, Recruiting und Karriere-Insights