Datenschutz & Sicherheit

Apple baut Bug-Bounty-Programm aus, gibt bis zu 2 Millionen Dollar

Hacker und Sicherheitsexperten, die Lücken in Apples Betriebssystemen finden, können künftig mit deutlich höheren Auszahlungen im Rahmen des Bug-Bounty-Programms des Konzerns rechnen. Damit will sich der iPhone-Hersteller attraktiver für die Security-Community machen – und wohl auch verhindern, dass für Angriffe ausnutzbare Bugs in problematischen Kanälen (etwa bei Kriminellen oder Geheimdiensten von Regimen) landen.

35 Millionen US-Dollar ausgezahlt

Apple kündigte gleichzeitig an, seit dem Jahr 2020 über 35 Millionen US-Dollar an Zahlungen geleistet zu haben – an insgesamt 800 Sicherheitsforscher. „Mehrere“ Personen hätten dabei jeweils 500.000 Dollar erhalten. „Wir sind dankbar für jeden, der seine Forschungsergebnisse übermittelt und eng mit uns kooperiert, um unsere Nutzer zu schützen“, so der Konzern. In der Vergangenheit hatte es allerdings bereits Kritik an den Auszahlungsbedingungen und der Geschwindigkeit der Bug-Bounty-Mannschaft bei Apple gegeben. Offenbar hofft das Unternehmen mit den neuen Maßnahmen, diese zu besänftigen.

Apple hatte für einen Zero-Click-Angriff aus der Ferne, der keine Nutzerinteraktion verlangt und die Geräteübernahme ermöglicht, bislang maximal 1 Million Dollar gezahlt. Die Summe steigt nun auf maximal 2 Millionen. Eine sogenannte One-Click-Chain, bei der ein Klick des Nutzers für einen erfolgreichen Exploit nötig ist, bringt jetzt bis zu 1 Million statt nur 250.000 Dollar. Angriffe über die Luftschnittstelle (Angreifer muss sich in der Nähe befinden) werden ebenfalls auf 1 Million vervierfacht. Erfolgreiche Attacken auf das physische Gerät (im gesperrten Zustand) verdoppeln sich von 250.000 auf 500.000 Dollar. Ein App-Sandbox-Escape (bis zum SPTM-Bypass) bringt 500.000 statt 150.000 Dollar.

Veränderungen bei den Kategorien

Neben den aufgeführten Zahlungen sind wohl auch Boni möglich, die die Gesamtsumme auf bis zu 5 Millionen Dollar anheben. Die genannten Beispiele betreffen allesamt vollständige Exploit-Chains. Einzelne Bugs liefern auch weniger Geld – hierzu dürfte Apple in Zukunft nähere Angaben machen, die Website enthält noch die alten Informationen. Weiterhin gibt es neue Bug-Kategorien, die der Konzern im Bug-Bounty-Programm ergänzt. Dazu WebContent-Code-Executions mit Sandbox-Escape (bis zu 300.000 Dollar), bei Ausführung unsignierten Codes wird daraus eine Million. Schließlich wird der Bereich „WIreless Proximity“ auf aktuelle Apple-Chips wie C1, C1X und N1 erweitert. Um es Sicherheitsforschern zu erleichtern, zu verstehen, wann was gezahlt wird, führt Apple sogenannte Target Flags ein. Diese sind in das Betriebssystem integriert und erlauben es Apple, schneller zu ermitteln, wie weit ein Angriffer gekommen ist. Das soll auch erleichtern, einen Fix auszurollen – und das Verständnis eines Problems erhöhen, bevor selbiger ausentwickelt ist. Target Flags werden in allen Apple-Betriebssystemen von iOS bis visionOS implementiert. Momentan sind allerdings nicht alle Bug-Bounty-Kategorien erfasst, Apple will diese aber erweitern.

Apple kündigte weiterhin an, Bugs, die nicht vom Bug-Bounty-Programm erfasst werden, aber einen Fix verlangen, neben CVE-Eintrag und Credits mit einer Zahlung von 1000 Dollar zu belohnen. Dabei soll es sich um „Low Impact“-Bugs handeln, die keine direkten Auswirkungen auf die Nutzersicherheit haben. Schließlich startet Apple eine neue Runde seines Security-Research-Device-Programs. Das SRDP umfasst nun auch das neue iPhone 17, das Apple mit einem Hardware-Speicherschutz versehen hat. Die Geräte sind gerootet und erlauben diverse Angriffsformen, die sonst nicht möglich sind – und sorgen durch ihre Offenheit für ein tieferes Verständnis. Die aktuelle Bewerbungsrunde läuft bis zum 31. Oktober.

(bsc)

Datenschutz & Sicherheit

Besseres Google-„Mein Gerät finden“-Netz mit optimierter Einstellung

Googles Tracking-Netzwerk „Mein Gerät finden“ soll besser werden. Dazu ergänzt Google beim Pixel 10 die Einstellungen bereits im Android-Setup-Assistenten. Bei vielen Android-Geräten läuft der Assistent aber nicht nachträglich – hier müssen Nutzerinnen und Nutzer selbst aktiv werden und die Teilnahme anschalten. Mit optimierter Einstellung könnte es gelingen, in kürzester Zeit die Nützlichkeit auf das Niveau von Apples „Wo ist“-Netz zu heben oder es gar zu überflügeln.

Weiterlesen nach der Anzeige

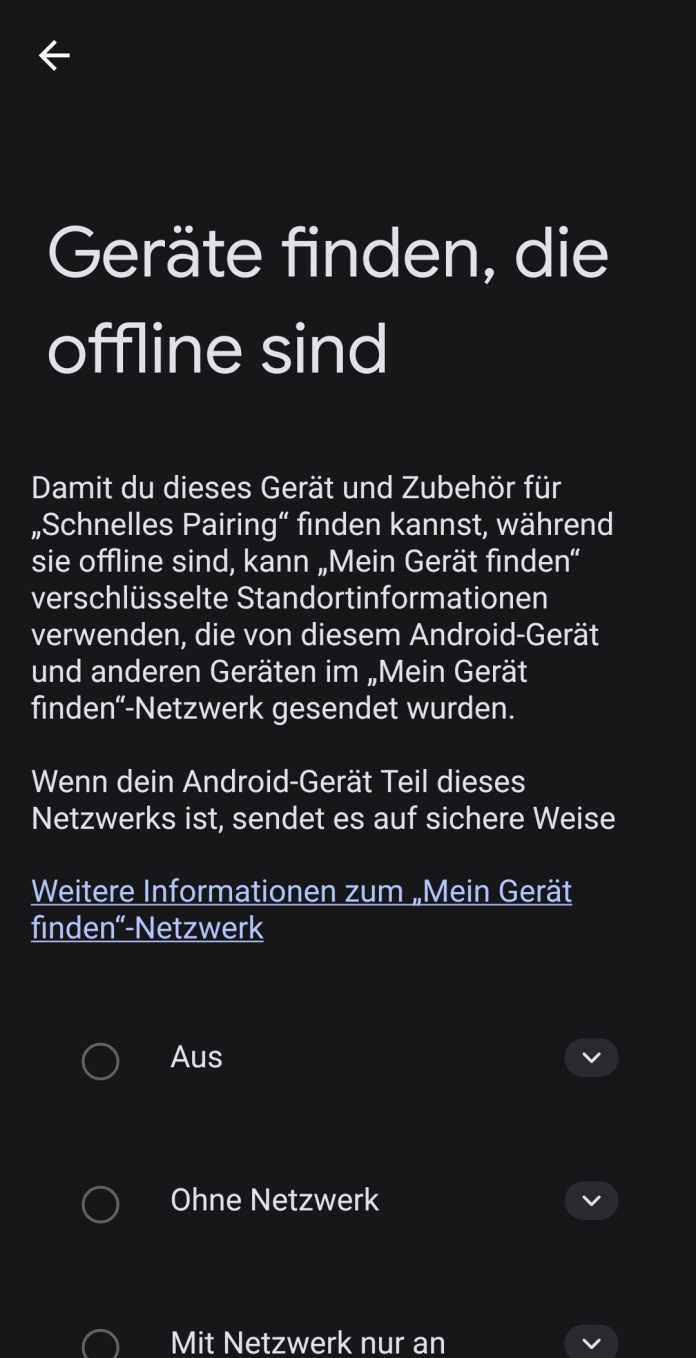

Die Einstellungen für „Mein Gerät finden“ sind etwas versteckt in Android.

(Bild: heise medien)

Googles Ansatz ist derzeit ein besonderer Privatsphärenschutz. Die Funktion hatte Google im Mai 2024 mit einem Hinweis auf Android-Smartphones angekündigt und auch aktiviert, sofern Betroffene an den Voreinstellungen nichts geändert haben. Allerdings nutzt die Standardkonfiguration die Option „Mit Netzwerk nur an stark frequentierten Orten“. Es müssen also mehrere Android-Geräte etwa einen Bluetooth-Tracker erkannt und gemeldet haben, damit der auch im inzwischen zu „Find Hub“ umbenannten Tracking-Netz auftaucht.

Einstellungsänderung für Tracking auch in einsamen Gegenden

Leider hat Google die Konfiguration dazu ziemlich gut versteckt. Sie liegt unter „Einstellungen“ – „Google“, dort muss zunächst die Schaltfläche „Alle Dienste“ ausgewählt werden. Dort unter „Persönliche Sicherheit & Gerätesicherheit“ finden sich die Optionen „Benachrichtigungen über unbekannte Bluetooth-Tracker“ sowie „Mein Gerät finden“ – die Umbenennung in „Find Hub“ ist in der deutschen Oberfläche noch nicht angekommen. Dort schließlich können Interessierte unter „Geräte finden, die offline sind“ die Konfiguration auf „Mit Netzwerk überall“ stellen, damit Geräte auch an wenig frequentierten Orten gefunden werden können.

Wenn mehr Android-Nutzer diese Option aktivieren, lassen sich Tracker auch dann aufspüren, wenn lediglich ein einzelnes Android-Smartphone ihn gesehen hat. Der bessere Privatsphärenschutz durch aggregierte Daten (also die Option, nur an stark frequentierten Orten Tracker zu zeigen) bezieht sich auf Standortinformationen, die unter Umständen bei einem einzelnen meldenden Android-Gerät Rückschlüsse auf eine Person zulassen könnten. Für die allermeisten Nutzerinnen und Nutzer dürfte das jedoch kein ernst zu nehmendes Problem darstellen. Als Voraussetzung für die Nutzung von „Mein Gerät finden“ nennt Google Android Version 6.

Die Tracker-Netzwerke lassen sich auch von Kriminellen missbrauchen. Ende 2023 etwa gelang das Ausschleusen von Daten wie Passwörtern mittels manipulierter Keylogger-Tastatur über Apples „Wo ist“-Netz. Google hat Android inzwischen einen verbesserten Schutz vor heimlichem Bluetooth-Tracking verpasst, mit dem bösartige Akteure etwa Taten vorbereiten oder Menschen stalken könnten.

Weiterlesen nach der Anzeige

(dmk)

Datenschutz & Sicherheit

Ransomware-Bande Qilin stiehlt Daten von Scientology

Die kriminelle Online-Vereinigung Qilin meldet einen IT-Einbruch mit Datendiebstahl bei Scientology. Genauere Informationen fehlen noch, jedoch sollen einige Screenshots von Dokumenten mit persönlichen und sensiblen Informationen das belegen.

Weiterlesen nach der Anzeige

IAuf der Darknet-Leaksite von Qilin ist Scientology neu als Opfer gelistet.

(Bild: heise medien)

Die Ransomware-as-a-Service-Gruppe Qilin (Übersicht von Check Point) nutzt üblicherweise die „doppelte Erpressung“ (Double Extortion). Einerseits verschlüsselt die Ransomware die Daten der Opfer. Andererseits kopiert die Bande die Daten und bietet sie im Darknet zum Verkauf an – wer zuerst zahlt, „gewinnt“, Opfer oder etwa Konkurrenten.

Die auf der Darknet-Leaksite von Qilin präsentierten Screenshots einiger der erbeuteten Dokumente deuten darauf hin, dass die Cybergang in die IT-Systeme im Vereinigten Königreich der vom Verfassungsschutz mehrerer Bundesländer beobachteten Scientology-Organisation eingedrungen ist. Bewilligungen von Kosten für UK-Visa finden sich dort, aber auch Listen von Mitgliedern mitsamt von Kontoständen und Level innerhalb der Organisation – die allerdings nicht auf England beschränkt sind, sondern etwa Personen aus Südamerika enthalten.

Auswirkungen unklar

Etwa die Höhe einer etwaigen Lösegeldforderung findet sich nicht auf der Darknet-Seite von Qilin. Es ist unklar, wie Scientology reagieren wird. Die Veröffentlichung der Informationen zu Mitgliedern respektive Opfern der Organisation könnten ihr Schaden zufügen. Ermittler und Beobachter interessieren sich wahrscheinlich ebenfalls für die Daten.

Qilin ist eine der umtriebigsten Cybergangs, der viele Einbrüche auch in renommierte Unternehmen gelingen. Sie steckt etwa hinter dem Angriff auf die japanische Asahi-Brauerei, der zu Lieferengpässen beim Bier führte. Die Ransomware-as-a-Service-Bande geht jedoch sogar über Leichen: Infolge eines Cyberangriffs auf den NHS England gab es einen Todesfall, da Ergebnisse von Bluttests nicht rechtzeitig übermittelt werden konnten.

Weiterlesen nach der Anzeige

(dmk)

Datenschutz & Sicherheit

Porsche in Russland: Autos lassen sich nicht starten

In Russland starten zahlreiche Porsche-PKW nicht mehr. Das Problem geht offenbar von der satellitengestützten Alarmanlage aus. Porsche gibt an, damit nichts zu tun zu haben.

Weiterlesen nach der Anzeige

Seit Ende November häufen sich Anfragen von russischen Porsche-Besitzern an Werkstätten, da die Vehikel sich nicht mehr starten lassen. Das meldet die russische Mediengruppe RBK. Die Händlerkette Rolf, die auch Porsches vertreibt, erklärte dazu, dass die Möglichkeit bestehe, dass das absichtlich geschehen sei. Es gebe ähnliche Situationen bei Mercedes-Benz-Besitzern, jedoch deutlich seltener, und die Fahrzeuge lassen sich weiterhin nutzen.

Hunderte Porsche-Fahrzeuge in ganz Russland seien demnach aufgrund von Kommunikationsproblemen oder Störungen der Alarmanlage (VTS) nicht mehr fahrbereit. Durch das Abklemmen der Batterie hätten sich einige Betroffene helfen können. Die Händlerkette Rolf hilft ihren Kunden, indem sie die Alarmanlage betroffener Fahrzeuge zurücksetzt und demontiert. Dem Händler zufolge lassen sich keine Eingrenzungen bezüglich betroffener Modelle vornehmen, jedes Fahrzeug könne gesperrt werden.

Porsche war es nicht

Die konkrete Ursache ist weiterhin unbekannt, Untersuchungen laufen. Gegenüber dem Magazin Auto Motor und Sport hat Porsche geäußert, dass das nicht in der Verantwortung der Porsche AG liege, da es sich um eine länderspezifische Ausführung handele. Andere Märkte seien nicht betroffen. Das Unternehmen halte sich an alle geltenden Wirtschaftssanktionen gegen Russland.

Dieser Vorfall zeigt einmal mehr die potenziellen Auswirkungen von weitreichender Elektronik im PKW auf die Fahrzeugsicherheit. Diese lässt sich offenbar als Einfallstor für Angriffe nutzen. Bereits vor einem Jahrzehnt zeigten IT-Sicherheitsforscher, wie sie Kontrolle über einen Jeep übernommen hatten – über das Internet.

Betroffen können lediglich etwas ältere Porsche-Modelle sein. Seit März 2022 hat das Unternehmen die Auslieferung von Fahrzeugen nach Russland im Zuge des russischen Angriffskriegs gegen die Ukraine eingestellt.

Weiterlesen nach der Anzeige

(dmk)

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenIllustrierte Reise nach New York City › PAGE online

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenJetzt patchen! Erneut Attacken auf SonicWall-Firewalls beobachtet

-

Künstliche Intelligenzvor 2 Monaten

Künstliche Intelligenzvor 2 MonatenAus Softwarefehlern lernen – Teil 3: Eine Marssonde gerät außer Kontrolle

-

Künstliche Intelligenzvor 2 Monaten

Top 10: Die beste kabellose Überwachungskamera im Test

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenSK Rapid Wien erneuert visuelle Identität

-

Entwicklung & Codevor 3 Wochen

Entwicklung & Codevor 3 WochenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

Social Mediavor 3 Monaten

Social Mediavor 3 MonatenSchluss mit FOMO im Social Media Marketing – Welche Trends und Features sind für Social Media Manager*innen wirklich relevant?