Datenschutz & Sicherheit

chwoot: Kritische Linux-Lücke macht Nutzer auf den meisten Systemen zu Root

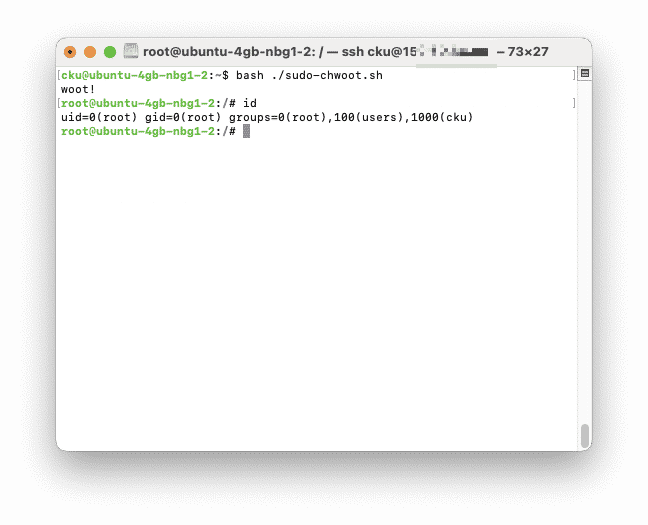

Eine kritische Sicherheitslücke klafft in dem Linux-Werkzeug „sudo“ und macht unprivilegierte Nutzer im Handumdrehen zu „root“, dem Systemverwalter. Grund der Malaise: Ein Fehler in der chroot-Funktion von sudo. Eigentlich soll diese Funktion Benutzer in ihrem Heimatverzeichnis „einsperren“, ermöglicht ihnen aber den Ausbruch aus selbigem und die Erweiterung ihrer Rechte. Ein Update steht bereit, Admins von Mehrbenutzersystemen sollten zügig handeln.

Die Sicherheitslücke macht sich einen Fehler in der chroot-Implementation zunutze. Zwischen zwei Funktionsaufrufen ruft diese den „Name Service Switch“ (NSS) auf, der wiederum die Datei /etc/nsswitch.conf lädt. Der Angreifer kann diese Funktion nun dazu bringen, eine von ihm präparierte Datei mit C-Code (eine dynamische .so-Bibliothek) zu laden und mit Root-Rechten auszuführen.

Kritische Lücke in vielen Versionen

Die Lücke versteckt sich in verschiedenen sudo-Versionen – unklar ist, in welchen genau. Der Entdecker, Rich Mirch von „Stratascale Cyber Research Unit“, konnte nicht alle Versionen testen. Er ist jedoch sicher, die Lücke sei in älteren Versionen vor sudo 1.8.32 nicht enthalten, da der schadhafte Code erst in dieser Version auftauchte. In den von ihm getesteten stabilen Versionen 1.9.14 bis 1.9.17 findet sich der Bug. Er hat die CVE-ID CVE-2025-32463 und eine CVSS-Bewertung von 9,2 (Priorität: „kritisch„). Der Entdecker stellt einen Beispielexploit bereit.

Das macht viele, möglicherweise Millionen Linux-Systeme angreifbar. Ubuntu in seiner aktuellen Version 24.04.1, Fedora 41 und potenziell viele andere Distributionsversionen sind gefährdet. Aktualisierte Pakete gibt es jedoch bereits, unter Ubuntu etwa für alle Versionen von Jammy bis Plucky. Sie portieren den Bugfix, der in sudo 1.9.17p1 enthalten ist, in die dort jeweils genutzte sudo-Version. Die aktuell stabile Debian-Version „Bookworm“ ist nicht betroffen – ihre sudo-Version ist schlicht zu alt.

So schnell kann’s gehen: Im Handumdrehen wird ein unprivilegierter Nutzer dank „chwoot“ zum Systemadministrator.

(Bild: heise security / cku)

Admins sollten also zügig reagieren und die von ihrer Linux-Distribution bereitgestellten Updates einspielen. Dabei sollten sie zudem nicht vergessen, Vorlagen für Cloud-VMs auf den neuesten Stand zu bringen. Eine frisch installierte Ubuntu-VM bei einem großen deutschen Cloudhoster war am späten Nachmittag des 1. Juli 2025 noch anfällig für die Sicherheitslücke, obgleich das aktualisierte Paket bereits bereitstand. Den von Entdecker Mirch bereitgestellten „Proof of Concept“-Exploit konnten wir nachstellen, mussten dafür lediglich einen C-Compiler installieren.

Mehr sudo-Ungemach

Auch an einer weiteren Stelle in sudo fand der Sicherheitsforscher Rich Mirch eine Sicherheitslücke: Sind Kommandos in der Konfigurationsdatei /etc/sudoers auf bestimmte Hosts eingeschränkt, lässt sich diese Beschränkung durch geschickte Kombination mehrerer Kommandozeilenparameter überlisten. Die Lücke mit der CVE-ID 2025-32462 ist jedoch auf einem frisch installierten System mit Standardeinstellungen nicht ausnutzbar. Sie ist daher nur mit einem CVSS-Punktwert von 2,8 und niedriger Priorität eingestuft. Die Lücke lauerte seit 12 Jahren in sudo und ist nun in Version 1.9.17p1 oder neuer behoben. Übrigens anders als ihr „großer Bruder“ auch auf Debian GNU/Linux: Dort behebt sudo 1.9.13p3-1+deb12u2 den Fehler.

(cku)

Datenschutz & Sicherheit

Netzwerk- und Cloudmanagement: Angreifer können F5 BIG-IP-Appliances lahmlegen

Um Cloud- und Netzwerkumgebungen mit F5 BIG-IP-Appliances zu schützen, sollten Admins zeitnah die jüngst veröffentlichten Sicherheitsupdates installieren. Geschieht das nicht, können Angreifer an mehreren Sicherheitslücken ansetzen und Instanzen attackieren.

Mehrere Schwachstellen

Im Sicherheitsbereich seiner Website listet F5 weiterführende zu seinen quartalsweise erscheinenden Sicherheitsupdates auf. Konkret betroffen sind BIG-IP APM (Sicherheitsupdates 16.1.6, 17.1.2.2), BIG-IP Client SSL (Sicherheitsupdates 16.1.6, 17.1.2.2), BIG-IP APM VPN Browser Client macOS (Sicherheitspatch 7.2.5.3), F5 Access for Android (Sicherheitsupdate 3.1.2).

Alle geschlossenen Sicherheitslücken sind mit dem Bedrohungsgrad „hoch“ eingestuft. So können Angreifer etwa aufgrund eines Fehlers bei der HTTP/2-Implementierung an einer Lücke (CVE-2025-54500) für eine DoS-Attacke ansetzen. Angriffe sollen aus der Ferne und ohne Authentifizierung möglich sein.

Unter macOS können lokale Angreifer Sicherheitsmechanismen umgehen und sich höhere Nutzerrechte verschaffen (CVE-2025-48500). Auch wenn es derzeit noch keine Berichte zu laufenden Attacken gibt, sollten Admins mit dem Patchen nicht zu lange zögern. Schließlich könnten Angreifer nach erfolgreichen Attacken in Cloudinfrastrukturen von Unternehmen einsteigen und Unheil stiften.

(des)

Datenschutz & Sicherheit

BIOS-Sicherheitsupdate schließt Schadcodelücke in HP-PCs

Wer einen Computer von HP besitzt, sollte aus Sicherheitsgründen das BIOS auf den aktuellen Stand bringen. Andernfalls können Angreifer Systeme attackieren und im schlimmsten Fall Schadcode ausführen.

Angriff mit Hürden

In einer Warnmeldung von HP ist die Schwachstelle (CVE-2025-5477) mit dem Bedrohungsgrad „hoch“ aufgeführt. Erfolgreiche Attacken können dem Beitrag zufolge verschiedene Auswirkungen haben. Demzufolge können Angreifer etwa auf eigentlich abgeschottete Informationen zugreifen oder sogar eigenen Code ausführen. Letzteres führt in der Regel zu einer vollständigen Kompromittierung von PCs.

Doch aus der knappen Beschreibung der Lücke geht hervor, dass Attacken nicht ohne Weiteres möglich sind. Angreifer brauchen der Beschreibung zufolge physischen Zugriff auf ein Gerät und außerdem sei spezielles Equipment und Fachwissen nötig. Wie ein konkreter Angriff ablaufen könnte, ist bislang nicht bekannt. Unklar ist derzeit auch, ob es bereits Attacken gibt und woran man ein bereits erfolgreich attackiertes System erkennen kann.

Sicherheitspatch

In der Warnmeldung sind die verwundbaren Modelle aufgelistet. Darunter fallen Modelle folgender HP-Serien:

- Business-Notebooks etwa aus der Dragonfly-Serie

- Business-Desktop-PCs etwa aus der Elite-Minie-Serie

- Retail-Point-of-Sale Systeme (POS) etwa aus der Engage-Flex-Reihe

- Thin-Client-PCs etwa aus der mt21-Reihe

Ob Workstations bedroht sind, wird derzeit noch untersucht. Sicherheitsupdates liefert HP als Softwarepaket (SoftPaqs) aus. Deren Auflistung sprengt aber den Rahmen dieser Meldung. Besitzer von betroffenen PCs müssen in der Warnmeldung ihr Modell heraussuchen und das jeweilige Sicherheitsupdate herunterladen und installieren.

(des)

Datenschutz & Sicherheit

Plex-Mediaserver: Entwickler raten zu zügigem Sicherheitsupdate

Der Mediaserver Plex ist verwundbar und Angreifer können an einer Softwareschwachstelle ansetzen. Ein Sicherheitsupdate steht zum Download bereit.

Bislang kaum Details verfügbar

Auf die Lücke weisen die Entwickler im offiziellen Forum und in den Releasenotes der aktuellen Ausgabe 1.42.1.10060 hin. Weiterführende Informationen zur Lücke und auch eine CVE-Nummer nebst Einstufung des Bedrohungsgrads stehen aber noch aus.

Die Sicherheitslücke scheint aber so gefährlich zu sein, als dass die Verantwortlichen derzeit E-Mails an Nutzer schicken, die noch verwundbare Versionen nutzen. Die Entwickler geben an, dass die Ausgaben 1.41.7.x bis 1.42.0.x bedroht sind. Nutzer sollten so schnell wie möglich die abgesicherte Ausgabe installieren.

Auf Reddit tauschen sich Nutzer schon seit mehreren Tagen zur Sicherheitsproblematik aus.

Zuletzt sorgte Plex 2022 für Schlagzeilen, als Cyberkriminelle Nutzerdaten aus einer Datenbank kopieren konnten.

(des)

-

Datenschutz & Sicherheitvor 2 Monaten

Datenschutz & Sicherheitvor 2 MonatenGeschichten aus dem DSC-Beirat: Einreisebeschränkungen und Zugriffsschranken

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenMetal Gear Solid Δ: Snake Eater: Ein Multiplayer-Modus für Fans von Versteckenspielen

-

Online Marketing & SEOvor 2 Monaten

Online Marketing & SEOvor 2 MonatenTikTok trackt CO₂ von Ads – und Mitarbeitende intern mit Ratings

-

Digital Business & Startupsvor 2 Monaten

Digital Business & Startupsvor 2 Monaten10.000 Euro Tickets? Kann man machen – aber nur mit diesem Trick

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenPhilip Bürli › PAGE online

-

Digital Business & Startupsvor 2 Monaten

Digital Business & Startupsvor 2 Monaten80 % günstiger dank KI – Startup vereinfacht Klinikstudien: Pitchdeck hier

-

Social Mediavor 2 Monaten

Social Mediavor 2 MonatenAktuelle Trends, Studien und Statistiken

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenPatentstreit: Western Digital muss 1 US-Dollar Schadenersatz zahlen