Datenschutz & Sicherheit

Cyberangriff auf nius.de: mutmaßlich Nutzerdaten veröffentlicht

Das Portal „nius.de“ ist am gestrigen Samstag Opfer einer Cyberattacke geworden. Dabei wurde die Webseite etwas umgestaltet (Defacement). Außerdem haben die Angreifer eine Datenbank mit mutmaßlichen Informationen etwa über Abonnenten der Plattform veröffentlicht.

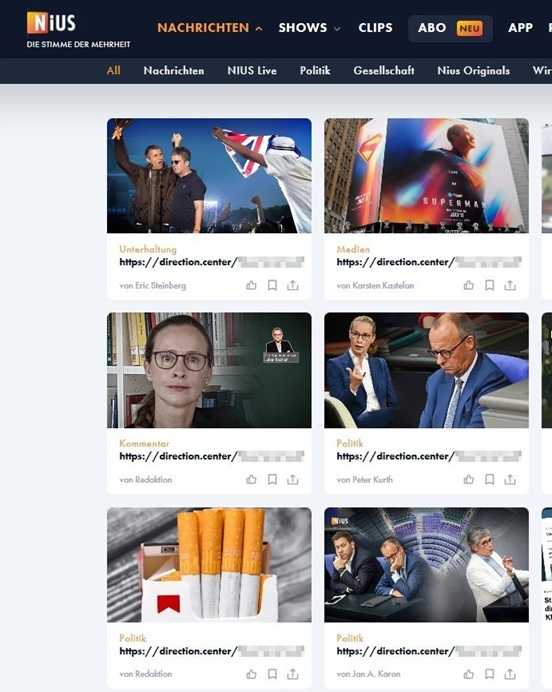

Das Portal präsentierte den Besuchern anstatt Überschriften einen Download-Link.

(Bild: heise medien)

Bei dem Defacement der Webseite wurden alle Überschriften auf der nius.de-Webseite durch eine URL ersetzt, ein Download-Link auf eine Datei, die json-Daten enthält. Die Datei lagert auf der Domain „direction.center“ und umfasst offensichtlich Daten von rund 5700 Abonnenten: Vornamen und Namen, E-Mail-Adressen, verkürzte respektive pseudonymisierte Kreditkarten- oder Kontoinformationen sowie Informationen zu dem gewählten Abonnement-Typ.

Auf die Abonnenten-Daten folgen in der Datei Daten zu Squidex – einem quelloffenen Content-Management-System (CMS), das nius.de anscheinend verwendet. Schließlich folgen Informationen zu Swagger, mit dem man etwa mit RESTful APIs interagieren kann. Mit dem Tool war anscheinend nicht authentifizierter Zugriff auf das nius.de-CMS und die Kundendatenbank möglich. Die Datei ist zum Meldungszeitpunkt weiterhin zugreifbar.

Immer wieder recherchieren wir auch investigativ. Möglich sind viele heise-Investigativ-Recherchen nur dank Ihrer Hinweise. Kontaktieren Sie uns gerne anonym über eine der obigen Möglichkeiten, wenn Sie Kenntnis von einem Missstand haben.

Achten Sie darauf, sich selbst bestmöglich zu schützen, wenn Sie uns anonym brisante Informationen zukommen lassen wollen! Untenstehend finden Sie alle wichtigen Links:

Vieles derzeit noch unklar

Informationen zu den Angreifern gibt es derzeit nicht. Es ist unklar, ob jemand aus dem Inneren oder eine Attacke von außen für den Einbruch verantwortlich zeichnet. Der Ursprung der Abonnenten-Daten ist ebenfalls unbekannt. Die Echtheit der Daten ist bislang nicht bestätigt.

Auf eine Anfrage von heise online hat nius.de bislang nicht reagiert. Das Portal hat jedoch offenbar mit Reparaturen begonnen. Die Webseite zeigt nun wieder die eigentlich üblichen Überschriften. Hinweise auf das Defacement, den offenbar erfolgten Cyberangriff oder Ähnliches gibt das Portal jedoch bislang nicht. Antworten auf unsere Fragen zur Echtheit der Daten und dazu, ob etwa Datenschutzbeauftragte bereits informiert wurden, stehen aus. Wir aktualisieren die Meldung, sofern wir entsprechende Informationen von nius.de erhalten.

Derartige Defacement-Angriffe auf Webseiten fanden zuletzt deutlich seltener statt. Einer der letzten größeren bekannt gewordenen Fälle betraf das Internet-Archiv „archive.org“. Das hat zum Ziel, Webseiten und Internetinhalte für die Nachwelt einem Museum gleich aufzubewahren und zugänglich zu machen. Ende vergangenen Jahres haben bösartige Akteure das Internet Archive jedoch entstellt, zeitweise mit einer DDoS-Attacke lahmgelegt und Daten von 30 Millionen archive.org-Nutzern abgegriffen.

(dmk)

Datenschutz & Sicherheit

Attacken laufen auf Schwachstellen in Linux, Android und Sitecore

Die US-amerikanische IT-Sicherheitsbehörde CISA warnt vor derzeit laufenden Angriffen auf Schwachstellen in Android, Linux und Sitecore. IT-Verantwortliche sollten die bereitstehenden Updates installieren, um die Lücken abzudichten.

Details nennt die CISA in ihrer Meldung nicht, sondern schreibt lediglich, auf welche Sicherheitslücken bereits Angriffe beobachtet wurden. Etwa im Linux-Kernel attackieren bösartige Akteure eine Time-of-Check Time-of-Use (TOCTOU)-Schwachstelle. Der Beschreibung nach handelt es sich um eine Race-Condition bei den Posix-TImern in den Funktionen handle_posix_cpu_timers() und posix_cpu_timer_del() (CVE-2025-38352 / EUVD-2025-22297, CVSS 7.4, Risiko „hoch„). Informationen zu der Schwachstelle sind seit dem 22. Juli des Jahres bekannt; Patches stehen bereit, die die Linux-Distributionen seitdem aufnehmen konnten. Anfällig sind laut Enisa-Eintrag die Linux-Versionen bis 2.6.36, 5.4.295, 5.10.239, 5.15.186, 6.1.142, 6.6.94, 6.12.34, 6.15.3, 6.16-rc2 und 6.16.

Im Android-Betriebssystem können Angreifer aufgrund einer Use-after-Free-Schwachstelle aus der Chrome-Sandbox ausbrechen und system_server von Android attackieren. Das mündet in einer Rechteausweitung und erfordert keinerlei Nutzerinteraktion (CVE-2025-48543 / EUVD-2025-26791, CVSS 8.8, Risiko „hoch„). Die Lücke hat Google mit den Updates zum September-Patchday geschlossen. Sie betrifft Android 13, 14, 15 und 16.

CMS-Schwachstelle missbraucht

Zudem bestätigt die CISA auch den Missbrauch einer Schwachstelle im Sitecore-CMS. Es handelt sich um eine Schwachstelle des Typs „Deserialisierung nicht vertrauenswürdiger Daten“, durch die Angreifer Schadcode einschleusen können, der zur Ausführung gelangt (CVE-2025-53690 / EUVD-2025-26629, CVSS 9.0, Risiko „kritisch„). Die hat Mandiant bei der Untersuchung eines Angriffs entdeckt. Sie basiert auf einer fehlerhaften Konfiguration mit Beispiel-Maschinen-Schlüsseln in ASP.NET. Gegenmaßnahmen finden sich in unserer Schwachstellenmeldung.

Da Aktualisierungen zum Stopfen der Sicherheitslecks bereitstehen, sollten IT-Verantwortliche nicht zögern, diese auch anzuwenden.

(dmk)

Datenschutz & Sicherheit

Schwachstellen: KI- und Netzwerktechnik von Nvidia ist angreifbar

Nvidias KI- und Netzwerktechnik BlueField, ConnectX, Cumulus Linux, DGX, DOCA, HGX und Mellanox DPDK sind verwundbar. Nach erfolgreichen Attacken können sich Angreifer in den meisten Fällen höhere Nutzerrechte erschleichen. Bislang gibt es noch keine Berichte zu laufenden Attacken. Sicherheitspatches sind verfügbar.

Die Gefahren

Wie aus einer Warnmeldung hervorgeht, gilt eine Lücke (CVE-2025-23256, Risiko „hoch„) in BlueField am gefährlichsten. Hier können Angreifer unter anderem Daten manipulieren. Dafür müssen sie aber lokalen Zugriff auf das Managementinterface haben. Ist das gegeben, können sie an einer kaputten Authentifizierung ansetzen und sich so unbefugt Zugriff verschaffen, um die Konfiguration des Systems zu manipulieren. Wie solche Angriffe konkret ablaufen könnten, ist bislang unklar.

Über die Schwachstellen in DOCA (CVE-2025-23257 „hoch„, CVE-2025-23258 „hoch„) können sich Angreifer höhere Nutzerrechte verschaffen. Damit das klappt, müssen sie aber bereits über niedrige Rechte verfügen. Auf Mellanox DPDK, ConnectX und Cumulus Linux sind unter anderem DoS-Attacken möglich. Klappt ein solcher Angriff, stürzen Dienste oder Services ab. Außerdem können Angreifer auf eigentlich abgeschottete Daten zugreifen. Im Kontext von DGX und HGX sind ebenfalls für DoS-Angriffe anfällig.

Updates installieren

Die Nennung aller Sicherheitspatches sprengt den Rahmen dieser Meldung. Nvidia hat sie in ihren Warnmeldungen aufgelistet. Um mögliche Attacken vorzubeugen, sollten Admins sicherstellen, dass ihre Systeme auf dem aktuellen Stand sind.

Erst kürzlich haben die Entwickler von Nvidia mehrere Sicherheitslücken in KI-Software wie Apex und Megatron LM geschlossen.

(des)

Datenschutz & Sicherheit

CA in der Kritik: Zertifikate für 1.1.1.1 bringen Cloudflare auf die Palme

Eine Zertifizierungsstelle (CA) aus Kroatien hat mehrere Zertifikate für die IP-Adresse 1.1.1.1 ausgestellt, ohne die notwendige Genehmigung dafür eingeholt zu haben. Die Adresse gehört zu Cloudflares frei nutzbarem DNS-Server, der auch Anfragen per verschlüsselter HTTP-Verbindung entgegennimmt. Publik wurde der Lapsus eher zufällig, die CA leistete sich jedoch noch mehr Schnitzer.

Digitale Zertifikate sind essenziell für die sichere Kommunikation im Web, daher ist ihre Vergabe an strenge Richtlinien gebunden. Die kroatische CA Fina hielt sich an diese Richtlinien offenbar nicht immer – und das, obwohl sie zumindest in Microsoft-Browsern und der EU-Infrastruktur für qualifizierte Webseiten-Zertifikate (QWAC) als vertrauenswürdig gilt.

Vertrauen unbegründet? Diese Produkte und Infrastrukturen akzeptieren von der Fina-CA ausgestellte Zertifikate.

Ein Nutzer des Forums Hacker News fand ein von Fina ausgestelltes Zertifikat, das ihm seltsam vorkam und mit dem er eine weitreichende Untersuchung in Gang setzte. Es war für die IP-Adresse 1.1.1.1 ausgestellt, die das US-Unternehmen Cloudflare seit 2018 für einen freien DNS- und VPN-Dienst verwendet. Dieser unterstützt auch DNS over HTTPS (DoH) und braucht dafür ein gültiges Zertifikat. Das stammt jedoch nicht von Fina, sondern von DigiCert – die kroatische CA hatte die IP-Adresse offenbar nur für Testzwecke verwendet.

Unerlaubte Test-Zertifikate für Cloudflare-IP

Das hätte sie aber nicht gedurft. Denn: Um ein digitales Zertifikat zu erhalten, muss der Antragsteller seine Berechtigung am Subjekt des Zertifikats – üblicherweise eines vollqualifizierten Domainnamens (FQDN) oder einer IP-Adresse – nachweisen. Das gilt auch, wenn die CA selber ein Zertifikat ausstellt, etwa zu Testzwecken. Und so landete der Vorgang rasch auf der zuständigen Mailingliste des Browserherstellers Mozilla und rief die Experten auf den Plan.

Die stellten fest, dass es beileibe nicht beim Einzelfall geblieben war – neben einem halben Dutzend Zertifikaten für 1.1.1.1 hatte Fina auch eines für die von Oracle verwaltete IP-Adresse 2.2.2.2 ausgestellt, einige für private IP-Adressen aus dem Netz 10.0.0.0/8 – und bisweilen hatten die Kroaten erstaunliche Kreativität beim Umgang mit Hostnamen bewiesen. Und das nicht seit gestern: Die Historie der 1.1.1.1-Testzertifikate beginnt im Februar 2024, mithin vor anderthalb Jahren.

Cloudflare zürnt, CA wiegelt ab

Der US-Konzern ist wenig amüsiert und findet in einem ausführlichen Blogeintrag deutliche Worte für den Fauxpas: Es handele sich um einen „inakzeptablen Sicherheitsverstoß der Fina CA“. Wer ihr weiter vertraue, solle unmittelbar handeln, um diese Entscheidung zu überprüfen – offenbar ein Wink mit dem digitalen Zaunpfahl gen Redmond. Zudem führte Cloudflare eine Untersuchung durch, die weitere Sicherheitsverstöße ans Licht bringen sollte, etwa durch „Man in the Middle“-Angriffe oder BGP-Hijacks der IP-Adresse 1.1.1.1.

Cloudflare lobte zudem das Programm der „Certificate Transparency“, das seit Jahren CAs verpflichtet, jedes ausgestellte Zertifikat in ein „Ewiges Logfile“ zu schreiben, das über Dienste wie Censys oder crt.sh einsehbar ist. Doch auch deutliche Selbstkritik erspart der Internetkonzern sich nicht: Man habe das fälschlich ausgestellte Zertifikat zu spät bemerkt und werde nun zusätzliche Maßnahmen ergreifen, um künftig schneller von derlei Problemen zu erfahren.

Die betroffene CA hatte sich zunächst gegenüber Cloudflare gerechtfertigt, tat dies später aber auch öffentlich im Mozilla-Bugtracker. Man habe die IP-Adresse versehentlich zu Testzertifikaten hinzugefügt, die jedoch nie außerhalb der Fina-eigenen Testumgebung in Gebrauch gewesen seien. Alle Zertifikate seien mittlerweile zurückgezogen („revoked“) und werde interne Prozeduren und Dokumentation verbessern.

Auswirkungen: für Nutzer gering, Verursacher muss zittern

Ob dieses Versprechen den gestrengen Hütern der Web-PKI genügt, darf man getrost bezweifeln. Die im CA/Browser Forum (CAB) organisierten Hersteller von Webbrowsern und Vergabestellen digitaler Vertrauensnachweise nehmen Verstöße wie diesen nie auf die leichte Schulter. Microsoft bekommt dies derzeit zu spüren und muss wegen eines Tippfehlers bis November Millionen Zertifikate zurückziehen, anderen CAs entzogen CAB-Mitglieder kurzerhand das Vertrauen komplett.

Für die kroatische CA steht immerhin die Verankerung in Microsofts und Adobes Produkten auf dem Spiel und auch die Betreiber der EU-Infrastruktur für qualifizierte Webzertifikate (QWAC) dürften sich den Vorgang sehr genau anschauen. Nutzer des DNS-Dienstes 1.1.1.1 hingegen dürfen aufatmen: Dass ihnen Gefahr drohte, etwa durch abgefangene DNS-Abfragen, ist höchst unwahrscheinlich.

(cku)

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenGeschichten aus dem DSC-Beirat: Einreisebeschränkungen und Zugriffsschranken

-

UX/UI & Webdesignvor 2 Wochen

UX/UI & Webdesignvor 2 WochenDer ultimative Guide für eine unvergessliche Customer Experience

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenMetal Gear Solid Δ: Snake Eater: Ein Multiplayer-Modus für Fans von Versteckenspielen

-

Online Marketing & SEOvor 3 Monaten

Online Marketing & SEOvor 3 MonatenTikTok trackt CO₂ von Ads – und Mitarbeitende intern mit Ratings

-

Social Mediavor 2 Wochen

Social Mediavor 2 WochenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

UX/UI & Webdesignvor 6 Tagen

UX/UI & Webdesignvor 6 TagenAdobe Firefly Boards › PAGE online

-

Entwicklung & Codevor 2 Wochen

Entwicklung & Codevor 2 WochenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Digital Business & Startupsvor 2 Monaten

Digital Business & Startupsvor 2 Monaten10.000 Euro Tickets? Kann man machen – aber nur mit diesem Trick