Datenschutz & Sicherheit

Datenschutz gilt auch für biometrische Überwachung aus dem Ausland

Die auf biometrische Massenüberwachung spezialisierte US-Firma Clearview AI hat vor einem britischen Gericht eine empfindliche Niederlage erlitten. Demnach gelten britische Datenschutzgesetze auch für Unternehmen, die nicht in Großbritannien ansässig sind und die ihre Dienste vorrangig ausländischen Behörden oder Unternehmen anbieten. Entsprechend ist die britische Aufsichtsbehörde ICO (Information Commissioner’s Office) zuständig und kann gegebenenfalls Strafen verhängen, urteilte das Berufungsgericht Upper Tribunal in der vergangenen Woche.

Das erst vor wenigen Jahren gegründete IT-Unternehmen hat laut eigener Aussage inzwischen mehr als 60 Milliarden Bilder von Gesichtern in eine durchsuchbare Datenbank gepackt. Dabei greift Clearview AI Quellen aus dem offenen Internet ab, darunter soziale Medien. Hinzu kommt sonstiges öffentlich zugängliches Bildmaterial, etwa Fahndungsfotos. Den Zugang zu der Gesichtserkennungsdatenbank bietet die Firma vor allem US-amerikanischen Behörden an, etwa lokalen Polizeien oder der Abschiebebehörde ICE. Für viele dieser Behörden gehört der Abgleich mit solchen Datenbanken inzwischen zum Alltag.

In Europa ist die Gesichtersuchmaschine hingegen unter starken Druck geraten. Unter anderem Italien und Frankreich haben Clearview AI wegen Datenschutzverletzungen zu millionenschweren Geldbußen verdonnert. Auch in Großbritannien hat ICO dem Anbieter im Jahr 2022 eine Buße von umgerechnet rund 8 Millionen Euro aufgebrummt und zudem angeordnet, Daten britischer Bürger:innen aus der Datenbank zu löschen. Der Anbieter habe ihre Daten ohne deren Wissen und Zustimmung massenhaft abgezogen, ausgewertet und kommerziell ausgeschlachtet, führte ICO damals aus.

Streit um Geltungsbereich von Datenschutzgesetzen

Gegen den Bescheid hatte sich Clearview AI juristisch gewehrt und konnte sich zumindest anfangs durchsetzen. So hatte die erste Instanz, das sogenannte First-tier Tribunal (FTT), der ICO-Behörde grundsätzlich das Recht abgesprochen, solche Urteile zu fällen. Zwar seien britische Bürger:innen womöglich der Überwachung ihres Lebens und ihres Verhaltens ausgesetzt. Jedoch falle die Datenverarbeitung des US-Unternehmens nicht in den Geltungsbereich des an die DSGVO der EU angelehnten britischen Datenschutzgesetzes, so das FTT.

Dieser Argumentation ist das Berufungsgericht nicht gefolgt und gab der Aufsichtsbehörde ICO in den relevanten Punkten recht. Dem Urteil zufolge steht die Verarbeitung personenbezogener Daten durch Clearview AI im Zusammenhang mit der Überwachung des Verhaltens von Einwohner:innen des Vereinigten Königreichs. Somit fällt dies in den Anwendungsbereich des britischen Datenschutzrechts, selbst wenn das Unternehmen seine Dienste für ausländische Strafverfolgungs- und Regierungsbehörden erbringt.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Das Urteil hat Präzedenzwirkung, allerdings kann Clearview AI noch in Berufung gehen. Derweil überwies das Upper Tribunal den Fall wieder zurück an das untergeordnete Gericht. Dieses muss den Fall erneut aufrollen und dabei berücksichtigen, dass die ICO-Aufsicht Geldbußen verhängen und sonstige Auflagen wie Löschanordnungen erteilen kann.

Unklare Lage in der EU

Der Klage gegen Clearview AI hatte sich die britische Menschenrechtsorganisation Privacy International angeschlossen. Der Programmdirektor Tom West begrüßt das Urteil: Nur weil ein Unternehmen mit ausländischen Strafverfolgungsbehörden oder nationalen Sicherheitsbehörden zusammenarbeite, könne es sich nicht dem Datenschutzrecht entziehen. „Es wäre ein massives Problem, wenn diese Behörden aufdringliche Datenverarbeitungen an private Akteure auslagern könnten, die nicht unter das Gesetz fallen“, so West.

Auseinandersetzungen rund um den Einsatz biometrischer Massenüberwachung könnten durchaus auch in der EU bevorstehen. Die im Vorjahr in Kraft getretene KI-Verordnung enthält zwar eine Reihe an Schutzvorkehrungen, räumt aber Ermittlungsbehörden Ausnahmen bei der biometrischen Identifikation ein. Sogar die als besonders gefährlich geltende Echtzeit-Überwachung ist nicht komplett verboten. Wie groß der Spielraum für EU-Behörden tatsächlich ist, bleibt allerdings noch unklar.

Genau das loten derzeit eine Reihe an EU-Ländern aus, darunter auch Deutschland. So will das Bundesinnenministerium die Hürden für den Einsatz von Gesichter-Suchmaschinen im Asylverfahren weiter senken. Zugleich sollen Bundeskriminalamt und Bundespolizei künftig kommerzielle Gesichtersuchmaschinen wie Clearview oder PimEyes im Polizeialltag nutzen können, geht es nach Innenminister Alexander Dobrindt (CSU). Auf der Wunschliste stehen zudem weitere Datenanalysetools, etwa Palantir aus dem Hause des Trump-Verbündeten Peter Thiel.

Gegen die Pläne regt sich zunehmend Widerstand aus der Zivilgesellschaft. Erst heute haben die Nichtregierungsorganisationen AlgorithmWatch, Amnesty International, der Chaos Computer Club und die Gesellschaft für Freiheitsrechte gemeinsam mit dem ehemaligen Bundesbeauftragten für den Datenschutz und die Informationsfreiheit, Ulrich Kelber, ihre Zweifel an deren Rechtmäßigkeit deutlich gemacht. In der vorliegenden Form wären die Gesetzentwürfe nicht mit EU-Recht vereinbar, so die Expert:innen.

Datenschutz & Sicherheit

Besseres Google-„Mein Gerät finden“-Netz mit optimierter Einstellung

Googles Tracking-Netzwerk „Mein Gerät finden“ soll besser werden. Dazu ergänzt Google beim Pixel 10 die Einstellungen bereits im Android-Setup-Assistenten. Bei vielen Android-Geräten läuft der Assistent aber nicht nachträglich – hier müssen Nutzerinnen und Nutzer selbst aktiv werden und die Teilnahme anschalten. Mit optimierter Einstellung könnte es gelingen, in kürzester Zeit die Nützlichkeit auf das Niveau von Apples „Wo ist“-Netz zu heben oder es gar zu überflügeln.

Weiterlesen nach der Anzeige

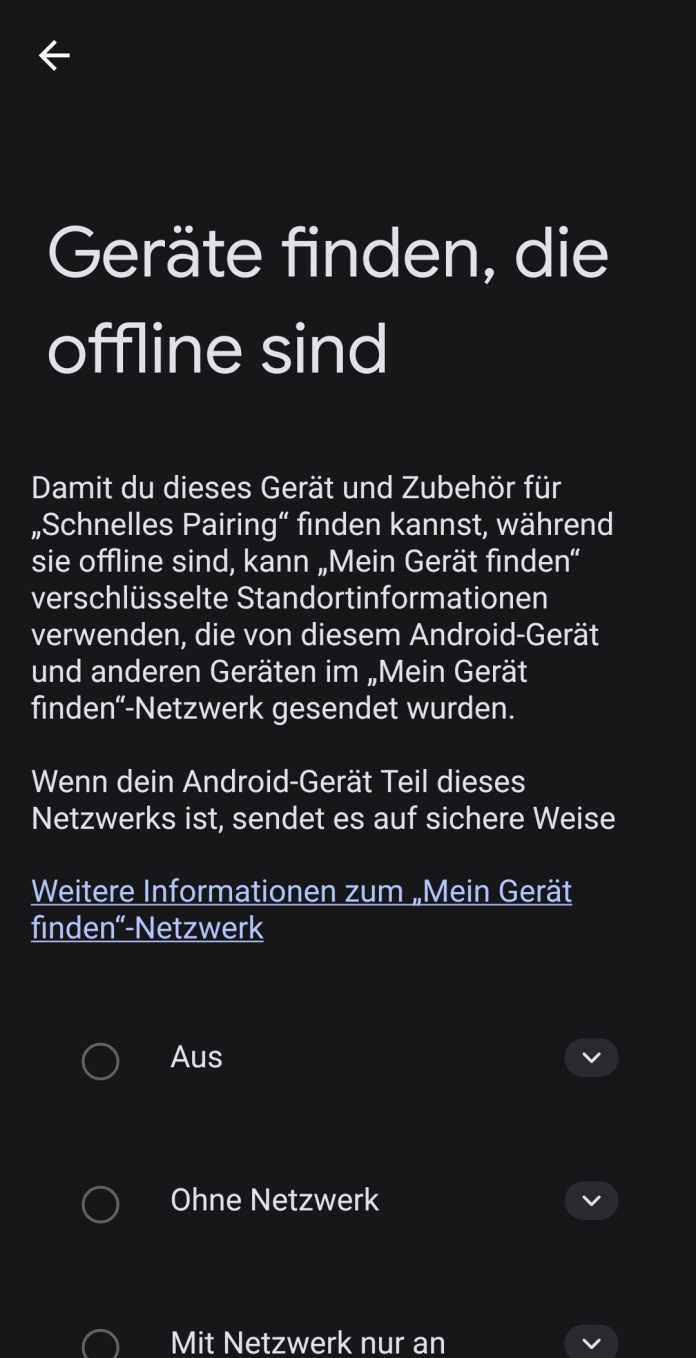

Die Einstellungen für „Mein Gerät finden“ sind etwas versteckt in Android.

(Bild: heise medien)

Googles Ansatz ist derzeit ein besonderer Privatsphärenschutz. Die Funktion hatte Google im Mai 2024 mit einem Hinweis auf Android-Smartphones angekündigt und auch aktiviert, sofern Betroffene an den Voreinstellungen nichts geändert haben. Allerdings nutzt die Standardkonfiguration die Option „Mit Netzwerk nur an stark frequentierten Orten“. Es müssen also mehrere Android-Geräte etwa einen Bluetooth-Tracker erkannt und gemeldet haben, damit der auch im inzwischen zu „Find Hub“ umbenannten Tracking-Netz auftaucht.

Einstellungsänderung für Tracking auch in einsamen Gegenden

Leider hat Google die Konfiguration dazu ziemlich gut versteckt. Sie liegt unter „Einstellungen“ – „Google“, dort muss zunächst die Schaltfläche „Alle Dienste“ ausgewählt werden. Dort unter „Persönliche Sicherheit & Gerätesicherheit“ finden sich die Optionen „Benachrichtigungen über unbekannte Bluetooth-Tracker“ sowie „Mein Gerät finden“ – die Umbenennung in „Find Hub“ ist in der deutschen Oberfläche noch nicht angekommen. Dort schließlich können Interessierte unter „Geräte finden, die offline sind“ die Konfiguration auf „Mit Netzwerk überall“ stellen, damit Geräte auch an wenig frequentierten Orten gefunden werden können.

Wenn mehr Android-Nutzer diese Option aktivieren, lassen sich Tracker auch dann aufspüren, wenn lediglich ein einzelnes Android-Smartphone ihn gesehen hat. Der bessere Privatsphärenschutz durch aggregierte Daten (also die Option, nur an stark frequentierten Orten Tracker zu zeigen) bezieht sich auf Standortinformationen, die unter Umständen bei einem einzelnen meldenden Android-Gerät Rückschlüsse auf eine Person zulassen könnten. Für die allermeisten Nutzerinnen und Nutzer dürfte das jedoch kein ernst zu nehmendes Problem darstellen. Als Voraussetzung für die Nutzung von „Mein Gerät finden“ nennt Google Android Version 6.

Die Tracker-Netzwerke lassen sich auch von Kriminellen missbrauchen. Ende 2023 etwa gelang das Ausschleusen von Daten wie Passwörtern mittels manipulierter Keylogger-Tastatur über Apples „Wo ist“-Netz. Google hat Android inzwischen einen verbesserten Schutz vor heimlichem Bluetooth-Tracking verpasst, mit dem bösartige Akteure etwa Taten vorbereiten oder Menschen stalken könnten.

Weiterlesen nach der Anzeige

(dmk)

Datenschutz & Sicherheit

Ransomware-Bande Qilin stiehlt Daten von Scientology

Die kriminelle Online-Vereinigung Qilin meldet einen IT-Einbruch mit Datendiebstahl bei Scientology. Genauere Informationen fehlen noch, jedoch sollen einige Screenshots von Dokumenten mit persönlichen und sensiblen Informationen das belegen.

Weiterlesen nach der Anzeige

IAuf der Darknet-Leaksite von Qilin ist Scientology neu als Opfer gelistet.

(Bild: heise medien)

Die Ransomware-as-a-Service-Gruppe Qilin (Übersicht von Check Point) nutzt üblicherweise die „doppelte Erpressung“ (Double Extortion). Einerseits verschlüsselt die Ransomware die Daten der Opfer. Andererseits kopiert die Bande die Daten und bietet sie im Darknet zum Verkauf an – wer zuerst zahlt, „gewinnt“, Opfer oder etwa Konkurrenten.

Die auf der Darknet-Leaksite von Qilin präsentierten Screenshots einiger der erbeuteten Dokumente deuten darauf hin, dass die Cybergang in die IT-Systeme im Vereinigten Königreich der vom Verfassungsschutz mehrerer Bundesländer beobachteten Scientology-Organisation eingedrungen ist. Bewilligungen von Kosten für UK-Visa finden sich dort, aber auch Listen von Mitgliedern mitsamt von Kontoständen und Level innerhalb der Organisation – die allerdings nicht auf England beschränkt sind, sondern etwa Personen aus Südamerika enthalten.

Auswirkungen unklar

Etwa die Höhe einer etwaigen Lösegeldforderung findet sich nicht auf der Darknet-Seite von Qilin. Es ist unklar, wie Scientology reagieren wird. Die Veröffentlichung der Informationen zu Mitgliedern respektive Opfern der Organisation könnten ihr Schaden zufügen. Ermittler und Beobachter interessieren sich wahrscheinlich ebenfalls für die Daten.

Qilin ist eine der umtriebigsten Cybergangs, der viele Einbrüche auch in renommierte Unternehmen gelingen. Sie steckt etwa hinter dem Angriff auf die japanische Asahi-Brauerei, der zu Lieferengpässen beim Bier führte. Die Ransomware-as-a-Service-Bande geht jedoch sogar über Leichen: Infolge eines Cyberangriffs auf den NHS England gab es einen Todesfall, da Ergebnisse von Bluttests nicht rechtzeitig übermittelt werden konnten.

Weiterlesen nach der Anzeige

(dmk)

Datenschutz & Sicherheit

Porsche in Russland: Autos lassen sich nicht starten

In Russland starten zahlreiche Porsche-PKW nicht mehr. Das Problem geht offenbar von der satellitengestützten Alarmanlage aus. Porsche gibt an, damit nichts zu tun zu haben.

Weiterlesen nach der Anzeige

Seit Ende November häufen sich Anfragen von russischen Porsche-Besitzern an Werkstätten, da die Vehikel sich nicht mehr starten lassen. Das meldet die russische Mediengruppe RBK. Die Händlerkette Rolf, die auch Porsches vertreibt, erklärte dazu, dass die Möglichkeit bestehe, dass das absichtlich geschehen sei. Es gebe ähnliche Situationen bei Mercedes-Benz-Besitzern, jedoch deutlich seltener, und die Fahrzeuge lassen sich weiterhin nutzen.

Hunderte Porsche-Fahrzeuge in ganz Russland seien demnach aufgrund von Kommunikationsproblemen oder Störungen der Alarmanlage (VTS) nicht mehr fahrbereit. Durch das Abklemmen der Batterie hätten sich einige Betroffene helfen können. Die Händlerkette Rolf hilft ihren Kunden, indem sie die Alarmanlage betroffener Fahrzeuge zurücksetzt und demontiert. Dem Händler zufolge lassen sich keine Eingrenzungen bezüglich betroffener Modelle vornehmen, jedes Fahrzeug könne gesperrt werden.

Porsche war es nicht

Die konkrete Ursache ist weiterhin unbekannt, Untersuchungen laufen. Gegenüber dem Magazin Auto Motor und Sport hat Porsche geäußert, dass das nicht in der Verantwortung der Porsche AG liege, da es sich um eine länderspezifische Ausführung handele. Andere Märkte seien nicht betroffen. Das Unternehmen halte sich an alle geltenden Wirtschaftssanktionen gegen Russland.

Dieser Vorfall zeigt einmal mehr die potenziellen Auswirkungen von weitreichender Elektronik im PKW auf die Fahrzeugsicherheit. Diese lässt sich offenbar als Einfallstor für Angriffe nutzen. Bereits vor einem Jahrzehnt zeigten IT-Sicherheitsforscher, wie sie Kontrolle über einen Jeep übernommen hatten – über das Internet.

Betroffen können lediglich etwas ältere Porsche-Modelle sein. Seit März 2022 hat das Unternehmen die Auslieferung von Fahrzeugen nach Russland im Zuge des russischen Angriffskriegs gegen die Ukraine eingestellt.

Weiterlesen nach der Anzeige

(dmk)

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenIllustrierte Reise nach New York City › PAGE online

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenJetzt patchen! Erneut Attacken auf SonicWall-Firewalls beobachtet

-

Künstliche Intelligenzvor 2 Monaten

Künstliche Intelligenzvor 2 MonatenAus Softwarefehlern lernen – Teil 3: Eine Marssonde gerät außer Kontrolle

-

Künstliche Intelligenzvor 2 Monaten

Top 10: Die beste kabellose Überwachungskamera im Test

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenSK Rapid Wien erneuert visuelle Identität

-

Entwicklung & Codevor 3 Wochen

Entwicklung & Codevor 3 WochenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

Social Mediavor 3 Monaten

Social Mediavor 3 MonatenSchluss mit FOMO im Social Media Marketing – Welche Trends und Features sind für Social Media Manager*innen wirklich relevant?