Datenschutz & Sicherheit

Drei chinesische Gruppen als Angreifer auf Sharepoint-Server identifiziert

Microsoft hat drei verschiedene Gruppen aus China ausgemacht, die aktuelle Toolshell-Angriffe auf Sharepoint-Server durchgeführt haben. Zwei dieser Gruppierungen stehen laut Softwarekonzern mit der chinesischen Regierung in Verbindung. Die Angreifer haben demnach die schwere Sicherheitslücke „Toolshell“ in selbst gehosteten Versionen von Microsoft Sharepoint ausgenutzt und könnten dabei sensible Daten und Kennwörter erbeutet sowie Zugriff auf angeschlossene Systeme erlangt haben.

Erst vor wenigen Tagen wurde diese zuvor unbekannte Sicherheitslücke in den On-Premise-Versionen von Sharepoint festgestellt, für die zunächst kein Patch verfügbar war. Mittlerweile hat Microsoft die ersten Patches für Toolshell veröffentlicht, doch offenbar wurden schon am Wochenende 100 Organisationen kompromittiert. Nach ersten Ermittlungen der Sicherheitsfirma Check Point waren Dutzende Regierungseinrichtungen sowie Telekommunikations- und Softwarefirmen in Nordamerika und Westeuropa Ziel dieser Attacken.

Chinesische Angreifer mit Peking-Verbindung

Zu den ersten Angreifern zählt Microsoft die beiden chinesischen Gruppen „Linen Typhoon“ und „Violet Typhoon“, die demnach von der Regierung in Peking unterstützt werden und die Schwächen in Sharepoint-Servern mit Internetverbindung ausgenutzt haben. Als weitere Gruppierung aus China nennt Microsoft „Storm-2603“, die entsprechende Toolshell-Angriffe durchgeführt haben. Die Untersuchungen dauern allerdings noch an, um weitere Angreifer identifizieren zu können. Microsoft rechnet mit weiteren Attacken auf nicht gepatchte Sharepoint-Systeme, sodass Updates dringlich eingespielt werden sollten.

Allerdings ist Patchen nicht genug nach Angriffen auf Microsoft Sharepoint. Denn gegen aktuelle Toolshell-Attacken könnte das Schließen der Lücken nicht ausreichen, wenn die Angreifer bereits in das System gelangt sind. Es ist deshalb unabdingbar festzustellen, ob tatsächlich ein Angriff erfolgte und vielleicht sogar Erfolg hatte. Microsoft empfiehlt zum Aufspüren den eigenen Defender Antivirus sowie das „Antimalware Scan Interface“ (AMSI), aber Anwender sollten zusätzlich die Maschinenschlüssel für ASP.NET der Sharepoint-Server ändern und die „Internet Information Services“ (IIS) neu starten.

US-Cybersicherheitsbehörde lobt Microsoft

Die Cybersicherheitsbehörde der USA, die CISA, hat die Sharepoint-Lücke mittlerweile in ihren Katalog bekannter und ausgenutzter Sicherheitslücken aufgenommen. Diese als CVE-2025-53770 geführte Schwachstelle ermöglicht das Ausführen von fremdem Code auf den angegriffenen Systemen. „Diese als ‚Toolshell‘ bezeichnete Angriffsaktivität ermöglicht unauthentifizierten Zugriff auf Systeme und ermöglicht böswilligen Akteuren den vollständigen Zugriff auf SharePoint-Inhalte, einschließlich Dateisystemen und internen Konfigurationen sowie die Ausführung von Code über das Netzwerk“, schreibt die CISA.

Lesen Sie auch

Gleichzeitig lobt die Cybersicherheitsbehörde den Softwarekonzern für die umgehend eingeleiteten Sofortmaßnahmen. „Microsoft reagiert schnell, und wir arbeiten mit dem Unternehmen zusammen, um potenziell betroffene Unternehmen über empfohlene Maßnahmen zu informieren“, heißt es weiter. „Die CISA empfiehlt allen Organisationen mit lokalen Microsoft SharePoint-Servern, die empfohlenen Maßnahmen umgehend zu ergreifen.“

(fds)

Datenschutz & Sicherheit

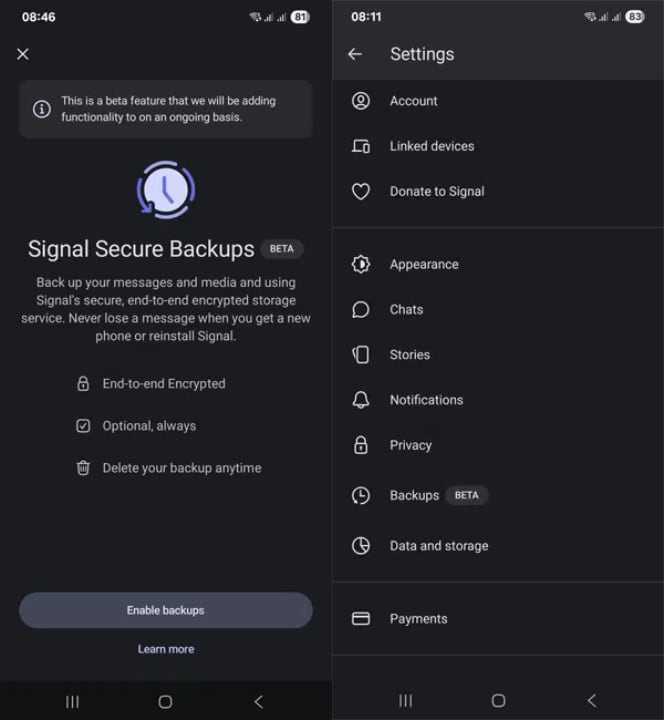

Signal veröffentlicht plattformübergreifendes Cloud-Backup als Beta für Android

Signal-Backups werden besser: Beim Plattformwechsel zwischen Android und iOS war bislang stets mit einem Verlust des Chatarchivs des Signal-Messengers zu rechnen. Mit einer neuen Beta-Version des Messengers zieht ein hauseigener Cloud-Backup ein, mit dem sorgenfrei zwischen iPhones und Android-Geräten umgezogen werden können soll. Die Beta ist derzeit nur für Android-Geräte über Github als APK-Datei verfügbar.

Im Juni dieses Jahres hatte Signal bereits einen eigenen Cloud-Backupdienst angekündigt. Diesen will das Unternehmen selbst hosten und sämtliche Nachrichten und Medien mittels Ende-zu-Ende-Verschlüsselung absichern, sodass nur der Nutzer oder die Nutzerin mit einem entsprechenden Schlüssel Zugriff darauf erhält.

Ein Vorteil dieser neuen Backup-Funktion ist laut Signal, dass im Unterschied zu den bisherigen Lösungen ein unabhängiges Backup-Format zum Einsatz, das alle Clients lesen können. Damit ist es etwa möglich, Backups auf Android zu erstellen und auf iOS wiederherstellen zu können – oder umgekehrt.

Der Signal.-Messenger erhält neue Backup-Funktionen. Derzeit als Beta für Android.

(Bild: Signal)

Ein weiterer Vorteil der Cloud-Backup-Lösung ist, dass Nutzer ihre Nachrichten und Medien auch nach Verlust oder Beschädigung ihres Geräts wiederherstellen können. Das war bislang bei Signal nicht möglich, da die Chatdaten des Messengers nur auf dem Smartphone gespeichert sind. Dennoch bleiben Backups weiterhin optional und jederzeit löschbar.

100 GByte Speicher für 2 Dollar

Überdies bietet das Unternehmen eine kostenlose und eine kostenpflichtige Version des Backups an. Mit der kostenpflichtigen Variante können Nutzerinnen und Nutzer mithilfe einer dynamischen Medienverwaltung Speicherplatz auf dem Gerät sparen. Damit sollen Medien automatisch in die Signal-Cloud hochgeladen und beim Scrollen nach oben wieder automatisch heruntergeladen werden können.

Auch an verschwindende Nachrichten und einmalig anzeigbare Medien hat Signal gedacht. Diese schließt das Backup aus – dabei sei es egal, ob sie gelesen wurden oder nicht. „Signal ist der Ansicht, dass dies einen guten Mittelweg darstellt.“

Für die kostenpflichtige Version von Signal-Backups hat das Unternehmen einen Preis von monatlich zwei Dollar angedacht, wobei sich dieser noch ändern könne. Für diesen Betrag können Nutzer ihr Medien bis zu einer maximalen Größe von 100 GByte sichern. Bei der kostenlosen Version will Signal nach aktuellem Stand alle Textnachrichten sowie Medien der letzten 45 Tage sichern.

Bessere lokale Backups

Neben den Cloud-Backups sollen die lokalen Backups für Android erhalten bleiben und auch für iOS und Desktops folgen. Mit dieser Option sollen sich kostenlose vollständige lokale Backups erstellen lassen.

Zudem arbeitet Signal an einer verbesserten Version der lokalen Backups, die ein neues plattformübergreifendes Format verwendet und nur geänderte Medien speichern soll. Durch diesen Ansatz sollen lokale Backups deutlich weniger Speicherplatz benötigen und sich dadurch schneller erstellen lassen – „statt Minuten dauern sie nur noch Sekunden“, so das Unternehmen. Die verbesserten lokalen Backups werden kurz nach der Einführung der Signal-Backups verfügbar sein, heißt es.

Signal hat keine konkreten Angaben für die Veröffentlichung der fertigen Funktion gemacht. Es kann noch Woche oder Monate dauern, bis sie freigegeben wird.

(afl)

Datenschutz & Sicherheit

Sicherheitsvorfall bei Plex: Nutzerdaten beim Medienserver-Anbieter gestohlen

Beim Hersteller des Medienservers Plex haben Cyberkriminelle Nutzerdaten geklaut. Das teilte die Plex Incorporated ihren Kunden per E-Mail mit. Die Angreifer hätten eine „begrenzte Teilmenge“ der Daten einer Kundendatenbank unberechtigt abgerufen. Nun sind alle Plex-Nutzer aufgerufen, ihre Passwörter zu ändern und Medienserver neu zu verbinden.

Wie das Plex-Team weiter schreibt, sind E-Mail-Adressen, Benutzernamen und die Hashes der Passwörter abhandengekommen. Letztere seien „in Übereinstimmung mit anerkannten Praktiken“ gehasht und somit nicht durch Angreifer lesbar. Kreditkartendaten seien nicht betroffen, versichern die Plex-Betreiber. Man habe den Vorfall schnell eingedämmt und die Sicherheitslücke geschlossen – den Datenabfluss aber nicht verhindern können.

Nutzer des selbst gehosteten Medienservers sollen unverzüglich ihr Passwort ändern und zudem alle verbundenen Geräte von ihrem Konto entkoppeln. Das betrifft alle Abspielgeräte (wie Smartphones, Tablets oder Smart-TVs), aber auch den Medienserver selbst, der dann neu an das Konto gebunden (im Plex-Jargon „claimed“) werden muss. Für die Mehrarbeit entschuldigt sich das Plex-Team, rechtfertigt sie jedoch mit der erhöhten Kontosicherheit. Zudem legen sie ihren Kunden nahe, die Zwei-Faktor-Authentifizierung zu aktivieren.

Phishing-Gefahr und Stress im Forum

Da die Kriminellen Benutzernamen und E-Mail-Adressen der Plex-Kunden erbeuteten, können sie jetzt sehr realistisch wirkende Phishing-Mails verfassen. Vor dieser Gefahr warnt der Sicherheitshinweis und weist darauf hin, dass man weder per E-Mail nach Passwörtern noch nach Zahlungsdaten frage.

In den Hilfeforen des Herstellers sowie im Plex-Subreddit häufen sich kurz nach der Ankündigung die Anfragen gestresster Kunden. Mehrere Betroffene konnten auf ihren Medienserver nach der Passwortänderung nicht mehr zugreifen, häufig aufgrund Besonderheiten bei containerbasierten oder NAS-Installationen. Wen nach der Passwortänderung ähnliche Schwierigkeiten plagen, der sollte zunächst den Support-Artikel sowie Foreneinträge wie diesen und diesen zu Rate ziehen.

In den vergangenen Monaten hatten es Nutzer des populären Medienservers nicht leicht. Erst vergrämte Plex einige Kunden mit einer Veränderung des Geschäftsmodells, dann gab es im August eine Sicherheitslücke in der Serversoftware. Auch der ungebetene Besuch in der Plex-Kundendatenbank ist kein Einzelfall: Bereits 2022 kopierten Kriminelle Nutzerdaten und vor zehn Jahren crackten sie das Plex-Forum.

(cku)

Datenschutz & Sicherheit

„Single point of failure“: 400 Wissenschaftler gegen Chatkontrolle

Bereits zum dritten Mal seit 2023 wenden sich Wissenschaftlerinnen und Wissenschaftler von europäischen Forschungseinrichtungen in einem offenen Brief gegen EU-Pläne für eine sogenannte Chatkontrolle. In dem Schreiben an EU-Kommission und Europaparlament warnen rund 400 Forscher vor negativen Folgen für Sicherheit und Grundrechte.

Chatkontrolle bricht Verschlüsselung

Die Forscher nehmen Stellung zu den neuesten Entwürfen für eine Verordnung zur Chatkontrolle. Damit soll die Suche nach Darstellungen sexuellen Kindesmissbrauchs auf Endgeräten wie Smartphones verpflichtend werden – was nach Meinung der Wissenschaftler jegliche Ende-zu-Ende-Verschlüsselung und andere Methoden für Gerätesicherheit aushebelt.

Solche Mechanismen stellen nach Ansicht der Forschenden einen „single point of failure“ dar, also einen Ansatzpunkt etwa für Schadsoftware. Zudem seien diese Detektoren nicht zuverlässig genug: „Bestehende Forschungsergebnisse bestätigen, dass Detektoren nach dem aktuellen Stand der Technik unannehmbar hohe Falsch-Positiv- und Falsch-Negativ-Raten aufweisen.“

KI ist auch keine Lösung

Auch KI sei dafür keine Lösung, weil sie unter anderem nicht erkennen könne, welche Parteien einander explizites Material schicken würden. Die Wissenschaftler verweisen hier auf Teenager, die einander eventuell Daten schicken könnten. Zudem böten heutige KIs ihrerseits eine große Angriffsfläche für Manipulation, die sich Kriminelle dann zunutze machen könnten, um die Mechanismen zu umgehen.

Überdies habe ein de-facto-Aus für verschlüsselte Chats auch Nebenwirkungen auf Menschen, die vertraulich kommunizieren müssen. Die Wissenschaftler nennen hier Politiker, Strafverfolger, Journalisten und Menschenrechtler. Diese seien auf Werkzeuge wie Signal angewiesen, das im Fall der Umsetzung der Chatkontrolle schon seinen Rückzug aus der EU angekündigt hat.

Dass die Verbreitung von Missbrauchsdarstellungen durch die Kontrolle auf Endgeräten nennenswert verhindert werden könnte, bezweifeln die Forschenden. Vielmehr käme es auf Bildung, sensibilisierte Meldestellen und gezielte Suche nach derartigen Inhalten an. Langfristig würde nur die Eindämmung von Missbrauch an sich auch die Verbreitung der Dokumentation dieser Verbrechen bewirken.

Unterstützung nicht nur aus Europa

Zu den Unterzeichnern des offenen Briefes gehören über 400 Wissenschaftlerinnen und Wissenschaftler aus 33 Ländern, nicht nur den EU-Staaten. Vor allem technische Universitäten, aber auch Mitarbeiter von Einrichtungen wie dem Max-Planck-Institut oder der Fraunhofer-Gesellschaft zählen dazu. Auch aus den USA, Kanada, Israel und Taiwan gibt es Unterstützung.

Die genannten Einrichtungen unterstützen die Forderungen teils nicht direkt, geben ihren Wissenschaftlern aber die Freiheit, sich öffentlich dazu zu äußern. Darauf wies in einer vorab verbreiteten Mitteilung unter anderem das CISPA Helmholtz-Zentrum für Informationssicherheit aus Deutschland hin.

Die lose organisierten Wissenschaftler, die sich bisher nicht unter einer Initiative mit eigenem Namen zusammengefunden haben, haben ähnliche Briefe an die EU seit 2023 bereits dreimal geschrieben. Mit 400 Unterzeichnern hat der neue Brief die bisher größte Unterstützung. Die Wissenschaftler greifen dabei den aktuellen Vorschlag der Kommission auf, nachdem die Einigung auf einen Kompromiss im Mai 2025 gescheitert ist.

Lesen Sie auch

(nie)

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenGeschichten aus dem DSC-Beirat: Einreisebeschränkungen und Zugriffsschranken

-

UX/UI & Webdesignvor 3 Wochen

UX/UI & Webdesignvor 3 WochenDer ultimative Guide für eine unvergessliche Customer Experience

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenMetal Gear Solid Δ: Snake Eater: Ein Multiplayer-Modus für Fans von Versteckenspielen

-

UX/UI & Webdesignvor 1 Woche

UX/UI & Webdesignvor 1 WocheAdobe Firefly Boards › PAGE online

-

Online Marketing & SEOvor 3 Monaten

Online Marketing & SEOvor 3 MonatenTikTok trackt CO₂ von Ads – und Mitarbeitende intern mit Ratings

-

Social Mediavor 3 Wochen

Social Mediavor 3 WochenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Entwicklung & Codevor 3 Wochen

Entwicklung & Codevor 3 WochenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Entwicklung & Codevor 6 Tagen

Entwicklung & Codevor 6 TagenEventSourcingDB 1.1 bietet flexiblere Konsistenzsteuerung und signierte Events