Datenschutz & Sicherheit

Fortinet schließt Sicherheitslecks in mehreren Produkten

Fortinet hat Sicherheitsupdates für mehrere Produkte veröffentlicht. Sie schließen Sicherheitslücken, die teils als kritisches Risiko eingestuft wurden.

Am schwerwiegendsten ist eine Sicherheitslücke in FortiWeb. Nicht angemeldete Nutzer aus dem Netz können eine SQL-Injection-Schwachstelle angreifen, da bestimmte Elemente in einem SQL-Befehl nicht ausreichend gefiltert werden. Dadurch können Angreifer unbefugt SQL-Code oder Befehle mit sorgsam präparierten HTTP- oder HTTPS-Anfragen einschleusen (CVE-2025-25257, CVSS 9.6, Risiko „kritisch„). Die FortiWeb-Versionen 7.6.4, 7.4.8, 7.2.11 sowie 7.0.11 und neuere stopfen das Sicherheitsleck.

Hochriskante Lücke

In FortiVoice hingegen können Angreifer mit Zugriffsrechten beliebigen Code oder Befehle mit manipulierten HTTP-/HTTPS- oder Kommandozeilen-Anfragen einschleusen. Gleich an zwei Stellen fehlen ausreichende Filter für bestimmte Elemente, die in Kommandozeilen-Befehle eingebaut werden (CVE-2025-47856, CVSS 7.2, Risiko „hoch„). In FortiVoice 7.2.1, 7.0.7 und 6.4.11 und jeweils neueren Versionen haben die Programmierer diese Sicherheitslücken geschlossen.

Zudem stopfen die Entwickler Sicherheitslecks in weiteren Fortinet-Produkten. IT-Verantwortliche sollten prüfen, ob sie diese einsetzen, und die Aktualisierungen zeitnah anwenden.

Die Sicherheitsmitteilungen von Fortinet nach Risiko sortiert:

- Unauthenticated SQL injection in GUI (FortiWeb), CVE-2025-25257 / kein EUVD, CVSS 9.6, Risiko „kritisch„

- Command injection vulnerability (FortiVoice), CVE-2025-47856 / kein EUVD, CVSS 7.2, Risiko „hoch„

- PKI via API: Authentication granted with an invalid certificate (FortiOS, FortiProxy), CVE-2024-52965 / kein EUVD, CVSS 6.8, Risiko „mittel„

- Session still active for deleted admin (FortiSandbox, FortiIsolator), CVE-2024-27779 / kein EUVD, CVSS 6.3, Risiko „mittel„

- DNS type 65 resource record requests bypass DNS filter (FortiOS, FortiProxy), CVE-2024-55599 / kein EUVD, CVSS 4.9, Risiko „mittel„

- Heap-based buffer overflow in cw_stad daemon (FortiOS), CVE-2025-24477 / kein EUVD, CVSS 4.0, Risiko „mittel„

- Access control bypass in logging component (FortiIsolator), CVE-2024-32124 / kein EUVD, CVSS 4.0, Risiko „mittel„

- SQL injection in forward module (FortiAnalyzer (Cloud), FortiManager (Cloud)), CVE-2025-24474 / kein EUVD, CVSS 2.6, Risiko „niedrig„

Im vergangenen Monat hatte Fortinet unter anderem bereits Sicherheitslücken in FortiADC und FortiOS geschlossen. Sie erlaubten etwa, VPN-Verbindungen umzuleiten. Es ist ratsam, die jetzt von Fortinet angegangenen Schwachstellen zügig auszubessern, denn Sicherheitslücken in Fortinet-Produkten landen oftmals in den Standard-Angriff-Baukästen von Cyberkriminellen. So geschehen auch jüngst mit einer Schwachstelle in FortiVoice, die in freier Wildbahn angegriffen wurde.

(dmk)

Datenschutz & Sicherheit

Webhosting-Software cPanel: Updates schließen Sicherheitslücke

Die Software cPanel dient zur Verwaltung von Konten und Webseiten bei Webhostern. Die Entwickler haben mehrere aktualisierte Fassungen veröffentlicht, die Sicherheitslücken darin schließen.

Die Sicherheitslücken stecken in Drittanbieter-Software, die cPanel und WHM mitbringen. Das Changelog zur Version 130.0.5 nennt etwa die Sicherheitslücke CVE-2024-38999, eine sogenannte Prototype-Pollution-Schwachstelle in jrburke requirejs 2.3.6. Sie erlaubt das Einschleusen und Ausführen von Schadcode oder Denial-of-Service-Attacken. Eine Einordnung des Schweregrads fehlt dem Schwachstelleneintrag jedoch.

Die cPanel-Zweige 130, 128, 126, 118 und 110 bringen außerdem eine fehlerhafte SQLite-Version mit. Eine Sicherheitslücke darin vor Version 3.50.2 kann dazu führen, dass die Anzahl der aggregierten Begriffe die Anzahl der verfügbaren Spalten übersteigt, was in unkontrollierte Speicherzugriffe mündet (CVE-2025-6965 / EUVD-2025-21441. CVSS 7.2, Risiko „hoch„).

Aktualisierte Fassungen verfügbar

Um die Sicherheitslücken zu schließen, stellt der Hersteller die Versionen cPanel und WHM 130.0.5/6, 128.0.18, 126.0.28, 118.0.53 sowie 110.0.71 zum Herunterladen bereit. IT-Verantwortliche sollten sie zeitnah installieren, damit bösartige Akteure die dadurch ausgebesserten Schwachstellen nicht missbrauchen können.

Für die einzelnen Entwicklungszweige haben die Programmierer je ein eigenes Changelog veröffentlicht. Sie datieren auf den Donnerstag der vergangenen Woche:

Angriffe auf Sicherheitslücken in Web-Hosting-Software stellen eine dauerhafte Gefahr dar. Etwa WordPress-Plug-ins liefern unter anderem aufgrund ihrer großen Vielzahl eine große Angriffsfläche. Die nutzen Kriminelle gerne aus. Etwa das Theme „Motors“ riss eine Sicherheitslücke auf, die Angreifer zur Übernahme von ganzen WordPress-Instanzen missbraucht haben.

(dmk)

Datenschutz & Sicherheit

Betrugsmasche: Anwaltschreiben behauptet Gutschrift nach Krypto-Betrug

Das Landeskriminalamt Niedersachsen warnt vor einer kreativen und überzeugend aufgemachten Phishing-Masche. Die fängt mit gefälschter Post vom Anwalt an, die eine Gutschrift nach einem angeblichen Krypto-Werte-Betrug verspricht.

Auf dem Portal Polizei-Praevention.de des LKA Niedersachsens gehen die Beamten in die Details des Angriffs auf arglose Empfänger der Briefe. Demnach erhalten die potenziellen Opfer ein Schreiben, in dem eine (falsche) Anwaltskanzlei angibt, dass den Empfängern eine Schadenswiedergutmachung in Höhe von 50.000 Euro zustünden. Für das dafür eingerichtete Konto müssten diese sich lediglich noch legitimieren. Das LKA weist darauf hin, dass sowohl die Anwaltskanzlei als auch die im Anschreiben genannten Finanzdienstleister gefälscht sind.

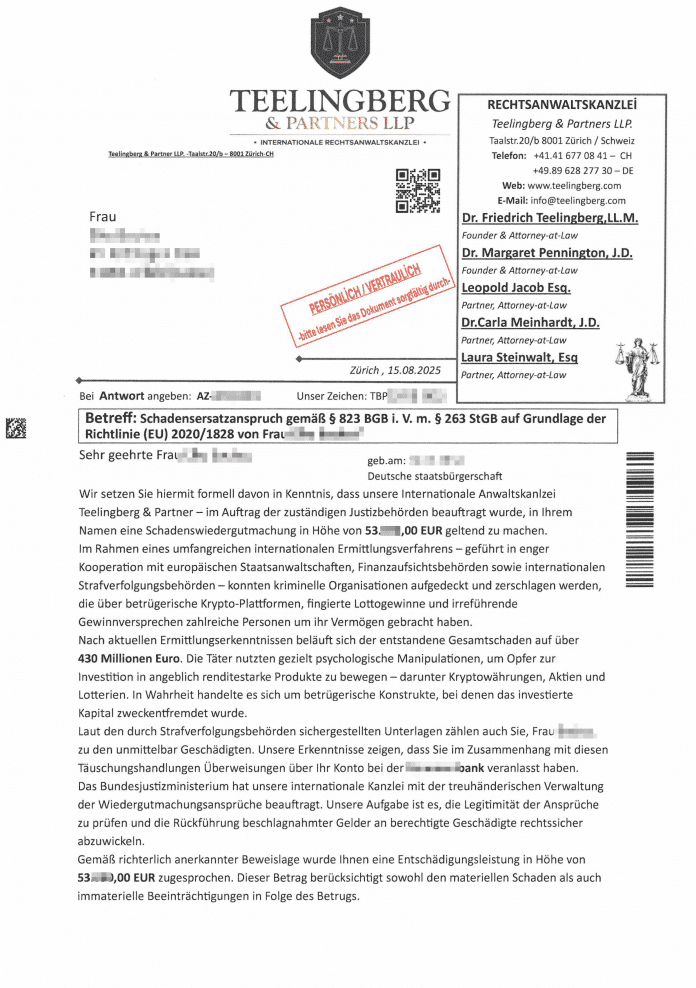

Die erste Seite des gefälschten Anwaltsschreibens – das wirkt sehr authentisch.

(Bild: LKA Niedersachsen / polizei-praevention.de)

Die Masche wirkt glaubwürdig, da derzeit vermehrter Krypto-Betrug tatsächlich stattfindet. Etwa aus Call-Centern heraus finden systematisch Beutezüge statt, Europol hat davon bereits einige gefunden und schließen können. Bundesweit gibt es viele Geschädigte, die große Summen in angeblich sichere Systeme investiert haben, dabei jedoch betrogen wurden, erörtert das LKA aus Hannover.

Echte Daten in Anschreiben enthalten

Was ebenfalls die Glaubwürdigkeit erhöht, ist die Angabe der persönlichen Daten der Empfänger wie korrekter Name, Anschrift, E-Mail-Adresse, Telefonnummer, Geburtsdatum und Bankname. Die Datenherkunft ist unbekannt, jedoch stammen diese typischerweise aus geknackten Konten bei Firmen, bei denen die Opfer etwa Kunden sind. Auch Social-Media-Portale, Gewinnspielteilnahmen, Ausweiskopien etwa in Kleinanzeigenportalen oder „normales“ Phishing kommen dafür infrage, schreiben die Beamten.

Zudem enthalten die Schreiben Zugangsdaten, um auf das angebliche Konto zuzugreifen, für das sich Opfer „legitimieren“ sollen. Weiterhin ist ein QR-Code im Brief enthalten, der zu einem WhatsApp-Kontakt führt.

Das LKA hat konkret zwei Anzeigen mit dieser Masche erhalten. Aufgrund des Aufwands mit gefälschten Anwaltsschreiben und unabhängigen Webseiten von falschen Finanzdienstleistern geht die Behörde davon aus, dass weitere dieser Schreiben im Umlauf sind, bundesweit.

Was tatsächlich von den Opfern verlangt wird, ist demnach nicht klar, da sich die Empfänger nicht auf die Betrugsmasche eingelassen haben. Die gaben zudem an, nicht auf anderes Phishing oder Ähnliches hereingefallen zu sein. Das LKA vermutet, dass auf den Webseiten wahrscheinlich „weitere persönliche Daten (Ausweiskopien), Bankdaten, Zugangsdaten zum Onlinebanking, zu zahlende Überweisungen als Vorabgebühr/Bearbeitungsgebühren, Freischaltung eines Bankkontos (welches später für Geldwäsche missbraucht wird) verlangt“ werden.

Das LKA Niedersachsen empfiehlt jedoch, dass Empfänger auf derartige Schreiben nicht reagieren sollen. Sie sollen auch keine weiteren persönlichen Daten oder Bilder von Ausweisen etwa über WhatsApp, E-Mail oder Telefon preisgeben. Die Strafverfolger empfehlen weiter, dass Empfänger die lokale Polizeibehörde kontaktieren sollen. Wer auf diese Masche hereingefallen ist, soll unverzüglich Anzeige dort erstatten. Sofern Bank- und Zugangsdaten übermittelt wurden, sollen Opfer zudem ihr Finanzinstitut kontaktieren.

(dmk)

Datenschutz & Sicherheit

„Operation Serengeti 2.0“: Koordinierte Aktion gegen Cybercrime in ganz Afrika

In einer von Interpol koordinierten Aktion haben Strafverfolgungsbehörden von 18 afrikanischen Staaten fast 12.000 Netzwerke von Cyberkriminellen zerschlagen, insgesamt 1209 Personen festgenommen und fast 100 Millionen US-Dollar sichergestellt. Das hat die internationale Polizeibehörde mitgeteilt und erklärt, dass die Operation vom Juni bis August gedauert hat. Dabei sei es um die Verantwortlichen für „schwerwiegende und folgenschwere Cyberkriminalität“ gegangen, beispielsweise mit Ransomware, Online-Betrug und betrügerischen E-Mails an Unternehmen. Das Vorgehen lief unter dem Namen „Operation Serengeti 2.0“ und folgte der gleichnamigen Aktion vom Herbst des vergangenen Jahres.

Betrug mit falschen Erbschaften in Deutschland

Obwohl es sich um eine der ältesten Betrugsformen im Internet handelt, würden Scams um angebliche Erbschaften weiterhin erhebliche Gewinne einbringen, erläutert die Polizeiorganisation. In der Elfenbeinküste sei ein darauf spezialisiertes Netzwerk ausgehoben worden, das sich auf Deutschland spezialisiert habe. Es seien Hauptverdächtige festgenommen und Vermögenswerte in Form von Elektronikgeräten, Schmuck, Bargeld, Fahrzeugen und Dokumenten sichergestellt worden. Die Opfer wurden demnach dazu verleitet, Gebühren für die Inanspruchnahme falscher Erbschaften zu bezahlen. Die Verluste belaufen sich demnach auf schätzungsweise 1,6 Millionen US-Dollar.

Daten zur Operation

(Bild: Interpol)

Wie Interpol beispielhaft weiter ausführt, wurden in Angola 25 Cryptomining-Operationen ausgehoben, in denen 60 chinesische Staatsangehörige illegal Blockchain-Transaktionen validiert hätten, um Kryptowährung zu generieren. Zudem seien 45 illegale Stromquellen und Mining-Equipment im Wert von mehr als 37 Millionen US-Dollar konfisziert worden. Die Generatoren sollen nun in unterversorgten Gebieten der Stromerzeugung dienen.

In Sambia wiederum sei ein umfangreicher Investment-Betrug aufgedeckt worden, bei dem 65.000 identifizierte Opfer insgesamt schätzungsweise 300 Millionen US-Dollar verloren haben sollen. Die Betroffenen wurden demnach mit ausufernder Onlinewerbung dazu verleitet, in Kryptogeld zu investieren und sollten dafür mehrere Apps herunterladen. Insgesamt seien 15 damit in Verbindung stehende Menschen verhaftet worden. Ebenfalls in Sambia seien außerdem fast 400 gefälschte Pässe aus sieben Staaten entdeckt worden. Hier habe man ein Netzwerk für Menschenhandel gestört.

An der Aktion haben demnach noch Behörden aus Benin, Kamerun, dem Tschad, der Demokratischen Republik Kongo, Gabun, Ghana, Kenia, Mauritius, Nigeria, Ruanda, dem Senegal, Südafrika, den Seychellen, Tansania, Sambia und Simbabwe teilgenommen, auch Großbritannien war demnach beteiligt. Bei dem Vorläufer der jetzt publik gemachten Operation waren von September bis Oktober 2024 schon 1006 mutmaßliche Cyberkriminelle festgenommen und mehr als 134.000 kriminelle Netzwerke zerschlagen. Interpol erklärt jetzt, dass man auf den Erfahrungen früherer Aktionen aufbauen konnte.

(mho)

-

Datenschutz & Sicherheitvor 2 Monaten

Datenschutz & Sicherheitvor 2 MonatenGeschichten aus dem DSC-Beirat: Einreisebeschränkungen und Zugriffsschranken

-

UX/UI & Webdesignvor 6 Tagen

UX/UI & Webdesignvor 6 TagenDer ultimative Guide für eine unvergessliche Customer Experience

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenMetal Gear Solid Δ: Snake Eater: Ein Multiplayer-Modus für Fans von Versteckenspielen

-

Online Marketing & SEOvor 2 Monaten

Online Marketing & SEOvor 2 MonatenTikTok trackt CO₂ von Ads – und Mitarbeitende intern mit Ratings

-

Digital Business & Startupsvor 2 Monaten

Digital Business & Startupsvor 2 Monaten10.000 Euro Tickets? Kann man machen – aber nur mit diesem Trick

-

Entwicklung & Codevor 5 Tagen

Entwicklung & Codevor 5 TagenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenPhilip Bürli › PAGE online

-

Social Mediavor 2 Monaten

Social Mediavor 2 MonatenAktuelle Trends, Studien und Statistiken