Datenschutz & Sicherheit

Grüne und Linke wollen klares Bekenntnis gegen Chatkontrolle

Grüne und Linke im Bundestag wollen ein klares Bekenntnis der Bundesregierung gegen Chatkontrolle. Dazu haben beide Oppositionsfraktionen jeweils Anträge ins Parlament eingebracht. Denn gemäß Artikel 23 des Grundgesetzes kann der Bundestag sich zu Gesetzgebungsprozessen in EU äußern, die Bundesregierung muss solche Stellungnahmen dann entsprechend bei Verhandlungen berücksichtigen.

Wie sich Deutschland im EU-Rat in Brüssel positioniert, handelt in der Regel die Bundesregierung aus. Am gestrigen Mittwoch wurde dann klar: Einer „anlasslosen“ Chatkontrolle will sie nicht zustimmen. In der Sache geht es um einen Verordnungsvorschlag der EU-Kommission, die CSA-Verordnung. Die soll vor allem Missbrauchsdarstellungen von Kindern im Netz bekämpfen. Der Vorschlag hängt seit Jahren im Rat, da sich die Mitgliedstaaten nicht einigen können. Der große Streitpunkt: Sollen Anbieter wie Messengerdienste auf Anordnung sämtliche Kommunikation ihrer Nutzenden scannen müssen, ohne dass es einen Verdacht gegen sie gibt? Sollen sie dabei auch Verschlüsselung umgehen? Damit wären unzählige Menschen von tiefen Grundrechtseingriffen betroffen und es gäbe keine sichere Kommunikation mehr.

Eine Enthaltung oder Ablehnung der Chatkontrolle aus Deutschland hat ein hohes Gewicht, denn Deutschland ist ein bevölkerungsreicher EU-Mitgliedstaat und ist derzeit Teil einer sogenannten Sperrminorität im Rat: Dafür braucht es mindestens vier Staaten, die mindestens 35 Prozent der EU-Bevölkerung ausmachen.

Unklar ist aber jetzt: Was heißt die Ablehnung einer „anlasslosen“ Chatkontrolle? Was ist ein Anlass? Und wo wären Kompromisse, denen die Bundesregierung doch zustimmen würde? Und lassen sich mit der Formulierung nicht doch standardmäßig Hintertüren oder Client-Side-Scanning auf den Handys und Computern aufbringen, die dann nur „mit Anlass“ genutzt würden – aber genau so gefährlich für IT-Sicherheit und Grundrechte wären?

Dezidiert Client-Side-Scanning ausschließen

Auch wenn die geplante Abstimmung im EU-Rat zur Chatkontrolle am 14. Oktober nun erneut wegen mangelnder Zustimmung verschoben wurde: Es wird nicht der letzte Versuch im Rat gewesen sein, sich auf eine Position zu dem Gesetzesvorschlag zu einigen. Daher ist auch weiterhin relevant, wie die Bundesregierung sich zur Chatkontrolle verhält.

Den Anträgen von Grünen und Linken ist gemeinsam, dass sie von der Bundesregierung fordern, sie solle sich klar gegen eine Schwächung von Verschlüsselung und das sogenannte Client-Side-Scanning aussprechen. Dabei geht es darum, Inhalte bereits auf Endgeräten zu scannen – bevor sie für den Versand verschlüsselt werden. Unterschiede bei Grünen und Linken gibt es jedoch in der Frage, ob der von der EU-Kommission vorgelegte Verordnungsentwurf überhaupt noch zu retten ist.

Ist die Verordnung noch zu retten?

Die Grünen wollen „eine grundrechtskonforme Ausgestaltung der Verordnung“. Die Bundesregierung solle sich daher „für tatsächlich zielführende Alternativvorschläge“ einsetzen, „die die Verbreitung von Darstellungen sexualisierter Gewalt an Kindern effektiv unterbinden können“. Dabei soll sie auch mehr auf Präventionsmaßnahmen drängen. Auf keinen Fall sollten Identifizierungspflichten die „anonyme und pseudonyme Nutzung des Internet“ gefährden.

Jeanne Dillschneider, Obfrau für die Grünen im Digitalausschuss, sagt dazu gegenüber netzpolitik.org: „In einer Demokratie brauchen wir Räume für freie Meinungsäußerung ohne Angst vor Überwachung. Statt alle privaten Chats mit fehleranfälliger KI zu durchleuchten und Millionen Falschmeldungen zu produzieren, brauchen wir endlich wirksamen Kinderschutz. Sämtliches Scannen privater Chats macht uns als Gesellschaft nicht sicherer, sondern schafft nur neue IT-Sicherheitslücken.“

Ist die Kinderschutzrichtlinie der bessere Ort?

Die Fraktion der Linken macht inhaltlich ähnliche Punkte. Sie glaubt jedoch nicht, dass die umstrittene CSA-Verordnung der richtige Ort dafür wäre. Sie verweist stattdessen auf die EU-Kinderschutzrichtlinie, die ebenfalls derzeit verhandelt wird. Dort solle man sich einsetzen. Als Maßnahmen schlagen die Bundestagsabgeordneten etwa „konsequentes Löschen“ von Missbrauchsdarstellungen vor oder auch „bessere Opferhilfe durch Opferschutz und Meldesysteme“ und „Ausbau der Angebote kindergerechter digitaler Teilhabe“.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Donata Vogtschmidt, Obfrau für die Linken im Digitalausschuss, erinnert daran, dass es bereits in der letzten Legislatur einen Artikel-23-Antrag gab. Doch wegen der unsicheren Situation mit der neuen Bundesregierung habe man sich erneut zu einem Antrag entschieden. „Wir werden ihn nutzen, um im Bundestag weiter Druck zu machen gegen die CSA-Verordnung. Selbst wenn die Bundesregierung jetzt im Rat der EU zunächst nicht zustimmt, scheint sie sich für spätere Verhandlungen weiterhin alle Türen offenhalten zu wollen. Der Druck darf deshalb in den kommenden Wochen und Monaten nicht nachlassen!“

Rechtsradikale AfD beantragt aktuelle Stunde

Eigentlich wollte die Linksfraktion außerdem eine aktuelle Stunde zur Chatkontrolle beantragen. Dabei gäbe es die Möglichkeit, das Thema in Parlament zu besprechen. „Doch leider platzte kurz vor uns die AfD herein und beantragte ebenfalls eine aktuelle Stunde“, so Vogtschmidt. „Das war natürlich superärgerlich. Aber einen Antrag haben die nicht. Und jetzt plötzlich populistisch auf das Thema aufzuspringen ist wenig glaubwürdig.“

Ihr geht es darum, wie man Kinder wirklich besser schützen könnte: „Die parallel verhandelte EU-Kinderschutzrichtlinie und Maßnahmen einer besseren Durchsetzung des Digital Services Act könnten dabei viel helfen, etwa um geschützte digitale Räume für Kinder zu schaffen. Aber natürlich nützt all das nichts ohne endlich mehr Aufmerksamkeit und Geld für Jugendämter, Kinder- und Jugendhilfe und digitale Bildung für alle.“

In einer Sitzung des Digitalausschusses am Mittwoch, die nicht-öffentlich stattfand, hat sich gezeigt, dass Abgeordnete aller Fraktionen gegen eine Chatkontrolle sind. Dass einer der Anträge eine Mehrheit im Bundestag findet, ist dennoch unwahrscheinlich. Aber sie setzen ein Signal dafür, wie sehr das Thema auch im Bundestag angekommen ist. Und sie weisen echte Wege auf, die zum Schutz von Kindern und Jugendlichen vor sexualisierter Gewalt beitragen können.

Datenschutz & Sicherheit

Syncthing‑Fork unter fremder Kontrolle? Community schluckt das nicht

Kontroverse rund um Syncthing-Fork: Das GitHub-Repository des Projekts, einer beliebten Android-Variante der Dateisynchronisations-Software Syncthing, war erst nicht mehr verfügbar und tauchte dann unter zweifelhaften Umständen wieder auf. Wie Nutzer im offiziellen Syncthing-Forum berichten, verschwand das Projekt des Entwicklers Catfriend1 plötzlich. Der Maintainer selbst ist seitdem nicht erreichbar und hat sein Profil auf privat gestellt.

Weiterlesen nach der Anzeige

Syncthing ermöglicht die dezentrale Synchronisation von Dateien zwischen verschiedenen Geräten ohne Cloud-Anbieter. Da die Anwendung vollen Zugriff auf das Dateisystem hat, sorgt das plötzliche Verschwinden des Repositorys in der Community für erhebliche Verunsicherung.

Drei Repository-Resets

Laut Aussagen im Forum handelt es sich nicht um den ersten Vorfall dieser Art. Ein Nutzer berichtet, dass es 2025 bereits dreimal zu Repository-Resets gekommen sei. Syncthing-Mitbegründer Jakob Borg erklärte im Forum, dass es im Juli einen ähnlichen Ausfall gab, bei dem die Repository-History neu geschrieben wurde, um unangemessene Inhalte zu entfernen. Das Repository sei damals korrekt zurückgekehrt.

Jetzt ist die Situation jedoch anders: Ein neuer GitHub-Account namens researchxxl hat das Projekt offenbar übernommen. Es gibt jedoch keine öffentlich nachvollziehbare, verifizierbare Übergabe durch Catfriend1 – in bekannten Kanälen ist zumindest nichts dergleichen zu finden. Und das, obwohl der neue Maintainer theoretisch nun beliebigen Code unter der bisherigen Signatur auf eine große Zahl von Geräten bringen könnte. In der Community wird die Kommunikation des neuen Projektverantwortlichen wenigstens als ausweichend, beschwichtigend und wenig transparent wahrgenommen. Konkrete Fragen nach der Übergabe und nach mehr Offenlegung bleiben weitgehend unbeantwortet oder werden heruntergespielt.

Technisch wurden die bisherigen Änderungen von einigen Leuten geprüft und es wurden keine offensichtlichen bösartigen Modifikationen gefunden; F‑Droid baut die App zudem reproduzierbar und verifiziert, ob der veröffentlichte Code zu den Binaries passt. Dass „bisher nichts Böses gefunden“ wurde, ist aber explizit kein langfristiger Vertrauensbeweis – zum Beispiel könnten zukünftige Commits nach dem Abflauen der Kontroverse weniger genau kontrolliert werden und der neue Schlüsselhalter hat dauerhaft weitreichende Rechte.

In einem GitHub-Issue lassen sich die organisatorischen Fragen, etwa zur Einrichtung von Build-Prozessen, zur Freigabe über F-Droid und zur möglichen Umbenennung des Projekts, öffentlich nachvollziehen. Dabei meldet sich auch der bereits bekannte Entwickler und Play‑Store‑Verwalter nel0x, der bei der Weiterentwicklung helfen will – mehrere Syncthing‑Entwickler und Teile der Community erklären, dass sie eher seinen Builds vertrauen und hoffen, dass zum Beispiel F‑Droid künftig dorthin umzieht.

Signierschlüssel und Sicherheitsbedenken

Weiterlesen nach der Anzeige

Aus Sicherheitssicht besonders problematisch: Unklar ist, ob der neue Account Zugang zu den Signierschlüsseln der ursprünglichen App hat – diese Frage wird in der Community intensiv diskutiert. Allein die Möglichkeit wirft jedoch Fragen zur Sicherheit der App auf, da unklar ist, wie diese Schlüssel in die Hände des neuen Maintainers gelangt sind. Ohne offizielle Stellungnahme von Catfriend1 lässt sich nicht ausschließen, dass das Entwicklerkonto kompromittiert wurde. Hier werden böse Erinnerungen an die xz-Lücke 2024 wach.

Die Community diskutiert intensiv über die Situation. Einige Nutzer hoffen auf eine Rückkehr des ursprünglichen Repositorys wie bei früheren Vorfällen, andere zeigen sich besorgt über die fehlende Transparenz. Hinzu kommt ein uraltes Problem freier Software: Borg wies im Forumsbeitrag darauf hin, dass die Wartung von Open-Source-Projekten eine weitgehend undankbare Aufgabe sei und jemand anderes die Gelegenheit nutzen könnte, einen Mirror anzubieten.

Für Nutzer der App bedeutet die Situation Unsicherheit: Updates könnten ausbleiben, und die Vertrauenswürdigkeit künftiger Versionen ist fraglich. Wer Syncthing-Fork installiert hat, sollte die Entwicklungen genau beobachten und sich gegebenenfalls mit Alternativen vertraut machen. Die zu finden, ist für Android-Nutzer derzeit schwierig, da die offizielle Syncthing-Android-App im Dezember 2024 eingestellt und das Repository archiviert wurde. Als mögliche Lösung hat nel0x angekündigt, seine Version weiterzuentwickeln – die Community hofft, dass F-Droid künftig auf diese Version umsteigt.

(fo)

Datenschutz & Sicherheit

Neuer DDoS-Spitzenwert: 29,7 Terabit pro Sekunde

Cloudflare hat den Bedrohungsbericht zum dritten Quartal 2025 veröffentlicht. Darin meldet das Unternehmen unter anderem einen neuen Spitzenwert bei einer DDoS-Attacke (Distributed Denial of Service), also einem Überlastungsangriff auf Server im Internet. Der hat eine Stärke von 29,7 Terabit pro Sekunde erreicht.

Weiterlesen nach der Anzeige

Wie Cloudflare im Blog-Beitrag dazu schreibt, ging dieser Angriff vom Aisuru-Botnetz aus. Das besteht aus geschätzten ein bis vier Millionen infizierten Geräten weltweit und zeichnete etwa im Mai für einen DDoS-Angriff auf die Webseite des IT-Sicherheitsjournalisten Brian Krebs verantwortlich. Routinemäßig entfessele Aisuru großvolumige DDoS-Angriffe, die die Stärke von 1 Terabit je Sekunde und 1 Milliarde Pakete pro Sekunde überschreiten, schreiben die IT-Forscher von Cloudflare. Hierbei haben sie eine Zunahme von mehr als 50 Prozent gegenüber dem Vorquartal beobachtet, im Schnitt 14 derart hochvolumige Angriffe am Tag. Den Höhepunkt markierte besagte Attacke, mit 29,7 TBit/s und 14,1 Milliarden Pakete je Sekunde. Es handelte sich um eine „UDP-Teppich-Bomben-Attacke“, die pro Sekunde auf 15.000 Zielports gerichtet war.

Deutlicher Anstieg bei DDoS-Angriffen

Einige weitere Höhepunkte sind laut Cloudflare die deutlich gestiegenen Angriffe gegen KI-Unternehmen. Gegenüber den Vormonaten sah das Unternehmen eine Zunahme von rund 350 Prozent im September 2025. Zudem sei ein signifikanter Anstieg bei Angriffen gegen Unternehmen aus Bergbau, Mineralien- und Metallgewinnung zu beobachten gewesen – zeitlich zusammentreffend mit den Spannungen zwischen EU und China bezüglich seltener Erden und Zöllen auf Elektroauto-Importe.

Insgesamt habe Cloudflare mit seinen automatischen Systemen 8,3 Millionen DDoS-Attacken im dritten Quartal 2025 abgewehrt. Das entspricht 3780 DDoS-Angriffen in jeder einzelnen Stunde. Im Quartalsvergleich stieg die Zahl der Angriffe um 15 Prozent – im Jahresvergleich hingegen sogar um 40 Prozent an.

Cloudflare erörtert auch die Verteilung auf die unterschiedlichen DDoS-Angriffswege. Die meisten sind vergleichsweise kurz und endeten nach etwa 10 Minuten. UDP-DDoS-Angriffe stiegen zum Vorquartal um 231 Prozent an und machten damit den Hauptanteil an Angriffen auf Netzwerkebene aus. An zweiter Stelle standen DNS-Floods, an dritter SYN-Floods sowie auf Platz vier ICMP-Floods. Über das gesamte Jahr 2025 gab es 10,3 Millionen HTTP-DDoS-Angriffe sowie 25,9 L3/L4-DDoS-Attacken, also jene auf Netzwerkebene, die Cloudflare mit seinen Systemen beobachten konnte.

Die bekannten Rekordwerte bei DDoS-Angriffen meldete zuvor Mitte November Microsoft mit 15,7 TBit/s und 3,64 Milliarden Paketen in der Sekunde. Nur wenige Monate vorher, im September, lag der Spitzenwert noch bei 11,5 TBit/s mit 5,1 Milliarden Paketen pro Sekunde.

Weiterlesen nach der Anzeige

(dmk)

Datenschutz & Sicherheit

Besseres Google-„Mein Gerät finden“-Netz mit optimierter Einstellung

Googles Tracking-Netzwerk „Mein Gerät finden“ soll besser werden. Dazu ergänzt Google beim Pixel 10 die Einstellungen bereits im Android-Setup-Assistenten. Bei vielen Android-Geräten läuft der Assistent aber nicht nachträglich – hier müssen Nutzerinnen und Nutzer selbst aktiv werden und die Teilnahme anschalten. Mit optimierter Einstellung könnte es gelingen, in kürzester Zeit die Nützlichkeit auf das Niveau von Apples „Wo ist“-Netz zu heben oder es gar zu überflügeln.

Weiterlesen nach der Anzeige

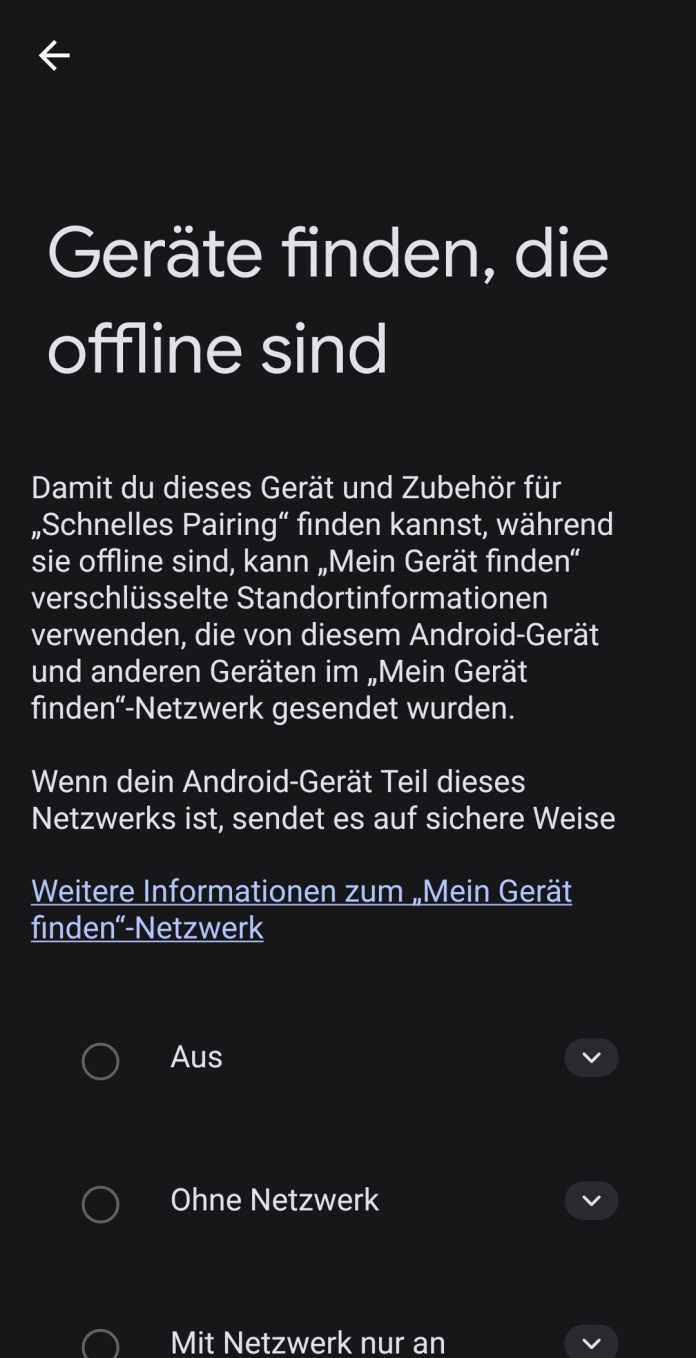

Die Einstellungen für „Mein Gerät finden“ sind etwas versteckt in Android.

(Bild: heise medien)

Googles Ansatz ist derzeit ein besonderer Privatsphärenschutz. Die Funktion hatte Google im Mai 2024 mit einem Hinweis auf Android-Smartphones angekündigt und auch aktiviert, sofern Betroffene an den Voreinstellungen nichts geändert haben. Allerdings nutzt die Standardkonfiguration die Option „Mit Netzwerk nur an stark frequentierten Orten“. Es müssen also mehrere Android-Geräte etwa einen Bluetooth-Tracker erkannt und gemeldet haben, damit der auch im inzwischen zu „Find Hub“ umbenannten Tracking-Netz auftaucht.

Einstellungsänderung für Tracking auch in einsamen Gegenden

Leider hat Google die Konfiguration dazu ziemlich gut versteckt. Sie liegt unter „Einstellungen“ – „Google“, dort muss zunächst die Schaltfläche „Alle Dienste“ ausgewählt werden. Dort unter „Persönliche Sicherheit & Gerätesicherheit“ finden sich die Optionen „Benachrichtigungen über unbekannte Bluetooth-Tracker“ sowie „Mein Gerät finden“ – die Umbenennung in „Find Hub“ ist in der deutschen Oberfläche noch nicht angekommen. Dort schließlich können Interessierte unter „Geräte finden, die offline sind“ die Konfiguration auf „Mit Netzwerk überall“ stellen, damit Geräte auch an wenig frequentierten Orten gefunden werden können.

Wenn mehr Android-Nutzer diese Option aktivieren, lassen sich Tracker auch dann aufspüren, wenn lediglich ein einzelnes Android-Smartphone ihn gesehen hat. Der bessere Privatsphärenschutz durch aggregierte Daten (also die Option, nur an stark frequentierten Orten Tracker zu zeigen) bezieht sich auf Standortinformationen, die unter Umständen bei einem einzelnen meldenden Android-Gerät Rückschlüsse auf eine Person zulassen könnten. Für die allermeisten Nutzerinnen und Nutzer dürfte das jedoch kein ernst zu nehmendes Problem darstellen. Als Voraussetzung für die Nutzung von „Mein Gerät finden“ nennt Google Android Version 6.

Die Tracker-Netzwerke lassen sich auch von Kriminellen missbrauchen. Ende 2023 etwa gelang das Ausschleusen von Daten wie Passwörtern mittels manipulierter Keylogger-Tastatur über Apples „Wo ist“-Netz. Google hat Android inzwischen einen verbesserten Schutz vor heimlichem Bluetooth-Tracking verpasst, mit dem bösartige Akteure etwa Taten vorbereiten oder Menschen stalken könnten.

Weiterlesen nach der Anzeige

(dmk)

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenIllustrierte Reise nach New York City › PAGE online

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenJetzt patchen! Erneut Attacken auf SonicWall-Firewalls beobachtet

-

Künstliche Intelligenzvor 2 Monaten

Künstliche Intelligenzvor 2 MonatenAus Softwarefehlern lernen – Teil 3: Eine Marssonde gerät außer Kontrolle

-

Künstliche Intelligenzvor 2 Monaten

Top 10: Die beste kabellose Überwachungskamera im Test

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenSK Rapid Wien erneuert visuelle Identität

-

Entwicklung & Codevor 3 Wochen

Entwicklung & Codevor 3 WochenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

Social Mediavor 3 Monaten

Social Mediavor 3 MonatenSchluss mit FOMO im Social Media Marketing – Welche Trends und Features sind für Social Media Manager*innen wirklich relevant?