Datenschutz & Sicherheit

Meta muss mir 250 Euro zahlen – dir auch?

Ich gestehe, ich habe einen Facebook-Account. Und um es noch peinlicher zu machen: Dieser Facebook-Account ist mit meiner Handynummer verknüpft. Ich wollte Facebook nie meine Nummer geben. Ich nutze es auch schon ewig nicht mehr. Aber eines Tages wollte ich doch mal wieder rein, um eine Person zu kontaktieren, zu der ich keinen anderen Kontakt hatte.

Facebook stellte mich vor die Wahl: Personalausweiskopie oder Handynummer. Es gab keine andere Möglichkeit, um Zugang zu erhalten. Dann eben die Handynummer, dachte ich. Das hat sich gerächt.

2021 sind Daten von rund 530 Millionen Facebook-Mitgliedern außerhalb Facebooks aufgetaucht. Sie wurden wohl durch eine Sicherheitslücke gestohlen, die bis Sommer 2019 offen stand. Damals waren Daten wie Name, Handynummer, E-Mail-Adresse, Wohnort, Beziehungsstatus, Geschlecht und Geburtsdatum ungeschützt abrufbar. Von mir findet man beispielsweise Name, Geschlecht und Handynummer im Netz.

Ominöse Jobangebote und eine Vielzahl von Hallos

Jetzt bekomme ich regelmäßig ominöse Jobangebote auf mein Telefon oder Anfragen von Menschen, die mich angeblich als Guide buchen wollen für ihre Deutschlandtour oder auch einfach nur „Hallo“ schreiben. Viele dieser Anfragen kommen von Accounts, deren Profilfotos junge Frauen zeigen.

Die Unterhaltungen lassen sich mit einem Tippen löschen und die Accounts blockieren und melden. Schwieriger wird es, wenn die Menschen, die versuchen, mich zu scammen, mich anrufen. Denn dann muss ich rangehen oder zurückrufen. Es könnte ja eine Quelle sein, die eine neue Geschichte für mich hat.

Ich arbeite seit bald 30 Jahren mit dieser Telefonnummer. Ich kann sie nicht einfach wechseln, weil ich nicht von allen Menschen, die mich möglicherweise als Journalisten kontaktieren wollen, einen Kontakt habe. Also hebe ich gelegentlich auch für Scammer ab.

So schließt man sich der Sammelklage an

Ich finde, Mark Zuckerbergs Konzern Meta, dem Facebook ja gehört, schuldet mir dafür eine Entschädigung. Deshalb habe ich geklagt. Es gibt mehrere Kanzleien, die Menschen vertreten, deren Datenschutzrechte durch den Facebook-Leak verletzt wurden, WBS.LEGAL zum Beispiel. Ich habe Dr. Stoll & Sauer gewählt, die Kanzlei klagt auch für den Verbraucherzentrale Bundesverband (vzbv) gegen Meta.

Dieser Musterfeststellungsklage haben sich bereits etwa 11.000 Menschen angeschlossen. Die Teilnahme kostet nichts und gibt die Hoffnung, ebenfalls Geld von Meta zu erhalten. Ob du berechtigt bist, teilzunehmen, zeigt der „Klage-Check“ des vzbv. Ob deine Telefonnummer dank Facebook im Internet kursiert, erfährst du im „Datenleak-Check“ von Dr. Stoll & Sauer.

Die mündliche Verhandlung ist am 10. Oktober. Bis drei Wochen danach kann mensch sich der Sammelklage noch anschließen. Sechs Millionen Menschen aus Deutschland steht womöglich ein Schmerzensgeld zu, denn so viele deutsche Telefonnummern finden sich in dem Leak. Betroffen sind potenziell alle, die 2019 und früher ein Facebook-Konto hatten.

Anspruch auf mindestens 100 Euro

Laut Bundesgerichtshof rechtfertigt allein der Kontrollverlust über die persönlichen Daten einen Schadensersatz von 100 Euro, unabhängig von tatsächlichen Schäden. Henning Fischer, der die Sammelklage für den vzbv betreut, hofft, „dass derartige Verfahren Meta motivieren, den Datenschutz ernster zu nehmen“.

Ich habe als Einzelperson gegen Facebook geklagt. Obwohl die Fälle seit Anfang 2025 eigentlich als verjährt gelten, gebe es weiterhin rechtliche Möglichkeiten, auch als Einzelne*r den Kampf aufzunehmen, sagt Christian Grotz, Geschäftsführer von Dr. Stoll & Sauer. Das lohne sich, wenn man besondere Nachteile durch das Datenleck gehabt habe und bereit sei, persönlich vor Gericht aufzutreten.

„Es wurde insbesondere ihr persönliches Erscheinen angeordnet“, steht im Schreiben des Landgericht Berlin II. Sollte ich nicht auftauchen, könne gegen mich ein Ordnungsgeld von 1.000 Euro festgesetzt werden. Eine Stunde bevor es losgehen soll, ruft mich mein Anwalt an. Er sagt, es reiche völlig, wenn ich mich per Videotelefonat einwähle. Vermutlich käme ich sowieso nicht zu Wort.

Wie Meta versucht, sich herauszuwinden

Also wähle ich mich ein. Der zuständige Richter sitzt in einem schmalen schlauchförmigen Raum, der extrem hallt. Die beiden zugeschalteten Anwälte sind ebenfalls kaum zu verstehen. Was ich mitbekomme: Der Meta-Vertreter versucht, den Fall für verjährt zu erklären. Die Klage sei im März 2025 zugestellt worden, ich hätte aber seit 2021 Kenntnis von dem Datenleck gehabt. Außerdem könne meine Nummer gleichzeitig auch anderswo frei im Netz erhältlich gewesen sein.

Der Meta-Vertreter bestreitet zudem die zeitliche Anwendbarkeit der Datenschutzgrundverordnung. Es sei möglich, dass der Datenverlust vor deren Inkrafttreten im Jahr 2018 stattgefunden habe. Und es sei nicht ersichtlich, ob die Screenshots, die ich von Spamanrufen in meiner Anrufliste machte, überhaupt Spamanrufe zeigten, und ob diese wirklich bei meiner Nummer eingegangen seien. All das sieht der Richter nicht ein. Wohl aber, dass der Datenverlust aufgrund meines Berufs besonders schwer wiegt. 250 Euro muss Meta mir zahlen, beschließt er, ohne mich anzuhören.

Gekostet hat meine anwaltliche Vertretung bislang 517,65 Euro brutto, so Grotz. Finanziell gelohnt hat sich der Kampf nicht. Aber mir geht es auch mehr darum, Meta mit dem Geschäftsgebaren nicht ungeschoren davonkommen zu lassen. Außerdem zahlt meine Rechtsschutzversicherung die Kosten. Und gerade prüft sie, ob sie bereit ist, mich auch in einer Berufung zu unterstützen. Grotz meint, ich könne noch mehr Geld von Meta erstreiten. Es ist aber auch möglich, dass Meta selbst in Berufung geht, weil der Konzern weiterhin gar nichts zahlen will.

vzbv will 600 Euro pro Person erklagen

Dr. Stoll & Sauer vertritt Fälle wie meinen mit Hilfe von Legal Tech: Eingabemasken, Textbaukästen, standardisierte Akten, KI-Texterkennung, automatisierte Fallbearbeitung. Gegen Facebook klagte Dr. Stoll & Sauer im Namen von 500 Menschen, es fielen 326 Urteile in erster Instanz und 33 in zweiter. Ergebnis: Zwischen null und 3.000 Euro für die Betroffenen.

In der parallelen Sammelklage, an der Verbraucher*innen sich kostenlos beteiligen können, hält der vzbv eine Entschädigung von mindestens 600 Euro für angemessen, wenn beispielsweise neben Facebook-ID, Name und Telefonnummer auch Wohnort, E-Mail-Adresse, Geburtsdatum sowie Beziehungsstatus öffentlich geworden sind. „Mit der Musterfeststellungsklage kann man seinen eigenen Anspruch sichern und sich zurücklehnen“, sagt Grotz. Er findet: „Man muss einen Großkonzern nicht mit so was durchkommen lassen. Wenn die Verbraucher*innen in ausreichend großer Masse aufstehen, ändert sich da was.“

Datenschutz & Sicherheit

SAP-Patchday September 2025 behebt mehr als zwanzig Lücken – vier HotNews

SAP hat in der neunten Ausgabe seines diesjährigen Sicherheits-Patchdays einundzwanzig neue Sicherheitslücken behoben und stuft vier der Lücken als „HotNews“, also besonders kritisch, ein. Administratoren und Managed-Service-Provider sollten schnell reagieren.

Immer wieder unsichere Deserialisierung

Die vier HotNews beziehen sich auf:

- Eine unsichere Deserialisierung in Netweaver RMI-P4 erhält die Höchstwertung von 10,0 CVSS-Punkten (Schweregrad: kritisch) und die CVE-ID CVE-2025-42944. Die Lücke kann zum Einschleusen beliebigen Codes missbraucht werden.

- In SAP Netweaver AS Java werden Dateien auf unsichere Art behandelt – CVE-2025-42922 (CVSS 9.9, kritisch) ermöglicht einem SAP-Nutzer den Upload beliebiger Dateien und deren Ausführung.

- Bei der dritten HotNews handelt es sich um ein Update einer bereits im März 2023, damals aber offenbar unvollständig behandelten Lücke mit einer CVSS-Wertung von 9.6 (kritisch), der CVE-ID CVE-2023-27500 und für SAP Netweaver AS for ABAP and ABAP Platform.

- Auf immerhin 9,1 Punkte und damit ebenfalls eine kritische Wertung kommt CVE-2025-42958, eine fehlende Authentifizierungsprüfung in SAP Netweaver auf IBM i-series. Sie ist nur durch angemeldete Nutzer ausnutzbar.

Weitere Sicherheitsflicken aus dem Hause SAP gibt es für SAP Commerce Cloud, Datahub, HCM, BusinessObjects, Fiori und weitere Produkte des Softwarekonzerns. Immerhin liefert dieser interessierten Dritten eine Übersicht der behobenen Probleme – für Details und Patches benötigen Betroffene jedoch ein SAP-Konto.

Erst kürzlich waren aktive Angriffe auf eine kritische S/4HANA-Schwachstelle bekannt geworden, unter unsicherer Deserialisierung litt hingegen ein bekanntes Produkt von Mitbewerber Microsoft. Der Sharepoint-Exploit „ToolShell“ sorgte im vergangenen Juli für Aufregung und wirkt bis heute nach – etwa durch ein Datenleck bei Infoniqa.

(cku)

Datenschutz & Sicherheit

innen stellen sich gegen Chatkontrolle

Mehr als 470 Wissenschaftler:innen aus 34 Ländern stellen sich gegen den aktuellen Vorschlag zur Chatkontrolle, den die dänische Ratspräsidentschaft am 24. Juli im EU-Rat eingebracht hat.

Die EU-Kommission versucht seit mehreren Jahren ein Vorhaben umzusetzen, das verschlüsselte Kommunikation in der EU durchleuchten würde, etwa auf Messengern wie Signal. Auf diesem Weg will sie nach Darstellungen von sexualisierter Gewalt an Kindern (CSAM) suchen.

Die EU-Staaten können sich bisher nicht auf eine gemeinsame Position zu dem umstrittenen Vorhaben einigen. Eine Mehrheit unterstützt die Pläne der EU-Kommission, eine Sperrminorität von Staaten blockiert jedoch und setzt sich für die überwachungskritische Position des Parlaments ein. Mehrere Präsidentschaften sind bislang daran gescheitert, eine Einigung im Rat zu organisieren– zuletzt Polen. Die Position Deutschlands könnte entscheidend sein für den Fortgang der Verhandlungen, weil Deutschland als bevölkerungsreiches Land die bislang vorhandene Sperrminorität alleine kippen kann.

In ihrem Brief begrüßen die Unterzeichnenden zwar die Aufnahme von Bestimmungen, die eine freiwillige Meldung illegaler Aktivitäten erleichtern, sowie die Forderung, die Bearbeitung dieser Meldungen zu beschleunigen. Sie richten sich aber entschieden gegen das Durchsuchen der Endgeräte sowie gegen Alterskontrollen im Netz.

„Beispiellose Möglichkeiten für Überwachung, Kontrolle und Zensur“

Es sei einfach nicht möglich, bekanntes und neues Bildmaterial von sexualisierter Gewalt (CSAM) für Hunderte Millionen Nutzer:innen mit einer akzeptablen Genauigkeit zu erkennen, unabhängig vom spezifischen Filter. Darüber hinaus untergrabe die Erkennung auf dem Gerät, unabhängig von ihrer technischen Umsetzung, den Schutz, den eine Ende-zu-Ende-Verschlüsselung gewährleisten soll. Die Änderungen im Vorschlag würden zudem die Abhängigkeit von technischen Mitteln erhöhen und so die Sicherheits- und Datenschutzrisiken für die Bürger:innen verschärfen, ohne dass eine Verbesserung des Schutzes für Kinder garantiert sei.

Im offenen Brief, der auf deutsch und englisch vorliegt, heißt es:

Der neue Vorschlag würde – ähnlich wie seine Vorgänger – beispiellose Möglichkeiten für Überwachung, Kontrolle und Zensur schaffen und birgt ein inhärentes Risiko für den Missbrauch durch weniger demokratische Regime. Das heute erreichte Sicherheits- und Datenschutzniveau in der digitalen Kommunikation und in IT-Systemen ist das Ergebnis jahrzehntelanger gemeinsamer Anstrengungen von Forschung, Industrie und Politik. Es besteht kein Zweifel, dass dieser Vorschlag diese Sicherheits- und Datenschutzmaßnahmen, die für den Schutz der digitalen Gesellschaft unerlässlich sind, vollständig untergräbt.

Weiterhin weist der Brief auf Widersprüche im neuen Vorschlag hin: Dort heißt es, dass die CSAM-Detektionstechnologie nicht zu einer „Schwächung des durch Verschlüsselung gebotenen Schutzes” führen dürfe.

Es sei jedoch unmöglich, Material zu erkennen und entsprechende Berichte zu übermitteln, ohne die Verschlüsselung zu unterminieren. Zu den zentralen Gestaltungsprinzipien eines sicheren Ende-zu-Ende-Verschlüsselungsschutzes (E2EE) gehöre nämlich die Gewährleistung, dass einerseits nur die beiden vorgesehenen Endpunkte auf die Daten zugreifen können, und zweitens die Vermeidung eines Single Point of Failure.

Zwangs-Detektion und Verschlüsselung schließen sich aus

Wenn aber ein Detektionsmechanismus die Daten vor ihrer Verschlüsselung scanne, wie der aktuelle Vorschlag der Dänen es vorsieht, mit der Möglichkeit, sie nach der Überprüfung an die Strafverfolgungsbehörden zu übermitteln – verstoße das gegen beide Grundsätze: Sie untergrabe die zentrale Kerneigenschaft von E2EE, indem sie über den Detektionsmechanismus auf die privaten Daten zugreife, und schaffe zugleich durch die erzwungene Detektion einen einzelnen Fehlerpunkt für alle sicheren E2EE-Systeme.

Ende-zu-Ende-Verschlüsselung sei aber unerlässlich, damit EU-Bürger:innen sicher und privat online kommunizieren können, insbesondere wenn man bedenke, dass Kernteile unserer Kommunikationsinfrastruktur von US-amerikanischen Big-Tech-Unternehmen kontrolliert würden. Verschlüsselung schütze nicht nur die Zivilgesellschaft, sondern auch EU-Politiker:innen, Entscheidungsträger, Strafverfolgungsbehörden und Verteidigungskräfte. Sie seien in hohem Maße auf Verschlüsselung angewiesen, um eine sichere Kommunikation gegen interne und externe Bedrohungen zu gewährleisten.

Mehr Aufklärung gegen Missbrauch gefordert

Weiterhin wenden sich die Forscher:innen auch gegen die Erzählung, dass CSAM-Darstellungen nur mit technischen Mitteln zu begegnen sei:

Wir erinnern daran, dass CSAM-Inhalte stets das Ergebnis von sexuellem Kindesmissbrauch sind. Ihre Beseitigung setzt daher die Bekämpfung des Missbrauchs selbst voraus, nicht alleine die Verhinderung der digitalen Verbreitung von Missbrauchsmaterial.

Deshalb solle die Politik nicht weiterhin auf Technologien mit zweifelhafter Wirksamkeit wie CSAM-Erkennungsalgorithmen und Altersüberprüfungen setzen, welche die Sicherheit und Privatsphäre erheblich schwächen. Stattdessen sollte sie den von den Vereinten Nationen empfohlenen Maßnahmen folgen. Zu diesen gehörten unter anderem Aufklärung über Einwilligung, Normen und Werte, digitale Kompetenz und Online-Sicherheit und umfassende Sexualaufklärung sowie Hotlines für Meldungen.

Datenschutz & Sicherheit

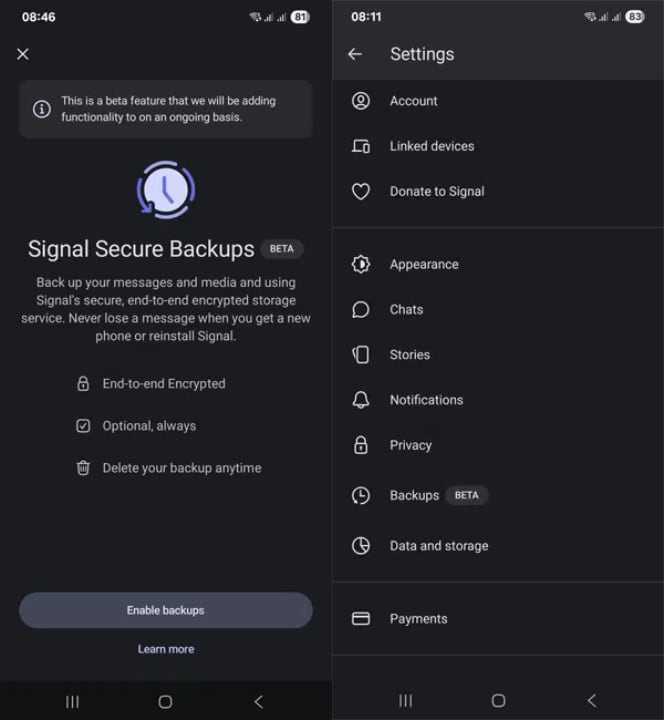

Signal veröffentlicht plattformübergreifendes Cloud-Backup als Beta für Android

Signal-Backups werden besser: Beim Plattformwechsel zwischen Android und iOS war bislang stets mit einem Verlust des Chatarchivs des Signal-Messengers zu rechnen. Mit einer neuen Beta-Version des Messengers zieht ein hauseigener Cloud-Backup ein, mit dem sorgenfrei zwischen iPhones und Android-Geräten umgezogen werden können soll. Die Beta ist derzeit nur für Android-Geräte über Github als APK-Datei verfügbar.

Im Juni dieses Jahres hatte Signal bereits einen eigenen Cloud-Backupdienst angekündigt. Diesen will das Unternehmen selbst hosten und sämtliche Nachrichten und Medien mittels Ende-zu-Ende-Verschlüsselung absichern, sodass nur der Nutzer oder die Nutzerin mit einem entsprechenden Schlüssel Zugriff darauf erhält.

Ein Vorteil dieser neuen Backup-Funktion ist laut Signal, dass im Unterschied zu den bisherigen Lösungen ein unabhängiges Backup-Format zum Einsatz, das alle Clients lesen können. Damit ist es etwa möglich, Backups auf Android zu erstellen und auf iOS wiederherstellen zu können – oder umgekehrt.

Der Signal.-Messenger erhält neue Backup-Funktionen. Derzeit als Beta für Android.

(Bild: Signal)

Ein weiterer Vorteil der Cloud-Backup-Lösung ist, dass Nutzer ihre Nachrichten und Medien auch nach Verlust oder Beschädigung ihres Geräts wiederherstellen können. Das war bislang bei Signal nicht möglich, da die Chatdaten des Messengers nur auf dem Smartphone gespeichert sind. Dennoch bleiben Backups weiterhin optional und jederzeit löschbar.

100 GByte Speicher für 2 Dollar

Überdies bietet das Unternehmen eine kostenlose und eine kostenpflichtige Version des Backups an. Mit der kostenpflichtigen Variante können Nutzerinnen und Nutzer mithilfe einer dynamischen Medienverwaltung Speicherplatz auf dem Gerät sparen. Damit sollen Medien automatisch in die Signal-Cloud hochgeladen und beim Scrollen nach oben wieder automatisch heruntergeladen werden können.

Auch an verschwindende Nachrichten und einmalig anzeigbare Medien hat Signal gedacht. Diese schließt das Backup aus – dabei sei es egal, ob sie gelesen wurden oder nicht. „Signal ist der Ansicht, dass dies einen guten Mittelweg darstellt.“

Für die kostenpflichtige Version von Signal-Backups hat das Unternehmen einen Preis von monatlich zwei Dollar angedacht, wobei sich dieser noch ändern könne. Für diesen Betrag können Nutzer ihr Medien bis zu einer maximalen Größe von 100 GByte sichern. Bei der kostenlosen Version will Signal nach aktuellem Stand alle Textnachrichten sowie Medien der letzten 45 Tage sichern.

Bessere lokale Backups

Neben den Cloud-Backups sollen die lokalen Backups für Android erhalten bleiben und auch für iOS und Desktops folgen. Mit dieser Option sollen sich kostenlose vollständige lokale Backups erstellen lassen.

Zudem arbeitet Signal an einer verbesserten Version der lokalen Backups, die ein neues plattformübergreifendes Format verwendet und nur geänderte Medien speichern soll. Durch diesen Ansatz sollen lokale Backups deutlich weniger Speicherplatz benötigen und sich dadurch schneller erstellen lassen – „statt Minuten dauern sie nur noch Sekunden“, so das Unternehmen. Die verbesserten lokalen Backups werden kurz nach der Einführung der Signal-Backups verfügbar sein, heißt es.

Signal hat keine konkreten Angaben für die Veröffentlichung der fertigen Funktion gemacht. Es kann noch Woche oder Monate dauern, bis sie freigegeben wird.

(afl)

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenGeschichten aus dem DSC-Beirat: Einreisebeschränkungen und Zugriffsschranken

-

UX/UI & Webdesignvor 3 Wochen

UX/UI & Webdesignvor 3 WochenDer ultimative Guide für eine unvergessliche Customer Experience

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenMetal Gear Solid Δ: Snake Eater: Ein Multiplayer-Modus für Fans von Versteckenspielen

-

UX/UI & Webdesignvor 1 Woche

UX/UI & Webdesignvor 1 WocheAdobe Firefly Boards › PAGE online

-

Online Marketing & SEOvor 3 Monaten

Online Marketing & SEOvor 3 MonatenTikTok trackt CO₂ von Ads – und Mitarbeitende intern mit Ratings

-

Social Mediavor 3 Wochen

Social Mediavor 3 WochenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Entwicklung & Codevor 3 Wochen

Entwicklung & Codevor 3 WochenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Entwicklung & Codevor 6 Tagen

Entwicklung & Codevor 6 TagenEventSourcingDB 1.1 bietet flexiblere Konsistenzsteuerung und signierte Events