Künstliche Intelligenz

Montag: US-Cyberangriffe auf Chinas Zeitbehörde, Wikipedia findet getarnte Bots

Peking beschuldigt die US-Nachrichtendienstbehörde NSA, das nationale Zentrum zur Zeit-Verbreitung attackiert zu haben. Diese Zeitbehörde gilt als Teil kritischer Infrastruktur. Der Auslandsgeheimdienst der Vereinigten Staaten hat eine Smartphone-Sicherheitslücke für seine Angriffe ausgenutzt, behauptet China, nennt jedoch keine Marke. Keine direkten Angriffe, aber immer mehr automatisierte Zugriffe verzeichnet die freie Web-Enzyklopädie. Viele KI-Unternehmen würden Wikipedia-Artikel für das Training ihrer Modelle nutzen und nutzen dafür sogenannte Bots. Sie appelliert an Betreiber von LLMs, Suchmaschinen und sozialen Medien. Derweil steht die Einführung eines neuen ICE bei der Deutschen Bahn bevor. Der ICE L unterscheidet sich durch Einzelradaufhängung, Rückkehr zu Loks und ebenen Einstiegen deutlich von seinen Vorgängern – und ist gut für Handy-Nutzer. Denn die Waggons haben mobilfunkdurchlässige Scheiben – die wichtigsten Meldungen im kurzen Überblick.

Weiterlesen nach der Anzeige

China hat den USA Cyberangriffe auf eine zentrale staatliche Zeitbehörde vorgeworfen. Nach Angaben des Ministeriums für Staatssicherheit soll der US-Nachrichtendienst NSA seit März 2022 das nationale Zeitdienstzentrum in Xi’an angegriffen haben. Die Angriffe hätten über Sicherheitslücken in den Handys von Mitarbeitern begonnen, später seien auch Computer im Zentrum betroffen gewesen. Dabei soll zuerst eine Schwachstelle im Messaging-Dienst von Smartphones einer „ausländischen Marke“ ausgenutzt worden sein, schreibt das Ministerium. Das angegriffene Zentrum soll für die Bereitstellung und Verbreitung der offiziellen Zeit in China zuständig sein, die Grundlage für den Betrieb von Kommunikationsnetzen, Finanzsystemen und der Stromversorgung ist: Laut China hacken USA Smartphones, um Zeitbehörde anzugreifen.

Das Ausmaß automatisierter Zugriffe bei der Online-Enzyklopädie Wikipedia ist wohl deutlich größer als gedacht. Neue Auswertungsmethoden haben ergeben, dass ein Teil der Zugriffe, welche die Wikimedia Foundation zunächst menschlichen Besuchern zuordnete, eigentlich durch Bots kam. Diese seien aber gezielt darauf ausgelegt, Wikipedias Erkennungssysteme mit ihrem Verhalten zu umgehen. Nach Angaben der Wikimedia Foundation hat das Portal im Mai und Juni deutlich höhere Zugriffszahlen verzeichnet. Nach einem Update der Systeme zur Bot-Erkennung bei Website-Besuchern führt sie nun aber einen Großteil dieses zusätzlichen Traffics auf automatisierte Zugriffe zurück. Diese Bots dienen häufig dazu, Wikipedia-Artikel zu scrapen und zum KI-Training zu verwenden: Bot-Traffic bei Wikipedia tarnt sich zunehmend als menschlich.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier eine externe Umfrage (Opinary GmbH) geladen.

Nun ist es offiziell: Die Bahn hat die neue Zuggeneration ICE L am Freitag in Berlin dem Publikum vorgestellt. Der Zug des spanischen Eisenbahnherstellers Talgo sollte zunächst ab 2023 unter dem Namen ECx fahren und wurde später zu einem ICE. Das „L“ im Namen beschreibt eine zentrale Funktion des Zugs. Es steht für „Low Floor“ oder Niederflur. Der Boden des Zugs ist besonders niedrig und damit ideal für deutsche Fernbahnsteige. Mit ordentlicher Verspätung geht es zum Fahrplanwechsel am 14. Dezember 2025 in einer so eigentlich nicht geplanten Konfiguration los. Der erste Einsatz des ICE L soll ab Dezember auf der Strecke Berlin über Münster oder Dortmund nach Köln sein. Ursprünglich sollte er eigentlich Berlin und Amsterdam miteinander verbinden, doch das wurde verschoben: Der neue ICE L ist ein ganz besonderer Zug.

Sam Altman, Mark Zuckerberg, Satya Nadella und jüngst auch Pat Gelsinger – die Chefs von großen Unternehmen, die uns seit drei Jahren von der Unübertreffbarkeit und Notwendigkeit ihrer KI-Anwendungen erzählen, warnen jetzt vor einer Aktienblase. Kritische Marktbeobachter warnen schon deutlich länger. Die Bubble besteht aus der Überbewertung von Firmen, die generative KI-Modelle oder damit verbundene Dienstleistungen anbieten. Denn Firmen, die irgendwas mit KI machen, konnten in den letzten Jahren relativ leicht millionen- bis milliardenschwere Finanzierungsrunden einfahren. Geld verdienen sie damit nicht. Obwohl der Crash die Aufbläher der KI-Aktienblase nicht am härtesten treffen wird, muss die Bubble endlich platzen, sagt Philipp Steevens in seinem Kommentar: KI-Blase platzt – ja bitte!

Der YouTuber Zack Nelson, bekannt unter seinem Kanalnamen „JerryRigEverything“, hat bei einem seiner üblichen Belastungstests ein Google Pixel 10 Pro Fold zum Brennen gebracht. Der Akku in der vorderen Hälfte des Foldable entzündete sich, nachdem Nelson zuerst das Gehäuse gebrochen hatte und das verbogene Gehäuse anschließend wieder zurückbiegen wollte. Im Falle des Pixel 10 Pro Fold bemängelte Nelson zunächst, dass das nach IP68 als staub- und wasserfest bezeichnete Gerät anfällig für Sand im Scharnier ist. Der blieb dort nämlich, wenn das Smartphone mehrfach auf- und zugeklappt wurde, was ständig für Knirschen sorgte. Mit einem lauten Zischen, Flammen und Gasentwicklung verabschiedete sich das Fold aber erst beim Biegetest endgültig: Google Pixel 10 Pro Fold brennt nach Biegetest.

Weiterlesen nach der Anzeige

Auch noch wichtig:

- Die Taxibranche fordert Mindestentgelte für Mietwagenfahrten, um den unfairen Wettbewerb einzudämmen. Heidelberg und Essen reagieren, doch die Debatte geht weiter, heißt es im Missing Link: Taxi vs. Uber – Lösen Mindesttarife für Mietwagen den Streit?

- Evelyn Palla will die Deutsche Bahn umkrempeln. Sie plant mehr Macht für Mitarbeitende vor Ort, weniger Bürokratie, Schluss mit schmuddeligen Zügen: Neue Bahnchefin kündigt kompletten Neuanfang an.

- Weil sich einige Strecken seit Jahren nicht mehr lohnen, will Lufthansa sie nicht mehr bedienen. Im Sommer 2026 sollen Verbindungen wegfallen: Lufthansa will 100 Inlandsflüge pro Woche streichen.

- Unsere Galerie-Fotografen nehmen Sie mit auf eine Sinnesreise – von der intensiven Nähe eines Porträts bis zur unendlichen Weite der Milchstraße. Das sind die Bilder der Woche 42: Sieben fotografische Ansätze die Welt einzufangen.

- Die freie Software zur Webanalyse Rybbit hat Version 2.0 erreicht. Das Update bringt eine überarbeitete Kartenansicht und serverseitige Konfiguration: Google-Analytics-Alternative Rybbit 2.0 mit Kartenansicht.

- Kommerzielle VPN-Anbieter versprechen, quasi alles Böse im Internet auszusperren. Wir diskutieren, was davon stimmt und wann ein eigenes VPN sinnvoll ist, bei c’t uplink: Sicher im Internet – Wie MullvadVPN, ProtonVPN, NordVPN & Co. helfen.

- Nach Sigma stellt auch Laowa ein 200mm, f/2.0 vor – auch für Canons EF-Bajonett. Und Nikon bringt endlich lichtstarke APS-C-Objektive für den Z-Mount. Das sind die Fotonews der Woche 42/2025: Noch eine kurze, dicke Tüte und APS-C-Nikkore.

- Ein neuer Wettbewerb mit Cloud-Fokus bietet hohe Preisgelder für Zero-Day-Exploits – und folgt damit einem allgemeinen Trend im Wettlauf gegen Cybergangster: Hacker-Wettbewerb Zeroday Cloud winkt mit 4,5 Millionen US-Dollar Preisgeld.

(fds)

Künstliche Intelligenz

WhatsApp: Funktion in Beta vereinfacht Schutz vor Cyberangriffen

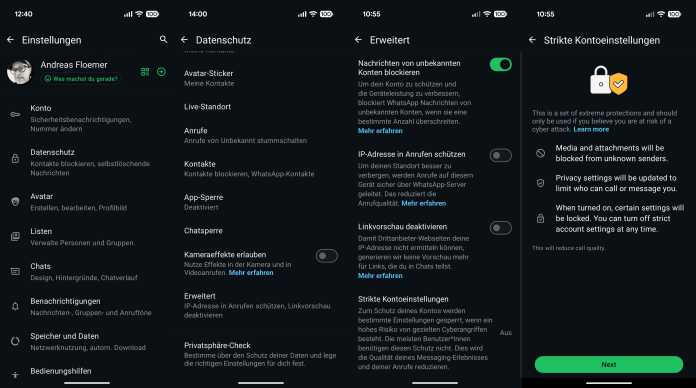

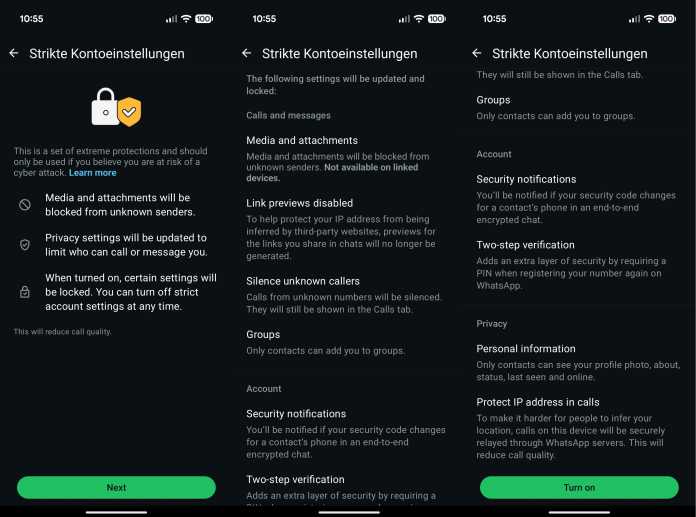

WhatsApp kann als Einfallstor für Schadsoftware dienen: In den vergangenen Monaten kursierten Berichte, denen zufolge sowohl iPhones also wohl auch Samsung-Galaxy-Geräte über den Meta-Messenger angegriffen wurden. Um Angreifern möglichst wenig Angriffsfläche zu bieten, integriert Meta in seinen Messenger eine neue Funktion, die mit einem Klick erweiterte Datenschutz- und Sicherheitsfunktionen aktiviert. Die Funktion nennt sich „strikte Kontoeinstellungen“.

Weiterlesen nach der Anzeige

Schutzschilde hoch

Wie Meta im Supportdokument zu der Funktion schreibt, wurde sie für Benutzerinnen und Benutzer entwickelt, „die Ziel solcher Angriffe sein könnten“. Nutzer sollten die Einstellungen nur aktivieren, wenn sie dazu einen Anlass sehen, betont das Unternehmen – etwa wenn man glaubt, Ziel einer „raffinierten Cyberkampagne“ zu sein. „Die meisten Personen sind von solchen Angriffen nicht betroffen,“ heißt es weiter. Nutzer, die WhatsApp mit einem möglichst weitreichenden Schutz verwenden wollen, können die Funktion dennoch nutzen, jedoch ist die Einstellung nicht prominent platziert.

Recht tief in den Einstellungen versteckt: Die neue WhatsApp-Funktion „Strikte Kontoeinstellungen“.

(Bild: Andreas Floemer / heise medien)

Derzeit steht das Feature nur registrierten Nutzern der Beta-Versionen des Messengers für Android und laut WABetaInfo für iOS zur Verfügung. Nutzer der Beta finden den Knopf zur Aktivierung der „strikten Kontoeinstellungen“ künftig unter „Einstellungen“ > „Datenschutz“ > „Erweitert“.

Nach Aktivierung der „strikten Kontoeinstellungen“ blockiert das Feature sämtliche Medien von unbekannten Absendern. Zudem deaktiviert die Funktion Linkvorschauen und schaltet Anrufe von unbekannten Nummern stumm. Die werden jedoch in der Anrufübersicht angezeigt. Ferner schränkt die Funktion Gruppeneinladungen ein und erzwingt eine zweistufige Verifizierung. Überdies begrenzen die „strikten Kontoeinstellungen“ die Sichtbarkeit von Profilen. Sie leiten außerdem zum Verschleiern der eigenen IP-Adresse Anrufe über WhatsApp-Server weiter.

WhatsApp „Strikte Kontoeinstellungen“: In der Beta sind die Einstellungen noch nicht lokalisiert.

(Bild: Andreas Floemer / heise medien)

Auch der „Zuletzt online“-Zeitstempel und der „Online“-Status, das Profilbild und die Nutzerinfo sind laut Meta nur für die eigenen Kontakte oder eine zuvor festgelegte, eingeschränktere Liste von Personen sichtbar. Zudem rät Meta Nutzern mit aktivierten Backups, die Ende-zu-Ende-verschlüsselte Backup-Funktion zu verwenden.

Weiterlesen nach der Anzeige

Laut WhatsApp können Nutzer die strikten Kontoeinstellungen nur über das Hauptgerät ein- und ausschalten. Weiter heißt es, dass Nutzer alle gegen Änderungen gesperrte Einstellungen unter dem Punkt „Einstellungen“ > „Datenschutz“ > „Erweitert“ > „Strikte Kontoeinstellungen“ > „Gesperrte Einstellungen“ ansehen können.

Wann WhatsApp die Funktion aus der Beta-Version hievt und für alle Nutzerinnen und Nutzer bereitstellt, ist derzeit unklar.

(afl)

Künstliche Intelligenz

Europäer: Klassische Medien, KI-Detektoren und Staat müssen KI-Inhalte prüfen

Der Schutz der Demokratien in Europa vor KI-Falschnachrichten und Manipulationsversuchen kann aus Sicht der Europäer durch einen Dreiklang von prüfenden Institutionen gewährleistet werden: klassische Medien, KI-Detektoren und staatliche Regulierung. Die eigene Medienkompetenz wird als weniger wirksam eingestuft. Das geht aus einer aktuellen Studie des Vodafone Instituts hervor, der Denkfabrik des Telekommunikationsdienstleisters. KI wird demnach als große Gefahr für die Manipulation von Wahlen und auch das Untergraben des Vertrauens in politische Institutionen durch generierte Falschnachrichten beziehungsweise Desinformation gesehen.

Weiterlesen nach der Anzeige

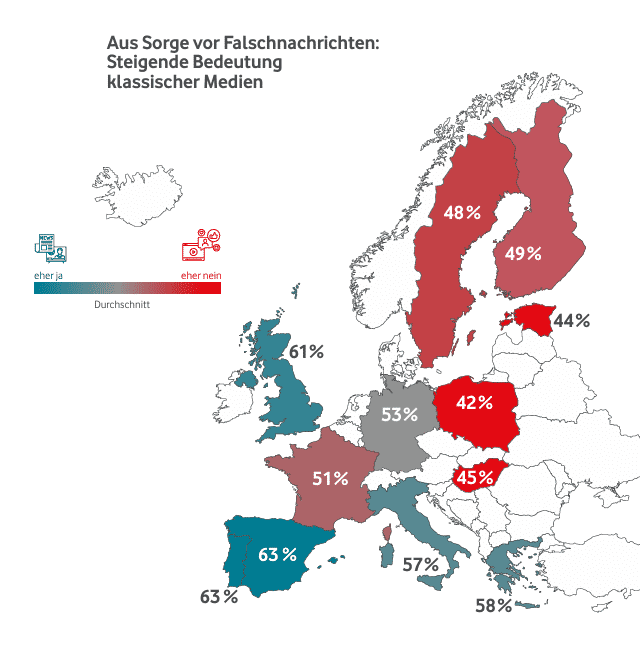

Bedeutung klassischer Medien hat zugenommen

Für die Studie wurden 12.086 wahlberechtigte Personen ab 18 Jahren in zwölf europäischen Ländern über computergestützte Online-Interviews im Frühjahr 2025 befragt, darunter auch 1002 Personen aus Deutschland. Der Befragung zufolge hat für mehr als die Hälfte der Europäer – unabhängig vom Alter – die Bedeutung redaktioneller Berichterstattung aufgrund der steigenden Gefahr von Falschnachrichten zugenommen. So stimmten insgesamt 53 Prozent der Befragten der Aussage zu, dass die Bedeutung redaktioneller Beiträge aufgrund der aktuellen Lage gestiegen sei. Unter den 25- bis 34-Jährigen sind es 57 Prozent, bei den 18- bis 24-Jährigen und 35- bis 44-Jährigen mit 54 Prozent etwas mehr.

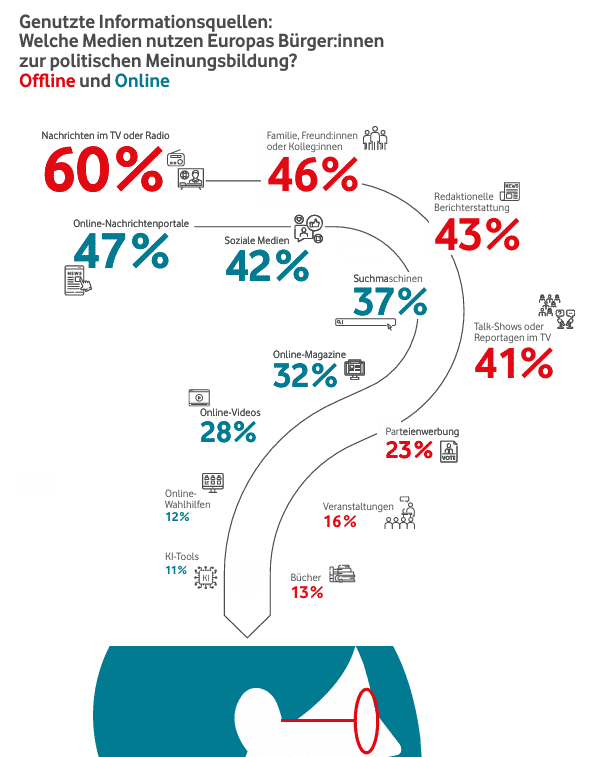

Jüngere informieren sich eher online, ältere eher in klassischen Medien, durch aktuelle Entwicklungen gewinnen redaktionelle Berichterstattungen an Gewicht, um Falschnachrichten zu vermeiden oder besser zu erkennen.

(Bild: Vodafone Institut)

Ältere Menschen konsumieren ohnehin eher klassische Medien, belegt die Studie: Im europäischen Durchschnitt und über alle Altersklassen hinweg greifen rund 60 Prozent der Befragten für politische Informationen auf klassische Medien wie Nachrichten im Fernsehen und Radio zurück. Die Nutzung von Fernsehen und Radio nimmt mit höherem Alter zu. Der Anteil in der Altersgruppe der 18- bis 24-Jährigen liegt bei gut 40 Prozent. Neben Nachrichten im Fernsehen und Radio spielen weitere Quellen eine wichtige Rolle: der persönliche Austausch innerhalb der Familie, im Freundeskreis oder am Arbeitsplatz (46 Prozent), redaktionelle Berichterstattung (43 Prozent) sowie politische Talkshows und Reportagen im Fernsehen (41 Prozent)

60 Prozent der 18- bis 24-Jährigen nutzen für politische Informationen soziale Medien. Instagram (61 Prozent), YouTube (57 Prozent) und TikTok (56 Prozent) sind hierbei die maßgeblichen Plattformen, die zumindest schon einmal zu diesem Zweck genutzt wurden. Mit Blick auf alle Befragten über alle Altersklassen hinweg zeigt sich ein zweigeteiltes Bild für den Nachrichtenbezug online: 47 Prozent informieren sich über Nachrichtenportale, 42 Prozent über soziale Medien.

Jüngere nehmen mehr Fake News wahr

Weiterlesen nach der Anzeige

Wie häufig Menschen in Kontakt mit Falschnachrichten kommen, ist unter den Generationen ebenfalls unterschiedlich. Demnach gaben unter den 18- bis 24-Jährigen 38 Prozent an, in den vergangenen Monaten sehr oder extrem häufig Fake News wahrgenommen zu haben, während der Wert bei den über 64-Jährigen bei 16 Prozent liegt. Die Studie mutmaßt, dass dies unter anderem daran liegen könnte, dass junge Menschen mehr Zeit online verbringen und dadurch öfter Kontakt zu Desinformation haben. Ob sie vielleicht auch besser darin sind, Fake News zu erkennen, hat die Studie nicht untersucht. Sie kommentiert aber an anderer Stelle: „Während die meisten überzeugt sind, sich nicht von Falschnachrichten beeinflussen zu lassen, werden die Manipulationsgefahren bei anderen Personen als viel stärker eingeschätzt: 39 Prozent gegenüber 18 Prozent. Dies ist ein bekanntes Phänomen und daher wenig überraschend, dass es in allen Ländern vorzufinden ist. Es ist aber durchaus relevant, da es zu sozialer Spaltung beitragen kann. Wenn einzelne Gruppen glauben, dass „die Anderen“ durch Medien manipuliert werden, kann dies das Misstrauen in der Gesellschaft verstärken.“

In Südeuropa hat die Bedeutung von klassischen Medien aufgrund der Sorge vor Falschnachrichten zugenommen, in Nordeuropa eher weniger.

(Bild: Vodafone Institut)

Dass Falschnachrichten eine sehr große oder extreme Gefahr für die Demokratie darstellen, gaben 28 Prozent aller Befragten an. Am stärksten davon überzeugt sind Menschen aus Spanien mit 38 Prozent Zustimmung, und am wenigsten Menschen aus Finnland mit 15 Prozent. Je jünger die Befragten, desto stärker bewerten diese den Einfluss von Falschinformationen auf die Demokratie (35 Prozent bei den 25- bis 34-Jährigen vs. 21 Prozent bei den über 64-Jährigen). Wie häufig Fake News wahrgenommen werden, unterscheidet sich auch deutlich zwischen den Ländern: So wurden in Estland und Griechenland (39 und 35 Prozent) wesentlich mehr Fake News von Befragten wahrgenommen als etwa in Finnland und Schweden (20 und 19 Prozent).

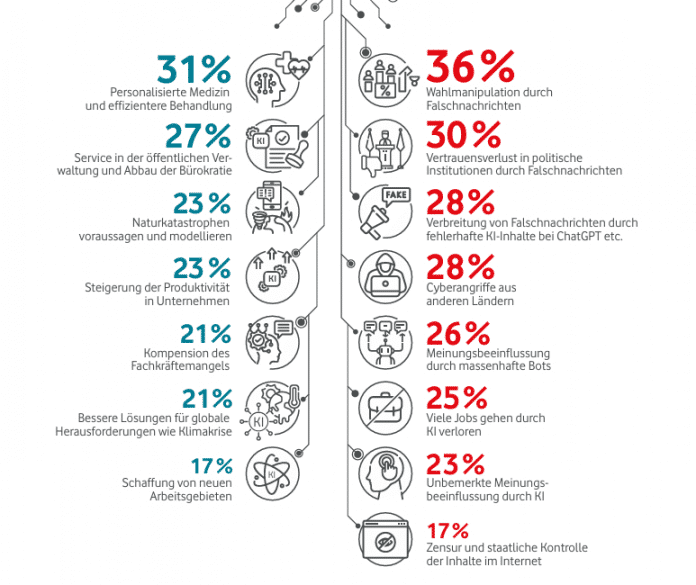

KI als Brandbeschleuniger für Fake News

Da KI auch zur Erstellung von Fake News und täuschend echter Videos und Fotos im politischen Kontext genutzt werden kann, wurden Teilnehmende auch hierzu befragt: Die größten Risiken von KI für die Demokratie werden in Wahlmanipulationsmöglichkeiten im Vorfeld von Wahlen (36 Prozent) und dem Untergraben des Vertrauens in politische Institutionen durch KI-generierte Falschnachrichten (30 Prozent) gesehen. Auch überwiegt bei den befragten Europäerinnen und Europäern derzeit die Skepsis bei der Wahrnehmung von KI. Nur etwa 30 Prozent glauben, dass die Vorteile von KI insgesamt die Nachteile überwiegen. Besonders kritisch gegenüber KI-Inhalten zeigen sich Befragte aus Deutschland und dem Vereinigten Königreich, während es in Südeuropa mehr Zutrauen gibt.

Gute Seiten – schlechte Seiten: KI wird eher skeptisch betrachtet, wo Vor- oder Nachteile liegen (könnten), wurde genauer abgefragt.

(Bild: Vodafone Institut)

Ein Dreiklang aus Maßnahmen hat den Befragten zufolge das größte Zukunftspotential, dem zu begegnen: KI-Detektoren, klassische Medien und staatliche Regulierungen. 45 Prozent sehen vor allem eine Überprüfung durch klassische Medien als relevant an, was besonders von Älteren genannt wurde. Als weniger zukunftsrelevant werden Erkennungsalgorithmen in sozialen Medien (35 Prozent), medienkompetente Nutzer (31 Prozent) und die Förderung des Austauschs von Best Practices durch internationale Organisationen (23 Prozent) gesehen.

Die Befragten sprechen sich dementsprechend für Maßnahmen wie das Kennzeichnen von KI-generierten Inhalten (65 Prozent), Faktenchecks (59 Prozent) sowie den Einsatz nationaler Aufsichtsbehörden (58 Prozent) aus. Teilnehmende aus Portugal befürworten in diesem Zusammenhang die verschiedenen Aspekte des DSA und des AI Act mit 70 Prozent am stärksten, während das Menschen aus Polen mit 50 Prozent am wenigsten tun. Zudem steigt die Zustimmung zu regulatorischen Maßnahmen mit dem Alter und der formalen Bildung. So werden beispielsweise Faktenchecks und die Unterbindung von Hassrede von knapp der Hälfte der formal niedrig Gebildeten (47 Prozent) befürwortet, bei den formal höher Gebildeten sind es zwei Drittel (65 Prozent).

Des Weiteren betrachten 43 Prozent aller Befragten Tools zur Erkennung von künstlich erstellten oder veränderten Videos, Bildern oder Audiodateien (KI-Detektoren) als zukunftsträchtige Lösungen. Bisher nutzen nur 14 Prozent der Befragten solche Detektoren, das Interesse sei aber bei jungen und formal höher gebildeten Menschen größer. Die Nutzungsbereitschaft variiert zwar zwischen den Ländern, aber fast ein Drittel der Europäer kann sich deren Einsatz zur Verifizierung politischer Inhalte gut vorstellen. Insgesamt zeigt die Studie: Ältere Befragte setzen mehr auf staatliche Regulierungen und Überprüfung mit klassischen Medien (49 Prozent bzw. 56 Prozent der über 64-Jährigen), Jüngere halten KI-Detektoren für geeigneter (50 Prozent der 18- bis 24-Jährigen).

KI mehr ein Thema für Jüngere

Der Studie zufolge sind Jüngere aber ohnehin diejenigen, die sich mehr mit KI-Tools auseinandersetzen und diese auch schon für politische Themen genutzt haben. Je jünger die Befragten sind, desto größer ist die Bereitschaft für die (zumindest einmalige) Nutzung. Bei den 18- bis 24-Jährigen sind es 79 Prozent, bei den über 64-Jährigen nur 24 Prozent.

Mit Abstand Spitzenreiter bei den KI-Tools ist ChatGPT, das bereits von einem Drittel im politischen Kontext mindestens einmal genutzt wurde, gefolgt von Google Gemini, Meta AI, Copilot und DeepSeek. Überbewertet werden dürfen diese Daten allerdings nicht, denn wie die Studie auch klarmacht, liegt die Nutzung von KI-Tools für die politische Meinungsbildung im Vergleich zu klassischen Medien oder Nachrichtenportalen und Social Media weit zurück: Insgesamt nur 11 Prozent der Befragten nutzen regelmäßig ChatGPT oder anderen KI-Tools, wenn es um die Beschaffung von politischen Informationen geht.

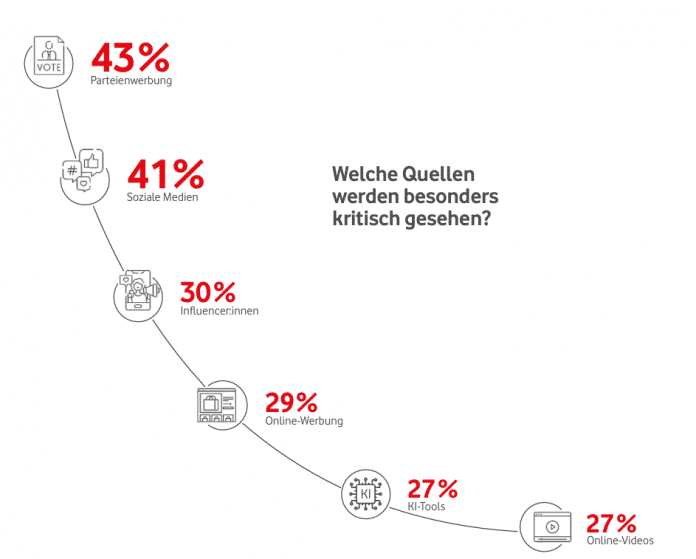

Parteienwerbung hat einen noch schlechteren Ruf als soziale Medien oder KI-Tools.

(Bild: Vodafone Institut)

Und auch wenn jüngere Befragte von 18 bis 24 Jahren zu 48 Prozent die Meinung vertreten, dass KI mehr Vor- als Nachteile bringt, hinterfragen diese Altersgruppen KI-generierte Inhalte mit 43 Prozent sogar leicht überdurchschnittlich. Über alle Altersgruppen hinweg sind 40 Prozent der Befragten KI-Inhalten gegenüber misstrauisch, ähnlich wie auch gegenüber Social-Media-Inhalten mit 41 Prozent. Mit 43 Prozent schneidet nur noch die Werbung von Parteien unter den Befragten schlechter ab.

(kbe)

Künstliche Intelligenz

software-architektur.tv: DiversIT(y) – Diversität in der IT

Wie erleben Menschen, die in der IT unterrepräsentiert sind, ihren Arbeitsalltag wirklich? In diesem Livestream bringen Liam Bergh, Sabine Wojcieszak und Eberhard Wolff ungefilterte Stimmen direkt auf die Bühne der IT-Tage.

Weiterlesen nach der Anzeige

Im Vorfeld haben sie persönliche Erfahrungsberichte gesammelt – von Mikroaggressionen im Team-Meeting bis zu strukturellen Hürden beim Karrierestart. Diese anonymisierten Geschichten lesen sie vor und diskutieren gemeinsam: Was läuft schief? Was funktioniert bereits gut? Und vor allem: Was kannst du selbst, dein Team oder deine Organisation morgen konkret anders machen?

Aus der Praxis für die Praxis: Diese Session richtet sich an alle, die Diversität nicht nur als HR-Thema verstehen, sondern als strategischen Erfolgsfaktor für ihre IT-Organisation. Ob CTO, Teamlead oder Entwickler:in – hier erhältst du ungefilterte Einblicke aus dem Projektalltag, die sonst oft unsichtbar bleiben, und kannst konkrete Impulse direkt in deinen Alltag mitnehmen.

Was du mitnimmst: Echte Erfahrungen statt Theorie, Verständnis für Barrieren im IT-Alltag und Handlungsfelder für inklusive Teams – so konkret wie möglich, so anonym wie nötig.

Lisa Maria Schäfer malt dieses Mal keine Sketchnotes.

Livestream am 9. Dezember

Die Ausstrahlung findet am Dienstag, 9. Dezember 2025, live ab 13:00 Uhr statt. Die Folge steht im Anschluss als Aufzeichnung bereit. Während des Livestreams können Interessierte Fragen via Twitch-Chat, YouTube-Chat oder anonym über das Formular auf der Videocast-Seite einbringen.

Weiterlesen nach der Anzeige

software-architektur.tv ist ein Videocast von Eberhard Wolff, Blogger sowie Podcaster auf iX und bekannter Softwarearchitekt, der als Head of Architecture bei SWAGLab arbeitet. Zum Team gehören außerdem Lisa Maria Schäfer (Socreatory) und Ralf D. Müller (DB Systel). Seit Juni 2020 sind über 250 Folgen entstanden, die unterschiedliche Bereiche der Softwarearchitektur beleuchten – mal mit Gästen, mal Wolff, Schäfer oder Müller solo. Seit mittlerweile mehr als zwei Jahren bindet iX (heise Developer) die über YouTube gestreamten Episoden im Online-Channel ein, sodass Zuschauer dem Videocast aus den Heise Medien heraus folgen können.

Weitere Informationen zu den Folgen finden sich auf der Videocast-Seite.

(mdo)

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenIllustrierte Reise nach New York City › PAGE online

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenJetzt patchen! Erneut Attacken auf SonicWall-Firewalls beobachtet

-

Künstliche Intelligenzvor 2 Monaten

Künstliche Intelligenzvor 2 MonatenAus Softwarefehlern lernen – Teil 3: Eine Marssonde gerät außer Kontrolle

-

Künstliche Intelligenzvor 2 Monaten

Top 10: Die beste kabellose Überwachungskamera im Test

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenSK Rapid Wien erneuert visuelle Identität

-

Entwicklung & Codevor 3 Wochen

Entwicklung & Codevor 3 WochenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

Social Mediavor 3 Monaten

Social Mediavor 3 MonatenSchluss mit FOMO im Social Media Marketing – Welche Trends und Features sind für Social Media Manager*innen wirklich relevant?