Künstliche Intelligenz

Netzwerk-Administration: Extreme will manuelle Aufgaben um 90 Prozent reduzieren

Klassisches Netzwerkmanagement deckt in vielen Fällen nicht mehr die ständig wechselnden Bedingungen in Netzwerken ab. Extreme Networks hat mit Platform ONE eine neue, integrierte Netzwerkplattform vorgestellt, die Netzwerkbetrieb, Sicherheit, aber auch Lifecycle-Management zentral abbilden soll. Auch agentenbasierte KI darf natürlich nicht fehlen. 265 Unternehmen setzen den Public-Cloud-Dienst bereits als Pilotkunden ein.

Ziel der Plattform ist es, die Komplexität in Netzwerk-Umgebungen massiv zu reduzieren und gleichzeitig die Effizienz durch Automatisierung und Unterstützung durch KI-Agenten deutlich zu steigern. Dabei integriert Extreme verkabeltes und drahtloses Netzwerk gepaart mit Sicherheitsfunktionen. Konversationelle KI soll in Kombination mit KI-Agenten manuelle Aufgaben um bis zu 90 Prozent reduzieren – nach Aussage von Extreme.

Zero Touch und Zero Trust

Ein zentrales Element der Plattform ist die sogenannte Zero-Touch Fabric in Verbindung mit Universal Zero Trust Network Access (UZTNA). Letzteres ermöglicht eine sofort einsatzbereite Netzwerkstruktur mit integrierter Segmentierung. Die Fabric-Funktionen lassen sich vollständig über die Cloud visualisieren und steuern. Ergänzt wird dies durch NAC (Network Access Control) über verschlüsselte Verbindungen wie RadSec oder IPSec, als auch MDM-Integrationen.

Das gesamte verkabelte und drahtlose Netzwerk lässt sich dabei nicht nur verwalten, sondern auch mit seiner Netzwerktopologie auf Basis von Echtzeitdaten visualisieren. Auch ein Alarmmanagement bringt die Plattform mit. Drahtlose Sicherheitsfunktionen wie Wireless Intrusion Prevention (WIPS) sorgen für zusätzliche Absicherung durch automatische Erkennung und Blockierung unerwünschter Geräte.

Mehr als nur Netzwerkmanagement

Darüber hinaus bietet die Plattform nun auch Lizenz-, Vertrags- und Asset-Management. Das soll den Admin entlasten, indem er diese auch im Netzwerkumfeld immer komplexeren Aufgaben einfacher überblicken kann und seine Abonnements sowie Produkt- und Softwarelebenszyklen im Blick behält. Auch Reportings mit Graphen und PDF-Exports lassen sich erstellen. Andere Hersteller haben bisher separate Portale für Netzwerkmanagement, Aboverwaltung, Lizenz- und Lifecycle-Management.

Der konversationelle KI-Agent kann beispielsweise Empfehlungen aussprechen und Firmware-Updates durchführen. Als Datenquelle dienen öffentliche, als auch firmeneigene Datenquellen, wie Dokumentation, technische Artikel und Telemetriedaten des Netzwerks. Wie andere Hersteller baut Extreme auf den Ansatz „Human in the Loop“, der menschliche Freigaben erfordert. Für Extreme-Works-Kunden soll direkt aus einer Konversation ein Ticket Global Technical Assistance Center (GTAC) eröffnet werden können.

Lizenzierung

Extreme Platform ONE wird ausschließlich im Abo-Modell angeboten und umfasst vier Lizenzierungsstufen (Tiers A bis D) für die unterschiedlichen drahtlosen und kabelgebundenen Geräte. Dabei lassen sich zum Abo auch TAC-Dienste mit unterschiedlichen Support-Leveln kombinieren. Mehr Details hierzu finden sich in der Ankündigung des Anbieters.

(fo)

Künstliche Intelligenz

Analyse: Das wahre Wasserproblem Deutschlands und welche Maßnahmen nötig sind

Sauberes Trinkwasser sprudelt hierzulande wie selbstverständlich aus dem Hahn. Und das soll auch so bleiben. Es wäre falsch zu behaupten, dass Wasser flächendeckend knapp ist in Deutschland. Doch steigende Temperaturen, Dürren und extreme Wetterereignisse bedrohen unsere Talsperren und Grundwasserreserven auf vielfältige Weise.

Laut Deutschem Wetterdienst war es hierzulande seit 1931 noch nie so trocken wie 2025 von Anfang Februar bis Mitte April. Da stellt sich durchaus die Frage, ob das mit dem Trinkwasser auch weiterhin so reibungslos klappt.

- Wasser ist in Deutschland nicht knapp. Der Klimawandel und Stoffeinträge fordern aber eine Wasserwende.

- Beginnender Grundwasserstress und saisonale Extreme erfordern eine intelligentere Infrastruktur, z. B. Speicher und Schwammstadt-Konzepte.

- Wälder spielen eine Schlüsselrolle für die Wasserqualität, doch Waldsterben verschärft die Probleme; klimaresiliente Aufforstung ist ein zentraler Lösungsansatz.

- Chemische Belastungen von Gewässern, insbesondere durch Nitrat und langlebige Schadstoffe (PFAS), treiben die Kosten der Trinkwasseraufbereitung massiv in die Höhe.

- Politisches Handeln, wie das Verursacherprinzip und nachhaltige Managementstrategien, sind essenziell, um Wasserqualität und -verfügbarkeit zu sichern.

Der Artikel erklärt die direkten und indirekten Gefahren für unser Trinkwasser und zeigt auf, welche Lösungsansätze es gibt, um die Versorgung in Quantität und Qualität auch für zukünftige Generationen zu sichern.

Das war die Leseprobe unseres heise-Plus-Artikels „Analyse: Das wahre Wasserproblem Deutschlands und welche Maßnahmen nötig sind“.

Mit einem heise-Plus-Abo können Sie den ganzen Artikel lesen.

Künstliche Intelligenz

c’t-Webinar: Gamified Hacking – Lernen durch Spielen

Ihre Aufgabe führt Sie direkt in eine digitale Gruft. Mit Kali Linux und einer Portion Neugier jagen Sie versteckte Flaggen und treten am Ende gegen den Necromancer an. Hinter der Spielkulisse steckt ein intensives Hacking-Rätsel in einem abgeschotteten Netzwerk.

Im Webinar „Die Necromancer-Challenge“ führt c’t-Redakteur Wilhelm Drehling durch diese besondere CTF-Challenge (Capture The Flag).

Praxisnahe Einblicke in Hacking-Werkzeuge

Drehling hackt sich im Webinar durch alle elf Level. Um zum Ziel zu gelangen, greift er auf unterschiedliche Hacking-Tools zurück: Er klopft Server mit nmap ab, knackt Passwörter mit Hydra und analysiert den Netzwerkverkehr mit Wireshark. Dabei verzichtet er bewusst auf Fachchinesisch und trockene CVE-Tabellen. Sie gewinnen ein Gefühl dafür, wie man eine solche CTF-Challenge systematisch angeht und erfahren, wie Sie ein eigenes sicheres Hacking-Netzwerk aufsetzen.

Während des Webinars sollten Sie sich zunächst auf das Geschehen am Bildschirm konzentrieren und erst später selbst aktiv werden. Als Teilnehmer erhalten Sie Zugriff auf die Aufzeichnung sowie die begleitenden c’t-Artikel, um das Gelernte im eigenen Tempo nachzuvollziehen.

Vom Zusehen zum Selbermachen

Das c’t-Webinar richtet sich an alle Menschen, die sich fürs Hacken interessieren, egal ob Anfänger oder mit Vorkenntnissen. Sie entwickeln ein Gespür für Angriffsmethoden und lernen, Schwachstellen zu identifizieren. Wilhelm Drehling gibt zudem wertvolle Tipps zu Lernplattformen, Kali-Alternativen und hilfreichen Tools. Allgemeine Verständnisfragen können Sie jederzeit im Chat stellen.

- Datum: 16. September 2025

- Uhrzeit: 15:00 bis 18:00 Uhr

- Preis: 69,00 Euro

Zur Teilnahme benötigen Sie lediglich einen aktuellen Browser. Alle weiteren Informationen sowie Details zur Anmeldung finden Sie auf der Webseite von heise academy.

(abr)

Künstliche Intelligenz

Contracts in C++26: Evaluations-Semantik | heise online

Nachdem ich in meinem letzten Artikel Contracts in C++26: Ein tiefer Einblick in die Verträge kurz die Details von Contracts vorgestellt habe, möchte ich mich nun näher mit der sehr interessanten Evaluations-Semantik befassen.

Rainer Grimm ist seit vielen Jahren als Softwarearchitekt, Team- und Schulungsleiter tätig. Er schreibt gerne Artikel zu den Programmiersprachen C++, Python und Haskell, spricht aber auch gerne und häufig auf Fachkonferenzen. Auf seinem Blog Modernes C++ beschäftigt er sich intensiv mit seiner Leidenschaft C++.

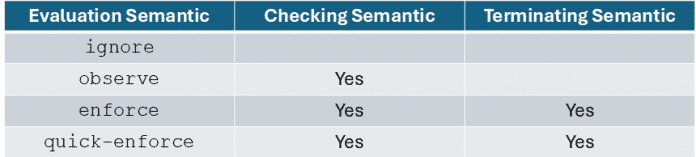

Wenn eine Contracts Assertion auftritt, wird eine der vier Bewertungssemantiken angewendet: ignore, observe, enforce und quick-enforce. Die Tabelle gibt einen Überblick über die vier Semantiken:

(Bild: Rainer Grimm)

Leider ist es derzeit nicht möglich, diese Evaluations-Semantiken in vollem Umfang zu sehen.

Checking-Semantik und Terminating-Semantik

Während die Checking-Semantik die Vertrags-Assertion nur auswertet, beendet die Terminating-Semantik auch das Programm.

Eine standardkonforme Implementierung muss nicht jede der vier genannten Evaluations-Semantiken implementieren. Sie kann auch ihre eigene Semantik anbieten.

ignore

Wie der Name schon sagt, ignoriert die ignore-Semantik die Auswertung des Prädikats. Dennoch muss das Prädikat syntaktisch korrekt sein.

observe

Die observe-Semantik ist eine Checking-Semantik. Im Allgemeinen können drei Bedingungen zu einer Vertragsverletzung führen:

- Die Auswertung des Prädikats gibt

falsezurück. - Die Auswertung des Prädikats verursacht eine Exception.

- Die Auswertung des Prädikats erfolgt zur Compile-Zeit, aber das Prädikat ist kein konstanter Ausdruck.

Wenn zur Compile-Zeit eine Vertragsverletzung auftritt, wird eine Diagnose ausgegeben und die Kompilierung fortgesetzt.

Wenn eine Vertragsverletzung zur Laufzeit auftritt, wird der Vertragsverletzungs-Handler aufgerufen, der auf ein Objekt vom Datentyp const std::contracts::contract_violation verweist, das Informationen über die Vertragsverletzung enthält. Wenn der Vertragsverletzungs-Handler normal zurückkehrt, wird die Programmausführung fortgesetzt.

enforce

Die enforce-Semantik ruft den Vertragsverletzungs-Handler zur Laufzeit auf. Das Programm wird beendet, wenn der Contract-Violation-Handler normal zurückkehrt. Die enforce-Semantik ist eine sogenannte terminierende Semantik. Das bedeutet, dass im Falle einer Vertragsverletzung die Programmausführung beendet wird. Danach kann eine der folgenden Aktionen erfolgen:

- Aufruf von

std::terminate, - Aufruf von

std::abortoder - sofortige Beendigung der Ausführung.

Zur Compile-Zeit wird die Kompilierung abgebrochen.

quick-enforce

Die quick-enforce-Semantik ruft den Vertragsverletzungs-Handler zur Laufzeit nicht auf. Als terminierende Semantik beendet sie das Programm sofort. In diesem Fall wird beispielsweise __builtin_trap() verwendet.

Zur Compile-Zeit wird die Kompilierung abgebrochen.

Vertragsverletzungs-Handler

Der Vertragsverletzungs-Handler hat folgende Signatur:

void handle_contract_violation( std::contracts::contract_violation );

Die Implementierung stellt den Standard-Vertragsverletzungs-Handler bereit. Sie kann jedoch auch zulassen, dass dieser Standard-Vertragsverletzungs-Handler durch einen benutzerdefinierten ersetzt wird.

In seiner ausgezeichneten Präsentation Contracts for C++ auf der ACCU 2025 stellt Timur Doumler einige spannende Beispiele für benutzerdefinierte Vertragsverletzungshandler vor:

// Protokollierung

void handle_contract_violation( std::contracts::contract_violation violation ) {

LOG(std::format("Contract violated at: {}\n", violation.location()));

}

// Setze einen Haltepunkt

void handle_contract_violation( std::contracts::contract_violation violation ) {

std::breakpoint();

}

// Warte, bis ein Debugger angeschlossen ist

void handle_contract_violation( std::contracts::contract_violation violation ) {

while (!std::is_debugger_present())

/* spin */

std::breakpoint();

}

// Stacktrace ausgeben

void handle_contract_violation( std::contracts::contract_violation violation ) {

std::cout << std::stacktrace::current(1);

}

// An den Standard-Handler für Vertragsverletzungen übergeben

void handle_contract_violation( std::contracts::contract_violation violation ) {

std::cout << std::stacktrace::current(1);

std::contracts::invoke_default_contract_violation_handler(violation);

}

Abschließend möchte ich die Schnittstelle des Objekts std::contracts::contract_violation vorstellen, das der Vertragsverletzungs-Handler empfängt:

kindgibt die Art der Vertragsverletzung zurück.semanticgibt die Evaluations-Semantik zurück, wenn die Vertragsverletzung auftritt.is_terminatinggibt zurück, ob die Evaluations-Semantik beendet wird.detection_modegibt den Grund für die Vertragsverletzung zurück.evaluation_exceptiongibt einen std::exception_ptrzur zur Ausnahme zurück, die bei der Prädikatbewertung ausgelöst wurde.commentgibt eine erklärende Zeichenfolge zur Vertragsverletzung zurück.locationgibt einenstd::source_locationzurück, der den Ort der Vertragsverletzung angibt.

Weitere Informationen zum std::contracts::contract_violation-Objekt finden sich auf der cppreference-Seite.

Wie geht es weiter?

In meinem nächsten Artikel werde ich mich auf die kleineren Features in C++26 konzentrieren. Ich beginne mit den kleinen Sicherheits-Features in der Kernsprache.

(rme)

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenGeschichten aus dem DSC-Beirat: Einreisebeschränkungen und Zugriffsschranken

-

UX/UI & Webdesignvor 3 Wochen

UX/UI & Webdesignvor 3 WochenDer ultimative Guide für eine unvergessliche Customer Experience

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenMetal Gear Solid Δ: Snake Eater: Ein Multiplayer-Modus für Fans von Versteckenspielen

-

UX/UI & Webdesignvor 1 Woche

UX/UI & Webdesignvor 1 WocheAdobe Firefly Boards › PAGE online

-

Online Marketing & SEOvor 3 Monaten

Online Marketing & SEOvor 3 MonatenTikTok trackt CO₂ von Ads – und Mitarbeitende intern mit Ratings

-

Social Mediavor 3 Wochen

Social Mediavor 3 WochenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Entwicklung & Codevor 3 Wochen

Entwicklung & Codevor 3 WochenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Entwicklung & Codevor 5 Tagen

Entwicklung & Codevor 5 TagenEventSourcingDB 1.1 bietet flexiblere Konsistenzsteuerung und signierte Events