Datenschutz & Sicherheit

Notepad++-Updater installierte Malware | heise online

Der in Notepad++ integrierte Updater hat sich Malware unterschieben lassen und diese auf einigen PCs installiert. Der Entwickler des mächtigen Open-Source-Texteditors reagiert mit einem Update auf Notepad++ v8.8.9. Nutzerinnen und Nutzer müssen die Aktualisierung derzeit manuell vornehmen.

Weiterlesen nach der Anzeige

In einem News-Beitrag auf der Notepad++-Webseite erklärt der Entwickler Don Ho, dass „einige Sicherheitsexperten von Vorfällen berichtet haben, bei denen Internetverkehr übernommen wurde, der Notepad++ betrifft“. Demnach haben die Untersuchungen ergeben, dass Traffic des Notepad++-Updaters WinGUp „gelegentlich auf bösartige Server umgelenkt wurde, was im Herunterladen kompromittierter ausführbarer Dateien mündete“. Der IT-Sicherheitsforscher Kevin Beaumont berichtet von mindestens drei Organisationen, die „Interessen in Südasien haben“, die derart gezielt angegriffen wurden.

Wie Beaumont ausführt, nutzt der Updater eine Versionsprüfung, bei der die URL „ abgefragt und eine dadurch ausgelieferte XML-Datei ausgewertet wird. Die in der XML-Datei aufgeführte Download-URL nutzt der Updater und speichert die Datei im %TEMP%-Ordner und führt sie aus. Wer diesen Traffic abfangen und manipulieren kann, kann dadurch die Download-URL ändern. Bis Version 8.8.7 von Notepad++ nutzte der Entwickler ein selbst signiertes Zertifikat, das in den Github-Quellcodes bereitsteht. So war es möglich, manipulierte Updates zu erstellen und Opfern unterzuschieben. Seit v8.8.7 setzt Notepad++ hingegen auf ein legitimes GlobalSign-Zertifikat, die Installation eines eigenen Notepad++-Root-Zertifikats ist seitdem nicht mehr nötig.

Abhilfe durch Updates

Mit Notepad++ v8.8.8 forciert der Updater WinGUp nun als Download-Quelle github.com. Die Version 8.8.9 aus der Nacht zum Mittwoch härtet Notepad++ und WinGUp weiter, sodass diese Signatur und Zertifikate von heruntergeladenen Installern beim Update-Prozess korrekt prüfen. Schlägt der Check fehl, bricht der Update-Vorgang ab. Don Ho merkt an, dass die Untersuchungen andauern, um herauszufinden, wie das Traffic-Hijacking in den beobachteten Fällen abgelaufen ist.

Kevin Beaumont listet noch einige Indizien für Kompromittierungen auf (Indicators of Compromise, IOCs). So sind Verbindungen von „gup.exe“ zu anderen URLs als „notepad-plus-plus.org“, „github.com“ und „release-assets.githubusercontent.com“ verdächtig. Ebenso sollte Aufmerksamkeit erregen, wenn „gup.exe“ unübliche Prozesse startet – es sollten lediglich „explorer.exe“ und „npp*“-bezogene Notepad++-Installer darunter laufen, die seit Versionen 8.8.8 zudem mit GlobalSign-Zertifikat signiert sind. Nach den beobachteten Angriffen fanden sich offenbar zudem Dateien namens „update.exe“ oder „AutoUpdater.exe“ (diesen Namen nutzt Notepad++ selbst überhaupt nicht) im Benutzer-TEMP-Verzeichnis, in das „gup.exe“ die Updater heruntergeladen und von dort ausgeführt hat.

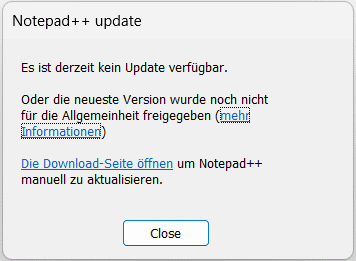

Notepad++ v8.8.8 findet derzeit die Aktualisierung noch nicht.

(Bild: heise medien)

Beaumont empfiehlt, mindestens auf Notepad++ v8.8.8 zu aktualisieren. Die Fassung 8.8.9 ist jedoch noch weiter gehärtet. Der integrierte Updater aus Notepad++ v8.8.8 findet die Version derzeit noch nicht, auch „winget“ findet derzeit keinen neueren Softwarestand. Die jüngste Fassung steht jedoch als manueller Download auf der Notepad++-Webseite zum Herunterladen bereit.

Weiterlesen nach der Anzeige

Notepad++ ist häufiger im Visier von bösartigen Akteuren, da die Software populär und weitverbreitet ist. Im vergangenen Jahr etwa bat Don Ho um Hilfe, eine „parasitäre Webseite“ loszuwerden, die sich in der Google-Suche an die originale Notepad++-Seite heranrobbte. Sie habe unlautere Absichten gehabt. Grundsätzlich tauchen häufiger gefälschte Seiten in den Suchergebnissen auf, die etwa virenverseuchte Dateien anbieten.

Siehe auch:

- Notepad++: Download schnell und sicher von heise.de

(dmk)

Datenschutz & Sicherheit

Nordkoreanische Cyberkriminelle setzen KI-generierte PowerShell-Backdoor ein

Nordkoreanische Cyberkriminelle haben es auf Entwickler mit Blockchain-Zugriff abgesehen. Mit Phishing-Attacken wollen sie diese zur Ausführung von Malware verleiten. Dabei soll Künstliche Intelligenz an der Programmierung der PowerShell-Backdoor mitgewirkt haben.

Weiterlesen nach der Anzeige

Das meldet das IT-Sicherheitsunternehmen Checkpoint in einer Analyse. Die kriminelle Vereinigung „Konni“ soll aus Nordkorea stammen oder mit dem Land verbandelt sein. Die Angriffsziele haben die Täter jedoch über ihren sonst üblichen Tätigkeitsbereich hinaus ausgeweitet – ursprünglich konzentrierten sie sich auf Südkorea, nun aber auf die ganze Asien-Pazifik-Region, einschließlich Australien, Indien und Japan.

Sie nehmen dabei Entwickler und Programmier-Teams in den Blick, insbesondere solche, die Zugriff auf mit Blockchain zusammenhängende Ressourcen und Infrastruktur haben. Die Köder-Dokumente sehen aus wie legitime Projektmaterialien und umfassen technische Details wie Architektur, Technik-Stacks und Entwicklungszeitpläne. Daraus leitet Checkpoint ab, dass die Angreifer die Entwicklungsumgebungen unterwandern und dadurch Zugang zu sensiblen Krypto-Assets sowie Infrastruktur, API-Zugangsdaten, Zugänge zu Wallets und schließlich Krypto-Besitztümer ergattern wollen.

KI zur Programmierung genutzt

Es gibt der Analyse zufolge starke Hinweise darauf, dass die Kriminellen sich von Künstlicher Intelligenz haben helfen lassen. Das PowerShell-Script mit der Backdoor weist demnach eine unüblich polierte Struktur auf. Sie fängt mit menschenlesbarer Dokumentation an, die die Script-Funktion erklärt: „This script ensures that only one instance of this UUID-based project runs at a time. It sends system info via HTTP GET every 13 minutes.“ Diese Ausführlichkeit der Dokumentation ist äußerst unüblich für PowerShell-Schadcode von APTs. Der Code ist zudem in klar definierte logische Sektionen eingeteilt, die jeweils eine spezifische Aufgabe erledigen, die eher modernen Konventionen der Softwareentwicklung entsprechen als spontaner Malware-Entwicklung.

Diese Indizien reichen noch nicht zur gesicherten KI-Zuordnung, jedoch soll ein Kommentar im Programmcode schließlich verräterisch sein: # <– your permanent project UUID. Diese Formulierung ist den IT-Forschern zufolge höchst charakteristisch für LLM-generierten Code, in dem das Modell den Menschen explizit anleitet, wie ein Platzhalterwert angepasst werden muss.

Im Artikel erklären die Checkpoint-Analysten noch detaillierter die Funktionen der Skripte und die Infektionsketten. Außerdem liefern sie eine Liste von Hinweisen auf eine Kompromittierung (Indicators of Compromise, IOCs).

Weiterlesen nach der Anzeige

(dmk)

Datenschutz & Sicherheit

CISA-Warnung vor Angriffen auf VMware vCenter, Zimbra und mehr

Die US-amerikanische IT-Sicherheitsbehörde CISA warnt vor Angriffen auf fünf Produkte. Die Schwachstellen sind offenbar bereits einige Zeit bekannt. Admins sollten unverzüglich Aktualisierungen vornehmen.

Weiterlesen nach der Anzeige

Etwa auf Vite Vitejs, Versa Concerto, Prettier und Zimbra konnten in freier Wildbahn Angriffe beobachtet werden, vor denen die CISA in einer Alarmmeldung warnt. Vitejs erlaubt offenbar den Zugriff auf eigentlich blockierte Ressourcen und kann dadurch geschützte Informationen preisgeben (CVE-2025-31125, CVSS 5.3, Risiko „mittel“). In Versa Concerto können Angreifer die Authentifizierung umgehen (CVE-2025-34026, CVSS 9.2, Risiko „kritisch“). „eslint-config-prettier“ hat in einigen Versionen bösartigen Code für einen Lieferkettenangriff enthalten (CVE-2025-54313, CVSS 7.5, Risiko „hoch“).

Angriffe auf weitverbreitete Software

Angreifer attackieren demnach auch eine Sicherheitslücke in Zimbra. Es handelt sich um eine File-Inclusion-Lücke, bei der Angreifer aus dem Netz ohne Anmeldung sorgsam präparierte Anfragen an den API-Endpunkt „/h/rest“ richten und dadurch das Einbinden beliebiger Dateien aus dem Webroot-Verzeichnis erreichen können (CVE-2025-68645, CVSS 8.8, Risiko „hoch“). Anfang Januar warnte das Bundesamt für Sicherheit in der Informationstechnik (BSI) davor, dass in Deutschland viele hunderte Zimbra-Server frei zugänglich im Netz stehen und teils noch für Sicherheitslücken anfällig sind.

Zudem wurden Attacken auf eine Root-Lücke in VMware vCenter Server beobachtet (CVE-2024-37079, CVSS 9.8, Risiko „kritisch“). Es handelt sich um einen Heap-basierten Pufferüberlauf, den Angreifer durch Senden sorgsam präparierter Netzwerkpakete auslösen und in der Folge Schadcode einschleusen und ausführen können.

Die Hersteller stopfen die Sicherheitslücken mit Sicherheitsupdates. IT-Verantwortliche sollten aufgrund der beobachteten Angriffe spätestens jetzt dafür sorgen, dass die Aktualisierungen auch angewendet werden.

(dmk)

Datenschutz & Sicherheit

Pwn2Own-Automotive-Wettbewerb: Ladesäule geknackt, um „Doom“ zu spielen

Für Autohersteller wie Tesla war der diesjährige Pwn2Own-Automotive-Wettbewerb ein Debakel. Schließlich haben die teilnehmenden Teams zahlreiche Schwachstellen erfolgreich ausgenutzt und unter anderem „Doom“ auf einer Ladestation gezockt.

Weiterlesen nach der Anzeige

Hintergründe

Bei Pwn2Own-Wettbewerben treffen Sicherheitsforscher auf Computer, Technik und Autos, um diese zu knacken. Klappt das, gibt es ein Preisgeld und im besten Fall liefern die betroffenen Hersteller zügig Sicherheitspatches aus. Nach dem Pwn2Own Automotive 2026 haben sie auf jeden Fall viel zu tun. Insgesamt haben die Teilnehmer 76 Zero-Day-Sicherheitslücken aufgedeckt. So bezeichnet man Software-Schwachstellen, für die es noch kein Sicherheitsupdate gibt. Ob mittlerweile Patches erschienen sind, ist bislang nicht bekannt.

Nach einer erfolgreichen Attacke läuft „Doom“ auf dem Bildschirm einer Ladesäule für E-Autos.

(Bild: Trend Micro Zero Day Initiative)

Den Wettbewerb veranstaltet Trend Micros Zero Day Initiative. In ihrem Blog haben sie die Ergebnisse zusammengetragen.

Erfolgreiche Attacken

Die Veranstalter geben an, insgesamt knapp über 1 Million US-Dollar Preisgeld ausgeschüttet zu haben. Auf Platz 1 in der Gesamtwertung hat es das Team Fuzzware.io geschafft. Das hat ihm 215.000 US-Dollar eingebracht. Dafür haben sie unter anderem die Ladestation ChargePoint Home Flex (CPH50-K) erfolgreich attackiert.

Bereits am ersten Tag des Wettbewerbs musste Teslas Infotainmentsystem dran glauben. Das Team Synacktiv hat zwei Sicherheitslücken miteinander kombiniert, um über eine USB-basierte Attacke einen Speicherfehler auszulösen. Ein derartiger Zustand ist oft die Basis für das Ausführen von Schadcode.

Weiterlesen nach der Anzeige

Will it run „Doom“?

Mehrere Sicherheitsforscher haben sich die Ladestation Alpitronic HYC50 vorgenommen und am Ende lief darauf der Ego-Shooter „Doom“. Dafür gab es 20.000 US-Dollar. Aus Sicherheitsgründen gibt es zum jetzigen Zeitpunkt keine weiterführenden Details über die im Wettbewerb ausgenutzten Sicherheitslücken. Bleibt zu hoffen, dass die Auto- und Ladesäulenhersteller schnell reagieren und zeitnah Sicherheitspatches veröffentlichen.

(des)

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenArndt Benedikt rebranded GreatVita › PAGE online

-

Künstliche Intelligenzvor 4 Wochen

Künstliche Intelligenzvor 4 WochenSchnelles Boot statt Bus und Bahn: Was sich von London und New York lernen lässt

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommentar: Anthropic verschenkt MCP – mit fragwürdigen Hintertüren

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenFast 5 GB pro mm²: Sandisk und Kioxia kommen mit höchster Bitdichte zum ISSCC

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenHuawei Mate 80 Pro Max: Tandem-OLED mit 8.000 cd/m² für das Flaggschiff-Smartphone

-

Social Mediavor 1 Monat

Social Mediavor 1 MonatDie meistgehörten Gastfolgen 2025 im Feed & Fudder Podcast – Social Media, Recruiting und Karriere-Insights

-

Künstliche Intelligenzvor 3 Monaten

Künstliche Intelligenzvor 3 MonatenWeiter billig Tanken und Heizen: Koalition will CO₂-Preis für 2027 nicht erhöhen