Datenschutz & Sicherheit

Notepad++-Updater installierte Malware | heise online

Der in Notepad++ integrierte Updater hat sich Malware unterschieben lassen und diese auf einigen PCs installiert. Der Entwickler des mächtigen Open-Source-Texteditors reagiert mit einem Update auf Notepad++ v8.8.9. Nutzerinnen und Nutzer müssen die Aktualisierung derzeit manuell vornehmen.

Weiterlesen nach der Anzeige

In einem News-Beitrag auf der Notepad++-Webseite erklärt der Entwickler Don Ho, dass „einige Sicherheitsexperten von Vorfällen berichtet haben, bei denen Internetverkehr übernommen wurde, der Notepad++ betrifft“. Demnach haben die Untersuchungen ergeben, dass Traffic des Notepad++-Updaters WinGUp „gelegentlich auf bösartige Server umgelenkt wurde, was im Herunterladen kompromittierter ausführbarer Dateien mündete“. Der IT-Sicherheitsforscher Kevin Beaumont berichtet von mindestens drei Organisationen, die „Interessen in Südasien haben“, die derart gezielt angegriffen wurden.

Wie Beaumont ausführt, nutzt der Updater eine Versionsprüfung, bei der die URL „ abgefragt und eine dadurch ausgelieferte XML-Datei ausgewertet wird. Die in der XML-Datei aufgeführte Download-URL nutzt der Updater und speichert die Datei im %TEMP%-Ordner und führt sie aus. Wer diesen Traffic abfangen und manipulieren kann, kann dadurch die Download-URL ändern. Bis Version 8.8.7 von Notepad++ nutzte der Entwickler ein selbst signiertes Zertifikat, das in den Github-Quellcodes bereitsteht. So war es möglich, manipulierte Updates zu erstellen und Opfern unterzuschieben. Seit v8.8.7 setzt Notepad++ hingegen auf ein legitimes GlobalSign-Zertifikat, die Installation eines eigenen Notepad++-Root-Zertifikats ist seitdem nicht mehr nötig.

Abhilfe durch Updates

Mit Notepad++ v8.8.8 forciert der Updater WinGUp nun als Download-Quelle github.com. Die Version 8.8.9 aus der Nacht zum Mittwoch härtet Notepad++ und WinGUp weiter, sodass diese Signatur und Zertifikate von heruntergeladenen Installern beim Update-Prozess korrekt prüfen. Schlägt der Check fehl, bricht der Update-Vorgang ab. Don Ho merkt an, dass die Untersuchungen andauern, um herauszufinden, wie das Traffic-Hijacking in den beobachteten Fällen abgelaufen ist.

Kevin Beaumont listet noch einige Indizien für Kompromittierungen auf (Indicators of Compromise, IOCs). So sind Verbindungen von „gup.exe“ zu anderen URLs als „notepad-plus-plus.org“, „github.com“ und „release-assets.githubusercontent.com“ verdächtig. Ebenso sollte Aufmerksamkeit erregen, wenn „gup.exe“ unübliche Prozesse startet – es sollten lediglich „explorer.exe“ und „npp*“-bezogene Notepad++-Installer darunter laufen, die seit Versionen 8.8.8 zudem mit GlobalSign-Zertifikat signiert sind. Nach den beobachteten Angriffen fanden sich offenbar zudem Dateien namens „update.exe“ oder „AutoUpdater.exe“ (diesen Namen nutzt Notepad++ selbst überhaupt nicht) im Benutzer-TEMP-Verzeichnis, in das „gup.exe“ die Updater heruntergeladen und von dort ausgeführt hat.

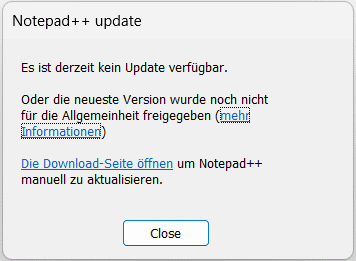

Notepad++ v8.8.8 findet derzeit die Aktualisierung noch nicht.

(Bild: heise medien)

Beaumont empfiehlt, mindestens auf Notepad++ v8.8.8 zu aktualisieren. Die Fassung 8.8.9 ist jedoch noch weiter gehärtet. Der integrierte Updater aus Notepad++ v8.8.8 findet die Version derzeit noch nicht, auch „winget“ findet derzeit keinen neueren Softwarestand. Die jüngste Fassung steht jedoch als manueller Download auf der Notepad++-Webseite zum Herunterladen bereit.

Weiterlesen nach der Anzeige

Notepad++ ist häufiger im Visier von bösartigen Akteuren, da die Software populär und weitverbreitet ist. Im vergangenen Jahr etwa bat Don Ho um Hilfe, eine „parasitäre Webseite“ loszuwerden, die sich in der Google-Suche an die originale Notepad++-Seite heranrobbte. Sie habe unlautere Absichten gehabt. Grundsätzlich tauchen häufiger gefälschte Seiten in den Suchergebnissen auf, die etwa virenverseuchte Dateien anbieten.

Siehe auch:

- Notepad++: Download schnell und sicher von heise.de

(dmk)

Datenschutz & Sicherheit

EU-Kommission leitet Untersuchung gegen Grok und X ein

Am Montagmittag hat die EU-Kommission ein weiteres Verfahren gegen den Kurznachrichtendienst X eingeleitet. Dabei will sie prüfen, ob das eng mit dem KI-Chatbot Grok verzahnte soziale Netzwerk gegen den Digital Services Act (DSA) verstoßen hat. Der Kommission zufolge ist unklar, ob der Online-Dienst vor dem Ausrollen des Produkts damit verbundene Risiken untersucht hat.

Musks Plattform X ist mit dem integrierten KI-Chatbot zuletzt stark in die Kritik geraten, nachdem dieser auf Nachfrage von Nutzer*innen ungefiltert sexualisierte Bilder von Frauen und Kindern auf X veröffentlicht hat.

Nachdem X lange untätig blieb, hatte das Unternehmen am 9. Januar angekündigt, die Funktion zahlenden Nutzer*innen vorzubehalten. Am 14. Januar kündigte X dann weitere technische Maßnahmen an und schränkte die pornografische Bildgenerierungsfunktion nach eigenen Angaben für alle Nutzer*innen ein. Für andere Zwecke soll das Bildfeature jetzt nur noch zahlenden X-Nutzer*innen offen stehen.

Erst am vergangenen Dienstag hatte das EU-Parlament über KI-Deepfakes in sozialen Medien debattiert. Kurz danach haben mehr als fünfzig Abgeordnete in einem Brief die EU-Kommission zu konsequenterem Vorgehen im Falle Grok aufgefordert.

X muss Nachweise liefern

Nun muss die Plattform vor der EU-Kommission Rechenschaft ablegen, ob es der gesetzlich vorgeschriebenen Risikobewertung und -minderung nachgekommen ist. Solche Berichte sollen potenzielle „systemische Risiken“ aufdecken, die von Online-Diensten ausgehen können. Sollte X vor der Integration von Grok keine Folgenabschätzung vorgenommen haben, könnten auf X hohe Geldbußen zukommen.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Dass der Schaden bereits eingetreten ist, führte EU-Digitalkommissarin Henna Virkkunen aus: „Sexualisierte Deepfakes von Frauen und Kindern sind eine gewalttätige, inakzeptable Form der Entwürdigung. Mit dieser Untersuchung werden wir feststellen, ob X seinen gesetzlichen Verpflichtungen gemäß dem DSA nachgekommen ist oder ob es die Rechte europäischer Bürger – einschließlich der Rechte von Frauen und Kindern – als Kollateralschaden seines Dienstes behandelt hat.“

Die Einleitung solch eines Verfahrens ist noch kein Nachweis für einen Verstoß gegen den DSA. Allerdings befähigt es die Kommission zu weiteren Maßnahmen. Sie kann beispielsweise Unterlagen betroffener Unternehmen anfordern, Durchsuchungen vornehmen oder Mitarbeiter*innen befragen.

Neben dem neuen Verfahren hat die EU-Kommission angekündigt, eine seit Dezember 2023 laufende Untersuchung zu verlängern, die sich unter anderem auf die Moderationsfunktion, Maßnahmen gegen illegale Inhalte und Risiken des Empfehlungssystems bezieht. Das Verfahren umfasst zusätzlich die mangelnde Werbetransparenz von X. Dafür verhängte die EU-Kommission Anfang Dezember eine 120-Millionen-Euro-Geldbuße, da die Plattform Vorschriften nicht eingehalten hatte.

Sexualisierte Deepfakes im Millionenfachen

Inzwischen haben mehrere Organisationen die Tragweite der Vorfälle untersucht. Die britische NGO Center for Countering Digital Hate (CCDH) schätzt etwa, dass im Zeitraum vom 29. Dezember bis 8. Januar über 4 Millionen Bilder generiert wurden. Davon sollen rund 3 Millionen sexualisierter Art gewesen sein, auf rund 23.000 Bildern sollen Kinder dargestellt worden sein.

Die NGO AI Forensics kommt zu ähnlichen Ergebnissen. Bis zum 1. Januar waren mehr als die Hälfte der generierten Bilder sexualisierte Deepfakes. Nachdem X am 14. Januar technische Einschränkungen vorgenommen hatte, sei der Anteil sexualisierter Bilder auf unter 10 Prozent gefallen.

Datenschutz & Sicherheit

Zutrittskontrollsysteme: dormakaba behebt teils kritische Sicherheitslücken

Der Schweizer Hersteller für Sicherheits- und Schließsysteme dormakaba hat mehrere, teils kritische Sicherheitslücken in seinen Produkten behoben. Den Fixes war ein jahrelanger Melde- und Verbesserungsprozess vorangegangen. Angreifer mit Netzwerkzugriff auf die dormakaba-Verwaltungsserver in Unternehmen konnten unter anderem hartkodierte Zugangsdaten und einfach zugängliche Lötstellen missbrauchen.

Weiterlesen nach der Anzeige

Manches Mal ist eine „Responsible Disclosure“ an einen Hersteller schnell und unproblematisch: Problemmeldung und Behebung durch den Hersteller liegen im Idealfall nur Stunden oder Tage auseinander. Doch bisweilen dauert es länger, so bei dormakaba. Bereits im April 2024, also vor fast zwei Jahren, nahm der Sicherheitsdienstleister SEC Consult mit dem Unternehmen Kontakt auf und meldete zwanzig, teils kritische Sicherheitslücken. Nachdem der Schweizer Konzern zwei Wochen später die internen Zuständigkeiten geklärt hatte, begann ein anderthalbjähriger Meeting- und Konferenzmarathon, an dessen Ende nun die Veröffentlichung aller Lücken steht.

Die Sicherheitsprobleme beziehen sich hauptsächlich auf die Produkte Kaba exos 3000 und den dormakaba Zutrittsmanager („Access Manager“), professionelle Lösungen zur Zutrittssicherung für Unternehmen. Diese bestehen nicht nur aus Soft-, sondern auch aus Hardware: So ist der Zutrittsmanager ein schwarzes Kästchen, das etwa im Schaltschrank installiert wird. Kaba exos 3000 kommt überall dort zum Einsatz, wo sich Schließberechtigungen häufig ändern, etwa durch regelmäßige Besucher.

Viele Sicherheitslücken, sagte ein Vertreter der Melder von SEC Consult heise security, seien bereits vor Veröffentlichung des Sammeleintrags im Unternehmensblog behoben gewesen. Ein dormakaba-Pressesprecher schränkt weiter ein: Um die Schwachstellen ausnutzen zu können, benötige ein Angreifer vorherigen Zugriff auf das Netzwerk des Kunden. „Insgesamt sind uns keine Fälle bekannt, bei denen die identifizierten Schwachstellen ausgenutzt wurden“, sagte der Hersteller.

Dennoch liest sich die Liste der Sicherheitslücken beunruhigend: Von hartkodierten, schwachen Passwörtern ist da die Rede, von ungesicherten APIs und RPC-Diensten (Application Programming Interface bzw. Remote Procedure Call) und einer lokalen Privilegienausweitung. Einige der Fehler ermöglichten „Schlösserknacken, ohne die Hände zu benutzen“ – diesen Titel wählten die Finder für ihren langen Blogartikel mit Details zu allen Lücken.

Fast zwei Dutzend Lücken

Folgende Lücken mit hohem und kritischem Schweregrad in Kaba exos 9300 sind behoben:

Weiterlesen nach der Anzeige

- CVE-2025-59090 (CVSS 9,3 „kritisch“): Ungesichertes SOAP API, behoben in Versionen >= 4.4.0,

- CVE-2025-59091 (CVSS 9,3 „kritisch“): Hartkodierte Zugangsdaten zu vier Benutzerkonten, behoben in Versionen >= 4.4.1,

- CVE-2025-59092 (CVSS 8,7 „hoch“): RPC-Dienst ohne Authentifizierung, behoben ab Version 4.4.0,

- CVE-2025-59093 (CVSS 8,5 „hoch“): Unsichere Passworterstellung mit zu wenig Zufall, manuelle Aktualisierung der Passwörter notwendig,

- CVE-2025-59094 (CVSS 8,4 „hoch“): Lokale Privilegienausweitung, nur manuell zu beheben.

Im „Access Manager 92xx k5/k7“ gab es ebenfalls einige Funde mit hohem oder kritischem Schweregrad. Teilweise sind sie nicht oder nur durch manuelle Intervention behebbar – Details verrät der Blogartikel von SEC Consult.

- CVE-2025-59097 (CVSS 9,3 „kritisch“): Ungesichertes SOAP API,

- CVE-2025-59103 (CVSS 9,2 „kritisch“): Hartkodierte und mangelhafte Passwörter beim SSH-Dienst,

- CVE-2025-59108 (CVSS 9,2 „kritisch“): Das Standardpasswort des Webinterface lautet „admin“,

- CVS-2025-59099 (CVSS 8,8 „hoch“): Pfadmanipulation erlaubt den Download beliebiger Dateien,

- CVE-2025-59098 (CVSS 8,7 „hoch“): Eine Debugging-Funktion plaudert sensible Daten aus,

- CVE-2025-59107 (CVSS 8,5 „hoch“): Statisches Passwort für verschlüsselte Firmware-ZIPs,

- CVE-2025-59104 (CVSS 7,0 „hoch“): Angreifer mit Zugriff auf das Gerät können per Lötverbindung auf den unverschlüsselten Bootloader zugreifen,

- CVE-2025-59105 (CVSS 7,0 „hoch“): Flashspeicher der Geräte ist nicht verschlüsselt und könnte nach dem Auslöten ausgelesen werden.

Nach Behebung aller Lücken bleibt für die Sicherheitsexperten von SEC Consult eine Schwachstellenmeldung der besonderen Art. „Derartiger Research ist selten, weil diese Systeme für unabhängige Tester fast nie realistisch zugänglich sind, und genau deshalb war es besonders spannend, sie ganzheitlich überprüfen zu können, von Web-Komponenten über Infrastruktur bis hin zu Reverse Engineering und das Zerlegen von Hardware“, beschrieb Sicherheitsforscher Werner Schober.

Und ein dormakaba-Sprecher erläuterte, warum man sich fast zwei Jahre Zeit für Bugfixes ließ: „Wir haben über die Zeit schrittweise via Standard-Releases die Schwachstellen geschlossen; dazu gehören auch Feldtests mit ausgewählten Kunden.“

(cku)

Datenschutz & Sicherheit

Nordkoreanische Cyberkriminelle setzen KI-generierte PowerShell-Backdoor ein

Nordkoreanische Cyberkriminelle haben es auf Entwickler mit Blockchain-Zugriff abgesehen. Mit Phishing-Attacken wollen sie diese zur Ausführung von Malware verleiten. Dabei soll Künstliche Intelligenz an der Programmierung der PowerShell-Backdoor mitgewirkt haben.

Weiterlesen nach der Anzeige

Das meldet das IT-Sicherheitsunternehmen Checkpoint in einer Analyse. Die kriminelle Vereinigung „Konni“ soll aus Nordkorea stammen oder mit dem Land verbandelt sein. Die Angriffsziele haben die Täter jedoch über ihren sonst üblichen Tätigkeitsbereich hinaus ausgeweitet – ursprünglich konzentrierten sie sich auf Südkorea, nun aber auf die ganze Asien-Pazifik-Region, einschließlich Australien, Indien und Japan.

Sie nehmen dabei Entwickler und Programmier-Teams in den Blick, insbesondere solche, die Zugriff auf mit Blockchain zusammenhängende Ressourcen und Infrastruktur haben. Die Köder-Dokumente sehen aus wie legitime Projektmaterialien und umfassen technische Details wie Architektur, Technik-Stacks und Entwicklungszeitpläne. Daraus leitet Checkpoint ab, dass die Angreifer die Entwicklungsumgebungen unterwandern und dadurch Zugang zu sensiblen Krypto-Assets sowie Infrastruktur, API-Zugangsdaten, Zugänge zu Wallets und schließlich Krypto-Besitztümer ergattern wollen.

KI zur Programmierung genutzt

Es gibt der Analyse zufolge starke Hinweise darauf, dass die Kriminellen sich von Künstlicher Intelligenz haben helfen lassen. Das PowerShell-Script mit der Backdoor weist demnach eine unüblich polierte Struktur auf. Sie fängt mit menschenlesbarer Dokumentation an, die die Script-Funktion erklärt: „This script ensures that only one instance of this UUID-based project runs at a time. It sends system info via HTTP GET every 13 minutes.“ Diese Ausführlichkeit der Dokumentation ist äußerst unüblich für PowerShell-Schadcode von APTs. Der Code ist zudem in klar definierte logische Sektionen eingeteilt, die jeweils eine spezifische Aufgabe erledigen, die eher modernen Konventionen der Softwareentwicklung entsprechen als spontaner Malware-Entwicklung.

Diese Indizien reichen noch nicht zur gesicherten KI-Zuordnung, jedoch soll ein Kommentar im Programmcode schließlich verräterisch sein: # <– your permanent project UUID. Diese Formulierung ist den IT-Forschern zufolge höchst charakteristisch für LLM-generierten Code, in dem das Modell den Menschen explizit anleitet, wie ein Platzhalterwert angepasst werden muss.

Im Artikel erklären die Checkpoint-Analysten noch detaillierter die Funktionen der Skripte und die Infektionsketten. Außerdem liefern sie eine Liste von Hinweisen auf eine Kompromittierung (Indicators of Compromise, IOCs).

Weiterlesen nach der Anzeige

(dmk)

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenArndt Benedikt rebranded GreatVita › PAGE online

-

Künstliche Intelligenzvor 4 Wochen

Künstliche Intelligenzvor 4 WochenSchnelles Boot statt Bus und Bahn: Was sich von London und New York lernen lässt

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommentar: Anthropic verschenkt MCP – mit fragwürdigen Hintertüren

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenFast 5 GB pro mm²: Sandisk und Kioxia kommen mit höchster Bitdichte zum ISSCC

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenHuawei Mate 80 Pro Max: Tandem-OLED mit 8.000 cd/m² für das Flaggschiff-Smartphone

-

Social Mediavor 1 Monat

Social Mediavor 1 MonatDie meistgehörten Gastfolgen 2025 im Feed & Fudder Podcast – Social Media, Recruiting und Karriere-Insights

-

Künstliche Intelligenzvor 3 Monaten

Künstliche Intelligenzvor 3 MonatenWeiter billig Tanken und Heizen: Koalition will CO₂-Preis für 2027 nicht erhöhen