Datenschutz & Sicherheit

Qantas-Kundendaten tauchen nach Cyberangriff im Netz auf

Nach einem Cyberangriff bei der australischen Airline Qantas im Juli sind jetzt Kundendaten im Netz aufgetaucht. Gemeinsam mit den Ermittlungsbehörden versucht das Unternehmen aktuell noch zu ermitteln, um welche Daten genau es sich handelt. Experten ordnen die Ereignisse bei Qantas dem Cybercrime-Kollektiv Scattered Lapsu$ Hunters zu, das zuletzt eine Reihe von Großunternehmen heimsuchte.

5,7 Millionen Kundendaten waren bei Qantas Anfang Juli gestohlen worden. Größtenteils handelt es sich dabei um Namen, E-Mail-Adressen und Vielfliegerdaten. Ein kleinerer Teil der betroffenen Kundendaten umfasst aber auch Geschäfts- oder Privatadressen sowie Geburtsdaten, Telefonnummern, Geschlecht und Essenspräferenzen, teilte Qantas am Samstag mit. Kreditkartendaten oder Passwörter seien aber nicht betroffen. Vielflieger müssten sich keine Sorgen um ihre Bonuspunkte machen, versichert das Unternehmen in einer Kundeninformation.

Am New South Wales Supreme Court, einem der obersten australischen Gerichtshöfe, hat die Airline nun eine einstweilige Verfügung erwirkt, welche den Zugriff auf und die Veröffentlichung der geleakten Daten untersagt. Was die mutmaßlichen Akteure hinter dem Angriff aber kaum abhalten dürfte: Es gibt Hinweise, dass es sich hierbei um Scattered Lapsu$ Hunters handelt. Ein Konglomerat von Cybercrime Gangs, das aktuell 39 namhafte Unternehmen auf einer Leaksite im Darknet erpresst. Sie fordern unter anderem Google Adsense, Salesforce, Adidas auf, ein Lösegeld zu verhandeln. Ansonsten wollen die Täter zuvor erbeutete Daten veröffentlichen.

Qantas Leak: Auch Troy Hunt gepwnd

Der australische IT-Sicherheitsexperte Troy Hunt ist der Schöpfer von haveibeenpwnd.com. Mit der Seite lässt sich einfach herausfinden, ob die eigene Mailadresse schon einmal Teil eines Datenlecks bei einer Website war und dortige Login-Daten in die Hände von Cyberkriminellen gefallen sein könnten. Jetzt erwischte es Hunt selbst, wie er dem australischen Fernsehsender ABC News bestätigte: Die Mailadresse, die er in einem Qantas-Kundenaccount hinterlegt hat, sei auch Teil der kursierenden Kundendaten.

Allerdings dürfte der Schaden sich in Grenzen halten: Hunt nutzte die betroffene Adresse demnach ausschließlich für Qantas. Eine gängige Praxis unter IT-Sicherheitsexperten: Eine Mailadresse anlegen, die ausschließlich für den Account auf einer bestimmten Webseite dient – wenn hier zum Beispiel plötzlich fremde Mails eintreffen oder die Adresse in völlig anderen Leaks auftaucht, kann das Hinweise auf Kompromittierungen beziehungsweise die Zusammensetzung fremder Datenleaks liefern.

Auf einer Website, wo die Qantas-Daten zunächst zum Download bereitstanden, sind sie Hunt zufolge entfernt worden. Möglicherweise auf Verfügung des Gerichts. „Aber sie sind bereits in Tausenden von Händen und werden wahrscheinlich einfach auf einen neuen Dienst hochgeladen“, sagte er. Der sprichwörtliche Geist sei aus der Flasche. Er rät betroffenen Qantas-Kunden, noch wachsamer gegenüber möglichen Phishing-Versuchen zu sein – je mehr ein Bedrohungsakteur über sein Opfer weiß, desto besser könne er seine Phishing-Angriffe zuschneiden.

(nen)

Datenschutz & Sicherheit

Neuer DDoS-Spitzenwert: 29,7 Terabit pro Sekunde

Cloudflare hat den Bedrohungsbericht zum dritten Quartal 2025 veröffentlicht. Darin meldet das Unternehmen unter anderem einen neuen Spitzenwert bei einer DDoS-Attacke (Distributed Denial of Service), also einem Überlastungsangriff auf Server im Internet. Der hat eine Stärke von 29,7 Terabit pro Sekunde erreicht.

Weiterlesen nach der Anzeige

Wie Cloudflare im Blog-Beitrag dazu schreibt, ging dieser Angriff vom Aisuru-Botnetz aus. Das besteht aus geschätzten ein bis vier Millionen infizierten Geräten weltweit und zeichnete etwa im Mai für einen DDoS-Angriff auf die Webseite des IT-Sicherheitsjournalisten Brian Krebs verantwortlich. Routinemäßig entfessele Aisuru großvolumige DDoS-Angriffe, die die Stärke von 1 Terabit je Sekunde und 1 Milliarde Pakete pro Sekunde überschreiten, schreiben die IT-Forscher von Cloudflare. Hierbei haben sie eine Zunahme von mehr als 50 Prozent gegenüber dem Vorquartal beobachtet, im Schnitt 14 derart hochvolumige Angriffe am Tag. Den Höhepunkt markierte besagte Attacke, mit 29,7 TBit/s und 14,1 Milliarden Pakete je Sekunde. Es handelte sich um eine „UDP-Teppich-Bomben-Attacke“, die pro Sekunde auf 15.000 Zielports gerichtet war.

Deutlicher Anstieg bei DDoS-Angriffen

Einige weitere Höhepunkte sind laut Cloudflare die deutlich gestiegenen Angriffe gegen KI-Unternehmen. Gegenüber den Vormonaten sah das Unternehmen eine Zunahme von rund 350 Prozent im September 2025. Zudem sei ein signifikanter Anstieg bei Angriffen gegen Unternehmen aus Bergbau, Mineralien- und Metallgewinnung zu beobachten gewesen – zeitlich zusammentreffend mit den Spannungen zwischen EU und China bezüglich seltener Erden und Zöllen auf Elektroauto-Importe.

Insgesamt habe Cloudflare mit seinen automatischen Systemen 8,3 Millionen DDoS-Attacken im dritten Quartal 2025 abgewehrt. Das entspricht 3780 DDoS-Angriffen in jeder einzelnen Stunde. Im Quartalsvergleich stieg die Zahl der Angriffe um 15 Prozent – im Jahresvergleich hingegen sogar um 40 Prozent an.

Cloudflare erörtert auch die Verteilung auf die unterschiedlichen DDoS-Angriffswege. Die meisten sind vergleichsweise kurz und endeten nach etwa 10 Minuten. UDP-DDoS-Angriffe stiegen zum Vorquartal um 231 Prozent an und machten damit den Hauptanteil an Angriffen auf Netzwerkebene aus. An zweiter Stelle standen DNS-Floods, an dritter SYN-Floods sowie auf Platz vier ICMP-Floods. Über das gesamte Jahr 2025 gab es 10,3 Millionen HTTP-DDoS-Angriffe sowie 25,9 L3/L4-DDoS-Attacken, also jene auf Netzwerkebene, die Cloudflare mit seinen Systemen beobachten konnte.

Die bekannten Rekordwerte bei DDoS-Angriffen meldete zuvor Mitte November Microsoft mit 15,7 TBit/s und 3,64 Milliarden Paketen in der Sekunde. Nur wenige Monate vorher, im September, lag der Spitzenwert noch bei 11,5 TBit/s mit 5,1 Milliarden Paketen pro Sekunde.

Weiterlesen nach der Anzeige

(dmk)

Datenschutz & Sicherheit

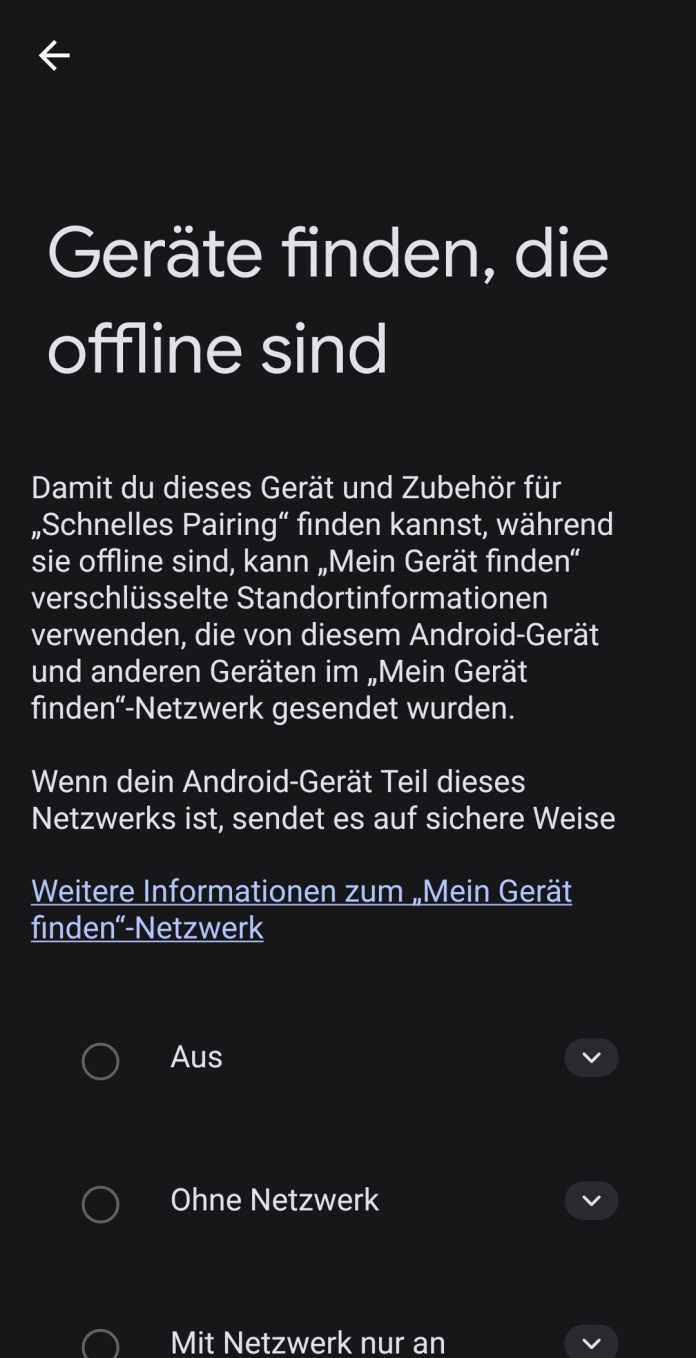

Besseres Google-„Mein Gerät finden“-Netz mit optimierter Einstellung

Googles Tracking-Netzwerk „Mein Gerät finden“ soll besser werden. Dazu ergänzt Google beim Pixel 10 die Einstellungen bereits im Android-Setup-Assistenten. Bei vielen Android-Geräten läuft der Assistent aber nicht nachträglich – hier müssen Nutzerinnen und Nutzer selbst aktiv werden und die Teilnahme anschalten. Mit optimierter Einstellung könnte es gelingen, in kürzester Zeit die Nützlichkeit auf das Niveau von Apples „Wo ist“-Netz zu heben oder es gar zu überflügeln.

Weiterlesen nach der Anzeige

Die Einstellungen für „Mein Gerät finden“ sind etwas versteckt in Android.

(Bild: heise medien)

Googles Ansatz ist derzeit ein besonderer Privatsphärenschutz. Die Funktion hatte Google im Mai 2024 mit einem Hinweis auf Android-Smartphones angekündigt und auch aktiviert, sofern Betroffene an den Voreinstellungen nichts geändert haben. Allerdings nutzt die Standardkonfiguration die Option „Mit Netzwerk nur an stark frequentierten Orten“. Es müssen also mehrere Android-Geräte etwa einen Bluetooth-Tracker erkannt und gemeldet haben, damit der auch im inzwischen zu „Find Hub“ umbenannten Tracking-Netz auftaucht.

Einstellungsänderung für Tracking auch in einsamen Gegenden

Leider hat Google die Konfiguration dazu ziemlich gut versteckt. Sie liegt unter „Einstellungen“ – „Google“, dort muss zunächst die Schaltfläche „Alle Dienste“ ausgewählt werden. Dort unter „Persönliche Sicherheit & Gerätesicherheit“ finden sich die Optionen „Benachrichtigungen über unbekannte Bluetooth-Tracker“ sowie „Mein Gerät finden“ – die Umbenennung in „Find Hub“ ist in der deutschen Oberfläche noch nicht angekommen. Dort schließlich können Interessierte unter „Geräte finden, die offline sind“ die Konfiguration auf „Mit Netzwerk überall“ stellen, damit Geräte auch an wenig frequentierten Orten gefunden werden können.

Wenn mehr Android-Nutzer diese Option aktivieren, lassen sich Tracker auch dann aufspüren, wenn lediglich ein einzelnes Android-Smartphone ihn gesehen hat. Der bessere Privatsphärenschutz durch aggregierte Daten (also die Option, nur an stark frequentierten Orten Tracker zu zeigen) bezieht sich auf Standortinformationen, die unter Umständen bei einem einzelnen meldenden Android-Gerät Rückschlüsse auf eine Person zulassen könnten. Für die allermeisten Nutzerinnen und Nutzer dürfte das jedoch kein ernst zu nehmendes Problem darstellen. Als Voraussetzung für die Nutzung von „Mein Gerät finden“ nennt Google Android Version 6.

Die Tracker-Netzwerke lassen sich auch von Kriminellen missbrauchen. Ende 2023 etwa gelang das Ausschleusen von Daten wie Passwörtern mittels manipulierter Keylogger-Tastatur über Apples „Wo ist“-Netz. Google hat Android inzwischen einen verbesserten Schutz vor heimlichem Bluetooth-Tracking verpasst, mit dem bösartige Akteure etwa Taten vorbereiten oder Menschen stalken könnten.

Weiterlesen nach der Anzeige

(dmk)

Datenschutz & Sicherheit

Ransomware-Bande Qilin stiehlt Daten von Scientology

Die kriminelle Online-Vereinigung Qilin meldet einen IT-Einbruch mit Datendiebstahl bei Scientology. Genauere Informationen fehlen noch, jedoch sollen einige Screenshots von Dokumenten mit persönlichen und sensiblen Informationen das belegen.

Weiterlesen nach der Anzeige

IAuf der Darknet-Leaksite von Qilin ist Scientology neu als Opfer gelistet.

(Bild: heise medien)

Die Ransomware-as-a-Service-Gruppe Qilin (Übersicht von Check Point) nutzt üblicherweise die „doppelte Erpressung“ (Double Extortion). Einerseits verschlüsselt die Ransomware die Daten der Opfer. Andererseits kopiert die Bande die Daten und bietet sie im Darknet zum Verkauf an – wer zuerst zahlt, „gewinnt“, Opfer oder etwa Konkurrenten.

Die auf der Darknet-Leaksite von Qilin präsentierten Screenshots einiger der erbeuteten Dokumente deuten darauf hin, dass die Cybergang in die IT-Systeme im Vereinigten Königreich der vom Verfassungsschutz mehrerer Bundesländer beobachteten Scientology-Organisation eingedrungen ist. Bewilligungen von Kosten für UK-Visa finden sich dort, aber auch Listen von Mitgliedern mitsamt von Kontoständen und Level innerhalb der Organisation – die allerdings nicht auf England beschränkt sind, sondern etwa Personen aus Südamerika enthalten.

Auswirkungen unklar

Etwa die Höhe einer etwaigen Lösegeldforderung findet sich nicht auf der Darknet-Seite von Qilin. Es ist unklar, wie Scientology reagieren wird. Die Veröffentlichung der Informationen zu Mitgliedern respektive Opfern der Organisation könnten ihr Schaden zufügen. Ermittler und Beobachter interessieren sich wahrscheinlich ebenfalls für die Daten.

Qilin ist eine der umtriebigsten Cybergangs, der viele Einbrüche auch in renommierte Unternehmen gelingen. Sie steckt etwa hinter dem Angriff auf die japanische Asahi-Brauerei, der zu Lieferengpässen beim Bier führte. Die Ransomware-as-a-Service-Bande geht jedoch sogar über Leichen: Infolge eines Cyberangriffs auf den NHS England gab es einen Todesfall, da Ergebnisse von Bluttests nicht rechtzeitig übermittelt werden konnten.

Weiterlesen nach der Anzeige

(dmk)

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenIllustrierte Reise nach New York City › PAGE online

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenJetzt patchen! Erneut Attacken auf SonicWall-Firewalls beobachtet

-

Künstliche Intelligenzvor 2 Monaten

Künstliche Intelligenzvor 2 MonatenAus Softwarefehlern lernen – Teil 3: Eine Marssonde gerät außer Kontrolle

-

Künstliche Intelligenzvor 2 Monaten

Top 10: Die beste kabellose Überwachungskamera im Test

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenSK Rapid Wien erneuert visuelle Identität

-

Entwicklung & Codevor 3 Wochen

Entwicklung & Codevor 3 WochenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

Social Mediavor 3 Monaten

Social Mediavor 3 MonatenSchluss mit FOMO im Social Media Marketing – Welche Trends und Features sind für Social Media Manager*innen wirklich relevant?