Datenschutz & Sicherheit

Qnap dichtet einen Schwung Pwn2Own-2025-Sicherheitslücken ab

Insgesamt elf Sicherheitsmitteilungen hat Qnap am Wochenende veröffentlicht, die teils kritische Schwachstellen in den NAS-Systemen und zugehöriger Software behandeln. Die Aktualisierungen zu den Mitteilungen stehen bereits zum Herunterladen und Installieren bereit – wer Qnap-Systeme einsetzt, sollte prüfen, ob die Geräte bereits auf dem aktuellen Stand sind.

Weiterlesen nach der Anzeige

Details zu den Schwachstellen sind jedoch Mangelware – selbst die CVE-Einträge sind noch nicht veröffentlicht. In QTS und QuTS hero hat Qnap jedoch drei Sicherheitslücken gestopft, die als Zero-Day-Lücke auf der Pwn2Own 2025 in Irland für Angriffe auf die NAS-Speichergeräte attackiert wurden (CVE-2025-62847, CVE-2025-62848, CVE-2025-62849). Ein Angriffsvektor mit CVSS-Wertung fehlt bislang, Qnap stuft das Risiko jedoch als „kritisch“ ein. Die Fehlerkorrekturen bringen QTS 5.2.7.3297 Build 20251024, QuTS hero h5.2.7.3297 Build 20251024 sowie QuTS hero h5.3.1.3292 Build 20251024 und neuere Fassungen mit.

Weitere kritische Lücken finden sich in Hyper Data Protector (CVE-2025-59389), was Version 2.2.4.1 und neuer ausbessern, oder HBS 3 Hybrid Backup Sync (CVE-2025-62840, CVE-2025-62842), bei denen Stand 26.2.0.938 oder neuer das Problem beseitigen.

Auch „nicht-Pwn2Own-Lücken“ geschlossen

Qnap bessert jedoch auch andere Schwachstellen aus, die nicht auf der Pwn2Own gefunden wurden. Etwa in QuMagie vor 2.7.0 steckte eine als kritisches Risiko eingestufte SQL-Injection-Lücke, die Angreifern aus dem Netz das Ausführen von Schadcode ermöglichte (CVE-2025-52425).

Weitere Sicherheitsmitteilungen vom Wochenende stopfen Sicherheitslecks, die die Qnap-Entwickler teils als nicht ganz so gravierend einordnen:

- Vulnerability in QuMagie vor 2.7.3 (CVE-2025-58464), Risikoeinstufung „wichtig“

- Multiple Vulnerabilities in Download Station vor 5.10.0.305 (QTS) /.304 (QuTS hero) (CVE-2025-58463, CVE-2025-58465), Einstufung „wichtig“

- Vulnerability in Qsync Central vor 5.0.0.3 (CVE-2025-57712), Einstufung „wichtig“

- Multiple Vulnerabilities in File Station 5 vor 5.5.6.5018 (CVE-2025-47207, CVE-2025-53408, CVE-2025-53409, CVE-2025-53410, CVE-2025-53411, CVE-2025-53412, CVE-2025-53413, CVE-2025-52865, CVE-2025-57706), Einstufung „moderat“

- Vulnerability in Notification Center vor 3.0.0.3466, 2.1.0.3443 und 1.9.2.3163 (CVE-2025-54167), Einstufung „moderat“

- Multiple Vulnerabilities in QuLog Center vor 1.8.2.923 (CVE-2025-54168, CVE-2025-58469), Einordnung „moderat“

Weiterlesen nach der Anzeige

Zuletzt hatte Qnap im September hochriskante Sicherheitslücken in QTS und QuTS hero gemeldet. Die Aktualisierungen, die die Probleme beseitigten, waren zu dem Zeitpunkt bereits länger verfügbar.

(dmk)

Datenschutz & Sicherheit

Verhaltensscanner in Mannheim: Keine Straftaten, aber Kamera-Überwachung

Die Mittelachse ihrer Innenstadt nennen die Mannheimer*innen „Breite Straße“, auch wenn sie offiziell Kurzpfalzstraße heißt. Hier fährt die Straßenbahn, hier kann man bummeln, einkaufen, essen gehen – und sich von der Polizei filmen lassen. Denn auf rund 700 Metern Länge wird die Breite Straße von zahlreichen Kameras flankiert.

Deren Bilder durchsucht eine Software nach verdächtigen Bewegungen. Dieser Verhaltensscanner ist ein Pilotprojekt und Vorbild für zahlreiche weitere Städte und Bundesländer, die das System übernehmen wollen.

Recherchen von netzpolitik.org zeigen nun: Zumindest bei einem Teil der installierten Kameras gibt es Anlass zum Zweifel, ob die Überwachung eine Rechtsgrundlage hat. Konkret geht es um die seit 2019 laufende Überwachung am Nordende der Breiten Straße.

Öffentliche Areale dürfen in Baden-Württemberg nur dann videoüberwacht werden, wenn sich dort die „Kriminalitätsbelastung“ von der des übrigen Gemeindegebiets deutlich abhebt. Hierfür zieht die Polizei Fälle von Straßen- und Betäubungsmittel-Kriminalität heran, erklärt sie auf Anfrage. Darunter fällt zum Beispiel Taschendiebstahl oder der Verkauf von Drogen.

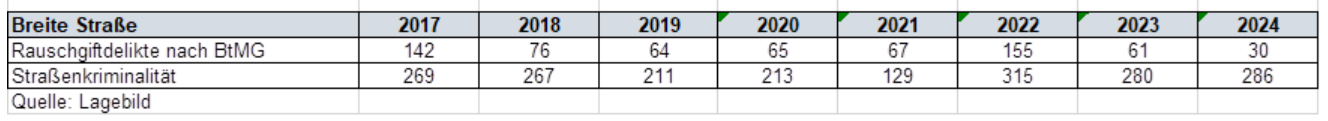

Am Nordende der Breiten Straße hat die Polizei seit 2017 jedoch kein einziges dieser Delikte verzeichnet, wie Daten aus der Polizeilichen Kriminalstatistik (PKS) zeigen. Seit 2005 waren es insgesamt nur elf Fälle – auch das dürfte keine erhöhte Kriminalitätsbelastung darstellen. Netzpolitik.org hat diese Zahlen unter Berufung auf das Informationsfreiheitsgesetz (IFG) bei der Mannheimer Polizei angefragt. Die Zahlen reichen bis ins Jahr 2024 zurück, aktuellere Angaben sind noch nicht öffentlich.

Die Polizei findet andere Zahlen wichtiger

Null Delikte seit fast zehn Jahren, aber dennoch Kameras – wie ist das möglich? Die Polizei sieht hier auf Anfrage kein Problem. Sie schickt der Redaktion eine Tabelle mit anderen Zahlen, die die Videoüberwachung in der Breiten Straße legitimieren sollen. Dort sind unter „Breite Straße“ jedes Jahr mehrere hundert Fälle aus den beiden Deliktfeldern verzeichnet.

Auf den ersten Blick ist das verwunderlich. Wo kommen die ganzen Delikte her? Die Erklärung ist einfach: Die auf Anfrage vorgelegten anderen Zahlen der Polizei kommen aus einer anderen Übersicht als der PKS, und zwar aus dem Lagebild. Dabei beruft die Polizei sich auf ein Urteil des Oberverwaltungsgerichts NRW, demnach sich Videoüberwachung mit Zahlen aus dem Lagebild legitimieren lässt.

In der PKS zählt die Polizei jene Fälle, die sie in einem Kalenderjahr bearbeitet und an die Staatsanwaltschaft übermittelt hat. Das Lagebild wiederum kann mehr Sachverhalte umfassen – darunter solche, die nicht bei der Staatsanwaltschaft landen. Auch der Zeitpunkt der Erfassung ist ein anderer: In der PKS taucht erst dann ein Delikt auf, wenn die Polizei es fertig bearbeitet hat.

Für die Kameraüberwachung in der Breiten Straße gibt es jedoch einen weiteren wichtigen Unterschied zwischen PKS und Lagebild. Beide Darstellungen teilen die Stadt in unterschiedlich große Bereiche. Die PKS fasst das Nordende der Breiten Straße mit zwei Häuserblocks zusammen, die daran angrenzen. Die Daten aus dem Lagebild wiederum werden von der Polizei nur für die Breite Straße als Ganzes herausgegeben. Die Zahlen aus dem Lagebild können also nicht zeigen, ob das Nordende der Breiten Straße besonders von Kriminalität belastet ist.

Datenschutzaufsicht will sich Bild vor Ort machen

Die PKS legt nahe, dass die Belastung am Nordende gering ist – zumindest wurden dort viele Jahre lang keine Fälle registriert, die der Staatsanwaltschaft übermittelt wurden. Die Polizei scheint das nicht zu überzeugen. Sie hält die Überwachung am Nordende der Breiten Straße für legitim, wie aus dem Austausch mit der Pressestelle hervorgeht.

Anders sieht das Davy Wang, Jurist bei der Gesellschaft für Freiheitsrechte. Wir haben ihm den Fall geschildert und um seine Einschätzung gebeten. Er schreibt:

Die anlasslose Videoüberwachung greift massiv in Grundrechte ein, besonders bei automatisierter Verhaltenserkennung. An Orten ohne erhöhte Kriminalitätsbelastung fehlt die Rechtsgrundlage – die Überwachung ist rechtswidrig und muss sofort eingestellt werden. Die Polizei darf sie nicht grundlos auf beliebige Orte ausweiten.

Zuständig für die Kontrolle der Mannheimer Videoüberwachung ist die Landesdatenschutzbehörde. In der Antwort auf unsere Presseanfrage heißt es, die Behörde befinde sich in einem Beratungsprozess mit der Polizei. Man werde sich zeitnah selbst ein Bild vor Ort machen.

Datenschutz & Sicherheit

KI-Assistent OpenClaw bekommt VirusTotal an die Seite

Damit Cyberkriminelle den Skill-Marketplace ClawHub des KI-Assistenten OpenClaw nicht mit Schadcode-verseuchten Erweiterungen überfluten, überwacht ab sofort Googles Online-Virenscanner VirusTotal die Plattform.

Weiterlesen nach der Anzeige

Gefundenes Fressen für Angreifer

Diese Partnerschaft hat der OpenClaw-Entwickler jüngst in einem Beitrag bekannt gegeben. OpenClaw ist ein besonders mächtiger KI-Assistent, der je nach Einstellung unter anderem über weitreichende Systemrechte verfügt, Anwendungen nutzt und sogar Software eigenständig installiert, um bestimmte Aufgaben zu erledigen.

Befehle nimmt er unter anderem über Chatclients wie Signal entgegen. Hat OpenClaw etwa Vollzugriff auf einen Passwortmanager, um bestimmte Aufgaben erledigen zu können, ist das für den Nutzer zwar praktisch, aber auch ein immenses Sicherheitsrisiko.

Das haben Cyberkriminelle längst auf dem Schirm und verbreiten auf dem offiziellen Skills-Marketplace ClawHub mit Malware verseuchte Erweiterungen. Dort kann man kostenlose Skills für bestimmte Aufgaben wie eine Analyse und Auswertung von aktuellen Bitcoin-Entwicklungen herunterladen. Doch manche Skills machen nicht das, was die Beschreibung verspricht, sondern lesen etwa heimlich Passwörter aus und schicken sie an Kriminelle. Wie Sicherheitsforscher von VirusTotal in einem Bericht angeben, sind sie bereits auf Hunderte solcher verseuchten Erweiterungen gestoßen.

Ein weiterer Security-Baustein

Um das Hochladen von Malware-Skills einzudämmen, schauen die Scanner von VirusTotal in Uploads, um Schadcode-Passagen zu entdecken. Verdächtige Skills werden gesperrt und sind nicht downloadbar. Bereits hochgeladene Skills sollen täglich erneut gescannt werden, um nachträglich hinzugefügte Malware zu entdecken.

Weiterlesen nach der Anzeige

Weil der primär signaturbasierte Ansatz „nur“ bereits bekannte Trojaner und Hintertüren findet, ist das natürlich kein Allheilmittel. Von Angreifern sorgfältig ausgearbeitete Payload-Prompts können durchrutschen. In der Summe ist die Partnerschaft aber sinnvoll und ein weiterer Baustein, den mächtigen KI-Assistenten sicherer zu machen.

(des)

Datenschutz & Sicherheit

DoS- und Schadcode-Attacken auf IBM App Connect Enterprise möglich

Systeme mit IBM App Connect Operator und App Connect Enterprise Certified Containers Operands oder WebSphere Service Registry and Repository und WebSphere Service Registry and Repository Studio sind verwundbar und es können Attacken bevorstehen. Aktualisierte Versionen lösen verschiedene Sicherheitsprobleme.

Weiterlesen nach der Anzeige

IBM App Connect Enterprise

So können Angreifer etwa Instanzen mit bestimmten Uniform-Resource-Identifier-Anfragen (URI) attackieren und im Kontext von Node.js eine extreme CPU-Last provozieren. Das führt dazu, dass Systeme nicht mehr reagieren (CVE-2026-0621 „hoch“). Weil IBM App Connect Enterprise Certified Container im Python-Modul azure-core nicht vertrauenswürdige Daten verarbeitet, können authentifizierte Angreifer über ein Netzwerk Schadcode ausführen (CVE-2026-21226 „hoch“).

Die verbleibenden Schwachstellen sind mit dem Bedrohungsgrad „mittel“ eingestuft. In diesen Fällen können Angreifer etwa Konfigurationen modifizieren (CVE-2025-13491).

Um Systeme vor möglichen Attacken zu schützen, müssen Admins App Connect Enterprise Certified Container Operator 12.20.0 installieren. Zusätzlich müssen sie sicherstellen, dass für DesignerAuthoring, IntegrationServer und IntegrationRuntime mindestens Version 13.0.6.1-r1 installiert ist.

IBM WebSphere

Die Lücke betrifft die Eclipse-OMR-Komponente (CVE-2026-1188 „mittel“). An dieser Stelle können Angreifer einen Speicherfehler auslösen, was in der Regel zu Abstürzen führt. Oft gelangt darüber aber auch Schadcode auf Systeme. Die Entwickler versichern, das Sicherheitsproblem in V8.5.6.3_IJ56659 gelöst zu haben.

Weiterführende Informationen zu den Schwachstellen führt IBM in mehreren Warnmeldungen auf:

Weiterlesen nach der Anzeige

(des)

-

Entwicklung & Codevor 3 Monaten

Entwicklung & Codevor 3 MonatenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

Künstliche Intelligenzvor 1 Monat

Künstliche Intelligenzvor 1 MonatSchnelles Boot statt Bus und Bahn: Was sich von London und New York lernen lässt

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenHuawei Mate 80 Pro Max: Tandem-OLED mit 8.000 cd/m² für das Flaggschiff-Smartphone

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenFast 5 GB pro mm²: Sandisk und Kioxia kommen mit höchster Bitdichte zum ISSCC

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommentar: Anthropic verschenkt MCP – mit fragwürdigen Hintertüren

-

Social Mediavor 2 Monaten

Social Mediavor 2 MonatenDie meistgehörten Gastfolgen 2025 im Feed & Fudder Podcast – Social Media, Recruiting und Karriere-Insights

-

Datenschutz & Sicherheitvor 2 Monaten

Datenschutz & Sicherheitvor 2 MonatenSyncthing‑Fork unter fremder Kontrolle? Community schluckt das nicht

-

Künstliche Intelligenzvor 3 Monaten

Künstliche Intelligenzvor 3 MonatenWeiter billig Tanken und Heizen: Koalition will CO₂-Preis für 2027 nicht erhöhen