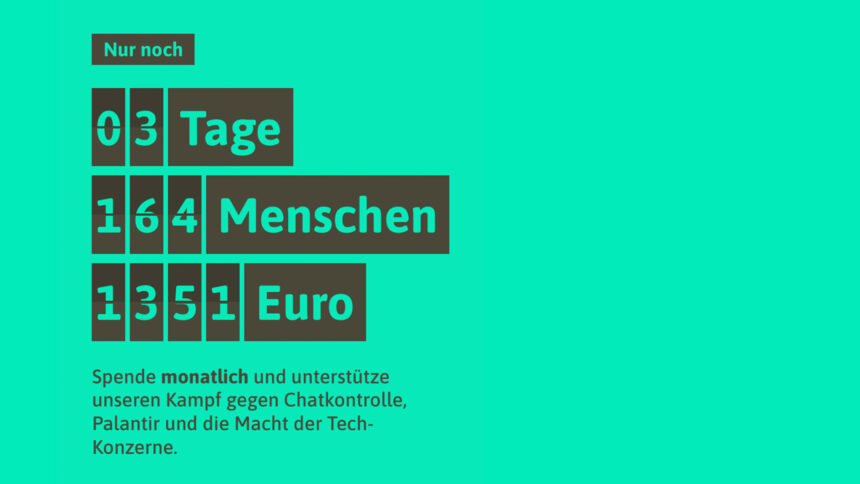

Noch wenige Tage lang tickt bei uns der Countdown.

Für unsere sommerliche Spendenkampagne haben wir uns ein klares Ziel gesetzt: In 30 Tagen wollen wir 300 neue Menschen finden, die uns mit einer monatlichen Dauerspende unterstützen. Im Schnitt sind das zehn Euro pro Monat. Das klingt nach einer überschaubaren Summe. Aber für uns macht es einen riesigen Unterschied. Jede Person, die langfristig dabei ist, hilft uns, besser planen zu können. Genau diese Planbarkeit brauchen wir, um unabhängig und stabil weiterzuarbeiten.

Warum wir jetzt deine Unterstützung brauchen

Langjährige Leser:innen wissen es: Am Jahresende klafft bei uns oft ein großes Loch in der Finanzierung. Das ist bei spendenfinanzierten Organisationen fast schon „normal“. In der Weihnachtszeit spenden Menschen besonders viel. Für uns bedeutet das jedoch: Während überall langsam Ruhe einkehrt, steigt bei uns der Puls. In den letzten Wochen eines Jahres müssen wir noch einmal alles mobilisieren.

Das ist kräftezehrend – und vermeidbar. Je mehr Menschen uns regelmäßig unterstützen, umso gelassener können wir solchen Endspurts begegnen und unsere Energie in das stecken, was wir am besten können: Recherchieren, analysieren und kritisch berichten.

Werde Teil unserer Community

Vielleicht hast du uns schon einmal unterstützt. Dafür ein großes Dankeschön!

Nun möchten wir dich gerne einladen: Werde Teil unserer Community von Dauerspender:innen.

Eine Dauerspende bedeutet Sicherheit für unsere Recherchen. Sie finanziert unseren langen Atem – und macht es uns möglich, kritisch hinzuschauen, wo andere längst aufgegeben haben.

⬇️ Jetzt Dauerspender:in werden ⬇️