Datenschutz & Sicherheit

Staatstrojaner gegen Journalisten in Europa

Nicht alle Europaabgeordneten haben sich mit dem gefährlichen Zustand in Sachen Staatstrojaner abgefunden. Die sozialdemokratische Parlamentarierin Birgit Sippel und Krzysztof Brejza von der christdemokratischen EVP-Fraktion, dessen Smartphone mit Pegasus gehackt worden war, wollen das Thema nicht zu den Akten legen. Sie informierten bei einer Veranstaltung in Brüssel über die jüngsten Entwicklungen.

Den Regierungen von Polen, Ungarn, Griechenland, Zypern und Spanien war das Ausspionieren von Journalisten, Juristen und Oppositionellen mit dem Staatstrojaner Pegasus nachgewiesen worden. Die Nutzung von Hacking-Werkzeugen in Europa ist seit den Untersuchungen des Pegasus-Ausschusses des EU-Parlaments nicht weniger geworden, im Gegenteil.

Denn in den vergangenen Monaten haben abermals Untersuchungen ergeben, dass innerhalb Europas weitere Staatstrojaner eingesetzt wurden, um Smartphones zu hacken. Unter den Opfern sind Journalisten, Politiker und auch Menschenrechtsaktivisten wie beispielsweise Giuseppe Caccia und Luca Casarini, beide aktiv bei der Seenothilfe Mediterranea.

Eine Analyse von CitizenLab brachte Einblicke und Nachweise dazu, wie mehr als neunzig Menschen, auch aus EU-Mitgliedstaaten, mit einer kommerziellen Hacking-Software von Paragon Solutions ausspioniert wurden. Im Februar 2025 waren Betroffene, allesamt WhatsApp-Nutzer, vom US-Konzern Meta über den Paragon-Staatstrojaner-Hack benachrichtigt worden.

Angesichts dieser Situation fragen die EU-Abgeordneten: Was machen die EU-Institutionen eigentlich? Schließlich ist ja auch die Regierung von Georgia Meloni in den aktuellen Paragon-Skandal verwickelt.

Die kurze Antwort ist: Sie ducken sich weg. Und wo sie sich positionieren, haben sie keine Lösungen. Das zeigen die Einlassungen von Audrius Perkauskas, der auf der Veranstaltung für die EU-Kommission sprach, aber besonders die Wortmeldungen des polnischen Konservativen Kazimierz Ujazdowski, der die gerade beendete polnische EU-Ratspräsidentschaft repräsentierte. Die Wortmeldungen und Stellungnahmen mitsamt Diskussion sind aufgezeichnet worden: Securing Democracy & Media Freedom – EU Action on Spyware and Surveillance.

Spionage bei drei Journalisten

Zu Wort kommen zuerst Opfer der Hacking-Werkzeuge der NSO Group (Pegasus) und Paragon (Graphite). Eingeladen ist zu den aktuellen Fällen Francesco Cancellato, ein Journalist aus Italien, der ein Hacking-Opfer im Paragon-Skandal der Meloni-Regierung ist. Er fasst zusammen, was in den Monaten nach dem Auffliegen des Paragon-Staatstrojaners auf seinem Telefon geschehen ist und vor allem, was nicht.

Denn die italienische Regierung bestreitet eine direkte Involvierung am Hacking des Investigativjournalisten Cancellato ebenso wie seiner Journalistenkollegen Ciro Pellegrino und Roberto Dagostino. In einer Pressemitteilung vom Februar, die unverändert online ist, heißt es seitens der Meloni-Regierung nur, dass rechtlich geschützte Personen wie Journalisten grundsätzlich nicht von italienischen Geheimdiensten ausspioniert würden. Ansonsten werde man dem parlamentarischen Geheimdienst-Kontrollgremium Copasir Bericht erstatten, welches geheim tagt.

Staatstrojaner sind eine Bedrohung für Datenschutz, Sicherheit und Menschenrechte, aber auch für die Pressefreiheit. Die Rechtslage in Europa schütze Journalisten nach wie vor zu wenig, konstatiert Rand Hammoud, Überwachungsexpertin von Access Now. Auch nach Inkrafttreten des europäischen Medienfreiheitsgesetzes (EMFA) im August könnten Staatstrojaner gegen Medienvertreter benutzt werden, wenn nämlich die „Nationale Sicherheit“-Karte gezogen würde. Der EMFA ließe hier ein Scheunentor offen.

Obwohl im Fall von Cancellato sogar der Anbieter Paragon sage, dass er mithelfen würde, die Spionagefälle der Journalisten aufzuklären, komme man nicht weiter. Denn die italienische Regierung stelle sich auf den Standpunkt, dass der Journalist Cancellato quasi nur Spionage-Beifang bei Ermittlungen in Sachen „Nationaler Sicherheit“ sei. Leider lege sie aber überhaupt nicht dar, um welche Bedrohungen „Nationaler Sicherheit“ es ginge.

Für die EU-Kommission widerspricht der Referatsleiter Telekommunikation und Technologie (DG Connect), Audrius Perkauskas, dieser Darstellung. Er erklärt, das Medienfreiheitsgesetz schütze Journalisten, denn eine generelle Ausnahme für Ermittlungen in Fragen der „Nationalen Sicherheit“ gäbe es nicht. Eine Ausnahme gäbe es lediglich für „essential state functions“ (Kernaufgaben des Staates), die unterschiedlich definiert seien. Alle Staaten müssten nach Inkrafttreten des Medienfreiheitsgesetzes im August ihre nationalen Gesetze abklopfen.

Wenn es nach Inkrafttreten neue Staatstrojanerfälle gäbe, könne sich zeigen, wie gut der EMFA schütze, sagte Perkauskas. Ein irgendwie geartetes Scheunentor für Staatstrojanereinsätze gegen Journalisten weist er zurück.

Keine Lösungen, nirgendwo

Während sich Perkauskas noch inhaltlich einlässt, bleibt Kazimierz Ujazdowski so vage es nur irgend geht. Man müsse verstehen, dass er den EU-Rat vertrete, der nun mal in Sachen Staatstrojaner nicht mit einer Stimme spreche. Immerhin räumt er ein, dass die Eingriffstiefe der Hacking-Werkzeuge die bisher vorgesehenen Kontrollinstrumente auf eine harte Probe stelle. Sie seien wohl nicht ausreichend, wenn durch das Hacking „in nur einer Sekunde“ das ganze Leben eines Opfers offenläge.

Eine Lösung des Problems kenne er nicht. Er verweist nur auf den noch laufenden sogenannten Pall-Mall-Prozess. Im Rahmen dieses Prozesses entstehen Verhaltensvorschläge, denen sich einige europäische Staaten wie Frankreich, Polen und die Niederlande unterwerfen wollen.

Als die Diskussion eröffnet wird, erweitert sich sogleich der Problemkreis, über den bei Staatstrojanern gesprochen werden muss. Denn es geht ja nicht nur um ein internes Problem des Rechtsschutzes innerhalb der EU, sondern auch um ein erhebliches Sicherheitsproblem von außen. Böswillige Dritte könnten beispielsweise EU-Institutionen angreifen, auch mit Hacking-Software, die von Unternehmen innerhalb der EU stammt.

Staatshacker

Wir berichten seit mehr als siebzehn Jahren über Staatstrojaner. Unterstütze uns!

Ujazdowski sagt dazu, dass es „zynisch und einfach falsch“ sei, wenn Europa vom Handel mit IT-Sicherheitslücken und Staatstrojanern profitieren würde. Doch der aktuelle Paragon-Skandal zeigt ja gerade, dass dies der Fall ist.

Ausgang offen

Es bleibt die Frage, welche rechtlichen Möglichkeiten dem Journalisten Cancellato bleiben. Er erklärt, dass er mit Hilfe der italienischen Journalistengewerkschaft Federazione Nazionale Stampa Italiana (FNSI) versucht, seinen Fall vor Gericht durchzufechten. Zwei Gerichtsverfahren seien nun in Rom zusammengelegt worden. Der Ausgang sei aber offen.

Rand Hammoud von Access Now gibt aber zu Bedenken, dass Cancellato die Ausnahme sei. Denn selten brächten Hacking-Opfer ihre Fälle vor Gericht. Die Vertragsstaaten der Staatstrojaner-Anbieter würden die Nutzung von Überwachungs- und Hackingtechnologien in der Regel schlicht nicht zugeben. Zudem seien solche Staatstrojanerverfahren immer nur reaktiv.

Francesco Cancellato fordert zumindest ein Register für Anbieter kommerzieller Hacking-Werkzeuge. Er setzt sich außerdem für mehr staatliche Transparenz ein, wenn Hacking-Fälle ans Licht gekommen sind. In seinem eigenen Fall aber schweige Georgia Meloni seit nun sechs Monaten. Sie hätte gesagt, dass sie nur auf wichtige Fragen antworte, sein Fall des Hackings sei also wohl keiner.

Datenschutz & Sicherheit

Sitecore: Angreifer können Schadcode einschleusen – ohne Anmeldung

Das als Cloud- und On-Premises-Lösung verfügbare CMS Sitecore Experience Manager (XM) und Sitecore Experience Platform (XP) ist von einer kritischen Schwachstelle betroffen. Angreifer können ohne vorherige Anmeldung Schadcode einschleusen und ausführen. Offenbar wird die Lücke bereits im Internet angegriffen.

Sitecore beschreibt das Problem in einer Sicherheitsmitteilung. Es handelt sich um eine Schwachstelle des Typs „Deserialisierung nicht vertrauenswürdiger Daten“, durch die Angreifer Schadcode einschleusen können, der zur Ausführung gelangt (CVE-2025-53690 / EUVD-2025-26629, CVSS 9.0, Risiko „kritisch„). Mandiant hat einen aktiven Angriff auf eine sogenannte „ViewState Deserialisation“ im Sitecore-CMS untersucht und dabei die Sicherheitslücke entdeckt. In Anleitungen zur Einrichtung von Sitecore aus dem Jahr 2017 und davor wurde ein Beispiel-Machine-Key genutzt – den dadurch offengelegten ASP.NET-Machine-Key haben Angreifer zur Ausführung von Code aus dem Netz missbraucht, erklären die IT-Forscher.

Es handelt sich damit um eine verwundbare Konfiguration von Sitecore, die Kunden betrifft, die eine anfällige Sitecore-Version mit dem Beispiel-Key in den öffentlichen Anleitungen ausgestattet haben; insbesondere SItecore XP 9.0 und Active Directory 1.4 und jeweils frühere Versionen hebt Mandiant hervor. Den genauen Angriffsverlauf erörtern die IT-Sicherheitsforscher in der Analyse, dort nennen sie auch einige Indizien für eine Infektion (Indicators of Compromise, IOCs).

Verwundbare Versionen

Als potenziell anfällig nennt Sitecore in der Sicherheitsmitteilung Experience Manager (XM), Experience Platform (XP), Experience Commerce (XC) und Managed Cloud. Wer mit diesen Software-Paketen die Installationsanleitungen für XP 9.0 und AD 1.4 oder früher zusammen mit dem Sample-Machine-Key eingesetzt hat, der etwa mit der Zeichenkette „BDDFE367CD…“ anfängt und einen Validation Key „0DAC68D020…“ nutzt, sollte umgehend handeln.

Sitecore empfiehlt dann, die Umgebung auf verdächtiges oder anormales Verhalten zu untersuchen, die Machine-Keys in der „web.config“-Datei zu ersetzen, zudem sicherzustellen, dass alle System-

Zuletzt wurden Angriffe auf Sitecore CMS Ende 2021 bekannt. Auch da waren Angriffe aus dem Netz ohne vorherige Authentifizierung möglich gewesen sein, jedoch erreichte der Schweregrad der Schwachstelle lediglich die Einstufung „hoch“, und nicht wie jetzt „kritisch“.

(dmk)

Datenschutz & Sicherheit

Microsoft entlässt Mitarbeitende nach Protesten

Sieben Microsoft-Mitarbeitende besetzten in der vergangenen Woche vorübergehend das Büro von Microsoft-Vizechef Brad Smith auf dem Firmengelände nahe Seattle. Die Aktivist:innen der Gruppe „No Azure for Apartheid“ stellten die Möbel um und klebten pro-palästinensische Banner an die Fenster.

Die Demonstrierenden forderten Microsoft auf, sämtliche Verträge mit dem israelischen Militär und der israelischen Regierung aufzukündigen. Außerdem solle der Konzern sämtliche Verbindungen zur Tech-Industrie in Israel offenlegen.

Konkret kritisieren sie, dass die israelische Armee Microsofts Cloud-Plattform Azure im Krieg in Gaza dazu nutzt, um Überwachungsdaten über die palästinensische Bevölkerung zu speichern. Damit mache sich Microsoft zum Komplizen an den anhaltenden Menschenrechtsverletzungen in dem Küstenstreifen.

Nur einen Tag nach der Protestaktion entließ der Tech-Konzern zwei Mitarbeitende, die sich an der Bürobesetzung beteiligt hatten. Zwei weitere Angestellte, die an einer vorangegangenen Aktion in der Microsoft-Zentrale teilgenommen hatten, müssen das Unternehmen ebenfalls verlassen.

Als Grund dafür gab der Konzern schwerwiegende Verstöße gegen die unternehmensinternen Richtlinien an. Die Demonstrationen auf dem Firmengelände hätten „erhebliche Sicherheitsbedenken aufgeworfen”.

Medienrecherchen als Auslöser der Proteste

Die Proteste hatte eine gemeinsame Recherche der britischen Tageszeitung The Guardian, der israelisch-palästinensischen Publikation +972 Magazine und des hebräischsprachigen Online-Mediums Sikha Mekomit ausgelöst. Die Medien hatten ihre Ergebnisse am 6. August dieses Jahres veröffentlicht.

Demnach nutze die Geheimdienst-Einheit „Unit 8200“ der israelischen Armee seit 2022 Microsofts Cloud-Angebot Azure, um Daten von Telefonanrufen im Westjordanland und im Gazastreifen im großen Stil zu speichern. Die quasi unbegrenzte Speicherkapazität der Cloud macht es der auf Überwachung spezialisierten Einheit möglich, eine riesige Menge an täglichen Anrufen aufzuzeichnen und die entsprechenden Daten über einen längeren Zeitraum zu horten.

Die Recherche basiert auf geleakten Microsoft-Dateien sowie auf Gesprächen mit Mitarbeitenden von Microsoft und des israelischen Militärs, darunter auch der „Unit 8200“. Ein Großteil der Überwachungsdaten wird der Recherche zufolge mutmaßlich in Microsoft-Rechenzentren in den Niederlanden und Irland gespeichert. Die Daten nutze das israelische Militär auch dazu, um Angriffsziele in Gaza auszumachen.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Microsoft will Vorwürfe klären

Gut eine Woche nach den Medienberichten leitete Microsoft eine Untersuchung der Vorwürfe durch eine externe Anwaltskanzlei ein. Die Untersuchung werde auf einer vorangegangenen Prüfung aufbauen, die keine Beweise dafür hervorgebracht habe, „dass Azure- und KI-Technologien von Microsoft dazu genutzt wurden, Menschen im Konflikt in Gaza anzugreifen oder zu schädigen“.

Das Unternehmen betont, die eigenen Nutzungsbedingungen würden eine Speicherung von Massenüberwachungsdaten untersagen. Zugleich schreibt der Konzern, nur begrenzt einsehen zu können, „wie Kunden unsere Software auf ihren eigenen Servern oder anderen Geräten nutzen“.

Die Gruppe „No Azure for Apartheid“ wies die angekündigte Untersuchung als „Verzögerungstaktik“ zurück. Sie kritisiert, dass Microsoft nicht auf ihre Forderung eingehe, Verträge mit der israelischen Armee zu beenden.

Auch Amazon und Google stellen Dienste für das israelische Militär bereit

Die Proteste gegen Microsofts Geschäftsbeziehungen mit Israel dauern bereits seit Monaten an.

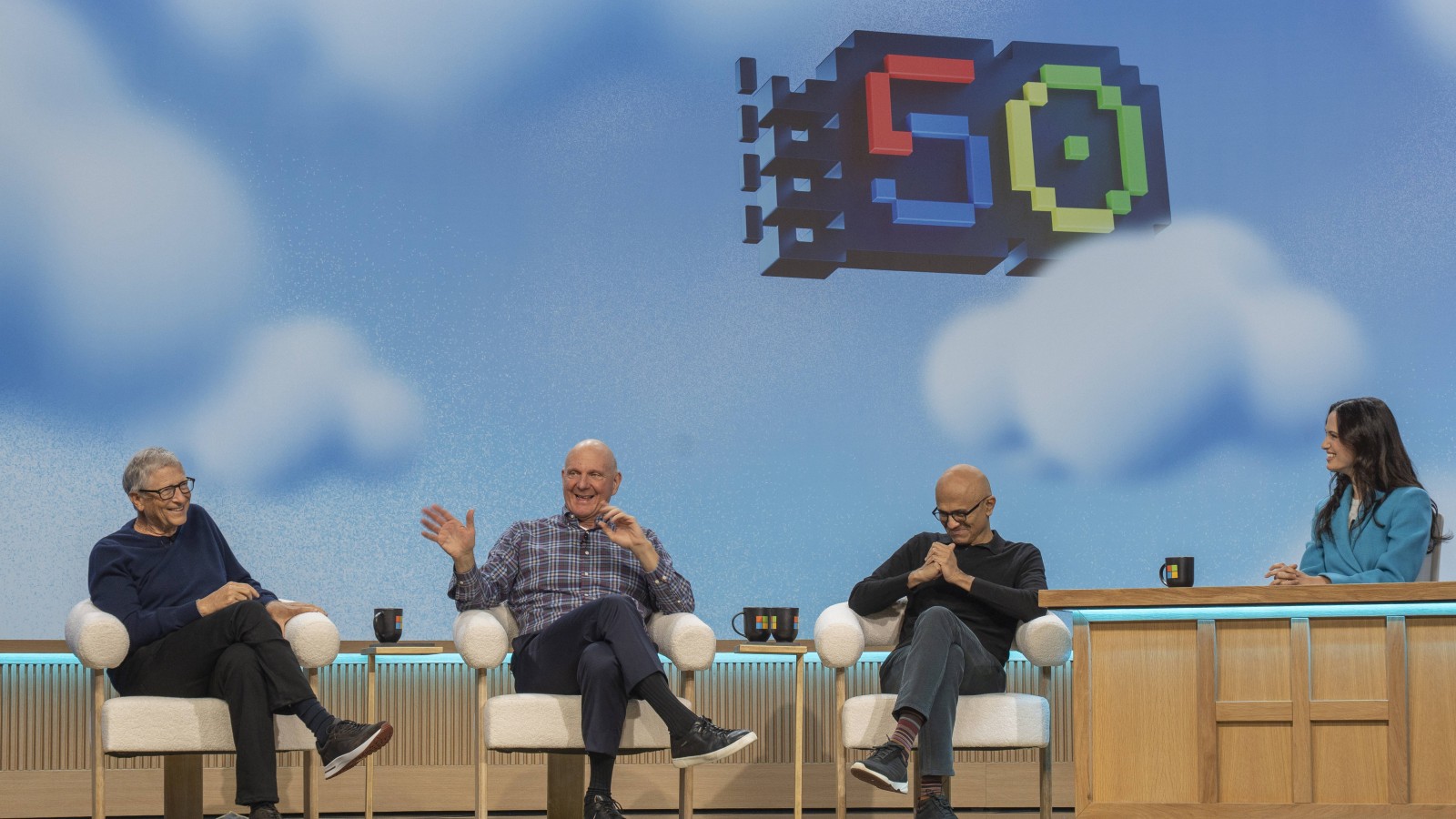

Bereits im Mai dieses Jahres hatte Microsoft einen Mitarbeiter entlassen, der eine Rede von CEO Satya Nadella mit Zwischenrufen gestört hatte. Im April kündigte das Unternehmen zwei Mitarbeitenden, nachdem diese eine Feier zum 50-jährigen Firmenjubiläum unterbrochen hatten.

Microsoft ist nicht der einzige Tech-Konzern, dessen Belegschaft gegen die Zusammenarbeit mit dem israelischen Militär protestiert.

Seit Beginn des Krieges in Israel und Gaza am 7. Oktober 2023 nutze die israelische Armee nicht nur zivile Clouddienstleistungen von Microsoft, sondern auch von Amazon und Google, schreibt +972 Magazine. Demnach sei die Zusammenarbeit mit der Armee für die drei Unternehmen ein lukratives Geschäft. Das israelische Verteidigungsministerium gelte zudem als wichtiger strategischer Kunde, dessen Meinung als „Vorreiter“ auch für andere Sicherheitsbehörden großen Wert habe.

Datenschutz & Sicherheit

Kritische Infrastrukturen: Attacken auf industrielle Kontrollsysteme möglich

Angreifer können kritische Infrastrukturen mit industriellen Kontrollsystemen (ICS) von Delta Electronics, Fuji Electric, Hitachi und SunPower attackieren. Beispielsweise im Energiesektor können erfolgreiche Attacken weitreichende Folgen für die Bevölkerung haben. Dementsprechend sollten Admins die bislang nur teilweise verfügbaren Sicherheitsupdates zeitnah installieren.

Auf die Sicherheitslücken und die von ihnen ausgehenden Gefahren weist die US-Sicherheitsbehörde Cybersecurity & Infrastructure Security Agency (CISA) in einem Beitrag hin.

KRITIS absichern

Am gefährlichsten gilt eine „kritische“ Lücke (CVE-2025-9696) im System zur Überwachung von Solaranlagen SunPower PVS6, für die es bislang keinen Sicherheitspatch gibt. Aufgrund von hartcodierten Zugangsdaten können Angreifer in Bluetooth-Reichweite Geräte vollständig kompromittieren und sich etwa einen Fernzugriff via SSH einrichten. Die CISA gibt an, dass ihnen bislang keine Attacken bekannt sind. Davon sind die Versionen bis einschließlich 2025.06 build 61839 betroffen. Wann ein Update erscheint, ist bislang unklar.

Hitachi Energy Relion 650, 670 und SAM600-IO sind für DoS-Attacken (CVE-2025-2403 „hoch„) empfänglich. An dieser Stelle sollen Angreifer kritische Funktionen wie Line Distance Communication Module (LDCM) lahmlegen können. Die Sicherheitsupdates sind in einer Warnmeldung aufgelistet.

Auf Fuji Electric FRENIC-Loader 4 sind Schadcode-Attacken (CVE-2025-9365 „hoch„) möglich. Die Ausgabe ab 1.4.0.1 ist dagegen gerüstet. Delta Elcetronics EIP Builder kann sensible Informationen leaken (CVE-2025-57704 „mittel). Die Version 1.12 enthält ein Sicherheitsupdate.

(des)

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenGeschichten aus dem DSC-Beirat: Einreisebeschränkungen und Zugriffsschranken

-

UX/UI & Webdesignvor 2 Wochen

UX/UI & Webdesignvor 2 WochenDer ultimative Guide für eine unvergessliche Customer Experience

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenMetal Gear Solid Δ: Snake Eater: Ein Multiplayer-Modus für Fans von Versteckenspielen

-

Online Marketing & SEOvor 3 Monaten

Online Marketing & SEOvor 3 MonatenTikTok trackt CO₂ von Ads – und Mitarbeitende intern mit Ratings

-

UX/UI & Webdesignvor 5 Tagen

UX/UI & Webdesignvor 5 TagenAdobe Firefly Boards › PAGE online

-

Social Mediavor 2 Wochen

Social Mediavor 2 WochenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Entwicklung & Codevor 2 Wochen

Entwicklung & Codevor 2 WochenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Digital Business & Startupsvor 2 Monaten

Digital Business & Startupsvor 2 Monaten10.000 Euro Tickets? Kann man machen – aber nur mit diesem Trick