Datenschutz & Sicherheit

Verhaltensscanner in Mannheim: Keine Straftaten, aber Kamera-Überwachung

Die Mittelachse ihrer Innenstadt nennen die Mannheimer*innen „Breite Straße“, auch wenn sie offiziell Kurzpfalzstraße heißt. Hier fährt die Straßenbahn, hier kann man bummeln, einkaufen, essen gehen – und sich von der Polizei filmen lassen. Denn auf rund 700 Metern Länge wird die Breite Straße von zahlreichen Kameras flankiert.

Deren Bilder durchsucht eine Software nach verdächtigen Bewegungen. Dieser Verhaltensscanner ist ein Pilotprojekt und Vorbild für zahlreiche weitere Städte und Bundesländer, die das System übernehmen wollen.

Recherchen von netzpolitik.org zeigen nun: Zumindest bei einem Teil der installierten Kameras gibt es Anlass zum Zweifel, ob die Überwachung eine Rechtsgrundlage hat. Konkret geht es um die seit 2019 laufende Überwachung am Nordende der Breiten Straße.

Öffentliche Areale dürfen in Baden-Württemberg nur dann videoüberwacht werden, wenn sich dort die „Kriminalitätsbelastung“ von der des übrigen Gemeindegebiets deutlich abhebt. Hierfür zieht die Polizei Fälle von Straßen- und Betäubungsmittel-Kriminalität heran, erklärt sie auf Anfrage. Darunter fällt zum Beispiel Taschendiebstahl oder der Verkauf von Drogen.

Am Nordende der Breiten Straße hat die Polizei seit 2017 jedoch kein einziges dieser Delikte verzeichnet, wie Daten aus der Polizeilichen Kriminalstatistik (PKS) zeigen. Seit 2005 waren es insgesamt nur elf Fälle – auch das dürfte keine erhöhte Kriminalitätsbelastung darstellen. Netzpolitik.org hat diese Zahlen unter Berufung auf das Informationsfreiheitsgesetz (IFG) bei der Mannheimer Polizei angefragt. Die Zahlen reichen bis ins Jahr 2024 zurück, aktuellere Angaben sind noch nicht öffentlich.

Die Polizei findet andere Zahlen wichtiger

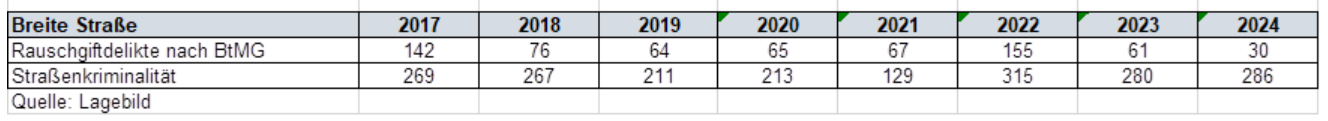

Null Delikte seit fast zehn Jahren, aber dennoch Kameras – wie ist das möglich? Die Polizei sieht hier auf Anfrage kein Problem. Sie schickt der Redaktion eine Tabelle mit anderen Zahlen, die die Videoüberwachung in der Breiten Straße legitimieren sollen. Dort sind unter „Breite Straße“ jedes Jahr mehrere hundert Fälle aus den beiden Deliktfeldern verzeichnet.

Auf den ersten Blick ist das verwunderlich. Wo kommen die ganzen Delikte her? Die Erklärung ist einfach: Die auf Anfrage vorgelegten anderen Zahlen der Polizei kommen aus einer anderen Übersicht als der PKS, und zwar aus dem Lagebild. Dabei beruft die Polizei sich auf ein Urteil des Oberverwaltungsgerichts NRW, demnach sich Videoüberwachung mit Zahlen aus dem Lagebild legitimieren lässt.

In der PKS zählt die Polizei jene Fälle, die sie in einem Kalenderjahr bearbeitet und an die Staatsanwaltschaft übermittelt hat. Das Lagebild wiederum kann mehr Sachverhalte umfassen – darunter solche, die nicht bei der Staatsanwaltschaft landen. Auch der Zeitpunkt der Erfassung ist ein anderer: In der PKS taucht erst dann ein Delikt auf, wenn die Polizei es fertig bearbeitet hat.

Für die Kameraüberwachung in der Breiten Straße gibt es jedoch einen weiteren wichtigen Unterschied zwischen PKS und Lagebild. Beide Darstellungen teilen die Stadt in unterschiedlich große Bereiche. Die PKS fasst das Nordende der Breiten Straße mit zwei Häuserblocks zusammen, die daran angrenzen. Die Daten aus dem Lagebild wiederum werden von der Polizei nur für die Breite Straße als Ganzes herausgegeben. Die Zahlen aus dem Lagebild können also nicht zeigen, ob das Nordende der Breiten Straße besonders von Kriminalität belastet ist.

Datenschutzaufsicht will sich Bild vor Ort machen

Die PKS legt nahe, dass die Belastung am Nordende gering ist – zumindest wurden dort viele Jahre lang keine Fälle registriert, die der Staatsanwaltschaft übermittelt wurden. Die Polizei scheint das nicht zu überzeugen. Sie hält die Überwachung am Nordende der Breiten Straße für legitim, wie aus dem Austausch mit der Pressestelle hervorgeht.

Anders sieht das Davy Wang, Jurist bei der Gesellschaft für Freiheitsrechte. Wir haben ihm den Fall geschildert und um seine Einschätzung gebeten. Er schreibt:

Die anlasslose Videoüberwachung greift massiv in Grundrechte ein, besonders bei automatisierter Verhaltenserkennung. An Orten ohne erhöhte Kriminalitätsbelastung fehlt die Rechtsgrundlage – die Überwachung ist rechtswidrig und muss sofort eingestellt werden. Die Polizei darf sie nicht grundlos auf beliebige Orte ausweiten.

Zuständig für die Kontrolle der Mannheimer Videoüberwachung ist die Landesdatenschutzbehörde. In der Antwort auf unsere Presseanfrage heißt es, die Behörde befinde sich in einem Beratungsprozess mit der Polizei. Man werde sich zeitnah selbst ein Bild vor Ort machen.

Datenschutz & Sicherheit

Vorratsdatenspeicherung deutlich länger als drei Monate

Nachdem das Bundesjustizministerium Ende Dezember seine Pläne zu einer verpflichtenden Vorratsdatenspeicherung von Telekommunikationsdaten wie IP-Adressen, Portnummern und weiteren Informationen zur Internetnutzung öffentlich gemacht hatte, beteiligte sich eine ganze Reihe von Verbänden und Organisationen mit Stellungnahmen zum Referentenentwurf. Das Ministerium stellte vergangene Woche insgesamt 26 Stellungnahmen zu dem Entwurf online.

Der Entwurf soll Internetdiensteanbieter zu einer umfänglichen anlasslosen IP-Adressen-Vorratsdatenspeicherung sowie zu verschiedenen weiteren Speichervorgaben verpflichten. Mit einer „Sicherungsanordnung“ sollen Ermittler künftig verdachtsabhängig, aber ohne eine richterliche Einbindung Internetdiensteanbieter zwingen dürfen, Verkehrs- sowie Standortdaten aufzuheben.

Vorgesehen für die anlasslose IP-Adressen-Bevorratung ist eine dreimonatige Speicherfrist. Ob diese monatelange Frist dem Urteil des Europäischen Gerichtshofs aus dem Jahr 2024 genügt, ist strittig. Denn darin schrieb das hohe Gericht das Kriterium fest, den Zeitraum „auf das absolut Notwendige“ zu begrenzen. Allerdings führen die heutigen technischen Gegebenheiten dazu, dass es praktisch auf eine deutlich längere Speicherdauer von vielen Monaten oder gar Jahren hinausläuft. Das begründen die großen Netzbetreiber und Internetdiensteanbieter in ihren Stellungnahmen an das Ministerium.

Das Justizministerium führt eine Reihe ganz unterschiedlicher Straftaten auf, mit der sie das Vorhaben begründet. Etwa bei „der Kommunikation von Tatverdächtigen über Messengerdienste, der Verbreitung von Kinderpornographie, bei kriminellen Handelsplattformen, die Betäubungsmittel oder Cybercrime-as-a-Service anbieten, sowie bei echt wirkenden Onlineshops, die Waren verkaufen, die gar nicht existieren“, könnte eine Speicherung aller IP-Adressen nützlich sein.

Doch um einen solch weitreichenden Vorschlag wie die massenhafte Speicherung der IP-Adressen zu rechtfertigen, braucht es etwas mehr als nur einige Beispiele. Deswegen zweifeln Stellungnahmen von Juristenverbänden und Digital-NGOs bereits die Erforderlichkeit der riesigen verdachtslosen Datensammlung an.

Lange Speicherzeiten nicht mit EuGH-Urteil zu vereinbaren

Die gemeinsame Stellungnahme der großen Mobilfunknetzbetreiber Telefónica, Telekom, Vodafone und 1&1 weist auf technische Umstände hin, die sie als „datenschutzrechtlich kritisch“ erachten. Sie betreffen die vorgesehene Speicherdauer der zwangweise festzuhaltenden Datensätze für drei Monate. Die Netzbetreiber weisen darauf hin, dass der Referentenentwurf diese Speicherung „mit Beginn der Zuweisung und Löschung nach drei Monaten ab dem Zeitpunkt des Endes der Zuweisung“ vorsieht.

Diese „Zuweisung“ bezieht sich auf die vergebene IP-Adresse mit weiteren Begleitdaten, die einem Nutzeranschluss zugeordnet ist und künftig für alle Anschlüsse gespeichert werden soll. Die Netzbetreiber merken an, dass diese Regelung „zu einer Datenspeicherung deutlich über drei Monate hinaus“ führe. Das „verletzt somit die Vorgaben des EuGH“.

Denn der Europäische Gerichtshof hatte 2024 über eine IP-Adressenspeicherung entschieden, die zur Verfolgung von Urheberverwertungsrechtsverletzungen in Frankreich verwendet wird. Der Gerichtshof schrieb in dem Urteil vor, dass „die Dauer der Speicherung auf das absolut notwendige Maß beschränkt sein“ muss und keine detaillierten Profile der Nutzer erstellt werden dürfen.

Vorratsdatenspeicherung

Wir berichten seit zwanzig Jahren über die politischen Vorhaben rund um die Vorratsdatenspeicherung. Unterstütze unsere Arbeit!

Die Netzbetreiber machen ganz praktisch klar, warum die geplante Regelung die eigentlich vorgesehene dreimonatige Speicherdauer ganz erheblich verlängert: „In vielen Netzen, insbesondere bei modernen Glasfaseranschlüssen, gibt es keine Zwangstrennung mehr.“ Zwar gäbe es „selten“ Verbindungstrennungen, etwa wegen Wartungsarbeiten, aber „Verbindungszeiten von mehreren Wochen und Monaten sind die Regel“. Bestünde die Verbindung „beispielsweise über zehn Monate, führt dies zu einer Speicherdauer von insgesamt 13 Monaten bei der bislang im Gesetzestext formulierten Speicherzeit“.

Unzweifelhaft wären solch lange Speicherzeiten mit dem EuGH-Urteil nicht zu vereinbaren. Das sieht auch der Verband der Anbieter von Telekommunikations- und Mehrwertdiensten (VATM) in seiner Stellungnahme kritisch. Es bestünde die Gefahr, „dass Daten faktisch deutlich länger als die avisierte Speicherfrist von drei Monaten“ vorgehalten werden müssen. Das würde „die Vorgaben des EuGH überschreiten und damit unionsrechtswidrig“ sein.

In Bezug auf die fehlende Zwangstrennung rechnet auch der VATM vor, dass die „Verbindungszeiten mehrere Monate betragen“. Das stelle inzwischen „die Regel dar“. Eine Zuordnung einer IP-Adresse zu einem Endkunden sei durch die vorgesehene Regelung „nicht nur für drei Monate möglich, sondern faktisch für die gesetzliche Speicherfrist zuzüglich der Dauer der Session“. Die hier gemeinte „Session“ beginnt mit der Zuweisung der IP-Adresse zum Nutzer.

Keine „empirischen Grundlagen“ für dreimonatige Speicherfrist

Doch schon die eigentlich geplanten drei Monate Speicherpflicht sind weiterhin mit nichts begründet. Darauf weist die Bundesrechtsanwaltskammer (BRAK), die Interessenvertretung von rund 166.000 Rechtsanwältinnen und Rechtsanwälten in Deutschland. Es fehle an „empirischen Grundlagen“ für diese Frist.

Der Hinweis in der Begründung des Entwurfes auf „Praxiserfahrung“ verdeutliche, dass es sich nur um eine „unspezifizierte Erwartungshaltung“ handele. Warum eine Frist von vier Wochen nicht ebenso ausreichen könne, sei „nicht ersichtlich“, so die BRAK in ihrer Stellungnahme. Sie verweist auf die Aussage der BKA-Vizepräsidentin Martina Link in einer Bundestagsanhörung im Rechtsausschuss im Oktober 2023. Sie hatte aus Sicht der Ermittler aus der Praxis berichtet.

Link warf in der Anhörung selbst die Frage auf, wie lange Speicherfristen bemessen sein müssten, damit das BKA ihm vorliegende IP-Adressen noch einem Nutzer zuordnen könnte. Sie bezog sich auf Fälle des NCMEC (Nationales Zentrum für vermisste und ausgebeutete Kinder), einer US-Organisation, die das BKA in großer Zahl auf kinder- und jugendpornographische Inhalte hinweist. Link erklärte, eine „Speicherverpflichtung von 2 bis 3 Wochen“ wäre „schon ein signifikanter Gewinn“.

Referentenentwurf ohne Begründung der Erforderlichkeit

Neben der Kritik an der Länge der Speicherung verweist die BRAK auch in aller Deutlichkeit auf die Frage, womit der Gesetzgeber eine Vorratsdatenspeicherung eigentlich begründet:

Die Einführung neuer Ermittlungsmethoden, die einen Grundrechtseingriff darstellen, bedarf zunächst der Erforderlichkeit der Maßnahme. Im vorliegenden Entwurf fehlen jedwede Ausführungen hierzu, die jedoch im Hinblick darauf, dass nun seit de facto über 18 Jahren in Deutschland keine Vorratsdatenspeicherung durchgeführt wurde, sich förmlich aufdrängen.

Im Referentenentwurf der Vorgängerregierung hatte das Bundesjustizministerium sich eine solche Blöße nicht gegeben, sondern aus „empirischer Sicht“ erklärt, dass „trotz fehlender Vorratsdatenspeicherung in einer Vielzahl von Verfahren Verkehrsdaten erhoben werden können“. Für das Vorjahr war es damals gelungen, „auch ohne Anwendung der Vorschriften der Vorratsdatenspeicherung […] 90,8 Prozent der bekannt gewordenen Fälle der Verbreitung kinderpornographischer Inhalte“ aufzuklären, zitiert die BRAK das Ministerium.

Bei den Juristen bleiben „erhebliche Zweifel an der Erforderlichkeit“ der Vorratsdatenspeicherung. Insgesamt sieht die BRAK den Entwurf „mit erheblicher Skepsis“.

Datenschutz & Sicherheit

Schadcode-Lücke in FortiClient EMS kann PCs kompromittieren

Admins, die in Firmen Computer mit FortiClient Endpoint Management Server (EMS) verwalten, sollten die Anwendung aus Sicherheitsgründen zeitnah auf den aktuellen Stand bringen. Eine Schwachstelle in einer bestimmten Version kann Schadcode auf Systeme lassen.

Weiterlesen nach der Anzeige

Die Schwachstelle

In einer Warnmeldung weisen die Entwickler darauf hin, dass von der „kritischen“ Sicherheitslücke (CVE-2026-21643) ausschließlich FortiClient EMS 7.4.4 bedroht ist. Die Ausgaben 7.2 und 8.0 sind nicht von der Schwachstelle betroffen. Die Entwickler versichern, das Sicherheitsproblem ab der Version 7.4.5 gelöst zu haben.

Weil SQL-Kommandos nicht ausreichend bereinigt werden, können Angreifer ohne Authentifizierung mit präparierten HTTP-Anfragen an der Lücke ansetzen und eigenen Code ausführen. Aufgrund des Schweregrads der Schwachstelle ist davon auszugehen, dass PCs im Anschluss vollständig kompromittiert sind. Bislang gibt es seitens FortiGuard keine Hinweise auf laufende Attacken. Unklar bleibt, woran Admins bereits attackierte PCs erkennen können.

(des)

Datenschutz & Sicherheit

KI-Assistent OpenClaw bekommt VirusTotal an die Seite

Damit Cyberkriminelle den Skill-Marketplace ClawHub des KI-Assistenten OpenClaw nicht mit Schadcode-verseuchten Erweiterungen überfluten, überwacht ab sofort Googles Online-Virenscanner VirusTotal die Plattform.

Weiterlesen nach der Anzeige

Gefundenes Fressen für Angreifer

Diese Partnerschaft hat der OpenClaw-Entwickler jüngst in einem Beitrag bekannt gegeben. OpenClaw ist ein besonders mächtiger KI-Assistent, der je nach Einstellung unter anderem über weitreichende Systemrechte verfügt, Anwendungen nutzt und sogar Software eigenständig installiert, um bestimmte Aufgaben zu erledigen.

Befehle nimmt er unter anderem über Chatclients wie Signal entgegen. Hat OpenClaw etwa Vollzugriff auf einen Passwortmanager, um bestimmte Aufgaben erledigen zu können, ist das für den Nutzer zwar praktisch, aber auch ein immenses Sicherheitsrisiko.

Das haben Cyberkriminelle längst auf dem Schirm und verbreiten auf dem offiziellen Skills-Marketplace ClawHub mit Malware verseuchte Erweiterungen. Dort kann man kostenlose Skills für bestimmte Aufgaben wie eine Analyse und Auswertung von aktuellen Bitcoin-Entwicklungen herunterladen. Doch manche Skills machen nicht das, was die Beschreibung verspricht, sondern lesen etwa heimlich Passwörter aus und schicken sie an Kriminelle. Wie Sicherheitsforscher von VirusTotal in einem Bericht angeben, sind sie bereits auf Hunderte solcher verseuchten Erweiterungen gestoßen.

Ein weiterer Security-Baustein

Um das Hochladen von Malware-Skills einzudämmen, schauen die Scanner von VirusTotal in Uploads, um Schadcode-Passagen zu entdecken. Verdächtige Skills werden gesperrt und sind nicht downloadbar. Bereits hochgeladene Skills sollen täglich erneut gescannt werden, um nachträglich hinzugefügte Malware zu entdecken.

Weiterlesen nach der Anzeige

Weil der primär signaturbasierte Ansatz „nur“ bereits bekannte Trojaner und Hintertüren findet, ist das natürlich kein Allheilmittel. Von Angreifern sorgfältig ausgearbeitete Payload-Prompts können durchrutschen. In der Summe ist die Partnerschaft aber sinnvoll und ein weiterer Baustein, den mächtigen KI-Assistenten sicherer zu machen.

(des)

-

Entwicklung & Codevor 3 Monaten

Entwicklung & Codevor 3 MonatenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

Künstliche Intelligenzvor 1 Monat

Künstliche Intelligenzvor 1 MonatSchnelles Boot statt Bus und Bahn: Was sich von London und New York lernen lässt

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenHuawei Mate 80 Pro Max: Tandem-OLED mit 8.000 cd/m² für das Flaggschiff-Smartphone

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenFast 5 GB pro mm²: Sandisk und Kioxia kommen mit höchster Bitdichte zum ISSCC

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommentar: Anthropic verschenkt MCP – mit fragwürdigen Hintertüren

-

Datenschutz & Sicherheitvor 2 Monaten

Datenschutz & Sicherheitvor 2 MonatenSyncthing‑Fork unter fremder Kontrolle? Community schluckt das nicht

-

Social Mediavor 2 Monaten

Social Mediavor 2 MonatenDie meistgehörten Gastfolgen 2025 im Feed & Fudder Podcast – Social Media, Recruiting und Karriere-Insights

-

Künstliche Intelligenzvor 3 Monaten

Künstliche Intelligenzvor 3 MonatenWeiter billig Tanken und Heizen: Koalition will CO₂-Preis für 2027 nicht erhöhen