Datenschutz & Sicherheit

„CitrixBleed 2“: Citrix Netscaler-Lücken gravierender

In der vergangenen Woche hatte Citrix vor mehreren Sicherheitslücken in Netscaler ADC und Gateways. Eine davon galt bereits als kritisch. Nun hat Citrix die Schwachstellenbeschreibung aktualisiert, was IT-Sicherheitsforscher an die CitrixBleed-Lücke aus 2023 erinnert, weshalb nun das Wort von „CitrixBleed 2“ die Runde macht.

Hinter CitrixBleed verbirgt sich eine Sicherheitslücke in Netscaler ADC und Gateway (CVE-2023-4966 / EUVD-2023-54802, CVSS 9.4, Risiko „kritisch„), die es Angreifern erlaubt, aus der Ferne und ohne Authentifizierung im RAM auf gültige Session-Tokens zuzugreifen und diese zu extrahieren. Damit können sie die Anmeldung umgehen und auf Systeme zugreifen – und das machten die dann auch fleißig. Die originale Schwachstellenbeschreibung lautete: „Sensitive information disclosure in NetScaler ADC and NetScaler Gateway when configured as a Gateway (VPN virtual server, ICA Proxy, CVPN, RDP Proxy) or AAA virtual server.“

Citrix passt Schwachstellenbeschreibung an

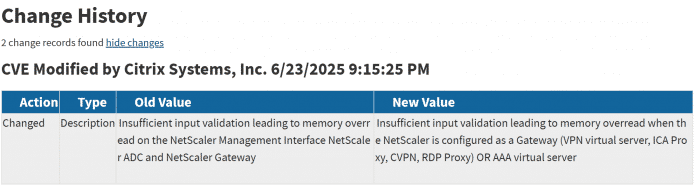

Die Sicherheitslücke aus der vergangenen Woche hatte erst eine allgemeinere Beschreibung, die Citrix am Montag dieser Woche nahezu unbemerkt aktualisiert hat. Zunächst hieß es, Angreifer können in Netscaler ADC und Gateway Speicherbereiche außerhalb vorgesehener Grenzen lesen, was auf unzureichende Prüfung von übergebenen Daten zurückgeht (CVE-2025-5777 / EUVD-2025-18497, CVSS 9.3, Risiko „kritisch„).

Beinahe unbemerkt hat Citrix die Schwachstellenbeschreibung Anfang der Woche angepasst.

(Bild: Screenshot / dmk)

Im CVE-Eintrag findet sich die Beschreibungsänderung, die nun neu im Original lautet: „Insufficient input validation leading to memory overread when the NetScaler is configured as a Gateway (VPN virtual server, ICA Proxy, CVPN, RDP Proxy) OR AAA virtual server.“ – was der Beschreibung der „CitrixBleed“-Lücke deutlich ähnelt. Die Citrix-Server sind üblicherweise in derartigen Konfigurationen im Einsatz, um den Fernzugriff auf Firmenressourcen zu ermöglichen.

Darüber ist der IT-Sicherheitsforscher Kevin Beaumont gestolpert und hat nun davon berichtet. Die durch die Lücke auslesbaren Speicherbereiche können sensible Informationen enthalten, etwa Session Tokens. In einer Replay-Attacke können Angreifer damit Citrix-Sitzungen übernehmen und etwa Mehrfaktorauthentifizierung umgehen. So stellte es sich bereits bei der in freier Wildbahn missbrauchten CitrixBleed-Lücke in 2023 dar. Beaumont hat außerdem die Suchmaschine Shodan nach dem Favicon von Netscaler-Instanzen befragt. Aus dem Netz sind die meisten Systeme in den USA erreichbar (13.745), Deutschland folgt an zweiter Stelle mit 6810 erreichbaren Netscaler-Instanzen. Die Suche sagt jedoch nichts darüber aus, ob die Netscaler noch verwundbar sind.

IT-Verantwortliche sollten daher ihre Citrix-Instanzen zügig mit den bereitstehenden Aktualisierungen versorgen. Citrix weist darauf hin, dass nach dem Update alle aktiven ICA- und PCoIP-Sitzungen hart beendet werden sollten. Das gelingt mit den Befehlen kill icaconnection -all sowie kill pcoipConnection -all .

(dmk)

Datenschutz & Sicherheit

Zu unsicher: IT-Dienstleister NTT Data trennt sich wohl von Ivanti-Produkten

Der IT-Dienstleister NTT Data will künftig nicht mehr mit dem Hersteller für Security-Appliances Ivanti zusammenarbeiten. Das schreibt das Unternehmen in einer internen E-Mail, die heise security auszugsweise vorliegt. Der Dienstleister geht hart mit seinem Lieferanten ins Gericht und bezeichnet dessen Geräte dank verschiedener Sicherheitslücken als „inakzeptables Risiko“.

In der Nachricht, die offenbar NTT-Data-intern versandt wurde, heißt es wörtlich: „Trotz kontinuierlicher Überwachung und Kontaktaufnahme konnten wir keine wesentliche Verbesserung der Sicherheitslage feststellen. Daher stellt die weitere Nutzung ein inakzeptables Risiko für unseren Betrieb, die Datenintegrität und das Vertrauen unserer Kunden dar“.

Unsicherheit jahrelang bekannt

Ivanti fällt immer wieder durch teilweise schwere Sicherheitslücken in seinen Security Appliances auf, zuletzt vor zwei Wochen. Im vergangenen Jahr hatte die US-Cybersicherheitsbehörde CISA gar angeordnet, dass ihr unterstellte Behörden bestimmte Ivanti-Geräte abschalten müssen. Der CEO des Unternehmens hatte dann in einem offenen Brief Besserung gelobt. Die ist jedoch offenbar nur teilweise eingetreten: Zwar hat Ivanti im Vorjahresvergleich etwa zwei Drittel weniger CVE-Nummern für Sicherheitslücken veröffentlicht. Das kann an weniger Fehlern, aber auch weniger Fehlersuche liegen. Doch auch im Jahr 2025 musste die CISA vor einer Schadsoftware warnen, die sich direkt auf den Geräten des Herstellers einnistet – dessen eigenes Sicherheitsteam übersah eine kritische Sicherheitslücke und stufte sie als normalen Programmfehler ein.

Die Sicherheitsprobleme bei Ivanti sind also bereits seit Jahren bekannt, dennoch ist die nun angeblich erfolgende Auslistung bei NTT Data ein ungewöhnlicher Schritt. Das Unternehmen will künftig, so die interne Mitteilung weiter, auf alle Ivanti-Produkte verzichten. Das gelte nicht nur für die eigenen Systeme, sondern insbesondere auch für den Weiterverkauf an Dritte. Auch Verlängerungen für bestehende Verträge sollen unterbleiben und interne Security-Spezialisten würden bei der Umstellung unterstützen, so das Memo. Die japanische NTT Data ist mit ihrer Tochterfirma in Deutschland an mehreren Standorten aktiv und bietet unter anderem Security-Dienstleistungen wie „Managed SOC“ an.

Eine offizielle Bestätigung des Unternehmens steht noch aus. Auf die E-Mail angesprochen, versprach eine Sprecherin des Unternehmens am gestrigen Mittwoch interne Klärung – sowie diese erfolgt ist, werden wir diese Meldung aktualisieren. Ivanti war kurzfristig nicht für eine Stellungnahme zu erreichen.

(cku)

Datenschutz & Sicherheit

Microsoft: Windows-10-Sicherheitsupdates in Europa kostenlos

Für Windows-10-Nutzer ist es eine gute Nachricht: Der Konzern macht die „Extended Security Updates“ (ESU) ein Jahr lang für Privatnutzer im Europäischen Wirtschaftsraum (EU-Staaten und Island, Norwegen und Liechtenstein) bis zum 14. Oktober 2026 kostenfrei verfügbar. Das geht aus einem Schriftwechsel zwischen einer Verbraucherorganisation und Microsoft hervor. Microsoft hat das inzwischen gegenüber Windows Central bestätigt.

Anders als etwa in den USA, wo das Update-Jahr 30 US-Dollar kosten soll, können Verbraucher in Europa die Sicherheitsupdates kostenfrei erhalten. Das sicherte Microsoft dem Verband Euroconsumers zu. Nur einen Haken wird es weiterhin geben: Die Sicherheitsupdates bekommen nur Privatnutzer, die ihre Windows-10-Installation mit einem Microsoft-Konto verknüpft haben. Trotzdem sei das ein Fortschritt, findet Els Bruggemann von der Verbraucherorganisation Euroconsumers, die Microsoft dazu gedrängt hatte.

Denn Euroconsumers sah in den Bedingungen, die die Firma zum Zugang für einen längeren Sicherheitsupdate-Support bislang aufstellte, gleich mehrere Verstöße gegen EU-Gesetze. Microsoft habe den Zugang zu Updates von weiteren Daten abhängig gemacht. Angesichts der Marktmacht des US-Konzerns unter dem Digital Markets Act (DMA) und unter der kaum bekannten „Richtlinie über bestimmte vertragsrechtliche Aspekte der Bereitstellung digitaler Inhalte und digitaler Dienstleistungen“ sei das nicht möglich, so die Organisation. Die Richtlinie formuliert Anforderungen für digitale Inhalte und Dienstleistungen. Euroconsumers wirft Microsoft aber weiterhin vor, durch willkürliche Hardwareanforderungen für Windows 11 gegen das Recht zu verstoßen und unnötige Obsoleszenz herbeizuführen.

Neuregelung gilt nur in Europa

Mit dem nun eingeschlagenen Weg, dass Privatnutzer für die Sicherheitsupdates auf ein Microsoft-Konto angewiesen sind, zeigte sich Euroconsumers etwas besänftigt: Zumindest rechtlich sei das, anders als etwa die Verknüpfung mit der Teilnahme am Reward-Programm oder mit Microsofts OneDrive kein Verstoß gegen die Regeln des Digital Markets Act, erklärt Bruggeman gegenüber heise online. Für Unternehmen und andere kommerzielle Nutzer gilt allerdings weiterhin: Die Teilnahme am ESU-Programm bleibt für sie kostenpflichtig.

Mit dem Zugeständnis an die Verbraucherschützer bevorteilt Microsoft bei ihrem ersten Verbraucher-ESU-Programm die Nutzer in der EU und dem verbundenen Wirtschaftsraum deutlich – was für weitere Diskussionen auch in anderen Regionen sorgen könnte. Dass das EU-Recht hier offenbar eine Besserstellung der Nutzer gegenüber anderen Rechtsordnungen bietet, dürfte die zuständigen Politiker in Brüssel mit einiger Freude sehen.

BSI begrüßt Gnadenfrist – und fordert Nutzer zum Handeln auf

Das Bundesamt für Sicherheit in der Informationstechnik (BS) begrüßt ausdrücklich die längere Verfügbarkeit wichtiger Sicherheitsupdates für Privatnutzer mit Windows 10: „Anwenderinnen und Anwender bekommen damit etwas mehr Zeit, sich um ein Betriebssystem zu bemühen, das langfristig mit Sicherheitsupdates versorgt wird“, erklärt ein Sprecher. Über eigene Erkenntnisse zur Zahl der Windows-10-Nutzer in Deutschland verfügt die Bonner Behörde nicht. Öffentliche Statistiken weisen aber nach wie vor einen hohen Marktanteil aus – demnach läuft etwa die Hälfte der Systeme in Deutschland noch mit dem vor zehn Jahren erstmals veröffentlichten Betriebssystem.

(ps)

Datenschutz & Sicherheit

IT-Schwachstellen finden: Kali Linux 2025.3 steht zum Download bereit

Dank neuer Funktionen und Tools in Kali Linux 2025.3 kann man IT-Sicherheitsprobleme nun noch effektiver aufspüren und eingrenzen. Die aktuelle Version ist ab sofort verfügbar.

Softwareschwachstellen aufspüren

In einem Beitrag listen die Entwickler die Neuerungen auf. Dank der neu implementierten HashiCorp-Tools Packer und Vagrant soll der Umgang mit virtuellen Maschinen jetzt noch besser von der Hand gehen. Außerdem ist Nexmon zum Untersuchen von Netzwerkverkehr wieder nutzbar. Dafür eignet sich unter anderem ein Raspberry Pi 5.

Um Sicherheitsprobleme noch effektiver aufzuspüren, haben die Entwickler zehn neue Tools eingebaut. Darunter sind etwa Detect It Easy (DiE) zum Untersuchen von Dateien und Gemini CLI, um den Open-Source-KI-Agenten über das Terminal nutzen zu können.

Zusätzlich haben die Entwickler den Funktionsumfang von CARsenal zum Abklopfen der IT-Sicherheit von Autos erweitert. Dazu gehören unter anderem neue Funktionen und Anpassungen beim Nutzerinterface.

(des)

-

UX/UI & Webdesignvor 1 Monat

UX/UI & Webdesignvor 1 MonatDer ultimative Guide für eine unvergessliche Customer Experience

-

UX/UI & Webdesignvor 4 Wochen

UX/UI & Webdesignvor 4 WochenAdobe Firefly Boards › PAGE online

-

Social Mediavor 1 Monat

Social Mediavor 1 MonatRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Entwicklung & Codevor 1 Monat

Entwicklung & Codevor 1 MonatPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Entwicklung & Codevor 3 Wochen

Entwicklung & Codevor 3 WochenEventSourcingDB 1.1 bietet flexiblere Konsistenzsteuerung und signierte Events

-

UX/UI & Webdesignvor 1 Woche

UX/UI & Webdesignvor 1 WocheFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

Digital Business & Startupsvor 3 Monaten

Digital Business & Startupsvor 3 Monaten10.000 Euro Tickets? Kann man machen – aber nur mit diesem Trick

-

Digital Business & Startupsvor 3 Monaten

Digital Business & Startupsvor 3 Monaten80 % günstiger dank KI – Startup vereinfacht Klinikstudien: Pitchdeck hier