Datenschutz & Sicherheit

Microsofts Sharepoint-Lücken: Die Zero-Days, die vielleicht gar keine waren

Die als Zero-Day-Angriffe gemeldeten Angriffe auf Sharepoint waren vielleicht gar keine echten Zero-Days. Vielmehr richteten sie sich gegen bereits bekannte Schwachstellen, für die Microsoft zuvor am 8. Juli einen Patch veröffentlicht hatte. Ob deren Installation allerdings gegen die Angriffe geschützt hätte, bleibt weiter offen.

Doch der Reihe nach: Zum monatlichen Patchday, am 8. Juli, veröffentlichte Microsoft Patches zu zwei Lücken in on-premises-Installationen von MS Sharepoint, die die Lücken CVE-2025-49706 + CVE-2025-49704 schließen sollten. Am 19. Juli vermeldete Microsoft unter der Überschrift „Kundenhinweise zur SharePoint-Schwachstelle CVE-2025-53770“ aktive Angriffe auf Sharepoint, gegen die dann etwas später die neuen Patches gegen Lücken mit dem Bezeichner CVE-2025-53770 und CVE-2025-53771 veröffentlicht wurden. Fortan ging alle Welt und auch heise online davon aus, dass es Zero-Day-Angriffe gegen die neuen 53770*-Lücken gab.

Mangelhafte Patches

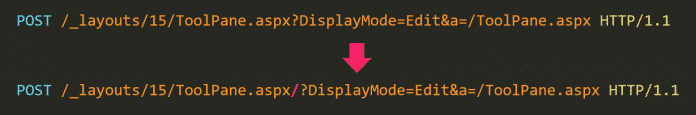

Nun stellt sich heraus, dass die Angriffe ab dem 17. Juli sich gegen die Patchday-Lücken CVE-2025-49706 und CVE-2025-49704 richteten, wie etwa eye Security einräumt. Allerdings ergaben genauere Untersuchungen der Patchday-Updates, dass Microsofts Sicherheitsflicken sehr stümperhaft gemacht waren und sich trivial umgehen ließen. So demonstrierte Kaspersky, dass man den Patch gegen CVE-2025-49706 durch das einfache Einfügen eines / in eine URL umgehen konnte.

So einfach ließ sich Microsofts Patch umgehen: das zusätzliche „/“ löste den Fehler CVE-2025-49706 trotz Patch wieder aus

(Bild: Kaspersky)

Microsoft sagt auch an keiner Stelle, dass nur ungepatchte Systeme den Angriffen zum Opfer gefallen wären. Die Firma räumt sogar selbst ein: „Microsoft sind aktive Angriffe bekannt, die […] Sicherheitslücken ausnutzen, die teilweise durch das Sicherheitsupdate vom Juli behoben wurden.“ (Hervorhebung durch die Redaktion). Es ist also nach aktuellem Kenntnisstand möglich, dass die Angriffe sich zwar gegen die 4970*er-Lücken richteten, aber bereits etwas wie den zusätzlichen / enthielten, um die Patches wirkungslos zu machen.

Neue Patches nach Angriffen

Jedenfalls schob Microsoft ab dem 20. Juli verbesserte Updates nach, die die Lücken nachhaltiger schließen. Statt bösartige URLs zu filtern, was sich leicht umgehen lässt, arbeitet der Patch CVE-2025-53770 jetzt mit White-Lists erlaubter URLs. Damit schließt der Patch offenbar die Lücken CVE-2025-49706 und CVE-2025-53771. Was genau es mit diesem CVE-2025-53771 genau auf sich hat, ist allerdings nach wie vor unklar. Denn Microsoft liefert lediglich sehr vage Schwachstellenbeschreibungen. Ähnliches gilt analog auch für CVE-2025-53770.

Sollten die Angriffswellen ab dem 17. Juli auch gegen Systeme auf aktuellem Patch-Stand funktioniert haben, wären das nach wie vor Zero-Day-Attacken gewesen. Denn die betroffenen Microsoft-Kunden hatten keine Chance, sich effektiv zu schützen. Dieser Unterschied hat auch jenseits der Wortklauberei ganz praktische Bedeutung: Denn in diesem Fall müssten alle Microsoft-Kunden davon ausgehen, dass ihr Server möglicherweise kompromittiert wurde, auch wenn die verfügbaren Patches alle bereits eingespielt waren. Und das hat massive Konsequenzen für die damit anstehenden Maßnahmen.

Das Wichtigste kompakt

Wer jetzt bei den vielen CVEs und Updates den Überblick verloren hat und nicht mehr weiß, was Sache ist, befindet sich in guter Gesellschaft. Das Ganze ist ein schrecklicher Verhau von Informationsbröckchen, aus denen auch wir in stundenlangen Diskussionen kein schlüssiges Gesamtbild zusammenbauen konnten. Deshalb hier noch einmal eine Zusammenfassung der für Verteidiger wichtigen Fakten und was zu tun ist:

Microsofts Sharepoint wies mehrere kritische Lücken auf, die es erlaubten, den on-premises-Server zu kompromittieren. Um sich dagegen abzusichern, sollten Admins die Patches gegen CVE-2025-53770 und CVE-2025-53771 installieren, die alle bekannten Lücken zuverlässig schließen. Außerdem sollten sie die von Microsoft beschriebenen, vorbeugenden Maßnahmen durchführen und insbesondere den IIS-MachineKey neu erstellen. Sonst könnten Angreifer nach wie vor Zugriff auf ihren Server erlangen, weil sie den alten bereits vor dem Einspielen des Patches gestohlen haben.

Offene Fragen

Darüber hinaus wäre es überaus hilfreich, wenn sich Microsoft dazu durchringen könnte, für mehr Klarheit zu sorgen. Dazu gehören unter anderem klare Aussagen zu folgenden offenen Punkten:

- Gab es erfolgreiche Angriffe gegen Systeme, die die Updates vom Patchday zeitnah bekommen hatten?

- Welche Schwachstellen stehen genau hinter den jeweiligen CVEs? Am besten mit konkreten Referenzen auf den verwundbaren Code.

- Warum liefert Microsoft für kritische Lücken nach einer Vorlaufzeit von fast zwei Monaten Patches aus, die sich trivial umgehen lassen?

(ju)

Datenschutz & Sicherheit

Neuer NPM-Großangriff: Selbst-vermehrende Malware infiziert Dutzende Pakete

Verschiedene IT-Sicherheitsunternehmen warnen vor neuen Angriffen auf das npm-Ökosystem rund um node.js. Mehrere Dutzend Pakete (mindestens 40, in einem Bericht gar an die 150) sind mit einer Malware infiziert, die geheime Daten stiehlt und über einen Webhook ausleitet. Zudem repliziert sich die Schadsoftware selbsttätig – und ist somit ein Wurm.

npm, der Node Package Manager, kommt nicht zur Ruhe. Nachdem erst kürzlich unbekannte Angreifer die Zugangsdaten eines prominenten Entwicklers abgephisht und manipulierte Pakete eingeschleust hatten, hat die Verteilstation für node.js-Bibliotheken nun mit einem ausgewachsenen Wurm zu kämpfen.

Wie StepSecurity und Socket übereinstimmend berichten, befindet sich unter den kompromittierten Paketen auch @ctrl/tinycolor, das etwa zwei Millionen Mal pro Woche heruntergeladen wird. Auch etwa ein Dutzend weitere Pakete des Entwicklers @ctrl sind betroffen, einige der Nativescript-Community und wie Aikido auflistet, sogar solche des Security-Unternehmens Crowdstrike.

Der Schadcode nutzt „TruffleHog“, um interessante Daten zu erschnüffeln, etwa API-Credentials und Zugangsdaten für GitHub sowie die Clouds von Google und Amazon. Er erstellt dann GitHub-Repositories und -Workflows und exfiltriert seine Beute über einen Webhook auf der Domain webhook.site. Und er hat offenbar die Fähigkeit, sich selbst zu replizieren, indem er weitere Pakete infiziert und trojanisierte Paketversionen hochlädt.

Unklar ist noch, wo der Angriff begann – einen klaren „Patient Null“ nennen die drei analysierenden Unternehmen nicht. Auch sind die Urheber der Attacke nicht bekannt, möglicherweise sind es dieselben wie beim letzten Angriff.

Gottgleicher npm-Wurm?

Kurios: Die Angreifer sind offenbar Science-Fiction-Fans. Die Wurmkomponente ihrer Malware legt ein GitHub-Repository namens „Shai-Hulud“ sowie entsprechende Workflows an. „Shai-Hulud“, ursprünglich Arabisch für „Ding der Unsterblichkeit“, ist der Name der monumentalen Sandwürmer in Frank Herberts Epos „Dune“. Die Einwohner des Wüstenplaneten verehren die Sandwürmer als gottgleich.

Die Sandwürmer in „Dune“

(Bild: Warner Bros. Pictures)

JavaScript-Entwickler und insbesondere die Verwalter von auf npm gehosteten Paketen sollten größte Vorsicht walten lassen und die umfangreiche Liste infizierter Pakete konsultieren. Wer in eigenen Projekten infizierte Versionen vorfindet, sollte diese unmittelbar löschen, alle Zugangskennungen ändern, Tokens invalidieren und in eigenen GitHub-Repositories aufräumen. In StepSecuritys Blogeintrag finden sich detaillierte Handreichungen.

(cku)

Datenschutz & Sicherheit

Patchstatus unklar: Angreifer attackieren Fertigungsmanagementtool DELMIA Apriso

Durch eine „kritische“ Sicherheitslücke in DELMIA Apriso kann Schadcode schlüpfen und Computer schädigen.

DELMIA Apriso ist eine Manufacturing-Operations-Management-Software (MOM) und ein Manufacturing Execution System (MES), das auch hierzulande unter anderem im Automobilbereich genutzt wird. Darüber werden etwa globale Produktionsabläufe gesteuert. Es ist davon auszugehen, dass eine erfolgreiche Attacke für Firmen weitreichende Folgen haben kann.

Hintergründe

Der Anbieter der Software, Dassault Systèmes, erwähnte die Sicherheitslücke (CVE-2025-5086 „kritisch„) bereits im Juni dieses Jahres in einer äußerst knapp formulierten Warnmeldung. Daraus geht hervor, dass entfernte Angreifer Schadcode in diversen Releases aus den Jahren 2020 bis einschließlich 2025 ausführen können. Aufgrund der kritischen Einstufung ist davon auszugehen, dass Angreifer nicht authentifiziert sein müssen, um Attacken einzuleiten

Anfang September warnte nun ein Sicherheitsforscher des SANS-Institut Internet Strom Center in einem Beitrag vor Exploitversuchen. Ihm zufolge versenden Angreifer SOAP-Requests mit Schadcode an verwundbare Instanzen. Was Angreifer konkret nach erfolgreichen Attacken anstellen, ist zurzeit unklar.

Mittlerweile warnt auch die US-Sicherheitsbehörde CISA vor Angriffen. In welchem Umfang die Attacken ablaufen, ist derzeit nicht bekannt. Unklar bleibt auch, ob es einen Sicherheitspatch gibt. Das geht weder aus der offiziellen Warnmeldung, noch aus den Warnungen des Sicherheitsforschers und der CISA hervor. heise security steht in Kontakt mit dem Softwareanbieter und wartet derzeit auf ein Feedback zum Sicherheitspatch. Wir aktualisieren die Meldung, wenn uns konkrete Informationen vorliegen.

(des)

Datenschutz & Sicherheit

Das gefährliche Geschäft mit Standortdaten geht weiter

Exakte Standortdaten von Millionen Handys weltweit lassen sich einfach online kaufen. Datenhändler verschleudern sie sogar als Gratis-Kostprobe. Bereits diese kostenlosen Datensätze sind so umfangreich, dass sich damit Massenüberwachung betreiben lässt. Das haben unsere bisherigen Recherchen zu den Databroker Files mit dem Bayerischen Rundfunk gezeigt. Aus den Daten lassen sich teils detaillierte Bewegungsprofile ablesen, sogar von Soldat*innen oder Politiker*innen.

Wer Kontakt zu Händlern, also Databrokern sucht, wird auf dem Online-Marktplatz eines Berliner Unternehmens fündig: Datarade.ai. Der Marktplatz verkauft die Daten zwar nicht selbst, verkuppelt aber Anbieter und Interessierte. Das funktioniert ähnlich wie Amazon, nur eben für Datensätze. Für erfolgreiche Deals streicht der Marktplatz eine Provision ein.

Vermittelt über Datarade haben nicht nur wir sensible Handy-Standortdaten von Databrokern erhalten, sondern auch Journalist*innen aus den Niederlanden, der Schweiz und Belgien, und zwar unabhängig voneinander. Das hat im Jahr 2023 geklappt, im Jahr 2024 – und trotz der kritischen Berichterstattung in zahlreichen Medien war es auch noch 2025 möglich.

Das Problem: Der Handel mit derart detaillierten Handy-Standortdaten ist nach Einschätzung von Fachleuten nicht mit der Datenschutzgrundverordnung (DSGVO) vereinbar. Zudem haben Bundestagsabgeordnete wie Konstantin von Notz (Grüne) oder Roderich Kiesewetter (CDU) bereits vergangenes Jahr vor einer Gefahr für die nationale Sicherheit gewarnt.

Datarade wollte „alle zumutbaren Anstrengungen“ unternehmen

Und was tut Datarade? Noch vor gut einem Jahr hatte uns der Berliner Marktplatz mitgeteilt, man nehme die von unseren Recherchen ausgelösten, öffentlichen Bedenken „sehr ernst“. Die Angebote auf der Plattform prüfe das Unternehmen zwar nicht einzeln. „Eine Verpflichtung zur proaktiven Sichtung sämtlicher Inhalte auf mögliche Rechtsverletzungen ist weder praktisch möglich noch gesetzlich geboten.“ Dennoch unternehme Datarade „alle zumutbaren Anstrengungen, um rechtswidrige Inhalte auf der Plattform von Vornherein zu verhindern“.

Ein Jahr später haben wir uns nochmal auf dem Marktplatz umgeschaut. Unsere neue Recherche weckt Zweifel daran, dass Datarade „alle zumutbaren Anstrengungen“ unternimmt. So preiste Datarade in einem eigenen, redaktionellen Beitrag selbst Handy-Standortdaten an, schrieb über die daraus ablesbaren, sehr genauen Bewegungsmuster – und empfahl passende Händler. Als wir per Presseanfrage mehr zu der Seite erfahren wollten, wurde sie offline genommen.

Bereits 2024 warnte die damals kurz vor ihrem Amtsantritt stehende Bundesdatenschutzbeauftragte, Louisa Specht-Riemenschneider, vor einer Regulierungslücke. Auch die zuständige Berliner Datenschutzbeauftragte sah ein Problem: Solange ein Marktplatz die Daten nicht selbst verarbeitet, sondern nur Kontakte zwischen Käufern und Verkäufern herstellt, habe sie keine Handhabe. Verantwortlich nach der DSGVO sei nur jemand, der selbst auch Daten verarbeitet.

Unter Datenschützer*innen gibt es in dieser Frage keine Einigkeit. Das Netzwerk Datenschutzexpertise etwa kam in einem Gutachten aus dem Frühjahr 2025 zu dem Schluss, dass die DSGVO hier sehr wohl anwendbar sei. Um verantwortlich zu sein, müsse ein Datenmarktplatz nicht notwendigerweise selbst in Besitz der Daten sein. Oft sei der Handel mit personenbezogenen Daten sogar strafbar, weshalb nicht nur Datenschutzbehörden, sondern auch Staatsanwaltschaften handeln müssten.

Passiert ist so etwas bisher nicht. Auf Datarade preisen Händler weiterhin ihre Handy-Standortdaten an. In Datarade selbst steckt sogar Geld vom deutschen Staat, und zwar mehr als bisher angenommen. Dazu später mehr.

Auf Anfrage entfernte Datarade Angebote für Handystandortdaten

Nach unseren Veröffentlichungen im Jahr 2024 hatte Datarade ein Angebot für Handystandortdaten des US-Datenhändler Datastream Group offline genommen. Hierzu schrieb das Unternehmen: „Vorsorglich haben wir die betreffenden Inhalte des Datenanbieters in Bezug auf Standortdaten von unserer Plattform entfernt, bis weitere Erkenntnisse in der Angelegenheit vorliegen.“

Davon unberührt waren jedoch ähnliche Angebote von anderen Datenhändlern. Auch nach Veröffentlichung der Recherchen präsentierte Datarade Angebote von ähnlichen Datensätzen. Suchte man etwa Anfang September dieses Jahres auf Datarade nach Angeboten mit Geo-Koordinaten und mobilen Werbe-IDs, erhielt man rund 50 Ergebnisse. Grenzte man die Suche weiter ein auf Daten aus Deutschland, waren es noch 15 Treffer.

Über ein Online-Formular können Nutzer*innen verdächtige Inhalte melden. Genau das haben wir ausprobiert. Für eine solche Meldung müssen Nutzer*innen Namen und E-Mail-Adresse angeben. Um das Ergebnis nicht zu verfälschen, hat ein Kollege ohne erkennbare Verbindung zu netzpolitik.org diese Meldungen vorgenommen. Es handelte sich um insgesamt fünf Angebote von Handystandortdaten aus Deutschland oder der EU. Das Ergebnis: Die Angebote waren weniger als zwei Wochen nach Eingang der Meldungen offline.

Auf Presseanfrage teilt Datarade mit: „Die Produkt-Listungen wurden vorsorglich offline genommen, um den Hinweisen nachzugehen.“ Man gebe den Anbietern nun die Möglichkeit, Stellung zu beziehen.

So preist Datarade selbst Handy-Standortdaten an

Hatte Datarade vor unseren Meldungen wirklich keine Kenntnis über diese Angebote? Zumindest einen Überblick dürfte Datarade gehabt haben. Es gab nämlich die bereits erwähnte von Datarade selbst bereitgestellte Infoseite mit dem Titel „Was sind Handy-Standortdaten“ (im Original: „What is Mobile Location Data?“), die nach unserer Presseanfrage offline genommen wurde.

Auf dieser Seite beschrieb ein Datarade-Mitarbeiter im Detail, wie solche Datensätze aufgebaut sind: mit GPS-Koordinaten und individueller Werbe-ID, der sogenannten MAID („mobile advertising ID“). Vorschaufenster auf der Seite präsentieren mehrere passende Angebote von Datenhändlern, etwa als „Ausgewählte Datensets“. Anhand kleiner Flaggen-Emojis in den Angeboten ließ sich ablesen, woher die Daten kommen, auch mehrere Deutschland-Flaggen waren zu sehen.

Übersetzt aus dem Englischen stand auf der Infoseite, viele Datensätze böten eine hohe GPS-Genauigkeit, „wodurch sichergestellt wird, dass die von Ihnen erhaltenen Daten den realen Standorten und Bewegungsmustern sehr genau entsprechen“. Einige Datensätze würden sogar eine Präzision von unter 19 Metern erreichen, „was besonders nützlich sein kann, wenn Sie sehr detaillierte Einblicke benötigen“.

An einer anderen Stelle der Infoseite hieß es: „Manche Menschen fühlen sich möglicherweise unwohl dabei, wenn ihre Standortdaten gesammelt und für kommerzielle Zwecke verwendet werden.“ Das ist korrekt, wie die Reaktionen auf unsere Recherchen zeigen. Eine Betroffene sagte zum Beispiel im Gespräch mit netzpolitik.org:

Von mir wurden mehrere Standortdaten in meinem Kiez erfasst. Das ganze macht mich etwas sprachlos und schockiert mich. Ich hätte mir nicht vorstellen können, dass das in diesem Ausmaß möglich ist.

Und der Bundestagsabgeordnete Konstantin von Notz (Grüne) sagte 2024 mit Blick auf den Handel mit Handy-Standortdaten: „Diese Daten dürfen in der Form nicht erhoben und dann auch nicht verkauft werden.“ Dass etwas passieren müsse, stehe für ihn völlig außer Frage. „In diesem konkreten Fall widerspricht das den Sicherheitsinteressen der Bundesrepublik Deutschland.“

Warum Handel mit Standortdaten fast immer DSGVO-widrig ist

Auf potenzielle Bedenken beim Handel von Handy-Standortdaten ging die Datarade-Infoseite selbst ein. Dort hieß es auf Englisch:

Es gibt mehrere verbreitete Missverständnisse über mobile Standortdaten, darunter die Annahme, dass sie immer genau seien und dass man damit Personen ohne deren Wissen oder Zustimmung verfolgen könne. In Wirklichkeit kann die Genauigkeit mobiler Standortdaten je nach Qualität der Datenquelle und der verwendeten Technologie variieren. Darüber hinaus ist das Sammeln und Nutzen von Standortdaten ohne Zustimmung sowohl illegal als auch unethisch.

Drei Aspekte an diesem Zitat verdienen besondere Aufmerksamkeit: Es ist erstens korrekt, dass Handy-Standortdaten nicht immer genau sind. Unsere Recherchen haben gezeigt, dass Händler auch ungenaue Standortdaten verbreiten.

Es ist zweitens allerdings kein „Missverständnis“, dass sich mit diesen Daten „Personen ohne deren Wissen oder Zustimmung verfolgen“ lassen. Gemeinsam mit unseren Recherche-Partnern konnten wir in mehreren Fällen sogar Angehörige von Geheimdiensten und Regierungen vom Arbeitsplatz bis hin zu ihren Privatwohnungen tracken. Die Kolleg*innen aus Norwegen konnten sogar einen verdutzten Grindr-Nutzer zuhause besuchen, der nicht geoutet werden wollte.

Mehrere Betroffene sagten uns im Gespräch, ihnen sei nicht bewusst, einer solchen Art von Tracking zugestimmt zu haben. Zum Beispiel Hedi aus Bayern, die sagte:

Es ist beklemmend, wenn ich mir das so anschaue; die Punkte, wo ich war. Das geht niemandem was an. Und ich habe das ja nicht freigegeben.

Drittens ist der Handel mit Standortdaten nach Ansicht von Datenschutzbehörden und anderen Fachleuten oftmals selbst mit Einwilligung nicht von der DSGVO gedeckt. So werden die Daten zum einen oft angeblich nur für Werbezwecke erhoben; der Handel stellt also eine verbotene Änderung des Verarbeitungszwecks dar. Zum anderen fehlt es an Transparenz, denn Menschen müssten bei der Einwilligung umfassend informiert werden, an wen Händler Daten weitergeben. Deshalb sind die Einwilligungen oft unwirksam.

Datarade – geschickte Geschäfte im Graubereich

Hinzu kommt, dass sich aus Standortdaten oft sensible Informationen ableiten lassen, zum Beispiel über Besuche in spezialisierten Kliniken, bei Parteien und Gewerkschaften oder in religiösen Gebäuden. Solche Informationen sind durch die DSGVO besonders geschützt.

Die Beobachtungen auf dem Marktplatz Datarade werfen Fragen auf. Wieso hat die Plattform auf einer selbst verfassten Infoseite Angebote mit GPS-Daten angepriesen, die realen „Bewegungsmustern sehr genau entsprechen“ – nahm solche Angebote allerdings nach der Meldung durch einen Nutzer wieder offline?

Wir haben Datarade per Presseanfrage auf die Infoseite angesprochen. Wenig später war sie offline. „Wir nehmen Ihren Hinweis zum Anlass, die Kategorie-Seite redaktionell zu überprüfen und vorsorglich offline zu nehmen“, teilt das Unternehmen mit.

Diese Anstrengungen unternimmt Datarade nach eigenen Angaben

Datarade legt Wert darauf, zu betonen, selbst kein Datenanbieter zu sein, „sondern ein Verzeichnis von Datenanbietern und deren Produktkatalogen“. Weiter schreibt die Pressestelle auf unsere Fragen: „Datarade verurteilt jedweden rechtswidrigen Handel mit Daten und setzt sich für einen rechtskonformen Austausch von Daten ein.“

Demnach dürften sich auf Datarade nur registrierte Unternehmen anmelden. Anbieter würden sich vertraglich dazu verpflichten, nur rechtskonforme „Inhalte auf Datarade zu veröffentlichen“. Sie würden „angehalten“, ihre Datenschutz-Richtlinien zu verlinken und die Konformität mit Datenschutzbestimmungen zu bestätigen. Auf jeder Produktseite gebe es einen Link zum Melden von Inhalten; den Meldungen gehe man dem Digitale-Dienste-Gesetz entsprechend nach.

Wir wollten wissen, in welchem Ausmaß Datarade am mutmaßlich illegalen Geschäft mit Handy-Standortdaten mitverdient. Genauer gesagt: Wie viel Provision Datarade in den letzten drei Jahren durch über den Marktplatz vermittelte Deals mit Handy-Standortdaten erhalten hat. Diese Frage hat uns das Unternehmen nicht beantwortet. Stattdessen verwies die Pressestelle auf den allgemein gehaltenen Jahresabschluss, nach dem wir nicht gefragt hatten.

Zum Zeitpunkt der Veröffentlichung dieser Recherche gibt es auf Datarade noch immer mehrere Angebote für Handy-Standortdaten, die mit individuellen Werbe-IDs verknüpft sind. Sie lassen sich kinderleicht über die Suchfunktion auf der Plattform finden. Damit Datarade sie offline nimmt, müsste sie wohl erst jemand von außerhalb aktiv melden – und den Marktplatz regelmäßig auf neue Angebote prüfen.

Wir erinnern uns: Datarade unternimmt nach eigener Aussage „alle zumutbaren Anstrengungen, um rechtswidrige Inhalte auf der Plattform von Vornherein zu verhindern“.

So will Datarade neue Händler auf den Marktplatz locken

Im Zuge unserer Recherchen hatten wir uns auch selbst als potenzieller Anbieter für Ortsdaten bei Datarade registriert. Dafür haben wir eine E-Mail-Adresse mit Pseudonym genutzt – und nichts weiter unternommen. Seitdem erhalten wir regelmäßig E-Mails von Datarade. Daraus lässt sich ableiten, welche Mühen die Plattform unternimmt, um aktiv neue Datenhändler für sich zu gewinnen.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Mehrfach versuchte Datarade etwa, ein persönliches Gespräch mit uns – dem vermeintlich neuen Händler – zu vereinbaren. „Lass mich wissen, wenn du Daten zum Verkauf hast, dann können wir darüber nachdenken, sie auf den größten Datenmarktplätzen zu monetarisieren“, hieß es auf Englisch.

Es folgten weitere E-Mails von Datarade. Darunter eine, die versuchte, uns mit der Aussicht auf Umsatz zu locken. Demnach sollten wir lernen, wie ein anderer Anbieter von Standortdaten „Kunden in neuen Märkten erreicht hat“. Das Marktvolumen, also der Umsatz aller Akteur*innen am Markt, liege demnach bei 93 Millionen Euro.

Auch Tutorials erreichten uns. Sie handelten davon, wie wir unser Angebot für Datarade optimieren können. Demnach sollten wir unseren Produktkatalog per ChatGPT ausformulieren lassen. Einen passenden Prompt lieferte die Plattform gleich mit. Auf unserem Anbieterprofil sollte der Hinweis auf DSGVO-Compliance nicht fehlen, riet ein anderes Tutorial.

In den Datenmarktplatz floss mehr Steuergeld als bisher angenommen

Bereits 2024 konnten wir berichten, dass in Datarade auch Steuergeld steckt. Inzwischen wissen wir: Es ist noch mehr Geld als bisher bekannt.

Zunächst hatte der Datenmarktplatz im Jahr 2019 ein Investment in Höhe von einer Million Euro aus dem „High-Tech Gründerfonds“ (HTGF) erhalten. Das ist ein zentrales Instrument der deutschen Start-up-Förderung. Mehr als die Hälfte des 320 Millionen Euro schweren Fonds stammt vom Bundeswirtschaftsministerium, 170 Millionen Euro.

Darüber hinaus schoss der HTGF allerdings vier Jahre später weitere knapp 500.000 Euro in das Unternehmen. Der Anlass war eine Runde zur Anschlussfinanzierung. Das geht aus einer Antwort des Wirtschaftsministeriums auf eine parlamentarische Anfrage der damaligen Linken-Abgeordneten Martina Renner aus dem Jahr 2024 hervor.

Abgeordnete kritisieren Staatsgeld für Datenmarktplatz

Wir haben das Dokument mit einer Anfrage nach dem Informationsfreiheitsgesetz (IFG) erhalten, jedoch zunächst in einer fast vollständig geschwärzten Variante. Das Wirtschaftsministerium hatte die Antwort des damaligen Staatssekretärs als „Verschlusssache – Nur für den Dienstgebrauch“ eingestuft. Erst nachdem wir Widerspruch gegen die Entscheidung eingelegt hatten, gab das Ministerium die Antwort für die Öffentlichkeit frei.

Das Ministerium betont darin erneut, dass es „auf die Investmententscheidungen des HTGF keinen Einfluss“ nehme. Jedoch seien „Investitionen in Unternehmen, die Aktivitäten in Verbindung mit Cybercrime verfolgen“, gemäß „der Ausschlussliste des HTGF ausgeschlossen.“ Als solche könne das Geschäftsmodell von Datarade nicht betrachtet werden, da die Plattform lediglich Kontakte zwischen Datenanbietern und Interessierten herstelle. „Das Zustandekommen eines Vertrags und der Austausch von Daten läuft grundsätzlich vollständig außerhalb der Plattform.“

SPD sieht „erheblichen Handlungsbedarf“, CDU bleibt unkonkret

Wie viel Verantwortung sollen Datenmarktplätze dafür tragen, wenn Datenhändler dort die Standortdaten von Millionen Menschen verschleudern? Einen Vorschlag hierzu hatte die heutige Bundesdatenschutzbeauftragte bereits im vergangen Jahr: Der deutsche Gesetzgeber könnte die Reform des Bundesdatenschutzgesetzes nutzen, um das Geschäft von Datenmarktplätzen zu regeln. Die Reform war zunächst für 2024 geplant gewesen, fiel aber dem vorzeitigen Aus der Ampel-Koalition zum Opfer.

Auch die neue Koalition aus Union und SPD will den Datenschutz reformieren. Im Fokus stand zwar bisher ein Rückbau von Regulierung – aber gerade bei Datenmarktplätzen sehen Politiker*innen mehrerer Parteien Probleme.

„Auch wenn im Koalitionsvertrag keine konkrete Aussage dazu vereinbart wurde, so sehen wir mit Blick auf die Databroker-Files-Recherchen nicht allein aus datenschutzrechtlicher Sicht, sondern auch aus sicherheitspolitischer Perspektive erheblichen Handlungsbedarf“, schreibt uns etwa Johannes Schätzl, der digitalpolitische Sprecher der SPD-Fraktion im Bundestag. Er werde „diese Thematik in den anstehenden Verhandlungen selbstverständlich auch ansprechen und konkrete Vorschläge einbringen“. Es sei allerdings noch offen, ob es in der Koalition eine Zustimmung für entsprechende Gesetzesänderungen gibt.

Der Koalitionspartner, die Union, hält sich auf Anfrage von netzpoiltik.org bedeckt. Ralph Brinkhaus, Sprecher für Digitalisierung und Staatsmodernisierung, lässt auf unsere sechs Fragen zur anstehenden Datenschutzreform lediglich verlauten: „Wir arbeiten an den von Ihnen genannten Punkten.“

Grüne und Linke machen Druck

Die Grünen-Digitalpolitiker Lukas Benner und Konstantin von Notz sehen im fehlenden Plan der Regierungskoalition beim Datenhandel ein Beispiel für deren Datenschutzpolitik. Während Union und SPD sich „verfassungsrechtlich hochumstrittene Vorhaben“ wie die Wiedereinführung der Vorratsdatenspeicherung vorgenommen hätten, fehle auf ihrer Agenda die Lösung der „anhaltenden und zunehmenden Problematik der Databroker“.

Die grüne Bundestagsfraktion halte „eine gesetzliche Einschränkung dieser Praktiken für dringend geboten – übrigens auch mit Blick auf den Schutz unserer Sicherheitsbehörden und ihrer Mitarbeiterinnen und Mitarbeiter“. Das Innenministerium müsse sich endlich der Thematik widmen.

Grundsätzlicher wird bei dem Thema Donata Vogtschmidt, digitalpolitische Sprecherin der Linkspartei. Sie wolle „Geschäftsmodellen, die auf personalisierter Onlinewerbung basieren, insgesamt den Kampf ansagen“. Vogtschmidts Vorschlag, um das Problem an der Wurzel zu lösen: Im Gesetz über digitale Dienste (DSA) der Europäischen Union ist bereits ein Verbot personalisierter Werbung für Minderjährige vorgesehen. Dieses Verbot sollte auf alle Nutzenden ausgeweitet werden, denn „so ließe sich kommerzieller Datenhandel wirklich eindämmen“.

Unterdessen könnte auch die EU aktiv werden. Sie will mit dem kommenden Digital Fairness Act Lücken für Verbraucher*innen im Netz schließen. Bis 24. Oktober können Interessierte Ideen einreichen, in welchen Bereichen sie Handlungsbedarf sehen.

-

UX/UI & Webdesignvor 4 Wochen

UX/UI & Webdesignvor 4 WochenDer ultimative Guide für eine unvergessliche Customer Experience

-

Social Mediavor 4 Wochen

Social Mediavor 4 WochenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

UX/UI & Webdesignvor 2 Wochen

UX/UI & Webdesignvor 2 WochenAdobe Firefly Boards › PAGE online

-

Entwicklung & Codevor 4 Wochen

Entwicklung & Codevor 4 WochenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Entwicklung & Codevor 2 Wochen

Entwicklung & Codevor 2 WochenEventSourcingDB 1.1 bietet flexiblere Konsistenzsteuerung und signierte Events

-

Digital Business & Startupsvor 3 Monaten

Digital Business & Startupsvor 3 Monaten10.000 Euro Tickets? Kann man machen – aber nur mit diesem Trick

-

Digital Business & Startupsvor 3 Monaten

Digital Business & Startupsvor 3 Monaten80 % günstiger dank KI – Startup vereinfacht Klinikstudien: Pitchdeck hier

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenPatentstreit: Western Digital muss 1 US-Dollar Schadenersatz zahlen