Datenschutz & Sicherheit

Von diesen Ländern hängt ab, wie es mit der Chatkontrolle weitergeht

Seit sechs Ratspräsidentschaften steckt die umstrittene Chatkontrolle-Verordnung in den Verhandlungen des EU-Rates fest – und auch der polnische Kompromissvorschlag ist zuletzt gescheitert. Der Vorschlag hatte beinhaltet, dass das Scannen von Nachrichten durch die Anbieter nur noch auf freiwilliger Basis geschieht. Damit wäre die generelle Massenüberwachung von Chats vom Tisch gewesen.

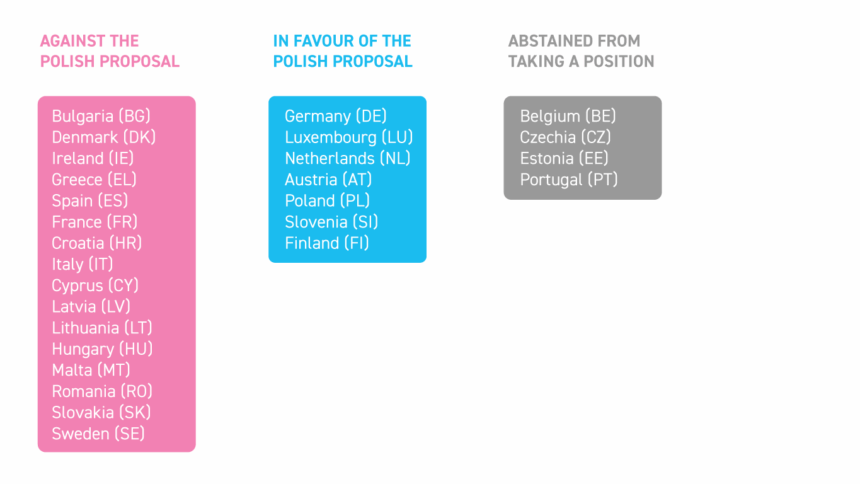

Der Verband europäischer Digitalorganisationen EDri hat den polnischen Vorschlag als „echte Brücke“ zwischen den beiden Positionen im EU-Rat bezeichnet. Diese Brücke hätten nun aber 16 Mitgliedstaaten verbrannt mit ihrer Haltung. Doch es könnte sich demnächst durch nationale Regierungswechsel auch eine Mehrheit für die Chatkontrolle abzeichnen – hierbei kommt es vor allem auf große Länder wie Deutschland an.

Im EU-Rat ist für eine Einigung eine „qualifizierte Mehrheit“ nötig. Um diese zu erreichen, müssen mindestens 15 Mitgliedstaaten, die zusammen mindestens 65 Prozent der EU-Bevölkerung repräsentieren, einem Gesetzestext zustimmen. Seit mehr als drei Jahren erreichen die überwachungsbefürwortenden Länder diese Mehrheit nicht.

Die elf Mitgliedstaaten, die den polnischen Text ohne Pflicht zur Massenüberwachung aktiv unterstützt (blau) oder sich der Stimme enthalten haben (grau), repräsentieren laut EDRi gut 42 Prozent der Bevölkerung und erreichen auch nicht die Schwelle von 15 Ländern. Das Lager der Befürworter der Chatkontrolle, also diejenigen, die die Agenda der Massenüberwachung unterstützen, hat mit 16 Mitgliedstaaten mehr Anhänger (rosa). Trotz ihrer größeren Zahl repräsentieren diese Länder nur knapp 58 Prozent der Bevölkerung und erreichen damit nicht die erforderliche qualifizierte Mehrheit.

Sperrminorität in Gefahr

Ländern mit einer größeren Bevölkerung kommt eine besondere Rolle zu. Der Verband macht folgendes Szenario für eine Verabschiedung der Verordnung auf. Die Chatkontrolle würde durchkommen:

- wenn entweder Deutschland oder Polen ihre Position ändern würden; oder

- wenn die Niederlande und mindestens zwei weitere kleinere Länder ihre Position ändern würden; oder

- wenn mindestens vier weitere Mitgliedstaaten die Seiten wechseln würden.

Unter diesen Voraussetzungen lenkt die Organisation den Blick auf nationale Regierungswechsel und Wahlen, die zu einer Veränderung der Position führen könnten:

- Der Koalitionsvertrag der neuen belgischen Regierung besagt, dass CSA eine „hohe Priorität“ habe, die durch „Unterstützung der Arbeit auf EU-Ebene“ angegangen werden soll. Dies sei jedoch nicht präzise formuliert.

- Die neue deutsche Regierung aus Union und SPD hat noch keine offizielle Position zu diesem Thema bezogen.

- Es gibt Parlamentswahlen in Tschechien am 3. und 4. Oktober 2025.

- Es gibt Wahlen in den Niederlanden am 29. Oktober 2025 nach dem kürzlichen Sturz der niederländischen Regierung.

EDRi fordert deswegen, dass „der nationale Druck aufrechterhalten werden muss, um sicherzustellen, dass die Mitgliedstaaten keinem CSA-Verordnungstext zustimmen, solange dieser nicht die Massenüberwachung ausschließt und die Ende-zu-Ende-Verschlüsselung schützt.“ In Deutschland hatte zuletzt ein breites Bündnis Innenminister Dobrindt aufgefordert, Verschlüsselung zu schützen und sich gegen die Überwachungspläne einzusetzen.

Dänischer Vorschlag

Mittlerweile hat das Befürworterland Dänemark die Ratspräsidentschaft inne – und einen Vorschlag präsentiert, der weitreichende Verpflichtungen zur Chatkontrolle vorsieht und deswegen in der Kritik steht. Dieser Vorschlag erhielt bei einer Sitzung der Ratsarbeitsgruppe nicht die erforderliche Mehrheit.

EDRi kritisiert, dass der dänische Vorschlag die Fehler seiner Vorgänger recycle. Er sei eine „Mischung“ alter Texte und baue nicht auf dem polnischen Kompromissvorschlag auf. Der dänische Vorschlag enthält unter anderem eine obligatorische Massenüberwachung privater und auch verschlüsselter Nachrichten, ein automatisches Scannen von Bildinhalten und die besonders fehleranfällige automatische Erkennung von Grooming.

Genau diese Elemente sind Grund für die breite Kritik und die mittlerweile langjährige Gegenposition der Gegnerländer. Dennoch möchte Dänemark laut Zeitplan am 14. Oktober eine Einigung erzielen.

Datenschutz & Sicherheit

Österreich: Das Amtsgeheimnis ist weg, es lebe die Informationsfreiheit!

Ab 1. September gilt in Österreich ein Informationsfreiheitsgesetz, endlich. Doch damit öffentliche Stellen die neuen Transparenzvorgaben auch wirklich einhalten, braucht es interessierte Bürger*innen, einen Kulturwandel in der Verwaltung und engagierte Beobachter*innen.

Glatte 100 Jahre galt in der österreichischen Republik die „Amtsverschwiegenheit“, zuletzt war das Land der einzige EU-Mitgliedstaat mit einem solchen Prinzip in der Verfassung. Ab heute, dem 1. September, ist es vorbei mit dem Schweigegebot für Behörden: Das Informationsfreiheitsgesetz tritt in Kraft und soll für transparenteres Verwaltungshandeln sorgen.

Die neue Informationsfreiheit steht auf zwei Säulen: Einige Informationen müssen betreffende Stellen von sich aus veröffentlichen, wenn sie „von allgemeinem Interesse“ sind. Andere Informationen können Interessierte bei den entsprechenden Behörden und Unternehmen in öffentlicher Hand direkt anfragen. Für eine Antwort haben die zuständigen Stellen dann vier Wochen Zeit, Gebühren für die Fragestellenden sind nicht vorgesehen. Schon heute lassen sich auf Data.gv.at, der zentralen Plattform für Daten des öffentlichen Sektors, tausende Datensätze abrufen.

Von ersten Diskussionen bis zur Verabschiedung des österreichischen Informationsfreiheitsgesetzes sind mehrere Jahre vergangen, doch der Kampf für mehr staatliche Transparenz ist mit dem heutigen Meilenstein wohl kaum vorbei.

Ein Gesetz macht noch keinen Kulturwandel

„Die Bürgerinnen und Bürger haben nun ein wichtiges neues Instrument, um Transparenz einzufordern. Dafür müssen sie aber ihr Recht kennen und es ausüben können. Wir werden weiterhin einen Kulturwandel hin zu einer offenen Verwaltung einfordern”, sagt Markus Hametner. Hametner ist Vorstandsmitglied in der Bürgerrechtsorganisation Forum Informationsfreiheit (FOI), die sich seit mehr als zehn Jahren für den besseren Zugang zu amtlichen Informationen in Österreich engagiert.

Erwin Ernst „eest9“ Steinhammer, Projektkoordinator beim FOI, schreibt gegenüber netzpolitik.org: „Ab heute geht die Arbeit erst richtig los, denn dieses neue Grundrecht muss genutzt werden, um seine volle Wirkung zu entfalten.“ Steinhammer weist auf einige Unterschiede zum deutschen Informationsfreiheitsgesetz hin. Beispielsweise sei in Österreich „eine grundsätzliche Gebührenfreiheit vorgesehen, dafür gibt es keine*n Informationsfreiheitsbeauftragte*n“.

„Die anhand des Vorbilds des Hamburger Transparenzgesetzes vorgesehene proaktive Veröffentlichungspflicht geht zwar weiter als in Deutschland“, so Steinhammer, „es gibt hier aber mangels Beauftragte*n keinerlei unabhängige Kontrolle, ob wirklich alle Verträge über 100.000 Euro wie vorgesehen veröffentlicht werden.“ Steinhammer wünscht sich wie seine Mitstreiter*innen vom FOI „den versprochenen Paradigmenwechsel hin zu einem transparenteren Staat und mehr Einblick in die Abläufe des Staates“.

Das Gesetz muss auch genutzt werden

Bei diesem Prozess helfen könnte das Portal fragdenstaat.at, das von FOI betrieben wird. Wie sein deutsches Schwesternportal fragdenstaat.de erleichtert es Interessierten, Anfragen an öffentliche Stellen zu richten, und bietet eine niedrigschwellige Möglichkeit, die erhaltenenen Informationen für die Allgemeinheit zugänglich zu machen. Ein neuer Anfrageguide anlässlich des Inkrafttretens der neuen Informationsfreiheitsregeln soll Fragestellende bei ihren Auskunftswünschen unterstützen.

Das IFG-Portal und die sonstige Arbeit des FOI sind großteils ehrenamtlich organisiert. Um die Umsetzung des österreichischen Informationsfreiheitsgesetzes zu begleiten und das neue Recht im Ernstfall auch vor Gericht verteidigen zu können, will die Organisation eine hauptamtliche Stelle finanzieren. Dafür sind die Bürgerrechtler*innen auf Spenden angewiesen.

Die Arbeit von netzpolitik.org finanziert sich zu fast 100% aus den Spenden unserer Leser:innen.

Werde Teil dieser einzigartigen Community und unterstütze auch Du unseren gemeinwohlorientierten, werbe- und trackingfreien Journalismus jetzt mit einer Spende.

Datenschutz & Sicherheit

Google warnt: Anmeldetoken von Salesloft Drift für Datendiebstahl missbraucht

Googles Threat Intelligence Group (GTIG) warnt vor einer groß angelegten Kampagne zu Datendiebstahl der kriminellen Gruppe UNC6395. Zunächst schienen die Angriffe mit Salesloft Drift verbundene Salesforce-Instanzen zu betreffen. Neue Analysen zeigen jedoch, dass auch andere mit Salesloft Drift verbundene Systeme gefährdet sind. Alle mit der Drift-Plattform verbundene Authentifizierungstoken müssen als kompromittiert betrachtet werden.

Das schreibt Google in einer aktualisierten Analyse. Zunächst wurde bekannt, dass zwischen dem 8. und mindestens 18. August 2025 die Mitglieder der nicht näher bekannten Gruppe UNC6395 „systematisch große Datenmengen aus Salesforce-Instanzen“ von Unternehmen kopiert haben. Dazu haben sie sich mit kompromittierten OAuth-Token Zugriff verschafft, die aus der KI-Plattform Salesloft Drift stammen. Die Google-IT-Forscher gehen davon aus, dass das Ziel der Angreifer ist, weitere Zugangsdaten zu erlangen.

Die IT-Sicherheitsforscher haben beobachtet, wie die Angreifer nach der Datenausleitung diese nach Informationen durchsucht haben, die sich zur Kompromittierung der Umgebungen der Opfer nutzen lassen. Dazu gehören etwa Anmeldeinformationen zu den Amazon Web Services (AWS), im Speziellen die Zugriffsschlüssel (AKIA, für Langzeit-Zugriffe), Passwörter oder Zugriffstoken mit Snowflake-Bezug. Die Angreifer versuchten, durch Löschen der Anfragen ihr Spuren zu verwischen, allerdings haben sie die Logdateien nicht angefasst – Organisationen können die Protokolle noch nach relevanten Spuren für Datenabfluss durchsuchen.

Salesloft verwirft Zugriffstoken, Problem ist weitreichender

Zunächst hatte Salesloft zusammen mit Salesforce die Zugriffstoken zurückgezogen. Zusätzlich hat das Unternehmen die Drift-App vorerst aus dem Salesforce AppExchange entfernt. Betroffene Organisationen seien von Google, Salesforce und Salesloft benachrichtigt worden. Allerdings ist das Problem weitreichender, wie Googles Threat Intelligence Group nun ergänzt. Nicht nur die Zugangstoken der Salesforce-Integration wurden kompromittiert, sondern potenziell alle Authentifizierungstoken, die von der Salesloft-Drift-Plattform gespeichert oder damit verbunden sind.

Ende vergangener Woche fanden die GTIG-Forscher heraus, dass auch OAuth-Token aus der „Drift Email“-Integration von der kriminellen Gruppierung missbraucht wurden, um Zugriff auf E-Mails in Google-Workspace-Zugängen zu erlangen. Zugriff war damit auf Workspace-Konten möglich, die die Salesloft-Drift-Integration genutzt haben, andere Konten hingegen nicht. Google hat daher die OAuth-Token verworfen, die der Drift-Email-App Zugriff gewähren. Zudem hat das Unternehmen die Integration von Salesloft Drift in Google Workspace deaktiviert, bis die Untersuchungen abgeschlossen sind. Alle Admins von betroffenen Google Workspaces wollen die IT-Sicherheitsforscher benachrichtigen.

Google empfiehlt IT-Verantwortlichen, umgehend alle Drittanbieter-Integrationen, die mit ihrer Salesloft-Drift-Instanz verbunden sind, zu überprüfen und die Zugangsdaten zu verwerfen und neue anzulegen. Sie sollten die verbundenen Systeme auf Anzeichen unberechtigter Zugriffe prüfen. Die Analyse enthält Anzeichen für Angriffe (Indicators of Compromise, IOCs), die Admins für die Prüfung heranziehen sollten.

Insbesondere die Kundenservice-Plattform Salesforce stößt derzeit auf starkes Interesse von Cyberkriminellen. Anfang Juni hatte Google bereits Angriffe auf Salesforce-Zugänge beobachtet. Dort haben die Angreifer jedoch mit Telefonanrufen ihre Opfer überzeugt (Vishing), bösartige „Connected“-Apps in Salesforce zu installieren, mit denen die Täter dann Daten im größeren Stil abgreifen und die Unternehmen damit erpressen konnten.

(dmk)

Datenschutz & Sicherheit

Qnap: Teils hochriskante Lücken in QTS und QuTS hero geschlossen

Aktualisierte Versionen der QTS- und QuTS-hero-Firmware von Qnap-Geräten stopfen Sicherheitslecks, die zum Teil als hohes Risiko eingestuft wurden. Angreifer können sie etwa zum Ausführen beliebiger Befehle oder zu Denial-of-Service-Attacken missbrauchen.

Insgesamt elf Schwachstellen hat Qnap am Wochenende gemeldet, die die Firmware-Updates ausbessern. Am gravierendsten fällt eine Befehlsschmuggel-Lücke aus. Sofern Angreifer aus der Ferne Zugriff auf ein Konto erhalten, können sie beliebige Befehle ausführen (CVE-2025-30264, CVSS 7.7, Risiko „hoch„). Bösartige Akteure aus dem Netz können zudem nach Anmeldung eine weitere Lücke ausnutzen, um außerhalb vorgesehener Speicherbereiche zu schreiben und so Speicher verändern oder stören (CVE-2025-30273, CVSS 7.1, Risiko „hoch„).

Die Aktualisierungen bessern noch weitere Lücken aus, die jedoch lediglich als mittlerer oder niedriger Bedrohungsgrad gelten. Eine NULL-Pointer-Dereference kann einen Denial-of-Service (DoS) auslösen (CVE-2025-29882), ein Pufferüberlauf zu Modifikation von Speicherbereichen (CVE-2025-30265), weitere NULL-Pointer-Dereferences zu DoS führen (CVE-2025-30267, CVE-2025-30268, CVE-2025-30272, CVE-2025-30274) oder eine Path-Traversal-Schwachstelle Lesezugriff auf nicht erwartete Dateien oder Systemdaten ermöglichen (CVE-2025-30270, CVE-2025-30271, CVE-2025-33032).

Updates bereits verfügbar

Betroffen sind davon QTS 5.2.x sowie QuTS hero h5.2.x. Die gute Nachricht ist, dass Firmware-Updates bereits seit Monaten verfügbar sind, welche die nun gemeldeten Sicherheitslücken schließen: QTS 5.2.5.3145 Build 20250526 sowie QuTS hero h5.2.5.3138 Build 20250519 und jeweils neuere Fassungen korrigieren die sicherheitsrelevanten Fehler.

Admins sollten auf ihrem Qnap-Gerät nachschauen, ob die Aktualisierung bereits installiert wurde. Nach Anmeldung als Administrator an der Benutzeroberfläche gelingt das über „Control Panel“ – „System“ – „Firmware Update“. Unter „Live Update“ führt der Klick auf „Check for Update“ zum Herunterladen und Installieren der jüngsten Firmware-Version.

Mitte vergangener Woche hatte Qnap bereits hochriskante Sicherheitslücken in File Station 5 mit Software-Updates geschlossen.

(dmk)

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenGeschichten aus dem DSC-Beirat: Einreisebeschränkungen und Zugriffsschranken

-

UX/UI & Webdesignvor 2 Wochen

UX/UI & Webdesignvor 2 WochenDer ultimative Guide für eine unvergessliche Customer Experience

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenMetal Gear Solid Δ: Snake Eater: Ein Multiplayer-Modus für Fans von Versteckenspielen

-

Online Marketing & SEOvor 3 Monaten

Online Marketing & SEOvor 3 MonatenTikTok trackt CO₂ von Ads – und Mitarbeitende intern mit Ratings

-

UX/UI & Webdesignvor 2 Tagen

UX/UI & Webdesignvor 2 TagenAdobe Firefly Boards › PAGE online

-

Social Mediavor 2 Wochen

Social Mediavor 2 WochenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Entwicklung & Codevor 2 Wochen

Entwicklung & Codevor 2 WochenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Digital Business & Startupsvor 2 Monaten

Digital Business & Startupsvor 2 Monaten10.000 Euro Tickets? Kann man machen – aber nur mit diesem Trick