Datenschutz & Sicherheit

Kritische Infrastrukturen: Attacken auf industrielle Kontrollsysteme möglich

Angreifer können kritische Infrastrukturen mit industriellen Kontrollsystemen (ICS) von Delta Electronics, Fuji Electric, Hitachi und SunPower attackieren. Beispielsweise im Energiesektor können erfolgreiche Attacken weitreichende Folgen für die Bevölkerung haben. Dementsprechend sollten Admins die bislang nur teilweise verfügbaren Sicherheitsupdates zeitnah installieren.

Auf die Sicherheitslücken und die von ihnen ausgehenden Gefahren weist die US-Sicherheitsbehörde Cybersecurity & Infrastructure Security Agency (CISA) in einem Beitrag hin.

KRITIS absichern

Am gefährlichsten gilt eine „kritische“ Lücke (CVE-2025-9696) im System zur Überwachung von Solaranlagen SunPower PVS6, für die es bislang keinen Sicherheitspatch gibt. Aufgrund von hartcodierten Zugangsdaten können Angreifer in Bluetooth-Reichweite Geräte vollständig kompromittieren und sich etwa einen Fernzugriff via SSH einrichten. Die CISA gibt an, dass ihnen bislang keine Attacken bekannt sind. Davon sind die Versionen bis einschließlich 2025.06 build 61839 betroffen. Wann ein Update erscheint, ist bislang unklar.

Hitachi Energy Relion 650, 670 und SAM600-IO sind für DoS-Attacken (CVE-2025-2403 „hoch„) empfänglich. An dieser Stelle sollen Angreifer kritische Funktionen wie Line Distance Communication Module (LDCM) lahmlegen können. Die Sicherheitsupdates sind in einer Warnmeldung aufgelistet.

Auf Fuji Electric FRENIC-Loader 4 sind Schadcode-Attacken (CVE-2025-9365 „hoch„) möglich. Die Ausgabe ab 1.4.0.1 ist dagegen gerüstet. Delta Elcetronics EIP Builder kann sensible Informationen leaken (CVE-2025-57704 „mittel). Die Version 1.12 enthält ein Sicherheitsupdate.

(des)

Datenschutz & Sicherheit

US-Gericht verbietet NSO Group die Installation von Spyware auf WhatsApp

Ein Gericht in den USA hat das Tech-Unternehmen NSO Group Technologies dazu verpflichtet, den Messengerdienst WhatsApp nicht mehr anzugreifen. Laut dem Hersteller der Überwachungssoftware „Pegasus“ gefährdet diese Entscheidung den Geschäftsbetrieb des Unternehmens.

Weiterlesen nach der Anzeige

In dem am vergangenen Freitag verkündeten Urteil erließ US-Bezirksrichterin Phyllis Hamilton eine dauerhafte einstweilige Verfügung, die der NSO Group untersagt, WhatsApp-Nutzer ins Visier zu nehmen. Der Fall wurde vor dem Bezirksgericht der Vereinigten Staaten für den nördlichen Bezirk von Kalifornien in Oakland (Az. 19-CV-07123) verhandelt. Zugleich reduzierte das Gericht die dem WhatsApp-Mutterkonzern Meta zugesprochene Schadensersatzsumme von 167 auf „nur noch“ vier Millionen US-Dollar. Richterin Hamilton begründete die Entscheidung damit, dass das Verhalten der NSO Group nicht als „besonders schwerwiegend“ einzustufen sei und deshalb keinen so hohen Schadensersatz rechtfertige.

Trotz der Reduzierung der Strafzahlung zeigten sich Verantwortliche von WhatsApp erfreut über den Richterspruch. „Das heutige Urteil verbietet dem Spyware-Hersteller NSO, WhatsApp und unsere weltweiten Nutzer jemals wieder ins Visier zu nehmen“, erklärte WhatsApp-Chef Will Cathcart in einer Stellungnahme. „Wir begrüßen diese Entscheidung, die nach sechs Jahren Rechtsstreit gefällt wurde, um NSO für die Überwachung von Mitgliedern der Zivilgesellschaft zur Rechenschaft zu ziehen.“

Langjährige Auseinandersetzung vor Gerichten

Der Rechtsstreit beschäftigt Gerichte seit vielen Jahren. In einer im Oktober 2019 eingereichten Klage warf der WhatsApp-Mutterkonzern Meta NSO Group vor, bei der Installation der Spionagesoftware Pegasus gegen verschiedene Gesetze verstoßen zu haben. So soll NSO Group Anfang 2019 unrechtmäßig auf WhatsApp-Server zugegriffen und dadurch die Überwachung von 1.400 Personen, darunter Journalisten und Menschenrechtsaktivisten, ermöglicht haben.

Im Jahr 2020 lehnte ein Richter den Antrag von NSO Group auf eine Form der Immunität ab. Gegen diese Entscheidung legte das Unternehmen Berufung ein. Ein Berufungsgericht jedoch bestätigte im Jahr 2021 die Entscheidung. Anfang 2023 wiesen schließlich die Richter des US-Supreme Court die Berufung von NSO Group zurück. In dieser hatte das Unternehmen argumentiert, es sei immun gegen eine Klage, weil es bei der Installation der Spionagesoftware als Agent für nicht identifizierte ausländische Regierungen gehandelt habe.

Der Fall landete schließlich vor dem US-Bezirksgericht für den nördlichen Bezirk von Kalifornien. Ende Februar 2024 entschied die zuständige Richterin, dass NSO Group den Quellcode der Pegasus-Spyware herausrücken muss. Kurz vor dem Jahreswechsel gab das Gericht schließlich dem Antrag von WhatsApp statt. Anfang Mai dann sprach eine Geschworenenjury Meta schließlich mehr als 167 Millionen US-Dollar Schadenersatz zu. Dagegen legte die NSO Group Widerspruch ein und forderte eine Neuanordnung des Verfahrens oder eine Reduzierung der Schadenssumme. Zumindest die Reduzierung hat NSO Group erreicht.

Weiterlesen nach der Anzeige

Herausforderung für NSO Group

Zufrieden dürfte das Unternehmen, das kürzlich von einer US-amerikanischen Investorengruppe übernommen wurde, dennoch nicht sein. Vielmehr dürfte die einstweilige Verfügung, nicht mehr gegen WhatsApp vorzugehen, für NSO Group eine Herausforderung darstellen, vermutet die Nachrichtenagentur Reuters. In dem Verfahren hatte das Unternehmen argumentiert, dass die beantragte einstweilige Verfügung „das gesamte Unternehmen NSO gefährden“ und „NSO aus dem Geschäft drängen“ würde, da „Pegasus das Flaggschiffprodukt von NSO ist“, heißt es in dem Urteil.

NSO Group argumentiert, dass die Pegasus-Software Strafverfolgungsbehörden und Nachrichtendienste bei der Verbrechensbekämpfung und dem Schutz der nationalen Sicherheit unterstützt und dabei helfen soll, Terroristen, Pädophile und Schwerverbrecher dingfest zu machen. Fakt ist aber auch, dass zahlreiche Regierungen weltweit die Pegasus-Spyware in den vergangenen Jahren zur politischen Überwachung genutzt haben, wie etwa in Mexiko zum Ausspähen von Journalisten, Menschenrechtsaktivisten und Antikorruptionskämpfern.

Das Unternehmen kündigte an, die Entscheidung des US-Gerichts zu prüfen und „entsprechend über die nächsten Schritte zu entscheiden“.

(akn)

Datenschutz & Sicherheit

Verschlüsselnde USB-Sticks von Verbatim bleiben unsicher

Der Hersteller Verbatim bekommt die Sicherheit seiner als besonders sicher angepriesenen USB-Datenträger offenbar nicht in den Griff. Die drei Modelle „Keypad Secure USB-Stick“, „Store ’n‘ Go Portable SSD“ und „Store ’n‘ Go Secure Portable HDD“ verschlüsseln zwar ihre Daten. Allerdings können Fremde die Verschlüsselung umgehen.

Weiterlesen nach der Anzeige

Schon im Jahr 2022 fand der Sicherheitsexperte Matthias Deeg von der SySS GmbH gravierende Sicherheitsmängel. Noch im selben Jahr veröffentlichte Verbatim Firmware-Updates, die die Probleme angehen sollten. Eine neue Untersuchung von Deeg zeigt: Die Updates verbessern zwar die Firmware, gehen aber nicht die grundlegenden Probleme an.

SySS teilt die aktualisierten hauseigenen Security-Kennnummern SYSS-2025-015, SYSS-2025-016 und SYSS-2025-017 – CVE-Einträge gibt es dazu (noch) nicht – und nennt ein hohes Risiko. Es stellt sich die Frage, ob Verbatim das grundlegende Hardware-Design überhaupt absichern kann.

Unsichere Verschlüsselung

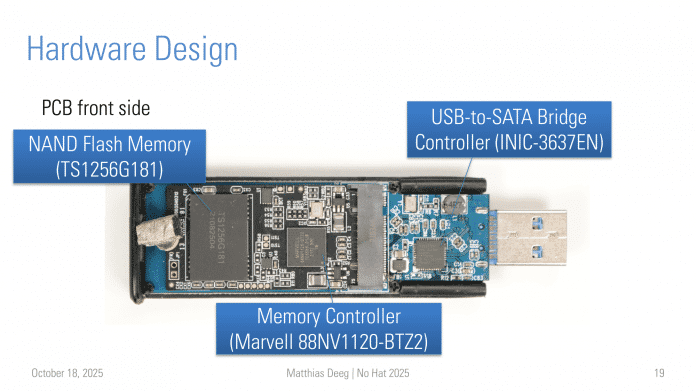

Alle drei USB-Medien verwenden das gleiche Prinzip: Im Inneren sitzen ein SATA-Datenträger, ein Brückenchip von USB zu SATA, ein Speicherbaustein für die Firmware und ein Keypad-Controller. Letzterer ist mit einem Tastenfeld verbunden. Das Gerät entschlüsselt seine Daten, wenn der Nutzer die korrekte PIN bestehend aus 5 bis 12 Ziffern eingibt.

Matthias Deeg

)

Verbatim hat mit seinen Firmware-Updates den Verschlüsselungs-Algorithmus verbessert, vom simplen AES-Modus Electronic Code Book (AES-ECB) zu AES-XTS. Die Verschlüsselung bringt jedoch wenig, weil sie sich laut Untersuchung weiterhin einfach umgehen lässt.

Weiterlesen nach der Anzeige

Die erste Schwachstelle bildet die Firmware. Sie ist zwar verschlüsselt, allerdings nur durch die simple XOR-Methode mit zwei statischen Schlüsseln. Deeg hat die Firmware entschlüsselt, analysiert und abgeänderte Versionen aufgespielt. Das ist möglich, weil es keine sogenannte Root of Trust gibt, mit der die Geräte die Echtheit der Firmware kontrollieren.

Dadurch konnte der Sicherheitsforscher Muster ableiten, wie der Controller die Keys zur Verschlüsselung des gesamten Datenträgers erstellt. Das vereinfacht Brut-Force-Attacken, bei denen ein Programm mögliche PIN-Kombinationen errät. In einem Proof of Concept waren keine neun Sekunden notwendig, um die Verschlüsselung trotz aktueller Firmware zu brechen. Ein Short-Video auf Youtube veranschaulicht den Angriff.

Beworbener Sicherheitsmechanismus fehlt

Das grundlegende Problem ist eine weiterhin fehlende zentrale Absicherung: Eigentlich sollen sich die Verbatim-Datenträger nach 20 erfolglosen PIN-Eingaben sperren, machen das aber nicht. Damit kann der Hersteller sein Versprechen nicht halten: Die Daten sind nicht sicher, wenn der Datenträger verloren geht oder gestohlen wird.

Deeg merkt noch an, dass er mittlerweile drei Hardware-Revisionen mit unterschiedlichen SATA-USB-Brückenchips gefunden hat. Die neueste Version erfordert angepasste Angriffe. Auf einen ersten Blick scheint sie aber alte Fehler zu wiederholen: Der Sicherheitsforscher fand in einer Analyse der verschlüsselten Daten wiederholende Muster.

(mma)

Datenschutz & Sicherheit

40.000 SIM-Karten konfisziert: Europol sprengt SIMCARTEL-Betrügerring

Im Zuge der Operation SIMCARTEL haben Europol und Eurojust die IT-Infrastruktur eines Betrügerrings beschlagnahmt. Den Angaben der Ermittler zufolge zeichnen die Kriminellen europaweit für Schäden in Höhe von rund fünf Millionen Euro verantwortlich.

Weiterlesen nach der Anzeige

Hintergründe

Wie aus einem Bericht von Europol hervorgeht, kam es im Zuge der Operation unter anderem zu fünf Festnahmen. Außerdem wurden Server, 40.000 aktive SIM-Karten und vier Luxusautos beschlagnahmt. Der Großteil der Straftaten geht auf Österreich und Lettland zurück. Andere Kriminelle konnten den Ermittlern zufolge die „Dienste“ für ihre Machenschaften nutzen. Das wurde über eine professionelle Website realisiert.

Die Ermittler geben an, dass das Herzstück der IT-Infrastruktur ein Telekommunikationsnetzwerk mit rund 40.000 aktiven SIM-Karten war. Darüber haben die Kriminellen etwa betrügerische Anrufe getätigt und Fake-Accounts bei Webservices erstellt. Dazu gehört unter anderem der Enkeltrick, bei dem ein vermeintlicher Verwandter in einer gefakten Notsituation Opfer kontaktiert, um Vertrauen aufzubauen und letztlich Geld abzustauben.

Zusätzlich wurden Accounts bei Secondhand-Marktplätzen erstellt, um dort zu betrügen. Weiterhin haben die Betrüger für Phishing-Attacken Fakeshops und Bankingwebsites betrieben und sich als Polizeiermittler ausgegeben, um Opfer aufs Glatteis zu locken.

Derzeit bestimmen die Ermittler das Ausmaß der kriminellen Machenschaften. Sie geben an, dass nach jetzigem Kenntnisstand mehr als 49 Millionen Fake-Accounts über das Netzwerk erstellt worden seien. Bei den Ermittlungen haben Estland, Finnland, Lettland und Österreich mitgewirkt.

(des)

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenDer ultimative Guide für eine unvergessliche Customer Experience

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenAdobe Firefly Boards › PAGE online

-

Social Mediavor 2 Monaten

Social Mediavor 2 MonatenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenEventSourcingDB 1.1 bietet flexiblere Konsistenzsteuerung und signierte Events

-

UX/UI & Webdesignvor 1 Monat

UX/UI & Webdesignvor 1 MonatFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenFirefox-Update 141.0: KI-gestützte Tab‑Gruppen und Einheitenumrechner kommen

-

UX/UI & Webdesignvor 3 Tagen

UX/UI & Webdesignvor 3 TagenIllustrierte Reise nach New York City › PAGE online