Datenschutz & Sicherheit

Neues MAD-Gesetz: Ein Militärgeheimdienst wird aufgerüstet

5.000 Soldat:innen aus Deutschland sollen bis 2027 in Litauen stationiert sein. Ihre Aufgabe: Die NATO-Ostflanke in dem baltischen Staat schützen. Schon heute sind rund 400 Bundeswehr-Angehörige vor Ort im Baltikum, kürzlich hat in Vilnius eine deutsche Schule eröffnet. Gemeinsam mit der Panzerbrigade 45 ziehen auch deutsche Spione in das Gebiet. Sie gehören zum MAD, dem Militärischen Abschirmdienst. Der deutsche Militärgeheimdienst ist beispielsweise dafür zuständig, Spionage und Sabotage gegen die Bundeswehr abzuwehren oder auch Sicherheitsüberprüfungen bei Armeepersonal zu übernehmen. Doch künftig sollen die militärischen Spione noch viel mehr dürfen.

Das steht im „Gesetz zur Stärkung der Militärischen Sicherheit in der Bundeswehr“, einem Entwurf aus dem Verteidigungsministerium von Boris Pistorius (SPD). Hinter dem unscheinbaren Titel verbergen sich weitreichende Änderungen im deutschen Geheimdienstrecht. Das mehr als 100 Seiten starke Papier beinhaltet ein völlig neu geschriebenes MAD-Gesetz. Und es ist erst der Auftakt weiterer Geheimdienstreformen, die Schwarz-Rot in dieser Legislatur noch vorhat.

Die Bundeswehr in Litauen sei Angriffspunkt für Spionage und Sabotage, warnte die Präsidentin des MAD Martina Rosenberg bei einer Anhörung der Geheimdienstchefs im deutschen Bundestag. Deutschland sei für Russland „Zielfläche Nummer eins in Europa“. Verbunden mit ihrer Warnung war die dringliche Forderung an die Parlamentarier:innen für mehr Befugnisse und Budget. Und den Dank, dass dies bereits auf den Weg gebracht wurde, „um so hoffentlich zeitnah mit gut ausgestatteten Behörden den vielfältigen Herausforderungen gestärkt entgegentreten zu können“.

Die Geheimdienstchefin hat viele Gründe, dankbar zu sein. Ihr Dienst soll mit dem geplanten MAD-Gesetz weit mehr Kompetenzen bekommen, sowohl im analogen als auch digitalen Bereich. Vieles soll auf einer Ebene unterhalb des Gesetzes konkretisiert werden und entzieht sich so der Öffentlichkeit. Fachleute warnen vor möglichen Kontrolllücken und fordern, dass es eine Geheimdienstreform für alle drei bundesdeutschen Dienste zusammen braucht.

MAD wird zum Verfassungsschutz

Im neuen Gesetz wird der MAD als „Verfassungsschutzbehörde und abschirmender Nachrichtendienst der Bundeswehr“ bezeichnet und damit als eine weitere Verfassungsschutzbehörde neben dem Bundes- und den Landesverfassungsschutzämtern platziert. Doch vergleichbar sind die Einrichtungen nicht, das merkt die Bundesregierung auch in der Gesetzesbegründung an. Der MAD zeichne sich „durch eine Vielzahl an Unterschieden zu den zivilen Verfassungsschutzbehörden aus“. Künftig wird es einen weiteren großen Unterschied bei den Befugnissen im Ausland geben. Eine der deutlichen Ausweitung betrifft nämlich die Frage, wo der MAD aktiv sein darf.

Bislang operiert der Militärgeheimdienst vor allem im Inland sowie in ausländischen Kasernen, in denen deutsche Soldat:innen stationiert sind. Doch er soll bald auch außerhalb der Militärgelände im Ausland agieren dürfen.

Alles ist eine Information

In der Begründung zum Gesetzentwurf heißt es, der MAD bearbeite „Sachverhalte im Ausland, die die Sicherheit der Bundeswehrangehörigen im Einsatz beeinträchtigen könnten“ und sammle dafür Informationen. Wobei Informationen für den Geheimdienst ein breites Feld sind:

Der Begriff Informationen ist als Oberbegriff für alle sach- und personenbezogenen Auskünfte, Nachrichten und Unterlagen sowie sonstigen Daten zu verstehen, die irgendeinen für die Aufgabenerfüllung des Militärischen Abschirmdienstes bedeutsamen Aussagegehalt haben oder haben können.

Derartige Gummi-Formulierungen kommen öfter in Geheimdienst-Gesetzen vor. So steht im BND-Gesetz als zentrale Aufgabe des Auslandsgeheimdienstes, Erkenntnisse „von außen- und sicherheitspolitischer Bedeutung“ zu sammeln.

Im Fall des MAD bedeutet das Informationsverständnis, dass der Militärgeheimdienst im Ausland künftig entsprechend der Regelungen etwa Telekommunikation überwachen, V-Personen einsetzen oder Ziele observieren darf. Was an dem Befugnisaufwuchs verwundert: Bislang war vor allem der BND als dedizierter Auslandsgeheimdienst dafür zuständig. Er sammelte bei Auslandseinsätzen der Bundeswehr Erkenntnisse, die dafür entsprechend relevant waren. Und der BND behält diese Befugnisse auch weiterhin. Doch wie will die Bundesregierung verhindern, dass sich die beiden Geheimdienstbehörden ins Gehege kommen oder doppelt arbeiten?

Informelle Aufteilung von Aufgaben

Das Gesetz – geht es nach der Bundesregierung – soll das nicht regeln. MAD und BND sollen die Aufteilung auf einer informelleren Ebene klären. Der MAD nehme seine Aufgaben „im Einvernehmen mit dem Bundesnachrichtendienst“ wahr, heißt es gleich im zweiten Paragrafen des Gesetzentwurfs. Dieses Einvernehmen, so der Entwurf weiter, könne „für eine Reihe gleichgelagerter Fälle hergestellt werden“.

Wie genau das aussieht, wird die Öffentlichkeit auf offiziellen Wegen dann vermutlich nicht erfahren. Denn im Gegensatz zu Gesetzen sind Vereinbarungen der Geheimdienste untereinander in aller Regel – wie es ihr Name nahelegt – geheim oder zumindest nicht öffentlich zugänglich.

Neben der Transparenz könnte es aber auch Probleme mit der Effizienz der Arbeit geben, glaubt Corbinian Ruckerbauer von interface. Er koordiniert das European Intelligence Oversight Network (EION), das Nachrichtendienstkontrolleur:innen und anderen Expert:innen eine Plattform für regelmäßigen und strukturierten Austausch bietet. „Mit der Ausweitung der Befugnisse des MAD verschärft sich das Problem der überlagernden Zuständigkeiten der unterschiedlichen Geheimdienste im Zusammenhang mit der Bundeswehr“, schreibt Ruckerbauer gegenüber netzpolitik.org. Eine klare Abgrenzung zwischen den Diensten falle zunehmend schwer. „Das birgt erhebliche Risiken für die Effizienz der Arbeit der Sicherheitsbehörden einerseits und der Effektivität der Kontrolle andererseits.“

Dienstvorschrift als Transparenzproblem

Eine Vorliebe für nicht-gesetzliche Regelungen zeigt sich auch bei der Liste der „nachrichtendienstlichen Mittel“, die der MAD künftig nutzen sollen darf. Paragraf 8 des Gesetzentwurfs enthält insgesamt 15 Punkte: von „verdeckte Nachforschungen und verdeckte Befragungen“ bis zu „Einsichtnahme in Systeme der Informations- und Kommunikationstechnik“. Doch wenn künftig neue entsprechende Spionagemethoden dazukommen, soll dafür keine Gesetzesänderung notwendig sein. Eine Dienstvorschrift würde reichen, wenn das neue Werkzeug vergleichbar mit der Liste ist, es keine spezielle gesetzliche Regelung braucht und der Unabhängige Kontrollrat zustimmt.

Auch bei diesen Dienstvorschriften ist davon auszugehen, dass sie nicht von vornherein der Öffentlichkeit zugänglich sind – anders als ein Gesetz. „Wesentliche nachrichtendienstliche Mittel brauchen eine klare gesetzliche Grundlage“, schreibt Ruckerbauer dazu. „Ein einfacher Verweis auf Dienstvorschriften beeinträchtigt die demokratische Kontrolle des MAD und ist verfassungsrechtlich fragwürdig“, so der Experte für Geheimdienstkontrolle.

Virtuelle Agenten

Der Gesetzentwurf macht auch klar, dass sich der sehr weite Informationsbegriff auf digitale und analoge Informationen gleichermaßen bezieht. Für die Aufgabenerfüllung des MAD sei es egal, ob Beschaffung und Verarbeitung „realweltlich oder im Cyberraum“ stattfinden. Dazu passt es auch, dass es besonders im digitalen Raum jede Menge neue Kompetenzen für den Militärgeheimdienst geben soll.

Eine davon ist der Einsatz „virtueller“ Agent:innen. Dabei bahnen Geheimdienst-Mitarbeitende verdeckt Kontakt zu Zielpersonen auf Online-Plattformen oder in Chatgruppen an. Das ist keine unbekannte Geheimdienstpraxis. So schickte etwa der Bundesverfassungsschutz laut Berichten der SZ aus dem Jahr 2022 seine Mitarbeitenden in digitale rechtsradikale Kommunikationskanäle. Dort lasen die Spione nicht nur mit, sondern stimmten in volksverhetzende Inhalte ein – um sich Vertrauen zu erarbeiten.

Fachleute kritisierten damals, dass es für solche digitalen Undercover-Ermittlungen bislang an einer expliziten Rechtsgrundlage fehle und dadurch etwa nicht klar geregelt sei, ab wann der Geheimdienst zu diesen Mitteln greifen darf. Für den MAD soll das nun offenbar geändert werden. Besonders geht es dabei um Fälle, wo sich Geheimdienstmitarbeitende nicht nur etwa in einschlägigen Foren und Kanälen aufhalten, sondern unter einer Tarnidentität besonderes Vertrauen zu Personen aufbauen. Dadurch versuchen sie mehr Informationen zu erhalten, als sie dies durch reines Mitlesen bekommen würden.

Begründet wird dies mit „der zunehmenden Bedeutung von Internetplattformen und sozialen Netzwerken wie Instagram, Facebook, LinkedIn, MySpace (sic!) oder X für das Kommunikationsverhalten in der Bevölkerung“.

Wenn „fremde Mächte“ angreifen

Weit mehr als eine Anpassung der Rechtsgrundlage an gängige Geheimdienstpraktiken dürften auch die Paragrafen zum „Auslesen technischer Spuren informationstechnischer Angriffe fremder Mächte“ und zu damit verbundenen Auskunftsverlangen sein. Sie reagierten „insbesondere auf die immer relevanter werdenden Cyberangriffe“, schreibt eine Sprecherin des Verteidigungsministeriums auf Anfrage von netzpolitik.org. Derzeit sei das nicht erlaubt.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Man erhofft sich davon, besonders komplexe Angriffe aufklären zu können, „bei denen einzelne informationstechnische Systeme gezielt als Teil einer komplexeren Angriffsinfrastruktur eingesetzt werden.“ Dabei müssen diese Systeme nicht immer den Angreifern selbst gehören. Sie können beispielsweise auch über infizierte Drittsysteme Schadsoftware verteilen oder die Verfügbarkeit von Online-Diensten beeinträchtigen.

Zur Auskunftspflicht für Dienste-Anbieter heißt es etwa in der Gesetzesbegründung: „Für einen Angriff werden auch Server genutzt, die in keinem unmittelbaren Bezug zu einer fremden Macht stehen, insbesondere auch Einrichtungen kommerzieller Hostinganbieter.“ Mit der Auskunftspflicht solle man Informationen „vorrangig ohne systeminvasive Maßnahmen“ erlangen können. Doch ausschließlich in Deutschland ansässige Anbieter wären von dieser Pflicht betroffen: Angriffsinfrastruktur im Ausland soll weiterhin „originär vom Bundesnachrichtendienst aufgeklärt“ werden.

Führen mehr Kontrollinstanzen zu mehr Kontrolle?

Die geplanten erweiterten Befugnisse bräuchten auf der anderen Seite eine starke Geheimdienstkontrolle. So heißt es schon im Vorspann des Gesetzentwurfs, dass das bisherige MAD-Gesetz „Vorgaben aus mehreren Entscheidungen des Bundesverfassungsgerichts zum Recht der Sicherheitsbehörden“ nicht gerecht werde. Es brauche unter anderem eine unabhängige „Kontrolle von bestimmten Maßnahmen des Militärischen Abschirmdienstes“.

Um die umzusetzen, will die Bundesregierung eine neue Zuständigkeit etablieren: die des Amtsgerichts in Köln bei „besonderen Befugnissen“. Die gibt es bei besonders eingriffsintensiven Geheimdienstmaßnahmen, beispielsweise wenn V-Personen oder virtuelle Agenten Zielpersonen länger als ein halbes Jahr ausspionieren. Oder wenn es Maßnahmen gegen Berufsgeheimnisträger:innen wie Medienschaffende oder Anwält:innen gibt.

Löst eine neue Kontrollinstanz die Aufsichtsprobleme, die es immer wieder bei Geheimdiensten gibt? Ruckerbauer mahnt, Schwarz-Rot müsse bei der Reform darauf achten, „dass sie die Kontrolllücken im militärischen Bereich schließt und keine neuen entstehen“. Er empfiehlt: „Das Parlamentarische Kontrollgremium sollte zukünftig beispielsweise dringend auch das Militärische Nachrichtenwesen und dessen Zusammenwirken mit MAD und BND unter die Lupe nehmen dürfen.“

Warum gerade das MAD-Gesetz?

Unabhängig davon, was im neuen MAD-Gesetz am Ende steht, bleibt eine grundsätzliche Frage offen: Warum geht die Bundesregierung das Gesetz für den militärischen Geheimdienst separat an und führt die notwendigen Reformen für alle deutschen Bundesgeheimdienste nicht gemeinsam durch?

„Die Erfahrungen aus der Ampelkoalition lehren, dass die umfassende Geheimdienstreform nicht weiter verschoben werden sollte“, sagt Ruckerbauer. „Stattdessen muss die Bundesregierung schnell die verfassungsgerichtlich festgestellten Defizite des Rechtsrahmens und der Kontrolle mit einer ganzheitlichen Reform angehen.“

Auch Konstantin von Notz, stellvertretender Fraktionsvorsitzender der Grünen im Bundestag und stellvertretender Vorsitzender des Parlamentarischen Kontrollgremiums, pocht auf eine Gesamtreform: „Eine grundlegende Reform des Rechts der Nachrichtendienste ist lange überfällig. Sie wurde auch vom Bundesverfassungsgericht wiederholt angemahnt. Dennoch sind die höchstrichterlichen Vorgaben bis heute nur teilweise umgesetzt“, so der Abgeordnete, der sich seit vielen Jahren mit Geheimdiensten auseinandersetzt. „Neben neuen rechtlichen Grundlagen für die tägliche Arbeit der Nachrichtendienste braucht es unbedingt eine Stärkung der parlamentarischen Kontrolle als Grundlage für notwendiges Vertrauen.“

Notz bedauert, dass begonnene Bemühungen der früheren Ampelregierung bis heute nicht zu einer ganzheitlichen Geheimdienstreform geführt haben: „Statt die Reform ganzheitlich für alle drei Nachrichtendienste des Bundes anzugehen, legt man nun mit der Reform des MAD-Gesetzes nur einen Teil der Reform vor.“ Und die sei „noch stark überarbeitungsbedürftig“.

Nach einer ersten Lesung im Parlament arbeiten die Abgeordneten nun in den Ausschüssen weiter an dem Gesetz. Die weiteren Gesetzesgrundlagen für BND und Verfassungsschutz dürften aber nicht lange auf sich warten lassen. Sie seien bereits in Arbeit, hieß es bei einer öffentlichen Anhörung der Geheimdienstchefs im Bundestag.

Datenschutz & Sicherheit

Meta stärkt WhatsApp-Datenschutz mit neuen „strikten Kontoeinstellungen“

WhatsApp kann als Einfallstor für Schadsoftware dienen: In den vergangenen Monaten kursierten Berichte, denen zufolge sowohl iPhones als auch Samsung-Galaxy-Geräte über den Meta-Messenger angegriffen wurden. Um Angreifern möglichst wenig Angriffsfläche zu bieten, integriert Meta in seinen Messenger eine neue Funktion, die mit einem Klick erweiterte Datenschutz- und Sicherheitsfunktionen aktiviert. Die Funktion nennt sich „strikte Kontoeinstellungen“.

Weiterlesen nach der Anzeige

WhatsApp macht auf Wunsch dicht

Laut Meta wurde die neue Funktion in erster Linie für Benutzerinnen und Benutzer wie Journalistinnen und Journalisten oder Personen des öffentlichen Lebens entwickelt, die auf strenge Sicherheitsvorkehrungen gegen seltene und äußerst raffinierte Cyberangriffe angewiesen sein können. Wenn man die Funktion aktiviert, werden bestimmte Kontoeinstellungen auf die strengsten Sicherheitsstufen festgelegt, erklärt das Unternehmen. Dadurch werden etwa einige WhatsApp-Funktionen eingeschränkt.

WhatsApp „strikte Kontoeinstellungen“ ist unter Einstellungen > Datenschutz > Erweitert zu finden.

(Bild: Andreas Floemer / heise medien)

Nach Aktivierung der „strikten Kontoeinstellungen“ unter „Einstellungen“ > „Datenschutz“ > „Erweitert“ blockiert das Feature unter anderem sämtliche Medien von unbekannten Absendern. Zudem wird die Linkvorschau ausgestellt und Anrufe von unbekannten Nummern werden stummgeschaltet. Diese werden jedoch in der Anrufübersicht angezeigt. Außerdem schränkt das Feature Gruppeneinladungen ein und erzwingt eine zweistufige Verifizierung. Ferner begrenzen die „strikten Kontoeinstellungen“ die Sichtbarkeit von Profilen. Sie leiten obendrein Anrufe über WhatsApp-Server weiter, um die eigene IP-Adresse zu verschleiern.

Des Weiteren sind der „Zuletzt online“-Zeitstempel und der „Online“-Status, das Profilbild sowie die Nutzerinfo nur für die eigenen Kontakte oder eine zuvor festgelegte, eingeschränktere Liste von Personen sichtbar, erklärt Meta. Auch rät Meta Nutzern mit aktivierten Backups, die Ende-zu-Ende-verschlüsselte Backup-Funktion zu verwenden.

Gut versteckt

Weiterlesen nach der Anzeige

Nutzer sollten die Einstellungen nur aktivieren, wenn sie dazu einen Anlass sehen, betont das Unternehmen – etwa wenn man glaubt, Ziel einer „raffinierten Cyberkampagne“ zu sein. „Die meisten Personen sind von solchen Angriffen nicht betroffen“, heißt es weiter. Nutzer, die WhatsApp mit einem möglichst weitreichenden Schutz verwenden wollen, können die Funktion dennoch aktivieren, jedoch ist die Einstellung nicht prominent platziert.

Lesen Sie auch

Laut WhatsApp können Nutzerinnen und Nutzer die neuen strikten Kontoeinstellungen nur über das Hauptgerät ein- und ausschalten. Weiter heißt es, dass Nutzer alle gegen Änderungen gesperrte Einstellungen unter dem Punkt „Einstellungen“ > „Datenschutz“ > „Erweitert“ > „Strikte Kontoeinstellungen“ > „Gesperrte Einstellungen“ ansehen können.

(afl)

Datenschutz & Sicherheit

innen im Visier bei Attacke über Signal-Messenger

In den letzten Tagen und Wochen wurden nach Informationen von netzpolitik.org vermehrt Journalist:innen mit einer bekannten Phishing-Attacke auf dem Messenger Signal angegriffen. Betroffen sind nach Kenntnis von netzpolitik.org dutzende (investigative) und teilweise prominente Journalist:innen bei öffentlich-rechtlichen Fernsehsendern sowie mehreren großen und kleinen Medienhäusern, darunter die Zeit, Correctiv und netzpolitik.org. Hinzu kommen einzelne bekannte Vertreter:innen der Zivilgesellschaft, darunter auch Rechtsanwälte.

Netzpolitik.org hat im Zusammenhang mit dem Angriff bislang keine Betroffenen gefunden, die nicht diesen Kategorien zuzuordnen sind. Das deutet auf einen gezielten Phishing-Angriff auf bestimmte Telefonnummern hin, ist aber kein Beweis für einen solchen.

„Wir haben erste Anzeichen dafür gesehen, dass Journalist:innen, Politiker:innen und Mitglieder der Zivilgesellschaft in Deutschland und ganz Europa ins Visier genommen wurden“, bestätigt Donncha Ó Cearbhaill, Leiter des Security Labs von Amnesty International gegenüber netzpolitik.org.

„Diese Signal-Phishing-Kampagne scheint sehr aktiv zu sein“, so Ó Cearbhaill weiter. Es sei unklar, wie oft die Angriffe erfolgreich seien, aber die Ausbreitung der Kampagne würde wahrscheinlich durch die Kontaktlisten auf Signal angeheizt, die von früheren Opfern gesammelt würden.

Wie geht der Angriff?

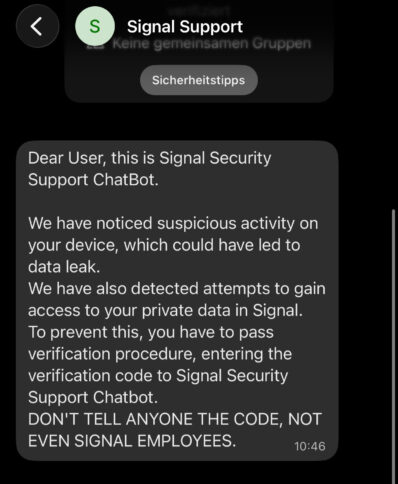

Bei dem Angriff verschicken die Angreifer eine Nachricht über den Messenger Signal, bei der sie sich als „Signal Support“ ausgeben und behaupten, dass es verdächtige Aktivitäten auf dem Handy sowie den Versuch gegeben habe, auf private Daten zuzugreifen. Deswegen müssten die Betroffenen den Verifikationsprozess von Signal erneut durchlaufen und den Verifikationscode dem vermeintlichen „Signal Security Support ChatBot“ übermitteln. Die ersten netzpolitik.org bekannten Betroffenen des Angriffs wurden im November kontaktiert, erste Berichte über die Angriffsversuche gab es im Oktober von Citizen-Lab-Forscher John Scott-Railton.

In der Anfrage des gefälschten Support-Accounts heißt es auf englisch:

Dear User, this is Signal Security Support ChatBot. We have noticed suspicious activity on your device, which could have led to data leak. We have also detected attempts to gain access to your private data in Signal. To prevent this, you have to pass verification procedure, entering the verification code to Signal Security Support Chatbot. DON’T TELL ANYONE THE CODE, NOT EVEN SIGNAL EMPLOYEES.

Wird diese Chatanfrage angenommen, bekommt der Angegriffene eine SMS mit einem Verifikationscode auf sein Handy geschickt, wie ein Betroffener gegenüber netzpolitik.org bestätigte. Das ist offenbar ein echter Verifikationscode von Signal. Das weist darauf hin, dass sofort nach Annahme der Chatanfrage von den Angreifenden versucht wird, einen Account unter der Handynummer neu zu registrieren.

Gibt man diesen Code an den falschen „Signal Support“ weiter, können die Angreifer einen neuen Account registrieren. Signal-Accounts sind zusätzlich mit einer Signal-PIN geschützt, die neben der SMS ein zweiter Sicherheitsfaktor ist. Wenn die Angreifer diese PIN nicht kennen, sehen sie weder Kontakte, noch Gruppen oder Inhalte.

Würde man jedoch die Signal-PIN an die Angreifer weitergeben, können sie Profil und Kontakte sehen. Sie sehen zwar nicht die vergangenen Chats, können aber dann den ehemaligen Nutzer aus seinem Account ausschließen, indem sie die Signal-PIN ändern und dann die Registrierungssperre aktivieren. Damit wäre es Angreifenden möglich, den Account dauerhaft zu übernehmen – andere Nutzer:innen in Chats oder Gruppen bekommen maximal mit, dass sich die Sicherheitsnummer geändert hat.

Mögliches Ziel: Politische Netzwerke und Quellen ausspähen

Es lassen sich dann Chatgruppen mitlesen und die Kontakte und Netzwerke der Betroffenen ermitteln. Im Falle von Journalist:innen könnten dadurch zum Beispiel Quellen offengelegt werden, die verschlüsselt mit den Journalist:innen kommunizieren. Bei Aktivist:innen könnten politische Netzwerke und Kontakte offenbart werden. Im Zuge einer dauerhaften Account-Übernahme kann der Angreifer zudem alle ab der Übernahme auflaufenden Kommunikationsinhalte mitlesen.

Keiner der netzpolitik.org bekannten Betroffenen ist weiter gegangen, als den Chat anzunehmen und die Verifikations-SMS geschickt zu bekommen.

Wer hinter dem Angriff steckt, lässt sich mit den vorliegenden Informationen nicht sagen. Ein Angreifer mit Überwachungszugriff auf Mobilfunknetze könnte jedoch die per SMS verschickten Verifizierungscodes selbst auslesen und müsste sie nicht erfragen. Um vollen Zugriff auf den Account zu erlangen, müsste auch er die Signal-PIN abfragen.

Wie kann man sich schützen?

„Diese Angriffe nutzen keine Schwachstelle in der Signal-Anwendung selbst aus. Signal ist nach wie vor eine der sichersten und am weitesten verbreiteten verschlüsselten Messaging-Apps“, sagt Donncha Ó Cearbhaill, Leiter des Security Lab bei Amnesty International.

Von Signal selbst heißt es gegenüber netzpolitik.org: „Signal wird Sie niemals in irgendeiner Form über einen Zwei-Wege-Chat innerhalb der App kontaktieren.“ Zudem sollten die Nutzer:innen die Registrierungssperre aktivieren. Das geht unter „Einstellungen“ –> „Konto“ und dann den Schieberegler bei „Registrierungssperre“ aktivieren. Zudem sagt Signal: „Geben Sie Ihre Signal-PIN oder Registrierungssperre niemals an Dritte weiter.“

Wenn eine Nachricht eines bislang unbekannten Account mit dem beschriebenen oder einem ähnlichen Inhalt ankommt, sollte man die ankommende Nachricht „melden“ und und dann „melden und blockieren“ klicken. In keinem Fall sollte man den Anweisungen folgen, weil Signal niemals Nutzer:innen auf einem solchen Weg kontaktieren würde.

Sollte in Chats die Nachricht auftauchen, dass sich die Sicherheitsnummer eines Kontakts geändert hat, bedeutet das häufig nur, dass dieser ein neues Handy hat. Dennoch sollte man immer in solchen Situationen auf einem anderen Kanal als dem Signal-Textchat bei dem betreffenden Kontakt nachfragen, warum sich dessen Sicherheitsnummer geändert hat.

Für die Überprüfung eignet sich in der Regel ein Telefonat oder noch besser ein Videotelefonat. Ratsam ist zudem, sich alle mit Signal verbundenen Devices anzeigen zu lassen und nicht mehr benötigte zu löschen.

Wenn du Ziel dieses Angriffs geworden bist, Zugriff auf deinen Signal-Account auf diese Weise verloren hast oder weitergehende Informationen und Hinweise zu diesem Angriff hast, wende Dich vertrauensvoll an uns für weitere Nachforschungen und Recherchen.

Datenschutz & Sicherheit

Apache Hadoop: Fehler im HDFS-Native-Client lässt Schadcode passieren

Angreifer können Systeme, auf denen Apache Hadoop läuft, attackieren. Ansatzpunkt ist eine nun geschlossene Sicherheitslücke. Im schlimmsten Fall kann Schadcode PCs kompromittieren.

Weiterlesen nach der Anzeige

Schadcode-Lücke

Wie aus einer Warnmeldung hervorgeht, ist konkret der HDFS-Native-Client bedroht. HDFS (Hadoop Distributed File System) ist ein auf große Datenmengen zugeschnittenes Dateisystem. Durch das erfolgreiche Ausnutzen der Schwachstelle (CVE-2025-27821 „hoch“) können Angreifer Speicherfehler (Out-of-bounds) auslösen und darüber Schadcode auf Computer schieben.

Die Entwickler geben an, dass davon Apache Hadoop ab Version 3.2.0 bedroht ist. Die Ausgabe 3.4.2 ist gegen die geschilderte Attacke gerüstet. Bislang gibt es keine Berichte, dass Angreifer die Lücke bereits ausnutzen. Admins sollten den Sicherheitspatch zeitnah installieren.

Siehe auch:

(des)

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

Künstliche Intelligenzvor 4 Wochen

Künstliche Intelligenzvor 4 WochenSchnelles Boot statt Bus und Bahn: Was sich von London und New York lernen lässt

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommentar: Anthropic verschenkt MCP – mit fragwürdigen Hintertüren

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenFast 5 GB pro mm²: Sandisk und Kioxia kommen mit höchster Bitdichte zum ISSCC

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenHuawei Mate 80 Pro Max: Tandem-OLED mit 8.000 cd/m² für das Flaggschiff-Smartphone

-

Social Mediavor 1 Monat

Social Mediavor 1 MonatDie meistgehörten Gastfolgen 2025 im Feed & Fudder Podcast – Social Media, Recruiting und Karriere-Insights

-

Künstliche Intelligenzvor 3 Monaten

Künstliche Intelligenzvor 3 MonatenWeiter billig Tanken und Heizen: Koalition will CO₂-Preis für 2027 nicht erhöhen

-

Datenschutz & Sicherheitvor 2 Monaten

Datenschutz & Sicherheitvor 2 MonatenSyncthing‑Fork unter fremder Kontrolle? Community schluckt das nicht