Datenschutz & Sicherheit

AMD-fTPM-Bug: Einige Mainboard-Hersteller verteilen den Fix nicht

Für einen Fehler des AMD Secure Processor (ASP) Firmware-Trusted-Platform-Moduls (fTPM) diverser AMD-Ryzen-Prozessoren stellt AMD bereits seit 2022 korrigierte Firmware-Updates bereit. Nutzerinnen und Nutzer bleiben jedoch weiterhin betroffen, da Motherboard-Hersteller den Fix nicht in ihre BIOS-Versionen einbauen und verteilen.

Darüber beschwert AMD sich in einem Support-Artikel vom Montag dieser Woche. Der Fehler im fTPM führt dazu, dass Prüfungen mit dem TPM unter Windows den Fehlercode 0x80070490 liefern, anstatt solche Überprüfungen positiv zu quittieren. Das hat praktische Auswirkungen für Betroffene.

Keine Teilnahme an Online-Turnieren

AMD erklärt, dass einige Apps Funktionen deaktivieren, wenn die TPM-Prüfung fehlschlägt. Als Beispiel nennt der Hersteller, dass Gamer etwa nicht an mit Preisgeld notierten Online-Turnieren teilnehmen könnten. Eine Korrektur steht bereits seit 2022 bereit, für betroffene Prozessoren der Ryzen-Baureihen 1000 bis 5000 sowohl für Desktops als auch für Notebooks.

Der Prozessorhersteller schreibt, dass einige Mainboard-Hersteller sich dazu entscheiden, dieses TPM-Firmware-Update nicht zu verteilen. Gleich darauf folgt auch ein möglicher Grund: Wer Bitlocker einsetzt, sollte bei solch einem TPM-Update die Bitlocker-Nutzung aussetzen. Der Update-Vorgang kann das TPM außerhalb der Windows-APIs löschen. Bei aktiviertem Bitlocker könnte der Rechner dann beim Neustart in den Wiederherstellungsmodus gehen und den Bitlocker-Recovery-Key oder ein Passwort für den Computer-Zugriff verlangen. Wer an dieser Stelle kein Backup des Bitlocker-Wiederherstellungsschlüssels etwa auf Papier, in einer Datei auf USB-Stick oder in einem Microsoft-Konto hat, könnte alle Daten auf dem Rechner verlieren.

Betroffen sind Versionen 3.*.0.* des AMD fTPM; Die fTPM-Fassungen 3.*.2.* sowie 6.*.*.* (wobei * eine beliebige Ziffer darstellt) bringen den Fehler nicht mit. Die fTPM-Version zeigt der Befehl „Powershell.exe -Command Get-TPM“ an der Eingabeaufforderung an. Temporäre Umgehungsmaßnahmen, mit denen sich die Auswirkungen des Fehlers eindämmen ließen, nennt AMD nicht. Betroffene sollen den Hersteller ihres Mainboards kontaktieren, um ein gegebenenfalls verfügbares Firmware-Update zu erhalten.

Warum AMD sich in dieser Woche zu diesem älteren Fehler auslässt, ist derzeit unklar.

Am Mittwoch wurden neue Sicherheitslücken in verschiedenen modernen Ryzen- und Epyc-Prozessoren von AMD bekannt. Microsoft hat die Schwachstellen entdeckt, die als mittleres Risiko eingestuft und bislang noch nicht angegriffen wurden.

(dmk)

Datenschutz & Sicherheit

Streit um Facebook-Seiten der Bundesregierung geht weiter

Die Bundesdatenschutzbeauftragte will im Streit um Facebook-Seiten der Bundesregierung nicht nachgeben. Daher legt sie Berufung gegen ein Urteil des Verwaltungsgerichts Köln ein, wie die Behörde am Freitag in einer Pressemitteilung mitteilte. Ziel sei eine Klärung der Frage, ob und unter welchen Bedingungen staatliche Stellen offizielle Profile in Sozialen Medien betreiben dürfen.

Im Juli hatte das Kölner Gericht entschieden, dass keine gemeinsame datenschutzrechtliche Verantwortung zwischen Meta und dem Bundespresseamt (BPA) für die Datensammlungen des Social-Media-Betreibers bestehe. Entsprechend sei allein Meta für die rechtssichere Verarbeitung und Einholung der Einwilligung von Betroffenen verantwortlich. Das BPA dürfe deshalb weiter die Facebook-Seite der Bundesregierung mit derzeit etwa einer Million Follower:innen betreiben.

„Selbstverständlich sehen wir, wie wichtig es für den Staat geworden ist, auf sozialen Netzwerken zu kommunizieren“, heißt es von der amtierenden Bundesdatenschutzbeauftragten Louisa Specht-Riemenschneider zu der Berufung. „Welche Bedingungen dafür gelten, ist aber bislang völlig unklar und kann nur entweder durch den Gesetzgeber oder durch ein letztinstanzliches Urteil festgelegt werden.“

Fast 15 Jahre Rechtsunsicherheit

Das Gerichtsverfahren geht zurück auf eine Entscheidung von Specht-Riemenschneiders Amtsvorgänger Ulrich Kelber. Dieser hatte nach langem Mahnen und Warnen im Jahr 2022 dem Bundespresseamt den Betrieb der Facebook-Seite der Bundesregierung untersagt. Dagegen sind sowohl das BPA als auch Meta gerichtlich vorgegangen.

Hintergrund sind die umfangreichen Datensammlungen des Meta-Konzerns, der das Verhalten seiner Nutzer:innen auf den eigenen Plattformen und darüber hinaus auswertet. Mit den gewonnenen Informationen betreibt der Konzern unter anderem seine hyperpersonalisierten Empfehlungsalgorithmen, bietet zielgerichtete Werbung an und entwickelt KI-Dienste.

Seit langem gibt es zahlreiche Rechtsstreits darum, ob Metas Verhalten datenschutzkonform ist. Insgesamt wurde der Konzern wegen Verstößen gegen die Datenschutzgrundverordnung bereits zu mehreren Milliarden Euro Bußgeld verdonnert. Im Zentrum der aktuellen Auseinandersetzung steht die Frage: Inwiefern tragen die Betreiber offizieller Facebook-Seiten, die früher „Fanpages“ hießen, eine Mitverantwortung für Datenschutzverstöße?

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Bereits Anfang der 2010er-Jahre hatte die Datenschutzbehörde von Schleswig-Holstein die Schließung einer Facebook-Fanpage angeordnet, weil die Seitenbetreiber nicht sicherstellen konnten, dass Facebook sich an den Datenschutz hält. Der Fall ging bis vor den Europäischen Gerichtshof, der eine gemeinsame Verantwortung 2018 weitgehend bejahte.

Praktische Konsequenzen hatte das allerdings kaum. Meta stellte Seitenbetreibern 2019 ein „Addendum“ zur gemeinsamen Verantwortung zur Verfügung. Nach Auffassung der Datenschutzbehörden löste dies die Probleme allerdings nicht. Auch dass das BPA die Bereitstellung von Statistiken durch Facebook abstellte, hielt Kelber für unzureichend, wie er 2021 an die Bundesregierung schrieb.

Handreichung: Social Media immer nur als Parallelmedien

Für öffentliche Stellen ist das ein Dilemma, weil sie nicht nur ein Eigeninteresse haben, mit Bürger:innen zu kommunizieren, sondern dazu auch verfassungsrechtlich angehalten sind. Specht-Riemenschneider betont deshalb, dass sie Behörden nicht für die Nutzung von Sozialen Medien abstrafen wolle. Vielmehr sei es das Anliegen der BfDI, „die bislang weder gesetzlich noch höchstrichterlich geklärten Bedingungen für rechtskonforme Nutzung abschließend und unmissverständlich zu klären und dabei digitale Kommunikation mit Bürgerinnen und Bürgern zu ermöglichen“.

Um vor einer endgültigen Klärung der Frage nach der gemeinsamen Verantwortung eine möglichst datenschutzkonforme Nutzung sozialer Medien durch öffentliche Stellen zu ermöglichen, veröffentlichte die Datenschutzbeauftragte mit der Berufungsankündigung eine eher allgemein gehaltene Handreichung für Behörden.

So sollen Behörden in Sozialen Medien beispielsweise Transparenz über die eigene Verarbeitung von Daten herstellen und eine Datenschutzfolgenabschätzung vornehmen, sofern die Voraussetzungen dafür erfüllt sind. Außerdem sollten Behörden, soweit es ihnen möglich ist, für Privacy by default sorgen. Dazu könnten Maßnahmen wie die Abschaltung der Statistik-Funktion und falls möglich eine Deaktivierung der Datennutzung für KI-Training gehören. Verarbeitungsintensive Zusatzfunktionen wie Gewinnspiele, Direktwerbung und Widgets sollten gar nicht genutzt werden.

Und: „Soziale Medien dürfen von öffentlichen Stellen des Bundes nur als Parallelmedium genutzt werden.“ Bürger:innen müssten immer die Möglichkeit haben, Informationen auch über andere Kanäle zu erhalten. Das gelte ebenfalls für Stellenanzeigen und Veranstaltungsankündigungen.

Datenschutz & Sicherheit

Wir brauchen ein kommunales Lagebild zur Informationssicherheit

Nachrichten über zahlreiche IT-Vorfälle mit und ohne Datenabfluss, Ransomware-Angriffe und kritische Sicherheitslücken sind mittlerweile Alltag. Im Fokus der Berichterstattung stehen dabei meist folgenschwere IT-Sicherheitsvorfälle, etwa bei großen Unternehmen oder Bundesbehörden.

Diesmal soll sich der Blick aber auf die Kommunen richten. Das Projekt „Kommunaler Notbetrieb“ erfasst öffentlich zugängliche Informationen und Nachrichten über IT-Sicherheitsvorfälle in Kommunalverwaltungen und macht sie übersichtlich und strukturiert zugänglich. Es ist ein privater Vorstoß, um ein kommunales Lagebild zu erstellen.

Aber warum gibt es denn von Bund und Ländern keine strukturierte staatliche Erfassung solcher IT-Vorfälle? Das fragen wir Jens Lange, der „Kommunaler Notbetrieb“ betreibt. Wir wollen außerdem wissen, wie man bei seinem Projekt mitmachen kann.

Jens Lange arbeitet als Informationssicherheitsbeauftragter bei der Stadtverwaltung Kassel. Er ist Gründungsmitglied des Arbeitskreises Informationssicherheit des Deutschen Städtetages und Leiter der Arbeitsgruppe kommunale Basis-Absicherung, die 2022 das gleichlautende IT-Grundschutz-Profil erstellt und weiterentwickelt hat.

Kommunale IT-Vorfälle

netzpolitik.org: Wie bist du auf die Idee gekommen, das Projekt „Kommunaler Notbetrieb“ über Vorfälle im Bereich der IT-Sicherheit zu starten?

Jens Lange: Entstanden ist es aus einer Community-Initiative: Kommunale Informationssicherheitsbeauftragte sind deutschlandweit ziemlich gut vernetzt. Wir tauschen Erfahrungen und Wissen aus, es gibt Veranstaltungen und Arbeitsgruppen. Aus dieser sehr aktiven Community heraus entstand der Gedanke, dass mit der Wahrnehmung, dass es auf der kommunalen Ebene zu IT-Sicherheitsvorfällen kommt, etwas nicht stimmt. Denn das sind keine Einzelfälle, sondern dahinter steht ein strukturelles Problem.

Wir haben angefangen, die IT-Vorfälle zu sammeln, erst in einer internen Liste. Aber das bringt wenig, wenn es niemand mitbekommt. Ich habe dann eine Webpräsenz angefangen, um diese Vorfälle öffentlich darzustellen, auch als geographische Karte. Auf dieser Basis habe ich begonnen, die ersten Fälle zu dokumentieren. Später kamen kurze Abrisse dazu: Was ist bei dem IT-Vorfall eigentlich passiert, mit Verlinkung zur öffentlichen Berichterstattung, die in den Medien stattfindet.

netzpolitik.org: Seit wann werden die Vorfälle öffentlich dokumentiert?

Jens Lange: Das Projekt ist Anfang 2023 gestartet und nach und nach gewachsen in Qualität und Umfang. Es gibt jetzt mehr Menschen, die mir zuarbeiten und mich informieren, und mehr Recherchen für aktuelle Fälle, die in der deutschlandweiten Medienwelt vielleicht nur in einer Lokalzeitung auftauchen.

netzpolitik.org: Was dokumentierst du bei einem IT-Vorfall?

Jens Lange: Ich versuche, die Fälle einzufangen, zu dokumentieren und auch nachzuhalten. Ich betrachte die IT-Vorfälle nicht nur im Schlaglicht des Entstehens, sondern soweit verfügbar auch im weiteren Verlauf. Deswegen ist es ein wachsendes Projekt.

Es kamen auch neue Parameter dazu: die Größenklassen der Kommunen oder der Auswirkungsgrad, den ich definiert habe und der den Vorfall einordnen soll. Es ist ein Community-Projekt und ich glaube, es kommt auch jenseits unserer Nische gut an.

Öffentliche Informationsquelle

netzpolitik.org: Zu jedem IT-Sicherheitsvorfall gibt es also eine kurze Beschreibung und es sind Links angegeben, um die Berichterstattung nachvollziehen zu können. Dann gibt es aber auch den von dir eben erwähnten Auswirkungsgrad. Du sortierst die Vorfälle dadurch nach ihrer Schwere ein. Welche Kategorien des Auswirkungsgrads gibt es?

Jens Lange: Es gibt vier Kategorien: gering, mittel, hoch, sehr hoch. Ganz selten sind Fälle mit der Einstufung gering. Das hat natürlich viel damit zu tun, dass diese Vorfälle wenig in den öffentlichen Medien auftauchen. Denn je höher der Grad der Auswirkung ist, umso umfangreicher wird natürlich auch die Berichterstattung. Die zwei Beispiele Südwestfalen-IT und Landkreis Anhalt-Bitterfeld zeigen, dass bei einem sehr hohen Auswirkungsgrad die Medienberichterstattung entsprechend nach oben schnellt. Deswegen ist der Auswirkungsgrad auch ein Zerrbild. Aber es ist das, was an Informationen öffentlich verfügbar ist.

netzpolitik.org: Gibt es denn andere öffentliche Informationsquellen für kommunale Informationssicherheit?

Jens Lange: Das war ja die Ausgangslage: Es gibt eben kein kommunales Lagebild zur Informationssicherheit. Was viele kritisieren: Die Kommunen sind in der Zuständigkeit der Länder, da backt jedes Land sozusagen seine eigenen Brötchen. Es gibt keine strukturierte Erfassung von Meldevorgängen auf der Kommunal-Ebene und auch keine übergreifenden Meldepflichten für Kommunen. Doch wenn man nicht weiß, was eigentlich passiert, dann sind natürlich auch die Möglichkeiten eingeschränkter, dagegen zu agieren.

Das BSI als übergeordnete Zentralstelle

netzpolitik.org: Eine Community hilft, damit man weniger Vorfälle verpasst. Was denkst du, wie viel dir trotzdem entfleucht, vielleicht weil die IT-Vorfälle übersehen oder gar nicht berichtet werden?

Jens Lange: Das ist natürlich schwer zu ermitteln. Aber es gibt einen Anhaltspunkt: Anfang 2025 gab es eine Kurzmeldung, dass im Jahr 2024 in Hessens „CyberCompetenceCenter“ 21 Kommunen eine Cyberattacke gemeldet hätten. Ich habe das verglichen mit dem, was ich erfasst hatte: Ich hatte in diesem Zeitraum in Hessen drei Vorfälle, die öffentlich auch berichtet wurden. Ob man diese Zahl auf die gesamten erfassten Vorfälle abstrahieren kann, weiß ich nicht, aber es ist zumindest ein Anhaltspunkt. Klar ist, dass nicht alles bei mir aufläuft.

netzpolitik.org: Du hast eben schon angesprochen, dass kein bundesweites kommunales Lagebild erhoben wird. Es gibt aber mit dem Bundesamt für Sicherheit in der Informationstechnik (BSI) eine Behörde, die durchaus Lagebilder erstellt, nur eben keine auf den kommunalen Bereich bezogen. Würdest du fordern, dass ein solches Lagebild vom BSI erhoben werden sollte, um zum Beispiel bestimmte Erkenntnisse daraus abzuleiten? Oder wäre es auch okay, wenn die Länder das für sich ordentlich erstellen würden?

Jens Lange: Ich vertrete konsequent die Position von BSI-Chefin Claudia Plattner, die das BSI als übergeordnete Zentralstelle sieht. Es ergibt ja keinen Sinn, dass sechzehn Bundesländer für sich einen Lagebericht oder eine Analyse machen. Denn wir wissen ja alle, dass IT-Vorfälle eben nicht länderspezifisch sind. Daher sollte das Wissen zusammenfließen und zentral übergreifend ausgewertet werden. Es gibt zwar das BSI-Referat „Sicherheitsberatung für Länder und Kommunen“, die auch engagiert unterwegs sind und die Kommunen unterstützen. Aber sie haben nur einen begrenzten Handlungsspielraum, weil die Länder eben für die Kommunen zuständig sind.

Was für mich noch ganz wichtig ist: Es müsste auch einen Rückkanal geben. Es ergibt keinen Sinn, dass die Kommunen nur Fälle melden, aber keine Informationen als Rückmeldung bekommen, was denn die Erkenntnisse daraus sind.

netzpolitik.org: Es sollte also auch Handlungsempfehlungen geben?

Jens Lange: Ja, es gilt vor allem zu überwinden, dass jedes Bundesland im Bereich der Informationssicherheit anders unterwegs ist. Es gibt in kaum einem Bundesland eine Meldepflicht für die Kommunen. Das gibt es zwar bei Datenschutzverstößen, aber das ist eine andere Kategorie und umfasst nicht alle Aspekte in der Informationssicherheit.

Interviews

Wir kommen gern ins Gespräch. Unterstütze unsere Arbeit!

Endlich Meldepflichten

netzpolitik.org: Eine Meldepflicht oder jedenfalls eine Form von strukturierter Erfassung wäre eine Forderung von dir?

Jens Lange: Ja, seit mindestens 2013 wurde das versäumt. Mit der Leitlinie Informationssicherheit für die öffentliche Verwaltung des IT-Planungsrates wurde seitdem den Kommunen Informationssicherheit immer nur empfohlen. Das ist bis heute eigentlich immer noch der Fall. Denn man scheut sich einfach, Mindeststandards und verpflichtende Vorgaben zu machen.

netzpolitik.org: Was sind Trends, die du aus den Daten erkennst, die du schon eine längere Zeit erhoben hast? Nehmen IT-Sicherheitsvorfälle in Kommunen eher zu, sind sie gleichbleibend oder nehmen sie ab? Und wie ändert sich die Art der Vorfälle?

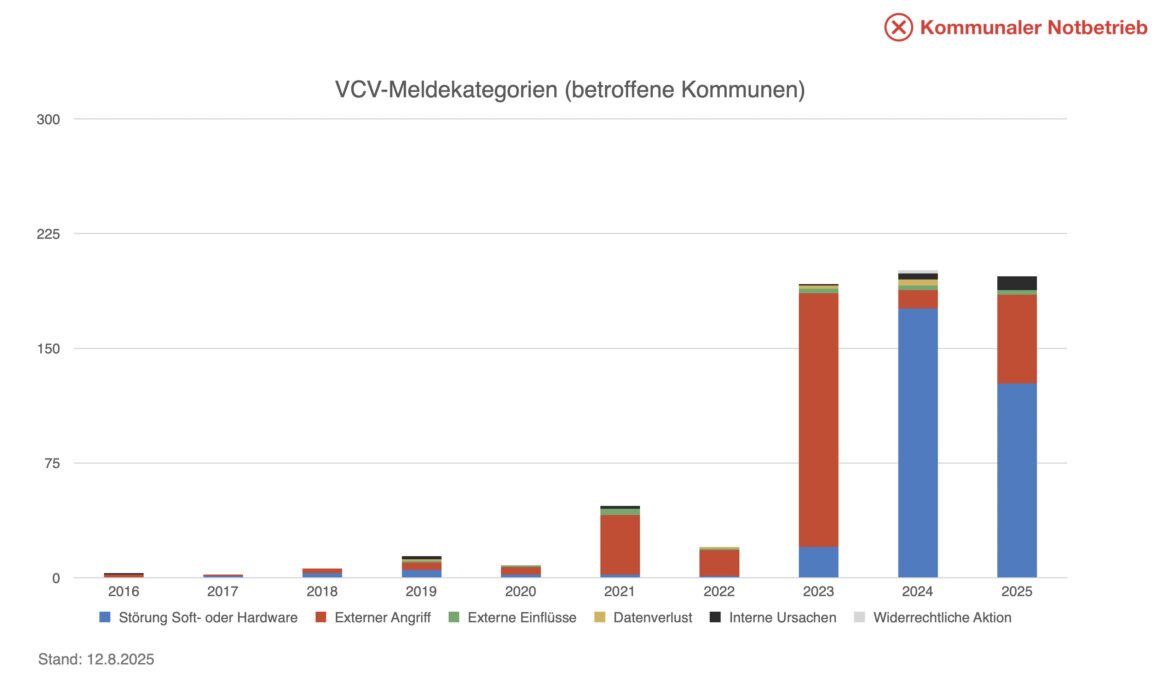

Jens Lange: Die Betrachtung der letzten zehn Jahre ist nur ein Teilausschnitt der gesamten Realität: eben die Fälle, über die berichtet wurde und die ich wahrgenommen habe. In den letzten zehn Jahren habe ich 183 IT-Sicherheitsvorfälle mit 693 betroffenen Kommunen ermittelt. Wenn man jetzt darauf blickt, was passiert ist, dann gibt es einen ziemlich starken Ausschlag seit 2023. Bis 2020 hatten wir zehn oder weniger Vorfälle pro Jahr und in gleicher Größenordnung auch betroffene Kommunen. Im Jahr 2021 waren es schon 32 Vorfälle mit 47 Kommunen. Im Jahr 2022 gingen die Zahlen etwas zurück. Dann hatten wir 2023 39 Vorfälle mit 192 betroffenen Kommunen.

netzpolitik.org: Was ist aus deiner Sicht der Grund für diese steigenden Zahlen?

Jens Lange: Dass die Anzahl der betroffenen Kommunen stark nach oben gegangen ist und sich eine Schere zwischen der Anzahl der Vorfälle und den betroffenen Kommunen geöffnet hat, dürfte viel damit zu tun haben, dass die kommunalen Zweckverbände und die IT-Dienstleister der Kommunen mehrfach betroffen waren. Das hat sich im Jahr 2024 fortgesetzt, mit 200 betroffenen Kommunen und 34 Vorfällen.

Jetzt im Jahr 2025 haben wir Anfang August bereits 200 betroffene Kommunen mit 25 Vorfällen. Es ist also zu erwarten, dass wir dieses Jahr einen neuen Spitzenwert erreichen, zumindest in Hinblick auf die Anzahl der betroffenen Kommunen.

netzpolitik.org: In der kommerziellen Welt der Unternehmen gibt es eine Zunahme von Ransomware-Angriffen, also Versuche, etwas zu erpressen. Ist diese Zunahme in den Kommunen genauso sichtbar?

Jens Lange: Ich denke schon. Die Kommunen stehen aber nicht in einem engeren Fokus, sondern sie sind betroffen, weil mit der Schrotflinte ins Internet geschossen wird, um zu gucken, wo Treffer sind. In den letzten Jahren hatten wir es aber auch gezielter mit Vorfällen im Bereich DDoS-Angriffe auf kommunaler Ebene zu tun, auch auf Länderebene. Aber das ist eine eigene Kategorie, weil diese Angriffe oft politisch motivierte Aktivitäten sind, die darauf zielen, eine Einrichtung der öffentlichen Verwaltung anzugreifen. Bei den Ransomware-Angriffen sind die Kommunen eher Zufallstreffer.

netzpolitik.org: Gibt es noch weitere Störungen und Angriffe, die spezifisch kommunal sind und sonst nicht so häufig vorkommen, sich aber besonders gegen Kommunen richten?

Jens Lange: Nach meiner Wahrnehmung nicht, denn wir reden ja über Standardsysteme und -anwendungen, die Schwachstellen haben und die Kommunen besonders empfindlich machen. Denn Kommunen müssen eine große Anzahl von Anwendungen abdecken. Bei Fachanwendungen kommt man auf 150 bis 250 oder auch 300 solcher Anwendungen, die in einer Kommunalverwaltung betrieben werden müssen, natürlich mit einer finanziell und personell schwierigen Ausstattung.

netzpolitik.org: Was lässt sich aus den Daten über die IT-Vorfälle noch ablesen?

Jens Lange: 2023 gab es wie erwähnt mit 192 eine hohe Zahl von betroffenen Kommunen. Davon waren 166 mit externen Angriffen konfrontiert. Der Rest waren Störungen bei Software oder Hardware, in lediglich 20 Fällen. Im Jahr 2024 hat eine Umkehrung stattgefunden: Es ist zu verzeichnen, dass wir bei Störungen von Software oder Hardware nun 176 Fälle haben, und nur noch zwölf Fälle, die externen Angriffen zuzuordnen waren. Dieser Trend verstetigt sich auch im Jahr 2025: Im Moment haben wir 127 Störungen bei Software oder Hardware und 58 externe Angriffe. Ein ausschlaggebender Faktor dafür könnte sein, dass wir im Rahmen der Digitalisierung auch mehr IT-Abhängigkeit haben. Wenn Hardware oder Software ausfällt, hat das entsprechend größere Wirkung.

Wer müsste handeln?

netzpolitik.org: Wer trägt aus deiner Sicht für Angriffe und IT-Störungen die Verantwortung und welche strukturellen Fehler stehen dahinter? Wer müsste handeln, um die Situation zu verbessern?

Jens Lange: Ich sehe es als einen wesentlichen Punkt an, dass wir Regelungen und gesetzliche Mindeststandards für die Kommunen definieren müssen, um sie auf den Weg zu bringen. Man kann zwar nicht per Gesetz IT-Sicherheit erzeugen. Aber wir reden über die öffentliche Verwaltung, die nach Recht und Gesetz handelt. IT-Sicherheit darf nicht nur „nice to have“ sein.

Ein Beispiel: Wenn es etwa darum geht, ob die Turnhalle in der Kommune einen neuen Boden bekommt oder die Verwaltung eine neue Firewall, dann entscheiden sich Politiker natürlich oftmals für die Turnhalle, weil sie sich damit anders nach außen darstellen können als mit einer neuen Firewall, von der erstmal keiner was mitbekommt.

netzpolitik.org: Die Firewall ist nicht griffig, kann sich kaum einer vorstellen, während man auf dem neuen Boden stehen kann.

Jens Lange: Genau. Doch es geht eigentlich um digitale Dienstleistungen, die Bürgerinnen und Bürger in Anspruch nehmen müssen, wo sie bei IT-Vorfällen unter Umständen Tage oder Wochen darauf warten müssten – bis hin zu Sozialleistungen oder Gesundheitsvorsorge, um nur zwei Bereiche zu nennen. Dann werden die Auswirkungen greifbarer. Deswegen denke ich, dass ein Schlüssel Mindeststandards sind, die für die Kommunen gelten sollten. Idealerweise sollte es kein Flickenteppich mit sechzehn verschiedenen Regelungen und Varianten sein, sondern gemeinsame Mindeststandards.

netzpolitik.org: Gibt es weitere Ideen, um eine Verbesserung herbeizuführen?

Jens Lange: Den Aspekt der Meldepflichten hatte ich schon erwähnt. Das muss nicht jede kleine Störung sein, sondern größere Vorfälle und Störungen. Wünschenswert wäre es auch, wenn die Kommunen verpflichtet wären, zumindest einen Ansprechpartner für das Thema zu benennen. Das muss noch nicht ein Informationssicherheitsbeauftragter sein, aber ein Mensch, der ansprechbar für das Thema wäre. In einer Stellungnahme an den Schleswig-Holsteinischen Landtag zu dessen „Bericht über die Cybersicherheit unserer Infrastruktur“ habe ich auch noch weitere Aspekte benannt.

netzpolitik.org: Nun hat sich die Bundesregierung im Koalitionsvertrag die „digitale Souveränität“ auf die Fahnen geschrieben. Wenn man diese Idee runterbricht auf die einzelne Kommune, mit ihren Möglichkeiten, mit ihrem Personal. Kommt einem diese Debatte um die digitale Souveränität nicht manchmal ein bisschen hohl vor?

Jens Lange: Sie ist ein stückweit wirkungslos. Ich hatte es vorhin schon mal erwähnt: Die Kommunen sind mit einer Vielzahl von Fachanwendungen aus ganz unterschiedlichen Bereichen konfrontiert. Die größten Probleme in der digitalen Souveränität sind die Abhängigkeiten, die es auf der kommunalen Ebene bei Fachverfahren und entsprechenden Anbietern gibt. Das ist nicht nur bezogen auf die großen Konzerne dieser Welt, also etwa das Betriebssystem Windows oder die Textverarbeitung mit Microsoft Office. Es ist auch im Kleinen das Fachverfahren, was deutschlandweit vielleicht nur marktführend von einem Anbieter angeboten wird. Auch dort haben wir strukturell dieselben Probleme, auch wenn das eine andere Dimension hat. Aber auch dort wird deutlich, dass Kommunen in Abhängigkeiten geraten, weil sie kaum andere Handlungsspielräume haben. Denn was nützt die Funktionalität eines alternativen Office-Systems, wenn Fachverfahrenshersteller nicht gewillt sind oder nicht die Möglichkeit haben, Anbindungen an diese alternativen Office-Systeme zu realisieren.

Was der Praktiker empfiehlt

netzpolitik.org: Was würde der Praktiker in dir hier empfehlen?

Jens Lange: Es wäre unterstützend, wenn es Verfahren gäbe, die der Bund deutschlandweit für die Kommunen anbietet. Die Kommunen erledigen für den Bund ja eine Reihe von Verfahren, sei es im Meldewesen, sei es im Bereich Führerscheinwesen. Entlastung entsteht, wenn Bund und Länder gemeinsame Standard-Bausteine bereitstellen und „Einer für Alle“-Leistungen zentral betreiben: ein Login, ein Postfach, einheitliche Schnittstellen und wiederverwendbare Fachverfahren. Kommunen schließen an, statt alles selbst zu bauen.

netzpolitik.org: Hinter deinem Projekt steckt eine Menge Engagement. Wirst du die Dokumentation in absehbarer Zeit weiter betreiben?

Jens Lange: Ziel des Projekts ist es ja, dass es abzuschalten wäre.

netzpolitik.org: Okay, aber vielleicht nicht gleich dieses Jahr? lacht

Jens Lange: Nein, dieses Jahr glaube ich nicht daran. Aber im Ernst: Ich verfolge das Ziel, dass damit Transparenz und Offenheit und eine andere Wahrnehmung erzeugt wird. Ein kommunales Lagebild soll dazu beitragen. Natürlich wünsche ich mir das in Zukunft in einer viel besseren Qualität und Tiefe, als ich das leisten kann, und zwar damit sich die Gesamtsituation für die kommunale Ebene verbessert.

netzpolitik.org: Gibt es eine Art, wie man sich an deinem Projekt beteiligen könnte? Kann man mithelfen?

Jens Lange: Ja, natürlich gibt es Unterstützungsmöglichkeiten. Ich finanziere das Projekt selber, das ist kein großer Aufwand und ich erhebe nicht den Anspruch einer Refinanzierung. Aber es gibt natürlich Unterstützungsmöglichkeiten im Hinblick zum Beispiel auf das Melden von Vorfällen. Es hilft auch, Erkenntnisse und Darstellungen weiter zu verbreiten. Die meistgenutzte Seite ist ja die Übersichtskarte, die immer wieder in Vorträgen oder in anderen Medien auftaucht. Dafür soll sie auch genutzt werden, denn die Verbreitung ist ja ein Ziel.

Diese Übersichtskarte bietet durch ein kleines Plus-Symbol oben rechts auch die Möglichkeit, Vorfälle zu melden. Mit einem Link auf eine öffentliche Berichterstattung und einem Hinweis, wo das stattgefunden hat, kann jeder unterstützen. Das hilft, um weitere Vorfälle aufzunehmen und natürlich auch zu dokumentieren, dass die Sicherheitsvorfälle in Kommunen keine Einzelfälle, sondern Strukturprobleme sind.

netzpolitik.org: Vielen Dank für deine Zeit und die Beantwortung der Fragen!

Datenschutz & Sicherheit

Botnet-Kampagne „Gayfemboy“ auch in Deutschland aktiv

Ein getarnter Malware-Strang aus der „Mirai“-Botnet-Familie hat die Aufmerksamkeit der IT-Forscher von Fortinet geweckt. Das Botnet nennen sie „Gayfemboy“. Es greift Schwachstellen in Produkten von Cisco, DrayTek, Raisecom und TP-Link an. Die Malware hat einige interessante Eigenschaften.

Der Analyse von Fortinet zufolge stießen die Analysten im Juli auf ein Malware-Sample, das mehrere Schwachstellen missbrauchen kann. Die „Gayfemboy“-Kampagne ist in mehreren Ländern aktiv – Brasilien, Deutschland, Frankreich, Israel, Mexiko, der Schweiz, USA und Vietnam. Die attackierten Branchen umfassen etwa verarbeitende Industrie, Technologie, Baugewerbe, Medien und Kommunikation. Von den kontaktierten Adressen konnten sie bösartige Downloader-Skripte, Gayfemboy-Malware sowie XMRig-Coin-Miner herunterladen. Die Downloader-Skripte enthalten Hersteller- und Produktnamen wie „asus“, „vivo“, „zyxel“ oder „realtek“, die diese dann auch als Parameter in Anfragen nutzen.

Tarnen und täuschen

Das untersuchte Sample war mit dem UPX-Packer gepackt, dessen Header „UPX!“ jedoch durch nicht-druckbare Zeichen in Hexadezimalcode „10 F0 00 00“ ersetzt wurde – das soll die einfache Entdeckung verhindern. Nach der Ausführung untersucht die Malware die Pfade jedes Prozesses in „/proc/[PID]/exe“, um Informationen zu laufenden Prozessen und deren Orte im Dateisystem herauszufinden. Dort sucht die Malware nach bestimmten Schlüsselworten, die mit anderer Malware in Verbindung stehen – und beendet die Prozesse, um konkurrierende Infektionen zu entfernen.

Vier Hauptfunktionen hat Gayfemboy: Monitor, Watchdog, Attacker und Killer. Monitor überwacht Threads und Prozesse. Es lässt 47 Strings zu Befehlen in den Speicher und scannt alle Einträge in „/proc/[PID]/cmdline“. Sofern eine Übereinstimmung vorliegt, beendet es den zugehörigen Prozess. Zu diesen Befehlen gehören etwa „ls -l“, „reboot“, „wget“ und viele weitere. Monitor dient dem Selbsterhalt und der Sandbox-Erkennung. Wenn Gayfemboy erkennt, dass der Malware-Prozess beendet wurde, startet er ihn neu. Durch ein Delay von 50 Nanosekunden erkennt die Malware eine Sandbox – die kann mit so einem feingranuliertem Delay nicht umgehen, wodurch die aufgerufene Funktion fehlschlägt und die Malware das Ergebnis „fehlinterpretiert“ und einen 27-stündigen Schlaf des Schädlings aktiviert.

Die Watchdog-Funktion registriert den UDP-Port 47272. Schlägt das fehl, nimmt die Malware an, dass eine andere Instanz des Watchdogs bereits läuft. Dann verbindet sie den Port auf localhost (127.0.0.1:47272) und sendet ein Paket mit der Angabe des Zeitstempels und der PID. Sendet die Malware diese Nachricht mehr als neunmal, ohne eine Antwort zu erhalten, schließt sie darauf, dass die Malware nicht mehr reagiert oder kompromittiert wurde und beendet sich selbst.

Nach außen wirkt die Attacker-Funktion. Sie ist für das Starten von DDoS-Angriffen (Distributed Denial of Service) verantwortlich und ermöglicht den Backdoor-Zugriff. Sie stellt diverse Angriffsmethoden bereit. Fortinet zählt UDP Flood, UDP Bypass, TCP Flood, TCP SYN Flood, ICMP Flood, Heartbeat sowie das Backdoor-Modul auf. Der Auslöser zum Aktivieren der Backdoor in Gayfemboy ist die Zeichenkette „meowmeow“. Die Malware versucht, eine Verbindung zum Command-and-Control-Server herzustellen. Zur Auflösung der vorgegebenen Domains nutzt sie öffentliche DNS-Server wie 1.1.1.1, 8.8.8.8 oder 8.8.4.4. Damit umgeht sie gegebenenfalls lokale Filterung.

Die Analyse enthält noch zahlreiche Indizien für Infektionen (Indicators of Compromise, IOCs), anhand derer IT-Verantwortliche prüfen können, ob möglicherweise Maschinen in ihren Netzen befallen sind.

Das Mirai-Botnet selbst griff im Mai Samsung MagicINFO-9-Server an.

(dmk)

-

Datenschutz & Sicherheitvor 2 Monaten

Datenschutz & Sicherheitvor 2 MonatenGeschichten aus dem DSC-Beirat: Einreisebeschränkungen und Zugriffsschranken

-

UX/UI & Webdesignvor 6 Tagen

UX/UI & Webdesignvor 6 TagenDer ultimative Guide für eine unvergessliche Customer Experience

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenMetal Gear Solid Δ: Snake Eater: Ein Multiplayer-Modus für Fans von Versteckenspielen

-

Online Marketing & SEOvor 2 Monaten

Online Marketing & SEOvor 2 MonatenTikTok trackt CO₂ von Ads – und Mitarbeitende intern mit Ratings

-

Digital Business & Startupsvor 2 Monaten

Digital Business & Startupsvor 2 Monaten10.000 Euro Tickets? Kann man machen – aber nur mit diesem Trick

-

Entwicklung & Codevor 5 Tagen

Entwicklung & Codevor 5 TagenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenPhilip Bürli › PAGE online

-

Social Mediavor 2 Monaten

Social Mediavor 2 MonatenAktuelle Trends, Studien und Statistiken