Datenschutz & Sicherheit

„Aus einem Genesungsschritt wird ein Sicherheitsrisiko gemacht“

Rund 100 Seiten Stellungnahmen haben Fachleute dem hessischen Landtag zu einer Anhörung am Mittwoch im Gesundheitsausschuss vorgelegt. Es ging dabei um eine geplante Änderung des dortigen Psychisch-Kranken-Hilfe-Gesetzes, vor allem eine Passage darin alarmiert Ärzt:innen, Kliniken, Betroffene und Angehörige gleichermaßen.

Die CDU-SPD-Landesregierung will psychiatrische Kliniken dazu verpflichten, Patient:innen bei Entlassungen in bestimmten Fällen an Ordnungs- und Polizeibehörden zu melden. Und zwar, wenn bei einer nicht freiwillig aufgenommenen Person „aus medizinischer Sicht die Sorge besteht, dass von der untergebrachten Person ohne weitere ärztliche Behandlung eine Fremdgefährdung ausgehen könnte“. Bislang wird in Hessen der örtliche sozialpsychiatrische Dienst informiert, wenn der Klinikaufenthalt von untergebrachten Menschen endet. Dadurch sollen diese Begleitung und Hilfsangebote nach ihrer stationären Zeit bekommen.

Mehr statt weniger Gefahr durch Stigmatisierung

Eine Übermittlung an die Polizei jedoch steht vor allem im Zeichen einer vermeintlichen Gefahrenabwehr. „Die Entlassung aus einer ärztlichen Behandlung wird somit von einem Schritt in die Autonomie und Genesung zu einem potenziellen Sicherheitsrisiko gemacht, das staatlicher Überwachung bedarf“, kritisiert der Hessische Städtetag, der die Interessen von 83 Städten und Gemeinden im Bundesland vertritt.

Zusätzlich sieht der Städtetag wie viele andere der Fachleute und Verbände das Risiko, dass Menschen mit psychischen Erkrankungen durch das Gesetz stigmatisiert und als Gefahr dargestellt werden. Das könnte dazu führen, dass weitere Hürden entstehen, Hilfe zu suchen. So schreibt etwa die hessische Landesarbeitsgemeinschaft der Deutschen Gesellschaft für Soziale Psychiatrie: „Die Stigmatisierung, die diese geplante Rechtsregelung mit sich bringen würde, ist ein für die sozialpsychiatrische Arbeit erschwerender Faktor und es werden unnötigerweise Risiken erhöht.“

Das Zentrum für Psychische Gesundheit der Frankfurter Uniklinik warnt dabei vor einer Störung des Vertrauensverhältnisses zwischen Behandelnden und Patient:innen. Das könnte dazu führen, „dass Betroffene aus Angst vor einer Meldung an die Behörden nicht offen mit den Behandelnden über ihre Gedanken und ihr Erleben sprechen und deshalb keine psychiatrische Behandlung mehr in Anspruch nehmen“.

Psychisch erkrankte Menschen sind nicht gefährlich

Die Motivation für die geplante Gesetzesänderung liegt in mehreren vergangenen Gewalttaten, bei denen im Nachgang über eine psychische Erkrankung der mutmaßlichen Täter:innen berichtet wurde. Ein Beispiel, das explizit im Gesetzentwurf ausgeführt wird, ist ein Messerangriff in Aschaffenburg im Januar 2025, bei dem zwei Personen getötet und weitere schwer verletzt wurden. Der Verdächtige war zuvor mehrfach in stationärer psychiatrischer Behandlung.

Ereignisse wie dieses haben immer wieder viel mediale Aufmerksamkeit bekommen. Dadurch kann leicht der Eindruck entstehen, dass von psychisch erkrankten Menschen generell ein Sicherheitsrisiko ausgehe. Das führt in die Irre. „Tatsächlich sind sie statistisch deutlich häufiger Opfer von Gewalt als Täter“, schreibt die Frankfurter Sozialdezernentin Elke Voitl in ihrer Stellungnahme.

Sollte jemand in Zusammenhang mit ihrer Erkrankung in seltenen Fällen fremdgefährdendes Verhalten aufweisen, fordern Expert:innen ganz andere Ansätze. Aguedita Afemann vom Landesverband der Privatkliniken in Hessen schreibt, Gewaltprävention gelinge am wirksamsten „durch eine gute psychiatrisch-psychotherapeutische Behandlung, durch Förderung von Teilhabe und soziale Integration und nicht durch das Führen von Listen oder Meldungen an Sicherheitsbehörden.“

Der hessische Landesverband der Angehörigen und Freunde von Menschen mit psychischen Erkrankungen fordert: Statt „Erfassung und Kontrolle“ plädiert der Verband für „ein ernstzunehmendes Präventionsmanagement und nahtlose und bedarfsgerechte Unterstützungsangebote für psychisch erkrankte Menschen“.

Fehlende Kriterien und Schutzmechanismen

Juristische Sachverständige sehen im Entwurf der Landesregierung auch einen grundlegenden Konflikt mit Datenschutzgesetzen. Der Landesdatenschutzbeauftragte Alexander Roßnagel stellt fest, dass es sich bei der geplanten Datenübermittlung „um einen tiefen Eingriff in die Grundrechte der betroffenen Personen“ handelt. Er weist darauf hin, dass Gesundheitsinformationen nach der Datenschutzgrundverordnung besonders sensible Daten sind, für die besondere Anforderungen gelten.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Zwar erkennt Roßnagel an, dass der beabsichtigte Zweck der Gefahrenabwehr in erheblichem öffentlichen Interesse sei, aber vieles bleibe in dem Entwurf unklar. Etwa was genau die „notwendigen Informationen für eine Gefährdungseinschätzung“ sind, die gemeldet werden sollen oder wie die entsprechenden Daten genutzt werden sollen. Ihm reicht die aktuelle Fassung nicht in Bezug auf eine verfassungsmäßige Verhältnismäßigkeit.

Die Hessische Krankenhausgesellschaft ergänzt, dass Kriterien fehlen, „wann eine Weitergabe erfolgen darf. Schutzmechanismen wie ein Richtervorbehalt, Transparenzpflichten, Protokollierung oder Einspruchsmöglichkeiten der betroffenen Person fehlen“.

Polizeigewerkschaft zweifelt an Nutzen

Zweifel am Gesetz kommen ebenfalls von denen, die letztlich die Daten der Entlassenen empfangen sollen: der Polizei. Die Gewerkschaft der Polizei begrüßt in ihrer Stellungnahme zwar die Zielrichtung des Gesetzentwurfs. Die Interessenvertretung stellt jedoch die Frage, was die Beamt:innen eigentlich mit den übermittelnden Daten tun sollen – und wie die Meldungen überhaupt technisch und personell bewältigt werden können.

Ein ständiger Mangel bei medizinischem Personal lasse laut Polizeigewerkschaft „erhebliche Zweifel daran aufkommen, ob die gesetzlich geforderte Einschätzung im Alltag verlässlich erbracht werden kann“. Auch die drohende Stigmatisierung bewerten die Polizeivertreter:innen kritisch und plädieren für einen Ausbau der kommunalen sozialpsychiatrischen Dienste.

Hessen ist nur der Anfang

Nach der Anhörung und der zahlreichen Kritik im Gesundheitsausschuss hat der hessische Landtag nun die Gelegenheit, den Gesetzentwurf zu überarbeiten. Parallel zu der dortigen Entwicklung läuft eine bundesweite Diskussion über den Umgang von Menschen mit psychischen Erkrankungen. Die Innenminister:innen der Länder und des Bundes einigten sich bei ihrer Konferenz im Juni darauf, ein „behördenübergreifendes Risikomanagement“ einführen zu wollen. Eine entsprechende Arbeitsgruppe soll bei der nächsten Sitzung dazu berichten, die im Dezember in Bremen stattfinden wird.

Datenschutz & Sicherheit

Verschlüsselnde USB-Sticks von Verbatim bleiben unsicher

Der Hersteller Verbatim bekommt die Sicherheit seiner als besonders sicher angepriesenen USB-Datenträger offenbar nicht in den Griff. Die drei Modelle „Keypad Secure USB-Stick“, „Store ’n‘ Go Portable SSD“ und „Store ’n‘ Go Secure Portable HDD“ verschlüsseln zwar ihre Daten. Allerdings können Fremde die Verschlüsselung umgehen.

Weiterlesen nach der Anzeige

Schon im Jahr 2022 fand der Sicherheitsexperte Matthias Deeg von der SySS GmbH gravierende Sicherheitsmängel. Noch im selben Jahr veröffentlichte Verbatim Firmware-Updates, die die Probleme angehen sollten. Eine neue Untersuchung von Deeg zeigt: Die Updates verbessern zwar die Firmware, gehen aber nicht die grundlegenden Probleme an.

SySS teilt die aktualisierten hauseigenen Security-Kennnummern SYSS-2025-015, SYSS-2025-016 und SYSS-2025-017 – CVE-Einträge gibt es dazu (noch) nicht – und nennt ein hohes Risiko. Es stellt sich die Frage, ob Verbatim das grundlegende Hardware-Design überhaupt absichern kann.

Unsichere Verschlüsselung

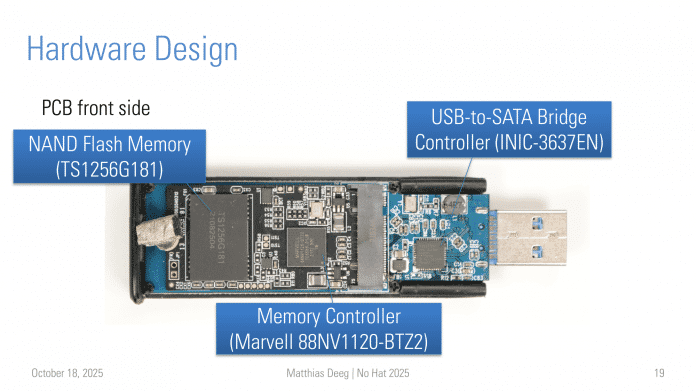

Alle drei USB-Medien verwenden das gleiche Prinzip: Im Inneren sitzen ein SATA-Datenträger, ein Brückenchip von USB zu SATA, ein Speicherbaustein für die Firmware und ein Keypad-Controller. Letzterer ist mit einem Tastenfeld verbunden. Das Gerät entschlüsselt seine Daten, wenn der Nutzer die korrekte PIN bestehend aus 5 bis 12 Ziffern eingibt.

Matthias Deeg

)

Verbatim hat mit seinen Firmware-Updates den Verschlüsselungs-Algorithmus verbessert, vom simplen AES-Modus Electronic Code Book (AES-ECB) zu AES-XTS. Die Verschlüsselung bringt jedoch wenig, weil sie sich laut Untersuchung weiterhin einfach umgehen lässt.

Weiterlesen nach der Anzeige

Die erste Schwachstelle bildet die Firmware. Sie ist zwar verschlüsselt, allerdings nur durch die simple XOR-Methode mit zwei statischen Schlüsseln. Deeg hat die Firmware entschlüsselt, analysiert und abgeänderte Versionen aufgespielt. Das ist möglich, weil es keine sogenannte Root of Trust gibt, mit der die Geräte die Echtheit der Firmware kontrollieren.

Dadurch konnte der Sicherheitsforscher Muster ableiten, wie der Controller die Keys zur Verschlüsselung des gesamten Datenträgers erstellt. Das vereinfacht Brut-Force-Attacken, bei denen ein Programm mögliche PIN-Kombinationen errät. In einem Proof of Concept waren keine neun Sekunden notwendig, um die Verschlüsselung trotz aktueller Firmware zu brechen. Ein Short-Video auf Youtube veranschaulicht den Angriff.

Beworbener Sicherheitsmechanismus fehlt

Das grundlegende Problem ist eine weiterhin fehlende zentrale Absicherung: Eigentlich sollen sich die Verbatim-Datenträger nach 20 erfolglosen PIN-Eingaben sperren, machen das aber nicht. Damit kann der Hersteller sein Versprechen nicht halten: Die Daten sind nicht sicher, wenn der Datenträger verloren geht oder gestohlen wird.

Deeg merkt noch an, dass er mittlerweile drei Hardware-Revisionen mit unterschiedlichen SATA-USB-Brückenchips gefunden hat. Die neueste Version erfordert angepasste Angriffe. Auf einen ersten Blick scheint sie aber alte Fehler zu wiederholen: Der Sicherheitsforscher fand in einer Analyse der verschlüsselten Daten wiederholende Muster.

(mma)

Datenschutz & Sicherheit

40.000 SIM-Karten konfisziert: Europol sprengt SIMCARTEL-Betrügerring

Im Zuge der Operation SIMCARTEL haben Europol und Eurojust die IT-Infrastruktur eines Betrügerrings beschlagnahmt. Den Angaben der Ermittler zufolge zeichnen die Kriminellen europaweit für Schäden in Höhe von rund fünf Millionen Euro verantwortlich.

Weiterlesen nach der Anzeige

Hintergründe

Wie aus einem Bericht von Europol hervorgeht, kam es im Zuge der Operation unter anderem zu fünf Festnahmen. Außerdem wurden Server, 40.000 aktive SIM-Karten und vier Luxusautos beschlagnahmt. Der Großteil der Straftaten geht auf Österreich und Lettland zurück. Andere Kriminelle konnten den Ermittlern zufolge die „Dienste“ für ihre Machenschaften nutzen. Das wurde über eine professionelle Website realisiert.

Die Ermittler geben an, dass das Herzstück der IT-Infrastruktur ein Telekommunikationsnetzwerk mit rund 40.000 aktiven SIM-Karten war. Darüber haben die Kriminellen etwa betrügerische Anrufe getätigt und Fake-Accounts bei Webservices erstellt. Dazu gehört unter anderem der Enkeltrick, bei dem ein vermeintlicher Verwandter in einer gefakten Notsituation Opfer kontaktiert, um Vertrauen aufzubauen und letztlich Geld abzustauben.

Zusätzlich wurden Accounts bei Secondhand-Marktplätzen erstellt, um dort zu betrügen. Weiterhin haben die Betrüger für Phishing-Attacken Fakeshops und Bankingwebsites betrieben und sich als Polizeiermittler ausgegeben, um Opfer aufs Glatteis zu locken.

Derzeit bestimmen die Ermittler das Ausmaß der kriminellen Machenschaften. Sie geben an, dass nach jetzigem Kenntnisstand mehr als 49 Millionen Fake-Accounts über das Netzwerk erstellt worden seien. Bei den Ermittlungen haben Estland, Finnland, Lettland und Österreich mitgewirkt.

(des)

Datenschutz & Sicherheit

Verschärftes Aufenthaltsgesetz: Bis zur Ausreise verwahrt

Juni 2025. Makta ist auf dem Weg zum Ausländeramt Köln, einem hell geklinkerten Block im Stadtteil Kalk. Sie muss ihre Duldung verlängern, wie jeden Monat. Als sie im Büro ihrer Sachbearbeiterin ankommt, warten dort vier Polizist*innen auf sie. Sie halten sie fest und durchsuchen sie. Das Handy, das sie in einer Tasche bei sich trägt, nehmen ihr die Polizist*innen weg.

„Ich habe nur noch geweint, ich habe gefleht“, sagt Makta. Sie brauche das Handy, um in Kontakt mit ihren Töchtern in Eritrea zu bleiben. „Ich habe doch kein Verbrechen begangen, warum machen sie das?“ Die Sachbearbeiterin sagt nur, sie müsse das tun, Anordnung von oben.

Das Amt legt ihr einen Zettel vor, den sie unterschreiben soll. Ein Dolmetscher erklärt ihr, was dort steht. Ihr Handy wird als „Datenträger eines ausreisepflichtigen Ausländers“ eingeordnet. Es wird „gemäß § 50 Abs. 5 Aufenthaltsgesetz“ in Verwahrung genommen, um damit ihre Identität und Staatsangehörigkeit festzustellen. Bis zur Ausreise.

Makta unterschreibt den Zettel nicht. „Sie haben mich ja gezwungen“, sagt sie. Den Code zu ihrem Handy gibt sie aber heraus. „Ich hatte Angst vor der Polizei.“

„Bislang wurden 130 Datenträger in Verwahrung genommen“

Makta heißt eigentlich anders, in dieser Geschichte nennen wir sie so, um sie nicht in noch mehr Bedrängnis zu bringen. Der Fall, von dem sie uns berichtet hat, ist nur einer von vielen, die sich derzeit auf dem Kölner Ausländeramt abspielen dürften. „Bislang wurden 130 Datenträger in Verwahrung genommen“, teilt die Stadt auf Nachfrage mit. Das sind die Zahlen seit Anfang des Jahres.

Die „Datenträger“ sind in der Regel Smartphones von Menschen, die auf Amtsdeutsch „ausreisepflichtig“ sind. Sie dürfen nicht in Deutschland bleiben. Haben sie keine gültigen Ausweispapiere, darf die Ausländerbehörde ihr digitales Leben durchsuchen und auswerten. Darin soll sie nach Hinweisen auf ihre Identität oder Staatsangehörigkeit suchen.

Mithilfe der Indizien, so die Vorstellung, sollen die Behörden eher Termine bei Botschaften und letztlich Papiere für die Betroffenen bekommen. Wie oft das gelingt, ist nicht klar. Die meisten Bundesländer führen dazu keine Statistik.

Erst durch einen Hinweis aufgefallen

Das Aufenthaltsgesetz erlaubt diese Durchsuchungen bereits seit 2015, sie sind in fast allen Bundesländern inzwischen Standard. Neu ist allerdings, dass die Betroffenen in Köln ihre Geräte nicht mehr wiederbekommen – laut der Einzugsbescheinigung auch nicht, nachdem die Behörde ihre Daten ausgewertet hat. „Bis zur Ausreise“ werden die Geräte jetzt in Verwahrung genommen.

Die Rechtsgrundlage dafür hat die Ampelregierung vergangenes Jahr mit dem „Rückführungsverbesserungsgesetz“ geschaffen. Ein Paragraf, der das Einbehalten von Passpapieren erlaubt, regelt seither zusätzlich: Auch Datenträger sollen bis zur Ausreise verwahrt werden.

netzpolitik.org hat über verschiedene Aspekte der Verschärfungen berichtet. Aufgefallen ist die Verwahrungsregelung aber erst, nachdem Menschen aus der Geflüchtetenhilfe die Linken-Abgeordnete Clara Bünger darauf hingewiesen haben. Bünger sitzt im Innenausschuss des Bundestags, sie hat die aktuelle Bundesregierung gefragt, wie das Einziehen der Handys mit dem Recht auf Privatsphäre vereinbar sei. Die Antwort war keine Antwort: Der Vollzug des Aufenthaltsrechts sei Ländersache.

NRW: Hunderte Datenträger allein in diesem Jahr eingezogen

Auf Nachfrage von netzpolitik.org bestätigt ein Sprecher der Stadt Köln: Seit Jahresbeginn habe das Ausländeramt Köln 130 Datenträger auf Grundlage der neuen Regelung eingezogen. Das Gesetz ist schon seit Februar 2024 in Kraft, doch aus dem Jahr davor gebe es keine Zahlen.

„Sobald andere Maßnahmen zur Identitätsfeststellung ausgeschöpft oder nicht erfolgversprechend sind, wird der Person bei ihrer Vorsprache angeboten, den Datenträger freiwillig zur Durchsicht vorzulegen“, schreibt ein Sprecher. „Ist die freiwillige Mitwirkung nicht zielführend oder wird sie abgelehnt, wird die Person zur Herausgabe des Datenträgers aufgefordert. Wenn sie dieser Verpflichtung nicht nachkommt und tatsächliche Anhaltspunkte für den Besitz vorliegen, können die Person, die von ihr mitgeführten Sachen und die Wohnung durchsucht werden.“

Damit stellen sich neue Fragen: Wie viele Datenträger haben Ausländerbehörden seit den gesetzlichen Änderungen im restlichen Nordrhein-Westfalen „bis zur Ausreise“ in Verwahrung genommen? Und was machen andere Bundesländer? Bislang gibt es dazu keine Erfahrungsberichte.

Das zuständige Familienministerium in NRW teilt mit, dass im Bundesland von Anfang 2025 bis Ende Juni insgesamt 344 Datenträger zur Durchsuchung eingezogen wurden. Im Jahr davor waren es 218.

Handy-Razzia zur Identitätsfeststellung wird bundesweiter Standard

Datenauslesung unter Ausschluss der Öffentlichkeit

Das Bundesland hat dazu technisch vorgesorgt. Denn nicht alle Betroffenen geben wie Makta die Zugangsdaten zu ihren Handys heraus. Die Behörde braucht dann ein Werkzeug, mit dem sie die Sicherungen überwinden und sich Zugang zu den Daten verschaffen kann.

NRW hat die Lizenz für so ein Werkzeug für die Zentrale Ausländerbehörde in Bielefeld und Essen erworben. Von welchem Hersteller es stammt, das hält die schwarz-grüne Landesregierung von Hendrik Wüst allerdings geheim. „Aus Gründen des Datenschutzes“ will das zuständige Familienministerium auf Nachfrage dazu keine Angaben machen, auch nicht zu den Kosten. „Konkrete Information über die verwendete Soft- und Hardware, die über Presseberichte an eine breite Öffentlichkeit gelangen, könnten den Erfolg zukünftiger digital-forensischer Maßnahmen gefährden“, schreibt das Ministerium im Ablehnungsbescheid zu einer Anfrage nach dem Informationsfreiheitsgesetz.

In anderen Bundesländern, die vergleichbare Software einsetzen, kommen die Werkzeuge aus dem Produktkatalog des israelischen Unternehmens Cellebrite. Es verkauft seine IT-forensische Software vor allem an Ermittlungsbehörden, Geheimdienste oder das Militär. Und an Ausländerbehörden in Deutschland.

Auch die Datenträger aus Köln werden nach Essen versandt, teilt ein Sprecher der Stadt mit, dort technisch ausgelesen und von einer Person mit Befähigung zum Richteramt ausgewertet. Letzteres schreibt das Aufenthaltsgesetz vor. Damit soll sichergestellt sein, dass keine Informationen aus dem sogenannten „Kernbereich“ der privaten Lebensgestaltung in den Akten landen. „Der Auftrag gebenden Behörde wird nach der Auswertung ein Bericht mit den gesetzlich zugelassenen Informationen zur Verfügung gestellt.“

„In dieser Reichweite eine reine Repressionsmaßnahme“

Der Berliner Rechtsanwalt Matthias Lehnert bezweifelt, dass der Zweck des Gesetzes rechtfertigen kann, dass Ausländerbehörden die Datenträger dauerhaft einziehen. Lehnert ist auf Migrationsrecht spezialisiert und hat vergleichbare Fälle betreut. Er sagt, es sei ohnehin unklar, wie Datenträger dabei helfen sollten, eine Rückführung zu erleichtern, und warum sie dafür bis zur Ausreise in Verwahrung genommen werden sollten. „In dieser Reichweite wäre die Norm eine reine Repressionsmaßnahme.“

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Die neue Regel bedeute, dass es für Menschen noch schwerer wird, ihre Ausreise vorzubereiten – ohne Möglichkeit, ihre Familie oder Netzwerke im Herkunftsland zu kontaktieren. „Das ist verfassungsrechtlich nicht haltbar – und es ist im Endeffekt auch sinnlos, Menschen derart ihre Ausreise und die Rückkehr zu erschweren.“

Der Wortlaut der neuen Regelung lasse außerdem zu, dass die Datenträger ihren Besitzer*innen für lange Zeit entzogen werden. Lehnert warnt: „Das aber dürfte verfassungsrechtlich unzulässig sein. Denn die Grundrechte verlangen nicht nur das Recht, dass die Daten geschützt werden; sondern auch, dass man kommunizieren darf, und zudem schützen sie bekanntlich auch das Eigentum am Handy.“

Davy Wang, der bei der Gesellschaft für Freiheitsrechte Fälle zu eingezogenen Handys von Geflüchteten koordiniert, hat ebenfalls verfassungsrechtliche Bedenken. „Die Stadt Köln greift in unverhältnismäßiger Weise in das Eigentumsrecht der Betroffenen ein.“ Auf Mobiltelefonen seien viele private und sensible Daten gespeichert, zu denen die Betroffenen keinen Zugang mehr haben. Mit dem Entzug ihres zentralen Kommunikationsmittels verlieren sie außerdem den Zugang zu digitalen Diensten, Informationsquellen und sozialen Kontakten. „Besonders problematisch ist dies für Menschen, die nicht über ausreichende finanzielle Mittel verfügen, um sich ein gleichwertiges Ersatzgerät zu beschaffen“, sagt Wang.

Aufgrund der Länge der Verwahrung komme die Wirkung faktisch einer Enteignung gleich, sagt Wang. Abschiebeverfahren ziehen sich teils über Jahre. „In bestimmten Fällen ist eine Abschiebung faktisch gar nicht möglich, etwa weil Herkunftsstaaten eine Rücknahme verweigern oder gesundheitliche Gründe eine Abschiebung verhindern.“ In solchen Fällen bliebe die Ausreise auf unbestimmte Zeit ausgesetzt – und die Smartphones und Laptops der Betroffenen ebenso lang bei den Behörden.

Wozu, das sei auch aus technischer Sicht nicht nachvollziehbar: „Die Ausländerbehörden fertigen beim Auslesen ohnehin eine digitale Kopie des gesamten Datenbestandes an, was dazu führt, dass damit gleichzeitig die Notwendigkeit entfällt, den Datenträger selbst weiter einzubehalten.“

Weiterer Baustein im Repertoire der Behörden

Die Linken-Abgeordnete und Juristin Clara Bünger fordert, die Regierung müsse die Regelung zurücknehmen. „Dass diese Regelung Anfang 2024 unter der Ampel beschlossen wurde, zeigt, dass nicht erst seit dem Amtsantritt von Merz und Dobrindt mit aller Härte gegen ausreisepflichtige Menschen vorgegangen wird“, sagt sie. Seit Jahren werde das Asyl- und Aufenthaltsrecht Schritt für Schritt verschärft, die Rechte der Betroffenen beschnitten. „Unter Dobrindt wird diese Politik, die sich um Grund- und Menschenrechte nicht schert, weiter normalisiert.“

Die Durchsuchungen der Datenträger sind nur ein weiterer Baustein im Repertoire der Behörden. Gleichzeitig mit der Änderung hat die Ampel etwa auch die Möglichkeiten für die Abschiebehaft ausgeweitet. Die Polizei darf nun unangemeldet und zu jeder Tageszeit auftauchen, um ausreisepflichtige Menschen abzuschieben.

Ob Makta ihr Handy wieder zurückbekommt, weiß sie nicht. Nachdem sie im Sommer plötzlich nicht mehr erreichbar war, haben sich ihre Kinder große Sorgen gemacht, sagt sie. Erst über einen Anruf bei Verwandten haben sie erfahren: Es geht ihr gut.

Vor ein paar Wochen konnte sie sich ein neues Gerät kaufen, mit Geld, das sie von ihren Verwandten in Deutschland geliehen hat. Arbeiten darf sie inzwischen nicht mehr, ihren Job als Putzkraft in einem Supermarkt hat sie verloren.

Nächsten Monat wird sie wieder zum Ausländeramt gehen müssen, wieder ihre Duldung verlängern. „Ich habe richtig Angst“, sagt sie.

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenDer ultimative Guide für eine unvergessliche Customer Experience

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenAdobe Firefly Boards › PAGE online

-

Social Mediavor 2 Monaten

Social Mediavor 2 MonatenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenEventSourcingDB 1.1 bietet flexiblere Konsistenzsteuerung und signierte Events

-

UX/UI & Webdesignvor 1 Monat

UX/UI & Webdesignvor 1 MonatFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenFirefox-Update 141.0: KI-gestützte Tab‑Gruppen und Einheitenumrechner kommen

-

Social Mediavor 4 Wochen

Social Mediavor 4 WochenSchluss mit FOMO im Social Media Marketing – Welche Trends und Features sind für Social Media Manager*innen wirklich relevant?