Entwicklung & Code

Awareness für Web-Security: Die OWASP Top Ten 2025

Das Open Worldwide Application Security Project (OWASP) hat auf seiner Konferenz „Global AppSec USA“ den ersten Release Candidate der OWASP Top Ten 2025 vorgestellt: die Liste der größten Sicherheitsrisiken für Webanwendungen. Die letzte Liste erschien vor vier Jahren, in der schnelllebigen Welt der Webentwicklung eine lange Zeit. Grund genug, einen Blick auf die Neuerungen der achten Ausgabe zu werfen.

Weiterlesen nach der Anzeige

Christian Wenz beschäftigt sich seit 25 Jahren professional mit Web-Security und ist fast genauso lange Heise-Contributor. Er berät Konzerne und Firmen und unterstützt Entwicklungsteams in allen Fragen rund um Cybersicherheit. Mit der Digitalagentur Arrabiata Solutions GmbH sorgt er für sichere Line-of-Business-Anwendungen.

Top 1 bis 3

Die ersten drei Listenpunkte der OWASP Top Ten 2025 waren auch bereits in den vorherigen Ausgaben diejenigen Risiken, die mit Abstand am häufigsten auftreten. Insbesondere bei der alten und neuen Nummer Eins, „Broken Access Control“, liegt das an der großen Menge an Common Weakness Enumerations (CWEs), dem Nummerierungssystem für Sicherheitslücken und -risiken, das die Grundlage der OWASP Top Ten bildet. Dabei sind sagenhafte 40 Stück dieser Kategorie zugewiesen – ein neuer Rekordwert. Das ist auch einer meiner persönlichen Kritikpunkte an den Top Ten: Die Kategorie ist sehr breit und enthält neben abgehangenen Klassikern wie dem „Path Traversal“ auch Allgemeinplätze wie „Improper Access Control“ und „Improper Authorization“ sowie Cross-Site Request Forgery (CSRF) und Server-Side Request Forgery (SSRF). In der Praxis äußert sich Broken Access Control unter anderem in erratenen IDs in der URL, nicht gesicherten Endpunkten („Keiner errät, dass es die gibt!“) und anderen Verletzungen der Grundregel „Zugriffskontrolle, überall“.

Punkt 2 ist „Security Misconfiguration“, also eine mangelnde Konfiguration. Das ist mitnichten ein reines Administrations- oder Betriebsthema, denn diese Kategorie umfasst nicht nur die Härtung des Betriebssystems und der Serversoftware, sondern auch applikationsspezifische Einstellungen, etwa was mit Fehlermeldungen geschieht (Klassiker: direkt an den Client aka Angreifenden schicken). Ebenso gehört die Verwendung von sicherheitsrelevanten HTTP-Headern dazu, beispielsweise Content Security Policy und Referrer Policy. Die Existenz solcher Header lässt sich trivial überprüfen, weswegen ihr Fehlen in jedem Audit-Report bemängelt wird, unabhängig von der Qualität des Pentests. Ein Setzen dieser Header ist somit eine Win-Win-Situation: Die Anwendung ist sicherer, der Report kürzer. Diese Kategorie ist im Vergleich zur letzten Ausgabe 2021 um drei Plätze nach oben gerutscht, was sich mit zunehmend konfigurierbareren Webanwendungen erklären lässt.

Platz 3 heißt „Software Supply Chain Failures“, in der Vorgängerausgabe noch „Vulnerable and Outdated Components“ genannt und dort auf Platz 8. Der steile Anstieg erklärt sich durch die immer stärkere Abhängigkeit von Software-Paketen. Allein im Jahr 2025 gab es zahlreiche Vorfälle, bei denen etwa Bibliotheken und Dependencies mit Schadsoftware versehen wurden: Erweiterungen für Visual Studio Code, npm-Pakete (unter anderem durch Shai-Hulud und Shai-Hulud 2) und viele mehr. Eine einfache Lösung gibt es nicht: Eine Aktualisierung aller Software-Abhängigkeiten direkt nach Erscheinen konnte in den genannten Fällen zur Katastrophe führen, da sich in den neuen Versionen die Schadsoftware befand. Auf Updates zu verzichten oder sie lange aufzuschieben, ist aber ebenfalls keine Lösung – ab Bekanntwerden einer Sicherheitslücke tickt die Uhr. Eine häufig adäquate Strategie besteht darin, neue Versionen rasch einzuspielen und zusätzlich für eine hohe automatische Testabdeckung zu sorgen, um beim Updaten eine möglichst große Sicherheit zu haben, dass weiterhin alles so wie gewünscht funktioniert.

(Bild: jaboy/123rf.com)

Die enterJS 2026 wird am 16. und 17. Juni in Mannheim stattfinden. Das Programm wird sich rund um JavaScript und TypeScript, Frameworks, Tools und Bibliotheken, Security, UX und mehr drehen. Vergünstigte Blind-Bird-Tickets sind bis zum Programmstart erhältlich.

Im Gegensatz zur 2021er-Ausgabe ist diese Kategorie jetzt breiter – nicht nur die Abhängigkeiten, sondern die gesamte Infrastruktur zum Erstellen und Verteilen einer Anwendung, sprich die komplette Supply Chain, gehört dazu. Die hohe Position in der Liste resultiert nicht aus den zugrunde liegenden Daten, sondern aus einer separaten Umfrage darüber, welche Sicherheitsaspekte in Pentests unterrepräsentiert sind (siehe Abschnitt „Entstehungsprozess der OWASP Top Ten“). Einige Supply-Chain-Risiken sind im Rahmen eines Audits schwer zu testen, doch ein Blick auf aktuelle Angriffe zeigt, dass das Problem real ist, sich aber in den Daten ungenügend widerspiegelt.

Weiterlesen nach der Anzeige

Top 4 bis 6

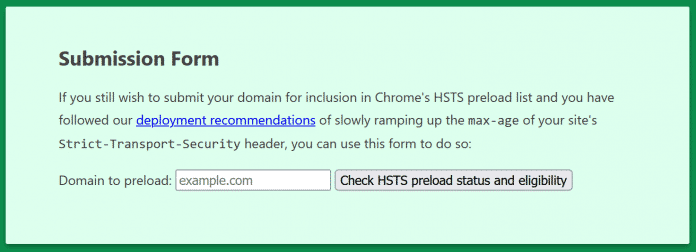

Auf Platz 4 der 2025er OWASP Top Ten befindet sich „Cryptographic Failures“, um zwei Plätze im Vergleich zu 2021 gefallen. Das lässt sich unter anderem dadurch erklären, dass sich die durchgängige Verwendung von HTTPS weitestgehend durchgesetzt hat, inklusive flankierender Maßnahmen wie der Beschränkung von Cookies auf einen sicheren Transportweg (secure-Flag) und dem Erzwingen von HTTPS – durch HTTP Strict Transport Security (HSTS), einem Mechanismus mittels HTTP-Header und damit ebenfalls ein Kandidat für Kategorie 2, „Security Misconfiguration“. Browser können sogar mit vorangemeldeten Domains automatisch ausschließlich mit HTTPS kommunizieren (siehe Abbildung 1). Auch das unsichere Speichern von Passwörtern, etwa mit MD5-Hash oder gar nur im Klartext, tritt in Audits viel seltener auf.

Listeneintrag Nummer 5 heißt „Injection“. Zum ersten Mal in der Geschichte der OWASP Top Ten findet sich dieser Punkt nicht in den Top 3. Bis einschließlich 2017 hieß die Kategorie ganz spezifisch „SQL Injection“, ist also nach einem Angriff benannt, der älter ist als das Web selbst. Und in der Tat ist das Einschleusen von bösartigem SQL bei Weitem nicht mehr so stark verbreitet wie noch in den 1990er und auch 2000er Jahren. Trotzdem hat sich „Injection“ bisher wacker in den Top Ten gehalten. 2021 war dies nur durch einen Kniff der OWASP möglich: Sie hat damals nämlich nicht nur die Kategorie von „SQL Injection“ in „Injection“ umbenannt, sondern auch deutlich erweitert: durch den Dauerbrenner XSS (Cross-Site Scripting). Das ist thematisch durchaus korrekt – selbst wenn der Kategoriename es nicht vermuten lässt –, denn XSS geht in der Regel mit dem Einschleusen von bösartigem HTML-Markup oder JavaScript-Code einher. Es liegt somit eine Injection vor.

Dass SQL Injection an Verbreitung verliert, hat nicht nur damit zu tun, dass klassische Gegenmaßnahmen wie Prepared Statements oder parametrisierte Abfragen mittlerweile zum Allgemeinwissen gehören sollten (auch wenn das in der Realität nicht immer der Fall ist). In vielen Anwendungen wird SQL nicht mehr explizit, sondern nur noch implizit eingesetzt: Die Anwendung kommuniziert mit der Datenbank über einen objektrelationalen Mapper wie Hibernate, Entity Framework Core oder Doctrine, was SQL Injection zwar nicht unmöglich macht, aber stark erschwert.

XSS wiederum ist ein anhaltendes Problem, doch es gibt inzwischen bessere Gegenmaßnahmen als noch 1998, als der Begriff geschaffen wurde. Viele Frameworks enthalten Schutzkonzepte, beispielsweise ein Ausgabe-Escaping in Single-Page-Application-Technologien wie Angular, React oder Vue.js. Mit Content Security Policy gibt es einen Defense-in-Depth-Mechanismus, der zwar keine XSS-Lücken schließt, aber deren Ausnutzung sehr schwer bis unmöglich machen kann. Die Trusted Types API bietet insbesondere für JavaScript-basierte Webanwendungen einen gewissen Schutz vor XSS. Sie ist jedoch im Firefox-Browser noch nicht ohne Extra-Konfiguration verfügbar.

Etwas enttäuschend wiederum ist Punkt 6 der OWASP Top Ten, vor vier Jahren noch auf Platz 4: „Insecure Design“. In der Tat ist ein unsicheres Softwaredesign ein großes Risiko, und es bietet sich an, gemäß „Shift Left“-Paradigma möglichst früh im Softwareentwicklungsprozess die Sicherheit mit einzubeziehen, aber konkret greifbar ist dieses Listenelement nicht. Eine Gegenmaßnahme zu „unsicherem Design“ wäre „sicheres Design“.

Top 7 bis 10

Platz 7 der OWASP Top Ten 2025 heißt „Authentication Failures“, etwas griffiger als die Kategorie in der Ausgabe 2021, die „Authentication and Authentication Failures“ lautete. Hier versammeln sich fast so viele CWEs wie auf Platz 1, nämlich insgesamt 36 Stück. Authentifizierung hat im Web viele Facetten, seien es Sessions – samt zugehörigen Angriffen, auch wenn diese sich in modernen Browsern häufig sehr gut verhindern lassen – oder modernere Mechanismen wie etwa OpenID Connect. Für letztere gibt es zwar eine gute Unterstützung in den verschiedenen Frameworks, inklusive zertifizierter Implementierungen. Allerdings birgt die Komplexität auch Risiken, die sich in der Platzierung der Kategorie in den OWASP Top Ten widerspiegeln.

Auf Platz 8 befindet sich „Software or Data Integrity Failures“ – 2021 war statt „or“ noch ein „and“ im Titel. In dieser Kategorie geht es im Wesentlichen um die Prüfung der Integrität an jeder Stelle, beispielsweise vor und nach jedem Schritt in der CI/CD-Pipeline. Auch beim Deserialisieren gilt es, immer auf einen bestimmten Ziel-Datentypen zu prüfen; Frühere Ausgaben der OWASP Top Ten wiesen gar einen eigenen Punkt auf, „Insecure Deserialization“, der durch teilweise bessere Standardeinstellungen in Frameworks an Relevanz verloren hat.

Ein kleines, aber feines Sicherheitsfeature eignet sich für viele Webanwendungen, die JavaScript einsetzen, insbesondere, wenn dieser Code aus einem Content Delivery Network (CDN) stammt (was hinsichtlich einer Content Security Policy, siehe Punkt 5, nicht optimal ist). Moderne Browser unterstützen Sub-Resource Integrity (SRI), was sich im Wesentlichen auf das Das Bootstrap-Projekt empfiehlt ebenfalls den Einsatz von SRI (Abb. 2).

(Bild: Bootstrap)

integrity-Attribut für – und -Tags bezieht. Dort steht der Hash-Wert der erwarteten JavaScript- oder CSS-Ressource (Abbildung 2 zeigt ein Beispiel aus der Bootstrap-Dokumentation). Kommt es beispielsweise zu einem Einbruch bei einem CDN, bei dem JavaScript-Dateien mit Schadcode versehen werden, ändert sich der Hash, woraufhin der Browser sich weigert, den Code auszuführen.

Weiter geht es mit „Logging and Alerting Failures“ auf Platz 9, wie auch schon vier Jahre zuvor (bei leicht unterschiedlicher Benennung – „Monitoring“ statt „Alerting“). Das klingt ebenfalls wie eine Binse: Natürlich wird geloggt. Dabei verhält es sich aber ähnlich wie mit der Aussage „ich habe ein Backup“, bei der ohne Restore-Versuch keine Gewissheit besteht, ob das Backup erfolgreich war. Analog ist Loggen allein unzureichend. Die Logs müssen auch überprüft werden. Bei Fehlern oder Auffälligkeiten bedarf es eines Alarmierungsplans beziehungsweise einer Eskalationskette. Und freilich treten auch 2025 noch Klassiker wie „Anwendung steht, die Logs haben die Festplatte gefüllt“ auf. Mit konsequentem Monitoring wäre das früher aufgefallen.

Der zehnte Eintrag in der 2025er-OWASP-Liste ist ein Neuzugang, der Ergebnis der separaten Umfrage (siehe Abschnitt „Entstehungsprozess der OWASP Top Ten“) war: „Mishandling of Exceptional Conditions“. Hier geht es also um eine unzureichende Ausnahmebehandlung. Eine Überlappung mit anderen Kategorien liegt allerdings auf der Hand. Die OWASP nennt beispielsweise die Anzeige von detaillierten Fehlermeldungen als mögliches Angriffsszenario. Das ist korrekt, aber passt theoretisch auch zu Punkt 2, „Security Misconfiguration“. Auch andere Risiken (genannt sind beispielweise im Fehlerfall nicht korrekt zurückgerollte Transaktionen oder nicht freigegebene Ressourcen werden teilweise schon von den entsprechenden Systemen und Frameworks mitigiert (Transaktionen in Datenbanken, Garbage Collector). Das heißt natürlich nicht, dass das Risiko praxisfern wäre, aber möglicherweise hätten andere Punkte den „Bonusplatz“ in den Top Ten eher verdient, etwa unbegrenzter Ressourcenverbrauch oder KI-Risiken.

Entwicklung & Code

Hallo Developer, hallo heise, hallo C++

Willkommen bei der C++ Werkbank, meinem neuen C++ Blog hier bei heise Developer!

Weiterlesen nach der Anzeige

Ich bin Andreas Fertig. Seit vielen Jahren beschäftige ich mich mit der Programmiersprache C++. Mein Wissen teile ich im Rahmen von Trainings, Vorträgen und auch Artikeln wie in der iX oder meinem privaten Blog. Dort veröffentliche ich pro Monat einen Artikel zu C++ auf Englisch.

Andreas Fertig ist erfahrener C++-Trainer und Berater, der weltweit Präsenz- sowie Remote-Kurse anbietet. Er engagiert sich im C++-Standardisierungskomitee und spricht regelmäßig auf internationalen Konferenzen. Mit C++ Insights ( hat er ein international anerkanntes Tool entwickelt, das C++-Programmierenden hilft, C++ noch besser zu verstehen.

Die Neuerung für (C++)2026 ist, dass ihr diese Artikel ab sofort auch hier bei heise Developer und auf Deutsch lesen könnt.

Mir ist bewusst, dass ich mit dem Blog in die Fußstapfen von Rainer Grimm trete, den ich sehr geschätzt habe und der leider viel zu früh von uns gegangen ist. Uns beiden lagen C++ und Wissen teilen sehr am Herzen. Mit meinem Blog möchte ich das Thema C++ hier bei heise Developer weiterführen.

Was erwartet dich?

Wie der Name des Blogs (der Titel „C++ Werkbank“ verzichtet bewusst auf den Bindestrich) verrät, werde ich mich mit C++-Themen beschäftigen, die dir helfen sollen, deine C++-Kenntnisse zu verbessern und mit einem neuen Werkstück aus jedem Post zu gehen.

Da ich mich viel im Umfeld eingebetteter Systeme bewege, haben meine Artikel häufig einen Fokus auf Effizienz und Performance. Auch Aspekte wie Softwaredesign werden gelegentlich ein Thema sein. Wie in meinen Trainings werde ich auch immer wieder auf Fallstricke wie undefiniertes Verhalten hinweisen. Mein Ziel ist es immer selbst robusten Code zu schreiben, der lange leben kann, und genau das vermittle ich auch in meinen Beiträgen.

Weiterlesen nach der Anzeige

Als Mitglied im C++-Standardisierungskomitee werde ich gelegentlich auch über Neuerungen für den nächsten C++-Standard berichten.

Mehr über mich

Gerne kannst du mich auch schon vor dem ersten C++-Beitrag kennenlernen. Eine Übersicht meiner Social Media findest du hier.

Du bist an einem C++-Training für deine Firma interessiert? Hier findest du meine Trainings, welche selbstverständlich auf die Anforderungen deiner Firma und deines Teams angepasst werden können.

Andreas

(rme)

Entwicklung & Code

programmier.bar: Entwicklung von Headless Apps mit Rust

In dieser Podcastfolge der programmier.bar blicken Joachim Böhmer und Dennis Becker gemeinsam mit Marcel Koch, Softwareberater, Coach und Rust-Autor, über den Tellerrand klassischer Cross-Platform-Frameworks. Im Mittelpunkt steht das Konzept sogenannter Headless Apps und die Frage, wie sich Anwendungslogik unabhängig von konkreten UI-Technologien umsetzen lässt.

Weiterlesen nach der Anzeige

Headless Apps mit Rust

Die drei diskutieren, wie sich die Business-Logik einer Anwendung vollständig in Rust kapseln lässt, um sie plattformübergreifend einzusetzen – unabhängig davon, ob die Benutzeroberfläche mit Flutter, SwiftUI oder Jetpack Compose umgesetzt wird. Auch der Einsatz im Web über WebAssembly (Wasm) sowie auf Mikrocontrollern ist Teil der Betrachtung. Es geht um die Trennung von Core-Logik und UI für die Reduktion technologischer Abhängigkeiten.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externer Inhalt geladen.

In dieser Folge gibt es außerdem einen Architektur-Deep-Dive zu Headless Apps sowie zur Rolle von Rust in diesem Kontext, insbesondere mit Blick auf Performance, Memory Safety und Portabilität. Zudem stellt Marcel Koch das Crux-Framework von Red Badger vor, das den Datenaustausch zwischen dem Rust-Core und den jeweiligen UI-Shells automatisiert. Abschließend diskutieren die drei, in welchen Fällen sich der Mehraufwand einer Headless-Architektur lohnt und wann klassische Lösungen wie Flutter oder Kotlin Multiplatform die sinnvollere Wahl sind.

Die aktuelle Ausgabe des Podcasts steht auch im Blog der programmier.bar bereit: „Headless Apps mit Marcel Koch“. Fragen und Anregungen gerne per Mail oder via Mastodon, Bluesky, LinkedIn oder Instagram.

Weiterlesen nach der Anzeige

(mdo)

Entwicklung & Code

KI-Video- und -Bild-Ersteller Amuse am Ende, ComfyUI als Ersatz

Wer mit dem KI-Tool Amuse Bilder und Videos generiert, könnte sich über ausbleibende Aktualisierungen wundern. Das Projekt liegt offenbar auf Eis, ist aber seit Dezember als Open Source verfügbar. Als Alternative bietet sich ComfyUI an.

Weiterlesen nach der Anzeige

Genaue Hintergründe sind unbekannt, jedoch hat sich der Hauptentwickler hinter Amuse zurückgezogen. Die ursprünglich genutzte Domain amuse.ai steht inzwischen zum Verkauf. Der Quellcode ist unter Apache-2.0-Lizenz auf Github verfügbar. Allerdings sind zwei externe Abhängigkeiten vorhanden, für die Interessierte offenbar Lizenzen erstehen müssen. Die Entwicklung ist damit faktisch zum Erliegen gekommen.

Der bisherige Stand lässt sich weiterhin nutzen. Jedoch sind die Fähigkeiten der verfügbaren KI-Modelle rasch veraltet, aktuelle Modelle liefern etwa mehr, korrektere und natürlichere Details. Amuse hat die Bedienung massiv vereinfacht und auch Hardware-Beschleunigung auf Prozessoren mit ausreichend potenter GPU oder NPU angeboten.

Alternative KI-Tools

AMD wirbt inzwischen nicht mehr für Amuse, sondern prescht aktuell mit einer besseren Integration mit AMD ROCm 7.1.1 in ComfyUI vor. Dafür empfiehlt AMD etwa ein Ryzen AI Max+-System mit 128 GByte Speicher oder eine Radeon AI Pro R9700 in Verbindung mit 64 GByte RAM „für eine optimale Erfahrung“.

Die Alternative ComfyUI gibt es als Download für Windows, macOS oder als manuelle Installation über Github – die liefert auch die größte Unterstützung etwa für Nvidia, AMD, Intel, Apple Silicon oder Ascend mit. Auf der Release-Webseite von ComfyUI gibt es aber auch Portable-Versionen mit Optimierungen für AMD oder Nvidia, die keine Installation benötigen.

Das Web-Interface von ComfyUI ist für Umsteiger erst einmal gewöhnungsbedürftig, lässt sich jedoch nach kurzer Zeit ebenfalls einfach nutzen. Es stehen viel mehr Modelle als in Amuse zur Auswahl, insbesondere zahlreiche Videogeneratoren. Aber auch zur Klangerzeugung und zur Erstellung von KI-Bildern sind zahlreiche Modelle vorhanden. Die Installation etwa in der portablen Version ist ebenfalls ungewohnt. Fehlen Dateien für ein Modell, erscheint ein Dialog mit Schaltflächen zum Herunterladen. Davor steht in dem Dialog dann das Verzeichnis, in das die Datei unter dem „models“-Ordner des ComfyUI-Verzeichnisses gehört; dahin muss die jeweilige Datei einfach gespeichert werden.

Im Graphen auf dem Web-Interface kann man etwa den Prompt und Ausgabegröße in den einzelnen Elementen anpassen und dann die KI ihr Werk vollbringen lassen. Allerdings gelingt das etwa mit AMD Ryzen 7840HS/7640HS-Prozessoren mit ihren mit rund 10 TOPS „schnellen“ NPUs nicht, was unter Amuse kein Problem war. Allerdings waren die Prozessoren auch unter Amuse nicht offiziell unterstützt. Für die älteren Prozessoren bleibt also lediglich, bei Bedarf die ältere Software mit den veraltenden Modellen zu nutzen.

Weiterlesen nach der Anzeige

(dmk)

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenArndt Benedikt rebranded GreatVita › PAGE online

-

Künstliche Intelligenzvor 3 Wochen

Künstliche Intelligenzvor 3 WochenSchnelles Boot statt Bus und Bahn: Was sich von London und New York lernen lässt

-

Entwicklung & Codevor 1 Monat

Entwicklung & Codevor 1 MonatKommentar: Anthropic verschenkt MCP – mit fragwürdigen Hintertüren

-

Künstliche Intelligenzvor 3 Monaten

Künstliche Intelligenzvor 3 MonatenGoogle „Broadwing“: 400-MW-Gaskraftwerk speichert CO₂ tief unter der Erde

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenHuawei Mate 80 Pro Max: Tandem-OLED mit 8.000 cd/m² für das Flaggschiff-Smartphone

-

Social Mediavor 1 Monat

Social Mediavor 1 MonatDie meistgehörten Gastfolgen 2025 im Feed & Fudder Podcast – Social Media, Recruiting und Karriere-Insights

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenFast 5 GB pro mm²: Sandisk und Kioxia kommen mit höchster Bitdichte zum ISSCC