Künstliche Intelligenz

Banana Pi BPI-R4 Pro: High-End-Mainboard für Selbstbau-Router

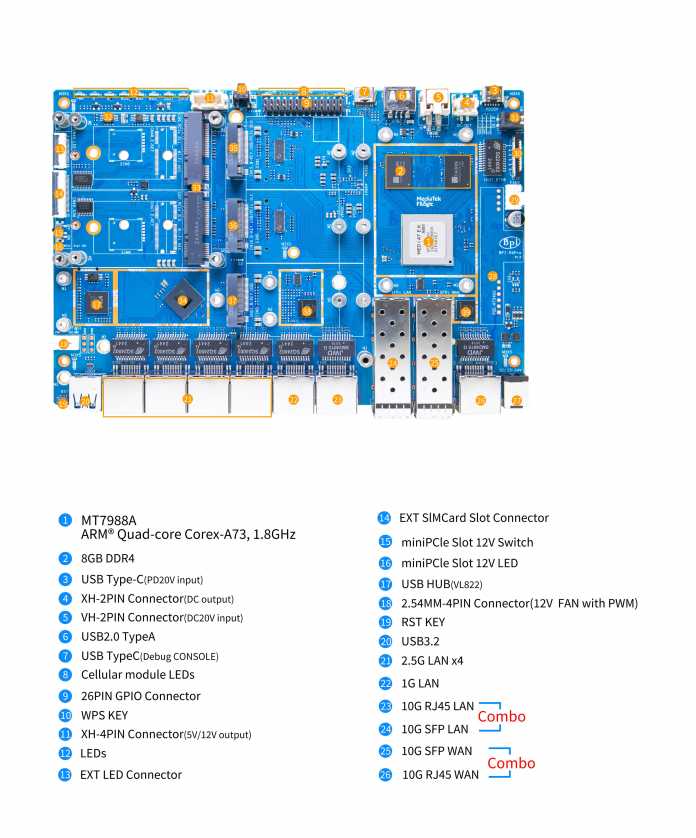

Der chinesische Hersteller Sinovoip verkauft sein bisher am üppigsten ausgestattetes Router-Mainboard, das Banana Pi BPI-R4 Pro. Das Herzstück bildet ein für Router-Verhältnisse flotter Prozessor von Mediatek: Der MT7988A alias Filogic 880 integriert vier ARM-Kerne vom Typ Cortex-A73, flankiert von 8 GByte DDR4-RAM. Damit eignet sich die Platine auch für Selbstbau-Flash-NAS, etwa als Multimedia-Zentrale.

Weiterlesen nach der Anzeige

Viel Ethernet und SFP+

Der Mediatek-Prozessor bindet zahlreiche Zusatzchips per PCI Express und USB an. Zwei Schächte in der Bauform Small Form-Factor Pluggable (SFP+) nehmen Lichtwellenleiter- und Ethernet-Module auf und übertragen bis zu 10 Gbit/s. Zwei RJ45-Buchsen sind ebenfalls für bis zu 10 Gbit/s ausgelegt. Es handelt sich um Kombianschlüsse hinter zwei Netzwerk-Controllern; aus einem RJ45-SFP+-Paar ist also je ein Anschluss nutzbar.

Je ein Port kann sich per WAN (Wide Area Network) mit einem vorgeschalteten Modem verbinden. Für die weitere Verkabelung gibt es viermal 2,5-Gbit/s- und einmal Gigabit-Ethernet. Die Ports hängen hinter mehreren Netzwerk-Controllern: zwei Aeonsemi AS21010P und ein Maxlinear MxL86252C.

Sinovoip / Banana Pi

)

Wi-Fi 7, Mobilfunk und SSDs

Für WLAN-Module gibt es zwei Mini-PCIe-Steckplätze. Sinovoip selbst bietet mit dem BPI-R4-NIC-BE14 ein Wi-Fi-7-Modul an, das beide Mini-PCIe-Steckplätze verwendet. Es unterstützt alle drei WLAN-Bänder 2,4, 5 und 6 GHz simultan, letzteres mit der maximal möglichen Kanalbreite von 320 MHz.

Drei M.2-Steckplätze in B-Key-Bauform nehmen Mobilfunkmodule für 4G oder 5G auf. Passend dazu gibt es drei Nano-SIM-Schächte für getrennte Mobilfunktarife. Auf der Platinenrückseite befinden sich zwei M.2-M-Key-Steckplätze für NVMe-SSDs. Für je zwei M- und B-Key-Steckplätze stehen insgesamt zwei PCIe-3.0-Lanes bereit – von vier Steckplätzen sind daher maximal zwei gleichzeitig nutzbar. Der dritte B-Key-Slot ist per USB angebunden.

Weiterlesen nach der Anzeige

Eine PCIe-3.0-Lane reicht für knapp ein Gigabyte pro Sekunde. Das genügt für SSDs in einem Router oder NAS.

Für ein Betriebssystem und Firmware sind auch 256 MByte SPI-NAND-Flash und 8 GByte eMMC-Flash-Speicher verlötet. Alternativ zu einer SSD lässt sich der Speicher per microSD-Karte erweitern. Zusätzlich gibt es je einmal USB 2.0 und USB 3.2 Gen 1 (früher USB 3.0 genannt). Ein USB-Typ-C-Anschluss dient zum Debugging. Strom bekommt die Platine über ein DC-Netzteil mit 12 oder 24 Volt.

Das Mainboard ist mit 194 mm × 134 mm deutlich größer als bisherige Banana-Pi-Platinen und erfordert daher neue Gehäuse. Einen Entwurf gibt es bereits.

Noch ohne OpenWrt-Support

OpenWrt unterstützt das Banana Pi BPI-R4 Pro laut Übersicht noch nicht. Da OpenWrt aber schon auf den bisherigen R3- und R4-Modellen läuft, sollte der Support für die R4-Pro-Version folgen.

Sinovoip verkauft das Banana Pi BPI-R4 Pro im eigenen Webstore für 165 US-Dollar, umgerechnet 142 Euro. Hinzu kommen 38 US-Dollar für den Versand aus China per DHL und die Einfuhrumsatzsteuer. Unterm Strich sollte das Mainboard knapp 210 Euro kosten. Das WLAN-Modul BPI-R4-NIC-BE14 kostet 70 US-Dollar, womit das Gesamtpaket bei etwa 275 Euro landen dürfte.

Die normale R4-Version ist auch bei deutschen Händlern verfügbar (ab 119,99 €); die abgespeckte Lite-Variante dagegen kaum.

(mma)

Künstliche Intelligenz

Europäische Temu-Büros durchsucht | heise online

Temus Europaniederlassung ist vergangene Woche von Ermittlern im Auftrag der Europäischen Kommission durchsucht worden. Das berichtet Reuters unter Berufung auf einen Eingeweihten. Die EU-Kommission bestätigt das indirekt, ohne jedoch den Namen der chinesischen Einzelhandelsplattform zu nennen.

Weiterlesen nach der Anzeige

„Wir können bestätigen, dass die Kommission eine nicht angekündigte Inspektion in den Räumlichkeiten einer im Online-Handel in der EU tätigen Firma durchgeführt hat”, sagte ein Sprecher zu der Nachrichtenagentur, „unter der Verordnung über den Binnenmarkt verzerrende drittstaatliche Subventionen.” Daraus lässt sich schließen, dass die EU-Kommission den Verdacht hegt, Temu werde von der Volksrepublik China in unzulässiger Weise subventioniert.

Parallel wirft die EU-Kommission Temu vor, Pflichten aus dem Digital Services Act (DSA) unzureichend nachzukommen. Eine Untersuchung hat hohes Risiko illegaler Produkte aufgezeigt. Auch das deutsche Bundeskartellamt ermittelt gegen Temu. Dabei geht es um die auf dem Onlinemarktplatz für Deutschland verwendeten Konditionen für Händler, sowie tatsächliches Verhalten Temus gegenüber den Händlern. Diese könnten, so die Befürchtung, das allgemeine Preisniveau zu Lasten der Verbraucher anheben.

Foreign Subsidies Regulation gilt seit 2023

Solche Subventionen können einem Unternehmen Vorteile im Wettbewerb verschaffen. Beispielsweise könnten künstlich niedrige Preise andere Anbieter, die nicht subventioniert werden, aus dem Markt drängen. Staatliche Subventionen können auch direkt zur Beseitigung von Konkurrenten genutzt werden, indem sie die Übernahme anderer Unternehmen finanzieren.

Solche Verzerrungen kosten nicht nur Arbeitsplätze und reduzieren Steueraufkommen, sondern können langfristig auch Verbrauchern schaden. Denn hat das subventionierte Unternehmen einmal erhebliche Marktmacht erreicht, kann es die Preise anheben, ohne fürchten zu müssen, viel Geschäft an starke Konkurrenten zu verlieren, denn diese gibt es ja dann nicht mehr. Als Gegenmaßnahme ist Mitte 2023 die EU-Verordnung über den Binnenmarkt verzerrende drittstaatliche Subventionen in Kraft getreten (Foreign Subsidies Regulation, FSR).

heise online hat Temu gefragt, welche Subventionen es erhält, seit wann es von der Untersuchung Kenntnis hat, und wie es auf die Untersuchung sowie die Hausdurchsuchung reagiert. Das Unternehmen tritt selbst nicht als Verkäufer auf, sondern betreibt seine Webseite als Plattform für Dritte. Temu gehört zur chinesischen Pinduoduo-Gruppe (PDD Holdings).

Weiterlesen nach der Anzeige

(ds)

Künstliche Intelligenz

Gutachten: US-Behörden haben weitreichenden Zugriff auf europäische Cloud-Daten

Die Debatte um die digitale Souveränität Europas und den strategischen Einsatz US-amerikanischer Cloud-Infrastrukturen in sensiblen Bereichen erhält neuen Zündstoff. Ein bisher unveröffentlichtes Gutachten, das Rechtswissenschaftler der Uni Köln im Auftrag des Bundesinnenministeriums erstellten, ist nun im Zuge einer Anfrage nach dem Informationsfreiheitsgesetz (IFG) öffentlich zugänglich geworden. Es kommt zu dem Schluss, dass US-Behörden weitreichenden Zugriff auch auf Daten haben, die in europäischen Rechenzentren gespeichert sind.

Weiterlesen nach der Anzeige

Zugriff durch Geheimdienste

Die Gutachter sollten klären, ob und in welchem Umfang US-Geheimdienste und andere staatliche Stellen ein rechtliches Zugriffsrecht auf Daten in der Cloud besitzen, selbst wenn die Infrastrukturen außerhalb der Vereinigten Staaten betrieben werden. Laut dem Gutachten erlauben insbesondere der Stored Communications Act (SCA), der durch den Cloud Act erweitert wurde, sowie Abschnitt 702 des Foreign Intelligence Surveillance Act (FISA) US-Behörden, Cloud-Anbieter zur Herausgabe von Daten zu verpflichten.

Ein brisanter Punkt ist die Feststellung zur Reichweite der US-Jurisdiktion. Unternehmen sind demnach angehalten, Daten auch dann herauszugeben, wenn diese außerhalb der USA gespeichert sind. Entscheidend ist demnach nicht der physikalische Speicherort der Informationen, sondern die Kontrolle darüber durch die betroffene Firma. Das impliziert, dass selbst Daten, die in Rechenzentren auf europäischem Boden liegen und über deutsche Tochtergesellschaften verwaltet werden, dem Zugriff unterliegen. Voraussetzung ist, dass die US-Muttergesellschaft die letztliche Kontrolle ausübt.

Reichweite der US-Jurisdiktion

Die Reichweite der US-Gesetze endet hier jedoch nicht. Die Jurisdiktion der Vereinigten Staaten kann laut dem Gutachten nicht nur europäische Tochtergesellschaften US-amerikanischer Unternehmen erfassen. Sie hat auch das Potenzial, rein europäische Unternehmen zu treffen, sofern diese relevante geschäftliche Verbindungen in die USA unterhalten. Damit wird die Gefahr eines indirekten oder direkten Datenzugriffs auf einen weiten Kreis von Unternehmen ausgedehnt, die im europäischen Binnenmarkt operieren.

Obwohl ein Cloud-Anbieter technisch etwa durch Verschlüsselung verhindern könnte, selbst auf die Daten zuzugreifen, vermeidet dies die Herausgabepflicht nicht zwingend. Das US-Prozessrecht verlangt von Parteien, verfahrensrelevante Informationen schon vor Beginn eines Rechtsstreits zu speichern. Ein Cloud-Dienstleister, der regelmäßig mit Herausgabeverlangen konfrontiert ist, könnte daher zur Aufbewahrung von Daten verpflichtet sein. Schließt er sich durch technische Maßnahmen vom Zugang aus, riskiert er erhebliche Bußgelder oder strafrechtliche Konsequenzen.

In Europa dürfen Aufsichtsbehörden auf Basis der Datenschutz-Grundverordnung (DSGVO) Offenlegungen von Informationen an Behörden in Drittstaaten untersagen. Datenübermittlungen in die USA können derzeit auf den wackeligen Angemessenheitsbeschluss der EU-Kommission – das EU-US Data Privacy Framework – gestützt werden. Das Gutachten verdeutlicht aber die rechtlichen Spannungsfelder, die durch die globale Reichweite der US-Gesetze entstehen. Es verweist auf die Notwendigkeit, europäische Alternativen zur Stärkung der digitalen Souveränität zu entwickeln.

Weiterlesen nach der Anzeige

Was heißt das für MS 365 & Co.?

Die Rechtsanwälte Stefan Hessel, Christina Ziegler-Kiefer und Moritz Schneider kommen in einer aktuellen Analyse trotzdem zum Schluss, dass ein datenschutzkonformer Einsatz der cloudbasierten Lösung Microsoft 365 grundsätzlich weiterhin möglich sei. Das abstrakte Risiko, das sich aus den extraterritorialen US-Befugnissen speise, begründe allein keine automatische Unzuverlässigkeit des Auftragsverarbeiters, solange keine systematischen Verstöße gegen europäisches Recht belegt seien. Verantwortliche müssten sich auf ihre Compliance-Pflichten konzentrieren und bei hohem Risiko eine Datenschutz-Folgenabschätzung durchführen. Andere Experten sehen das nicht so.

(vbr)

Künstliche Intelligenz

Digitales Vertrauen in Gefahr: Wenn Behörden ihre alten Domains vergessen

Die Umbenennung einer Bundesbehörde erfordert nicht nur den Austausch von Schildern und Briefköpfen, sondern auch den der zugehörigen Internetadresse. Werden solche vormals staatlich genutzten Domains nach einiger Zeit aufgegeben, kann dies erhebliche Sicherheitsprobleme nach sich ziehen.

Weiterlesen nach der Anzeige

Aufgrund ihrer Historie genießen diese Adressen weiterhin ein hohes Vertrauen, werden in wissenschaftlichen Arbeiten oder von Nachrichtenmedien verlinkt und sind in Suchmaschinen leicht auffindbar. Diese Faktoren machen sie zu einem idealen Ziel für Betrüger und Verbreiter von Desinformation. Unter ehemaligen Behörden-Webadressen finden sich heute teils Werbung für illegales Glücksspiel, Online-Casinos, Wettanbieter und sogar Schadsoftware.

Bundesamt für Flüchtlinge

Ein prägnantes Beispiel dafür ist die alte Domain des heutigen Bundesamts für Migration und Flüchtlinge (BAMF), das bis 2005 noch Bundesamt für die Anerkennung ausländischer Flüchtlinge (BAFl) hieß. Nach der Umbenennung wechselte die Adresse von bafl.de zu bamf.de. Obwohl die alte URL jahrelang auf die neue weiterleitete, wurde sie schließlich aufgegeben. 2025 entdeckte der IT-Sicherheitsforscher Tim Philipp Schäfers, dass bafl.de erneut zur Registrierung frei war. Zuvor hatte dort zeitweise eine seltsame, aber scheinbar harmlose Website mit fragwürdigen Informationen über Asylthemen ihr Domizil aufgeschlagen.

Schäfers, der beim BAMF bereits skurrilen Testkonten auf die Spur gekommen war, sicherte sich laut einem jetzt veröffentlichten Bericht die Domain. Er stellte überraschend fest, dass weiterhin Anfragen aus den Netzen des Bundes an bafl.de gesendet wurden. Diese Infrastruktur verbindet Behörden und Tausende Mitarbeiter.

Das deutete darauf hin, dass interne IT-Systeme – möglicherweise aufgrund einer Fehlkonfiguration – weiterhin automatisiert auf die nicht mehr kontrollierte Adresse zugriffen. Eine solche hartnäckige Verankerung in den Systemen birgt dem Entdecker zufolge ein erhebliches Sicherheitsrisiko. Angreifer könnten durch die beständigen Anfragen Informationen über die interne IT-Infrastruktur ausspionieren und im schlimmsten Fall Systeme manipulieren.

Alte Verweise als hartnäckiges Sicherheitsrisiko

Obwohl das Bundesamt für Sicherheit in der Informationstechnik (BSI) und das BAMF auf die Meldung des Sicherheitsexperten reagierten und die Löschung des Verweises auf bafl.de aus allen Konfigurationen beim ITZBund veranlassten, rissen die automatisierten Anfragen nicht ab. Der Vorfall unterstreicht, dass die Freigabe einer Domain erst erfolgen sollte, wenn sichergestellt ist, dass sie intern auf keinem System mehr verwendet wird. Das BAMF teilte diese Einschätzung laut Netzpolitik.org nachträglich. Es will stärker darauf achten, nicht mehr genutzte Domains aus Sicherheitsgründen weiter zu registrieren.

Weiterlesen nach der Anzeige

Dass es sich nicht um einen Einzelfall handelt, belegt eine Antwort der Bundesregierung auf eine Anfrage der Linksfraktion. Demnach wurden mehrere vormals von Ministerien oder ihren Geschäftsbereichsbehörden genutzte Domains von Dritten registriert und missbräuchlich genutzt. Ein Beispiel ist eine alte URL des Landwirtschaftsministeriums. Diese informiert heute zwar noch über Bioenergiepflanzen, aber blendet Links zu Glücksspiel- und Wettanbietern ein.

Auch das Bundesinstitut für öffentliche Gesundheit (BIÖG), ehemals Bundeszentrale für gesundheitliche Aufklärung, kämpft mit ungenutzten Domains aus früheren Aufklärungskampagnen. Diese verlinken nun ebenfalls auf illegale Online-Casinos. Eine andere, einst für Kinderlieder genutzte Domain verbreitet sogar Schadsoftware. Während einige Ministerien entsprechende Fälle meldeten, signalisierten andere nur „Fehlanzeige“. Das erscheint angesichts der Dimension staatlicher Domainverwaltung und des BAFl-Falls unglaubwürdig.

Mangelnde Transparenz und fehlende Regeln

Die Linken-Abgeordnete Donata Vogtschmidt beklagt ein „Totalversagen“ bei der Sicherung vertrauenswürdiger Webauftritte. Unzureichend erscheint Vogtschmidt die Situation, weil es laut Regierung keine einheitlichen Regeln für den Umgang mit nicht mehr benötigten Domains gibt: Die Zuständigkeit liege bei der jeweiligen Behörde.

Die Regierung lehnt es ab, eine systematische Liste aller in Bundeshand befindlichen Domains und deren Kosten offenzulegen, da dies die Sicherheit der Bundesrepublik gefährden könnte. Diese Geheimhaltung erschwert ein internes Inventar-Management sowie externe Transparenz und notwendige Sicherheitsforschung. Die Schätzungen zur Anzahl der Domains mit staatlichen Inhalten gehen in die Tausende, was die Größe des potenziellen Sicherheitsproblems verdeutlicht.

Um Vertrauen zu schaffen und Missbrauch von Anfang an zu verhindern, könnte die konsequente Nutzung von Subdomains unter bund.de oder der neuen digitalen Dachmarke gov.de helfen. Letztere, die offizielle Websites kennzeichnen soll, befindet sich aber noch in der Pilotphase und ist keine Pflicht. Ein konsequentes Domain-Management, starke Authentifizierung und Kontrolle anstelle von Geheimhaltung wären laut IT-Experten effektiver, um die digitalen Auftritte des Bundes resilienter gegen Missbrauch zu machen.

(wpl)

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenIllustrierte Reise nach New York City › PAGE online

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenJetzt patchen! Erneut Attacken auf SonicWall-Firewalls beobachtet

-

Künstliche Intelligenzvor 2 Monaten

Künstliche Intelligenzvor 2 MonatenAus Softwarefehlern lernen – Teil 3: Eine Marssonde gerät außer Kontrolle

-

Künstliche Intelligenzvor 2 Monaten

Top 10: Die beste kabellose Überwachungskamera im Test

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenSK Rapid Wien erneuert visuelle Identität

-

Entwicklung & Codevor 3 Wochen

Entwicklung & Codevor 3 WochenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

Social Mediavor 3 Monaten

Social Mediavor 3 MonatenSchluss mit FOMO im Social Media Marketing – Welche Trends und Features sind für Social Media Manager*innen wirklich relevant?