Datenschutz & Sicherheit

Comeback von Lumma und NoName057(16): Cybercrime-Zerschlagung misslungen

Gelingt Strafverfolgungsbehörden ein größerer Schlag gegen Akteure und Infrastrukturen des Cybercrime, so ist der Rückgang der verbrecherischen Aktivitäten selten von Dauer: Nach ein paar internen Umbauten setzen sie ihre Angriffe häufig fort, als sei (fast) nichts geschehen.

So auch im Falle zweier Gruppen, die erst kürzlich zum Ziel internationaler Operationen wurden: Sicherheitsforscher haben neue Aktivitäten des berüchtigten Infostealers Lumma beobachtet, und auch die politisch motivierte russische dDoS-Gruppe (distributed Denial-of-Service) NoName057(16) attackierte schon nach wenigen Tagen Funkstille wieder munter deutsche Websites.

Parallel dazu wächst offenbar eine neue Bedrohung heran: US-Behörden haben eine gemeinsame Warnmeldung zu einer Ransomware namens Interlock veröffentlicht. Die ist zwar schon länger aktiv, soll nun jedoch ihre Aktivitäten ausgeweitet haben.

Lumma: wieder voll im Geschäft

Erst Ende Mai dieses Jahres war einem Kollektiv aus Cloud- und Sicherheitsunternehmen, angeführt von Europol und Microsoft, ein empfindlicher Schlag gegen Lumma gelungen. Nachdem Microsoft allein zwischen Mitte März und Mitte Mai rund 400.000 infizierte Windows-Rechner registriert hatte, schlug das Unternehmen zu: Es leitete die Kommunikation zwischen dem Schadprogramm und den Command-and-Control-Servern (C2) der Angreifer zu eigenen Servern um (Sinkholing) und unterband so die kriminellen Aktivitäten. Außerdem wurden nach Angaben Microsofts im Austausch mit Europol ermittelte Angreifer-Domains identifiziert und beschlagnahmt.

Zur „Zerschlagung“ des Lumma-Stealers, der auf infizierten Rechnern unter anderem Browserdaten, Krypto-Wallets, VPN-Konfigurationen und Dokumente im PDF- oder Word-Format abgreift, reichte das aber nicht. Sicherheitsforscher von Trend Micro haben beim gezielten Monitoring von Lumma-Aktivitäten festgestellt, dass der Informationsdiebstahl mittlerweile wieder in vollem Gange ist.

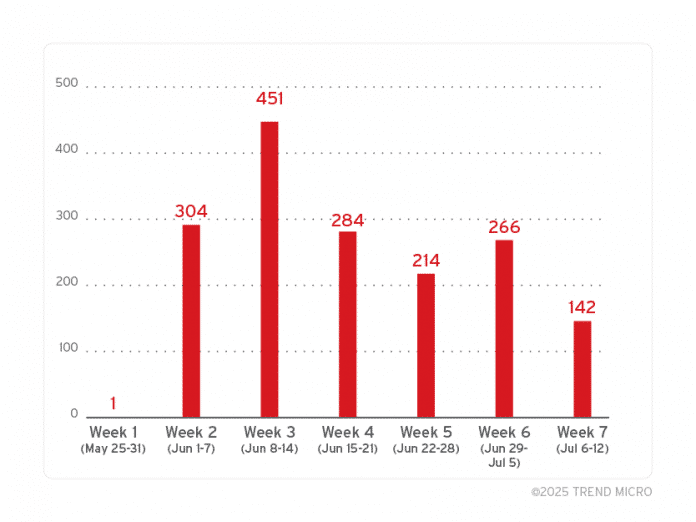

Automatisiert von Trend Micro erfasste Lumma-C2-URLs zeigen den Rückgang nach dem Takedown und die anschließende Wiederaufnahme der Aktivitäten.

(Bild: Trend Micro)

Gegenüber heise security bestätigte ein Experte von Trend Micro, dass es sich bei dem beobachteten Infostealer wahrscheinlich um Lumma handele: „We are sure that this resurgence is Lumma because we have our own automated process of sourcing (through internal rules) and validation of Lumma Stealer samples and Command and Control URLs“.

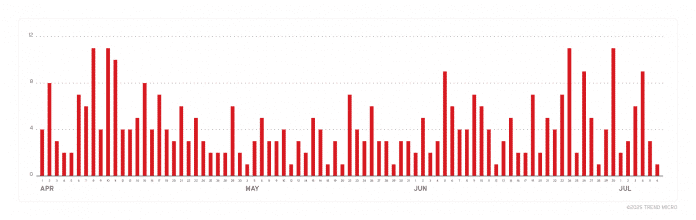

Eine Timeline der Lumma-Angriffe illustriert die Rückkehr zur Infostealer-„Normalität“.

(Bild: Trend Micro)

Statistiken aus Trend Micros Blogeintrag zur Lumma-Rückkehr bilden einen nahezu kompletten Stopp der Malware-Aktivitäten nach Microsofts am 21. Mai 2025 publik gemachten Sinkholing-Aktion ab. Doch bereits ab Anfang Juni kehrten die Gangster allmählich zum „business as usual“ zurück und erreichten im Laufe des Juli wieder ihr vorheriges Aktivitätsniveau.

Auffällig seien damit einhergehende Umbauten der C2-Struktur: Während Lumma zuvor stark auf das Hosting bei Cloudflare gesetzt habe, hätten die Kriminellen ihre Infrastruktur nun stärker diversifiziert. Zur neuen Mischung alternativer Provider zählten verstärkt auch legitime Data Center und Cloud-Infrastruktur-Anbieter mit Sitz in Russland.

NoName057(16): Vergeltungsaufrufe via Telegram

Noch schneller als die Lumma-Gang ließen die Drahtzieher hinter „NoName057(16)“ wieder von sich hören – nämlich schon wenige Tage nach der „Operation Eastwood“ internationaler Strafverfolger vergangene Woche. Laut Bundeskriminalamt (BKA) wurde bei besagter Aktion das Botnetz der Gruppierung abgeschaltet. Außerdem wurden drei Objekte durchsucht und sechs internationale Haftbefehle erlassen; die Fahndung läuft.

Grund für die seit November 2023 laufenden und in die Operation mündenden Ermittlungen waren zahlreiche dDos-Angriffswellen, in deren Zuge deutsche Firmen- und Behörden-Websites lahmgelegt wurden. Aber auch andere Länder wie etwa die Schweiz waren Ziel der Attacken, mit denen die Gruppe eine prorussische politische Botschaft aussenden wollte.

In ihrem Propagandakanal beim Messengerdienst Telegram zeigten sich die Russen unbeeindruckt von den Strafverfolgungsmaßnahmen. Sie bezeichneten die „Operation Eastwood“ als wertlos und riefen ihre Unterstützer zu Vergeltung auf. Nach eigener Aussage setzten sie am gestrigen Mittwoch die Website des Bundesministeriums für Digitalisierung und Staatsmodernisierung, verschiedene Polizeibehörden und die Internetpräsenz des Bundespräsidenten außer Gefecht.

Die Attacken dürften außerhalb der Telegram-Echokammer der Hacktivisten aber großteils unbemerkt geblieben sein – alle genannten Webseiten waren nach kurzer Zeit wieder problemlos abrufbar. Weitere Angriffe auf Websites deutscher Städte und Behörden wurden bereits vollmundig bei Telegram angekündigt.

Interlock: Der nächste Big (Ransomware) Player?

Zu den bereits vorhandenen Bedrohungen hat sich eine weitere gesellt, die IT-Verteidiger im Blick behalten sollten: Die US-Behörde CISA (Cybersecurity and Infrastructure Security Agency) hat gemeinsam mit dem FBI und weiteren Beteiligten einen Sicherheitshinweis zur Ransomware Interlock veröffentlicht. Die ist bereits seit September 2024 aktiv und soll laut CISA auf Unternehmen und Organisationen, aber auch auf Kritische Infrastrukturen abzielen – und zwar sowohl in Nordamerika als auch in Europa.

Interlocks Strategie der doppelten Erpressung (Double Extortion) mit Verschlüsselung, aber auch Exfiltrierung sensibler Daten ist mittlerweile Standard in der Ransomware-Szene. Bemerkenswert ist, dass laut CISA sowohl Interlock-Versionen für Windows- als auch für Linux-Systeme existieren. Dort zielen sie jeweils primär auf die Verschlüsselung installierter virtueller Maschinen (VMs) ab.

Ein beliebtes Einfallstor sind laut CISA unter anderem kompromittierte legitime Websites, auf denen ein Drive-by-Download lauert – laut Sicherheitshinweis eine eher ungewöhnliche Infektionsmethode für Ransomware. Die Bande hinter Interlock setzt zudem (wie auch Lumma) auf Social Engineering in Gestalt gefälschter Captchas mit Nutzerinteraktion („ClickFix“). Weitere Informationen sowie Kompromittierungsindikatoren (Indicators of Compromise, IoC) sind dem Sicherheitshinweis zu entnehmen.

Übrigens haben die CISA-Analysten beobachtet, dass im Zuge von Interlock-Infektionen hin und wieder auch Lumma auf die Systeme geschleust wurde. Eine ungute Allianz, die sich nun fortsetzen könnte. Bis zur nächsten Cybercrime-Zerschlagung – und der sich (mit hoher Wahrscheinlichkeit) anschließenden „Wiederauferstehung“.

(ovw)

Datenschutz & Sicherheit

Atlassian Jira Data Center: Angreifer können Daten abgreifen

Admins von Atlassian-Software sollten zeitnah Confluence Data Center und Jira Data Center auf den aktuellen Stand bringen. Geschieht das nicht, können Angreifer an zwei Sicherheitslücken ansetzen, um Systeme zu attackieren.

Weiterlesen nach der Anzeige

Jetzt Systeme schützen

Eine Schwachstelle (CVE-2025-22167 „hoch„) betrifft Jira Software Data Center und Jira Software Server. An dieser Stelle können Angreifer im Zuge einer Path-Traversal-Attacke unrechtmäßig auf Daten zugreifen. In einer Warnmeldung versichern die Entwickler, dass sie die Lücke in den Versionen 9.12.28, 10.3.12 und 11.1.0 geschlossen haben.

Die Schwachstelle (CVE-2025-22166 „hoch„) in Confluence Data Center dient einem Beitrag zufolge als Ansatzpunkt für DoS-Attacken. An dieser Stelle schaffen die Ausgaben 8.5.25, 9.2.7 und 10.0.2 Abhilfe.

Auch wenn es noch keine Berichte zu laufenden Angriffen gibt, sollten Admins mit der Installation der Sicherheitsupdates nicht zu lange warten.

(des)

Datenschutz & Sicherheit

Angreifer attackieren kritische Lücke in Adobe Commerce und Magento

Für eine kritische Sicherheitslücke in Adobes Shop-Systemen Commerce und Magento stehen seit September Updates zum Schließen bereit. Die sollten Admins zügig installieren – Attacken auf die Schwachstellen laufen inzwischen.

Weiterlesen nach der Anzeige

Adobe hat die Sicherheitsmitteilung zur Schwachstelle inzwischen angepasst und ergänzt, dass das Unternehmen von Angriffen im Internet auf die Lücke weiß. Richtig konkret wird das Unternehmen bei der Schwachstellenbeschreibung nicht, sondern zieht sich abstrakt auf „Common Weakness Enumeration“-Einordnung der Probleme zurück. Demnach handelt es sich um eine unzureichende Eingabeprüfung (Improper Input Validation, CWE-20), die zur Umgehung von Sicherheitsfunktionen führt (CVE-2025-54236, CVSS 9.1, Risiko „kritisch„). Im zugehörigen CVE-Eintrag findet sich der konkretere Hinweis, dass „erfolgreiche Angreifer das missbrauchen können, um Sessions zu übernehmen“. Nutzerinteraktion ist zum Missbrauch nicht nötig.

Eine technisch tiefergehende Analyse findet sich bei NullSecurityX. Es handelt sich um eine Deserialisierungs-Schwachstelle, die die IT-Forscher „SessionReaper“ genannt haben. „Diese Schwachstelle ermöglicht es nicht authentifizierten Angreifern, REST-, GraphQL- oder SOAP-API-Endpunkte auszunutzen, was zu einer Übernahme der Sitzung oder unter bestimmten Bedingungen (etwa dateibasierter Session-Speicher) zur Ausführung von Code aus dem Netz (RCE) führen kann“, erörtern sie dort.

Cyberangriffe haben begonnen

Die IT-Analysten von Sansec haben nun seit Mittwoch aktive Angriffe auf die Sicherheitslücke „SessionReaper“ beobachtet. Den Autoren des Sicherheitsberichts zufolge haben derzeit lediglich 38 Prozent der Adobe-Commerce und -Magento-Stores die Sicherheitsupdates installiert – mehr als 60 Prozent der Shops sind damit noch verwundbar. IT-Sicherheitsforscher von Assetnote haben eine Analyse des Patches vorgelegt und die Deserialisierungslücke darin vorgeführt.

Erste Angriffe haben die IT-Forscher bereits beobachtet, Proof-of-Concept-Exploits sind öffentlich verfügbar. Daher rechnen die Analysten damit, dass nun massive Angriffe bevorstehen. Cyberkriminelle nehmen den Exploit-Code in ihre Werkzeugkästen auf und scannen das Netz automatisiert nach verwundbaren Instanzen. IT-Verantwortliche sollten die von ihnen betreuten Magento- und Commerce-Shops umgehend mit den bereitstehenden Aktualisierungen versorgen.

(dmk)

Datenschutz & Sicherheit

Microsoft WSUS: Notfallupdate stopft kritische Codeschmuggel-Lücke

Microsoft hat am frühen Freitagmorgen ein Update außer der Reihe für die Windows Server Update Services (WSUS) veröffentlicht. Es schließt laut Microsoft eine kritische Sicherheitslücke korrekt, durch die Angreifer Schadocde einschleusen und ausführen können. Ein Proof-of-Concept-Exploit ist den Redmondern zufolge inzwischen aufgetaucht. Admins sollten daher zügig handeln und den neuen Patch anwenden.

Weiterlesen nach der Anzeige

Darauf weist ein Eintrag in Windows-Release-Health-Message-Center von 4 Uhr mitteleuropäischer Sommerzeit am Freitagmorgen hin. „Microsoft hat eine Remote-Code-Execution-Schwachstelle (RCE) im Berichtswebdienst der Windows Server Update Services (WSUS) entdeckt“, schreiben die Entwickler dort. „Ein Update-außer-der Reihe (Out-of-band, OOB) wurde am 23. Oktober veröffentlicht, um das Problem anzugehen“ – durch die Zeitverschiebung ist es zum Meldungszeitpunkt an der Pazifikküste der USA noch Donnerstag. Microsoft führt weiter aus: „Es handelt sich um ein kumulatives Update. [..] Sofern Sie die Windows-Sicherheitsupdates aus dem Oktober noch nicht installiert haben, empfehlen wir, das Update-außer-der-Reihe stattdessen zu anzuwenden.“ Nach der Aktualisierung ist ein Neustart erforderlich.

Angriff ohne vorherige Authentifizierung möglich

Microsoft hat zum Oktober-Patchday bereits einen Softwareflicken zum Schließen der Lücke veröffentlicht. Die Beschreibung der Schwachstelle lautet: „Die Deserialisierung nicht vertrauenswürdiger Daten im Windows Server Update Service ermöglicht es einem nicht autorisierten Angreifer, Code über ein Netzwerk auszuführen“ (CVE-2025-59287, CVSS 9.8, Risiko „kritisch„).

Die Entwickler schreiben dort im Widerspruch zum Eintrag im Message Center, dass zum vollständigen Korrigieren der Schwachstelle Kunden mit Windows-Servern das Update-außer-der-Reihe anwenden sollen. Sie nennen auch einen Workaround, der unbedingt bis zur Installation der Updates angewendet werden sollte: Entweder deaktivieren Admins den WSUS, oder sie blockieren den Zugriff auf dessen Ports 8530 und 8531 auf der Host-Firewall und machen ihn so unerreichbar.

Das Update steht für diverse Server zur Verfügung:

Weiterlesen nach der Anzeige

Es handelt sich bereits um das zweite ungeplante Update im Oktober. Am Dienstag hat Microsoft ein Update außer der Reihe veröffentlicht, das ein Problem mit der Windows-Wiederherstellungsumgebung korrigiert. Die ließ sich nach den Sicherheitspatches vom Oktober nicht mehr mit USB-Tastaturen und -Mäusen bedienen.

(dmk)

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenDer ultimative Guide für eine unvergessliche Customer Experience

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenAdobe Firefly Boards › PAGE online

-

Social Mediavor 2 Monaten

Social Mediavor 2 MonatenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenEventSourcingDB 1.1 bietet flexiblere Konsistenzsteuerung und signierte Events

-

UX/UI & Webdesignvor 1 Monat

UX/UI & Webdesignvor 1 MonatFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

UX/UI & Webdesignvor 6 Tagen

UX/UI & Webdesignvor 6 TagenIllustrierte Reise nach New York City › PAGE online

-

Social Mediavor 1 Monat

Social Mediavor 1 MonatSchluss mit FOMO im Social Media Marketing – Welche Trends und Features sind für Social Media Manager*innen wirklich relevant?