Datenschutz & Sicherheit

Server offline: Angreifer kapern PCs mit Lücke in „Call of Duty WW2“

In der Windows-Version des Shooters „Call of Duty WW2“ lauert offenbar eine schwere Sicherheitslücke. Wie mehrere Spieler mittels Videoaufzeichnung zeigten, scheinen Unbekannte einen Weg gefunden zu haben, Schadcode auf den Windows-PCs ihrer Mitspieler auszuführen. Betroffen ist wohl die in Microsofts Game Pass enthaltene Version des 2017 erschienenen Shooters. Onlinespiele sind nicht mehr möglich, das weitere Vorgehen unklar.

Kurze Videos zeigen, wie eine blutige Spielszene vor Weltkriegskulisse plötzlich pausiert und zwei Fenster auf dem Bildschirm erscheinen: Zuerst die typische Transferanzeige des Kommandozeilen-Downloadprogramms cURL, wenige Sekunden später ein weiteres Kommandozeilenfenster und dann der Windows-Editor Notepad: „Marc E Mayer just RCEd your ass please contact Mitchell Silberberg and Knupp LLP“, besagt die Botschaft des mutmaßlichen Angreifers auf dem PC des Opfers.

RCE steht für „Remote Code Execution“, also Codeausführung aus der Ferne. Und genau das ist hier offenbar passiert: Über eine im Spielclient enthaltene Sicherheitslücke konnte ein Spieler offenbar Schadcode auf den PC seines Mitspielers schleusen. Die kurze Botschaft ist möglicherweise eine Protestnote an Activisions Adresse. Bei „Mitchell Silberberg & Knupp LLP“ handelt es sich um eine US-Anwaltskanzlei, die Activision in der Vergangenheit vertreten hat – und zwar unter anderem gegen den deutschen Cheat-Anbieter EngineOwning. Marc E. Mayer ist ein Partner jener Kanzlei, der Activision in vielerlei juristischen Auseinandersetzungen gegen Bot-Hersteller, Anbieter privater Multiplayer-Server und Konkurrenzunternehmen repräsentierte.

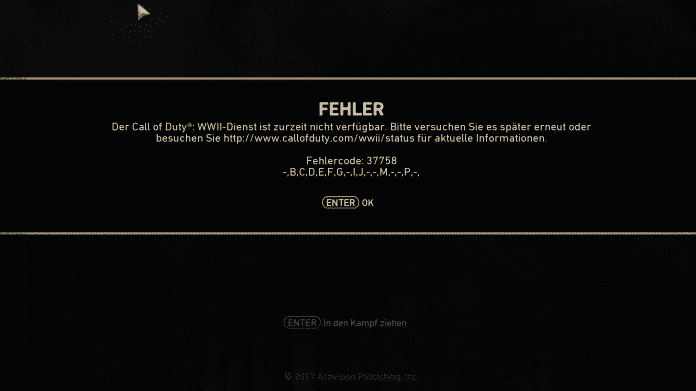

Microsoft und Activision haben mehreren Berichten zufolge, unter anderem bei Rock Paper Shotgun, die Server offline genommen. Wir haben das getestet und konnten das Spiel installieren und starten – der Versuch, einer Online-Partie beizutreten, blieb jedoch ebenso erfolglos wie der Versuch, ein lokales Match zu starten. Auch eine Anfrage bei der Microsoft-Pressestelle blieb kurzfristig unbeantwortet. Wir werden diese Meldung gegebenenfalls aktualisieren.

Auch im Steam-Forum zu Call of Duty: WW2 sammeln sich erste Betroffene. In Rezensionen warnen Spieler davor, die Online-Version zu starten und raten Opfern zu Malware-Scans. Die Steam-Version hat ihr letztes Update im Jahr 2020 erfahren.

Wer kennt ihn nicht, den Fehler 37758, Unterfehler B,C,D,E,F,G,I,J,M,P? Spieler von Call of Duty: WW2 sind seit einigen Tagen mit ihm vertraut.

Klassiker mit gut abgehangener CoDebasis

Ob Activision vor der Wiederveröffentlichung noch Aktualisierungen und Fehlerbehebungen bei „COD:WW2“ vorgenommen hat, ist unklar. Somit ist nicht auszuschließen, dass auch andere Versionen des acht Jahre alten Spiels betroffen sind. Die Codebasis scheint gut abgehangen, denn das letzte Update für die herkömmliche PC-Version außerhalb des Microsoft-Pauschalangebots erschien offenbar im Jahr 2018. Das verrät eine Archivkopie der entsprechenden Activision-Produktseite. Das dort erwähnte „Attack of the Undead Community Event“ fand im Mai 2018 statt.

Kürzlich wandte sich ein Games-Lobbyverband, dem auch Microsoft angehört, gegen eine Petition zur Erhaltung von Spielen – die geforderte Nachhaltigkeit mache Spiele unwirtschaftlich. Die Lobbyisten führen unter anderem die Haftbarkeit für illegale Inhalte an. Dennoch sah Activision offenbar keine Probleme darin, ein fehlerhaftes Spiel erneut auf die Spielerschaft loszulassen.

Update

08.07.2025,

14:35

Uhr

Passage zur Situation bei Steam ergänzt.

(cku)

Datenschutz & Sicherheit

Breakpoint: Gefangen in der Vereinzelung

Alleinsein tut gut. Am besten geht es uns, wenn wir mit einem Iced Matcha Latte in der Hand auf dem Bett sitzen, eine Gesichtsmaske tragen und uns die neue Staffel unserer Lieblingsserie gönnen. Andere Menschen brauchen wir dabei nicht. Von denen müssen wir uns an solchen Selfcare-Tagen möglichst fernhalten.

Wer es sich gut gehen lassen will, der geht nicht raus, der bleibt daheim. Wenn er sich vernetzt, dann höchstens digital. Statt zu kommunizieren, konsumiert er lieber. So ist er zufrieden. Und so ist er unglaublich frei – vor allem von der Last anderer Menschen.

Diesen Lifestyle bewerben Influencer derzeit in Kurzvideos auf TikTok oder Instagram. Ein geeistes Milchgetränk hier, ein Wellnessurlaub dort, dazu am liebsten noch ein neues Kleidungsstück online shoppen. Und die Lohnarbeit wird natürlich ebenfalls remote erledigt.

Auf diese Weise kommen wir dann zur ersehnten Ruhe – durch die Abwesenheit von Freunden, Partnern, Familienmitgliedern, Bekannten und erst recht von den Kollegen.

Selfcare, weil wir anderen nichts schulden

Die Idee eines derart befreiten Ichs verkaufen uns Influencer und Unternehmen. Wirklich um uns sorgen, so ihr Narrativ, das müssen wir uns vor allem selbst tun – frei von anderen. Frei von all den Verpflichtungen und Zwängen der Gemeinschaft.

Diese sogenannte Selfcare soll man nicht hinterfragen, sondern einfach leben. Der besten Freundin absagen oder doch nicht zur Familienfeier kommen, dem Kumpel lieber nicht beim Umzug helfen und mittags in Ruhe am eigenen Schreibtisch statt mit den Kollegen in der Kantine essen. Anderen schuldet man schließlich nichts. Warum also Mühen auf sich nehmen, wenn man sich währenddessen mit sich selbst beschäftigen kann?

Sich um sich selbst zu kümmern, ist legitim. Auch soziale Events abzusagen oder weniger Zeit unter Menschen zu verbringen, kann guttun und etwa dabei helfen, der ständigen Reizüberflutung zu entkommen. Die Verklärung der sozialen Isolation und Ignoranz zum Lifestyle ist jedoch nicht nur falsch, sondern schädlich.

Das falsche Versprechen der Befreiung

Was wir da in kurzen Videoschnipseln als Selbstfürsorge präsentiert bekommen, fügt sich hervorragend ein in einen neoliberalen Zeitgeist. Er stellt das Individuum nicht nur über die Gemeinschaft, sondern zugleich den Wert von Gemeinschaft in Abrede.

„There is no such thing as society“, brüllen einem die Videos regelrecht entgegen, in denen Influencer Pilates üben, Protein-Shakes trinken, Freundinnen meiden und dabei ganz für sich bleiben. Sie verbreiten die Idee, man sei niemandem außer sich selbst verpflichtet. Deswegen sei es nicht mehr als das natürliche eigene Recht, die (sozialen) Bedürfnisse Anderer zu ignorieren – und das ganze dann Selfcare zu nennen.

Andere Menschen sind in dieser Ideologie vor allem Wesen, die einem selbst Energie rauben. Das Bedürfnis von Freunden und Familie, sich um sie zu sorgen und ihnen zu helfen, darf man deswegen getrost ignorieren. Und wer könnte empfänglicher sein für eine solche Botschaft, als Menschen, die ohnehin schon in eben jenem Moment mutmaßlich alleine am Bildschirm kleben und ein Kurzvideo nach dem anderen konsumieren, statt Zeit mit anderen zu verbringen?

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Diese neue Welle des vorgeblichen Individualismus verspricht Befreiung. Am Ende führt dieses Hirngespinst des von der Gemeinschaft losgelösten Menschen jedoch nur zur Vereinzelung. Und diese Vereinzelung hat einen Zweck: Wer einsam – oder neutraler: allein – ist, verbringt folgerichtig weniger Zeit mit anderen Menschen. Er organisiert sich seltener politisch. Wozu auch? Es zählen doch nur die eigenen Interessen. Und er kümmert sich nicht um andere und verliert im Zurückgezogensein der Ich-Bezogenheit das, was er eigentlich hervorbringen wollte: sich selbst.

Gemeinschaft ist die beste Fürsorge

Die Grundannahme, wir wären nur uns selbst verpflichtet, ist falsch. Wir schulden einander etwas und dieses Etwas ist nicht mehr und nicht weniger als Gemeinschaft und gegenseitige Fürsorge.

Der Preis für diese Gemeinschaft ist, häufiger als uns vielleicht lieb ist, Unannehmlichkeit. Es ist anstrengend, dem Freund Beistand nach einem Trauerfall zu leisten oder die Kinder der Cousine zu hüten. Und es mag sich wie Selfcare anfühlen, genau das nicht zu tun.

Diesen Preis sollten wir aber bereit sein zu zahlen. Denn nur kurzfristig mag es uns besser gehen, wenn wir Verantwortung für andere von uns weisen. Langfristig aber sind wir auf Gemeinschaft und Fürsorge angewiesen. Und diese Fürsorge kann es nur geben, wenn sich Menschen umeinander kümmern. Wenn sie füreinander Verantwortung übernehmen.

Darum: Lasst euch nicht vereinzeln. Wer den Influencer-Scharlatanen auf den Leim geht und seine Beziehungen vernachlässigt, um vermeintliche Selfcare zu betreiben, der droht, sich in der Einsamkeit zu verlieren. Diesen Gefallen sollten wir all jenen, die uns vereinzeln wollen, nicht tun.

Datenschutz & Sicherheit

Die Woche, als ein Zombie auf die große Bühne trat

Liebe Leser*innen,

gelegentlich beschreiben wir jahrelang vorgebrachte staatliche Überwachungsvorhaben als Zombies. Wie untote Fantasiewesen kehren sie immer wieder auf die Bildfläche zurück. Egal, wie oft man ihnen den Garaus macht.

Einer der ältesten netzpolitischen Zombies ist die Vorratsdatenspeicherung. Sie wurde schon argumentativ erledigt, als ich noch zur Schule gegangen bin und für irgendwelche Vokabeltests lernen musste. Entlarvt als grundrechtlich fragliche Scheinlösung; als unter fadenscheinigen Vorwänden vorgebrachte Überwachungsfantasie. Aber egal, wie oft sie scheinbar erledigt wurde, die Forderung kehrt immer wieder zurück. (Siehe Donnerstag.)

Ein anderer Zombie sind Alterskontrollen. Ich war gerade drauf und dran zu behaupten, dieser Zombie sei noch recht jung. Dann habe ich gesehen: Der älteste Artikel mit dem Begriff „Altersverifikation“ in unserem Archiv stammt aus dem Jahr 2007. Also halte ich mich lieber zurück mit der Zombie-Altersbestimmung.

Frappierende Ähnlichkeiten

14 Jahre später, 2021, habe ich erstmals über Alterskontrollen geschrieben. Damals fühlte mich recht allein mit dem Thema. 2023 dann rumorte es in meinem netzpolitischen Umfeld, dass Alterskontrollen bald das nächste große Ding werden. Jetzt ist es so weit. Das Thema ist auf höchster politischer Bühne angekommen, etwa bei der EU-Kommission und Bundesregierung, aber auch im Ausland wie in Großbritannien und Australien.

Die Ähnlichkeiten zwischen Alterskontrollen und der Vorratsdatenspeicherung sind frappierend: Wieder haben wir es zu tun mit einer grundrechtlich fraglichen Scheinlösung, einer unter fadenscheinigen Vorwänden vorgebrachten Überwachungsfantasie. Dieses Bild zeichnet sich zunehmend ab, je mehr ich darüber lese und berichte. Zuletzt etwa diese Woche, als ich mich in ein Diskussionspapier der Leopoldina vertieft habe.

Ein Zitat, bei dem mich jede Aussage stört

Wie es sich für einen Zombie gehört, wird auch die Forderung nach Alterskontrollen immer wieder ans Tageslicht zurückkehren. Jüngst diese Woche durch Kerstin Claus, Bundesbeauftragte gegen sexuellen Missbrauch von Kindern und Jugendlichen. Anlass war das neue Lagebild mit Zahlen zu erfassten Sexualdelikten gegen Minderjährige. Claus sagte auf der dazugehörigen Pressekonferenz:

Wir brauchen eine umfassende Altersverifikation, weil wir nur so Safe Spaces, sichere Räume, für Kinder und Jugendliche auch digital schaffen können. Und dafür brauchen wir rechtliche Vorgaben und eine verlässliche technische Umsetzung.

An diesem Zitat stört mich jede einzelne Aussage.

- Erstens: Es gibt doch längst rechtliche Vorgaben. Zum Beispiel, frisch verhandelt und Kraft getreten, das Gesetz über digitale Dienste auf EU-Ebene. Die Vorgaben sehen nach grundrechtlicher Abwägung keine „umfassende“ Altersverifikation vor, lassen aber Raum für Alterskontrollen je nach Risiko.

- Zweitens: Es gibt keine „verlässliche technische Umsetzung“ für Alterskontrollen. Das ist reines Wunschdenken.

- Drittens: Altersverifikation allein schafft keine sicheren Räume für Kinder. Das betonen Fachleute durch die Bank weg. Zur Diskussion steht allenfalls, in welcher Form sie ein Baustein sein kann.

Ich weiß ja nicht, wie es euch geht mit diesem Zitat, aber mich hat das wütend gemacht. Eine Weile lang wusste ich nicht, wie ich diesen Wochenrückblick jetzt beenden soll. Vielleicht mit einem Tableflip-Emoticon?

(╯°□°)╯︵ ┻━┻

Das hat jedenfalls gutgetan.

Mich würde es freuen, mehr Zeit mit seriösen Lösungsideen verbringen zu können, als mit dem stumpfen Kampf gegen Überwachungszombies.

Bis die Tage und schönes Wochenende

Sebastian

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Datenschutz & Sicherheit

BSI: Etwas mehr E-Mail-Sicherheit – und weiter Luft nach oben

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) und Anbieter von E-Mail-Diensten melden erste Erfolge bei einer gemeinsamen Aktion für mehr E-Mail-Sicherheit. Vor allem zwei technische Richtlinien des BSI sollen für eine bessere Absicherung sorgen, ohne dass die Endnutzer selbst etwas tun müssten.

Auch über 40 Jahre nach der ersten E-Mail in Deutschland ist Mail „nach wie vor der wichtigste Kanal“, sagte BSI-Chefin Claudia Plattner am Freitag in Berlin. „Es ist aber leider auch das wichtigste Einfallstor für Cyberangriffe.“

Sensibilisierung nicht ausreichend

Von Phishing über Fake News bis hin zu Sabotageaktionen spiele E-Mail eine wichtige Rolle, sagte die BSI-Präsidentin. Die in vielen Organisationen gelebte Sensibilisierung der Nutzer sei zwar wichtig, allein aber nicht ausreichend. Genau da setze die Kampagne des BSI zur Erhöhung der E-Mail-Sicherheit an.

Deren Zwischenstand präsentierte Plattner am Freitag zusammen mit den Branchenverbänden und Bitkom. Für den Eco betont Norbert Pohlmann die Relevanz von E-Mail. Trotz aller Alternativen von Slack über Teams und Messenger sei Mail nach wie vor das Mittel der Wahl, da sie ein globaler Akteur ohne dominierende Akteure sei.

Doch bei der Sicherheit sieht Pohlmann viel Luft nach oben: „Wir haben ein echtes Problem mit unserer E-Mail-Infrastruktur.“ Pohlmann, der auch Inhaber einer Professur für IT-Sicherheit ist, sieht dabei auch die Unternehmen in der Pflicht, deutlich mehr zu tun.

Ähnlich sieht es auch Susanne Dehmel, Vorstandsmitglied beim Bitkom: Die Verantwortung dürfe nicht länger ausschließlich bei Empfängerinnen und Empfängern der E-Mails gesehen werden. Korrekt implementierte Standards würden dabei helfen, die Risiken etwa durch Phishing und Spoofing deutlich zu reduzieren.

BSI bittet um freiwillige Verbesserung

150 Unternehmen, vor allem E-Mail-Anbieter, aber auch Hoster, hätten sich freiwillig bereit erklärt, hieran mitzuwirken, sagte Plattner. Auch ohne gesetzliche Regelung sei es also möglich, Wirkung in der Praxis zu erzielen.

Das BSI hat ab Februar 2025 eine Bestandsaufnahme durchgeführt, inwiefern Anbieter die empfohlenen Maßnahmen der technischen Richtlinien 03108 und 03182 umsetzen.

Nur 20 Prozent der Unternehmen haben demnach etwa DNSSEC korrekt eingesetzt; die DNS-basierte Authentisierung von Namen (DANE) sogar nur 11 Prozent. Das BSI habe daraufhin die Unternehmen aktiv angesprochen – und im Juni seien die Zahlen bereits deutlich besser gewesen. Hinzugekommen seien zudem zahlreiche Unternehmen, die sich von sich aus gemeldet hätten.

Während das BSI auf der einen Seite Unternehmen öffentlich lobt, die sich der Initiative angeschlossen haben, nutzt es an anderer Stelle seine gesetzlichen Befugnisse: eine öffentliche Liste von E-Mail-Anbietern und ihrer Entsprechung der BSI-Kriterien. Apples mac.com und me.com etwa erfüllen nur fünf der derzeit sieben BSI-Kriterien – etwa weil alte TLS-Versionen weiter zugelassen würden. Auf gleichem Niveau sieht die Bonner IT-Sicherheitsbehörde auch gmail.com, outlook.com und msn.com.

Verschlüsselung: BSI und Verbände einig

Was E-Mail auch nach über 40 Jahren nicht flächendeckend leisten kann, ist die Ende-zu-Ende-Verschlüsselung. Geht es nach Pohlmann, sollte sich das jedoch ändern. Derzeit aber sind hier Messenger wie Signal, Threema oder Wire gängig – und zugleich politisch unter Beschuss. Unklar ist derzeit, wie sich künftig Bundesinnenminister Alexander Dobrindt bei den Debatten um ein mögliches Brechen von Verschlüsselung positionieren wird.

„Wir sollten erstmal schauen, dass wir uns absichern, Prozesse absichern, Unternehmen absichern“, sagte Pohlmann. „Wir können nicht auf die Wahrscheinlichkeit, dass wir ein Prozent der Kriminellen identifizieren können, unsere ganze Gesellschaft unsicherer machen.“ Auch für den Bitkom gelte, dass Verschlüsselung das wichtigste Instrument für sichere Kommunikation sei, und das solle auch nicht angetastet werden, betonte Susanne Dehmel.

Für BSI-Präsidentin Plattner, deren Behörde in weiten Teilen dem Bundesinnenministerium unterstellt ist, gibt es technologisch hierbei eine klare Sicht: „Wir müssen immer dafür sorgen, dass wir sichere Infrastrukturen haben.“ Ende-zu-Ende-Verschlüsselung sei dafür ein wichtiges Mittel. Plattner warnte vor den möglichen Folgen künstlich eingebauter Abhörschnittstellen: Salt Typhoon habe gezeigt, welche Risiken mit solchen Herangehensweisen verbunden seien.

(vbr)

-

Datenschutz & Sicherheitvor 2 Monaten

Datenschutz & Sicherheitvor 2 MonatenGeschichten aus dem DSC-Beirat: Einreisebeschränkungen und Zugriffsschranken

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenMetal Gear Solid Δ: Snake Eater: Ein Multiplayer-Modus für Fans von Versteckenspielen

-

UX/UI & Webdesignvor 5 Tagen

UX/UI & Webdesignvor 5 TagenDer ultimative Guide für eine unvergessliche Customer Experience

-

Online Marketing & SEOvor 2 Monaten

Online Marketing & SEOvor 2 MonatenTikTok trackt CO₂ von Ads – und Mitarbeitende intern mit Ratings

-

Digital Business & Startupsvor 2 Monaten

Digital Business & Startupsvor 2 Monaten10.000 Euro Tickets? Kann man machen – aber nur mit diesem Trick

-

Entwicklung & Codevor 4 Tagen

Entwicklung & Codevor 4 TagenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenPhilip Bürli › PAGE online

-

Social Mediavor 2 Monaten

Social Mediavor 2 MonatenAktuelle Trends, Studien und Statistiken