Datenschutz & Sicherheit

USA verlängern Zollvergünstigungen für importierte Autoteile

US-Präsident Donald Trump hat Zollvergünstigungen bei in den USA produzierten Autos mit importierten Bauteilen bis zum Jahr 2030 verlängert. Hersteller können dabei bis zu 3,75 Prozent vom Verkaufspreis ihrer Fahrzeuge erstattet bekommen. Die Maßnahme sollte ursprünglich 2027 auslaufen – und der Erstattungs-Anteil vom zweiten Jahr an auf 2,5 Prozent sinken.

Weiterlesen nach der Anzeige

Trump hatte die Zölle von 25 Prozent auf importierte Autos und Bauteile im Frühjahr verhängt. Der Präsident verkündete nun auch Zölle auf Importe von Lastwagen und Bussen in die USA. Bei Lastwagen und Bauteilen dafür liegt der Zoll bei 25 Prozent. Wie bei den Autos können Hersteller bis 2030 für in den USA gebaute Fahrzeuge 3,75 Prozent vom Verkaufspreis zurückbekommen. Trump verwies darauf, dass rund 43 Prozent der in den USA verkauften Lastwagen importiert seien. Bei Bussen wurde der Zoll auf zehn Prozent festgelegt.

Mit der Verlängerung der Vergünstigungen geht Trump auf Sorgen von US-Herstellern wie Ford und General Motors ein. Sie sahen vor allem in der Handelsvereinbarung mit Japan, die einen Zoll von 15 Prozent auf dort gebaute Fahrzeuge festlegte, einen problematischen Deal für die amerikanische Industrie. Denn bei in den USA montierten Fahrzeugen liegt der Anteil importierter Bauteile, auf die jedoch Zölle von 25 Prozent fällig werden können, bei 40 bis 50 Prozent.

(nie)

Datenschutz & Sicherheit

Notepad++-Updater installierte Malware | heise online

Der in Notepad++ integrierte Updater hat sich Malware unterschieben lassen und diese auf einigen PCs installiert. Der Entwickler des mächtigen Open-Source-Texteditors reagiert mit einem Update auf Notepad++ v8.8.9. Nutzerinnen und Nutzer müssen die Aktualisierung derzeit manuell vornehmen.

Weiterlesen nach der Anzeige

In einem News-Beitrag auf der Notepad++-Webseite erklärt der Entwickler Don Ho, dass „einige Sicherheitsexperten von Vorfällen berichtet haben, bei denen Internetverkehr übernommen wurde, der Notepad++ betrifft“. Demnach haben die Untersuchungen ergeben, dass Traffic des Notepad++-Updaters WinGUp „gelegentlich auf bösartige Server umgelenkt wurde, was im Herunterladen kompromittierter ausführbarer Dateien mündete“. Der IT-Sicherheitsforscher Kevin Beaumont berichtet von mindestens drei Organisationen, die „Interessen in Südasien haben“, die derart gezielt angegriffen wurden.

Wie Beaumont ausführt, nutzt der Updater eine Versionsprüfung, bei der die URL „ abgefragt und eine dadurch ausgelieferte XML-Datei ausgewertet wird. Die in der XML-Datei aufgeführte Download-URL nutzt der Updater und speichert die Datei im %TEMP%-Ordner und führt sie aus. Wer diesen Traffic abfangen und manipulieren kann, kann dadurch die Download-URL ändern. Bis Version 8.8.7 von Notepad++ nutzte der Entwickler ein selbst signiertes Zertifikat, das in den Github-Quellcodes bereitsteht. So war es möglich, manipulierte Updates zu erstellen und Opfern unterzuschieben. Seit v8.8.7 setzt Notepad++ hingegen auf ein legitimes GlobalSign-Zertifikat, die Installation eines eigenen Notepad++-Root-Zertifikats ist seitdem nicht mehr nötig.

Abhilfe durch Updates

Mit Notepad++ v8.8.8 forciert der Updater WinGUp nun als Download-Quelle github.com. Die Version 8.8.9 aus der Nacht zum Mittwoch härtet Notepad++ und WinGUp weiter, sodass diese Signatur und Zertifikate von heruntergeladenen Installern beim Update-Prozess korrekt prüfen. Schlägt der Check fehl, bricht der Update-Vorgang ab. Don Ho merkt an, dass die Untersuchungen andauern, um herauszufinden, wie das Traffic-Hijacking in den beobachteten Fällen abgelaufen ist.

Kevin Beaumont listet noch einige Indizien für Kompromittierungen auf (Indicators of Compromise, IOCs). So sind Verbindungen von „gup.exe“ zu anderen URLs als „notepad-plus-plus.org“, „github.com“ und „release-assets.githubusercontent.com“ verdächtig. Ebenso sollte Aufmerksamkeit erregen, wenn „gup.exe“ unübliche Prozesse startet – es sollten lediglich „explorer.exe“ und „npp*“-bezogene Notepad++-Installer darunter laufen, die seit Versionen 8.8.8 zudem mit GlobalSign-Zertifikat signiert sind. Nach den beobachteten Angriffen fanden sich offenbar zudem Dateien namens „update.exe“ oder „AutoUpdater.exe“ (diesen Namen nutzt Notepad++ selbst überhaupt nicht) im Benutzer-TEMP-Verzeichnis, in das „gup.exe“ die Updater heruntergeladen und von dort ausgeführt hat.

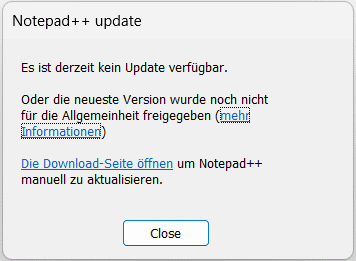

Notepad++ v8.8.8 findet derzeit die Aktualisierung noch nicht.

(Bild: heise medien)

Beaumont empfiehlt, mindestens auf Notepad++ v8.8.8 zu aktualisieren. Die Fassung 8.8.9 ist jedoch noch weiter gehärtet. Der integrierte Updater aus Notepad++ v8.8.8 findet die Version derzeit noch nicht, auch „winget“ findet derzeit keinen neueren Softwarestand. Die jüngste Fassung steht jedoch als manueller Download auf der Notepad++-Webseite zum Herunterladen bereit.

Weiterlesen nach der Anzeige

Notepad++ ist häufiger im Visier von bösartigen Akteuren, da die Software populär und weitverbreitet ist. Im vergangenen Jahr etwa bat Don Ho um Hilfe, eine „parasitäre Webseite“ loszuwerden, die sich in der Google-Suche an die originale Notepad++-Seite heranrobbte. Sie habe unlautere Absichten gehabt. Grundsätzlich tauchen häufiger gefälschte Seiten in den Suchergebnissen auf, die etwa virenverseuchte Dateien anbieten.

Siehe auch:

- Notepad++: Download schnell und sicher von heise.de

(dmk)

Datenschutz & Sicherheit

Bitdefender: Sicherheitsleck ermöglicht Rechteausweitung im Virenschutz

In der Virenschutzsoftware von Bitdefender wurde eine Sicherheitslücke entdeckt, die Angreifern das Ausweiten ihrer Rechte im System ermöglicht. Betroffen sind diverse Bitdefender-Varianten. Aktualisierungen zum Ausbessern der Schwachstelle sind verfügbar.

Weiterlesen nach der Anzeige

Bitdefender warnt in einer Sicherheitsmitteilung vor dem Sicherheitsleck. Die Schwachstelle befindet sich im „Active Threat Control“-Modul, erklärt der Hersteller. „Das Problem entsteht dadurch, dass ‚bdservicehost.exe‘ Dateien aus einem von Nutzern beschreibbaren Verzeichnis löscht (’C:\ProgramData\Atc\Feedback’), ohne korrekt auf smybolische Verknüpfungen zu prüfen, was das Löschen beliebiger Dateien ermöglicht. Dieses Problem ist mit einer Datei-Kopier-Operation während Netzwerk-Ereignissen und einer Umgehung des Filter-Treibers mittels einer DLL-Injection verkettet und führt zur Ausführung von Code als Nutzer mit erhöhten Rechten“, erklären die Autoren der Sicherheitsmitteilung.

Die Schwachstelle hat den Eintrag CVE-2025-7073 erhalten. Der von Bitdefender angenommene Angriffsvektor nach CVSS 4 erreicht den Wert 8.8 und damit als Risikoeinstufung „hoch“.

Betroffene Versionen

Als betroffene Versionen nennt Bitdefender die Free-Fassung vor 30.0.25.77, Internet Security Antivirus Plus sowie Total Security vor 27.0.46.231 und die Endpoint Security Tools for Windows vor Version 7.9.20.515. Der automatische Update-Mechanismus sollte die Software bereits auf diesen Stand gebracht haben. Ob die eigene Software bereits aktuell ist, lässt sich gemäß einer Anleitung des Herstellers herausfinden. Gegebenenfalls sollten Betroffene das automatische Update aktivieren und die ausstehenden Updates nachholen.

Zuletzt wurde im April eine Sicherheitslücke im Business-Schutz Bitdefender GravityZone bekannt. Auch die haben die Entwickler als kritisches Risiko eingeordnet.

(dmk)

Datenschutz & Sicherheit

Linux-Kernel: Rust-Support offiziell abgesegnet | heise online

Rust soll die „Versuchsphase“-Einstufung bei Linux ablegen und damit eine vollwertige Sprache zur Programmierung des Kernel werden. Das haben zentrale Linux-Entwickler inklusive Linus Torvalds gestern auf dem jährlichen Kernel Maintainers Summit beschlossen, wie über eine sehr knappe Meldung bei LWN.net bekannt wurde.

Weiterlesen nach der Anzeige

Rust-Support hat noch viel zu tun

Rust steigt damit praktisch neben Assembler und C zur drittwichtigsten Sprache bei der Entwicklung des Linux genannten Kernels auf. Das Ganze heißt aber keineswegs, dass Programmierer jetzt sofort beliebige Kernel-Treiber in Rust schreiben können: Vielen Subsystemen fehlt dazu noch Überbückungscode (Bindings). Der ist an vielen Stellen erforderlich, beispielsweise, damit ein in Rust geschriebener WLAN-Treiber die in C geschriebene Basis-Infrastruktur für WLAN-Treiber und PCIe-Geräte nutzen kann.

Ein paar Subsysteme haben solche Bindings aber schon, oder die Entwickler arbeiten bereits daran. Darunter jenes für Kernel-Grafiktreiber, wo mit Nova gerade ein in Rust geschriebener Treiber für moderne Nvidia-Grafikkerne entsteht, der mittelfristig vermutlich auf vielen PCs zum Einsatz kommen dürfte.

Dreijähriges Experiment erfolgreich abgeschlossen

Erste Teile des Rust-Support waren nach langen Vorarbeiten vor drei Jahren bei Linux 6.1 dazugestoßen. Die Entwickler erhoffen sich vom Rust-Support unter anderem, die Anzahl der Sicherheitslücken zu reduzieren – Rust-Features wie der Schutz vor Speicherzugriffsfehlern, Pufferüberläufen oder Problemen bei nebenläufigen Prozessen sei Dank. Ferner soll die moderne Sprache aber auch die Entwicklung erleichtern und Linux zugänglicher für jüngere Programmierer machen.

(dmk)

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenIllustrierte Reise nach New York City › PAGE online

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenJetzt patchen! Erneut Attacken auf SonicWall-Firewalls beobachtet

-

Künstliche Intelligenzvor 2 Monaten

Künstliche Intelligenzvor 2 MonatenAus Softwarefehlern lernen – Teil 3: Eine Marssonde gerät außer Kontrolle

-

Künstliche Intelligenzvor 2 Monaten

Top 10: Die beste kabellose Überwachungskamera im Test

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenSK Rapid Wien erneuert visuelle Identität

-

Entwicklung & Codevor 3 Wochen

Entwicklung & Codevor 3 WochenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

Social Mediavor 3 Monaten

Social Mediavor 3 MonatenSchluss mit FOMO im Social Media Marketing – Welche Trends und Features sind für Social Media Manager*innen wirklich relevant?