Datenschutz & Sicherheit

Wie Europol mit Microsoft, Palantir, Clearview & Co. auf Kuschelkurs geht

Europol forciert ihre Kooperation mit Tech-Unternehmen aus den USA. Die Bürgerrechtsorganisation Statewatch kritisiert diese Allianz in einem Forschungsbericht als intransparent und Quelle massiver Interessenkonflikte. Die Kooperation ist demnach derart eng, dass Microsoft-Angestellte bereits eigene Arbeitsplätze in der Zentrale der EU-Polizeibehörde in Den Haag haben. Ein Europol-Beamter habe Firmen auf dem InCyber Forum, das in diesem Jahr in Lille, Frankreich, veranstaltet wurde, zudem explizit dazu aufgerufen, unternehmenseigene Daten direkt über ein neues Cyber Intelligence Gateway weiterzuleiten, um die Koordination zu verbessern. Basis für diese Entwicklung ist die umstrittene Erweiterung des Europol-Mandats 2022, die den Datenaustausch mit privaten und öffentlichen Stellen vereinfacht, Big-Data-Analysen ermöglicht und den Einsatz KI-gestützter Ermittlungsinstrumente vorantreibt.

Weiterlesen nach der Anzeige

Europol verweist laut der Analyse häufig auf „Geschäftsgeheimnisse“ oder „Datenschutz“, um Details über Verträge oder Lizenzierungen zurückzuhalten. Ein besonders kontroverses Beispiel ist die mehrjährige Nutzung der Big-Data-Plattform Gotham von Palantir. Obwohl die auch hierzulande umkämpfte Software laut Statewatch zur Basis zahlreicher Instrumente für vorausschauende Polizeiarbeit und Überwachung bei Europol gehört, habe das Amt Presseanfragen dazu abgeblockt. Von 69 Dokumenten zur Palantir-Zusammenarbeit seien lediglich zwei freigegeben, obwohl Europol nach dem Bruch sogar rechtliche Schritte gegen die US-Firma in Betracht gezogen habe. Auch die Gesichtserkennungsfirma Clearview AI, an der Palantir-Mitbegründer Peter Thiel beteiligt ist, präsentierte ihre Technologie bei Europol. Der EU-Datenschutzbeauftragte habe aber explizit gefordert, keine Dienste von Clearview in Anspruch zu nehmen, da dies wahrscheinlich gegen die Europol-Verordnung verstoßen würde.

„Wer ist wer“ der Überwachungsindustrie

Zunehmend problematisch erscheint auch das „Drehtür“-Phänomen, wonach Mitarbeiter der Behörde gerne in die Wirtschaft wechseln. Diese Gefahr dürfte sich noch verschärfen, da die EU-Kommission eine Verdoppelung der Europol-Stellen anstrebt. Ein Fall betrifft einen Ex-Cybercrime-Spezialisten, der unmittelbar nach seinem Ausscheiden 2023 zu Maltego Technologies wechselte. Europol weigerte sich, nähere Angaben dazu zu machen. Ein weiteres Unternehmen in Europols Dunstkreis ist Cellebrite, ein israelischer Tech-Riese, der Software zum Extrahieren von Daten aus Mobiltelefonen liefert. Seine Programme wurden in der Vergangenheit etwa zur Überwachung von Journalisten und Aktivisten verwendet. Die Tatsache, dass der Leiter des europäischen Vertriebs von Cellebrite zuvor in leitender Position beim Staatstrojaner-Entwickler NSO Group (Pegasus) tätig war, unterstreicht das Konfliktpotenzial solcher Allianzen.

Zentraler Schauplatz dieser Annäherung sind die jährlich stattfindenden „Research and Industry Days“. Dabei handelt es sich um eine 2024 von der Europol eingeführte Plattform, bei der Dutzende von Tech-Firmen und Verbänden ihre KI-basierten Überwachungs- und Datenanalysetools präsentieren. Die dabei vorgestellten Technologien reichen von Systemen zum Ausspähen von Mobiltelefonen von Asylsuchenden bis hin zu fortgeschrittenen Werkzeugen wie dem „Voice Inspector“ zur Stimmerkennung, Mitteln gegen Deepfakes oder Drohnen-Schnittstellen. Solche Veranstaltungen sicherten den Teilnehmern ein ungewöhnlich hohes Maß an Vertraulichkeit zu, monieren die Forscher. Sie werten diese Praxis als „präventive Garantie gegen die Freigabe von Informationen“, was die Rechenschaftspflicht und die öffentliche Kontrolle der zunehmenden „privat-öffentlichen Polizeiarbeit“ bei Europol zusätzlich erschwere.

()

Datenschutz & Sicherheit

Schadcode-Lücke in FortiClient EMS kann PCs kompromittieren

Admins, die in Firmen Computer mit FortiClient Endpoint Management Server (EMS) verwalten, sollten die Anwendung aus Sicherheitsgründen zeitnah auf den aktuellen Stand bringen. Eine Schwachstelle in einer bestimmten Version kann Schadcode auf Systeme lassen.

Weiterlesen nach der Anzeige

Die Schwachstelle

In einer Warnmeldung weisen die Entwickler darauf hin, dass von der „kritischen“ Sicherheitslücke (CVE-2026-21643) ausschließlich FortiClient EMS 7.4.4 bedroht ist. Die Ausgaben 7.2 und 8.0 sind nicht von der Schwachstelle betroffen. Die Entwickler versichern, das Sicherheitsproblem ab der Version 7.4.5 gelöst zu haben.

Weil SQL-Kommandos nicht ausreichend bereinigt werden, können Angreifer ohne Authentifizierung mit präparierten HTTP-Anfragen an der Lücke ansetzen und eigenen Code ausführen. Aufgrund des Schweregrads der Schwachstelle ist davon auszugehen, dass PCs im Anschluss vollständig kompromittiert sind. Bislang gibt es seitens FortiGuard keine Hinweise auf laufende Attacken. Unklar bleibt, woran Admins bereits attackierte PCs erkennen können.

(des)

Datenschutz & Sicherheit

Verhaltensscanner in Mannheim: Keine Straftaten, aber Kamera-Überwachung

Die Mittelachse ihrer Innenstadt nennen die Mannheimer*innen „Breite Straße“, auch wenn sie offiziell Kurzpfalzstraße heißt. Hier fährt die Straßenbahn, hier kann man bummeln, einkaufen, essen gehen – und sich von der Polizei filmen lassen. Denn auf rund 700 Metern Länge wird die Breite Straße von zahlreichen Kameras flankiert.

Deren Bilder durchsucht eine Software nach verdächtigen Bewegungen. Dieser Verhaltensscanner ist ein Pilotprojekt und Vorbild für zahlreiche weitere Städte und Bundesländer, die das System übernehmen wollen.

Recherchen von netzpolitik.org zeigen nun: Zumindest bei einem Teil der installierten Kameras gibt es Anlass zum Zweifel, ob die Überwachung eine Rechtsgrundlage hat. Konkret geht es um die seit 2019 laufende Überwachung am Nordende der Breiten Straße.

Öffentliche Areale dürfen in Baden-Württemberg nur dann videoüberwacht werden, wenn sich dort die „Kriminalitätsbelastung“ von der des übrigen Gemeindegebiets deutlich abhebt. Hierfür zieht die Polizei Fälle von Straßen- und Betäubungsmittel-Kriminalität heran, erklärt sie auf Anfrage. Darunter fällt zum Beispiel Taschendiebstahl oder der Verkauf von Drogen.

Am Nordende der Breiten Straße hat die Polizei seit 2017 jedoch kein einziges dieser Delikte verzeichnet, wie Daten aus der Polizeilichen Kriminalstatistik (PKS) zeigen. Seit 2005 waren es insgesamt nur elf Fälle – auch das dürfte keine erhöhte Kriminalitätsbelastung darstellen. Netzpolitik.org hat diese Zahlen unter Berufung auf das Informationsfreiheitsgesetz (IFG) bei der Mannheimer Polizei angefragt. Die Zahlen reichen bis ins Jahr 2024 zurück, aktuellere Angaben sind noch nicht öffentlich.

Die Polizei findet andere Zahlen wichtiger

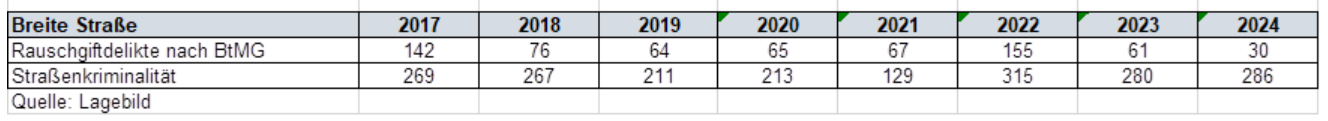

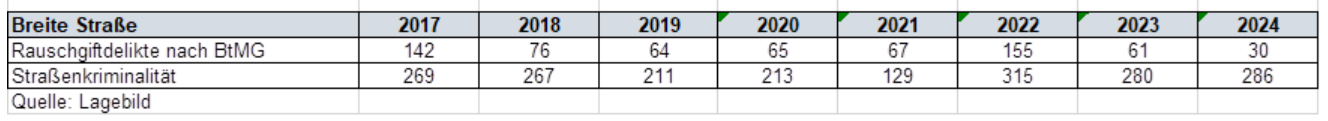

Null Delikte seit fast zehn Jahren, aber dennoch Kameras – wie ist das möglich? Die Polizei sieht hier auf Anfrage kein Problem. Sie schickt der Redaktion eine Tabelle mit anderen Zahlen, die die Videoüberwachung in der Breiten Straße legitimieren sollen. Dort sind unter „Breite Straße“ jedes Jahr mehrere hundert Fälle aus den beiden Deliktfeldern verzeichnet.

Auf den ersten Blick ist das verwunderlich. Wo kommen die ganzen Delikte her? Die Erklärung ist einfach: Die auf Anfrage vorgelegten anderen Zahlen der Polizei kommen aus einer anderen Übersicht als der PKS, und zwar aus dem Lagebild. Dabei beruft die Polizei sich auf ein Urteil des Oberverwaltungsgerichts NRW, demnach sich Videoüberwachung mit Zahlen aus dem Lagebild legitimieren lässt.

In der PKS zählt die Polizei jene Fälle, die sie in einem Kalenderjahr bearbeitet und an die Staatsanwaltschaft übermittelt hat. Das Lagebild wiederum kann mehr Sachverhalte umfassen – darunter solche, die nicht bei der Staatsanwaltschaft landen. Auch der Zeitpunkt der Erfassung ist ein anderer: In der PKS taucht erst dann ein Delikt auf, wenn die Polizei es fertig bearbeitet hat.

Für die Kameraüberwachung in der Breiten Straße gibt es jedoch einen weiteren wichtigen Unterschied zwischen PKS und Lagebild. Beide Darstellungen teilen die Stadt in unterschiedlich große Bereiche. Die PKS fasst das Nordende der Breiten Straße mit zwei Häuserblocks zusammen, die daran angrenzen. Die Daten aus dem Lagebild wiederum werden von der Polizei nur für die Breite Straße als Ganzes herausgegeben. Die Zahlen aus dem Lagebild können also nicht zeigen, ob das Nordende der Breiten Straße besonders von Kriminalität belastet ist.

Datenschutzaufsicht will sich Bild vor Ort machen

Die PKS legt nahe, dass die Belastung am Nordende gering ist – zumindest wurden dort viele Jahre lang keine Fälle registriert, die der Staatsanwaltschaft übermittelt wurden. Die Polizei scheint das nicht zu überzeugen. Sie hält die Überwachung am Nordende der Breiten Straße für legitim, wie aus dem Austausch mit der Pressestelle hervorgeht.

Anders sieht das Davy Wang, Jurist bei der Gesellschaft für Freiheitsrechte. Wir haben ihm den Fall geschildert und um seine Einschätzung gebeten. Er schreibt:

Die anlasslose Videoüberwachung greift massiv in Grundrechte ein, besonders bei automatisierter Verhaltenserkennung. An Orten ohne erhöhte Kriminalitätsbelastung fehlt die Rechtsgrundlage – die Überwachung ist rechtswidrig und muss sofort eingestellt werden. Die Polizei darf sie nicht grundlos auf beliebige Orte ausweiten.

Zuständig für die Kontrolle der Mannheimer Videoüberwachung ist die Landesdatenschutzbehörde. In der Antwort auf unsere Presseanfrage heißt es, die Behörde befinde sich in einem Beratungsprozess mit der Polizei. Man werde sich zeitnah selbst ein Bild vor Ort machen.

Datenschutz & Sicherheit

KI-Assistent OpenClaw bekommt VirusTotal an die Seite

Damit Cyberkriminelle den Skill-Marketplace ClawHub des KI-Assistenten OpenClaw nicht mit Schadcode-verseuchten Erweiterungen überfluten, überwacht ab sofort Googles Online-Virenscanner VirusTotal die Plattform.

Weiterlesen nach der Anzeige

Gefundenes Fressen für Angreifer

Diese Partnerschaft hat der OpenClaw-Entwickler jüngst in einem Beitrag bekannt gegeben. OpenClaw ist ein besonders mächtiger KI-Assistent, der je nach Einstellung unter anderem über weitreichende Systemrechte verfügt, Anwendungen nutzt und sogar Software eigenständig installiert, um bestimmte Aufgaben zu erledigen.

Befehle nimmt er unter anderem über Chatclients wie Signal entgegen. Hat OpenClaw etwa Vollzugriff auf einen Passwortmanager, um bestimmte Aufgaben erledigen zu können, ist das für den Nutzer zwar praktisch, aber auch ein immenses Sicherheitsrisiko.

Das haben Cyberkriminelle längst auf dem Schirm und verbreiten auf dem offiziellen Skills-Marketplace ClawHub mit Malware verseuchte Erweiterungen. Dort kann man kostenlose Skills für bestimmte Aufgaben wie eine Analyse und Auswertung von aktuellen Bitcoin-Entwicklungen herunterladen. Doch manche Skills machen nicht das, was die Beschreibung verspricht, sondern lesen etwa heimlich Passwörter aus und schicken sie an Kriminelle. Wie Sicherheitsforscher von VirusTotal in einem Bericht angeben, sind sie bereits auf Hunderte solcher verseuchten Erweiterungen gestoßen.

Ein weiterer Security-Baustein

Um das Hochladen von Malware-Skills einzudämmen, schauen die Scanner von VirusTotal in Uploads, um Schadcode-Passagen zu entdecken. Verdächtige Skills werden gesperrt und sind nicht downloadbar. Bereits hochgeladene Skills sollen täglich erneut gescannt werden, um nachträglich hinzugefügte Malware zu entdecken.

Weiterlesen nach der Anzeige

Weil der primär signaturbasierte Ansatz „nur“ bereits bekannte Trojaner und Hintertüren findet, ist das natürlich kein Allheilmittel. Von Angreifern sorgfältig ausgearbeitete Payload-Prompts können durchrutschen. In der Summe ist die Partnerschaft aber sinnvoll und ein weiterer Baustein, den mächtigen KI-Assistenten sicherer zu machen.

(des)

-

Entwicklung & Codevor 3 Monaten

Entwicklung & Codevor 3 MonatenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

Künstliche Intelligenzvor 1 Monat

Künstliche Intelligenzvor 1 MonatSchnelles Boot statt Bus und Bahn: Was sich von London und New York lernen lässt

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenHuawei Mate 80 Pro Max: Tandem-OLED mit 8.000 cd/m² für das Flaggschiff-Smartphone

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenFast 5 GB pro mm²: Sandisk und Kioxia kommen mit höchster Bitdichte zum ISSCC

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommentar: Anthropic verschenkt MCP – mit fragwürdigen Hintertüren

-

Social Mediavor 2 Monaten

Social Mediavor 2 MonatenDie meistgehörten Gastfolgen 2025 im Feed & Fudder Podcast – Social Media, Recruiting und Karriere-Insights

-

Datenschutz & Sicherheitvor 2 Monaten

Datenschutz & Sicherheitvor 2 MonatenSyncthing‑Fork unter fremder Kontrolle? Community schluckt das nicht

-

Künstliche Intelligenzvor 3 Monaten

Künstliche Intelligenzvor 3 MonatenWeiter billig Tanken und Heizen: Koalition will CO₂-Preis für 2027 nicht erhöhen

Datenschutz & Sicherheit

Wie Europol mit Microsoft, Palantir, Clearview & Co. auf Kuschelkurs geht

Europol forciert ihre Kooperation mit Tech-Unternehmen aus den USA. Die Bürgerrechtsorganisation Statewatch kritisiert diese Allianz in einem Forschungsbericht als intransparent und Quelle massiver Interessenkonflikte. Die Kooperation ist demnach derart eng, dass Microsoft-Angestellte bereits eigene Arbeitsplätze in der Zentrale der EU-Polizeibehörde in Den Haag haben. Ein Europol-Beamter habe Firmen auf dem InCyber Forum, das in diesem Jahr in Lille, Frankreich, veranstaltet wurde, zudem explizit dazu aufgerufen, unternehmenseigene Daten direkt über ein neues Cyber Intelligence Gateway weiterzuleiten, um die Koordination zu verbessern. Basis für diese Entwicklung ist die umstrittene Erweiterung des Europol-Mandats 2022, die den Datenaustausch mit privaten und öffentlichen Stellen vereinfacht, Big-Data-Analysen ermöglicht und den Einsatz KI-gestützter Ermittlungsinstrumente vorantreibt.

Weiterlesen nach der Anzeige

Europol verweist laut der Analyse häufig auf „Geschäftsgeheimnisse“ oder „Datenschutz“, um Details über Verträge oder Lizenzierungen zurückzuhalten. Ein besonders kontroverses Beispiel ist die mehrjährige Nutzung der Big-Data-Plattform Gotham von Palantir. Obwohl die auch hierzulande umkämpfte Software laut Statewatch zur Basis zahlreicher Instrumente für vorausschauende Polizeiarbeit und Überwachung bei Europol gehört, habe das Amt Presseanfragen dazu abgeblockt. Von 69 Dokumenten zur Palantir-Zusammenarbeit seien lediglich zwei freigegeben, obwohl Europol nach dem Bruch sogar rechtliche Schritte gegen die US-Firma in Betracht gezogen habe. Auch die Gesichtserkennungsfirma Clearview AI, an der Palantir-Mitbegründer Peter Thiel beteiligt ist, präsentierte ihre Technologie bei Europol. Der EU-Datenschutzbeauftragte habe aber explizit gefordert, keine Dienste von Clearview in Anspruch zu nehmen, da dies wahrscheinlich gegen die Europol-Verordnung verstoßen würde.

„Wer ist wer“ der Überwachungsindustrie

Zunehmend problematisch erscheint auch das „Drehtür“-Phänomen, wonach Mitarbeiter der Behörde gerne in die Wirtschaft wechseln. Diese Gefahr dürfte sich noch verschärfen, da die EU-Kommission eine Verdoppelung der Europol-Stellen anstrebt. Ein Fall betrifft einen Ex-Cybercrime-Spezialisten, der unmittelbar nach seinem Ausscheiden 2023 zu Maltego Technologies wechselte. Europol weigerte sich, nähere Angaben dazu zu machen. Ein weiteres Unternehmen in Europols Dunstkreis ist Cellebrite, ein israelischer Tech-Riese, der Software zum Extrahieren von Daten aus Mobiltelefonen liefert. Seine Programme wurden in der Vergangenheit etwa zur Überwachung von Journalisten und Aktivisten verwendet. Die Tatsache, dass der Leiter des europäischen Vertriebs von Cellebrite zuvor in leitender Position beim Staatstrojaner-Entwickler NSO Group (Pegasus) tätig war, unterstreicht das Konfliktpotenzial solcher Allianzen.

Zentraler Schauplatz dieser Annäherung sind die jährlich stattfindenden „Research and Industry Days“. Dabei handelt es sich um eine 2024 von der Europol eingeführte Plattform, bei der Dutzende von Tech-Firmen und Verbänden ihre KI-basierten Überwachungs- und Datenanalysetools präsentieren. Die dabei vorgestellten Technologien reichen von Systemen zum Ausspähen von Mobiltelefonen von Asylsuchenden bis hin zu fortgeschrittenen Werkzeugen wie dem „Voice Inspector“ zur Stimmerkennung, Mitteln gegen Deepfakes oder Drohnen-Schnittstellen. Solche Veranstaltungen sicherten den Teilnehmern ein ungewöhnlich hohes Maß an Vertraulichkeit zu, monieren die Forscher. Sie werten diese Praxis als „präventive Garantie gegen die Freigabe von Informationen“, was die Rechenschaftspflicht und die öffentliche Kontrolle der zunehmenden „privat-öffentlichen Polizeiarbeit“ bei Europol zusätzlich erschwere.

()

Datenschutz & Sicherheit

Schadcode-Lücke in FortiClient EMS kann PCs kompromittieren

Admins, die in Firmen Computer mit FortiClient Endpoint Management Server (EMS) verwalten, sollten die Anwendung aus Sicherheitsgründen zeitnah auf den aktuellen Stand bringen. Eine Schwachstelle in einer bestimmten Version kann Schadcode auf Systeme lassen.

Weiterlesen nach der Anzeige

Die Schwachstelle

In einer Warnmeldung weisen die Entwickler darauf hin, dass von der „kritischen“ Sicherheitslücke (CVE-2026-21643) ausschließlich FortiClient EMS 7.4.4 bedroht ist. Die Ausgaben 7.2 und 8.0 sind nicht von der Schwachstelle betroffen. Die Entwickler versichern, das Sicherheitsproblem ab der Version 7.4.5 gelöst zu haben.

Weil SQL-Kommandos nicht ausreichend bereinigt werden, können Angreifer ohne Authentifizierung mit präparierten HTTP-Anfragen an der Lücke ansetzen und eigenen Code ausführen. Aufgrund des Schweregrads der Schwachstelle ist davon auszugehen, dass PCs im Anschluss vollständig kompromittiert sind. Bislang gibt es seitens FortiGuard keine Hinweise auf laufende Attacken. Unklar bleibt, woran Admins bereits attackierte PCs erkennen können.

(des)

Datenschutz & Sicherheit

Verhaltensscanner in Mannheim: Keine Straftaten, aber Kamera-Überwachung

Die Mittelachse ihrer Innenstadt nennen die Mannheimer*innen „Breite Straße“, auch wenn sie offiziell Kurzpfalzstraße heißt. Hier fährt die Straßenbahn, hier kann man bummeln, einkaufen, essen gehen – und sich von der Polizei filmen lassen. Denn auf rund 700 Metern Länge wird die Breite Straße von zahlreichen Kameras flankiert.

Deren Bilder durchsucht eine Software nach verdächtigen Bewegungen. Dieser Verhaltensscanner ist ein Pilotprojekt und Vorbild für zahlreiche weitere Städte und Bundesländer, die das System übernehmen wollen.

Recherchen von netzpolitik.org zeigen nun: Zumindest bei einem Teil der installierten Kameras gibt es Anlass zum Zweifel, ob die Überwachung eine Rechtsgrundlage hat. Konkret geht es um die seit 2019 laufende Überwachung am Nordende der Breiten Straße.

Öffentliche Areale dürfen in Baden-Württemberg nur dann videoüberwacht werden, wenn sich dort die „Kriminalitätsbelastung“ von der des übrigen Gemeindegebiets deutlich abhebt. Hierfür zieht die Polizei Fälle von Straßen- und Betäubungsmittel-Kriminalität heran, erklärt sie auf Anfrage. Darunter fällt zum Beispiel Taschendiebstahl oder der Verkauf von Drogen.

Am Nordende der Breiten Straße hat die Polizei seit 2017 jedoch kein einziges dieser Delikte verzeichnet, wie Daten aus der Polizeilichen Kriminalstatistik (PKS) zeigen. Seit 2005 waren es insgesamt nur elf Fälle – auch das dürfte keine erhöhte Kriminalitätsbelastung darstellen. Netzpolitik.org hat diese Zahlen unter Berufung auf das Informationsfreiheitsgesetz (IFG) bei der Mannheimer Polizei angefragt. Die Zahlen reichen bis ins Jahr 2024 zurück, aktuellere Angaben sind noch nicht öffentlich.

Die Polizei findet andere Zahlen wichtiger

Null Delikte seit fast zehn Jahren, aber dennoch Kameras – wie ist das möglich? Die Polizei sieht hier auf Anfrage kein Problem. Sie schickt der Redaktion eine Tabelle mit anderen Zahlen, die die Videoüberwachung in der Breiten Straße legitimieren sollen. Dort sind unter „Breite Straße“ jedes Jahr mehrere hundert Fälle aus den beiden Deliktfeldern verzeichnet.

Auf den ersten Blick ist das verwunderlich. Wo kommen die ganzen Delikte her? Die Erklärung ist einfach: Die auf Anfrage vorgelegten anderen Zahlen der Polizei kommen aus einer anderen Übersicht als der PKS, und zwar aus dem Lagebild. Dabei beruft die Polizei sich auf ein Urteil des Oberverwaltungsgerichts NRW, demnach sich Videoüberwachung mit Zahlen aus dem Lagebild legitimieren lässt.

In der PKS zählt die Polizei jene Fälle, die sie in einem Kalenderjahr bearbeitet und an die Staatsanwaltschaft übermittelt hat. Das Lagebild wiederum kann mehr Sachverhalte umfassen – darunter solche, die nicht bei der Staatsanwaltschaft landen. Auch der Zeitpunkt der Erfassung ist ein anderer: In der PKS taucht erst dann ein Delikt auf, wenn die Polizei es fertig bearbeitet hat.

Für die Kameraüberwachung in der Breiten Straße gibt es jedoch einen weiteren wichtigen Unterschied zwischen PKS und Lagebild. Beide Darstellungen teilen die Stadt in unterschiedlich große Bereiche. Die PKS fasst das Nordende der Breiten Straße mit zwei Häuserblocks zusammen, die daran angrenzen. Die Daten aus dem Lagebild wiederum werden von der Polizei nur für die Breite Straße als Ganzes herausgegeben. Die Zahlen aus dem Lagebild können also nicht zeigen, ob das Nordende der Breiten Straße besonders von Kriminalität belastet ist.

Datenschutzaufsicht will sich Bild vor Ort machen

Die PKS legt nahe, dass die Belastung am Nordende gering ist – zumindest wurden dort viele Jahre lang keine Fälle registriert, die der Staatsanwaltschaft übermittelt wurden. Die Polizei scheint das nicht zu überzeugen. Sie hält die Überwachung am Nordende der Breiten Straße für legitim, wie aus dem Austausch mit der Pressestelle hervorgeht.

Anders sieht das Davy Wang, Jurist bei der Gesellschaft für Freiheitsrechte. Wir haben ihm den Fall geschildert und um seine Einschätzung gebeten. Er schreibt:

Die anlasslose Videoüberwachung greift massiv in Grundrechte ein, besonders bei automatisierter Verhaltenserkennung. An Orten ohne erhöhte Kriminalitätsbelastung fehlt die Rechtsgrundlage – die Überwachung ist rechtswidrig und muss sofort eingestellt werden. Die Polizei darf sie nicht grundlos auf beliebige Orte ausweiten.

Zuständig für die Kontrolle der Mannheimer Videoüberwachung ist die Landesdatenschutzbehörde. In der Antwort auf unsere Presseanfrage heißt es, die Behörde befinde sich in einem Beratungsprozess mit der Polizei. Man werde sich zeitnah selbst ein Bild vor Ort machen.

Datenschutz & Sicherheit

KI-Assistent OpenClaw bekommt VirusTotal an die Seite

Damit Cyberkriminelle den Skill-Marketplace ClawHub des KI-Assistenten OpenClaw nicht mit Schadcode-verseuchten Erweiterungen überfluten, überwacht ab sofort Googles Online-Virenscanner VirusTotal die Plattform.

Weiterlesen nach der Anzeige

Gefundenes Fressen für Angreifer

Diese Partnerschaft hat der OpenClaw-Entwickler jüngst in einem Beitrag bekannt gegeben. OpenClaw ist ein besonders mächtiger KI-Assistent, der je nach Einstellung unter anderem über weitreichende Systemrechte verfügt, Anwendungen nutzt und sogar Software eigenständig installiert, um bestimmte Aufgaben zu erledigen.

Befehle nimmt er unter anderem über Chatclients wie Signal entgegen. Hat OpenClaw etwa Vollzugriff auf einen Passwortmanager, um bestimmte Aufgaben erledigen zu können, ist das für den Nutzer zwar praktisch, aber auch ein immenses Sicherheitsrisiko.

Das haben Cyberkriminelle längst auf dem Schirm und verbreiten auf dem offiziellen Skills-Marketplace ClawHub mit Malware verseuchte Erweiterungen. Dort kann man kostenlose Skills für bestimmte Aufgaben wie eine Analyse und Auswertung von aktuellen Bitcoin-Entwicklungen herunterladen. Doch manche Skills machen nicht das, was die Beschreibung verspricht, sondern lesen etwa heimlich Passwörter aus und schicken sie an Kriminelle. Wie Sicherheitsforscher von VirusTotal in einem Bericht angeben, sind sie bereits auf Hunderte solcher verseuchten Erweiterungen gestoßen.

Ein weiterer Security-Baustein

Um das Hochladen von Malware-Skills einzudämmen, schauen die Scanner von VirusTotal in Uploads, um Schadcode-Passagen zu entdecken. Verdächtige Skills werden gesperrt und sind nicht downloadbar. Bereits hochgeladene Skills sollen täglich erneut gescannt werden, um nachträglich hinzugefügte Malware zu entdecken.

Weiterlesen nach der Anzeige

Weil der primär signaturbasierte Ansatz „nur“ bereits bekannte Trojaner und Hintertüren findet, ist das natürlich kein Allheilmittel. Von Angreifern sorgfältig ausgearbeitete Payload-Prompts können durchrutschen. In der Summe ist die Partnerschaft aber sinnvoll und ein weiterer Baustein, den mächtigen KI-Assistenten sicherer zu machen.

(des)

-

Entwicklung & Codevor 3 Monaten

Entwicklung & Codevor 3 MonatenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

Künstliche Intelligenzvor 1 Monat

Künstliche Intelligenzvor 1 MonatSchnelles Boot statt Bus und Bahn: Was sich von London und New York lernen lässt

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenHuawei Mate 80 Pro Max: Tandem-OLED mit 8.000 cd/m² für das Flaggschiff-Smartphone

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenFast 5 GB pro mm²: Sandisk und Kioxia kommen mit höchster Bitdichte zum ISSCC

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommentar: Anthropic verschenkt MCP – mit fragwürdigen Hintertüren

-

Social Mediavor 2 Monaten

Social Mediavor 2 MonatenDie meistgehörten Gastfolgen 2025 im Feed & Fudder Podcast – Social Media, Recruiting und Karriere-Insights

-

Datenschutz & Sicherheitvor 2 Monaten

Datenschutz & Sicherheitvor 2 MonatenSyncthing‑Fork unter fremder Kontrolle? Community schluckt das nicht

-

Künstliche Intelligenzvor 3 Monaten

Künstliche Intelligenzvor 3 MonatenWeiter billig Tanken und Heizen: Koalition will CO₂-Preis für 2027 nicht erhöhen