Datenschutz & Sicherheit

Zero-Day: Bluetooth-Lücke macht Millionen Kopfhörer zu Abhörstationen

Eine schwerwiegende Sicherheitslücke in vielen Bluetooth-Kopfhörern erlaubt Angreifern, Daten aus der Ferne von den Geräten auszulesen und Verbindungen zu übernehmen. Das haben Forscher des deutschen Sicherheitsunternehmens ERNW herausgefunden. Sie stellten ihren Fund auf der diesjährigen Ausgabe der Security-Konferenz TROOPERS vor. Betroffen sind mutmaßlich Millionen Geräte verschiedener Hersteller; Updates zur Problembehebung sind noch nicht verfügbar. Dennoch beruhigen die Forscher: Angriffe seien zwar möglich, die Zielgruppe für Attacken jedoch begrenzt.

Die Lücken befinden sich in Bluetooth-SoC (System-on-Chip) des taiwanischen Herstellers Airoha, der vor allem für „True Wireless Stereo“-Kopfhörer (TWS) beliebt ist. Mittels Airoha-Chips können kleine In-Ear-Kopfhörer Stereoton latenzfrei von Abspielgeräten wie Smartphones wiedergeben. Namhafte Hersteller wie Sony, JBL, Marshall oder Bose greifen teilweise darauf zurück, verbauen aber auch Bluetooth-Technik anderer Zulieferer.

Airoha verpasste seinen Bluetooth-Chips ein selbstgestricktes Protokoll, das Manipulationen am Arbeits- und Flashspeicher der Geräte per Funk ermöglicht. Das Protokoll, das sowohl via Bluetooth Low Energy (BLE) als auch über „klassisches“ Bluetooth (BD/EDR) erreichbar ist, soll mutmaßlich zur Interaktion mit Hersteller-Apps dienen, war aber auch eine Einladung für die neugierigen Sicherheitsforscher. Sie konnten darüber Kopfhörer verschiedener Hersteller aus der Ferne übernehmen – und das ohne Anmeldung an einer App oder das bei Bluetooth übliche „Pairing“. Mittels Vollzugriff auf Flash und RAM der Ohrstöpsel konnten sie zudem die Verbindungen zu anderen Geräten, etwa dem Smartphone des eigentlichen Nutzers, übernehmen.

Lauschangriff, Speicherschnüffeleien und Informationslecks

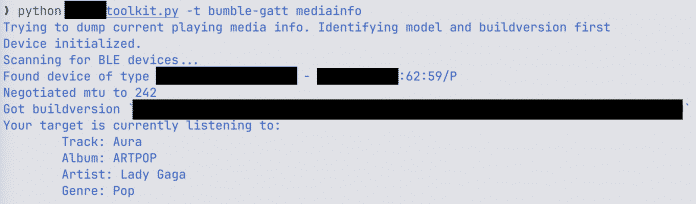

Über einen Zugriff auf den Arbeitsspeicher des Bluetooth-Chips konnten die Forscher zunächst auslesen, welche Medien der Nutzer gerade abspielt, etwa einen Podcast oder ein Musikstück. Dieser Angriff ist jedoch mühselig: Da die Speicheradressen sich von Gerät zu Gerät unterscheiden, konnten die Forscher nicht einfach in einem vollbesetzten Bus wahllos Daten auslesen, sondern mussten ihren Angriff anpassen. Auf Android-Geräten konnten die Experten zudem die Telefonnummer des Geräts und eingehender Anrufe auslesen, bisweilen sogar die Anrufhistorie und das Adressbuch des Telefons.

Die ENRW-Forscher konnten auslesen, welche Musik auf einem Kopfhörer mit Airoha-Chipsatz abgespielt wird, hier ein Lied von Lady Gaga

(Bild: ENRW)

Die Forscher konnten die Verbindung zwischen Telefon und Kopfhörer übernehmen, indem sie den kryptografischen Schlüssel der Bluetooth-Verbindung aus dem Kopfhörer kopieren. Dann stehen ihnen viele Möglichkeiten offen – sie können Anrufe auslösen oder ablehnen, Sprachassistenten wie Siri und Gemini starten und das Opfer mit mehreren Methoden abhören. Ein Lauschangriff funktioniert die Kopfhörer zu Wanzen um: Die Angreifer geben sich gegenüber den Kopfhörern als das verbundene Smartphone aus und leiten den aufgenommenen Ton aus deren Mikrofon um. Da viele drahtlose Ohrstöpsel jedoch nur eine Verbindung zu einem einzigen Gerät aufrechterhalten, ist dieser Angriff leicht zu bemerken. Das Opfer hört plötzlich keine Musik oder Anrufe mehr auf seinen Kopfhörern und dürfte so schnell misstrauisch werden.

Die zweite Methode simuliert gegenüber dem Telefon einen Kopfhörer und verleitet dieses dazu, einen Anruf zu den Angreifern zu tätigen. Achtet das Opfer gerade nicht auf sein Smartphone, können die Bluetooth-Spione nun alles mithören, was in Hörweite des Geräts passiert.

Auch wenn diese Angriffe auf dem Papier zunächst erschreckend wirken, beruhigen die ERNW-Forscher: Um einen Lauschangriff durchführen zu können, müssen viele Bedingungen erfüllt sein. Allen voran: Der oder die Angreifer müssen sich in Reichweite des Bluetooth-Nahfunks befinden, ein Angriff über das Internet ist nicht möglich. Außerdem müssen sie mehrere technische Schritte durchführen, ohne aufzufallen. Und sie müssen einen Grund haben, die Bluetooth-Verbindung abzuhören, was nach Einschätzung der Entdecker nur für wenige Zielpersonen denkbar sei. So seien etwa Prominente, Journalisten oder Diplomaten, aber auch politische Dissidenten und Mitarbeiter in sicherheitskritischen Unternehmen mögliche Angriffsziele.

Schwere der Lücken umstritten

Über die Schwere der Lücken herrscht Uneinigkeit zwischen den Entdeckern und Hersteller Airoha. Während Erstere von einer kritischen (CVE-2025-20702, CVSS 9,6/10) und zwei Lücken mit hohem Risiko (CVE-2025-20700 und CVE-2025-20701, beide CVSS 8,8/10) ausgehen, widerspricht Airoha und argumentiert mit der Komplexität der Angriffe und den ihrer Ansicht nach fehlenden Auswirkungen auf das verbundene Mobiltelefon.

Insgesamt hat Airoha drei CVE-IDs für die Lücken reserviert:

- CVE-2025-20702: CVSS 9,6/10 (Risiko „kritisch“ umstritten, siehe oben): Kritische Eigenschaften des proprietären Airoha-Protokolls

- CVE-2025-20700: CVSS 8,8/10 (Risiko „hoch“): Fehlende Authentifizierung für den GATT-Dienst

- CVE-2025-20701: CVSS 8,8/10 (Risiko „hoch“): Fehlende Authentifizierung für das Bluetooth-Pairing

Betroffen: Millionen Geräte von Sony, JBL und anderen

Wie viele Geräte weltweit von der Sicherheitslücke betroffen sind, ist unklar. Angreifer könnten womöglich Millionen Geräte zu Wanzen umfunktionieren oder deren Speicher auslesen. Wie die Forscher in ihrem Blogartikel betonen, haben sie in ihren Tests nur einen kleinen Teil aller mutmaßlich betroffenen Bluetooth-Kopfhörermodelle überprüfen können. Die folgenden Modelle sind jedoch in jedem Fall angreifbar, wenn auch bisweilen nur mit einem Teil der Attacken gegen Airoha-Chips.

| Hersteller | Modell |

| Beyerdynamic | Amiron 300 |

| Bose | Quiet Comfort Earbuds |

| earisMax | Bluetooth Auracast Sender |

| Jabra | Elite 8 Active |

| Xiaomi | Redmi Buds 5 Pro |

| Jlab | Epic Air Sport ANC |

| JBL | Live Buds 3, Endurance Race 2 |

| Marshall | Woburn III, Stanmore III, Acton III, Major IV und V, Minor IV, Motiv II |

| MoerLabs | EchoBeatz |

| Sony | WH-1000XM{4,5,6}, WF-1000XM{3,4,5}, WH-CH520, WH-CH720N, WH-XB910N, WI-C100, WF-C510-GFP, WF-C500, Link Buds S, ULT Wear |

| Teufel | Airy TWS 2 |

Die ERNW-Forscher vermuten, dass es sich um über 100 verschiedene Gerätetypen handeln könnte. Eine umfassende Einschätzung sei für sie jedoch nicht machbar, da Airoha-Chips unerkannt in vielen Bluetooth-Geräten verbaut seien. Einige Hersteller, erklären die Experten weiter, wüssten gar nicht, dass die Chips des taiwanischen Herstellers in ihren Geräten enthalten sind. Sie hätten die Entwicklung teilweise an Unterauftragnehmer ausgelagert. Die großen Hersteller Sony, Bose und JBL erreichen gemeinsam einen Marktanteil von 20 Prozent der 1,4 Milliarden im vergangenen Jahr verkauften Kopfhörer, jedoch sind nur wenige Modelle der Hersteller verwundbar. Dennoch: Auch wenn es sich lediglich um ein Prozent der Gesamtverkäufe handelt, ergibt das noch immer an die drei Millionen verwundbare Geräte. Neben Kopfhörern verschiedener Bauarten ist auch ein Auracast-Sender betroffen, der „earisMax Bluetooth Auracast Sender“

Apple, mit 22 Prozent Marktanteil der Platzhirsch der Kopfhörer-Hersteller, ist hingegen dieses Mal nicht betroffen (hatte aber im vergangenen Jahr mit eigenen Problemen bei seinen drahtlosen Kopfhörern zu kämpfen). Original-AirPods enthalten keine Airoha-Chips, wohl aber verschiedene Nachbauten aus chinesischer Fertigung, die auf Online-Marktplätzen wechselnder Vertrauenswürdigkeit angeboten werden.

Reaktion der Hersteller ungenügend

In ihrer Präsentation auf der Security-Konferenz TROOPERS üben die Entdecker Kritik an Hersteller Airoha. Obwohl Airoha auf seiner Informationsseite für Sicherheitsforscher verspricht, innerhalb von drei bis fünf Tagen zu reagieren und mit PGP verschlüsselte E-Mails zu unterstützen, war beides nicht der Fall. Obwohl die Sicherheitsforscher bereits am 25. März dieses Jahres detaillierte Informationen zur Sicherheitslücke an Airoha schickten, dauerte es bis Ende Mai, also zwei weitere Monate, bis die Taiwaner reagierten. Auch von drei angesprochenen Kopfhörer-Herstellern reagierte lediglich einer auf den Sicherheitshinweis. Immerhin: Eine Woche später, am 4. Juni 2025, stellte Airoha seinen Kunden aktualisierte Software Development Kits (SDK) zur Verfügung, die den Fehler bereinigten.

Updates? Unklar

Doch ob – und wann – Sony, JBL und Co. die Sicherheitslücke in Firmware-Updates bereinigen, ist weiterhin unklar. Bei den Recherchen für diesen Artikel überprüften wir die Kopfhörermodelle in der Übersicht betroffener Geräte, die ERNW uns zur Verfügung stellte. Für knapp die Hälfte der Geräte konnten wir überhaupt keine Informationen zu Firmware-Updates finden, weil diese nur Besitzern der Kopfhörer über die Hersteller-App ausgespielt werden. Bei allen anderen Geräten ist die jüngste Firmware vom 27. Mai 2025 oder älter – wurde also veröffentlicht, bevor Airoha sein SDK aktualisierte. Somit dürfte der Fehler auf den allermeisten Geräten noch nicht behoben sein und ist somit ein „Zero Day“.

Mit Details zur technischen Umsetzung oder gar einem „Proof of Concept“-Exploit halten sich die Forscher daher noch zurück. Diese sollen folgen, sobald Herstellerupdates verfügbar sind und Kopfhörerbesitzer ihre Geräte gegen die Bluetooth-Angriffe schützen können. Da für ein Firmware-Update in der Regel eine App des Herstellers zuständig ist, die im Alltag selten bis nie zum Einsatz kommt, dürfte es lange dauern, bis der Fehler beseitigt ist. Erschwerend kommt hinzu: Einige Gerätetypen werden womöglich schon jetzt nicht mehr hergestellt und mit Updates versorgt.

(cku)

Datenschutz & Sicherheit

Zu unsicher: IT-Dienstleister NTT Data trennt sich wohl von Ivanti-Produkten

Der IT-Dienstleister NTT Data will künftig nicht mehr mit dem Hersteller für Security-Appliances Ivanti zusammenarbeiten. Das schreibt das Unternehmen in einer internen E-Mail, die heise security auszugsweise vorliegt. Der Dienstleister geht hart mit seinem Lieferanten ins Gericht und bezeichnet dessen Geräte dank verschiedener Sicherheitslücken als „inakzeptables Risiko“.

In der Nachricht, die offenbar NTT-Data-intern versandt wurde, heißt es wörtlich: „Trotz kontinuierlicher Überwachung und Kontaktaufnahme konnten wir keine wesentliche Verbesserung der Sicherheitslage feststellen. Daher stellt die weitere Nutzung ein inakzeptables Risiko für unseren Betrieb, die Datenintegrität und das Vertrauen unserer Kunden dar“.

Unsicherheit jahrelang bekannt

Ivanti fällt immer wieder durch teilweise schwere Sicherheitslücken in seinen Security Appliances auf, zuletzt vor zwei Wochen. Im vergangenen Jahr hatte die US-Cybersicherheitsbehörde CISA gar angeordnet, dass ihr unterstellte Behörden bestimmte Ivanti-Geräte abschalten müssen. Der CEO des Unternehmens hatte dann in einem offenen Brief Besserung gelobt. Die ist jedoch offenbar nur teilweise eingetreten: Zwar hat Ivanti im Vorjahresvergleich etwa zwei Drittel weniger CVE-Nummern für Sicherheitslücken veröffentlicht. Das kann an weniger Fehlern, aber auch weniger Fehlersuche liegen. Doch auch im Jahr 2025 musste die CISA vor einer Schadsoftware warnen, die sich direkt auf den Geräten des Herstellers einnistet – dessen eigenes Sicherheitsteam übersah eine kritische Sicherheitslücke und stufte sie als normalen Programmfehler ein.

Die Sicherheitsprobleme bei Ivanti sind also bereits seit Jahren bekannt, dennoch ist die nun angeblich erfolgende Auslistung bei NTT Data ein ungewöhnlicher Schritt. Das Unternehmen will künftig, so die interne Mitteilung weiter, auf alle Ivanti-Produkte verzichten. Das gelte nicht nur für die eigenen Systeme, sondern insbesondere auch für den Weiterverkauf an Dritte. Auch Verlängerungen für bestehende Verträge sollen unterbleiben und interne Security-Spezialisten würden bei der Umstellung unterstützen, so das Memo. Die japanische NTT Data ist mit ihrer Tochterfirma in Deutschland an mehreren Standorten aktiv und bietet unter anderem Security-Dienstleistungen wie „Managed SOC“ an.

Eine offizielle Bestätigung des Unternehmens steht noch aus. Auf die E-Mail angesprochen, versprach eine Sprecherin des Unternehmens am gestrigen Mittwoch interne Klärung – sowie diese erfolgt ist, werden wir diese Meldung aktualisieren. Ivanti war kurzfristig nicht für eine Stellungnahme zu erreichen.

(cku)

Datenschutz & Sicherheit

Microsoft: Windows-10-Sicherheitsupdates in Europa kostenlos

Für Windows-10-Nutzer ist es eine gute Nachricht: Der Konzern macht die „Extended Security Updates“ (ESU) ein Jahr lang für Privatnutzer im Europäischen Wirtschaftsraum (EU-Staaten und Island, Norwegen und Liechtenstein) bis zum 14. Oktober 2026 kostenfrei verfügbar. Das geht aus einem Schriftwechsel zwischen einer Verbraucherorganisation und Microsoft hervor. Microsoft hat das inzwischen gegenüber Windows Central bestätigt.

Anders als etwa in den USA, wo das Update-Jahr 30 US-Dollar kosten soll, können Verbraucher in Europa die Sicherheitsupdates kostenfrei erhalten. Das sicherte Microsoft dem Verband Euroconsumers zu. Nur einen Haken wird es weiterhin geben: Die Sicherheitsupdates bekommen nur Privatnutzer, die ihre Windows-10-Installation mit einem Microsoft-Konto verknüpft haben. Trotzdem sei das ein Fortschritt, findet Els Bruggemann von der Verbraucherorganisation Euroconsumers, die Microsoft dazu gedrängt hatte.

Denn Euroconsumers sah in den Bedingungen, die die Firma zum Zugang für einen längeren Sicherheitsupdate-Support bislang aufstellte, gleich mehrere Verstöße gegen EU-Gesetze. Microsoft habe den Zugang zu Updates von weiteren Daten abhängig gemacht. Angesichts der Marktmacht des US-Konzerns unter dem Digital Markets Act (DMA) und unter der kaum bekannten „Richtlinie über bestimmte vertragsrechtliche Aspekte der Bereitstellung digitaler Inhalte und digitaler Dienstleistungen“ sei das nicht möglich, so die Organisation. Die Richtlinie formuliert Anforderungen für digitale Inhalte und Dienstleistungen. Euroconsumers wirft Microsoft aber weiterhin vor, durch willkürliche Hardwareanforderungen für Windows 11 gegen das Recht zu verstoßen und unnötige Obsoleszenz herbeizuführen.

Neuregelung gilt nur in Europa

Mit dem nun eingeschlagenen Weg, dass Privatnutzer für die Sicherheitsupdates auf ein Microsoft-Konto angewiesen sind, zeigte sich Euroconsumers etwas besänftigt: Zumindest rechtlich sei das, anders als etwa die Verknüpfung mit der Teilnahme am Reward-Programm oder mit Microsofts OneDrive kein Verstoß gegen die Regeln des Digital Markets Act, erklärt Bruggeman gegenüber heise online. Für Unternehmen und andere kommerzielle Nutzer gilt allerdings weiterhin: Die Teilnahme am ESU-Programm bleibt für sie kostenpflichtig.

Mit dem Zugeständnis an die Verbraucherschützer bevorteilt Microsoft bei ihrem ersten Verbraucher-ESU-Programm die Nutzer in der EU und dem verbundenen Wirtschaftsraum deutlich – was für weitere Diskussionen auch in anderen Regionen sorgen könnte. Dass das EU-Recht hier offenbar eine Besserstellung der Nutzer gegenüber anderen Rechtsordnungen bietet, dürfte die zuständigen Politiker in Brüssel mit einiger Freude sehen.

BSI begrüßt Gnadenfrist – und fordert Nutzer zum Handeln auf

Das Bundesamt für Sicherheit in der Informationstechnik (BS) begrüßt ausdrücklich die längere Verfügbarkeit wichtiger Sicherheitsupdates für Privatnutzer mit Windows 10: „Anwenderinnen und Anwender bekommen damit etwas mehr Zeit, sich um ein Betriebssystem zu bemühen, das langfristig mit Sicherheitsupdates versorgt wird“, erklärt ein Sprecher. Über eigene Erkenntnisse zur Zahl der Windows-10-Nutzer in Deutschland verfügt die Bonner Behörde nicht. Öffentliche Statistiken weisen aber nach wie vor einen hohen Marktanteil aus – demnach läuft etwa die Hälfte der Systeme in Deutschland noch mit dem vor zehn Jahren erstmals veröffentlichten Betriebssystem.

(ps)

Datenschutz & Sicherheit

IT-Schwachstellen finden: Kali Linux 2025.3 steht zum Download bereit

Dank neuer Funktionen und Tools in Kali Linux 2025.3 kann man IT-Sicherheitsprobleme nun noch effektiver aufspüren und eingrenzen. Die aktuelle Version ist ab sofort verfügbar.

Softwareschwachstellen aufspüren

In einem Beitrag listen die Entwickler die Neuerungen auf. Dank der neu implementierten HashiCorp-Tools Packer und Vagrant soll der Umgang mit virtuellen Maschinen jetzt noch besser von der Hand gehen. Außerdem ist Nexmon zum Untersuchen von Netzwerkverkehr wieder nutzbar. Dafür eignet sich unter anderem ein Raspberry Pi 5.

Um Sicherheitsprobleme noch effektiver aufzuspüren, haben die Entwickler zehn neue Tools eingebaut. Darunter sind etwa Detect It Easy (DiE) zum Untersuchen von Dateien und Gemini CLI, um den Open-Source-KI-Agenten über das Terminal nutzen zu können.

Zusätzlich haben die Entwickler den Funktionsumfang von CARsenal zum Abklopfen der IT-Sicherheit von Autos erweitert. Dazu gehören unter anderem neue Funktionen und Anpassungen beim Nutzerinterface.

(des)

-

UX/UI & Webdesignvor 1 Monat

UX/UI & Webdesignvor 1 MonatDer ultimative Guide für eine unvergessliche Customer Experience

-

UX/UI & Webdesignvor 4 Wochen

UX/UI & Webdesignvor 4 WochenAdobe Firefly Boards › PAGE online

-

Social Mediavor 1 Monat

Social Mediavor 1 MonatRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Entwicklung & Codevor 1 Monat

Entwicklung & Codevor 1 MonatPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Entwicklung & Codevor 3 Wochen

Entwicklung & Codevor 3 WochenEventSourcingDB 1.1 bietet flexiblere Konsistenzsteuerung und signierte Events

-

UX/UI & Webdesignvor 1 Woche

UX/UI & Webdesignvor 1 WocheFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

Digital Business & Startupsvor 3 Monaten

Digital Business & Startupsvor 3 Monaten10.000 Euro Tickets? Kann man machen – aber nur mit diesem Trick

-

Digital Business & Startupsvor 3 Monaten

Digital Business & Startupsvor 3 Monaten80 % günstiger dank KI – Startup vereinfacht Klinikstudien: Pitchdeck hier