Datenschutz & Sicherheit

7-Zip 25.00 bessert Schwachstellen aus und beschleunigt Kompression

Das weit verbreitete Kompressionswerkzeug 7-Zip ist am Wochenende in Version 25.00 erschienen. Es beschleunigt einige Kompressionsalgorithmen – und schließt auch Sicherheitslücken.

In dem Entwicklungsverlauf auf der 7-Zip-Homepage fasst der Entwickler Igor Pavlov die Neuerungen knapp zusammen. 7-Zip kann unter Windows nun mehr als 64 CPU-Threads für die Kompression nach zip, 7z und xz nutzen. Auch der eingebaute Benchmark unterstützt nun mehr Threads. Sofern mehrere Prozessorgruppen in Windows auf Systemen mit mehr als 64 Prozessorkernen bereitstehen, verteilt 7-Zip die laufenden CPU-Threads auf die unterschiedlichen CPU-Gruppen.

Die Kompression nach bzip2 konnte Pavlov um 15 bis 40 Prozent beschleunigen. Die „deflate“-Kompression für zip respektive gz läuft immerhin noch 1 bis 3 Prozent flotter. Wie er Geschwindigkeitsgewinne erzielen konnte, erörtert der Programmierer jedoch nicht. Die Unterstützung für zip-, cpio- und fat-Archive hat er ebenfalls auf nicht genannte Art verbessert. Außerdem korrigiert die neue Fassung „einige Fehler und Schwachstellen“, wobei er keine der letzteren konkret benennt. Dennoch sollten 7-Zip-Nutzer deshalb das Update auf die aktuelle Fassung zügig vornehmen.

7-Zip: Manuelles Update nötig

Da 7-Zip keinen integrierten Update-Mechanismus besitzt, müssen Nutzerinnen und Nutzer die Aktualisierung manuell herunterladen und installieren. Die Dateien dafür stehen auf der 7-Zip-Webseite direkt zum Download bereit.

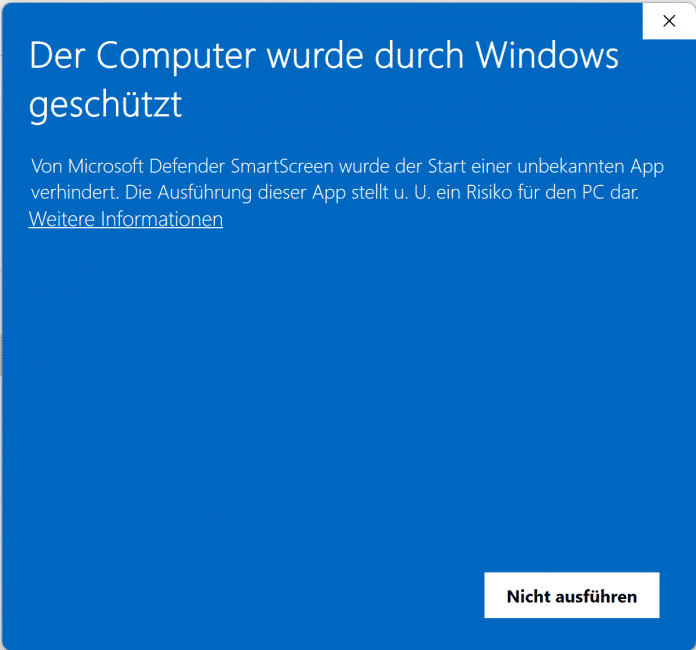

Zuletzt wurden in 7-Zip öfter Schwachstellen bekannt, die das sogenannte „Mark of the Web“ (MotW) betreffen – Angreifer haben solche MotW-Sicherheitslücken in 7-Zip auch erfolgreich angegriffen. Durch den Mechanismus führt Windows Programme nicht einfach aus, die aus dem Internet heruntergeladen wurden, sondern zeigt zumindest eine Warnung davor an und fordert eine Bestätigung der Nutzer ein.

Mark-of-the-Web: Microsoft Defender SmartScreen blockiert die Ausführung des frisch heruntergeladenen 7-Zip-Installers.

(Bild: heise medien)

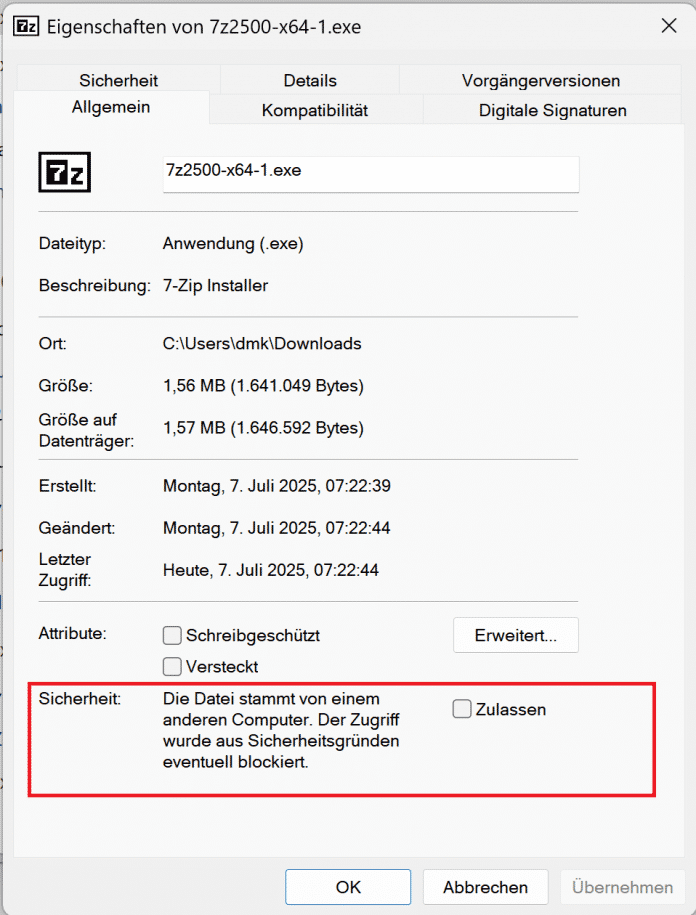

Den frisch heruntergeladenen 7-Zip-Installer blockiert Microsoft Defender SmartScreen derzeit sogar und startet ihn nicht. Das klappt erst, wenn Betroffene in den Datei-Eigenschaften das Mark-of-the-Web durch das Setzen des Hakens bei der Option „Zulassen“ neben „Sicherheit: Die Datei stammt von einem anderen Computer. Der Zugriff wurde aus Sicherheitsgründen eventuell blockiert.“ entfernen.

In den Dateieigenschaften lässt sich das Mark-of-the-Web entfernen.

(Bild: heise medien)

Danach lässt sich die Aktualisierung von 7-Zip durchführen.

(dmk)

Datenschutz & Sicherheit

Kinderschutzbund stellt sich gegen Chatkontrolle

Der Deutsche Kinderschutzbund stellt sich erneut gegen die EU-Pläne einer Chatkontrolle. Am 14. Oktober soll im EU-Rat über einen Vorschlag der dänischen Ratspräsidentschaft abgestimmt werden, der ein anlassloses Scannen privater Kommunikation von EU-Bürger:innen enthält. Dabei ist die Position der Bundesregierung entscheidend. Die beteiligten Ministerien sollen laut Informationen von netzpolitik.org und D64 am morgigen Dienstag über diese entscheiden.

Der mit 50.000 Einzelmitgliedern mitgliederstärkste Kinderschutzverband in Deutschland unterstützt grundsätzlich, dass die EU-Kommission Darstellungen sexualisierter Gewalt bekämpfen will. „Allerdings lehnen wir die Möglichkeit zum Scan verschlüsselter privater Kommunikation, die sogenannte Chatkontrolle, ab“, sagt Elena Frense, Fachreferentin für Medien und Digitales des Verbandes gegenüber netzpolitik.org.

„Zielgerichtete Maßnahmen statt anlassloser Überwachung“

Laut dem Verband setze die Chatkontrolle an der falschen Stelle an, da Darstellungen sexualisierter Gewalt in der Regel nicht über private Messenger, sondern File-Hosting-Dienste ausgetauscht würden. Der Verband lehnt die Chatkontrolle ab, „weil sie tief in die Privatsphäre aller eingreifen würde – auch in die von Kindern.“ Auch Kinder hätten ein Recht auf vertrauliche Kommunikation – wenn ihre Chats ohne Anlass überwacht werden, würden ihre Privatsphäre und ihre Grundrechte verletzt, so Frense weiter.

„Die Bundesregierung muss sich dafür einsetzen, dass Kinderschutz mit den Kinder- und Grundrechten vereinbar bleibt.“ Statt anlassloser Überwachung brauche es zielgerichtete Maßnahmen: Prävention, Aufklärung und klare Verpflichtungen für Anbieter: etwa verbindliche Sicherheitsauflagen, Risikoanalysen und den Scan unverschlüsselter Inhalte. „Zudem muss anlassbezogene Ermittlungsarbeit unter Nutzung existierender Ermittlungsbefugnisse ausgeweitet werden“, so die Sprecherin des Verbandes.

Zivilgesellschaft mobilisiert gegen die Chatkontrolle

Seit Jahren reden sich Hunderte von IT-Expertinnen und Sicherheitsforschern, Juristinnen, Datenschützern, Digitalorganisationen, Tech-Unternehmen, Messengern, UN-Vertretern, Kinderschützern, Wächterinnen der Internetstandards, Wissenschaftlerinnen weltweit den Mund gegen die Chatkontrolle fusselig. Eine unglaubliche Breite der Zivilgesellschaft lehnt die Chatkontrolle ab, weil sie die größte und gefährlichste Überwachungsmaschine Europas werden würde.

Das Bündnis „Chatkontrolle stoppen“ ruft derzeit dazu auf, für die Abstimmung relevante Personen und Organisationen zu kontaktieren. Das sind vor allem die an der deutschen Positionsfindung beteiligten Bundesministerien sowie die Fraktionen und Abgeordneten der Regierungsparteien im Bundestag. Am besten wirken direkte E-Mails und Telefonanrufe oder auch rechtzeitig ankommende Briefe. Auf der Website des Bündnisses gibt es Tipps und Adressen, um selbst aktiv zu werden.

Gleichzeitig hat das Bündnis eine Last-Minute-Petition gestartet, in der es die Bundesregierung auffordert, sich im EU-Rat gegen die Chatkontrolle zu stellen.

Datenschutz & Sicherheit

EU-Überwachungspläne: Last-Minute-Petition gegen Chatkontrolle gestartet

Das Bündnis „Chatkontrolle stoppen“ hat kurzfristig eine Petition gegen die Chatkontrolle gestartet. Sie richtet sich an Bundeskanzler Friedrich Merz sowie Innenminister Alexander Dobrindt, Justizministerin Stefanie Hubig sowie Digitalminister Karsten Wildberger. Die Bundesregierung soll laut Informationen von netzpolitik.org und D64 am Dienstag über die deutsche Position zur Chatkontrolle entscheiden. Über die Chatkontrolle soll am 14. Oktober in Brüssel im EU-Rat abgestimmt werden. Bislang hatte Deutschland nicht zugestimmt, das ist nun jedoch unsicher.

In der Petition heißt es unter anderem:

Wir fordern die Bundesregierung auf, die Chatkontrolle im EU-Rat klar abzulehnen. Sie muss verhindern, dass alle unsere privaten Nachrichten zukünftig ohne jeden Verdacht durchsucht werden dürfen. Deutschland muss am 14. Oktober mit „Nein“ stimmen und aktiv für den Schutz von Verschlüsselung eintreten. Die Chatkontrolle ist ein Angriff auf die Privatsphäre, auf sichere Kommunikation und auf die Grundprinzipien unseres demokratischen Rechtsstaats.

Mit der Chatkontrolle gäbe es keine vertrauliche Kommunikation mehr, so die zivilgesellschaftlichen Organisationen in der Petition. „Jede private Nachricht an Freund*innen, jedes Familienfoto, jedes Gespräch über Gesundheit, Politik oder intime Themen wird automatisiert gescannt.“ Was heute noch privat sei, würde morgen von Algorithmen ausgewertet. Dabei warnen die Initiatoren der Petition vor ungenauen Algorithmen, wodurch auch auch unproblematische Materialien an Strafverfolgungsbehörden weitergeleitet werden könnten.

Warum ist Chatkontrolle so gefährlich für uns alle?

Seit Jahren reden sich Hunderte von IT-Expertinnen und Sicherheitsforschern, Juristinnen, Datenschützern, Digitalorganisationen, Tech-Unternehmen, Messengern, UN-Vertretern, Kinderschützern, Wächterinnen der Internetstandards, Wissenschaftlerinnen weltweit den Mund gegen die Chatkontrolle fusselig.

Eine unglaubliche Breite der Zivilgesellschaft lehnt die Chatkontrolle ab, weil sie die größte und gefährlichste Überwachungsmaschine Europas werden würde.

Anruf- und Mailkampagne gegen die Chatkontrolle

Das Bündnis „Chatkontrolle stoppen“ ruft zudem dazu auf, die relevanten Personen und Organisationen zu kontaktieren. Das sind vor allem die beteiligten Bundesministerien sowie die Fraktionen und Abgeordneten der Regierungsparteien im Bundestag. Am besten wirken direkte E-Mails und Telefonanrufe, oder auch rechtzeitig ankommende Briefe. Auf der Webseite des Bündnisses gibt es Tipps und Adressen, um selbst aktiv zu werden.

Datenschutz & Sicherheit

Dänemark pocht auf Entscheidung zur Chatkontrolle

Am Freitag hat die dänische Ratspräsidentschaft eine neue Version des Gesetzentwurfs zur Chatkontrolle verschickt. Wir veröffentlichen das Dokument in Volltext: Vorschlag für eine Verordnung zur Festlegung von Vorschriften zur Prävention und Bekämpfung des sexuellen Missbrauchs von Kindern.

Seit über drei Jahren streiten die EU-Institutionen über eine verpflichtende Chatkontrolle. Die Kommission will Internet-Dienste verpflichten, die Inhalte ihrer Nutzer auf Straftaten zu durchsuchen und diese bei Verdacht an Behörden zu schicken. Das Parlament bezeichnet das als Massenüberwachung und fordert, nur unverschlüsselte Inhalte von Verdächtigen zu scannen.

Minimale Änderungen

Die EU-Staaten können sich bisher nicht auf eine gemeinsame Position einigen. Ganze 37 mal hat der Rat in der Arbeitsgruppe Strafverfolgung verhandelt. Die Ratspräsidentschaft macht jetzt Druck. Dänemark sagt ganz offen, dass sie keine weiteren Verhandlungen mehr wollen. Stattdessen lassen sie den alten Gesetzentwurf einfach noch einmal abstimmen.

Dänemark hat am ersten Tag seiner Ratspräsidentschaft einen Gesetzentwurf vorgelegt. Drei Wochen später folgte eine zweite Version, mit nur minimalen Änderungen. Jetzt hat Dänemark eine weitere Version verschickt. Erneut gibt es keine relevanten Änderungen.

Client-Side-Scanning

Der Gesetzentwurf umfasst über 200 Seiten. Inhaltliche Änderungen hat Dänemark seit seiner ersten Version nicht gemacht. Nur in der Einleitung haben sie eine gute Seite über den bisherigen Verhandlungsverlauf ergänzt.

Der Gesetzentwurf spricht explizit von Client-Side-Scanning, also dem „Erkennen von Inhalten in Ende-zu-Ende-verschlüsselter Kommunikation vor der Übertragung“.

Chatkontrolle ist rechtswidrig

Alle relevanten IT-Experten sagen, dass Client-Side-Scanning in verschlüsselter Kommunikation die Vertraulichkeit der Verschlüsselung zerstört. Zuletzt haben hunderte Wissenschaftler diese Position erneut vor diesem Schritt gewarnt.

Der Juristische Dienst der EU-Staaten bezeichnet die massenhafte Überwachung vertraulicher Kommunikation als rechtswidrig und erwartet, dass Gerichte das geplante Gesetz wieder kippen.

Deutschland entscheidet

Die sozialdemokratisch geführte Regierung Dänemarks gibt sich davon unbeeindruckt. In zwei Tagen sollen die Ständigen Vertreter in Brüssel die Stimmen der EU-Staaten zählen. Wenn es eine ausreichende Mehrheit gibt, sollen die Justiz- und Innenminister den Gesetzentwurf nächste Woche auf den Weg bringen.

Dabei kommt es auf Deutschland an. Bleibt die Bundesregierung bei ihrer bisherigen Position, gibt es keine ausreichende Mehrheit für die Chatkontrolle. Ändert Deutschland seine Meinung und stimmt zu, kommt die Chatkontrolle auf EU-Ebene.

Am morgigen Dienstag treffen sich Innenminister Alexander Dobrindt (CSU) und Justizministerin Stefanie Hubig (SPD) und entscheiden über die deutsche Position. Zivilgesellschaftliche Organisationen rufen dazu auf, die relevanten Politiker zu kontaktieren.

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenDer ultimative Guide für eine unvergessliche Customer Experience

-

UX/UI & Webdesignvor 1 Monat

UX/UI & Webdesignvor 1 MonatAdobe Firefly Boards › PAGE online

-

Social Mediavor 2 Monaten

Social Mediavor 2 MonatenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Entwicklung & Codevor 1 Monat

Entwicklung & Codevor 1 MonatEventSourcingDB 1.1 bietet flexiblere Konsistenzsteuerung und signierte Events

-

UX/UI & Webdesignvor 3 Wochen

UX/UI & Webdesignvor 3 WochenFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenFirefox-Update 141.0: KI-gestützte Tab‑Gruppen und Einheitenumrechner kommen

-

Online Marketing & SEOvor 2 Monaten

Online Marketing & SEOvor 2 MonatenSo baut Googles NotebookLM aus deinen Notizen KI‑Diashows