Datenschutz & Sicherheit

Zwei EU-Agenturen sollen bei der Drohnenabwehr helfen

Beim Treffen einiger EU-Innen- und Justizminister*innen in München kündigte der EU-Migrationskommissar Magnus Brunner Anfang Oktober an, dass Frontex künftig eine Rolle in der Drohnenabwehr übernehmen könnte. Die Aussage fiel aus aktuellem Anlass: Das Treffen fand statt, während der Münchner Flughafen wegen mutmaßlicher Drohnensichtungen zum zweiten Mal innerhalb von 24 Stunden den Betrieb einstellen musste. Es war nur einer von inzwischen Dutzenden Vorfällen, bei denen sogenannte kritische Infrastrukturen in Europa durch Drohnenüberflüge unbekannten Ursprungs gestört wurden.

Neu sind die Anti-Drohnen-Aktivitäten von Frontex nicht. Die Grenzagentur testet seit Jahren Technologien, um unerwünschte Drohnen an den EU-Außengrenzen zu erkennen. Ziel ist es etwa, Schmuggel und unerlaubte Überwachung zu verhindern. Die Frontex-Systeme könnten aber in Amtshilfe für andere Behörden zur Strafverfolgung eingesetzt werden. Ein weiteres Szenario ist es, die entdeckten Fluggeräte anschließend mit verschiedener Technik zu „neutralisieren“.

Im Sommer hat die EU-Grenzagentur in Estland dazu einen „Counter-Unmanned Aircraft Systems (C-UAS) Prize Contest“ gestartet. In die zweite Phase des Wettbewerbs schafften es die Firmen Adevex Soluciones, Dat-Con, Hertz Systems, MBDA France und Nordic Air Defence. Sie wurden bereits mit jeweils 20.000 Euro prämiert. Insgesamt gibt Frontex für den Wettbewerb 480.000 Euro aus.

Wettbewerb ohne Öffentlichkeit

Das Finale mit „Live-Tests“ der Systeme sollte im Oktober in Lissabon stattfinden. Öffentlichkeit wollte Frontex nicht dabei haben. Auf Anfragen von netzpolitik.org zu Termin und Ort des „Wettbewerbs“ und Bedingungen für eine journalistische Beobachtung antwortete die Grenzagentur wochenlang nicht – beziehungsweise erst, nachdem die Veranstaltung auf einem Militärgelände in Portugal bereits stattgefunden hatte.

„Vielen Dank für Ihre Geduld. Ich freue mich, Ihnen nun die Informationen über den Abschluss der Testphase für den Counter-UAS-Preiswettbewerb mitteilen zu können“, hieß es in einer E-Mail. Da es sich um sensible Technologie handele, hätten Details bis zum Abschluss dieser Phase geheim gehalten werden müssen. Eine ungewöhnliche Maßnahme, denn Frontex ist kein Geheimdienst, sondern eine Grenzpolizei, die parlamentarisch und durch Öffentlichkeit kontrolliert werden soll.

Auf Ebene des Rates diskutieren die EU-Mitgliedstaaten derzeit, wie Frontex bei Luftraumverletzungen durch Drohnen stärker unterstützen kann. Voraussetzung wäre der Antrag eines Mitgliedstaats. Migrationskommissar Brunner kündigte an, dass weitere 250 Millionen Euro aus dem Grenzschutzfonds „speziell für Drohnen“ ausgegeben werden sollen. Das Geld könne für Überwachungssysteme, Anti-Drohnen-Verteidigung und grenzüberschreitende Koordination verwendet werden. Offen blieb, ob diese Gelder auch an Mitgliedstaaten fließen sollen.

Ein Kommissionssprecher präzisierte, dass es bei den Drohnenplänen für Frontex „um Grenzüberwachung“ gehe, „also darum, Dinge zu entdecken und zu finden, die zum Beispiel auf See passieren“. Unter anderem soll der Flughafenschutz „definitiv Teil des künftigen Aufgabenbereichs von Frontex sein“, sagte Brunner. Allerdings bräuchte die Agentur für die „Neutralisierung“ der entdeckten Fluggeräte eine Erlaubnis. Die Kommission arbeitet dazu an einem Reformvorschlag für das Frontex-Mandat, der bis Ende 2026 vorgelegt werden soll.

Neue EU-Strukturen für Drohnenabwehr

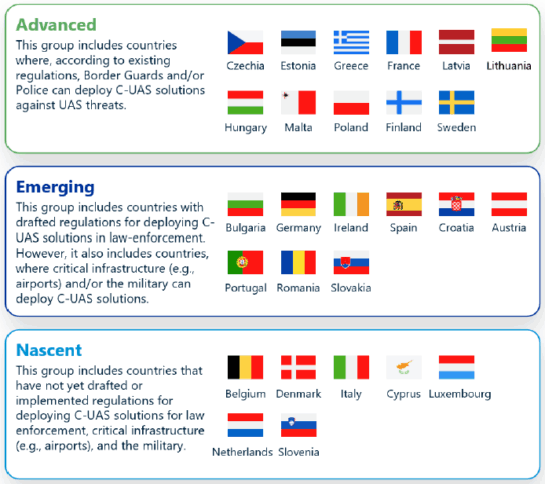

Aus einem Ratsdokument, das die britische Bürgerrechtsorganisation Statewatch vergangene Woche veröffentlicht hat, geht hervor, wie die EU ein institutionelles Fundament für den Umgang mit Drohnenbedrohungen aufbaut. Die Kommission hat dazu eine „Counter-Drone Expert Group“ eingerichtet, in der Innen- und Verteidigungsministerien, Strafverfolgungsbehörden und nationale Geheimdienste vertreten sind. Die Runde soll operative Erfahrungen bündeln und strategische Empfehlungen vorbereiten. Außerdem prüft die Kommission die Harmonisierung der Regeln für den Einsatz von Abwehrtechnik mit dem Ziel, ein einheitliches EU-Regelwerk vorzulegen.

Unter Horizon Europe gibt es weitere Forschungsprogramme zu Anti-Drohnen-Technologien. Ab 2028 könnten zusätzliche Mittel aus dem geplanten European Competitiveness Fund bereitstehen. Die Kommission erwägt zudem, die Mitgliedstaaten über den Grenzverwaltungsfonds bei Beschaffungen im Umfang von bis zu 250 Millionen Euro zu unterstützen, etwa durch gemeinsame Ausschreibungen.

Polizeiagentur kündigt Bericht an

Die EU-Polizeiagentur Europol will noch dieses Jahr einen umfangreichen Bericht Bedrohungen zu durch unbemannte Systeme vorlegen. Viele Inhalte sind bereits bekannt – andere sickern durch. Seit 2022 will Europol etwa beobachtet haben, dass Drohnen in allen Einsatzumgebungen zum Standardrepertoire organisierter Kriminalität, terroristischer Gruppen und staatlicher Akteure gehören. Sorgen bereitet Europol, dass neue Geräte über größere Reichweiten verfügen, autonomer agieren und zunehmend koordiniert einsetzbar sind.

Als technologische Haupttreiber für Drohnen-Bedrohungen sieht Europol künstliche Intelligenz, das Wachstum der Robotikindustrie und militärische Innovationen. Die Agentur empfiehlt daher, ein europäisches Kompetenzzentrum für unbemannte Systeme zu schaffen sowie einheitliche Standards, Zertifizierungen und Beschaffungsprozesse für Anlagen zur Detektion und Abwehr. Ebenso soll eine europaweite Datenbasis zum kriminellen Einsatz von Drohnen aufgebaut werden, um forensische Analysen und Abwehrmaßnahmen zu verbessern.

Zudem rät Europol zu gemeinsamen Testumgebungen, sogenannten physischen Sandboxes, und erweiterten Trainingsprogrammen für Polizei und Sicherheitsbehörden. Dazu will die Kommission ein Drohnen-„Living Lab“ an einem der Standorte des EU-Forschungszentrums einrichten. Vorgesehen sind standardisierte Testverfahren sowie Schulungen für Einsatzkräfte und Betreiber kritischer Infrastrukturen. Hinzu kommt der Ausbau gemeinsamer Kapazitäten in den spezialisierten Polizeinetzwerken, darunter ATLAS, in dem Europol Spezialeinheiten aus europäischen Ländern koordiniert. Diese könnten die unerwünschten Drohnen dann abschießen – sofern die jeweiligen nationalen Polizeigesetze dies erlauben.

Datenschutz & Sicherheit

Updaten! Angriffsversuche auf Sicherheitslücken in Cisco Unified Communications

In mehreren Unified-Communications-Produkten von Cisco klafft eine Sicherheitslücke, die Angreifern ohne Anmeldung das Einschleusen von Schadcode aus dem Netz und dessen Ausführung mit Root-Rechten ermöglicht. Admins sollten die bereitstehenden Aktualisierungen zügig anwenden, da Cisco bereits Angriffsversuche aus dem Netz auf die Schwachstelle beobachtet hat.

Weiterlesen nach der Anzeige

Das teilt Cisco in einer Sicherheitsmeldung mit. Die Schwachstelle resultiert aus einer unzureichenden Prüfung von Nutzer-übergebenen Daten in HTTP-Anfragen. Bösartige Akteure können die Lücke durch das Senden einer Sequenz von sorgsam präparierten HTTP-Anfragen an das webbasierte Management-Interface einer verwundbaren Appliance missbrauchen. „Eine erfolgreiche Attacke erlaubt den Angreifern, Zugriff auf Benutzerebene auf das Betriebssystem zu erlangen und dann die Berechtigungen auf ‚root‘ auszuweiten“, erklärt Cisco (CVE-2026-20045, CVSS 8.2, Risiko abweichend „kritisch“).

Cisco führt weiter aus, dass das Unternehmen das Risiko abweichend von der CVSS-Risikostufe „hoch“ als „kritisch“ einordnet. Als Grund nennt das Security Advisory, dass der Missbrauch der Lücke darin münden kann, dass Angreifer ihre Privilegien zu “root“ erweitern können.

Angriffsversuche: Updates für betroffene Produkte

Cisco hat bereits Angriffsversuche auf die Schwachstelle beobachtet. Betroffen sind Unified CM, Unified CM SME, Unified CM IM&P, Unity Connection sowie Webex Calling Dedicated Instance. Die Software-Versionen 15SU4 (für März 2026 angekündigt) sowie 14SU5 stopfen das Sicherheitsleck. Wer noch auf Stand 12.5 ist, muss auf die neueren Releases migrieren.

Cisco hat am Mittwoch noch drei weitere Sicherheitsmitteilungen veröffentlicht, um die sich Admins beizeiten kümmern sollten.

Weiterlesen nach der Anzeige

Zuletzt mussten IT-Verantwortliche mit Cisco-Produkten in der vergangenen Woche Sicherheitslücken mit Updates stopfen. In Ciscos Secure Email Gateway und Secure Email und Web Manager wurde bereits seit Dezember eine Sicherheitslücke angegriffen, die den Tätern Root-Rechte und damit die volle Kontrolle über Instanzen verschaffen konnte. Die Sicherheitsupdates hat Cisco am Freitag herausgegeben.

(dmk)

Datenschutz & Sicherheit

Bundesdruckerei: Datenatlas Bund ist durchgefallen

Für den Datenatlas Bund startet das Jahr aussichtslos. Das Metadaten-Portal sollte eigentlich die Arbeit der Bundesverwaltung vereinfachen: Behörden und Ministerien sollten damit interne Daten der Bundesverwaltung besser finden, verknüpfen und nutzen können. Doch nun hat die Bundesdruckerei den Datenatlas offline geschaltet. Das teilte eine Sprecherin des Bundesministeriums der Finanzen (BMF) auf Anfrage mit.

Das Ministerium hatte die Bundesdruckerei mit der Entwicklung des Datenatlas Bund beauftragt. Die setzte seit 2022 die Forderung aus der Datenstrategie des Bundes von 2021 um. In den einzelnen Ministerien waren die Datenlabore für den Datenatlas zuständig. Warum die Bundesdruckerei den Datenatlas vom Netz genommen hat, ist unklar.

Offiziell heißt es aus der Bundesdruckerei und dem BMF, das Vertragsverhältnis habe zum 31. Dezember 2025 geendet. „Damit endete auch der Betrieb durch uns als Dienstleister“, so die Bundesdruckerei. Auf ihrer Website bewirbt sie den Datenatlas noch immer damit, er sei modern, digital souverän und KI-fähig; über Social Media suggeriert ein Mitarbeiter, er bediene die Ansprüche einer datengetriebenen Verwaltung.

Datenatlas voller Mängel

Dass der Datenatlas weit weniger kann als beworben, zeigte ein unabhängiges wissenschaftliches Gutachten von David Zellhöfer. Der Professor von der Hochschule für Wirtschaft und Recht Berlin erstellte es eigeninitiativ und unentgeltlich und veröffentlichte es Anfang Dezember.

Zellhöfers Datengrundlage stammt aus dem Sommer 2025 und davor. Er wertete Aussagen von Mitarbeiter:innen der Datenlabore und einige Screenshots aus. Außerdem gewährten ihm einige Kolleg:innen aus der Bundesverwaltung Einblicke in das Metadaten-Portal über kurze Live-Demos. Seine direkte Anfrage nach Informationen für seine Forschung wies die Bundesdruckerei ab. Zellhöfers Fazit: In Teilen entspricht das Portal nicht einmal dem Stand der Technik von 1986.

Eigentlich sollte das Metadaten-Portal Datenbestände der öffentlichen Verwaltung für Behörden zugänglicher machen. Metadaten sind Daten über Daten, wie das Erstellungsdatum, der Dateityp oder der Speicherort. Doch habe es dem Datenatlas an grundlegenden Funktionalitäten gemangelt.

Beispielsweise habe es im Datenatlas keine explorative Suche gegeben, wie man das etwa von Suchmaschinen kennt, sondern nur eine gerichtete Suche. Dementsprechend hätten Suchende immer genau wissen müssen, welches Dokument oder welchen Datensatz sie suchen. Auch kontrollierte Vokabulare hätten gefehlt: Damit Verwaltungsmitarbeiter:innen Dokumente finden können, sollten die mit denselben Schlagwörtern belegt werden. Das sei im Datenatlas nicht umgesetzt worden. Problematisch sei das etwa bei Tippfehlern. Darunter leide nicht nur die Datenqualität. Auch die Trefferlisten seien aufgrund der gerichteten Suche unvollständig gewesen.

Auch grundlegende Suchfunktionen wie den Einsatz von Suchoperatoren seien im Datenatlas nur sehr eingeschränkt möglich gewesen, zum Beispiel hätten Mitarbeiter:innen die Operatoren „UND“, „ODER“ oder „NICHT“ nicht anwenden können.

Nicht mehr zuständig

Im Dezember hüteten die Bundesdruckerei und das BMF den Datenatlas noch wie ein Staatsgeheimnis. Gegenüber netzpolitik.org betonten beide: Der Datenatlas sei nicht „für die Nutzung durch die Öffentlichkeit“ bestimmt. Zellhöfer hielten sie vor, das Gutachten sei nicht beauftragt worden. Die Bundesdruckerei erwog sogar „rechtliche Schritte“ gegen den Gutachter.

Erst als das Gutachten Aufmerksamkeit bekam, lenkte die Bundesdruckerei ein und versicherte gegenüber netzpolitik.org, die von Zellhöfer angeführten Mängel bestünden nicht. Seine Datengrundlage hätte den Stand des Datenatlas im Sommer 2025 abgebildet, die Mängel scheinen also in der zweiten Jahreshälfte behoben worden zu sein. Offiziell habe die Bundesdruckerei die Entwicklung des Datenatlas bereits im ersten Quartal 2025 abgeschlossen, sagt das BMF heute.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Nun ist der Datenatlas offline. Sie seien für das Projekt nicht mehr zuständig, heißt es sowohl von der Bundesdruckerei als auch vom BMF. Letzteres erklärte gegenüber netzpolitik.org, man könne keine weitergehenden Fragen zur Umsetzung der Datenstrategie beantworten; bis Ende 2025 habe man „alle Maßnahmen zu einer Übergabe des Datenatlas Bund durchgeführt“.

Digitalministerium lehnt ab

Übernehmen sollte den Datenatlas das Bundesministerium für Digitales und Staatsmodernisierung (BMDS). Doch das lehnt eine „Übernahme des BMF-Projekts im aktuellen Projekt-Stadium“ als „nicht wirtschaftlich“ ab, so ein Sprecher des Ministeriums gegenüber netzpolitik.org.

Nach „intensiver Prüfung“ habe sich gezeigt, dass der Datenatlas Bund „trotz intensiver Bemühungen“ kaum genutzt werde. Um daraus ein „wirksames Tool“ zu machen, müsse außerdem noch viel Entwicklungsarbeit hineinfließen.

Ob das Ministerium die Entwicklung eines neuen Metadaten-Portals anstoßen wird, bleibt offen. Grundsätzlich liefere ein solches Portal „eine wichtige Grundlage für eine effiziente Datennutzung in der Bundesverwaltung“. Bei einer neuen Version wolle man „die im Projekt Datenatlas Bund gewonnenen Erkenntnisse“ berücksichtigen, um sicherzugehen, dass bereits getätigte Investitionen weitergenutzt werden können.

Zellhöfers grobe Wirtschaftlichkeitsbetrachtung veranschlagt als Gesamtkosten des Datenatlas gut 2,3 Millionen Euro. Die Gesamtausgaben für den Datenatlas Bund hätten seit Beginn etwa 24,6 Millionen Euro betragen, so die Sprecherin des BMF auf Anfrage. Mutmaßlich liegen die Kosten deutlich darüber, so äußerten sich zumindest anonyme Quellen gegenüber Zellhöfer.

Datenschutz & Sicherheit

Jetzt handeln! Angreifer umgehen offenbar Fortinet-Sicherheitspatch

Derzeit gibt es Hinweise darauf, dass Angreifer ein jüngst veröffentlichtes Sicherheitsupdate umgehen und FortiOS, FortiProxy, FortiSwitchManager und FortiWeb attackieren. Die Lücke gilt als „kritisch“.

Weiterlesen nach der Anzeige

Laufende Attacken

Die IT-Nachrichtenwebsite Bleepingcomputer berichtet von Fortinet-Kunden bei denen Angreifer Fortinet-Produkte trotz installiertem Sicherheitspatch erfolgreich attackieren. Die Schwachstelle (CVE-2025-59718) ist seit Dezember vergangenen Jahres bekannt. Zu diesem Zeitpunkt erschienen auch Sicherheitsupdates.

Seitdem laufen auch Attacken und Angreifer nutzen die Lücke aktiv aus. Im Anschluss haben sie Zugriff auf Geräte. In welchem Umfang die Angriffe ablaufen, ist derzeit unklar. In einem Beitrag führen Sicherheitsforscher von Artic Wolf unter anderem Parameter auf, an denen Admins bereits attackierte Geräte erkennen können.

Instanzen sind aber nur angreifbar, wenn die Authentifizierung über SSO aktiv ist. Das ist standardmäßig nicht der Fall. Weil Fortinet zum jetzigen Zeitpunkt noch kein repariertes Sicherheitsupdate veröffentlicht hat, müssen Admins jetzt handeln und die Anmeldung via SSO deaktivieren. Das gelingt über das Command-Line-Interface mit folgenden Befehlen:

config system global

set admin-forticloud-sso-login disable

Weiterlesen nach der Anzeige

end

Verwundbare Instanzen in Deutschland

In einer Warnmeldung listet Fortinet weiterführende Informationen zu den bedrohten Produkten auf. FortiWeb 7.0 und 7.2 sollen von der Lücke nicht betroffen sein. Sicherheitsforscher von Shadowserver haben das Internet auf SSO-Instanzen gescannt. Sie kommen derzeit weltweit auf mehr als 11.000 Stück. Hierzulande sind es noch knapp mehr als 120 Instanzen.

Zusätzlich haben es Angreifer zurzeit auf FortiSIEM abgesehen und nutzen eine „kritische“ Sicherheitslücke (CVE-2025-64155) aus.

(des)

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenArndt Benedikt rebranded GreatVita › PAGE online

-

Künstliche Intelligenzvor 3 Wochen

Künstliche Intelligenzvor 3 WochenSchnelles Boot statt Bus und Bahn: Was sich von London und New York lernen lässt

-

Entwicklung & Codevor 1 Monat

Entwicklung & Codevor 1 MonatKommentar: Anthropic verschenkt MCP – mit fragwürdigen Hintertüren

-

Künstliche Intelligenzvor 3 Monaten

Künstliche Intelligenzvor 3 MonatenGoogle „Broadwing“: 400-MW-Gaskraftwerk speichert CO₂ tief unter der Erde

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenHuawei Mate 80 Pro Max: Tandem-OLED mit 8.000 cd/m² für das Flaggschiff-Smartphone

-

Social Mediavor 1 Monat

Social Mediavor 1 MonatDie meistgehörten Gastfolgen 2025 im Feed & Fudder Podcast – Social Media, Recruiting und Karriere-Insights

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenFast 5 GB pro mm²: Sandisk und Kioxia kommen mit höchster Bitdichte zum ISSCC