Datenschutz & Sicherheit

Angreifer können auf Servern mit Supermicro-Boards Hintertüren verankern

Server-Motherboards und Rechenzentrumshardware von Supermicro sind verwundbar. Nach erfolgreichen Attacken können Angreifer sich dauerhaft über eine Hintertür Zugriff verschaffen. Admins sollten ihre Instanzen zeitnah absichern.

Unvollständiger Patch

Wie aus einem Beitrag hervorgeht, sind Sicherheitsforscher von Binarly auf zwei Sicherheitslücken (CVE-2025-7937 „hoch„, CVE-2025-6198 „hoch„) gestoßen. In beiden Fällen können Angreifer Sicherheitsprüfungen des Baseboard Management Controllers (BMC) umgehen und mit Schadcode präparierte Firmwareimages installieren. Im Anschluss sind Systeme dauerhaft vollständig kompromittiert.

Supermicro listet die Schwachstellen, die betroffenen Motherboards und die Sicherheitsupdates in einer Warnmeldung auf. In dem Beitrag versichern sie, dass sie bislang keine Hinweise auf laufende Attacken entdeckt haben.

Die erste Lücke geht auf eine Schwachstelle (CVE-2025-10237 „hoch„) von Anfang dieses Jahres zurück. Wie die Sicherheitsforscher eigenen Angaben zufolge herausfanden, war der Sicherheitspatch unvollständig und sie konnten den Schutz umgehen. Die zweite Schwachstelle haben sie neu entdeckt.

Hintergründe

Aufgrund von Fehlern bei der Überprüfung von Firmwareimages ist es nach wie vor möglich, Images mit Schadcode zu versehen, ohne dass Sicherheitschecks anschlagen. Den Sicherheitsforschern zufolge stuft der BMC manipulierte Images als korrekt signiert und gültig ein und installiert sie.

Durch das erfolgreiche Ausnutzen der neuen Lücke können Angreifer zusätzlich die BMC-Sicherheitsfunktion Root of Trust (RoT) umgehen. Die prüft beim Booten, ob die Firmware legitim ist. Wie das im Detail abläuft, führen die Sicherheitsforscher in einem Beitrag aus.

(des)

Datenschutz & Sicherheit

Windows 10 22H2: Update außer der Reihe – korrigiert ESU-Probleme

Da staunen einige WIndows-10-Nutzerinnen und -Nutzer nicht schlecht: Ohne Registrierung für den erweiterten Support („Extended Security Updates“, ESU) erhalten sie ein Sicherheitsupdate außer der Reihe angeboten. Es korrigiert ein Problem, das die Einrichtung der ESU auf Privatanwender-Rechnern verhindert.

Weiterlesen nach der Anzeige

In den Windows-Release-Health-Notizen erklärt Microsoft das unerwartete Update. Demnach hat Microsoft Fälle entdeckt, bei denen der Einrichtungsprozess für die erweiterten Sicherheitsupdates fehlschlagen kann. Daher wird auf Windows-10-Rechnern mit Endanwender-Lizenzen, auf denen das ESU nicht eingerichtet wurde, nun das Update außer der Reihe angeboten.

Windows-10-Nutzer sollen aktiv werden

Microsoft liefert eine Anleitung mit, wie Betroffene vorgehen sollen. Zunächst müssen sie in den Einstellungen auf der Windows-Update-Seite nach Updates suchen lassen. Die liefert das Out-of-Band-Update KB5071959 zurück. Das sollen Nutzerinnen und Nutzer installieren und im Anschluss den Rechner neu starten.

Nach dem Neustart müssen sie den Extended-Security-Updates-Wizard durchklicken, um das Gerät für das ESU-Programm zu aktivieren. Im Anschluss liefert in den Einstellungen die Suche nach Updates die regulären monatlichen Sicherheitsupdates zum Microsoft Patchday.

Im Support-Beitrag zu dem Update erklärt Microsoft weiter, dass das Update kumulativ ist und die Sicherheitsupdates bis einschließlich dem 14. Oktober 2025 enthält.

Anfang Oktober hatte Microsoft die Registrierung für das ESU-Programm für privat genutzte Windows-10-Installationen schrittweise freigeschaltet. Im Europäischen Wirtschaftsraum ist die Ein-Jahres-Verlängerung abweichend von den ursprünglichen Plänen kostenlos – wobei Kunden dafür ein Microsoft-Konto benötigen, was sich auch als Zahlung mit Daten interpretieren lässt. Für die kommerziell genutzten Windows-10-Versionen sind bis zu drei Jahre erweiterte Sichereitsupdates – natürlich gegen Zahlung – möglich. Dafür hatte Microsoft vor einer Woche Handreichungen für Admins veröffentlicht, welche Voraussetzungen ihre Geräte zu erfüllen haben und wie sie die ESU-Aktivierung vornehmen können.

Weiterlesen nach der Anzeige

(dmk)

Datenschutz & Sicherheit

Patchday Microsoft: Attacken auf Windows-Kernel beobachtet

Derzeit haben Angreifer verschiedene Windows- und Windows-Server-Versionen im Visier und attackieren Systeme. Sicherheitspatches stehen über Windows Update zum Download bereit.

Weiterlesen nach der Anzeige

Jetzt patchen!

Die derzeit ausgenutzte Schwachstelle (CVE-2025-62215, Risiko „hoch„) betrifft den Windows-Kernel. In einer Warnmeldung sind die betroffenen Versionen, etwa Windows 10/11 und Windows Server 2025, aufgelistet. In welchem Umfang die Attacken ablaufen, ist derzeit nicht bekannt. Admins sollten ihre Systeme schnellstmöglich absichern.

Sind Angriffe erfolgreich, können sich Angreifer Systemrechte verschaffen. In so einer Postion ist davon auszugehen, dass Computer als vollständig kompromittiert gelten. Wie solche Attacken ablaufen, führt Microsoft zurzeit nicht aus.

Weitere Gefahren

Vier Sicherheitslücken (CVE-2025-60716 „hoch„, CVE-2025-62199 „hoch„, CVE-2025-30398 „hoch„, CVE-2025-62214 „hoch„) stuft Microsoft als kritisch ein. Sie betreffen DirectX, Office, PowerScribe 360 und Visual Studio. Nutzen Angreifer die Lücken erfolgreich aus, können sie unter anderem Schadcode ausführen.

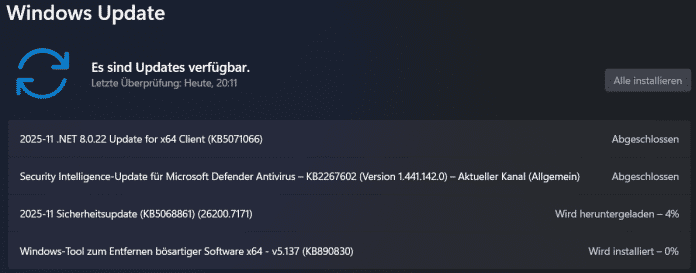

Um Updates einfacher zu identifizieren, hat Microsoft die Schreibweise angepasst: Das Datum erscheint nun zuerst, gefolgt von der Art des Updates, der KB-Nummer und der Build-Nummer von Windows.

Durch eine „kritische“ Lücke (CVE-2025-60724) in der Grafikkomponente GDI+ kann ebenfalls Schadcode auf Windowssysteme schlüpfen. Weiterhin gibt es noch wichtige Sicherheitsupdates für weitere Windows-Komponenten wie Remote Desktop Services und Smart Card Reader.

Weiterlesen nach der Anzeige

Die Schutzfunktion Windows Administrator Protection ist bislang als Vorschau in Windows enthalten, aber schon jetzt wurde eine Sicherheitslücke (CVE-2025-60718 „hoch„) entdeckt. Darüber können sich Angreifer höhere Rechte aneignen.

Alle an diesem Patchday geschlossenen Lücken listet Microsoft in seinem Security Update Guide auf.

Support-Ende für bestimmte WIndows-Builds

Wie aus einem Beitrag hervorgeht, ist der Support für Windows 11 Version 23H2 (Home und Pro) ausgelaufen und diese Ausgaben bekommen ab sofort keine Sicherheitsupdates mehr. An dieser Stelle müssen Admins auf eine noch unterstützte Version upgraden.

Ferner hat Microsoft mit KB5068781 das erste Sicherheitsupdate für Windows 10 mit erweitertem Support veröffentlicht. Zusätzlich gibt es ein Windows-10-Update, das Probleme bei der Einrichtung des erweiterten Supports lösen soll.

(des)

Datenschutz & Sicherheit

EU-Staaten uneins über US-Zugriff auf Polizeidaten

Die britische NGO Statewatch hat ein Ratsdokument mit Positionen der EU-Mitgliedstaaten zu den geplanten Verhandlungen über die sogenannte Enhanced Border Security Partnership (EBSP) mit den Vereinigten Staaten veröffentlicht. Es zeigt die Differenzen über den von Washington seit drei Jahren geforderten transatlantischen Zugriff auf Polizeidatenbanken und darin enthaltene Fingerabdrücke und Gesichtsbilder.

Die meisten der 27 EU-Regierungen sind aufgeschlossen für Verhandlungen, fordern aber Leitplanken für eine solche Datenkooperation. Einige machen weitergehende Vorschläge.

Die US-Forderung betrifft alle 43 Teilnehmer des Visa-Waiver-Programms, darunter auch Länder wie Großbritannien, Israel, Australien oder Singapur. Sie sollen bis Ende 2026 eine „Grenzpartnerschaft“ abschließen. Andernfalls droht der Ausschluss vom visafreien Reisen in die USA.

Die EU-Kommission hat dazu vorgeschlagen, im Auftrag aller 27 Unionsmitglieder Verhandlungen für ein Rahmenabkommen zum Austausch der biometrischen Daten zu führen. Der Rat – also alle Mitgliedstaaten – soll der Kommission dazu ein Verhandlungsmandat erteilen. Für die Umsetzung eines solchen Rahmenabkommens müssen die einzelnen Länder aber anschließend eine zusätzliche bilaterale Vereinbarung mit den USA schließen.

Deutschland will US-Behörden Grenzen setzen

Die Bundesregierung zeigt sich laut dem Dokument grundsätzlich offen für ein EU-weites Abkommen, will den US-Behörden darin aber Grenzen setzen. Deutschland lehnt einen Direktzugriff US-amerikanischer Behörden auf ausländische Datenbanken ab und fordert eine Lösch-Regelung.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Stattdessen solle der Austausch über ein mehrstufiges „Treffer/Kein Treffer“-Verfahren erfolgen – eine Herausgabe der Daten soll also nur im Einzelfall und nach Prüfung durch nationale Stellen erfolgen. Unter Schengen-Staaten ist das im Vertrag von Prüm geregelt. Die USA könnten dementsprechend ein internationaler Prüm-Partner werden, so der deutsche Vorschlag.

Als erster und bislang einziger Staat erhielt Großbritannien diesen Status nach dem Brexit. Allerdings dauert die Datenabfrage nach dem „Treffer/Kein Treffer“-Prinzip mitunter Tage. Für die von den USA angestrebte Echtzeitverwendung ist dies also keine Option.

Zugleich fordert Berlin, dass die EU geschlossen gegenüber Washington auftritt, um zu verhindern, dass einzelne Mitgliedstaaten in bilateralen Abkommen weitergehende Zugeständnisse machen. Nach deutscher Ansicht müsse der transatlantische Datenaustausch „einen echten Mehrwert für die Sicherheit der EU und ihrer Mitgliedstaaten bringen, dabei aber die Grundrechte und den Datenschutz uneingeschränkt wahren“.

Einige Staaten wollen Beschränkungen

Neben Deutschland plädieren auch Italien, Frankreich, Österreich und die Niederlande dafür, den Anwendungsbereich des Abkommens klar zu begrenzen. Italien etwa fordert, dass sich die Kooperation „auf Migration und Grenzmanagement“ beschränken solle und „nicht zu einem generellen Polizeidatenaustausch“ werde. Auch Frankreich warnt vor einer schleichenden Ausweitung in Bereiche nationaler Strafverfolgung und verlangt, dass jede Datenübermittlung „menschlich überprüft“ werden müsse und nicht automatisch erfolgen dürfe.

Die Regierungen in Wien und Den Haag äußern ähnliche Vorbehalte: Der Austausch dürfe nur Daten betreffen, die im Rahmen von Grenz- oder Visaverfahren erhoben werden und nicht etwa nationale Ermittlungsakten.

Ein anderes Lager – darunter die baltischen Staaten, Tschechien und Litauen – zeigt sich hingegen offen für US-Forderungen nach direkter oder automatisierter Abfrage europäischer Datensätze, sofern Datenschutzgarantien und Gegenseitigkeit gewahrt blieben. Die litauische Delegation stellt sogar in den Raum, die Verwendung von Künstlicher Intelligenz bei der automatisierten Verarbeitung von Daten zu regeln, was andere Staaten strikt ablehnen.

Die österreichischen Vertreter äußerten die Auffassung, dass die USA eher an Daten in europäischen Informationssystemen interessiert seien als an nationalen biometrischen Datenbanken. Das bezieht sich speziell auf drei neue große EU-Systeme: das Visa-Informationssystem (VIS), das gemeinsame biometrische Abgleichsystem (sBMS) und den Gemeinsamen Identitätsspeicher (CIR). In den Kommentaren Österreichs klingt es so, als wolle das Land den USA den Zugriff auf diese EU-Daten anbieten, „um eine operationell gegenseitig vorteilhafte Lösung zu erreichen“.

Irland verweist auf sicherheitspolitische Dimension

Ein Sonderfall ist Irland. Die dortige Regierung betont, dass das Abkommen nicht nur Grenz- oder Visaangelegenheiten betreffen soll, sondern auch der Bekämpfung von Terrorismus und schwerer Kriminalität dienen müsse. Irland ist nicht Teil des Schengen-Raums. Trotzdem fordert Dublin, an den Verhandlungen teilzunehmen und argumentiert, der Austausch von Biometriedaten und Reisedokumenten könne allen Schengen-Staaten beim Kampf gegen Verbrechen und Terrorismus helfen.

Sollte Irland von dem Rahmenabkommen ausgeschlossen bleiben, befürchtet das Land erhebliche operative Schwierigkeiten bei der Umsetzung eines späteren bilateralen EBSP mit den USA, was den eigenen Status im Visa-Waiver-Programm gefährden könnte. Vor diesem Szenario warnen auch einige osteuropäische Staaten.

Deadline bis Ende 2026

Frankreich wiederum stellt die Lesart der Kommission in Frage, wonach das Rahmenabkommen in ausschließlicher EU-Kompetenz liege: Einige Aspekte, etwa der Zugriff auf nationale Datenbanken, fielen nach Ansicht von Frankreich eindeutig in die Zuständigkeit der Mitgliedstaaten. Über diese Frage hatte es vorab bereits Uneinigkeit gegeben, denn die von den US-Behörden anvisierte Nutzung der biometrischen Daten geht deutlich über Visafragen – für die die EU grundsätzlich zuständig ist – hinaus.

Mehrere im Rat in Brüssel vertretene Länder wie Österreich, die Niederlande und Estland halten den von Washington gesetzten Zeitplan für das EBSP bis Ende 2026 für unrealistisch. Ungarn fordert Konsequenzen, falls die USA für ein EU-Land den Visa-Waiver-Status einseitig beschränken. Dann müsse die EU den Datenaustausch aller Mitgliedstaaten geschlossen aussetzen.

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenDer ultimative Guide für eine unvergessliche Customer Experience

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenAdobe Firefly Boards › PAGE online

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenGalaxy Tab S10 Lite: Günstiger Einstieg in Samsungs Premium-Tablets

-

Social Mediavor 3 Monaten

Social Mediavor 3 MonatenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Datenschutz & Sicherheitvor 2 Monaten

Datenschutz & Sicherheitvor 2 MonatenHarte Zeiten für den demokratischen Rechtsstaat

-

UX/UI & Webdesignvor 4 Wochen

UX/UI & Webdesignvor 4 WochenIllustrierte Reise nach New York City › PAGE online

-

Entwicklung & Codevor 3 Monaten

Entwicklung & Codevor 3 MonatenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenEventSourcingDB 1.1 bietet flexiblere Konsistenzsteuerung und signierte Events