Datenschutz & Sicherheit

BSI: Checkliste für Vorgehen bei geknackten Konten

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat zusammen mit dem Programm polizeiliche Kriminalprävention (ProPK) eine Checkliste veröffentlicht, die Privatanwendern helfen soll, wenn ihre Zugänge von Kriminellen übernommen wurden.

Weiterlesen nach der Anzeige

Die Checkliste liegt als PDF auf der Webseite des BSI vor. Darin warnt die Behörde vor den Auswirkungen: Kriminelle können dann nicht nur in gekaperten Konten hinterlegte Daten wie Anschrift oder Kreditkarteninformationen einsehen und missbrauchen, sondern etwa illegale Waren verkaufen oder Spam versenden. Besonders kritisch seien demnach geknackte E-Mail-Accounts. Das ermöglicht glaubwürdigere Kommunikation mit potenziellen weiteren Opfern, aber oftmals seien die auch hinterlegt, um Passwörter für andere genutzte Dienste zurückzusetzen.

Das BSI gibt Hinweise, wie Betroffene geknackte Konten erkennen können. Bei nicht mehr möglichem Zugriff könnte etwa das Passwort zurückgesetzt worden sein. Oder der Anbieter hat den Zugang wegen verdächtiger Aktivitäten blockiert. Weitere Punkte erklären, wie in diesem Fall am besten vorzugehen ist. Außerdem liefert die Checkliste noch Tipps zum besseren Schutz für Konten. Es findet sich etwa die Aktivierung von Zwei-Faktor-Authentifizierung – an zweiter Stelle nach der Umstellung auf Passkeys.

Umfrageergebnisse „Cybersicherheitsmonitor 2025“

Dass solch eine Handreichung nötig ist, unterstreichen die Ergebnisse des „Cybersicherheitsmonitors 2025“. Dabei handelt es sich um eine „Computer Assisted Web Interviewing (CAWI)“-Umfrage von BSI und ProPK unter 3061 Personen der deutschsprachigen Bevölkerung ab 16 Jahren, die vom 3. bis 7. Februar 2025 durchgeführt wurde. Demnach erlebte fast jede zehnte Person, die im vergangenen Jahr von Cyberkriminalität betroffen war, einen Fremdzugriff auf einen Online-Account (8 Prozent).

Karin Wilhelm, Expertin für Verbraucherschutz beim BSI, sagte dazu: „Ein Ernstfall kann schnell überfordern: Viele Menschen wissen im ersten Moment nicht, wie sie reagieren sollten. Gerade im Falle des E-Mail-Kontos kann schnelles Handeln jedoch weiteren Schaden abwenden. Behalten Cyberkriminelle unbefugten Zugang zu dem Konto, können sie sensible Daten auslesen, E-Mails an hinterlegte Kontakte verschicken oder auch Passwörter und Anmeldeverfahren bei weiteren Benutzerkonten zurücksetzen. Darum ist es so wichtig, sofort aktiv zu werden. Die Checkliste soll Betroffene handlungsfähig machen.“

Das BSI bietet weitere hilfreiche Materialien an. Die Behörde hat etwa im September kostenlose Arbeitsblätter für Lehrkräfte und Eltern veröffentlicht, mit denen Jugendliche über Cyberrisiken aufgeklärt werden können.

Weiterlesen nach der Anzeige

(dmk)

Datenschutz & Sicherheit

innen im Visier bei Attacke über Signal-Messenger

In den letzten Tagen und Wochen wurden nach Informationen von netzpolitik.org vermehrt Journalist:innen mit einer bekannten Phishing-Attacke auf dem Messenger Signal angegriffen. Betroffen sind nach Kenntnis von netzpolitik.org dutzende (investigative) und teilweise prominente Journalist:innen bei öffentlich-rechtlichen Fernsehsendern sowie mehreren großen und kleinen Medienhäusern, darunter die Zeit, Correctiv und netzpolitik.org. Hinzu kommen einzelne bekannte Vertreter:innen der Zivilgesellschaft, darunter auch Rechtsanwälte.

Netzpolitik.org hat im Zusammenhang mit dem Angriff bislang keine Betroffenen gefunden, die nicht diesen Kategorien zuzuordnen sind. Das deutet auf einen gezielten Phishing-Angriff auf bestimmte Telefonnummern hin, ist aber kein Beweis für einen solchen.

„Wir haben erste Anzeichen dafür gesehen, dass Journalist:innen, Politiker:innen und Mitglieder der Zivilgesellschaft in Deutschland und ganz Europa ins Visier genommen wurden“, bestätigt Donncha Ó Cearbhaill, Leiter des Security Labs von Amnesty International gegenüber netzpolitik.org.

„Diese Signal-Phishing-Kampagne scheint sehr aktiv zu sein“, so Ó Cearbhaill weiter. Es sei unklar, wie oft die Angriffe erfolgreich seien, aber die Ausbreitung der Kampagne würde wahrscheinlich durch die Kontaktlisten auf Signal angeheizt, die von früheren Opfern gesammelt würden.

Wie geht der Angriff?

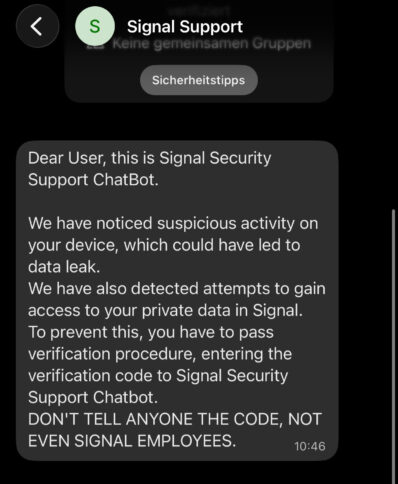

Bei dem Angriff verschicken die Angreifer eine Nachricht über den Messenger Signal, bei der sie sich als „Signal Support“ ausgeben und behaupten, dass es verdächtige Aktivitäten auf dem Handy sowie den Versuch gegeben habe, auf private Daten zuzugreifen. Deswegen müssten die Betroffenen den Verifikationsprozess von Signal erneut durchlaufen und den Verifikationscode dem vermeintlichen „Signal Security Support ChatBot“ übermitteln. Die ersten netzpolitik.org bekannten Betroffenen des Angriffs wurden im November kontaktiert, erste Berichte über die Angriffsversuche gab es im Oktober von Citizen-Lab-Forscher John Scott-Railton.

In der Anfrage des gefälschten Support-Accounts heißt es auf englisch:

Dear User, this is Signal Security Support ChatBot. We have noticed suspicious activity on your device, which could have led to data leak. We have also detected attempts to gain access to your private data in Signal. To prevent this, you have to pass verification procedure, entering the verification code to Signal Security Support Chatbot. DON’T TELL ANYONE THE CODE, NOT EVEN SIGNAL EMPLOYEES.

Wird diese Chatanfrage angenommen, bekommt der Angegriffene eine SMS mit einem Verifikationscode auf sein Handy geschickt, wie ein Betroffener gegenüber netzpolitik.org bestätigte. Das ist offenbar ein echter Verifikationscode von Signal. Das weist darauf hin, dass sofort nach Annahme der Chatanfrage von den Angreifenden versucht wird, einen Account unter der Handynummer neu zu registrieren.

Gibt man diesen Code an den falschen „Signal Support“ weiter, können die Angreifer einen neuen Account registrieren. Signal-Accounts sind zusätzlich mit einer Signal-PIN geschützt, die neben der SMS ein zweiter Sicherheitsfaktor ist. Wenn die Angreifer diese PIN nicht kennen, sehen sie weder Kontakte, noch Gruppen oder Inhalte.

Würde man jedoch die Signal-PIN an die Angreifer weitergeben, können sie Profil und Kontakte sehen. Sie sehen zwar nicht die vergangenen Chats, können aber dann den ehemaligen Nutzer aus seinem Account ausschließen, indem sie die Signal-PIN ändern und dann die Registrierungssperre aktivieren. Damit wäre es Angreifenden möglich, den Account dauerhaft zu übernehmen – andere Nutzer:innen in Chats oder Gruppen bekommen maximal mit, dass sich die Sicherheitsnummer geändert hat.

Mögliches Ziel: Politische Netzwerke und Quellen ausspähen

Es lassen sich dann Chatgruppen mitlesen und die Kontakte und Netzwerke der Betroffenen ermitteln. Im Falle von Journalist:innen könnten dadurch zum Beispiel Quellen offengelegt werden, die verschlüsselt mit den Journalist:innen kommunizieren. Bei Aktivist:innen könnten politische Netzwerke und Kontakte offenbart werden. Im Zuge einer dauerhaften Account-Übernahme kann der Angreifer zudem alle ab der Übernahme auflaufenden Kommunikationsinhalte mitlesen.

Keiner der netzpolitik.org bekannten Betroffenen ist weiter gegangen, als den Chat anzunehmen und die Verifikations-SMS geschickt zu bekommen.

Wer hinter dem Angriff steckt, lässt sich mit den vorliegenden Informationen nicht sagen. Ein Angreifer mit Überwachungszugriff auf Mobilfunknetze könnte jedoch die per SMS verschickten Verifizierungscodes selbst auslesen und müsste sie nicht erfragen. Um vollen Zugriff auf den Account zu erlangen, müsste auch er die Signal-PIN abfragen.

Wie kann man sich schützen?

„Diese Angriffe nutzen keine Schwachstelle in der Signal-Anwendung selbst aus. Signal ist nach wie vor eine der sichersten und am weitesten verbreiteten verschlüsselten Messaging-Apps“, sagt Donncha Ó Cearbhaill, Leiter des Security Lab bei Amnesty International.

Von Signal selbst heißt es gegenüber netzpolitik.org: „Signal wird Sie niemals in irgendeiner Form über einen Zwei-Wege-Chat innerhalb der App kontaktieren.“ Zudem sollten die Nutzer:innen die Registrierungssperre aktivieren. Das geht unter „Einstellungen“ –> „Konto“ und dann den Schieberegler bei „Registrierungssperre“ aktivieren. Zudem sagt Signal: „Geben Sie Ihre Signal-PIN oder Registrierungssperre niemals an Dritte weiter.“

Wenn eine Nachricht eines bislang unbekannten Account mit dem beschriebenen oder einem ähnlichen Inhalt ankommt, sollte man die ankommende Nachricht „melden“ und und dann „melden und blockieren“ klicken. In keinem Fall sollte man den Anweisungen folgen, weil Signal niemals Nutzer:innen auf einem solchen Weg kontaktieren würde.

Sollte in Chats die Nachricht auftauchen, dass sich die Sicherheitsnummer eines Kontakts geändert hat, bedeutet das häufig nur, dass dieser ein neues Handy hat. Dennoch sollte man immer in solchen Situationen auf einem anderen Kanal als dem Signal-Textchat bei dem betreffenden Kontakt nachfragen, warum sich dessen Sicherheitsnummer geändert hat.

Für die Überprüfung eignet sich in der Regel ein Telefonat oder noch besser ein Videotelefonat. Ratsam ist zudem, sich alle mit Signal verbundenen Devices anzeigen zu lassen und nicht mehr benötigte zu löschen.

Wenn du Ziel dieses Angriffs geworden bist, Zugriff auf deinen Signal-Account auf diese Weise verloren hast oder weitergehende Informationen und Hinweise zu diesem Angriff hast, wende Dich vertrauensvoll an uns für weitere Nachforschungen und Recherchen.

Datenschutz & Sicherheit

Apache Hadoop: Fehler im HDFS-Native-Client lässt Schadcode passieren

Angreifer können Systeme, auf denen Apache Hadoop läuft, attackieren. Ansatzpunkt ist eine nun geschlossene Sicherheitslücke. Im schlimmsten Fall kann Schadcode PCs kompromittieren.

Weiterlesen nach der Anzeige

Schadcode-Lücke

Wie aus einer Warnmeldung hervorgeht, ist konkret der HDFS-Native-Client bedroht. HDFS (Hadoop Distributed File System) ist ein auf große Datenmengen zugeschnittenes Dateisystem. Durch das erfolgreiche Ausnutzen der Schwachstelle (CVE-2025-27821 „hoch“) können Angreifer Speicherfehler (Out-of-bounds) auslösen und darüber Schadcode auf Computer schieben.

Die Entwickler geben an, dass davon Apache Hadoop ab Version 3.2.0 bedroht ist. Die Ausgabe 3.4.2 ist gegen die geschilderte Attacke gerüstet. Bislang gibt es keine Berichte, dass Angreifer die Lücke bereits ausnutzen. Admins sollten den Sicherheitspatch zeitnah installieren.

Siehe auch:

(des)

Datenschutz & Sicherheit

„Wir wollen die Verbreitung sexualisierter Deepfakes einschränken“

Aus der Nische in die Newsfeeds: nicht-einvernehmliche, sexualisierte Deepfakes verbreiten sich zunehmend, nicht nur durch den kaum regulierten Chatbot Grok des rechtsradikalen Multi-Milliardärs Elon Musk.

Bereits im Jahr 2022 berichteten wir über teils populäre Apps, mit denen sich beliebige Gesichter auf die Körper von Pornodarsteller*innen montieren ließen. Nur wenige Jahre später waren die technischen Möglichkeiten ausgereifter, und offen zugängliche Shops boten an, Kleider in beliebigen Fotos durch nackte Haut zu ersetzen.

Wer solche Aufnahmen ohne Einvernehmen erstellt, übt digitale Gewalt aus. Jüngst hat die Debatte besonders Fahrt aufgenommen, weil massenhaft nicht-einvernehmliche, sexualisierte Deepfakes von Grok über den Twitter-Nachfolger X ein breites Publikum fanden.

Mithilfe von EU-Gesetzen will die gemeinnützige Organisation AlgorithmWatch nun etwas gegen das Phänomen unternehmen – und bittet Interessierte um Unterstützung. Was genau der NGO helfen würde, erklärt Tech-Forschungsleiter Oliver Marsh. Das Interview wurde aus dem Englischen übersetzt.

Internationale Netzwerke aus Deepfake-Anbietern

netzpolitik.org: Oliver, Warnungen vor der Gefahr durch nicht-einvernehmliche, sexualisierte Deepfakes gibt es schon länger. Welche Bedeutung hat das Phänomen heute?

Oliver Marsh: Eine große. Es ist bedauerlich, dass es erst ein Ereignis wie die aktuellen Vorfälle rund um Grok geben musste, bevor auch Aufsichtsbehörden und Regierungen das Problem als „dringend“ einstufen. Hoffentlich führt diese Dringlichkeit auch zu ernsthaftem Handeln, nicht nur auf Social-Media-Plattformen. Wir sollten uns fragen, was geschehen muss, um die Vielzahl der beteiligten Unternehmen in die Pflicht zu nehmen, darunter auch Anbieter großer Sprachmodelle. Sie müssen das Problem gemeinsam mit Regulierungsbehörden und Fachleuten angehen.

netzpolitik.org: Welche Unternehmen spielen eine Schlüsselrolle bei den Deepfakes?

Oliver Marsh: Dahinter steckt ein internationales Netzwerk aus Anbietern für Deepfake-Tools. Das Ökosystem betrifft auch große Plattformen. Auch ohne Grok hatte X bereits große Probleme mit nicht-einvernehmlicher Sexualisierung, etwa durch Netzwerke von Accounts, die dort Deepfake-Werkzeuge bewerben. Weitere Recherchen haben solche Probleme auch bei den Meta-Plattformen Facebook und Instagram gefunden, auf den App-Marktplätzen von Google und Apple und in der Google-Suche.

Auch Plattformen wie Reddit, Telegram und Discord werden genutzt, um Werkzeuge für Deepfakes zu verbreiten. Dort kursieren auch Tipps, wie Nutzende die Schutzmechanismen von weit verbreiteten Chatbots umgehen können, um solche Inhalte zu generieren. Und natürlich treiben Konzerne wie OpenAI, Google, Meta und Microsoft mit ihren KI-Anwendungen die Technologie voran, mit der sich nicht-einvernehmliche Inhalte einfacher erstellen lassen.

netzpolitik.org: Wie würde es konkret aussehen, wenn große Tech-Unternehmen erfolgreich gegen solche Deepfakes vorgehen?

Oliver Marsh: Die Plattformen würden sich zum Beispiel gegenseitig über entdeckte Accounts informieren, die solche Werkzeuge bewerben. Außerdem würden sie Aufsichtsbehörden und Fachleuten Informationen zur Verfügung stellen, damit sie das Problem weiter erforschen und etwas dagegen tun können. Genau so etwas ist bereits vor rund zehn Jahren geschehen, als Plattformen gemeinsam gegen Desinformation durch Accounts vorgegangen sind, die sich mit hoher Wahrscheinlichkeit der russischen Propaganda-Agentur „Internet Research Agency“ zuordnen ließen. In jüngerer Zeit ergreifen Plattformen jedoch weniger Initiative für solche Vorhaben.

Bisher nur wenige Hinweise eingegangen

netzpolitik.org: Per Online-Formular bittet ihr gerade die Öffentlichkeit um Hinweise auf Apps und Websites, mit denen sich nicht-einvernehmliche Deepfakes erstellen lassen. Warum?

Oliver Marsh: Über das Formular möchten wir jegliche Informationen sammeln, die uns dabei helfen, Posts, Accounts und Apps zu finden, die Menschen zu Werkzeugen für nicht-einvernehmliche Sexualisierung führen. Unser Fokus liegt auf den Meta-Plattformen Facebook und Instagram, auf X, dem Google Play Store und dem Apple App Store. Nützliche Hinweise sind zum Beispiel Stichwörter und Accounts, die wir auf den Plattformen suchen können.

netzpolitik.org: Wie gut klappt das mit den Hinweisen?

Oliver Marsh: Das Formular ist bereits seit Mitte vergangenen Jahres online. Bisher haben wir nur eine Handvoll Einreichungen erhalten; einige davon enthielten Hinweise auf mehrere Apps und Websites. Wir machen uns aber auch selbst auf die Suche und haben – was am meisten hilft – Partner in Journalismus und Forschung, mit deren Unterstützung wir unsere Datenbank erweitern können.

netzpolitik.org: Was genau macht ihr am Ende mit den entdeckten Posts, Accounts und Apps?

Oliver Marsh: Es ist äußerst schwierig, dafür zu sorgen, dass solche Inhalte ganz aus dem Netz verschwinden. Wir wollen die Verbreitung nicht-einvernehmlicher, sexualisierter Deepfakes jedoch einschränken. Unser Projekt soll vor allem prüfen, ob wir sehr große-Online Plattformen (VLOPs) mithilfe des Gesetzes über digitale Dienste (DSA) dazu bringen können, das Problem effektiv anzugehen.

Wir sind communityfinanziert

Unterstütze auch Du unsere Arbeit mit einer Spende.

netzpolitik.org: Der DSA verpflichtet Plattformen nicht nur dazu, einzelne gemeldete Inhalte zu prüfen. Sehr große Plattformen müssen auch generell einschätzen, welche systemischen Risiken von ihnen ausgehen und dagegen Maßnahmen ergreifen.

Oliver Marsh: Ja, unsere Hoffnung ist, dass sehr große Online-Plattformen selbst aktiv werden, und Posts über solche Werkzeuge sowie nicht-einvernehmlich erzeugte Bilder eindämmen. Immerhin sind sie es, die ein riesiges Publikum haben und neue Nutzende damit in Kontakt bringen könnten.

Hoffnung auf Durchsetzungswillen der EU

netzpolitik.org: Seit der Machtübernahme der rechtsradikalen Trump-Regierung stößt Tech-Reglierung aus der EU bei US-Anbietern auf vehemente Gegenwehr. Andererseits hat Donald Trump selbst mit dem Take It Down Act ein Gesetz gegen Deepfakes unterzeichnet. Müsste die US-Regierung es also nicht begrüßen, wenn man auch auf Basis des europäischen DSA gegen sexualisierte Deepfakes vorgeht?

Oliver Marsh: Ich bezweifle, dass die Trump-Regierung diesen Zusammenhang erkennen wird. Egal, was die EU tut, die US-Regierung wird deren Regulierung attackieren, verzerrt darstellen und allein US-Gesetze als brillant bezeichnen. Aber ich hoffe, dass die EU dennoch gezielte und entschiedene Maßnahmen gegen nicht-einvernehmliche sexualisierte Inhalte ergreift und gegen alle Widerstände klar kommuniziert, dass es ihr nicht um Zensur oder Machtpolitik geht.

netzpolitik.org: Wenn Leser*innen euch Hinweise auf bedenkliche Deepfake-Angebote schicken möchten, was sollten sie beachten? Immerhin handelt es sich um potentiell illegale Inhalte.

Oliver Marsh: Menschen sollten illegale Inhalte nicht weiterverbreiten, selbst wenn sie dabei helfen möchten, Belege zu sammeln. Tipps zum Umgang gibt es bei der Internet-Beschwerdestelle, zum Beispiel: keine Inhalte speichern, nicht selbst weiter recherchieren.

Was wir suchen, sind Eckdaten, die uns dabei helfen, unsere textbasierte Suche zu erweitern. Das sind zum Beispiel die Namen von Firmen und Apps oder auch Begriffe, mit denen Menschen verschleiern, wofür ihre Anwendung da ist, zum Beispiel „undress“. Auch der Kontext eines Fundes ist hilfreich, etwa, dass er auf einer bestimmten Plattform beworben wurde.

netzpolitik.org: Vielen Dank für das Interview!

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

Künstliche Intelligenzvor 4 Wochen

Künstliche Intelligenzvor 4 WochenSchnelles Boot statt Bus und Bahn: Was sich von London und New York lernen lässt

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommentar: Anthropic verschenkt MCP – mit fragwürdigen Hintertüren

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenFast 5 GB pro mm²: Sandisk und Kioxia kommen mit höchster Bitdichte zum ISSCC

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenHuawei Mate 80 Pro Max: Tandem-OLED mit 8.000 cd/m² für das Flaggschiff-Smartphone

-

Social Mediavor 1 Monat

Social Mediavor 1 MonatDie meistgehörten Gastfolgen 2025 im Feed & Fudder Podcast – Social Media, Recruiting und Karriere-Insights

-

Künstliche Intelligenzvor 3 Monaten

Künstliche Intelligenzvor 3 MonatenWeiter billig Tanken und Heizen: Koalition will CO₂-Preis für 2027 nicht erhöhen

-

Datenschutz & Sicherheitvor 2 Monaten

Datenschutz & Sicherheitvor 2 MonatenSyncthing‑Fork unter fremder Kontrolle? Community schluckt das nicht

![Neu in .NET 10.0 [6]: Generische Erweiterungsblöcke in C# 14.0 Neu in .NET 10.0 [6]: Generische Erweiterungsblöcke in C# 14.0](https://i0.wp.com/heise.cloudimg.io/bound/1200x1200/q85.png-lossy-85.webp-lossy-85.foil1/_www-heise-de_/imgs/18/5/0/1/0/8/6/4/csharp_sign-880ad48e29751852.jpg?w=400&resize=400,240&ssl=1)

![Neu in .NET 10.0 [6]: Generische Erweiterungsblöcke in C# 14.0 Neu in .NET 10.0 [6]: Generische Erweiterungsblöcke in C# 14.0](https://i0.wp.com/heise.cloudimg.io/bound/1200x1200/q85.png-lossy-85.webp-lossy-85.foil1/_www-heise-de_/imgs/18/5/0/1/0/8/6/4/csharp_sign-880ad48e29751852.jpg?w=80&resize=80,80&ssl=1)