Datenschutz & Sicherheit

Chrome, Firefox & Thunderbird: Neue Versionen beheben Schwachstellen

Die neue Version 141 von Mozillas Browser Firefox ist da und hat Security-Fixes im Gepäck. Auch den ESR-Versionen (Extended Support Releases) hat Mozilla Sicherheitsverbesserungen in Gestalt der abgesicherten Versionen ESR 115.26, ESR 128.13 und ESR 140.1 spendiert. Gleiches gilt für den Mail-Client Thunderbird, der jetzt ebenfalls in Version 141 sowie in den gefixten ESR-Fassungen 128.13 und 140.1 vorliegt.

Die gefährlichsten unter den geschlossenen Sicherheitslücken wurden mit „High“ bewertet; Einstufungen als „kritisch“ sind nicht dabei. Ein Warnhinweis des Bundesamts für Sicherheit in der Informationstechnik (BSI) fasst die Bedrohungen kurz zusammen. Demnach könnten einige der Lücken unter bestimmten Voraussetzungen aus der Ferne ausgenutzt werden, um etwa im Kontext der Software Programmcode auszuführen, Denial-of-Service-Zustände hervorzurufen oder an sensible Daten zu gelangen.

Wer sich für nähere Schwachstellen-Details interessiert, findet diese in Mozillas Advisories zu den jeweiligen neuen Versionen.

Zu den neuen Features in Firefox 141 zählen unter anderem ein KI-Assistent für die Tab-Organisation, eine bessere Anpassbarkeit der vertikalen Tableiste sowie diverse Optimierungen für einen reduzierten RAM-Bedarf. Den Details haben wir eine eigene Meldung gewidmet:

Chrome: Zwei High-Risk-Lücken beseitigt

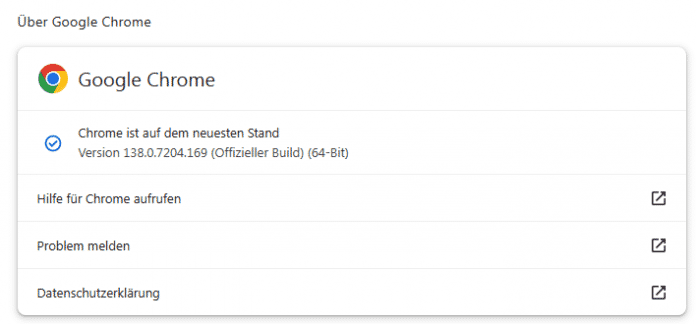

Für Googles Chrome-Browser gab es am gestrigen Dienstag ein sogenanntes Stable Channel Update auf die Versionen 138.0.7204.168/.169 (Windows, macOS) beziehungsweise 138.0.7204.168 (Linux).

Mit Details zu den geschlossenen Sicherheitslücken geht Googles Update-Mitteilung gewohnt sparsam um: Man wolle den Nutzern ausreichend Zeit geben, die verfügbaren Updates anzuwenden, statt unnötige Angriffsrisiken zu verursachen.

Das Unternehmen gibt an, insgesamt drei Security-Fixes vorgenommen zu haben. Geschlossen wurden zwei Lücken mit „High“-Einstufung (CVE-2025-8010, CVE-2025-8011). „Ein entfernter, anonymer Angreifer kann mehrere Schwachstellen in Google Chrome ausnutzen, um beliebigen Programmcode auszuführen“, erläutert eine diesbezügliche Veröffentlichung des BSI.

Um zu prüfen, ob Chrome bereits auf dem aktuellen Stand ist, können Nutzerinnen und Nutzer den Versionsdialog aufrufen. Den erreichen sie durch einen Klick auf das Symbol mit den drei aufgestapelten Punkten rechts von der Adressleiste und dort den weiteren Weg über „Hilfe“ hin zu „Über Google Chrome“. Das stößt gegebenenfalls auch den Update-Vorgang an, wenn der Browser veraltet ist.

(Bild: heise online / Screenshot)

Auf anderen Plattformen sind die App-Stores oder etwa unter Linux die Distributions-spezifische Softwareverwaltung für die Aktualisierung zuständig. Da der Chromium-Code die Basis für andere Webbrowser wie Microsofts Edge darstellt, dürften auch diese in Kürze aktualisierte Fassungen verteilen. Nutzer sollten diese dann zügig installieren.

(ovw)

Datenschutz & Sicherheit

BSI: Medienpaket für Lehrkräfte und Eltern zur Cybersicherheits-Bildung

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat ein Medienpaket mit Arbeitsblättern und Erläuterungen für Heranwachsende, Lehrkräfte und Eltern veröffentlicht. Das Paket soll die Vermittlung grundlegender Cybersicherheitskompetenzen unterstützen und richtet sich vor allem an 10- bis 14-Jährige. Damit es möglichst sorgenfrei von pädagogischem Fachpersonal und Erziehungsberechtigten genutzt werden kann, stehen alle Materialien unter der Lizenz CC BY-NC frei zur Verfügung. Sie dürfen unter Nennung des BSI als Urheber weiterverwendet werden.

Material zu drei Themen

Das Medienpaket soll dazu beitragen, Jugendliche frühzeitig für digitale Risiken zu sensibilisieren und ihnen einen sicheren Umgang mit digitalen Medien vermitteln. Bisher gibt es Arbeitsblätter und Erläuterungen zu drei Themen: 1. Smartphone- und App-Sicherheit, 2. Methoden der Cyberkriminalität und Schadprogramme, und 3. Account-Schutz. Sie können einzeln oder auch als Gesamtpaket heruntergeladen werden. Zu jedem Thema stehen jeweils drei Dokumente zur Verfügung, die für die verschiedenen Zielgruppen verfasst wurden: Arbeitsblätter für Schülerinnen und Schüler, das Begleitmaterial für Pädagoginnen und Pädagogen und das Begleitmaterial für Eltern.

Die Arbeitsblätter verweisen über QR-Codes auf digitale Angebote des BSI – etwa auf weitergehende Informationsseiten des BSI oder Videos. Wollen Lehrkräfte die Arbeitsblätter also im Unterricht nutzen, müssen Schülerinnen und Schüler die Möglichkeit haben, über Endgeräte das Internet nutzen zu können. Dem BSI zufolge sind die Materialien auf die Lebenswelt von 10- bis 14-Jährigen ausgerichtet und didaktisch aufbereitet. In Schulen könnten sie in verschiedensten Unterrichtsfächern eingesetzt werden, eine außerschulische Nutzung in Volkshochschulen oder auch Jugendzentren sei ebenso möglich.

Das Arbeitsblatt ist für die interaktive Nutzung gedacht: ohne Endgerät kommen Schülerinnen und Schüler hier nicht weiter.

(Bild: Account-Schutz, Bundesamt für Sicherheit in der Informationstechnik (BSI))

Larissa Hänzgen, Expertin für Verbraucherschutz im BSI, erklärt zur Veröffentlichung des Medienpakets: „Cybersicherheit ist ein grundlegender Bestandteil digitaler Bildung. Unser Ziel ist, Kinder und Jugendliche nicht nur technisch fit, sondern auch sicher durch die digitale Welt zu führen. Mit dem neuen Medienpaket geben wir Lehrkräften ein praxistaugliches und strukturiertes Werkzeug an die Hand, mit dem sie Wissen und Handlungskompetenz im Bereich IT-Sicherheit nachhaltig vermitteln können.“ Für Eltern stehen noch mehr auf sie ausgerichtete Informationsangebote zur Verfügung. Auf einer Webseite für Eltern des BSI wird unter anderem über Jugendschutzeinstellungen, Smart Toys und Cybermobbing informiert.

Präventionsansatz

Wie das BSI erklärt, sind 19 Prozent der 16- bis 22-Jährigen schon einmal von Kriminalität im Internet betroffen gewesen. Das gehe aus dem aktuellen Cybersicherheitsmonitor 2025 hervor. Die 16- bis 22-Jährigen sind dort die jüngste Gruppe der Befragten. Die nun veröffentlichten Informationsangebote des BSI setzen dementsprechend bei Jüngeren an.

(kbe)

Datenschutz & Sicherheit

Automobilsektor: BSI warnt vor rasant wachsenden „digitalen Angriffsflächen“

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) sieht Autos verstärkt als rollende Computer und sorgt sich um deren IT-Security. „Die digitalen Angriffsflächen im Automobilsektor wachsen rasant“, betonte der Vizepräsident der Bonner Behörde, Thomas Caspers, angesichts der Publikation eines Berichts zur Cybersicherheit im Straßenverkehr 2025 im Vorfeld der Automesse IAA in München. Hersteller und Ausrüster in der Branche müssten daher die IT-Sicherheit von vornherein in die Technik einbauen und entsprechende Voreinstellungen treffen („Security by Design and Default“).

Digitale Dienste, Over-the-Air-Updates und vernetzte Steuergeräte prägten zunehmend die Fahrzeugarchitekturen, verdeutlicht das BSI in dem Papier. Zudem nehme der Einsatz von KI in Assistenzsystemen und automatisierten Fahrfunktionen kontinuierlich zu. Das bedeute: Autos würden auf dem Weg zum autonomen Fahren immer vernetzter, Systeme komplexer und die Fortbewegung generell digitaler. Die Absicherung des Automobil-Ökosystems werde damit zur Daueraufgabe.

Laut dem Bericht hat BSI zwischen Februar 2024 und März 2025 insgesamt 107 Meldungen zu IT-Schwachstellen und Vorfällen im Automobilbereich ausgewertet. Für die meisten der Fälle war demnach ein physischer Zugriff oder zumindest eine räumliche Nähe, beispielsweise über Bluetooth oder WLAN, zum Ausnutzen der Sicherheitslücken erforderlich. Es gab aber auch 18 Meldungen, bei denen die Schwachstellen über das Internet zugänglich waren.

Infotainment-Systeme als Einfallstor

Ein Großteil der Meldungen (46 von 59 klassifizierten) basierte auf Sicherheitsanalysen oder Forschungsarbeiten, bei denen die Beteiligten einen Machbarkeitsnachweis („Proof of Concept“) entwickelten. Im Vergleich dazu finde eine aktive Ausnutzung durch Kriminelle gegenwärtig noch eher selten statt, schreibt das BSI. Weitere Bedrohungen ergäben sich indes aus der Option der Einflussnahme durch digitale Produkte, die Herstellern Zugriff auf Informationen und Funktionen ermöglichten.

Vor dem Hintergrund aktueller geopolitischer Konfliktlagen vergrößerten komplizierte Lieferketten die Gefahren, heißt es. Ferner seien mit neuartigen Angriffsmöglichkeiten auf KI-Komponenten und Fahrzeugsensorik durch manipulative Eingaben auch Risiken verbunden. Angesichts der üblicherweise langen Lebenszyklen sowohl von Fahrzeugen als auch der Verkehrsinfrastruktur stelle zudem die Migration auf quantenresistente kryptografische Verfahren eine wichtige Aufgabe dar.

Beliebtes Ziel für Angriffe sind dem Report zufolge Infotainment-Systeme aufgrund ihrer vielen Schnittstellen und Vernetzungsfunktionen. Sicherheitsforscher hätten gezeigt, wie sie zwölf Schwachstellen in den Systemen eines tschechischen Herstellers kombinierten, um über Bluetooth Malware zu installieren. So konnten sie etwa die Position des Fahrzeugs verfolgen und Gespräche aufzeichnen. Betroffen waren laut Schätzungen etwa 1,4 Millionen Fahrzeuge.

Fahrzeugdaten offen im Netz

Eine ähnliche Attacke auf ein Infotainment-System eines japanischen Herstellers befähigte Angreifer laut den Autoren, sich nach dem initialen Zugriff über Bluetooth auch jederzeit über Mobilfunk auf die ganze Apparatur aufzuschalten. Dies hätte es ihnen ermöglicht, den Fahrer abzuhören, die GPS-Position zu verfolgen oder sogar Fahrzeugfunktionen wie die Lenkung zu kontrollieren. Ferner seien in der QNX-Software, die in Infotainment-Systemen von Herstellern wie BMW, Volkswagen und Audi integriert ist, kritische Schwachstellen entdeckt worden. Eine habe das Ausführen von Programmcode aus der Ferne erlaubt.

Die Behörde erinnert daran, der Chaos Computer Club (CCC) habe aufgedeckt, dass Terabyte an Positionsdaten von E-Fahrzeugen von VW durch einen Konfigurationsfehler ungeschützt über das Internet einsehbar waren. Informationen von rund 800.000 Fahrzeugen und 600.000 Kunden, einschließlich Namen und Adressen, seien betroffen gewesen. Ein Experte habe zudem Sicherheitslücken in einem Web-Portal eines japanischen Herstellers gefunden, die ihm den Zugriff auf Standortdaten von Fahrzeugen in Nordamerika und Japan ermöglichten. Es wäre ihm sogar möglich gewesen, über das Portal fremde Autos zu starten oder zu öffnen.

Die NIS2 getaufte EU-Richtlinie zur Netzwerk- und Informationssicherheit bringe neue gesetzliche Auflagen für viele Unternehmen in der Automobilbranche mit, unterstreicht das BSI. Dazu gehörten eine Registrierungspflicht und die Meldung erheblicher Sicherheitsvorfälle an das Amt. In der Branche sei ein Mentalitätswandel nötig, um das Teilen von Informationen über Schwachstellen zu fördern und die Cybersicherheit als Qualitätsmerkmal zu betrachten.

(cku)

Datenschutz & Sicherheit

SAP-Patchday September 2025 behebt mehr als zwanzig Lücken – vier HotNews

SAP hat in der neunten Ausgabe seines diesjährigen Sicherheits-Patchdays einundzwanzig neue Sicherheitslücken behoben und stuft vier der Lücken als „HotNews“, also besonders kritisch, ein. Administratoren und Managed-Service-Provider sollten schnell reagieren.

Immer wieder unsichere Deserialisierung

Die vier HotNews beziehen sich auf:

- Eine unsichere Deserialisierung in Netweaver RMI-P4 erhält die Höchstwertung von 10,0 CVSS-Punkten (Schweregrad: kritisch) und die CVE-ID CVE-2025-42944. Die Lücke kann zum Einschleusen beliebigen Codes missbraucht werden.

- In SAP Netweaver AS Java werden Dateien auf unsichere Art behandelt – CVE-2025-42922 (CVSS 9.9, kritisch) ermöglicht einem SAP-Nutzer den Upload beliebiger Dateien und deren Ausführung.

- Bei der dritten HotNews handelt es sich um ein Update einer bereits im März 2023, damals aber offenbar unvollständig behandelten Lücke mit einer CVSS-Wertung von 9.6 (kritisch), der CVE-ID CVE-2023-27500 und für SAP Netweaver AS for ABAP and ABAP Platform.

- Auf immerhin 9,1 Punkte und damit ebenfalls eine kritische Wertung kommt CVE-2025-42958, eine fehlende Authentifizierungsprüfung in SAP Netweaver auf IBM i-series. Sie ist nur durch angemeldete Nutzer ausnutzbar.

Weitere Sicherheitsflicken aus dem Hause SAP gibt es für SAP Commerce Cloud, Datahub, HCM, BusinessObjects, Fiori und weitere Produkte des Softwarekonzerns. Immerhin liefert dieser interessierten Dritten eine Übersicht der behobenen Probleme – für Details und Patches benötigen Betroffene jedoch ein SAP-Konto.

Erst kürzlich waren aktive Angriffe auf eine kritische S/4HANA-Schwachstelle bekannt geworden, unter unsicherer Deserialisierung litt hingegen ein bekanntes Produkt von Mitbewerber Microsoft. Der Sharepoint-Exploit „ToolShell“ sorgte im vergangenen Juli für Aufregung und wirkt bis heute nach – etwa durch ein Datenleck bei Infoniqa.

(cku)

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenGeschichten aus dem DSC-Beirat: Einreisebeschränkungen und Zugriffsschranken

-

UX/UI & Webdesignvor 3 Wochen

UX/UI & Webdesignvor 3 WochenDer ultimative Guide für eine unvergessliche Customer Experience

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenMetal Gear Solid Δ: Snake Eater: Ein Multiplayer-Modus für Fans von Versteckenspielen

-

UX/UI & Webdesignvor 2 Wochen

UX/UI & Webdesignvor 2 WochenAdobe Firefly Boards › PAGE online

-

Social Mediavor 3 Wochen

Social Mediavor 3 WochenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Online Marketing & SEOvor 3 Monaten

Online Marketing & SEOvor 3 MonatenTikTok trackt CO₂ von Ads – und Mitarbeitende intern mit Ratings

-

Entwicklung & Codevor 3 Wochen

Entwicklung & Codevor 3 WochenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Entwicklung & Codevor 7 Tagen

Entwicklung & Codevor 7 TagenEventSourcingDB 1.1 bietet flexiblere Konsistenzsteuerung und signierte Events