Datenschutz & Sicherheit

Degitalisierung: Wut

Wenn Menschen sehr wütend sind, gehen sie oft irrationale Wege. Das ist aber nicht immer hilfreich, wenn es darum geht, Probleme gut zu lösen. Was diese Dynamik mit der Diskussion um Chatkontrolle zu tun hat, erklärt unsere Kolumnistin Bianca Kastl.

Die heutige Degitalisierung wird sich mit der Wirkung von Wut beschäftigen müssen, mit Furor. Denn Wut ist ein Momentum, das uns immer wieder dazu bringt, dass vermeintlich gut gemeinte Ideen katastrophale Folgen haben können. Um das Konzept mit der Wut und seine Wirkung besser zu verstehen, hilft es vielleicht, einen Blick in die Filmgeschichte zu werfen.

Im Jahr 1936 erzählte der zuvor aus Nazideutschland emigrierte Filmregisseur Fritz Lang in „Blinde Wut“ die Geschichte des unschuldig verhafteten Joe Wilson, gespielt von Spencer Tracy. Wegen der vermeintlichen Entführung eines Kindes wird er beinahe von einem aufgebrachten Lynchmob ermordet. Die Menge stürmt das Gefängnis, in dem Joe inhaftiert ist, setzt es in Brand und am Ende kann Joe nur um ein Haar lebend entkommen. Für tot gehalten, schmiedet Joe Rachepläne – und irgendwo gegen kurz vor Schluss wäre es fast ein brillanter Film geworden, hätte Hollywood nicht noch ein typisch kitschiges Ende anfügen müssen.

Fritz Langs Film kann uns dabei helfen, zu verstehen, aus welchen Motiven Menschen durch starke Gefühle wie Wut oft irrationale Wege gehen. Dass kann sogar so weit gehen, dass es ihnen nach Rache oder sogar Lynchmord gelüstet. Gleichzeitig sollte uns der Film aber auch genau deshalb eine Lehre sein, gerade nach besonders schrecklichen Ereignissen unsere Entscheidungen und die Abwägung ihrer Folgen nicht von starken Emotionen leiten zu lassen.

Zerfetzte Seelen

Oftmals fällt es leichter, den eigenen Irrweg im Hier und Heute neutraler zu betrachten, wenn dazu Beispiele verwendet werden, die doch etwas aus der Zeit gefallen sind. Das kann ein Film in Schwarz-Weiß von 1936 sein oder eben ein netzpolitisches Beispiel aus dem Jahr 2009. Ursula von der Leyen, heute Präsidentin der Europäischen Kommission, damals Familienministerin, versuchte ein digitalpolitisches Ungetüm namens „Gesetz zur Erschwerung des Zugangs zu kinderpornographischen Inhalten in Kommunikationsnetzen“ (oder etwas kürzer Zugangserschwerungsgesetz) voranzutreiben.

Das Konzept des Gesetzes war mehr oder weniger: Es sollte eine vom BKA verwaltete Sperrliste mit Webseiten geben, auf denen Darstellungen von sexualisierter Gewalt gegen Kinder zu finden sind. Webseiten auf der Sperrliste würden dann von Internetanbietern geblockt, sofern das Material nicht entfernt werden konnte. Ein Stoppschild für Webseiten, ernsthaft.

Im Vorfeld des Gesetzes wurde an der ein oder anderen Stelle versucht, eine Art wütender Gruppendynamik zu schaffen. Von der Leyen sprach in Interviews von „zerfetzten Seelen“, zeigte Journalist*innen Missbrauchsdarstellungen als Ausdruck der Dringlichkeit und Schwere des Problems und warf Kritikern Zynismus vor. Karl Theodor zu Guttenberg, damals noch nicht mit vollstem Vertrauen versehen, zeigte sich auch schwer betroffen und stellte den Protest gegen Internetsperren gleich auf eine Stufe mit der Ablehnung des Kampfes gegen Darstellungen sexualisierter Gewalt.

Letztlich alles ein Versuch, Wut gegenüber andere Handlungsweisen zu erregen. Wer nicht voll für uns ist, kann nur mit den Menschen sein, die etwas so absolut Inakzeptables wie Kindesmissbrauch betreiben. Jede Maßnahme zur Durchsetzung ist recht, um so etwas Schreckliches durch genau den einen von vielen möglichen Wegen zu verhindern. Seid wütend gegenüber anderen Lösungsvorschlägen, auch wenn andere Lösungen genauso Sicherheit und Gerechtigkeit für alle erreichen wollen.

Die damaligen Methoden von DNS-Sperren waren vergleichsweise minimalinvasiv. Die Anpassung eines DNS-Servers, um Blockierungen durch Internetprovider zu umgehen, war eher Grundkurs Internettechnik und wäre schwerlich zu irgendeiner Art von Zugangserschwerung gut gewesen. Speziell für Menschen, die mit der Verbreitung und Erstellung von Darstellungen sexuellem Missbrauchs klare Straftaten in oftmals voller bösartiger Absicht begehen. Wohl aber hätte es die Basis einer Infrastruktur für Zensur im Internet sein können.

Das Zugangserschwerungsgesetz trat letztlich zwar formal Anfang 2010 in Kraft, so wirklich angewendet wurde es aber nicht und verschwand Ende 2011 wieder still und heimlich.

Was zumindest aber in der Geschichte der deutschen Digitalpolitik blieb: „Zensursula“ und ein erster netzpolitischer Erfolg gegen unsinnige technische Beeinflussung von Internetinfrastruktur.

Schauspielerei

In der Genese des Regelungsvorschlags einer Verordnung zur Festlegung von Vorschriften zur Prävention und Bekämpfung des sexuellen Missbrauchs von Kindern, besser bekannt als die heutige Chatkontrolle, wurden dann seit 2022 ebenfalls nicht weniger starke Emotionen gezeigt. Klar, wenn ein Schauspieler wie Ashton Kutcher für Organisationen wie Thorn die löblichen Absichten im Kampf gegen Missbrauchsdarstellungen als oberster Lobbyist bewirbt, dann sind da große Emotionen im Spiel, aber auch seltsame Lobbyverbindungen. Am Ende ging es möglicherweise um weit mehr als das Erkennen von entsprechenden Inhalten.

Für die Erkennung von Missbrauchsdarstellungen wurde Client-Side-Scanning (CSS) vorgeschlagen. Dabei werden bereits auf dem jeweiligen Endgerät Inhalte wie Fotos oder Videos in Messengern oder bei Maildiensten automatisch gegen eine Datenbank bekannter Inhalte abgeglichen. Immer wieder wurde von Befürwortern von Techniken wie dieser große Emotionen geschürt, dass das jetzt notwendig sei und dass wir das unseren Kindern quasi schulden würden. Gerade bei einem so sensiblen und emotionalen Thema wie Kindesmissbrauch müssen wir uns da immer die Frage stellen, ob das, was von diesen Gruppen auch mit viel Emotion getrieben wurde, auch wirklich hilfreich ist.

Viele wiesen in der langen politischen Diskussion um die Chatkontrolle auf Probleme hin. Seien es Hunderte von IT-Expert*innen und Sicherheitsforschenden, Jurist*innen, Datenschützer, Digitalorganisationen, Tech-Unternehmen, Messenger, UN-Vertreter, Kinderschützer, Wächter*innen der Internetstandards, Wissenschaftler*innen weltweit sowie eine unglaubliche Breite der Zivilgesellschaft. Immer. Wieder.

Auch jüngst wurde wieder sachlich vorgetragen von Internetunternehmen, Wirtschaftsverbänden, dem Kinderschutzbund und Herstellern von Messengern: Der geplante Weg der Chatkontrolle ist falsch und schädlich.

Es wirkt gerade so, als würde eine kleine politische Gruppe gegen alle Rationalität und wider besseren Wissens das mühsam aufgebaute Gebäude unserer freiheitlich-demokratischen Grundrechte stürmen und in Brand setzen wollen. Bei aller Wut, die dabei bei uns entstehen kann, ist aber die Sachlichkeit des Protests das, was uns zumindest für diese Etappe im Widerstand gegen die Chatkontrolle gut zu Gesicht stand. Oder um es mit Markus zu sagen: Das war ein guter Tag für Grund- und Freiheitsrechte.

Memento

Nach der Wut und ihrem Abklingen zeigte sich diese Woche im Bundestag aber ein durchaus bemerkenswertes Momentum Memento. Die zur Chatkontrolle angesetzte Aktuelle Stunde in dieser Woche war eine Ansammlung diverser Sonderbarkeiten: Eine gesichert rechtsextremistische Partei, die perfiderweise so tut, als wäre das Scheitern der Zustimmung Deutschlands zur Chatkontrolle ihr Erfolg, und Regierungsparteien, die ja schon immer dagegen waren, im Besonderen ausgerechnet der Innenminister mit seinen eigenen Überwachungsfantasien.

Einig war man sich darin, dass es mehr zu tun gibt für den Kinderschutz. Immerhin. Allerdings ist die digitalpolitische Erkenntnis aus der aktuellen Episode um die Chatkontrolle vielleicht etwas arg sanft in der Debatte ausgefallen.

Speziell konservative Parteien wie die Union, aber leider auch die SPD, leben gedanklich immer noch in einer Welt des Internets als Neuland. Eine virtuelle Welt, die von der realen Welt irgendwie losgelöst ist, in der die Durchsetzung der öffentlichen Ordnung aber immer wieder mit falsch analog gedachten Mitteln versucht wird.

Stoppschilder im Internet? Funktionieren nicht. Weiterhin vertrauliche Kommunikation, wenn in jedem digitalen Endgerät mit erratischen Techniken wie Client-Side-Scanning mitgelesen wird? Gibt es nicht. Und wenn wir schon dabei sind: Es gibt keine Sicherheitslücken oder Überwachungsinfrastrukturen, die bis in alle Ewigkeit nur von den Guten genutzt werden können.

Am Ende bleibt auch auf EU-Ebene leider der Eindruck, dass bei einem so wichtigen Thema wie dem Kampf gegen die Verbreitung von Darstellungen sexuellen Missbrauchs von EU-Politiker*innen wie Ursula von der Leyen oder Ylva Johansson zur Lösung schwieriger digitalpolitischer Probleme nur starke Emotionen vorhanden sind und daraus resultierende digitalpolitische Übersprungshandlungen. Es entsteht der Eindruck, dass diese Lücke der Umsetzungskompetenz von Lobbyorganisationen wie Thorn bösartig ausgenutzt wird.

In der aktuellen Diskussion um die Chatkontrolle war die konservative Kraft – also eine, die sich für die Erhaltung von Grundrechten auch im digitalen Raum einsetzt – keine rein politische. Es war ein eher ungewöhnliches Bündnis aus Zivilgesellschaft, Wirtschaft, Wissenschaft und Betroffenenverbänden. Ein Bündnis, das das Thema Chatkontrolle aus der Digitalbubble heraus erst medial zu dem gesamtgesellschaftlichen Problem erhoben hat, das es nun mal ist. Weil die Regierungsparteien selbst keine klare Haltung finden konnten und ihr – zumindest in der Wahrnehmung nach außen – keine Kompetenzen zugeordnet werden können, Digitalpolitik nach dem eigenen Wertekanon gestalten zu können.

Dieser Mangel an klarer Haltung zu digitalpolitischen Themen und eigener Kompetenz zur adäquaten Problemlösung ist für Parteien in Regierungsverantwortung komplett aus der Zeit gefallen.

Dabei war die Chance eigentlich relativ gut: Ein klares Nein zur Chatkontrolle von Seiten Deutschlands hätte genügt, die fachlichen Begründungen wurden Jahre vorher ja schon massenhaft servierfertig geliefert. Gegen diese momentan vielleicht aufkommende Wut hilft am Ende vor allem eines: eine weiterhin klare Haltung für Grundrechte, auch in der digitalen Welt.

Denn diese klare Haltung für digitale Grundrechte bei der Lösungsfindung digitalpolitischer Problemfelder werden wir weiterhin brauchen, ganz ohne Wut.

Die Arbeit von netzpolitik.org finanziert sich zu fast 100% aus den Spenden unserer Leser:innen.

Werde Teil dieser einzigartigen Community und unterstütze auch Du unseren gemeinwohlorientierten, werbe- und trackingfreien Journalismus jetzt mit einer Spende.

Datenschutz & Sicherheit

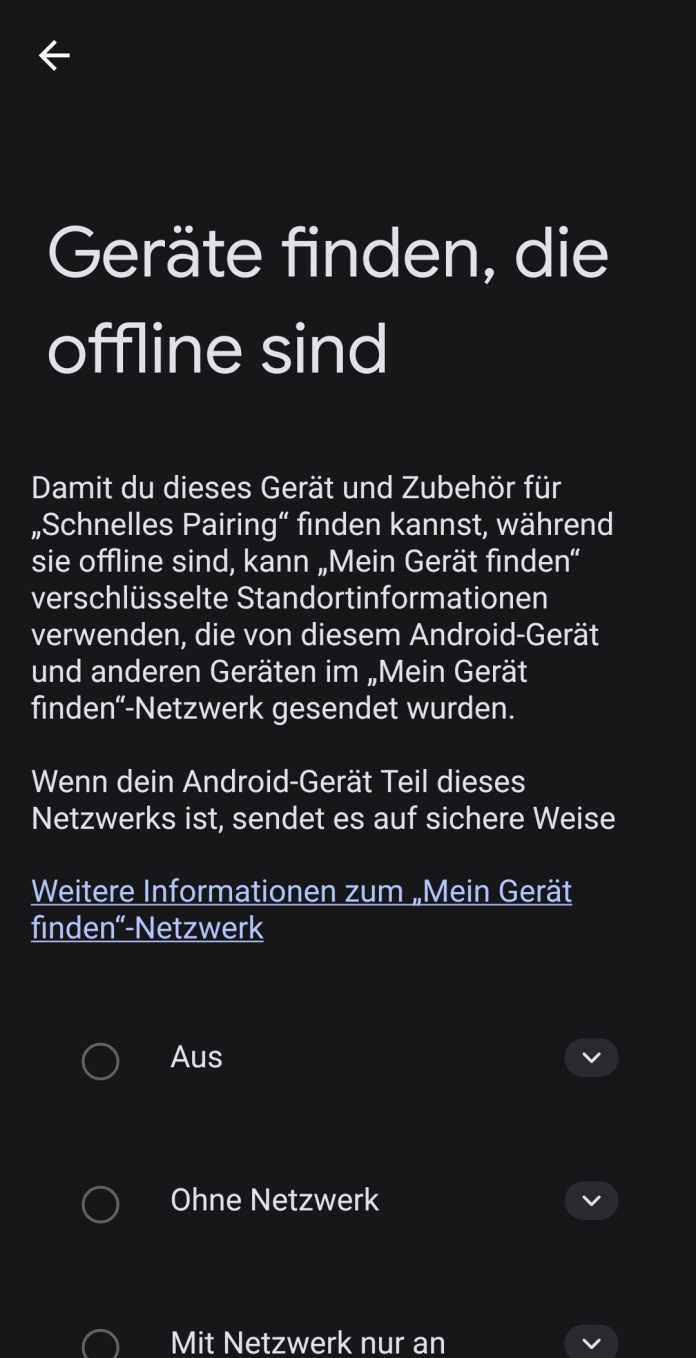

Besseres Google-„Mein Gerät finden“-Netz mit optimierter Einstellung

Googles Tracking-Netzwerk „Mein Gerät finden“ soll besser werden. Dazu ergänzt Google beim Pixel 10 die Einstellungen bereits im Android-Setup-Assistenten. Bei vielen Android-Geräten läuft der Assistent aber nicht nachträglich – hier müssen Nutzerinnen und Nutzer selbst aktiv werden und die Teilnahme anschalten. Mit optimierter Einstellung könnte es gelingen, in kürzester Zeit die Nützlichkeit auf das Niveau von Apples „Wo ist“-Netz zu heben oder es gar zu überflügeln.

Weiterlesen nach der Anzeige

Die Einstellungen für „Mein Gerät finden“ sind etwas versteckt in Android.

(Bild: heise medien)

Googles Ansatz ist derzeit ein besonderer Privatsphärenschutz. Die Funktion hatte Google im Mai 2024 mit einem Hinweis auf Android-Smartphones angekündigt und auch aktiviert, sofern Betroffene an den Voreinstellungen nichts geändert haben. Allerdings nutzt die Standardkonfiguration die Option „Mit Netzwerk nur an stark frequentierten Orten“. Es müssen also mehrere Android-Geräte etwa einen Bluetooth-Tracker erkannt und gemeldet haben, damit der auch im inzwischen zu „Find Hub“ umbenannten Tracking-Netz auftaucht.

Einstellungsänderung für Tracking auch in einsamen Gegenden

Leider hat Google die Konfiguration dazu ziemlich gut versteckt. Sie liegt unter „Einstellungen“ – „Google“, dort muss zunächst die Schaltfläche „Alle Dienste“ ausgewählt werden. Dort unter „Persönliche Sicherheit & Gerätesicherheit“ finden sich die Optionen „Benachrichtigungen über unbekannte Bluetooth-Tracker“ sowie „Mein Gerät finden“ – die Umbenennung in „Find Hub“ ist in der deutschen Oberfläche noch nicht angekommen. Dort schließlich können Interessierte unter „Geräte finden, die offline sind“ die Konfiguration auf „Mit Netzwerk überall“ stellen, damit Geräte auch an wenig frequentierten Orten gefunden werden können.

Wenn mehr Android-Nutzer diese Option aktivieren, lassen sich Tracker auch dann aufspüren, wenn lediglich ein einzelnes Android-Smartphone ihn gesehen hat. Der bessere Privatsphärenschutz durch aggregierte Daten (also die Option, nur an stark frequentierten Orten Tracker zu zeigen) bezieht sich auf Standortinformationen, die unter Umständen bei einem einzelnen meldenden Android-Gerät Rückschlüsse auf eine Person zulassen könnten. Für die allermeisten Nutzerinnen und Nutzer dürfte das jedoch kein ernst zu nehmendes Problem darstellen. Als Voraussetzung für die Nutzung von „Mein Gerät finden“ nennt Google Android Version 6.

Die Tracker-Netzwerke lassen sich auch von Kriminellen missbrauchen. Ende 2023 etwa gelang das Ausschleusen von Daten wie Passwörtern mittels manipulierter Keylogger-Tastatur über Apples „Wo ist“-Netz. Google hat Android inzwischen einen verbesserten Schutz vor heimlichem Bluetooth-Tracking verpasst, mit dem bösartige Akteure etwa Taten vorbereiten oder Menschen stalken könnten.

Weiterlesen nach der Anzeige

(dmk)

Datenschutz & Sicherheit

Ransomware-Bande Qilin stiehlt Daten von Scientology

Die kriminelle Online-Vereinigung Qilin meldet einen IT-Einbruch mit Datendiebstahl bei Scientology. Genauere Informationen fehlen noch, jedoch sollen einige Screenshots von Dokumenten mit persönlichen und sensiblen Informationen das belegen.

Weiterlesen nach der Anzeige

IAuf der Darknet-Leaksite von Qilin ist Scientology neu als Opfer gelistet.

(Bild: heise medien)

Die Ransomware-as-a-Service-Gruppe Qilin (Übersicht von Check Point) nutzt üblicherweise die „doppelte Erpressung“ (Double Extortion). Einerseits verschlüsselt die Ransomware die Daten der Opfer. Andererseits kopiert die Bande die Daten und bietet sie im Darknet zum Verkauf an – wer zuerst zahlt, „gewinnt“, Opfer oder etwa Konkurrenten.

Die auf der Darknet-Leaksite von Qilin präsentierten Screenshots einiger der erbeuteten Dokumente deuten darauf hin, dass die Cybergang in die IT-Systeme im Vereinigten Königreich der vom Verfassungsschutz mehrerer Bundesländer beobachteten Scientology-Organisation eingedrungen ist. Bewilligungen von Kosten für UK-Visa finden sich dort, aber auch Listen von Mitgliedern mitsamt von Kontoständen und Level innerhalb der Organisation – die allerdings nicht auf England beschränkt sind, sondern etwa Personen aus Südamerika enthalten.

Auswirkungen unklar

Etwa die Höhe einer etwaigen Lösegeldforderung findet sich nicht auf der Darknet-Seite von Qilin. Es ist unklar, wie Scientology reagieren wird. Die Veröffentlichung der Informationen zu Mitgliedern respektive Opfern der Organisation könnten ihr Schaden zufügen. Ermittler und Beobachter interessieren sich wahrscheinlich ebenfalls für die Daten.

Qilin ist eine der umtriebigsten Cybergangs, der viele Einbrüche auch in renommierte Unternehmen gelingen. Sie steckt etwa hinter dem Angriff auf die japanische Asahi-Brauerei, der zu Lieferengpässen beim Bier führte. Die Ransomware-as-a-Service-Bande geht jedoch sogar über Leichen: Infolge eines Cyberangriffs auf den NHS England gab es einen Todesfall, da Ergebnisse von Bluttests nicht rechtzeitig übermittelt werden konnten.

Weiterlesen nach der Anzeige

(dmk)

Datenschutz & Sicherheit

Porsche in Russland: Autos lassen sich nicht starten

In Russland starten zahlreiche Porsche-PKW nicht mehr. Das Problem geht offenbar von der satellitengestützten Alarmanlage aus. Porsche gibt an, damit nichts zu tun zu haben.

Weiterlesen nach der Anzeige

Seit Ende November häufen sich Anfragen von russischen Porsche-Besitzern an Werkstätten, da die Vehikel sich nicht mehr starten lassen. Das meldet die russische Mediengruppe RBK. Die Händlerkette Rolf, die auch Porsches vertreibt, erklärte dazu, dass die Möglichkeit bestehe, dass das absichtlich geschehen sei. Es gebe ähnliche Situationen bei Mercedes-Benz-Besitzern, jedoch deutlich seltener, und die Fahrzeuge lassen sich weiterhin nutzen.

Hunderte Porsche-Fahrzeuge in ganz Russland seien demnach aufgrund von Kommunikationsproblemen oder Störungen der Alarmanlage (VTS) nicht mehr fahrbereit. Durch das Abklemmen der Batterie hätten sich einige Betroffene helfen können. Die Händlerkette Rolf hilft ihren Kunden, indem sie die Alarmanlage betroffener Fahrzeuge zurücksetzt und demontiert. Dem Händler zufolge lassen sich keine Eingrenzungen bezüglich betroffener Modelle vornehmen, jedes Fahrzeug könne gesperrt werden.

Porsche war es nicht

Die konkrete Ursache ist weiterhin unbekannt, Untersuchungen laufen. Gegenüber dem Magazin Auto Motor und Sport hat Porsche geäußert, dass das nicht in der Verantwortung der Porsche AG liege, da es sich um eine länderspezifische Ausführung handele. Andere Märkte seien nicht betroffen. Das Unternehmen halte sich an alle geltenden Wirtschaftssanktionen gegen Russland.

Dieser Vorfall zeigt einmal mehr die potenziellen Auswirkungen von weitreichender Elektronik im PKW auf die Fahrzeugsicherheit. Diese lässt sich offenbar als Einfallstor für Angriffe nutzen. Bereits vor einem Jahrzehnt zeigten IT-Sicherheitsforscher, wie sie Kontrolle über einen Jeep übernommen hatten – über das Internet.

Betroffen können lediglich etwas ältere Porsche-Modelle sein. Seit März 2022 hat das Unternehmen die Auslieferung von Fahrzeugen nach Russland im Zuge des russischen Angriffskriegs gegen die Ukraine eingestellt.

Weiterlesen nach der Anzeige

(dmk)

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenIllustrierte Reise nach New York City › PAGE online

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenJetzt patchen! Erneut Attacken auf SonicWall-Firewalls beobachtet

-

Künstliche Intelligenzvor 2 Monaten

Künstliche Intelligenzvor 2 MonatenAus Softwarefehlern lernen – Teil 3: Eine Marssonde gerät außer Kontrolle

-

Künstliche Intelligenzvor 2 Monaten

Top 10: Die beste kabellose Überwachungskamera im Test

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenSK Rapid Wien erneuert visuelle Identität

-

Entwicklung & Codevor 3 Wochen

Entwicklung & Codevor 3 WochenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

Social Mediavor 3 Monaten

Social Mediavor 3 MonatenSchluss mit FOMO im Social Media Marketing – Welche Trends und Features sind für Social Media Manager*innen wirklich relevant?