Datenschutz & Sicherheit

Hersteller der Hamburger KI-Überwachungskameras ist für Menschenrechtsverletzungen bekannt

In Hamburg startete am 1. September auf dem Hansa- und dem Hachmannplatz eine KI-gestützte Verhaltenserkennung. Die Kameras, die dazu genutzt werden, stammen von Hikvision. Das teilstaatliche Unternehmen aus dem autoritären China betreibt immer wieder einen mindestens fragwürdigen Umgang mit Menschenrechten. So hat die Firma für Kameras geworben, die automatisch Angehörige der uigurischen Minderheit erkennen. Obwohl die Werbung nach Protesten gelöscht wurde, verkaufte Hikvision weiter Kameras mit derart diskriminierender Technologie. Die Firma war auch in einem anderen Fall mit Werbung für Racial Profiling aufgefallen.

Daneben detektieren oder detektierten Hikvision-Kameras in China auch ungenehmigte Versammlungen und melden diese der Polizei. Außerdem stellt oder stellte die Firma der Polizei eine Karte bereit, auf der politisch engagierte Personen getrackt werden. Dabei wird oder wurde auch die Wahrscheinlichkeit berechnet, dass diese in die Hauptstadt reisen.

Hikvision wird auch die Entwicklung einer Technologie vorgeworfen, die erkennt, wenn Student*innen fasten und so für die chinesischen Behörden mutmaßliche Muslim*innen identifiziert. Hikvision-Kameras werden auch von Israel zur Überwachung von Palästinenser*innen eingesetzt. Sie schützen zudem illegale israelische Siedlungen, so ein Amnesty-Bericht. Laut der Ukraine versorgt Hikvision zudem Russland mit Material, das für den Krieg eingesetzt wird.

69 Hikvision-Kameras überwachen Hamburg

Am Hamburger Hansaplatz sind 22 Hikvision-Kameras vom Typ DS-2DF8225IX-AEL in Betrieb, so die Hamburger Polizei in ihrer Antwort auf eine netzpolitik.org-Anfrage. Das genannte Modell hat, so der Hersteller, eine Auflösung von zwei Megapixel, einen 25-fachen optischen und einen 16-fachen digitalen Zoom, ist 360 Grad schwenkbar, sieht selbst nachts bis zu 400 Meter weit und hat eine Trackingfunktion, mit der sie Objekte verfolgen kann. Außerdem könne die Kamera Gesichter biometrisch identifizieren, selbst wenn sie in Bewegung sind.

Laut der Antwort des Hamburger Senats auf eine Kleine Anfrage der Linken-Abgeordneten Christiane Schneider sind die Tracking- und die Gesichtserkennungsfunktion der Kameras am Hansaplatz deaktiviert. Die Fähigkeit zu Audioaufnahmen und der Erkennung bestimmter Geräusche wie zum Beispiel Schüsse sei ebenfalls abgeschaltet, heißt es dort. KI wird am Hansa- und Hachmannplatz aber eingesetzt, um bestimmte Bewegungsmuster zu detektieren.

An der Straße Reeperbahn sind elf Kameras, und im Umfeld der Reeperbahn zwei Kameras desselben Typs verbaut. Den Hachmannplatz überwachen sieben Hikvision-Kameras vom Typ DS-2DF8242IX, die sogar mit einem 42-fachen optischen Zoom aufwarten und ebenfalls fähig zur Gesichtserkennung sind, und 17 Hikvision-Kameras vom Typ IDS-2CD7A86G0-IZHSY, die in einer Menschenmenge 120 Gesichter auf einmal erkennen können und Menschen auch anhand anderer Körpermerkmale identifizieren. Am Jungfernstieg sind zudem zehn Hikvision-Kameras vom Typ DS-2DF8223I-AEL verbaut, die ebenfalls zur Gesichtserkennung fähig sind.

Von welchem Hersteller ist wohl das Videomanagement-System?

Warum müssen es gerade Kameras von Hersteller Hikvision sein, die auch noch mehr können, als sie dürfen? Die Hamburger Polizei antwortet: „Bei der Auswahl der in Rede stehenden Technik wurden funktionale, technische und datenschutzrechtliche Kriterien umfassend geprüft und abgewogen.“

In der Antwort auf eine weitere Kleine Anfrage von Christiane Schneider hieß es noch: „Das Kameramodell wurde aufgrund der Integrierbarkeit in das von der Polizei genutzte Videomanagementsystem ausgewählt.“ Von welchem Hersteller dieses Videomanagementsystem ist, will die Hamburger Polizei „aus Gründen der IT-Sicherheit“ nicht mitteilen.

Fragen danach, ob dem Hamburger Senat bewusst ist, dass Hikvision-Technik zur Kontrolle von Palästinenser*innen durch Israel und zur Unterdrückungen von Uigur*innen und Protesten in China eingesetzt wird, wurden ignoriert.

Dabei wird laut der UN-Leitprinzipien für Wirtschaft und Menschenrechte (UNGP) von staatlichen Organen erwartet, bei der öffentlichen Auftragsvergabe die Achtung der Menschenrechte durch das auftragnehmende Unternehmen sicherzustellen. Die Unternehmen sollen es „vermeiden, durch ihre eigene Tätigkeit nachteilige Auswirkungen auf die Menschenrechte zu verursachen oder dazu beizutragen“.

„Ein Auftrag aus Hamburg ist das völlig falsche Signal“

Lena Rohrbach, Referentin für Menschenrechte im digitalen Zeitalter bei Amnesty International, sagt: „Wenn deutsche Behörden mit Unternehmen Verträge abschließen, muss die Menschenrechtsbilanz dieser Firmen entscheidend berücksichtigt werden.“ Wegen des Einsatzes in Projekten in China und Palästina geht Rohrbach davon aus, dass Hikvision seinen menschenrechtlichen Pflichten unter den UNGP-Leitprinzipien nicht nachkommt. „Für Hikvision gibt es zahlreiche Hinweise auf systematische Involvierung in Menschenrechts-Verletzungen, daher ist ein Auftrag aus Hamburg das völlig falsche Signal“, so Rohrbach weiter.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Die UNGP und die deutsche Übersetzung davon, der Nationale Aktionsplan Wirtschaft und Menschenrechte, seien allerdings nur „soft law“ so Rohrbach, also nicht vor Gericht einklagbar.

Andere Nationen sind Hikvision gegenüber kritischer eingestellt als die Hamburger Behörden. Die USA haben Hikvision aufgrund der Beteiligung an der Unterdrückung der Uiguren 2019 Sanktionen auferlegt. Im gleichen Jahr haben sie ihren Behörden den Einsatz von Hikvision-Geräten untersagt. In Indien darf sich Hikvision seit 2020 nicht mehr auf staatliche Aufträge bewerben. Das Europäische Parlament hat 2021 aufgrund der Beteiligung an Menschenrechtsverletzungen Hikvision-Kameras von seinen Gebäuden entfernen lassen.

„Das Risiko einer Einflussnahme ist stets gegeben“

Großbritannien hat 2022 aus Sicherheitsgründen die Nutzung von Hikvision-Technologie in Regierungsgebäuden verboten. Australien hat aus Sorge vor Spionage 2023 Hikvision-Kameras von staatlichen Gebäuden entfernen lassen. Kanada hat dem kanadischen Ableger von Hikvision im Juli dieses Jahres aus Gründen der nationalen Sicherheit verboten, Geschäfte im Land zu machen.

Die Bundesregierung verkündete 2023, sie gehe „von einer engen Verbindung zwischen chinesischer Wirtschaft und chinesischen Sicherheitsbehörden aus. Dies zeigt sich beispielsweise bei der bestehenden Verpflichtung für chinesische Unternehmen, mit den dortigen Nachrichtendiensten zusammenzuarbeiten. Das Risiko einer Einflussnahme ist also stets gegeben.“

Wie will dann Hamburg verhindern, dass Daten aus den Hikvision-Kameras aus China abfließen? Die Polizei schreibt: „Die Systeme sind innerhalb sicherer, geschlossener Netze installiert. Es gibt keine Anbindung an das Internet. Es wird sichergestellt, dass keine Daten unkontrolliert abfließen können.“

Hikvision schreibt dazu auf netzpolitik.org-Anfrage: „Hikvision nimmt alle Berichte zu Menschenrechten sehr ernst.“ Und: „Als Hersteller, der Installation und Betrieb seiner Produkte nicht überwacht, hat Hikvision keinen Einblick in die Videodaten der Endnutzer und kann nicht darauf zugreifen.“

Datenschutz & Sicherheit

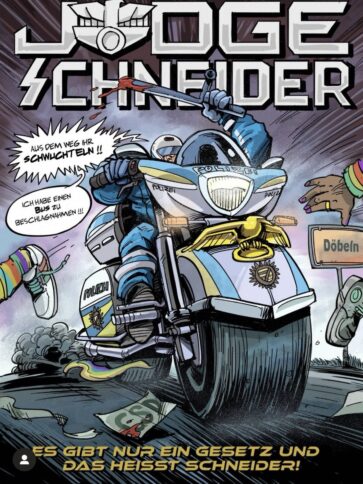

Adenauer-Bus-Affäre: Sächsische Polizei in Erklärungsnot

Der Protestbus „Adenauer SRP+“ war am 20. September auf dem Weg ins sächsische Döbeln. Dort sollte er als Lautsprecherwagen den Christopher Street Day unterstützen. Die Pride Parade in der Kreisstadt stand im Fokus von rechtsextremen Protesten, weswegen auch Initiativen von außerhalb zur Unterstützung der Demonstrierenden mobilisierten. Doch der Adenauer-Bus kam nie an.

Die Polizei stoppte das Fahrzeug der Aktionskünstler vom Zentrum für politische Schönheit (ZPS), bevor es an der Demonstration teilnehmen konnte. Wegen angeblicher Sicherheitsmängel wurde der Bus an diesem Samstag aus dem Verkehr gezogen und gegen den Willen der Aktionskünstler beschlagnahmt.

Doch mittlerweile scheint sich zu erhärten: Um den Protestbus der Gruppe zu beschlagnahmen, hat die sächsische Polizei offenbar zwar eine Richterin gefragt, dann aber ein Nein übergangen und den Bus dennoch nicht weiterfahren lassen. Zugleich umging die Polizei den offiziellen Dienstweg und die eigentlich zuständige Behörde. Nach außen hin behauptete die Polizei in einer Mitteilung an die Presse, eine „richterliche Bestätigung“ eingeholt zu haben. Nach der Beschlagnahme ließ die Polizei den berühmten Adenauer-Bus zweimal von der Prüfgesellschaft Dekra in Chemnitz technisch untersuchen. Einblicke in die mehr als 150-seitige Ermittlungsakte sowie das Dekra-Kurzgutachten, die netzpolitik.org nehmen konnte, werfen viele Fragen zum polizeilichen Vorgehen auf.

Die Richterin hat Nein gesagt

Laut den Ermittlungsakten gab es vor der Beschlagnahme mehrfach Telefongespräche zwischen der Polizei und der zuständigen Bereitschaftsrichterin beim Landgericht Chemnitz. Streng genommen war sie „im Eildienst quasi als Untersuchungsrichterin des Amtsgerichts“ Döbeln tätig, betont eine Sprecherin des LG Chemnitz. Die Polizei wollte sich von ihr die Beschlagnahme genehmigen lassen.

So sieht es das rechtsstaatliche Vorgehen vor, wenn nicht gerade Gefahr im Verzug ist. Doch hier blieb offenbar Zeit, das Gericht zu kontaktieren und mehrfach zu telefonieren. Doch die Richterin verneinte die Beschlagnahme. Ob eine Gefahr von dem Fahrzeug ausgehe, könne sie aus der Ferne nicht beurteilen, dies sollen die Beamten vor Ort entscheiden. Dies geht aus einer E-Mail der Richterin vom 2. Oktober hervor, die netzpolitik.org vorliegt. Gleich darauf heißt es jedoch, sie sei mit dem entsprechenden Polizeibeamten so verblieben, dass er die Frage rund um die Beschlagnahme am folgenden Montag dem zuständigen Ermittlungsrichter in Döbeln vorlegen solle.

In einem nicht unterschriebenen Aktenvermerk der Polizei vom 20. September heißt es hingegen, die entsprechende Richterin habe die Maßnahme bestätigt. Der leitende Polizeihauptkommissar stellte den Sachverhalt gegenüber dem Amtsgericht Döbeln in einem Fax einen Tag später ähnlich dar. Tatsächlich findet sich in den Akten ein Eintrag, der sich als mündlich gegebenenes Einverständnis der Richterin interpretieren lässt, allerdings sonstigen Aussagen wie jener aus der E-Mail widerspricht.

War hier also Gefahr im Verzug oder nicht? Im ordentlichen Beschluss vom Montag nach den Geschehnissen bejaht dies der zuständige Ermittlungsrichter des Amtsgerichts Döbeln. Aber ein Kontakt zur Bereitschaftsrichterin war in diesem Fall offenbar möglich und hat sogar stattgefunden. Damit erlischt die „Eilkompetenz“ der Behörden, wenn keine neuen Umstände dazukommen. Dann wäre es keine Gefahr im Verzug mehr.

Falls es aber keine Gefahr im Verzug gab, wäre das Vorgehen der Polizei rechtswidrig gewesen. Sie muss sich dann nach der Entscheidung des Gerichts richten. Und zuvor hatte die Richterin die Beschlagnahme ja „verneint“. Dazu gibt es höchstrichterliche Rechtsprechung, unter anderem vom Bundesverfassungsgericht und dem Bundesgerichtshof.

Auf dieses „klare Kompetenzgefüge“ verweist auch der ZPS-Anwalt Arne Klaas. Gefahr im Verzug werde sehr eng verstanden und bestehe nur dann, wenn bereits durch das Einholen der richterlichen Entscheidung die Gefahr eines Beweismittelverlusts begründet wird, so der Jurist. Jedenfalls ende eine etwaige Eilkompetenz dann, wenn der zuständige Ermittlungsrichter mit der Sache „befasst“ wurde.

Das sei der Fall, wenn ihm die Möglichkeit gegeben wurde, in eine erste Sachprüfung einzutreten. „Ab diesem Zeitpunkt ist für eine Eilkompetenz kein Raum mehr“, sagt Klaas. Das gelte natürlich erst recht, wenn der Ermittlungsrichter in der Sache entscheidet. Dann können sich die Strafverfolgungsbehörden nicht unter Berufung auf die eigene Eilkompetenz über die richterliche Entscheidung hinwegsetzen.

Falschinformation an Medien

Wie in Aktenvermerk und Fax kommunizierte die Polizei Chemnitz den Fall auch gegenüber Medien so, als habe es eine richterliche Zustimmung gegeben. In der Polizei-Pressemitteilung zum CSD Döbeln hieß es: „Eine richterliche Bestätigung der Beschlagnahme des Fahrzeugs wurde eingeholt und das Fahrzeug abgeschleppt.“ Medien wie die Dresdner Neuesten Nachrichten oder die Boulevard-Publikation Tag24 übernahmen diese Darstellung.

Vor Ort sei auch der Künstler:innengruppe gesagt worden, die Ermittlungsrichterin hätte zugestimmt. Kurzfristig nachprüfen konnten die Künstler:innen dies allerdings nicht, die Polizei verweigerte laut ZPS den Kontakt: „Dann wurden wir gewaltsam aus dem Bus gedrängt. Heute wissen wir warum: Die Polizei hat wohlwissend und absichtlich außerhalb geltenden Rechts operiert und diese Beschlagnahme rechtswidrig gegen die Entscheidung der Richterin durchgeführt“, kommentiert ZPS-Sprecher Stefan Pelzer gegenüber netzpolitik.org. Der Vorgang entwickele sich täglich weiter zu einem Polizeiskandal, so der Aktionskünstler.

Verfahrensherrin umgangen

Doch nicht nur hier ist das Vorgehen fragwürdig: Der handelnde Polizist Ringo S. stellte den Antrag auf Beschlagnahme beim Amtsgericht in Döbeln in seiner Funktion als Polizeihauptkommissar der Polizeidirektion Chemnitz. Verfahrensherrin in so einem Fall ist aber normalerweise die Bußgeldstelle des Landratsamtes Mittelsachsen. Hätte alles seinen ordnungsgemäßen Gang genommen, hätte sie den Antrag auf Beschlagnahme einleiten müssen.

In einem Schreiben vom 2. Oktober an die Vorsitzende Richterin des Landgerichts Chemnitz schreibt der Polizeibeamte, die Umgehung des normalen Dienstweges sei dem Handlungsdruck der Situation geschuldet und ein bedauerliches Versehen. Er habe das Landratsamt von Samstag bis Montag nicht erreicht.

Doch die zuständige Stelle im Landratsamt hatte laut einem Vermerk des Landgerichts Chemnitz mehr als eine Woche später, am 30. September, noch keinen Antrag und noch keine Akten zu Gesicht bekommen. Ein Sprecher des sächsischen Innenministeriums schreibt, in Abstimmung mit der Bußgeldstelle des Landratsamtes erfolge die Vorlage der Akte nach Abschluss der polizeilichen Ermittlungen.

Dienstaufsichtsbeschwerde zurückgewiesen

Konsequenzen hatte all das bislang nicht. Eine Dienstaufsichtsbeschwerde wurde jüngst zurückgewiesen. „Nach Prüfung der Sach- und Rechtslage auf der Grundlage des derzeitigen Erkenntnisstandes ist das Handeln der Polizeibeamten des Freistaates Sachsen im Zusammenhang mit dem ‚Adenauer SRP+‘ Bus am 20. September 2025 nicht zu beanstanden“, teilte die Polizei Sachsen dem ZPS am vergangenen Montag mit und bestätigt dies gegenüber netzpolitik.org: „Das Verhalten beziehungsweise Handeln des Polizeibeamten gab keinen Grund zur Beanstandung.“

Ausgestanden ist die Sache für die Polizei jedoch noch nicht. Anhängig ist etwa eine Beschwerde vor dem Landgericht Chemnitz. Dort soll das Verfahren klären, ob die Beschlagnahme des Busses und der zugehörige Beschluss rechtens waren. Dabei wird allerdings Geduld gefragt sein. Da der Bus zwischenzeitlich zurückgegeben wurde und die Beschlagnahme beendet ist, werde die „Beschwerde nicht so dringlich zu behandeln“ sein wie sonstige bei der 2. Großen Strafkammer anhängige Haftsachen, sagt eine Pressesprecherin des Gerichts. „Mit einer kurzfristigen Entscheidung ist daher nicht zu rechnen.“

Auf dieses Verfahren verweisen auch die Pressestellen des sächsischen Innenministeriums und der Polizei. Weiter äußern wollen sie sich dazu ebenfalls nicht. Angesprochen auf mutmaßliches Fehlverhalten der Polizei heißt es lediglich: „Die Fragen betreffen ein beim Landgericht Chemnitz laufendes Beschwerdeverfahren.“

Wer gab dem rechten Youtuber interne Details der Dekra-Untersuchung?

Der Fall könnte noch weitere Kreise ziehen. So deuten die Ermittlungsakten, die nicht das vollständige Dekra-Gutachten, aber eine „Handreichung“ der Prüforganisation enthalten, darauf hin, dass der rechte Youtuber Maurice Klag interne Informationen aus der Dekra-Untersuchung bekommen haben könnte.

Bis zum Erscheinungszeitpunkt eines Videos auf seinem Kanal „Politik mit Kopf“ war nirgendwo öffentlich bekannt, dass die Traglast des Daches des Adenauer-Busses Thema der Dekra-Untersuchung war. Ebenfalls nicht öffentlich bekannt war, dass die Dekra Chemnitz die bis dahin vorliegenden Gutachten zur Traglast des Busses anzweifelte.

Doch genau das thematisierte Klag in Videos auf YouTube und TikTok, wenn auch in anderen Worten als in der netzpolitik.org vorliegenden Dekra-Handreichung. Klag dankte der Polizei für ihren Einsatz, das TikTok-Video überschrieb er mit: „Der Polizeibericht liegt vor.“ Wer welche internen Informationen weitergab, lässt sich bislang jedoch nicht rekonstruieren.

Die Dekra sagt auf Anfrage von netzpolitik.org, dass sie keine Details nach außen gegeben habe. Auch die Polizei Chemnitz dementiert, Informationen durchgestochen zu haben: „Seitens der Polizei wurden keine weiteren Veröffentlichungen über die bekannten Medieninformationen hinaus getätigt“, so Jana Ulbricht, Sprecherin der Polizei Chemnitz. Gegenüber der Freien Presse (€) sagte sie zudem über das Video: „Es scheint sich durch den ganzen Beitrag zu ziehen, dass man hier und da etwas aufgeschnappt und offensichtlich zusammengeschnitten hat.“ Die angeblichen Fakten seien falsch, ihre Herkunft unklar.

Der Youtuber spricht in seinem Video etwa davon, dass die Gutachter beim Hersteller nachgefragt und eine Dachlast von „Null Kilo“ als Antwort bekommen hätten. Das geht nicht aus den Unterlagen der Dekra hervor. Die schreibt aber in ihrem Kurzgutachten, dass keine geeigneten Nachweise vorlägen, anhand derer die zulässige Dachlast des Fahrzeuges ableitbar sei.

Staatsschutz-Ermittlungen gegen Unterstützer:innen der Künstler

Auf die Beschlagnahme reagierte das ZPS in gewohnt provokanter Manier, attackierte den Polizeibeamten Ringo S. und veröffentlichte Videos der Polizeimaßnahme in sozialen Medien.

In sozialen Medien protestierten manche Nutzer:innen gegen das Vorgehen der Polizei – und könnten deshalb nun selbst Probleme mit der sächsischen Polizei bekommen. Dort ist inzwischen ein vierköpfiges Team damit beschäftigt, um gezielt gegen Beleidigungen und ähnliche Delikte zu den Geschehnissen in sozialen Medien vorzugehen.

Mehr als 200 Kommentare soll die Polizei nach der sächsischen Beschlagnahme des Busses laut eigenen Angaben aufgespürt haben, bei denen der Anfangsverdacht einer Straftat bestehe. In dutzenden Verfahren ermittelt sie nun unter anderem wegen Beleidigung, Bedrohung, übler Nachrede, der Androhung von Straftaten oder auch wegen Verstößen gegen das Kunsturhebergesetz. Auf die Frage, welche der Delikte wie häufig vorgekommen wären, hatte die Polizei Chemnitz zuletzt nicht geantwortet.

Im Visier dieser mutmaßlichen Straftaten steht auch jener Polizeihauptkommissar, der die Verkehrskontrolle geleitet hatte. Ihn, der bereits aus Fernseh-Sendungen bekannt war, nahm das Zentrum für politische Schönheit in Instagram-Posts und in ihrer Kommunikation besonders aufs Korn.

Die Ermittlungen wegen des mutmaßlichen Verstoßes gegen das Kunsturheberrecht und wegen Verletzung der Vertraulichkeit des Wortes dürften sich deswegen gegen das Zentrum für politische Schönheit selbst richten. Die Polizei Chemnitz hat auf eine entsprechende Presseanfrage, ob diese Straftaten die Videos der Aktionskünstler betreffen, nicht geantwortet.

Freudengeheul und Gewaltaufrufe

Die Beschlagnahme des Busses löste in rechten Medien und rechtsradikalen Kreisen regelrechtes Freudengeheul aus. Zahlreiche Postings und Videos in sozialen Medien beschäftigen sich mit der Maßnahme der Chemnitzer Polizei, darunter auch Gewaltdarstellungen.

Während die Polizei in Chemnitz gegen vermeintliche Unterstützer:innen des Protestbusses ermittelt, wird unter dem Video von Maurice Klag zu Straftaten gegen das Zentrum für politische Schönheit aufgefordert. „Warum habt ihr die Dreckskarre nicht längst abgefackelt?“, fragt einer, während ein anderer fordert: „Redet nicht so viel, bei nächster Gelegenheit eine Drohne mit 10 kg Semptex und der Bus schläft mit seinen Terroristen.“ Unter einem weiteren Video zur Beschlagnahme des Busses schreibt jemand: „Nehmt einen Kanister Benzin. Und der Bus hat sich erledigt ich geb auch noch ein Feuerzeug.“

Es sind nur einige Beispiele von vielen, die netzpolitik.org nach kurzer Recherche gefunden hat. Auf die Presseanfrage von netzpolitik.org, ob auch gegen diese mutmaßlichen Straftaten im Zusammenhang mit dem Adenauer-Bus ermittelt wird, antwortet die Polizei: Im Rahmen der Ermittlungen seien zahlreiche Kommentare und Posts im Zusammenhang mit verschiedenen Veröffentlichungen, die sich in der Hauptsache gegen den die Kontrolle durchführenden Polizeibeamten richteten, gesichert worden. Gleichwohl hätten sich nicht alle Posts auf den Beamten bezogen. Aus „ermittlungstaktischen Gründen“ könne man nicht mehr sagen.

Und der Bus selbst? Der ist inzwischen wieder ganz offiziell fahrtauglich. Eine Dekra-Stelle in Mecklenburg-Vorpommern hat das Fahrzeug Mitte Oktober untersucht und konnte keine Mängel feststellen. Allzu viel war dafür nicht notwendig, sagt das ZPS zu netzpolitik.org: Der Bus sei „ohne technische Änderungen“ in die Überprüfung gegangen.

Datenschutz & Sicherheit

LKA Niedersachsen warnt vor Guthabenkarten-Betrugsmasche

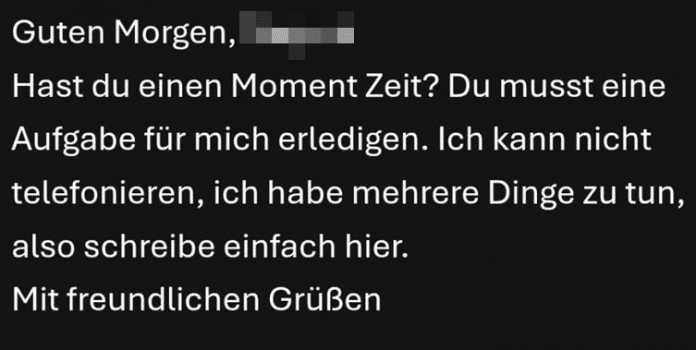

Das Landeskriminalamt Niedersachsen warnt vor einer aktuellen Häufung einer Betrugsmasche, bei der die Kriminellen Guthabenkarten von den Opfern ergaunern wollen. Die Masche ist perfide, da die Täter mit Namen von Bekannten der potenziellen Opfer arbeiten, was die Mails glaubwürdiger erscheinen lässt.

Weiterlesen nach der Anzeige

Die initiale Mail der Betrüger nutzt eine persönliche Anrede und verlangt die Kontaktaufnahme über eine Mail-Antwort.

(Bild: polizei-praevention.de)

Die Kriminalbeamten warnen auf dem Portal Polizei Prävention davor, dass es in jüngster Zeit vermehrt zu Fragen zu dieser Masche kommt, die Betrüger sie also häufiger einsetzen. Die Täter nutzen die Namen von Bekannten der Opfer und richten sich sogar darauf lautende E-Mail-Adressen ein. Diese sind laut LKA jedoch gefälscht.

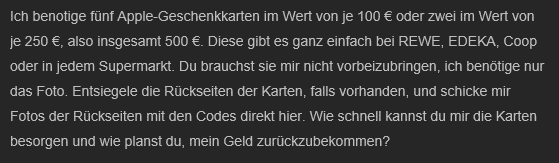

Antworten potenzielle Opfer, reagieren die Betrüger mit einer Forderung nach Guthabenkarten.

(Bild: polizei-praevention.de)

Die Opfer sollen Guthabenkarten, etwa von Apple, kaufen und den Tätern die freigerubbelten Codes von der Rückseite der Karten übermitteln. Aufgrund der persönlichen Ansprache und des echten Namen von Bekannten können Opfer leichter auf diese Masche hereinfallen.

Masche bekannt

Die Masche, dass Opfer Guthabenkarten kaufen und übermitteln sollen, ist nicht neu. Allerdings ist die Qualität der aktuellen Phishing-Welle eine andere, sie ist glaubwürdiger. Wer den Betrügern die Guthaben-Codes übermittelt, ist das Geld auf jeden Fall los.

Laut LKA Niedersachsen nutzen die Täter die Codes jedoch nicht selbst, sondern verkaufen sie für einen geringeren Betrag an ahnungslose Personen weiter. Das erschwert die Rückverfolgung. Die Kontaktdaten holen die Täter etwa von Vereinswebseiten, erklären die Strafverfolger. Anschreiben gingen dann etwa vom vermeintlichen Vereinsvorsitzenden an Vereinsmitglieder. Zwar sei auch andere Herkunft der Daten denkbar, etwa E-Mails, Adressbücher, Inhalte in sozialen Netzwerken oder Infostealer auf Rechnern. Die derzeit gehäuft gemeldeten Fälle gingen jedoch auf Daten von Vereinswebseiten zurück.

Weiterlesen nach der Anzeige

Wer solche Mails erhalten hat, sollte die vermeintlichen Absender über den korrekten bekannten Kontakt darüber informieren. Auch der potenziell betroffene Freundeskreis oder Vereinsmitglieder sollten dann informiert werden. Außerdem können sie eine Anzeige bei der örtlichen Polizei oder der Online-Wache stellen. Eine Prüfung auf Schädlingsbefall des Rechners ist dann zudem sinnvoll. Betreiber etwa von Vereinswebseiten sollten sparsam mit Kontaktdaten umgehen, empfehlen die Beamten weiter.

Zuletzt hatte das LKA Niedersachsen Ende August vor einer Betrugsmasche gewarnt, bei der angebliche Anwaltsschreiben per herkömmlicher Post Gutschriften nach Krypto-Betrug versprachen. Diese Schreiben enthielten Links auf Phishing-Seiten, auf denen die Opfer um ihr Geld gebracht werden sollten.

(dmk)

Datenschutz & Sicherheit

Sicherheitslücken: GitLab-Entwickler raten zu zügigem Update

Um GitLab-Instanzen gegen mögliche Angriffe zu schützen, sollten Admins die verfügbaren Sicherheitspatches zeitnah installieren. Geschieht das nicht, können Angreifer an sieben Sicherheitslücken ansetzen.

Weiterlesen nach der Anzeige

In einer Warnmeldung versichern die Entwickler, dass sie die Schwachstellen in den Versionen 18.3.5, 18.4.3 und 18.5.1 von GitLab Community Edition (CE) und Enterprise Edition (EE) geschlossen haben. Auf GitLab.com sollen bereits die abgesicherten Ausgaben laufen. Auch wenn es bislang keine Berichte zu Attacken gibt, raten die Entwickler dringend, die Patches so schnell wie möglich zu installieren.

Verschiedene Gefahren

Drei Lücken (CVE-2025-11702, CVE-2025-10497, CVE-2025-11447) sind mit dem Bedrohungsgrad „hoch“ eingestuft. Setzen authentifizierte Angreifer mit bestimmten Rechten an der ersten Schwachstelle erfolgreich an, können sie die Kontrolle über Project Runner erhalten. Dabei handelt es sich um ein Helferlein, das im Kontext von Softwareprojekten CI-Jobs ausführt. In den beiden anderen Fällen sind ohne Authentifizierung DoS-Attacken möglich, was in der Regel zu Abstürzen führt. Diese drei Lücken wurden über das Bug-Bounty-Programm HackerOne gemeldet.

In den verbleibenden Fällen können Angreifer unter anderem unrechtmäßig auf bestimmte Bereiche zugreifen und so etwa Softwareprojekte einsehen. Diese Lücken sind mit dem Bedrohungsgrad „mittel“ und „niedrig“ versehen.

Neben dem Lösen von Sicherheitsproblemen haben die Entwickler in den aktuellen Ausgaben eigenen Angaben zufolge noch verschiedene Bugs aus der Welt geschafft.

Zuletzt gab es im September Sicherheitsupdates für GitLab, um mehrere DoS-Sicherheitslücken zu schließen.

Weiterlesen nach der Anzeige

(des)

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenDer ultimative Guide für eine unvergessliche Customer Experience

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenAdobe Firefly Boards › PAGE online

-

Social Mediavor 2 Monaten

Social Mediavor 2 MonatenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenEventSourcingDB 1.1 bietet flexiblere Konsistenzsteuerung und signierte Events

-

UX/UI & Webdesignvor 1 Monat

UX/UI & Webdesignvor 1 MonatFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

UX/UI & Webdesignvor 6 Tagen

UX/UI & Webdesignvor 6 TagenIllustrierte Reise nach New York City › PAGE online

-

Social Mediavor 1 Monat

Social Mediavor 1 MonatSchluss mit FOMO im Social Media Marketing – Welche Trends und Features sind für Social Media Manager*innen wirklich relevant?