Datenschutz & Sicherheit

Passwort-Manager: Datenklau durch Browser-Erweiterungen | heise online

Eigentlich sollen Passwort-Manager den Umgang mit vielen verschiedenen Passwörtern vereinfachen. Dazu bringen sie meist Browser-Erweiterungen mit, die Formularfelder mit Zugangsdaten automatisch befüllen können. Ein IT-Forscher hat eine Schwachstelle in den Browser-Erweiterungen diverser Passwort-Manager aufgedeckt, durch die bösartige Webseiten Zugangsdaten mit einer Clickjacking-Attacke abgreifen können.

Clickjacking-Angriffe sind eigentlich altbekannt. Dabei schieben Angreifer unsichtbare Elemente etwa vor Dialoge, und die Klicks der Besucher landen dann auf dem unsichtbaren Element und nicht in dem gewünschten Feld. Neu ist der DOM-basierte Angriff auf die Browser-Erweiterungen, den Marek Toth auf der Defcon 33 vorgestellt hat.

Den grundsätzlichen Angriff beschreibt Toth folgendermaßen. Zunächst muss eine bösartige Webseite ein Element aufweisen, das den Zugriff auf die Seite verwehrt, etwa ein Cookie-Banner, ein Captcha oder ähnliches. Die Webseite selbst benötigt ein Formular, etwa für persönliche Daten, wie ein Log-in. Für das Formular setzen Angreifer die Opacity (Deckkraft) auf 0.001, es wird dadurch unsichtbar. Mit der Funktion focus() wird nun das Formularfeld aktiviert, woraufhin das Dropdown-Menü zum Ausfüllen des Passwort-Managers erscheint. Neu ist nun, dass mit dem vorgestellten Angriff über das Document Object Model (DOM) das User-Interface der Browser-Erweiterung ebenfalls unsichtbar gemacht werden kann, indem die Deckkraft reduziert wird – hier passiert nun das DOM-basierte Clickjacking in der Browser-Erweiterung: Opfer klicken vermeintlich auf das Cookie-Banner oder Captcha und landen dabei auf dem unsichtbaren Dialog der Browser-Erweiterung. Die füllt die Formularfelder aus, die Angreifer gelangen an die Einträge im Formular.

Anfällige Passwortmanager

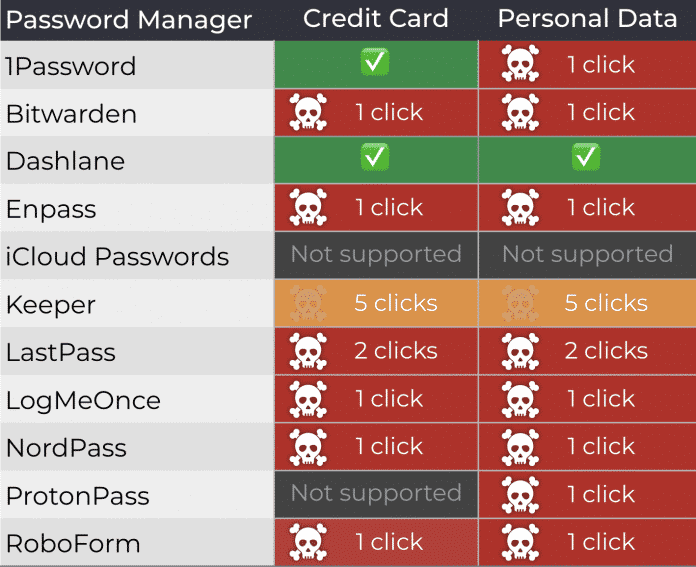

Toth hat folgende Passwort-Manager untersucht: 1Password, Bitwarden, Dashlane, Enpass, iCloud Passwords als Browser-Erweiterung, Keeper, LastPass, LogMeOnce, NordPass, ProtonPass und RoboForm. Bei den Tests setzte Toth das manuelle Ausfüllen von Formularen durch die Passwort-Manager-Erweiterungen.

Bei den meisten Passwort-Managern können Angreifer nicht-Domain-spezifische Informationen wie Kreditkartendaten oder persönliche Daten wie Name, Telefonnummer, Anschrift und so weiter mit bösartig aufgesetzten Webseiten auslesen.

Für das Ausliefern nicht-Domain-spezifischer Daten sind die Passwort-Manager meist anfällig.

(Bild: Marek Toth)

Um an Zugangsdaten und sogar Zwei-Faktor-Daten zu kommen, müssen Angreifer eine Webseite mit Cross-Site-Scriping-Schwachstellen finden, Subdmains übernehmen, Web-Cache-Poisoning oder ähnliches erreichen und die Passwort-Manager so konfigurieren, dass sie die Subdomains nicht berücksichtigen – in der Regel die Standardeinstellung bei den Passwort-Managern, erörtert Toth. Als Beispiel führt er an, dass etwa eine Cross-Site-Scripting-Lücke in „test.dev.sandbox.cloud.google.com“ genügt, um an die Zugangsdaten zu „accounts.google.com“ zu gelangen. Toth erklärt zudem einen weiteren Angriff, mit dem sich in einigen Fällen sogar Passkeys mit der Clickjacking-Attacke missbrauchen und von Angreifern neue Sessions öffnen lassen.

Bis Dienstag dieser Woche haben Dashlane, Keeper, Nordpass, ProtonPass und RoboForm die Schwachstellen gefixt. LastPass hat die Preisgabe nicht-Domain-spezifischer Informationen bereits eingehegt. Inzwischen steht auch von Bitwarden die Version 2025.8.0 bereit. Der Klick auf „Hilfe“ – „Nach Aktualisierungen suchen…“ bietet das Herunterladen und Installieren der Aktualisierung an.

Toth nennt einige Empfehlungen, mit denen sich Nutzer schützen können sollen. Dazu gehört das Aktivieren der automatischen Aktualisierung sowie das Sicherstellen, die jüngste Version des Passwort-Managers einzusetzen. Noch bietet jedoch nicht jeder Hersteller Updates an. Das Deaktivieren des automatischen Ausfüllens hilft dem Problem ab, dann müssen Nutzer jedoch Nutzernamen und Passwörter manuell kopieren. Ebenfalls hilfreich ist die Einstellung „Exakte Übereinstimmung der URL“. In Chromium-basierten Browsern sei zudem möglich, konkret in den Einstellungen der Browser-Erweiterungen in Chromium anstatt „Auf allen Webseiten“ erst „Bei Klick“ Zugriff zu gewähren. Erst nach Klick auf das Erweiterungs-Icon rechts neben der Adressleiste lässt sich dann eine Erweiterung nutzen.

IT-Forscher finden gelegentlich einige Schwachstellen in Passwort-Managern. Etwa im vergangenen Oktober hatte das Bundesamt für Sicherheit in der Informationstechnik (BSI) eine Codeanalyse bei Vaultarden und KeepPass vorgenommen und stieß auf einige Sicherheitslecks.

(dmk)

Datenschutz & Sicherheit

Digitalisierung in der Justiz benachteiligt Menschen

Eine Bürgerin reicht online Klage ein, nutzt dafür eine Kommunikations-Plattform, über die alle wichtigen Dokumente mit dem Gericht und der Anwältin geteilt werden. Die Verhandlung erfolgt über Video und die Richterin verkündet das Urteil auf digitalem Weg. So in etwa soll das Gerichtsverfahren der Zukunft aussehen, wenn es nach der Bundesregierung geht. Das spart Zeit, denn mündliche Verhandlungen sind optional und der Stoff des Streits kann digital strukturiert und den Beteiligten direkt zugänglich gemacht werden.

In der Nacht zum Freitag beschloss der Bundestag das „Gesetz zur Entwicklung und Erprobung eines Online-Verfahrens in der Zivilgerichtsbarkeit“. Die Bundesregierung will damit nicht nur Gerichtsverfahren beschleunigen, sondern auch den Bürger*innen den Zugang zum Recht erleichtern, erklärte Daniel Rinkert von der SPD.

Das neue Gesetz von CDU/CSU und SPD zielt auf den Bereich des Zivilrechts, also auf einen Bereich, der das Leben von Bürger*innen direkt betrifft. Zunächst soll das Online-Verfahren nur an Fällen erprobt werden, wo es um reine Geldforderungen von bis zu 10.000 Euro geht.

Geldforderung über Online-Klage

Klassische Fälle von Geldforderungen: Jemand bringt einen Anspruch auf Schadensersatz vor, wenn etwa bei einem Unfall das Auto oder das Fahrrad beschädigt wurde. Aber auch alle Zahlungsklagen an Amtsgerichten fallen in den Erprobungsbereich von Online-Verfahren.

Fälle, wo jemand seine Rechnung nicht bezahlt hat, etwa bei Mietrückständen oder wenn jemand einen Kaufvertrag nicht einhält. Bei familienrechtlichen Angelegenheiten soll es vorerst keine Online-Verfahren geben, also etwa da, wo es um Unterhalt geht.

Bekanntes Beispiel für Geldforderungen sind auch Verfahren, wo Fluggäste von ihren Fluggastrechten Gebrauch machen. Wenn ein Flug deutlich verspätet gestartet oder ganz ausgefallen ist, können sie eine Entschädigung erhalten. Inzwischen gibt es gerade in diesem Bereich mehrere Rechtsdienstleister, etwa Flightright oder MyFlight. Ihr Geschäftsmodell besteht darin, solche Fälle massenhaft abzuwickeln. Betroffene können hier ohne Anwalt online an ihre Entschädigung kommen, die Klage und das Verfahren übernimmt Flightright, ohne dass Betroffene sich weiter kümmern müssen.

Ins Online-Verfahren hineingezogen

Ähnlich bequem soll das Online-Verfahren sein, das die Bundesregierung nun erproben und entwickeln will. Das Versprechen: Bürger*innen können vom Sofa aus (ohne anwaltliche Hilfe) eine Klage online einreichen – barrierefrei, sicher und einfach. So weit, so fair.

Doch das Gesetz hat einen Haken. Es benachteiligt die Beklagten. Sobald eine Person Klage online einreicht, setzt sie ein Online-Verfahren in Gang. Das Problem: Die beklagte Person wird unweigerlich in das Online-Verfahren hineingezogen. Nach dem neuen Gesetz kann sie nicht auf einem analogen Verfahren bestehen.

Das setze die beklagte Person enorm unter Druck und sei vor allem für Beklagte riskant, die keine Anwältin oder keinen Anwalt haben, sagt Sabine Fuhrmann gegenüber netzpolitik.org. Fuhrmann ist Rechtsanwältin und Vizepräsidentin der Bundesrechtsanwaltskammer (BRAK). Im Oktober sprach sie als Sachverständige in der öffentlichen Anhörung des Ausschusses für Recht und Verbraucherschutz. Zusammen mit anderen Kolleg*innen der BRAK hat sie zudem das Gesetz von Anfang an beratend begleitet. Und von Anfang an habe sie der Bundesregierung dringend empfohlen, den Beklagten im Gesetz eine Exit-Strategie einzuräumen.

Damit könnten sie selbst entscheiden: „Lasse ich mich auf ein Online-Verfahren ein, fühle ich mich dem gewachsen? Bin ich damit einverstanden, weil ich die nächsten zwei Jahre ohnehin in Australien bin und gar nicht in persona vor dem deutschen Gericht auftreten möchte? Oder gehe ich zu meinem Amtsgericht und erkläre, warum ich die 3.000 Euro nicht bezahle, die XY von mir verlangt.“

Mündliche Verhandlung optional

Der klassische Klageweg läuft auf Papier ab und es gibt zwingend eine mündliche Verhandlung. Beim Online-Verfahren gibt es die nicht unbedingt. Vielmehr soll laut Gesetz der Richter nach freiem Ermessen entscheiden, ob er die Parteien sehen will oder nicht. Der Beklagte wird demnach künftig nicht mehr unbedingt in einer mündlichen Verhandlung angehört. „Sein Wort dringt womöglich nicht mehr bis zum Richter vor, so wie wir es von Zivilprozessen kennen“, erklärt Fuhrmann.

Dabei ist die mündliche Verhandlung im Online-Verfahren auch für den Richter wichtig: Bei der Frage „Traue ich dem Beklagten zu, dass er dies oder jenes gemacht oder nicht gemacht hat?“ kann er sich von den Parteien buchstäblich ein Bild machen. Das sei nach Fuhrmann ein wichtiger Aspekt für die Überzeugungsfindung des Gerichts. Mit der großen Arbeitsbelastung drohe die mündliche Verhandlung zur Ausnahme zu werden.

Entscheidet sich eine Richterin gegen die mündliche Verhandlung, hat der Beklagte frühestens im Berufungsverfahren die Chance, vor das Gericht zu treten, und auch nur, wenn der Streitwert bei über 1.000 Euro liegt.

Online-Hürde hängt Menschen ab

Laut Gesetz sollen Bürger*innen ihre Klage auf einem Online-Portal einreichen können, das gleichzeitig auch als Kommunikationsplattform dienen soll. Der DigitalService des Bundes hat bereits angefangen, eine solche Plattform zu entwickeln. Dass die beklagte Person, die in ein Online-Verfahren involviert ist, dazu gezwungen ist, über ein Online-Portal zu kommunizieren, stelle laut Fuhrmann nicht nur für wenig digitalversierte Menschen eine Hürde dar.

Vorausgesetzt die beklagte Person hat den Brief vom Gericht überhaupt verstanden, so muss sie sich auf dem Portal zunächst registrieren und anschließend identifizieren. Die gesamte Kommunikation mit dem Gericht und weiteren beteiligten Stellen soll dann darüber laufen. Das werde für viele, gerade ältere Menschen zum Hindernis, die sich mit Online-Diensten schwertun.

Andere könnten schon daran scheitern, dass sie die notwendigen technischen Geräte nicht besitzen. Aus ihrem beruflichen Alltag weiß Fuhrmann, viele Mandat*innen haben nur ein Smartphone, wenn überhaupt. Inwieweit sich die Plattform auch über eine mobile Anwendung nutzen lässt und wie nutzerfreundlich diese ist, muss sich noch zeigen.

Auch sprachliche Hürden benachteiligen Beklagte, etwa wenn sie Analphabeten oder keine Muttersprachler sind. So seien Übersetzer*innen und Dolmetscher*innen im Gesetz nicht ausreichend berücksichtigt, stellte Elvira Iannone vom Bundesverband der Dolmetscher und Übersetzer (BDÜ) als Sachverständige bei der öffentlichen Anhörung zum Gesetz im Oktober fest.

Unfair

Die Bedrängnis, in die Beklagte geraten könnten, verschärft sich unter Umständen auch durch eine ins Gesetz geschriebene Frist. Um zu erklären, dass sie sich gegen eine Klage verteidigen wollen, müssen Beklagte eine Frist von zwei Wochen einhalten, nachdem sie Post vom Amt erhalten haben. Das sei viel zu kurz angesetzt, so Fuhrmann. Es sei viel zu wenig Zeit, um sich mit der Komplexität des Verfahren als Laie auseinanderzusetzen oder im Falle das Falls doch noch einen Anwalt zu suchen.

Ob sie dabei überhaupt eine Anwältin oder einen Anwalt finden, hänge vom verfügbaren Angebot ab. Die BRAK beobachte seit Jahren, dass gerade in ländlichen Gebieten die Zahl der Kanzleien zurückgeht, berichtet Tanja Nitschke, Rechtsanwältin und Geschäftsführerin der BRAK. „Natürlich kann man sich auch an Anwält*innen irgendwo in Deutschland wenden, die dann telefonisch oder per Zoom-Call beraten.“ Das sei aber für Betroffene schwierig, die angesichts sensibler Angelegenheiten den persönlichen Kontakt suchen.

Erschwerend kommt hinzu, dass Menschen nicht selten zu Unrecht beklagt werden. Kläger*innen vertauschen Adressdaten – etwa Energiedienstleister, die Forderungen geltend machen und den falschen Markus Müller anschreiben. So etwas komme viel zu häufig vor, erklärt Fuhrmann. Die Betroffenen können in einem solchen Fall nicht einmal wissen, dass eine Klage droht.

Reine Digitalgerichte

Die Online-Verfahren sollen zunächst an Pilot-Gerichten getestet werden. Wie weit die Vision von Digitalgerichten gehen soll, bleibt zunächst unklar. Ganz auf reine Digitalgerichte zu setzen, empfindet Dirk Behrendt, Richter am Amtsgericht Neukölln und Mitglied des Bundesvorstands der Neuen Richter*Innenvereinigung (NRV), als „nicht verlockend“. Das erklärte er als Sachverständiger bei der öffentlichen Anhörung im Oktober.

Sabine Fuhrmann sagt, sie begrüße wie auch ihre Kolleg*innen von der BRAK die Digitalisierung in der Justiz allgemein und im Gerichtsverfahren im Besonderen. Doch könne eine vollständig ins Digitale übertragene Justiz ihrer wichtigen Rolle im Rechtsstaat nicht gerecht werden. Dass es Gerichtsgebäude gibt, zu denen Bürger*innen mit ihrem Anliegen auch hingehen können, mache den Rechtsstaat wahrnehmbar.

Datenschutz & Sicherheit

Microsoft will Windows-Treiber sicherer machen

Windows-Treiber sieht Microsoft als Sicherheitsproblem an. Daher sollen die nun sicherer werden. Einen Ausblick, wie das Unternehmen sich das vorstellt, hat es nun auf der Ignite-Veranstaltung geliefert.

Weiterlesen nach der Anzeige

Microsoft schreibt in einem zugehörigen Blog-Beitrag, dass Treiber resilienter werden sollen, um IT-Vorfälle zu vermeiden. Das Unternehmen nennt dazu das Vorgehen bei Antiviren-Software als erfolgreiches Beispiel. Neben umfangreicher Tests und dem präventiven Aufsetzen von „Vorfall-Reaktion“-Prozessen. Ganz wichtiger Punkt zudem: „Raus aus dem Kernel!“ – Microsoft wollte in dem Rahmen Schnittstellen bereitstellen, die es Antivirenherstellern ermöglichen, außerhalb des Windows-Kernels zu operieren – im User-Space, ohne Kernel-Treiber. Es handelt sich um eine Reaktion auf das Crowdstrike-Debakel, das im vergangenen Jahr global zum Ausfall von Millionen von Windows-Systemen geführt hatte.

Im Blog-Beitrag erörtert Microsoft, dass die Verschiebung von AV-Software in den User-Mode dazu führt, dass Fehler dadurch nicht das ganze Windows-System mit in den Abgrund reißen. Sie betreffen dann nur die Antiviren-Software. Das „Driver Resilience Playbook“ will Microsoft auf dieser Basis auf das ganze Windows-Ökosystem ausweiten, über das AV-Szenario hinaus. Microsoft fasst zusammen, dass das Unternehmen die Latte für die Treibersignierung höher legt und es zugleich einfacher macht, verlässliche Windows-Treiber zu bauen.

Teils schwammige Beschreibungen

Microsoft gibt eine Übersicht über die Änderungen. Details werden sicherlich folgen, da Entwickler deutlich präzisere Informationen benötigen. Etwas schwammig erklärt Microsoft, dass das Treiber-Signieren die Latte mit neuen Zertifizierungstests höher legt für Sicherheit und Resilienz. Microsoft will zudem die vom Unternehmen bereitgestellten und mitgelieferten Treiber und APIs ausweiten, sodass Partner selbst geschriebene, angepasste Kernel-Treiber mit standardisierten Windows-Treibern ersetzen oder Programmlogik gar in den User-Mode verschieben können. Der Hersteller erwartet, dass in den kommenden Jahren eine signifikante Reduktion an Kernel-Mode-Code über mehrere Treiberklassen hinweg eintritt, etwa bei den Geräteklassen Netzwerk, Kameras, USB, Drucker, Akkus, Speicher und Audio.

Unterstützung für Kernel-Treiber von Drittanbietern soll es aber auch weiterhin geben, insbesondere dort, wo es keine Windows-eigenen Treiber gibt. Als Beispiel nennt Microsoft etwa Grafiktreiber, die aus Performancegründen den Kernel-Mode nutzen müssen. Allerdings will Microsoft praktische Weichen stellen, die die Qualität verbessern und Fehler begrenzen, bevor diese in Ausfälle münden. Dazu gehören zwingend erforderliche Compiler-Sicherheitsvorkehrungen, um Treiber-Verhalten einzuschränken, Treiber-Isolierung, um die Weite der Auswirkungen zu begrenzen und DMA-Remapping, um unbeabsichtigten Treiber-Zugriff auf Kernel-Speicher zu verhindern.

Auf der Vertriebsveranstaltung Ignite 2025 hat Microsoft auch weitere Ankündigungen gemacht, wie der Hersteller Windows sicherer machen will. Etwa das Forensik- und Überwachungswerkzeug Sysmon aus der Sysinternals-Werkzeugsammlung wird im kommenden Jahr Windows-Bestandteil.

Weiterlesen nach der Anzeige

(dmk)

Datenschutz & Sicherheit

Sieben Werkzeuge für den Online-Rabatz

Wir haben ein Problem im Stadtbild. Vor allem in den Zentren großer Städte. Menschen fühlen sich dort bedroht. Und die Gründe dafür bedrohen unsere demokratische Gesellschaft.

Anders als Friedrich Merz glaubt, heißt das Problem nicht Migration, sondern Videoüberwachung, Gesichtserkennung und Verhaltensscanner. Denn dazu kommen Vorratsdatenspeicherung, Chatkontrolle, Palantir-Datenanalyse und vieles mehr. Das ergibt eine Welt voller Kontrolle und Misstrauen – und gepaart mit dem Rechtsruck: ein dystopisches Szenario.

Die gute Nachricht: Wir stehen der autoritären Entwicklung nicht wehrlos gegenüber. Es gibt viele Möglichkeiten, sich dagegen zu engagieren. Wenn Einzelne etwas tun, sind es Nadelstiche. Wenn viele mitmachen, kann daraus ein digitaler Riot werden. Wir alle können der Glitch sein, die Störung in der Matrix.

1. Politiker*innen kontaktieren

Findest du, das Bundesverfassungsgericht sollte ein AfD-Verbot prüfen? Dann schreib das doch Politiker*innen in Bundestag, -rat und -regierung. Die können eine solche Prüfung einleiten. Baden-Württemberg soll die Finger von Palantir-Überwachungssoftware lassen? Kontaktiere Grüne aus dem Ländle, die regieren da. Willst du, dass der Jugendclub in deiner Gegend weiter existiert? Dann teil das kommunalen Politiker*innen mit, die finanzieren ihn mit.

Deutsche und europäische Politik wird von Menschen gemacht, die interessiert, was Wähler*innen wollen. Und sämtliche Politiker*innen von der Kommissionspräsidentin bis zum kommunalen Abgeordneten nutzen E-Mail-Adressen und haben Profile auf verschiedensten Plattformen. Gerade der*die Abgeordnete deines Wahlkreises hat sicher ein Ohr für dich. Und selbst wenn deine Nachricht es nicht bis zu einem Regierungs- oder Parlamentsmitglied schafft, erreicht dein Anliegen zumindest dessen Mitarbeiter*innen.

Wer sein Anliegen mit einer Frage verbindet, kann Politiker*innen auch über abgeordnetenwatch.de kontaktieren. Die Antwort wird dann dort veröffentlicht. Auch so könnt ihr Politiker*innen zeigen, womit sie sich beschäftigen sollen – und gleichzeitig für mehr Transparenz sorgen.

So geht’s: Regierungs- oder Parlaments-Website der gewünschten Ebene (EU, Bund, Land, Kommune) suchen (zum Beispiel mit DuckDuckGo), mit den Namen der Abgeordneten zu deren Website, dort auf „Kontakt“ oder „Impressum“ klicken, da ist meist eine E-Mail-Adresse zu finden. Social Media: Name dort suchen. Deine Abgeordneten: wahlkreissuche.de und dann etwa im Bundestag nach dem Wahlkreis suchen. Anschließend Nachricht tippen, abschicken. Und/oder: abgeordnetenwatch.de.

2. Staatliches Handeln durchleuchten

Das Informationsfreiheitsgesetz ist wie eine Taschenlampe, mit der sich staatliche Behörden durchleuchten lassen. Bundesbehörden und -organe müssen viele Dokumente auf Anfrage herausgeben. Personen- und firmenbezogene Informationen werden dabei meist geschwärzt.

So kann jede*r von uns Informationen befreien, die im Kampf für eine offene und demokratische Gesellschaft nützlich sein können: Dokumente zu Pfeffersprayeinsätzen gegen Demonstrierende, Beschwerden wegen Rassismus gegen Beamt*innen, Unterlagen zu Treffen mit Lobbyist*innen.

So gehts: fragdenstaat.de besuchen, ab da ist es fast selbsterklärend.

3. Informationen durchstechen

In deiner Behörde, Firma, Partei oder Religionsgemeinschaft passieren Sachen, die du nicht mit deinem Gewissen vereinbaren kannst? Dann werde doch Whistleblower*in. Oft hilft es, wenn die Öffentlichkeit von einem Missstand erfährt, im besten Fall wird er beendet. Informationen und Beratung für potenzielle Whistleblower*innen bietet der Verein Whistleblower Netzwerk.

So geht’s: Laut des Hinweisgeberschutzgesetzes darfst du Informationen über Vergehen ungestraft weitergeben, ja nicht einmal gekündigt werden, wenn du dich an eine interne oder externe Meldestelle wendest. Die muss laut Gesetz deine Identität vertraulich behandeln.

Alternativ kannst du dich dazu entscheiden, die Presse über den Missstand zu informieren. Dabei solltest du mit Bedacht vorgehen, um Betroffene und dich selbst zu schützen. Du kannst – wenn es um Netzpolitik geht – uns eine verschlüsselte E-Mail schicken. Kolleg*innen von beispielsweise SZ, Spiegel, taz, Stern, NDR oder WDR nehmen auch Hinweise zu anderen Themen über das Hinweisgebertool SecureDrop entgegen. Es schützt die Identität der Einreichenden etwa so effektiv wie eine über den Tor-Browser verschickte, verschlüsselte Mail von einer frischen, nicht personalisierten E-Mail-Adresse.

4. Daten löschen

Eine ganze Industrie arbeitet daran, unsere persönlichen Daten zu erheben und damit Geld zu verdienen. Auch Polizeien und Geheimdienste interessieren sich dafür. Wenn dieser Datenschatz in die Hände autoritärer Regime fällt, lässt sich ein sehr gefährliches Kontrollniveau erreichen. Was gegen die Bedrohung hilft? Daten anfordern, Daten löschen lassen und bei Missständen womöglich die Datensammelnden verklagen.

So geht’s: Wie man Selbstauskünfte anfordert, haben wir ausführlich beschrieben. Über datenschmutz.de kannst du die Informationen anfordern, die Polizeien und Geheimdienste über dich speichern. Bei Daten, die unrechtmäßig erhoben wurden, kannst du die Löschung einfordern. Informationen aus privatwirtschaftlichen Datensammlungen bekommst du mit Hilfe von datenanfragen.de. Der Dienst unterstützt auch bei Lösch-Ersuchen. Wenn Konzerne bei der Datensammlung zu weit gegangen sind, kannst du sie auch verklagen. Aktuell laufen beispielsweise Klagen gegen Facebook und Google, die für die Klagenden 2.000 Euro bringen können. Wenn du keine Rechtsschutzversicherung hast, kannst du deine Ansprüche auch für 50 beziehungsweise 40 Euro verkaufen.

5. Demos anmelden

Straßenprotest ist unverzichtbar, um ordentlich Rabatz zu machen. Gemeinsam mit der massenhaften persönlichen Präsenz für ein Anliegen einzutreten, sendet ein deutliches Zeichen an Entscheider*innen. Nicht selten in der Geschichte sind sogar Regierungen durch Proteste auf der Straße gestürzt worden.

Straßenprotest gibt es nicht vom Endgerät aus. Aber zumindest die Anmeldung und Bewerbung von Demonstrationen lässt sich online erledigen. Und praktische Tipps für deine erste Demo haben wir auch.

Was du vorhast, musst du der zuständigen Versammlungsbehörde mitteilen – und zwar in der Regel mindestens 48 Stunden, bevor du anfängst, öffentlich dafür zu werben. Eine Mail reicht aus, viele Städte und Kommunen bieten auch Onlineformulare zur Demo-Anmeldung. Berlin veröffentlicht die angemeldeten Demonstrationen sogar. So könnt ihr schauen, welche Anliegen ihr gerne unterstützen möchtet.

So geht’s: Suche im Internet, bei welcher Behörde du eine Demonstration in der Stadt deiner Wahl anmelden kannst. Im Zweifelsfall frag die Polizei (nicht via 110). Dann schreibst du der Behörde eine Mail mit Namen, Geburtsdatum und Adresse der anmeldenden und der versammlungsleitenden Person sowie Ort, Zeit und Thema der Demo, gegebenenfalls noch Streckenverlauf und Zahl der Ordner*innen und (Lautsprecher-)Wagen. Anschließend meldet sich meist jemand bei dir, um Details abzusprechen. Danach darfst du dein Anliegen auf die Straße tragen. Was du sonst noch beachten musst – und was du tun kannst, damit du nicht alleine demonstrieren musst, steht hier.

6. Mitstreiter*innen unterstützen

Zum Glück gibt es eine starke Zivilgesellschaft, die für die Grund- und Freiheitsrechte und für die Einhegung autoritärer Bestrebungen eintritt. Menschen und Organisationen, die intensiv in diese Auseinandersetzung eingebunden sind, kann man unterstützen. Die Liste der organisierten Streitenden für eine freie, offene und demokratische Gesellschaft ist lang – mit welchen Gruppen und welchen Kämpfen man sich solidarisch erklärt, ist eine ganz persönliche Entscheidung. Manche von uns sind Fans von (unter anderem!) SeaWatch, Cadus, democ, FragDenStaat, Correctiv, dem Adenauer SRP+, der Gesellschaft für Freiheitsrechte oder European Digital Rights.

So geht’s: Sende ihnen Geld (lieber per Online-Überweisung als per PayPal) oder verbreite ihre Inhalte über Social Media und Nachrichten an Bekannte und Freunde.

7. Petitionen einreichen

Du hast der Regierung etwas zu sagen, willst Druck machen für ein Anliegen, das dich interessiert oder dich gegen ein geplantes Vorhaben aussprechen? Reich eine Petition ein!

Das geht per Online-Tool der Bundesregierung. Deine Petition muss geprüft und – mindestens mit der Art der Erledigung – beantwortet werden. Wenn du dich für eine öffentliche Petition entscheidest und innerhalb von sechs Wochen 30.000 digitale Unterstützer*innen findest, darfst du in einer Sitzung des Petitionsausschusses des Bundestages für dein Anliegen werben – und der Ausschuss muss dann öffentlich darüber beraten.

Auch die Bundesländer müssen sich mit Petitionen befassen. Das Recht, dass deine Petition angehört wird, gilt für sämtliche öffentlichen Stellen: Bürgermeister*innen, Schulamt, Ausländerbehörde und so weiter. Petitionen an das Europäische Parlament könnt ihr über dessen Petitionsportal einreichen. Und wer mit einer Europäischen Bürgerinitiative eine Million Stimmen sammelt, sorgt dafür, dass sich die Europäische Kommission mit dem Anliegen beschäftigen muss.

Es gibt auch nicht-staatliche Anbieter von Petitionsplattformen. Die dort gehosteten Anliegen sind ebenfalls gelegentlich Bestandteil von Kampagnen, die Entscheidungen beeinflussen.

So geht’s: Die verschiedenen Petitionsplattformen durchscrollen und digital signieren, was du für wichtig hältst. Oder selbst eine Petition aufsetzen, zum Beispiel bei Bundestag und Ländern. Bekannte private Petitionsplattformen sind unter anderen WeAct von Campact, innn.it oder openpetition.org.

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenAdobe Firefly Boards › PAGE online

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenGalaxy Tab S10 Lite: Günstiger Einstieg in Samsungs Premium-Tablets

-

UX/UI & Webdesignvor 1 Monat

UX/UI & Webdesignvor 1 MonatIllustrierte Reise nach New York City › PAGE online

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenHarte Zeiten für den demokratischen Rechtsstaat

-

Datenschutz & Sicherheitvor 2 Monaten

Datenschutz & Sicherheitvor 2 MonatenJetzt patchen! Erneut Attacken auf SonicWall-Firewalls beobachtet

-

Online Marketing & SEOvor 3 Monaten

Online Marketing & SEOvor 3 Monaten„Buongiorno Brad“: Warum Brad Pitt für seinen Werbejob bei De’Longhi Italienisch büffeln muss

-

Online Marketing & SEOvor 3 Monaten

Online Marketing & SEOvor 3 MonatenCreator und Communities: Das plant der neue Threads-Chef

-

Entwicklung & Codevor 3 Monaten

Entwicklung & Codevor 3 MonatenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R