Apps & Mobile Entwicklung

RAM-Preise explodieren: DDR4 und DDR5 erzielen bald höhere Margen als HBM

Der Anstieg der Speicherpreise nimmt Fahrt auf: Bald sind die Margen bei DRAM höher als bei HBM. 2026 könnte also auch für dessen Kunden noch viel teuer werden, denn dass HBM nur marginal im Durchschnittspreis zulegt, daran verlieren erste Analysten bereits den Glauben.

Massive Preissteigerungen in fünf Wochen

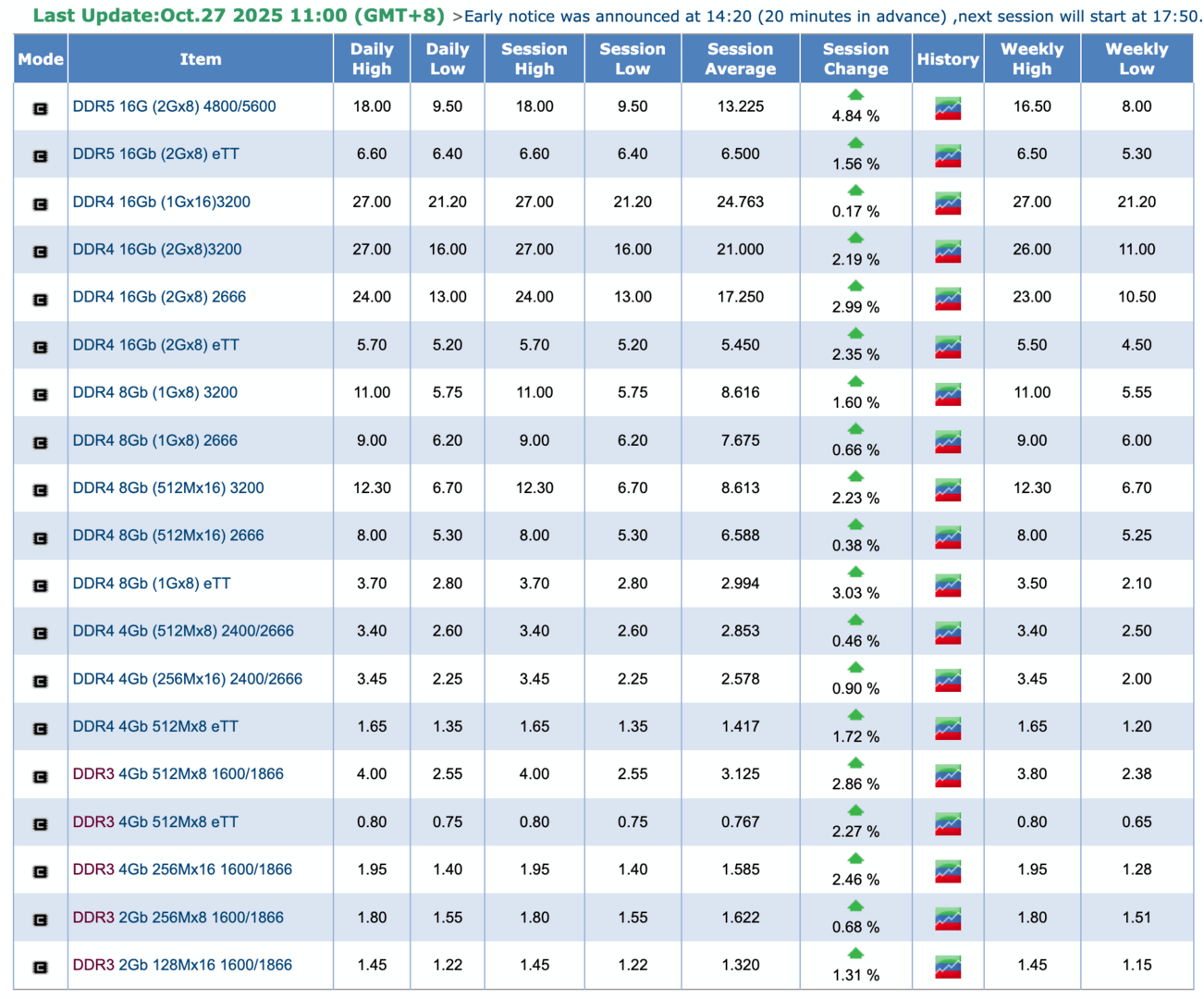

Der Schnappschuss von der Speicherbörse DRAMeXchange, den die Redaktion am 18. September gemacht hatte, verdeutlicht die Entwicklung zum heutigen 27. Oktober überaus deutlich: DDR5 ist an der Speicherbörse binnen fünf Wochen mehr als doppelt so teuer geworden.

Auch in Südkorea, der Heimat der beiden größten Speicherhersteller, ist die Preisgestaltung nicht unbeachtet geblieben. Großaufträge bei mobilem Speicher wie LPDDR5X gepaart mit Server-Systemen, die die Grundlage für den AI-Boom bilden, und dafür ebenfalls viel RAM verschlingen, sollen den Preis 2026 weiter treiben, tickert die Nachrichtenagentur Yonap.

Der Glaube an die weiter steigenden Preise soll nun dazu führen, dass HBM im Jahr 2026 nicht mehr mindestens fünf Mal so teuer wie DRAM sein wird, sondern eventuell gar nur noch doppelt so teuer. Angesichts des viel höheren Aufwands, des zusätzlichen Waferverbrauchs und der gesamten Komplexität von HBM3e und kommendem HBM4, wird klassischer DRAM dann das weitaus gewinnbringendere Produkt sein. HBM wird bei Analysten mit Margen von bis zu 65 Prozent geführt, bei DRAM währen dann 70 bis knapp 80 Prozent möglich.

NAND dürfte als nächstes im Preis steigen

Viele Speicherhersteller haben in den letzten Wochen die Preise erhöht, dazu die täglichen Aktualisierungen der Preise ausgesetzt – zu viel Fluktuation herrscht im Markt. Anpassungen in der Produktion werden zudem Auswirkungen auf andere Bereiche haben. Die NAND-Preise steigen ebenfalls bereits. Traditionell wechseln Speicherhersteller je nach Nachfrage schnell zwischen NAND und DRAM in der Produktion, um einer gestiegenen oder gefallenen Nachfrage zu begegnen. Eine Erhöhung der DRAM-Produktion würde folglich kurzfristig NAND verknappen, aber auch der ist gefragt.

Einen Überblick zur Preisentwicklung bei Speicher lieferte ComputerBase vor zehn Tagen im Bericht:

- HDD, SSD und RAM teurer?: Ein „historischer“ Speicherengpass bahnt sich an

Apps & Mobile Entwicklung

Amazon haut Roborock Saugroboter für unter 200 Euro raus

Hochwertige Saugroboter mit Wischfunktion und Servicestation müssen gar nicht mehr allzu teuer sein. Bei Amazon kommt Ihr jetzt etwa schon für unter 200 Euro an ein beliebtes Roborock-Modell. Wie gut der Preis wirklich ist, zeigen wir euch hier.

Amazons Tipp, eine durchschnittliche Bewertung von 4,3/5 Sternen (über 500 Rezensionen) und laut Amazon über 2.000 Verkäufe im vergangenen Monat: der Roborock Q10 X5+ Saugroboter scheint mächtig beliebt. Und jetzt kostet der Haushaltshelfer samt Station nur noch 199,99 Euro.

Preis-Check: Günstiger war der Roborock noch nie!

Bevor wir euch den Roborock Q10 X5+ genauer vorstellen, nehmen wir erstmal den Preis genauer unter die Lupe. Wie bereits erwähnt, kostet euch der Saugroboter bei Amazon jetzt nur noch 199,99 Euro. Das entspricht immerhin 38 Prozent Rabatt auf den UVP. Wie gut das Angebot wirklich ist, zeigt aber erst der Preisvergleich und -verlauf.

Und siehe da: Kein anderer Händler ist günstiger als Amazon und generell war der Saugroboter noch nie günstiger, als jetzt. Der Preis überzeugt also auf jeden Fall schon mal.

10.000 Pa Saugkraft, LiDAR-Navigation & mehr

Doch was bietet euch der Roborock überhaupt? Allen voran besitzt der Q10 X5+ eine gute Saugkraft von 10.000 Pa sowie eine Wischfunktion mit 3 Stufen, damit auch klebrige Flecken gut entfernt werden können. Wichtig dabei: Die automatische Teppicherkennung hebt nicht nur den Mopp an, sondern erhöht auch von allein die Saugkraft, sodass neben Hart- auch Teppichböden gut von Staub befreit werden. Dank des Dual Anti-Tangle System soll dabei ebenso verhindert werden, dass sich Tierhaare und Co. verheddern.

Ein echter Vorteil mit Blick auf den niedrigen Angebotspreis ist die Auto-Entleerungsstation. Diese bietet einen Staubbehälter mit 2,7 l Volumen, wodurch Ihr laut Roborock bis zu 7 Wochen lang nicht selbst tätig werden müsst. Im Saugroboter selbst steckt währenddessen ein 350 ml Staubtank. Hinzu kommen dann noch all die weiteren Vorteile, die man von Roborock-Geräten gewohnt ist. So sollte etwa die LiDAR-Navigation für unfallfreie Fahrten durch die Wohnung sorgen, während Ihr über die App Zusatz-Features wie No-Go-Zonen oder eine fixe Spot-Reinigung nutzen könnt.

Mit diesem Symbol kennzeichnen wir Partner-Links. Wenn du so einen Link oder Button anklickst oder darüber einkaufst, erhalten wir eine kleine Vergütung vom jeweiligen Website-Betreiber. Auf den Preis eines Kaufs hat das keine Auswirkung. Du hilfst uns aber, nextpit weiterhin kostenlos anbieten zu können. Vielen Dank!

Apps & Mobile Entwicklung

Steam-Rabattaktion: Diese Woche sind (virtuelle) Brettspiele am Zug

Immer wieder hält Valve auf Steam abseits der vier großen jährlichen Steam Sales auch kleinere Rabattaktionen mit klarem Genre- oder Themenbezug ab. Immer wieder heißt dabei fast immer – auch im Jahr 2026. Jetzt ist eine Rabattaktion zu Brettspielen gestartet. Die Angebote laufen bis zum 2. Februar um 19:00 Uhr.

„Board Game Fest“ auf Steam

Gemeint sind im Rahmen der Angebote keineswegs bloß vom Wohnzimmertisch auf den Bildschirm geholte sprichwörtliche Brettspiele, sondern auch jede Art von Videospiel, die auf eine entsprechende Optik, Atmosphäre oder typische Spielmechaniken setzt. Die Kriterien werden dabei weit ausgelegt, sodass auch viele Rollen- und Strategiespiele mit im Preis reduziert sind. Der gewohnte Trailer zum Event stellt ausgewählte rabattierte Spiele kurz vor.

Neben rabattierten Games rückt Valve außerdem auch kostenlose Demos und bald erscheinende Games in den Mittelpunkt. Wie schon beim letzten Genre-Sale gibt es zwar neue Inhalte im Steam-Punkteshop, geschenkt erhalten Nutzer diese aber nicht mehr. Ein animierter Avatar, ein Profilrahmen und ein animierter Sticker kosten zwischen 1.000 und 3.000 Punkte.

Zu bedenken ist bei derartigen Rabattaktionen wie üblich, dass Sale-Preise nicht unbedingt Tiefstpreise sein müssen. Eine Übersicht über derzeit reduzierte Spiele, bisherige Tiefstpreise und diverse Filter-Optionen liefert die Datenbank SteamDB. Wer am Event teilnehmende und derzeit im Preis reduzierte Spiele empfehlen möchte, kann dies gerne in den Kommentaren tun. Auch Anmerkungen oder Erfahrungen zu teilnehmenden Titeln sind gerne gesehen.

Nach dem Steam Sale ist vor dem Steam Sale

Beim Festival der Brettspiele handelt es sich nach einer Aktion zu Detektivspielen um das zweite Rabatt-Event des Jahres. Weiter geht es schon wenige Tage darauf, denn am 5. Februar steht ein Spotlight-Event zu „Tastaturbildspielen“ an. Die Übersetzung ins Deutsche ist ein wenig fragwürdig, gemeint sind Spiele, in denen auf der Tastatur getippt werden muss – entweder, um schnelles Schreiben am Rechner zu erlernen oder aber, um High-Scores zu knacken.

Apps & Mobile Entwicklung

Zeigt Apple die neue Siri schon in wenigen Wochen?

Apple drückt beim Thema KI (endlich) aufs Tempo: Durch eine strategische Partnerschaft mit Google soll Siri bekanntlich schon bald ein massives Upgrade erhalten und endlich wirklich intelligent werden. Die ersten Neuerungen sehen wir offenbar bereits in wenigen Wochen.

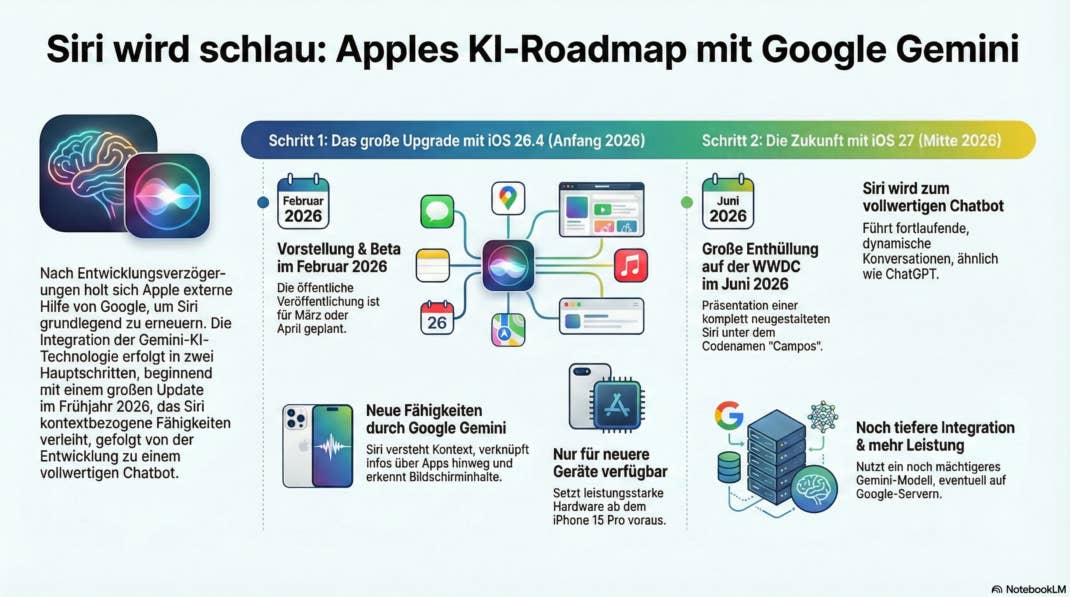

Nachdem Apple im Rennen um die Vormachtstellung im Bereich der künstlichen Intelligenz zuletzt ins Hintertreffen geraten schien, leitet der Konzern seit kurzem eine strategische Wende ein. Die angekündigte, tiefgreifende Partnerschaft mit Google zur Integration der Gemini-Technologie ist dabei mehr als nur ein Software-Update; sie ist das Ergebnis einer bewussten strategischen Entscheidung unter Druck. Der gewöhnlich gut informierte Bloomberg-Reporter Mark Gurman skizziert nun einen ambitionierten, gestaffelten Fahrplan, wie es mit Siri weitergeht.

Spannend: Schon im Februar könnten wir einen Blick auf die neue Siri werfen! Die von Gurman prognostizierte Roadmap für die Siri-Neuerungen lässt sich in drei klar definierte Phasen unterteilen.

Apples Fahrplan für die „neue“ Siri

Los geht’s mit der Präsentation im Februar. In der zweiten Februarhälfte plant Apple, die ersten Ergebnisse der Kooperation mit Google vorzustellen. Ob dies im Rahmen eines großen Medien-Events oder eines diskreteren Briefings für die Presse geschieht, ist derzeit noch unklar. Fest steht jedoch, dass in diesem Zeitraum auch die Beta-Version von iOS 26.4 ansteht. Das ist dann die erste Version des Betriebssystems, welche die neuen, von Gemini unterstützten Siri-Funktionen enthält.

Phase 2 steht dann mit dem Rollout im Frühjahr an. Der öffentliche Release von iOS 26.4 und damit der ersten Stufe der neuen Siri ist für März oder Anfang April geplant. Diese Version wird sich auf grundlegende Verbesserungen konzentrieren, die dem Assistenten ein tieferes Verständnis für den Nutzerkontext verleihen. Dazu gehört die Fähigkeit, Informationen app-übergreifend zu verknüpfen. So kann Siri beispielsweise Flugdaten aus einer E-Mail mit einer Restaurantreservierung in den Nachrichten abgleichen.

Auch eine verbesserte Bildschirmerkennung („On-Screen Awareness“) wird eingeführt. Technisch setzt Apple hier auf eine hybride Infrastruktur: Einfache Anfragen werden direkt auf dem Gerät verarbeitet („On-Device“), während komplexe Aufgaben an Apples „Private Cloud Compute“-Server ausgelagert werden. Diese leistungsstarken Funktionen haben jedoch ihren Preis: Sie bleiben dem iPhone 15 Pro sowie den neueren Modellen der 16er- und 17er-Serie vorbehalten.

Der nächste und wohl entscheidende Schritt soll auf Apples alljährlicher Entwicklerkonferenz WWDC im Juni erfolgen. Im Rahmen der Vorstellung von iOS 27 wird die Enthüllung einer „komplett neu gestalteten Siri“ erwartet. Diese Version, intern unter dem Codenamen „Campos“ entwickelt, soll Siri zu einem vollwertigen Chatbot machen. Es entsteht quasi eine Gemini-basierte Siri, die fähig ist, fortlaufende, dynamische Konversationen zu führen. Dies markiert einen potenziell fundamentalen Wandel in Apples Infrastruktur-Philosophie, denn laut aktuellen Informationen könnte diese fortschrittliche Version direkt auf der Infrastruktur von Google laufen, um mit modernsten KI-Systemen konkurrieren zu können.

Apple scheint also wirklich wild entschlossen, die jahrelangen Defizite seines Sprachassistenten jetzt wirklich zeitnah zu beheben. Seid Ihr gespannt, oder lässt Euch das bis hierhin (noch) komplett kalt?

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenArndt Benedikt rebranded GreatVita › PAGE online

-

Künstliche Intelligenzvor 4 Wochen

Künstliche Intelligenzvor 4 WochenSchnelles Boot statt Bus und Bahn: Was sich von London und New York lernen lässt

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenKommentar: Anthropic verschenkt MCP – mit fragwürdigen Hintertüren

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenFast 5 GB pro mm²: Sandisk und Kioxia kommen mit höchster Bitdichte zum ISSCC

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenHuawei Mate 80 Pro Max: Tandem-OLED mit 8.000 cd/m² für das Flaggschiff-Smartphone

-

Social Mediavor 1 Monat

Social Mediavor 1 MonatDie meistgehörten Gastfolgen 2025 im Feed & Fudder Podcast – Social Media, Recruiting und Karriere-Insights

-

Künstliche Intelligenzvor 3 Monaten

Künstliche Intelligenzvor 3 MonatenWeiter billig Tanken und Heizen: Koalition will CO₂-Preis für 2027 nicht erhöhen