Datenschutz & Sicherheit

Vishing: So gelingt der Angriff per Telefon selbst auf Großunternehmen

Wie kann ein Angreifer einen Mitarbeiter einer großen Firma dazu bewegen, ihm freiwillig geheime Informationen oder Zugang zum Computernetzwerk zu geben? Er ruft in der Firma an, erzählt eine Geschichte und bittet um Hilfe. Ja, genauso einfach funktioniert das. Man behauptet, im IT-Support zu arbeiten und dringend Informationen über das eingesetzte VPN zu benötigen, um ein Problem im Netzwerk zu debuggen. Ein solcher Betrug heißt dann Vishing (von Voice Phishing), und die Geschichte ist der sogenannte Pretext. In einem aktuellen iX-Artikel werden die Details zu diesen Social-Engineering-Angriffen erklärt.

Wer aber tiefer in die Materie einsteigen möchte, bemerkt schnell, dass es im Gegensatz zum klassischen Phishing per E-Mail kaum Beispiele für Vishing-Angriffe gibt. Keine YouTube-Videos. Nichts! Warum? Weil es in den USA und Europa verboten ist, ein Telefonat ohne das Einverständnis beider Gesprächspartner aufzuzeichnen. Was nicht aufgezeichnet ist, kann nicht auf YouTube landen. Für das Verständnis und die Abwehr von Vishing-Attacken ist es jedoch notwendig, sich solche Telefonate einmal anzuhören. Nur so versteht man, wie Angreifer unter anderem mit eingespielten Hintergrundgeräuschen (Tastaturtippen, Call-Center-Rauschen, Durchsagen am Flughafen, weinendes Kind) schnell eine Atmosphäre schaffen, in der ein Anruf so glaubwürdig wirkt, dass man Dinge ausplaudert, die eigentlich vertraulich bleiben sollten.

Vishing-Wettbewerb als Zuschauermagnet

Einmal im Jahr gibt es eine Lösung für dieses Problem: die Vishing Competition im Social Engineering Village auf der Hackerkonferenz Def Con in Las Vegas. Dort konnte man Anfang August die US-amerikanische Crème de la Crème der Social-Engineering-Consultants bei der Arbeit beobachten und die Telefonate live mithören.

Der Wettbewerb erfolgt in verschiedenen Phasen. Die teilnehmenden Teams melden sich Monate vorher an und bekommen ein Angriffsziel (in diesem Jahr waren es Fortune-500-Firmen mit vielen Filialen) zugeteilt. Sie müssen per Open Source Intelligence (OSINT) ihr Ziel analysieren und frei verfügbare Informationen sammeln. So entsteht auch eine Liste mit Telefonnummern. Die OSINT-Arbeit der Teams wird von der dreiköpfigen Jury des Wettbewerbs mit einem Punktesystem bewertet. Diese Punkte fließen in die Endbewertung ein und bestimmen die Reihenfolge im Wettkampf. Das schwächste Team fängt an – ein kleiner Vorteil, da der Wettbewerb an einem Freitag stattfindet und im Laufe des Arbeitstages immer mehr potenzielle Ziele ins Wochenende verschwinden. Anrufe auf privaten Handys sind laut Code of Conduct des Wettbewerbs verboten. Ebenso ist es untersagt, Druck oder Angst als Methode einzusetzen – an diesem Punkt weicht der Wettbewerb stark von der Realität ab.

Die Teilnehmer telefonieren mit Headsets in einer schallisolierten Box und tragen teilweise Kostüme, die zum Pretext passen (etwa eine Pilotenuniform beim Angriff auf eine Fluggesellschaft). Gute Verkleidungen bringen Zusatzpunkte. Das Gespräch wird live über Lautsprecher an die rund 300 Besucher im Raum übertragen. Und es wird strikt darauf geachtet, dass niemand ein Gespräch aufzeichnet. Innerhalb des 22-Minuten-Zeitlimits können beliebig viele Telefonate geführt werden. Die Atmosphäre im Raum ist locker: Jurymitglieder werden von den Teilnehmern scherzhaft mit kleinen Geschenken (meist Süßigkeiten, abgelaufene Gutscheine oder Alkohol) im Vorfeld der Telefonate „bestochen“.

Die Teilnehmer des Vishing-Wettbewerbs sitzen in schallisolierten Boxen, für die Zuschauer wird das Gespräch live über Lautsprecher im Raum übertragen.

(Bild: Stefan Wintermeyer / iX)

Der Wettbewerb ist bei Def-Con-Besuchern sehr beliebt. Vor dem Einlass reicht die Schlange durch das gesamte dritte Stockwerk des Las Vegas Convention Center West Hall. Der Autor hat sich morgens um 6:30 Uhr angestellt, um beim Start um 9 Uhr sicher einen Platz zu ergattern – und war nicht einmal der Erste. Wer im Laufe des Tages auf die Toilette muss, hat ein Problem: Wer den Raum verlässt, verliert seinen Sitzplatz und muss sich draußen neu anstellen.

OSINT-Vorbereitung extrem wichtig

Insgesamt traten 2025 beim Hauptwettbewerb elf Teams gegeneinander an. Es gab zwar mehr Anmeldungen, aber einige Teams konnten im Vorfeld mit ihrer OSINT-Arbeit nicht überzeugen, und teilweise scheiterte es an Visa-Problemen. Aus der Telefonbox gibt es einen Video-Livefeed auf zwei große Leinwände. Viele Teilnehmer tragen Sport-Pulsmessarmbänder, deren Werte in diesen Livefeed eingeblendet werden. Je nach Sitzplatz kann man auch durch ein kleines Fenster in die Box hineinschauen. Meist ist es sehr still im Raum, doch wenn ein besonders guter Coup gelingt, gibt es lauten Applaus und Jubel. Deshalb hört die Jury die Telefonate über Kopfhörer mit.

Beim Start des Wettbewerbs zeigt sich schnell, wie wichtig gute OSINT-Arbeit ist. Schwache Teams leiden nicht nur unter schlechten Telefonnummern, durch die sie gefühlte Ewigkeiten in Warteschleifen hängen oder direkt auf Mailboxen landen, sondern auch unter mangelhaften Pretexts und fehlender Kenntnis firmenspezifischer Begriffe. Natürlich kann man mal improvisieren, aber die besten Angriffe zeigen, dass sich die Angreifer intensiv mit der Firma beschäftigt hatten. Ein gutes Beispiel: „Hi, hier ist Lisa, Assistant Manager der Filiale 103510, uns ist der Käse ausgegangen. Könnt ihr uns helfen?“ – dieser Pretext passte perfekt zu einer Fast-Food-Kette, in der intern mit Filialnummern kommuniziert wird und Käse regelmäßig ausgeht. Eine andere Angreiferin fand bei der OSINT-Recherche Mitarbeiter-Badges auf Instagram-Posts und konnte daraus Namen und gültige Mitarbeiternummern extrahieren. Mit dieser Nummer konnte sie sich im IVR-Menü der Firma unter falschem Namen authentifizieren.

Falls sich Leser wundern, warum die Opfer die Telefonnummer nicht prüfen: Das bringt wenig, denn eine übertragene Anrufer-ID ist leicht manipulierbar und sollte nie als Identifikationsmechanismus benutzt werden. Aber das wissen die wenigsten – und selbst Profis fallen schon mal auf diesen Trick herein. Gleiches gilt für Stimmen: Es ist heute für Angreifer kein Problem, Stimmen mit Spezialsoftware zu imitieren. Wenn also der eigene Chef vom Handy anruft, ist das keine sichere Authentifizierung.

Immer die gleichen Fragen

Bewertet werden Antworten auf vorher definierte Fragen. Die Teilnehmer sollen unter anderem fragen, ob die Zielperson im Homeoffice oder Büro arbeitet, welches Betriebssystem, welchen Webbrowser, welche Antivirensoftware, welches VPN und welches WLAN verwendet wird. Zusätzlich soll erfragt werden, ob das Login per Multi-Faktor-Authentifizierung (MFA) erfolgt und wie die physischen Sicherheitseinrichtungen aussehen. Benutzen die Firmen Schlüssel oder Keycards? Wie sehen die Mitarbeiter-Badges aus? Gibt es Sicherheitsleute und Überwachungskameras? Sind diese über das Internet einsehbar? Gibt es Hinweisschilder gegen Tailgating (eine unbefugte Person geht hinter einer befugten Person durch die Tür)? Welche Sicherheitsschulungen werden durchgeführt und wie regelmäßig? Wie wird Müll entsorgt?

Die Kirsche auf der Torte ist die Bitte, eine bestimmte Webseite im Browser aufzurufen. Es handelt sich dabei um Test-URLs der Jury, die amüsante Fehlermeldungen erzeugen, die dann vorgelesen werden müssen. In der Realität wäre dies das Einfallstor, um Schadsoftware zu installieren und den Rechner zu übernehmen. Zusätzlich gibt es immer eine Fun-Frage, die vom Publikum per Online-Abstimmung vorgegeben wird, etwa: „Welche Comicfigur würden Sie bei einem Banküberfall als Helfer mitnehmen?“, „Welcher Song sollte gespielt werden, wenn Sie einen Raum betreten?“, „Was ist Ihre Lieblingseissorte?“ oder „Was ist das Schrägste, das Ihnen je jemand erzählt hat?“. Bei der letzten Frage hat der Angerufene sogar Kollegen im Callcenter befragt.

Viele Leser dieses Artikels werden sich fragen, wie man auch nur eine dieser Fragen ohne Authentifizierung einem Fremden am Telefon beantworten kann. Und in etwa 30 Prozent der Telefonate beißen die Teilnehmer auch auf Granit – diese Gespräche enden schnell. Aber die restlichen 70 Prozent sind Diamanten – teils von extremer Reinheit und Größe.

Vishing live: Die Teilnehmer des Wettbewerbs müssen immer die gleichen Informationen ergattern.

(Bild: Stefan Wintermeyer / iX)

Die Angreifer stellen vor jedem Anruf dem Publikum den Pretext vor. Viele wählen den klassischen Weg und geben sich als Mitarbeiter einer externen IT-Firma aus, die eine Umfrage durchführt. Als Zuschauer greift man sich an den Kopf – dass Menschen auf so etwas hereinfallen, erscheint unglaublich. Aber auch 2025 funktioniert es noch sehr gut. Besonders erfolgreich sind maßgeschneiderte Pretexts. So plante das Team „0xf1sh“ eine große Lieferung und fragte plump, wie man durch die verschlossene Eingangstür kommt, ob Schlüssel oder Badges nötig sind und ob Wachpersonal vor Ort sei. Innerhalb von zwei Minuten wurden sogar die Anzahl und der Zustand der Überwachungskameras (seit drei Wochen offline) erfragt.

Kooperation trotz Schulungen

Als Zuschauer erlebt man einen Mix aus Fremdschämen, ungläubigem Kopfschütteln und Lachtränen. Viele Firmen führen zwar Schulungen zu Phishing und Vishing durch, dennoch folgen Mitarbeiter manchmal der Bitte, eine URL aufzurufen – oder gehen sogar in andere Büros, um fremde Rechner zu nutzen.

Ein Mitarbeiter von Southwest Airlines war anfangs sehr gesprächsbereit. Er arbeitete im Homeoffice und hatte mehrere Schulungen besucht, fühlte sich sicher. Doch nach einigen Fragen merkte er, dass er viel zu offen war – und beendete abrupt das Gespräch. Die Veranstalter vermuteten zunächst einen Maulwurf im Publikum, doch am Folgetag berichtete eine Mitarbeiterin des Southwest-Redteams, dass der Kollege selbst einen Alarm ausgelöst hatte. Er bekam später sogar den Mitschnitt zur Nachbereitung – ein spannendes Gespräch mit der Jury entstand.

Besonders faszinierend waren Telefonate, die zunächst aussichtslos wirkten, sich dann aber zu Goldgruben entwickelten. Manche Angreifer schafften es buchstäblich in der letzten Sekunde, wichtige Punkte zu erzielen. Flexibilität war dabei entscheidend: Ein Team hatte eine Firma mit vielen Filialen als Ziel – die jedoch eine Woche vorher Konkurs anmeldete. Anstatt aufzugeben, nutzte die Angreiferin die Situation: Sie gab sich als externe Beraterin für die Abwicklung aus und konnte mit diesem Pretext sehr erfolgreiche Anrufe führen.

Die Jury hatte 2025 eine Neuerung: Die Anrufer sollten versuchen, einen Bot zu simulieren und gleich zu Beginn erklären, dass es sich um einen automatisierten Anruf handelt. Der Rest des Fragebogens blieb identisch. Überraschenderweise war das sehr erfolgreich: Viele Angerufene stellten keinerlei kritische Rückfragen und arbeiteten sogar mit dem Bot. Manche gaben ihm Befehle wie „Bitte wiederholen“.

Zusätzlich gab es „Cold Calls“ für Amateure aus dem Publikum: Sie mussten zufällig gezogene Fragen beantworten lassen. Auch hier scheiterten einige sofort – etwa, wenn es unglaubwürdig war, dass die IT-Abteilung am Sonntag anruft. Andere plauderten dagegen frei heraus, sodass die fünf Minuten kaum gebraucht wurden.

Telefonangriff per Bot

Ein zukunftsweisender Höhepunkt war der Battle of the Bots am zweiten Tag. Hier mussten Teams Angriffe vollständig mit Bots durchführen – ohne menschliches Eingreifen. Die KI-Agenten führten eigenständig Anrufe über SIP-Software und arbeiteten mit OSINT-Vorbereitung. Das größte Problem war die Latenz: Telefonate sind wie Pingpong. Wenn die Antwort zu lange dauert, wirkt es unnatürlich. Die Verarbeitung durch ASR (Automatic Speech Recognition wie Whisper), LLM und Text-to-Speech dauerte oft mehrere Sekunden. Clevere Teams erklärten dies gleich zu Beginn mit einem Pretext („Wir haben heute VoIP-Probleme, deshalb lange Pausen“). Manche füllten Lücken mit „hmms“. Stimmen mit Akzent funktionierten am besten. Im Code of Conduct ist es verboten, Stimmen realer CEOs zu nutzen – echte Angreifer müssten sich daran natürlich nicht halten. In einem Fall wurde ein Bot beleidigend, in anderen wiederholte er ständig die gleiche Frage. Dennoch zeigte sich klar das enorme Potenzial dieser Methode. Ein Bot schaffte es sogar, das Opfer dazu zu bringen, eine URL aufzurufen – der Worst Case, aber auch ein Beweis für die Machbarkeit.

Wer selbst solche Bots bauen möchte, kann dies mit elevenlabs.io oder der Python-Bibliothek Pipecat ausprobieren.

(fo)

Datenschutz & Sicherheit

Verordnung zum Selbstbestimmungsgesetz: „Wie per Trump-Dekret“

Früher, wenn eine Person ihren Vornamen und Geschlechtseintrag dem gelebten Geschlecht angepasst hat, wurde ein neuer Datensatz mit den korrekten Daten angelegt. Der alte wurde mit einem Sperrvermerk versehen, sodass er nur bei einem rechtlichen Interesse im Einzelfall eingesehen werden konnte.

Das Selbstbestimmungsgesetz nimmt das Innenministerium aber nun zum Anlass, das Melderegister an sich umzugestalten. Das Melderegister soll um eine Reihe neuer Datenblätter erweitert werden: der alte Geschlechtseintrag, der alte Vorname sowie jeweils das Datum und die ändernde Behörde nebst Aktenzeichen. Bei Menschen, die das Selbstbestimmungsgesetz in Anspruch nehmen, werden diese Datenfelder gefüllt. Bei allen anderen bleiben sie leer.

Nach dem Willen des Ministeriums von Alexander Dobrindt sollen diese sensiblen Daten außerdem breiter mit anderen Behörden geteilt werden und beispielsweise bei jedem Umzug mitwandern.

Trotz massiver Kritik versucht das Innenministerium, das eigene Vorhaben durchzudrücken. Am Freitag wird der Bundesrat über diese Meldeverordnung abstimmen.

Wir haben mit Julia Monro über die geplante Verschärfung des Selbstbestimmungsgesetzes und die Folgen für die Betroffenen gesprochen. Sie ist Autorin und Journalistin und seit vielen Jahren in der Aufklärungsarbeit zu geschlechtlicher Vielfalt aktiv. Julia Monro ist eine der bekanntesten Stimmen für die Rechte von trans Menschen in Deutschland.

Fremdbestimmt statt selbstbestimmt

netzpolitik.org: Was ist das Problem, wenn der alte Name und Geschlechtseintrag nach einer Änderung in den behördlichen Datensatz aufgenommen und an andere Behörden übermittelt werden sollen?

Julia Monro: Zunächst einmal ist das ein datenschutzrechtliches Problem. Denn bis jetzt hatten betroffene Personen nie die Möglichkeit, in diese neue Datenerfassung einzuwilligen. Das Zweite sind die Menschenrechte. Die meisten trans Personen wollen ihre alten Daten hinter sich lassen, etwa den Vornamen und das Geschlecht, die ihnen fremdbestimmt bei der Geburt zugewiesen wurden.

Für einige stellt das vielleicht kein Problem dar. Aber viele wollen, dass ihr sogenannter Deadname nirgendwo mehr auftaucht. Sie wollen mit dem neuen Namen und Geschlecht angesprochen werden und wünschen sich Akzeptanz aus der Gesellschaft.

Wenn der alte Vorname, das falsche Pronomen oder die falsche Anrede benutzt wird, ist das für viele sehr verletzend. Das wurde in zahlreichen Studien gezeigt. Wenn du also per Verordnung immer wieder mit den alten Daten konfrontiert wirst, kann das retraumatisierend sein.

Diese Verordnung will den alten Namen und Geschlechtseintrag zwangsweise erheben. Bei jedem behördlichen Kontakt sieht die Mitarbeiter*in automatisch, dass die Person vor ihr früher einen anderen Namen und einen anderen Geschlechtseintrag hatte. Sie sieht: Diese Person ist trans.

Das bedeutet: Egal wo du hingest, erlebst du immer wieder ein Zwangsouting. Und das fühlt sich an wie eine Art Markierung und ruft die große Sorge hervor, dass man per Knopfdruck ein Register mit trans Personen erstellen kann. Einige erinnert das fast an die Rosa Listen aus der Zeit des Nationalsozialismus, mit denen queere Menschen verfolgt wurden.

netzpolitik.org: Das Bundesinnenministerium hat nach zahlreichen Einwänden von Betroffenen und Verbänden einen Satz in die Verordnung hinzugefügt. „Eine Suche zur Erstellung einer Ergebnisliste, die ausschließlich Personen anzeigt, die ihren Geschlechtseintrag geändert haben, ist ausgeschlossen.“

Julia Monro: Nach Gesprächen mit IT-Expert*innen glaube ich dennoch, dass man so eine Liste leicht erstellen kann. Solange das Innenministerium nicht klarstellt, wie es den Datenschutz der Betroffenen gewährleisten will, habe ich kein Vertrauen.

netzpolitik.org: Nehmen wir an, die Verordnung wird in dieser Form im Bundesrat angenommen und tritt im November 2026 in Kraft. Was ist dann aus dem Selbstbestimmungsgesetz geworden?

Julia Monro: Der Kern des Selbstbestimmungsgesetzes ist ja, dass man ohne Begutachtung und fremde Bewertung den eigenen Geschlechtseintrag und den eigenen Vornamen anpassen kann. Das Selbstbestimmungsgesetz beinhaltet aber auch das sogenannte Offenbarungsverbot. Und dieses Offenbarungsverbot wird mit der neuen Verordnung vollständig ausgehöhlt.

In über vierzig Jahren Praxis nach dem sogenannten Transsexuellengesetz war es nicht erforderlich, Änderungen am Melderegister vorzunehmen. Dieses Gesetz und das Selbstbestimmungsgesetz haben exakt dasselbe juristische Ergebnis: ein neuer Vorname und ein neuer Geschlechtseintrag. Das Bundesinnenministerium tut jetzt aber so, als ob es mit dem Selbstbestimmungsgesetz etwas Neues gäbe und der frühere Name plötzlich erfasst werden müsste. Das ist ein vorgeschobenes Argument. Es ist ungeheuerlich, dass man das Argument der Identifizierbarkeit oder Nachverfolgbarkeit vorschiebt. Das widerspricht dem Offenbarungsverbot, das es auch schon im Transsexuellengesetz gab, und markiert trans Personen ein Leben lang.

Das Menschenbild der Union

netzpolitik.org: Das Ministerium argumentiert, dass diese Datenerfassung aber gerade aufgrund des Offenbarungsverbotes notwendig ist. Wie kann es sein, dass das Verständnis des Offenbarungsverbots des Innenministeriums dem der Betroffenen so diametral entgegensteht? Das ist ja geradezu absurd.

Julia Monro: Dafür lohnt sich ein Blick in die Historie der CDU/CSU. Grundrechte, insbesondere queere Menschenrechte, mussten bisher gegen den Widerstand der Union durchgesetzt werden. Sowohl gerichtlich als auch durch Protest oder beispielsweise Gesetzesinitiativen durch den Bundesrat. Die Union hat das nie von sich aus angepackt.

Denn in der Union hat man grundsätzlich ein anderes Verständnis von queeren Personen. Ein Referent in der Parteizentrale sagte vor einigen Jahren zu mir: „Wir vertreten das christliche Menschenbild und lehnen alles ab, was dem widerspricht.“ Diese Aussage spricht Bände. Sie haben eine bestimmte Vorstellung davon, wie Menschen sein müssen. Sobald etwas von dieser Vorstellung abweicht, versuchen sie das aufzuhalten. So ist es auch aktuell mit dem Offenbarungsverbot.

Sie glauben an eine totale Realität, dass trans Menschen eine biologische Wahrheit haben und diese unveränderlich ist. Das ist die Messgröße, an der sie sich orientieren. Mit dieser Verordnung wollen sie sich das Recht herausnehmen, diese vermeintliche biologische Wahrheit weiterhin so zu benennen. Den neuen Namen und das neue Geschlecht tun sie lediglich als eine unbedeutende Änderung ab. Da fehlt die Akzeptanz für das Individuum. Das beobachte ich schon sehr lange.

Das sind zwei Weltanschauungen, die total aufeinanderprallen. Deshalb glaube ich nicht, dass die Union in puncto trans Rechte jemals ihre Meinung ändern wird. Jedenfalls nicht freiwillig.

„Das Innenministerium macht einfach, was es will“

netzpolitik.org: Was das Bundesinnenministerium als Vorhaben ankündigt, ist längst umgesetzt. Die neuen Datenblätter wurden mit Wirkung zum 1. April bereits eingerichtet, obwohl die Verordnung noch gar nicht beschlossen ist. Wie siehst du das?

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Julia Monro: Bis heute habe ich nicht verstanden, warum die technische Umsetzung früher stattfindet als die Verordnung in Kraft treten soll. Das konnte mir bisher niemand erklären. Und das irritiert mich sehr. Es zeigt die Vorgehensweise des BMI – wie per Trump-Dekret. Sie machen einfach, was sie wollen. Ganz nach dem Motto: Wenn Menschen damit ein Problem haben, sollen sie den Rechtsweg beschreiten.

Das Innenministerium unter Nancy Faeser hatte schon während des Gesetzgebungsverfahrens der Ampel versucht, dass sämtliche Strafverfolgungsbehörden über die Änderung des Geschlechtseintrags automatisch informiert werden. Der Bundesdatenschutzbeauftragte hatte das schwer kritisiert. Diese automatische Datenerfassung und Datenweitergabe wäre sehr wahrscheinlich verfassungs- und europarechtswidrig. Daraufhin wurde diese Passage gestrichen.

Nun versucht das Ministerium, Verschärfungen über andere Wege einzubringen. Anstatt einen neuen Gesetzesentwurf vorzulegen und die Punkte nachzufordern, erlässt es Änderungen per Verordnung – einfach am Parlament vorbei. Gerade bei solchen sensiblen Daten am Bundestag vorbei zu agieren, hinterlässt verfassungsrechtlich einen bitteren Beigeschmack.

Was die Union angeht: Es war von vornherein völlig klar, dass die Union durch die Hintertür versuchen wird, das Gesetz auszuhöhlen. Abschaffen können sie es nicht, also werden sie alles Mögliche versuchen, um es weiter zu verschärfen. Hauptsache, eigene Ideen durchsetzen, um doch noch das Gefühl zu haben, wir haben für Ordnung gesorgt. Das ist dieses autoritäre Regieren, was ich bei der Union ganz problematisch finde.

„Der Bundesrat sollte die Menschenrechte in den Fokus nehmen“

netzpolitik.org: Was würdest du dem Bundesrat im Vorfeld der Abstimmung gern mitgeben?

Julia Monro: Der Bundesrat sollte sich seiner demokratischen Verantwortung bewusst sein und die Menschenrechte in den Fokus nehmen. Gerade die trans Community ist eine der vulnerabelsten Gruppen in der Gesellschaft. Die queere Community insgesamt steht massiv unter Druck und wird immer häufiger von rechts angegriffen. Die CSDs werden angegriffen, es gibt Übergriffe gegen trans Personen. Der Bundesrat sollte berücksichtigen, dass gerade diese vulnerable Minderheit besonders schützenswert ist. Dazu zählt auch der Schutz der Privatsphäre und der informationellen Selbstbestimmung, um weitere Verletzungen und Demütigung durch das Misgendern zu unterbinden.

Der Bundesrat sollte sich an Menschenrechte halten und keine parteipolitischen Spielchen mitmachen.

netzpolitik.org: Für wie wahrscheinlich hältst du es, dass der Bundesrat der Verordnung zustimmen wird?

Julia Monro: In den letzten Wochen habe ich viele Gespräche und Telefonate geführt, um das herauszufinden. Nach meinen aktuellen Berechnungen komme ich auf insgesamt 42 Stimmen, die sich enthalten oder gegen die Verordnung stimmen. Damit wäre die Verordnung abgelehnt. Ich bin also ein wenig optimistisch.

Am Vorabend der Sitzung gibt es noch ein sogenanntes Kamin-Gespräch. Da wird besprochen, wie sich die einzelnen Länderregierungen in der Abstimmung verhalten werden. Ob das am Ende auch so eintritt, entscheidet also mit hoher Wahrscheinlichkeit auch dieses Kamin-Gespräch. Da kann es Änderungen in letzter Sekunde geben.

Auch das Bundesinnenministerium hat wohl verstanden, dass viele Bundesländer dagegen stimmen oder sich enthalten wollen. Deshalb schickt es in letzter Minute noch das Dokument „Folgen einer Ablehnung der Verordnung“ herum, um noch Einfluss zu nehmen. Bundestag und Bundesrat sind nicht umsonst separate Verfassungsorgane und hier wird meines Erachtens die Neutralität nicht gewahrt. Es zeigt auch, wie sehr sie es ohne Rücksicht durchbringen wollen und jegliche Kritik ignorieren. Von der Bundesregierung erwarte ich, dass sie sich an Fakten und nicht an irgendwelchen Meinungen oder Gefühlen orientiert.

Datenschutz & Sicherheit

Tails 7.1: Kleinere Neuerungen und Korrekturen für das anonymisierende Linux

Die Maintainer von Tails haben dem anonymisierenden Linux-Livesystem eine Aktualisierung spendiert.

Weiterlesen nach der Anzeige

Nachdem das vor rund einem Monat erschienene Tails 7.0 umfangreiche Neuerungen – darunter ein Upgrade auf Debian 13, Änderungen an der GNOME-Desktopumgebung und neue Tools – mitbrachte, sind die Neuerungen in Version 7.1 eher überschaubar. Gemäß der Ausrichtung des Linux-OS auf Anonymität und Privatsphäre sollten sicherheitsorientierte Nutzer dennoch nicht versäumen, verfügbare Upgrades zeitnah durchzuführen.

Mini-Updates & -Änderungen

Laut Release-Informationen zu Tails 7.1 hat die neue Version Thunderbird in der ESR (Extended Support Release)-Fassung 140.3.0 an Bord. Den integrierten Tor Browser haben die Entwickler auf die vergangene Woche veröffentlichte Version 14.5.8 angehoben, der Tor Client kommt in Version 0.4.8.19.

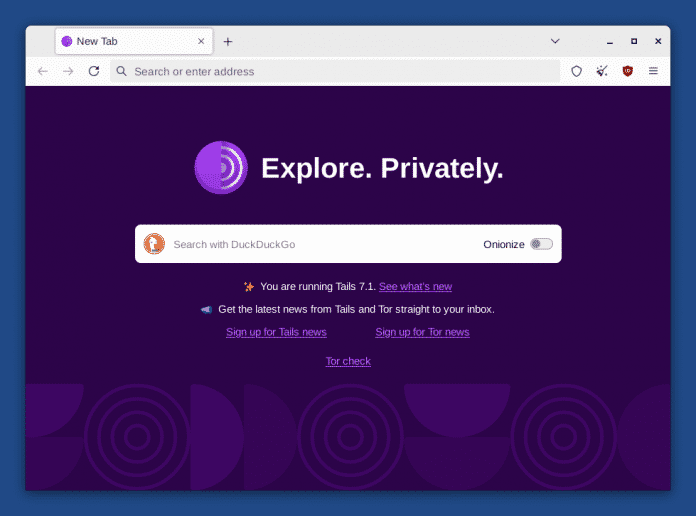

Tails 7.1: Der Tor-Browser zeigt beim Öffnen künftig diese Startseite an.

(Bild: tails.net)

Apropos Tor: Wer den Browser künftig im Livesystem startet, sieht sich statt einer Online-Ansicht von der Tails-Webseite einer Offline-Site mit Suchfenster gegenüber.

Eine bislang offenbar missverständlich formulierte Eingabeaufforderung des Admin-Passworts wurde umformuliert, eine eher irritierende als hilfreiche Warnmeldung („Your connection to Tor is not being managed by Tor Browser„) beim Öffnen neuer Tabs beseitigt.

Weiterlesen nach der Anzeige

Tails auf 7.1 aktualisieren

Wer bereits Tails 7.0 verwendet, hat die Möglichkeit, ein automatisches Upgrade auf 7.1 durchzuführen. Für den Umstieg von früheren Versionen gibt es eine Anleitung zum manuellen Aktualisieren.

Des Weiteren haben die Entwickler wie gewohnt Anleitungen zur Tails-Neuinstallation von Windows-, macOS- und Linux-Systemen bereitgestellt. Wer keine Anleitung braucht, kann direkt das benötigte Image für USB-Sticks und in einer weiteren Fassung als ISO-Abbild etwa zum Brennen auf DVD oder zum Testen in einer VM herunterladen.

(ovw)

Datenschutz & Sicherheit

Mehr Daten für die Geheimdienste, weniger Debatte

Wenn Deutschlands Geheimdienste öffentlich Rede und Antwort stehen müssen, ist das ein seltener Moment. Einmal im Jahr lädt das Parlamentarische Kontrollgremium – zuständig für die Aufsicht über Bundesnachrichtendienst (BND), Verfassungsschutz und Militärischer Abschirmdienst (MAD) – zu einer öffentlichen Anhörung ein.

In diesem Jahr war das Interesse besonders groß: Zum ersten Mal befragte das neu zusammengesetzte, derzeit auf sechs Abgeordnete geschrumpfte Gremium die Dienste in einer öffentlichen Sitzung. Und für die zwei frisch ernannten Präsidenten des Bundesamtes für Verfassungsschutz, Sinan Selen, und des Bundesnachrichtendienstes, Martin Jäger, war die Anhörung ebenso eine Premiere.

Wunschliste der Dienste

Wer den Verlauf der Sitzung verfolgte, bemerkte schnell, dass sich die Mitglieder des Kontrollgremiums darauf beschränkten, Fragen zur Bedrohungslage zu stellen und sich nach den Wünschen der Präsident:innen für zukünftige Befugnisse zu erkundigen. Die Präsident:innen nutzten die Gelegenheit, um einen ganzen Katalog an Erweiterungsvorschlägen zu präsentieren, begründet mit der komplexen Bedrohungslage, der sich die Bundesrepublik derzeit zweifellos ausgesetzt sieht.

Eine echte Debatte blieb leider fast vollständig aus. Dabei wäre gerade dieser öffentliche Austausch zwischen gewählten Fachpolitiker:innen, die mit der alltäglichen Arbeitsweise der Dienste bestens vertraut sind, und den Geheimdienstpräsident:innen der richtige Ort dafür.

Mehr Daten, mehr KI

Die Behördenvertreter:innen zeigten sich einig in ihrer Forderung nach mehr Befugnissen und Fähigkeiten. Ein Beispiel: Der bereits praktizierte Einsatz sogenannter Künstlicher Intelligenz soll ausgeweitet werden. Die Erkenntnisse, die sich durch automatisierte Datenverarbeitung gewinnen lassen, sind dabei immer abhängig von der Datenbasis.

Der neue BND-Präsident Martin Jäger verlangte deshalb nach einem größeren Datenvorrat. Er wünschte sich, dass die Fristen, innerhalb derer der BND Überwachungsdaten wieder löschen muss, wenn sie nicht benötigt werden, verlängert werden. Das solle insbesondere auch für Daten gelten, die der BND von ausländischen Partnerbehörden erhält.

Grundrechte kein Thema

Für die Öffentlichkeit wäre eine Diskussion darüber, wie sich solche automatisierten Überwachungsvorgänge grundrechtssicher gestalten lassen, besonders interessant gewesen. Die Sicherheitsbehörden müssen ihre Arbeitsweise stetig weiterentwickeln, um ihrem Auftrag gerecht zu werden.

Werden aber neue Technologien eingesetzt, wirkt die Arbeit der Dienste auf neue Weise auf Grundrechte. Diese Auswirkungen im Blick zu haben und über notwendige Begrenzungen nachzudenken, ist Teil des Auftrags sowohl der Präsident:innen als auch der PKGr-Mitglieder. Ein Austausch darüber hätte deshalb seinen Platz in dieser Anhörung verdient.

Ebenso spannend wäre es gewesen zu erfahren, wie in den zuständigen Kontrollbehörden die notwendige Expertise aufgebaut werden kann. Denn damit unabhängige Kontrollorgane überhaupt überprüfen können, ob algorithmenbasierte Überwachungsmaßnahmen zweck- und verhältnismäßig sind, müssen sie über Know-how und Ressourcen verfügen, um die Eingriffe zu analysieren.

Ergebnisse statt Prozesse

Der BND-Chef erklärte im Zuge der Anhörung auch, dass ihn Ergebnisse interessieren und nicht so sehr die Prozesse, die zu diesen Ergebnissen führen. Das klingt zupackend, wirft aber Fragen auf. Denn die Art und Weise, wie geheimdienstliche Arbeit organisiert ist, entscheidet darüber, ob sie sich innerhalb der gesetzlichen Grenzen bewegt.

Deshalb ist es so wichtig, wie die Prozesse und Regeln ausgestaltet sind, die das Parlament den Diensten vorgibt – besonders dann, wenn sie in Grundrechte der Menschen eingreifen, die sie eigentlich schützen sollen. Diese demokratisch festgelegten Regeln sichern nicht nur die Legitimität der Dienste, sondern beeinflussen auch, wie effektiv sie ihren Auftrag erfüllen können.

Vor diesem Hintergrund hätte man sich hier gewünscht, dass die Mitglieder des Kontrollgremiums solche Argumente aus gesetzgeberischer Perspektive in die Diskussion einbringen. Es ist genauso wichtig, der Öffentlichkeit das Selbstverständnis des Parlaments zu vermitteln wie sie für die bestehende Bedrohungslagen zu sensibilisieren.

Konstruktive Kritik notwendig

Solche kritischen und konstruktiven Fragen, wie sie das parlamentarische Kontrollgremium in den nicht-öffentlichen Sitzungen den Sicherheitsbehörden im Rahmen des Möglichen sicherlich stellt, gehören – unter Wahrung des Geheimschutzes – dringend auch in die jährliche öffentliche Anhörung.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Eine ausgewogene Debatte über neue Befugnisse macht die Arbeit der Sicherheitsbehörden besser. Sie ist zudem keineswegs Ausdruck von übermäßigem Misstrauen gegenüber diesen Behörden – sie ist Ausdruck intakter demokratischer Prozesse. Sie liegt nicht zuletzt im ureigenen Interesse dieser Behörden, weil sie deren Glaubwürdigkeit und Legitimation stärkt.

Dass Geheimdienste grundsätzlich Regeln brauchen, die von Volksvertreter:innen aufgestellt werden, darüber waren sich die Anwesenden bei der Anhörung einig. Ebenso galt das für die Notwendigkeit, die Urteile des Bundesverfassungsgerichts bei der Ausgestaltung und Umsetzung zu respektieren.

Reform der Geheimdienst-Gesetze

Diese Regeln wird die Bundesregierung nun, wie im Koalitionsvertrag angekündigt, überarbeiten. Der Anspruch für diese Novelle muss sein, die zahlreichen bestehenden verfassungsrechtlichen Mängel zu beheben – und sicherzustellen, keine neuen unausgereiften oder gar verfassungswidrigen Regelungen zu schaffen.

Für die Reform sollten alle politischen Akteure den Mut haben, komplexe Fragen auch öffentlich anzusprechen. Ein offener und ehrlicher Austausch während des Gesetzgebungsprozesses unterstützt die Ziele der Novelle. Wer vielfältige Stimmen berücksichtigt, stärkt nicht nur die Qualität des Gesetzes, sondern auch die Legitimation der Dienste. Eine vielstimmige Debatte bietet zudem einen Schutz vor schlechten Entscheidungen.

Denn eines sollte man unbedingt vermeiden: Normen, die das Verfassungsgericht später aufhebt, würden den Geheimdiensten in ihrem Einsatz gegen die vielfältigen Bedrohungen einen Bärendienst erweisen.

Corbinian Ruckerbauer arbeitet als Senior Policy Researcher für den Berliner Think Tank interface. Im Programm Digitale Grundrechte, Überwachung und Demokratie beschäftigt er sich mit der rechtsstaatlichen Kontrolle von Geheimdiensten.

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenDer ultimative Guide für eine unvergessliche Customer Experience

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenAdobe Firefly Boards › PAGE online

-

Social Mediavor 2 Monaten

Social Mediavor 2 MonatenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Entwicklung & Codevor 1 Monat

Entwicklung & Codevor 1 MonatEventSourcingDB 1.1 bietet flexiblere Konsistenzsteuerung und signierte Events

-

UX/UI & Webdesignvor 1 Monat

UX/UI & Webdesignvor 1 MonatFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenFirefox-Update 141.0: KI-gestützte Tab‑Gruppen und Einheitenumrechner kommen

-

Online Marketing & SEOvor 3 Monaten

Online Marketing & SEOvor 3 MonatenSo baut Googles NotebookLM aus deinen Notizen KI‑Diashows