Datenschutz & Sicherheit

EU arbeitet an ausufernder Vorratsdatenspeicherung

Vor elf Jahren hat der Europäische Gerichtshof die Vorratsdatenspeicherung gekippt. Seitdem gibt es keine EU-weite Vorratsdatenspeicherung. Jetzt arbeiten die EU-Institutionen an einem neuen Gesetz.

Die EU-Kommission hat bis Juni eine Sondierung und bis September eine Konsultation durchgeführt. Es wird erwartet, dass die Kommission Anfang 2026 ein neues Gesetz vorschlägt.

Standortdaten und Over-the-Top

Die EU-Staaten machen ebenfalls Druck. Die dänische Ratspräsidentschaft hat vor kurzem eine Fragebogen verschickt. Wir veröffentlichen das Dokument. Die Antworten sollen der EU-Kommission beim Schreiben des Gesetzentwurfs helfen.

Die Fragen weisen weit über die in Deutschland diskutierte Vorratsdatenspeicherung von IP-Adressen bei Internet-Zugangs-Anbietern hinaus. Dänemark fragt, ob die EU auch Dienste-Anbieter wie „Over-the-Top“-Dienste verpflichten soll – also etwa Messenger, Videos und Spiele. Dänemark fragt auch nach Verkehrsdaten und Standortdaten – diese sind hochsensibel.

Darüber hinaus fragt Dänemark die EU-Staaten auch nach anlassbezogener Speicherung mit Quick Freeze, Speicher-Dauer, Zugangsregeln und Straftaten, für die Vorratsdaten genutzt werden sollen.

Messenger und Verschlüsselung

Die Vorratsdatenspeicherung ist nur ein Baustein im größeren Wunsch nach „Zugang zu Daten für eine wirksame Strafverfolgung“. Zu diesem Thema hatte eine einseitige Arbeitsgruppe getagt und Forderungen erstellt. Das Generalsekretariat des Rates hat jetzt einen aktuellen Stand verschickt. Wir veröffentlichen auch dieses Dokument.

Die Sicherheitsbehörden wünschen sich den Zugang zu verschiedenen Daten. An erster Stelle steht auch hier die Vorratsdatenspeicherung von Verbindungsdaten. Daneben wünschen sie eine Kommunikationsüberwachung auch bei „Messaging-Apps wie WhatsApp, Facebook Messenger und WeChat“. Und schließlich fordern sie den Zugang zu verschlüsselten Inhalten, auch bei „Ende-zu-Ende-Verschlüsselung“.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Die dänische Ratspräsidentschaft ruft die EU-Staaten dazu auf, ihre Forderungen in diese Debatte einzubringen.

Ausweis für Mobilfunk

Die EU-Staaten diskutieren außerdem den Ausweis-Zwang für Mobilfunk-Anschlüsse. Noch 2013 sagte die EU-Kommission, dass „es keine Beweise für die Wirksamkeit dieser Maßnahme für die Strafverfolgung gibt“. Das Bundesamt für Sicherheit in der Informationstechnik hat die „Verwendung von Prepaid-Karten zur Anonymisierung“ sogar empfohlen.

Trotzdem hat unter anderem Deutschland 2016 anonyme Prepaid-Karten verboten. Behörden fragen diese Daten jede Sekunde ab.

Staaten wie Polen wünschen sich EU-weite Vorschriften zur Registrierung von SIM-Karten. Anfang des Jahres hat die polnische Polizei einen Vortrag dazu gehalten. Wir veröffentlichen die Präsentation.

Dafür haben sie die Regeln von 37 europäischen Staaten untersucht. 16 Staaten haben eine Registrierungspflicht, darunter Deutschland und Italien. 13 Staaten haben keine Registrierungspflicht, darunter Großbritannien und die Niederlande. Für acht Staaten hat Polen keine Daten gefunden.

Polen schließt daraus, dass es eine EU-weite Registrierungspflicht braucht. Bekämpfen wollen sie damit unter anderem falsche Bomben-Drohungen und Betrug an älteren Menschen. Es ist möglich, dass ein neues EU-Gesetz zur Vorratsdatenspeicherung auch diese Speicherpflicht enthält.

Datenschutz & Sicherheit

„Das war dringend notwendig, diese neue Idee einer Schleppnetzfahndung im Internet abzuwenden“

Ende November erging eine Eilentscheidung des Bundesverfassungsgerichts zu einer neuen Form der Massenüberwachung: Das Gericht stoppte einen Amtsgerichtsbeschluss, die einem Netzbetreiber das Mitprotokollieren von Billionen DNS-Anfragen vorgeschrieben hätte.

Das Amtsgericht Oldenburg hatte Vodafone zur Umsetzung von Überwachungsanordnungen verpflichtet, die monatlich sage und schreibe 12,96 Billionen DNS-Anfragen betroffen hätte. Der DNS-Server des Anbieters sollte überwacht werden, gestützt auf Paragraph 100a der Strafprozessordnung. Außerdem sollten die zur Identifizierung des Anschlussinhabers notwendigen Kundendaten mitgeliefert werden.

Doch der Telekommunikationskonzern wehrte sich und setzte sich nun vorerst durch. Die Vollziehung des amtsgerichtlichen Beschlusses ist für sechs Monate ausgesetzt, auch neue Anordnungen darf es nicht geben.

Das Bundesverfassungsgericht sieht „jedenfalls massenhafte Eingriffe“ in das Fernmeldegeheimnis der vierzig Millionen Vodafone-Kunden und erkennt Anhaltspunkte, dass die DNS-Massenüberwachung verfassungswidrig sein könnte. Viele völlig unverdächtige Kunden gerieten in die Überwachung und könnten sich nicht dagegen wehren. Denn die Überwachung findet heimlich statt, weswegen weder vorbeugender noch abwehrender Rechtsschutz möglich sei.

Wer ruft was auf?

Vodafone sollte DNS-Anfragen zu einem bestimmten Server abfangen, über den aber keine näheren Angaben bekannt sind. Das Domain Name System (DNS) übersetzt den Namen einer Website wie beispielsweise netzpolitik.org in Nummern (hier IPv4 144.76.255.209). Das könnte man mit den früher gebräuchlichen Telefonbüchern vergleichen. Allerdings wird nicht minutenlang gestöbert und geblättert, sondern die Namensauflösung wird in einem Bruchteil einer Sekunde geliefert.

Die Namensauflösung erfolgt technisch mehrstufig. Typisch ist heute die Server-assistierte iterative Form: Ein DNS-Stub-Resolver fragt den lokalen rekursiven DNS-Server, der die Anfrage (iterativ von der Wurzel abwärts) bis zum gesuchten Domain-Namen weiterleitet. Gebräuchliche DNS-Resolver und DNS-Server beschleunigen diese Namensauflösung dadurch, dass sie lokale DNS-Caches als Zwischenspeicher nutzen.

Zieht man den Vergleich mit dem Telefonbuch heran, dann wollten die Ermittler also eine Art Zielwahlüberwachung der gesamten Telefonie, um gezielt für eine vorgegebene Zieltelefonnummer herausfinden, wer alles diese Nummer angerufen hat.

13 Billionen DNS-Anfragen pro Monat mitprotokollieren

Vodafone gab dem Gericht die Anzahl von etwa fünf Millionen DNS-Server-Anfragen pro Sekunde im Anordnungszeitraum von einem Monat an. So errechnen sich die 12,96 Billionen DNS-Anfragen monatlich.

Massenüberwachung

Wir berichten unter dem Stichwort Massenüberwachung über Technologien, die dazu eingesetzt werden, massenhaft Daten über Menschen festzuhalten und auszuwerten. Unterstütze unsere Arbeit!

Um eine so große Anzahl für eine Überwachungsanordnung festzuhalten, müsste ein erheblicher Aufwand betrieben werden. Und je größer die eigene DNS-Infrastruktur des Netzbetreibers ist, desto aufwendiger wird es. Die Technik zur Protokollierung darf aber dabei die eigentliche Funktion, nämlich die schnelle Namensauflösung, nicht bremsen.

Das bedeutet einen großen organisatorischen und personellen Aufwand. Die DNS-Server-Systeme der Anbieter müssten sämtliche DNS-Anfragen aller Kundenanschlüsse daraufhin auswerten, ob diese einen bestimmten inkriminierten Server abfragen.

Klaus Landefeld, Vorstand des IT-Branchenverbandes eco, bewertet die Eilentscheidung des Bundesverfassungsgerichts positiv und hofft auf ein Ende der Überwachungsmethode: „Das war dringend notwendig, um diese neue Idee einer Schleppnetzfahndung im Internet zumindest vorübergehend, hoffentlich aber auch dauerhaft abzuwenden.“

Die Maßnahme sei „völlig ungeeignet“. Denn es müssten „faktisch alle Anbieter von DNS-Resolvern verpflichtet werden“. Doch selbst dann könnten diese Anbieter nur einen Teil der DNS-Anfragen ihren eigenen Kunden zuordnen, da diese auch Resolver von populären Drittanbietern wie etwa Google (8.8.8.8), Cloudflare (1.1.1.1) oder Quad9 (9.9.9.9) nutzten. Und selbst wenn die Methode Erfolg hätte, wäre der immense Aufwand „mit Sicherheit dem Ergebnis nicht angemessen“ und rechtfertigte nicht die „anlasslose Massenüberwachung der DNS-Anfragen aller Kunden“, so Landefeld.

Es drängt sich die Frage auf, weswegen diese offensichtlich wenig geeignete Maßnahme von den Ermittlern überhaupt gefordert wird. „Ich halte es persönlich für einen verzweifelten Versuch, die mangelhafte oder derzeit überhaupt nicht vorhandene Möglichkeit der (Rück-)Auflösung von Carrier-NAT durch die vorgeschaltete DNS-Abfrage zu umgehen“, sagt Landefeld. Die Ermittler wollen demnach an private IP-Adressen gelangen, auch wenn dies für die Netzbetreiber einen außerordentlichen Aufwand bedeutet und Millionen Kunden betroffen wären. Denn der DNS-Server vom Anbieter sieht vielleicht die private IP-Adresse des Kunden und nicht nur die öffentliche IP-Adresse, die sich eben viele Kunden (Carrier-grade NAT) teilen.

Es gibt auch andere technische Methoden, um an die gesuchte private IP-Adresse zu kommen, die bei der Verhältnismäßigkeitsprüfung nicht schon auf der ersten Stufe scheitern. Das sieht auch das hohe Gericht so. Landefeld fielen ebenfalls Alternativen ein, die ohne anlasslose Massenüberwachung auskämen. Den Ermittlern waren aber offenbar keine anderen Methoden eingefallen.

Wer die gesuchten Verdächtigen sind, ist bisher nicht bekannt. Akteneinsicht hatte der Netzbetreiber von der Staatsanwaltschaft nicht bekommen. Aber schwerwiegende Verfehlungen können es nicht sein. Denn das Bundesverfassungsgericht schreibt, es sei „nicht ersichtlich, dass die hier konkret verfolgten Delikte besonders schwer wögen oder die Ermittlung des Sachverhalts mit anderen Ermittlungsmethoden nicht ebenso erfolgsversprechend sein könnte“.

Datenschutz & Sicherheit

Anonymisierendes Linux Tails 7.3.1 aktualisiert Kernkomponenten

Die Entwickler der für mehr Privatsphäre sorgenden Linux-Distribution Tails haben Version 7.3.1 veröffentlicht. Im Wesentlichen haben sie darin die Kernkomponenten auf den aktuellen Stand gebracht.

Weiterlesen nach der Anzeige

Die Versionsankündigung zu Tails 7.3.1 listet daher lediglich die aufgefrischten Programmversionen auf. Der Tor Browser ist nun auf Stand 15.0.3 und basiert auf Firefox ESR 140.6. Der Tor Client kommt in Fassung 0.4.8.21 mit, während Thunderbird 140.5.0 (die ESR-Version) dabei ist. Laut Changelog ist zudem das Firmware-Repository auf dem Debian-Trixie-Stand vom 11.11.2025.

Die Version 7.3 von Tails haben die Projekt-Maintainer übersprungen. Sie sind direkt auf Stand 7.3.1 gegangen, da während der Vorbereitungen eine Sicherheitslücke in einer Softwarebibliothek geschlossen wurde, die Tails mitbringt. Um die Korrektur einzubauen, haben sie direkt den Release-Prozess für Tails 7.3.1 gestartet. In welcher Bibliothek die Schwachstelle gefunden wurde, schreiben die Tails-Macher jedoch nicht.

Aktualisierte Images

Die neuen Abbilder stehen auf den Download-Servern von Tails bereit. Außerdem liefert das Projekt auch Bittorrent-Links, um den Download Server-los im Peer2Peer-Netzwerk anzubieten. Wie üblich stehen Abbilder zum Verfrachten auf USB-Sticks zur Verfügung. Aber auch ISO-Images zum Brennen auf DVD oder zur Nutzung in einer virtuellen Maschine stellt das Tails-Projekt bereit.

Mit Tails etwa auf USB-Stick lassen sich fremde Rechner mit einer geschützten Umgebung starten. Tails legt dabei Wert auf anonymes Surfen im Netz. Durch die Nutzung des Tor-Netzwerks ist es einfacher, nicht unabsichtlich rückverfolgbaren Spuren zu hinterlassen.

Tails 7.2 ist Mitte November erschienen und hatte ebenfalls im Wesentlichen Versionspflege bei den mitgebrachten Programmen vorzuweisen. Daneben haben die Entwickler jedoch auch einige Probleme und Ärgernisse beseitigt und etwa dem Mailprogramm Thunderbird das Übersenden von Telemetriedaten an Mozilla abgewöhnt.

Weiterlesen nach der Anzeige

(dmk)

Datenschutz & Sicherheit

Chrome-Update stopft attackierte Sicherheitslücke | heise online

Google hat in der Nacht zum Donnerstag den Webbrowser Chrome aktualisert. Mit dem Update stopft der Hersteller auch eine bereits in freier Wildbahn attackierte Sicherheitslücke.

Weiterlesen nach der Anzeige

Das erklärt Google in der Versionsankündigung. „Google ist bekannt, dass ein Exploit in freier Wildbahn existiert“ schreiben die Entwickler dort und nennen zwar eine Issue-Nummer, halten sich mit etwaigen Details zur Lücke jedoch zurück. Lediglich die Einstufung des Risikos als „hoch“ nennen sie, jedoch nicht einmal die betroffene Komponente des Browsers. Eine CVE-Nummer gibt es offenbar ebenfalls noch nicht.

Insgesamt drei Sicherheitslücken

Zudem gibt es zwei weitere Schwachstellen, die das Release ausbessert. Angreifer können eine Use-after-free-Lücke im Passwort-Manager ausnutzen, was oftmals das Einschleusen und Ausführen von Schadcode ermöglicht. Das scheint jedoch aufgrund der Bedrohungseinschätzung nicht allzu leicht zu klappen (CVE-2025-14372, Risiko „mittel“). Außerdem können bösartige Akteure offenbar eine „unangemessene Implementierung“ in der Toolbar für nicht näher genannte schädliche Aktionen ausnutzen (CVE-2025-14373, Risiko „mittel“).

Chrome-Nutzer und -Nutzerinnen sollten sicherstellen, dass sie die neuen Softwareversionen einsetzen.

Software-Stand prüfen

Die Fehler bessert Google in Chrome 143.0.7499.109 für Android, 143.0.7499.109 für Linux sowie 143.0.7499.109/.110 für macOS und Windows aus. Zudem steht als Extended-Stable-Fassung der Build 142.0.7499.235 für macOS und Windows bereit. Auf der Chromium-Basis aufsetzende Browser wie Microsofts Edge dürften in Kürze ebenfalls in fehlerbereinigter Version vorliegen.

Weiterlesen nach der Anzeige

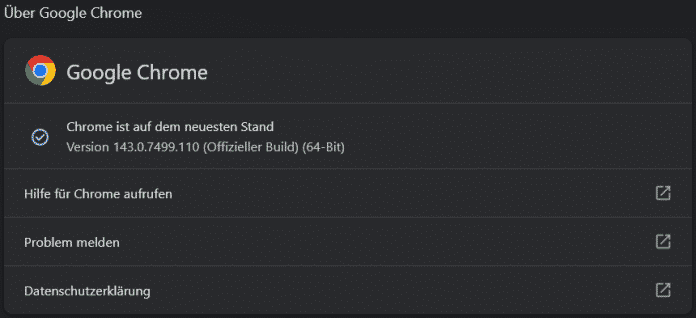

Ob die Software bereits auf aktuellem Stand ist, verrät der Versionsdialog. Der ist über das Browser-Menü, das sich in Chrome durch Klick auf das Symbol mit den drei aufeinander gestapelten Punkten rechts von der Adressleiste öffnet, und dem weiteren Weg über „Hilfe“ – „Über Google Chrome“ erreichbar.

Der Versionsdialog des Webbrowsers zeigt den aktuell laufenden Software-Stand an und startet bei Verfügbarkeit die Aktualisierung.

(Bild: heise medien)

Ist eine Aktualisierung verfügbar, startet das den Update-Vorgang und fordert im Anschluss zum nötigen Browser-Neustart auf. Unter Linux ist in der Regel der Aufruf der distributionseigenen Softwareverwaltung für die Aktualisierung nötig.

Zuletzt hatte Google Mitte November eine Schwachstelle in Chrome stopfen müssen, die bereits von Angreifern aus dem Netz attackiert wurde.

(dmk)

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenIllustrierte Reise nach New York City › PAGE online

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenJetzt patchen! Erneut Attacken auf SonicWall-Firewalls beobachtet

-

Künstliche Intelligenzvor 2 Monaten

Künstliche Intelligenzvor 2 MonatenAus Softwarefehlern lernen – Teil 3: Eine Marssonde gerät außer Kontrolle

-

Künstliche Intelligenzvor 2 Monaten

Top 10: Die beste kabellose Überwachungskamera im Test

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenSK Rapid Wien erneuert visuelle Identität

-

Entwicklung & Codevor 3 Wochen

Entwicklung & Codevor 3 WochenKommandozeile adé: Praktische, grafische Git-Verwaltung für den Mac

-

Künstliche Intelligenzvor 2 Monaten

Künstliche Intelligenzvor 2 MonatenNeue PC-Spiele im November 2025: „Anno 117: Pax Romana“