Datenschutz & Sicherheit

AMI Aptio BIOS: Rechteausweitung ermöglicht Firmware-Manipulation

Eine Sicherheitslücke klafft in den Aptios- und AptiosV-BIOS-Versionen von AMI. Im SMM-Modul können Angreifer eine Schwachstelle missbrauchen, um Daten an von ihnen kontrollierte Adressen zu schreiben. Das ermöglicht offenbar auch, Inhalte des Flash-Speichers zu verändern. Die Lücke ist eigentlich recht alt, wurde jedoch jüngst „wiederentdeckt“, da Systeme in freier Wildbahn dafür noch anfällig sind.

Davor warnt aktuell das renommierte CERT der Carnegie Mellon University. Das bezieht sich auf eine Veröffentlichung der IT-Forscher von Binarly von Anfang Juli dieses Jahres. Konkret können Angreifer die Sicherheitslücke missbrauchen, um ihre Rechte von Ring 0 auf Ring -2 zu erhöhen, in den System-Management-Modus (SMM), vollständig vom Betriebssystem isoliert. Damit können sie auch SMM-basierte Schutzmechanismen wie SPI-Flash-Schreibschutz umgehen und so beispielsweise eine Backdoor in der Firmware implantieren.

Derart manipulierte Firmware übersteht auch Betriebssystem-Neuinstallationen. Das Sicherheitsleck ermöglicht bösartigen Akteuren zudem, von UEFI-Firmware bereitgestellte Sicherheitsmechanismen zu unterlaufen, etwa Secure Boot und einige Varianten des Speicherschutzes für Hypervisors, schreibt Binarly.

Neue alte Lücke

AMI hat eine eigene Sicherheitsmitteilung Ende Mai dazu veröffentlicht. „Das Problem wurde identifiziert, gelöst und darauf unter Verschwiegenheitsklausel hingewiesen, im Jahr 2018“, schreibt AMI dort, Binarly hat die Lücke wiederentdeckt, da das Problem in mehreren Geräten auf dem Markt nicht angegangen wurde. Über den Schweregrad herrscht jedoch Uneinigkeit. Während AMI der Lücke CVE-2025-33043 / EUVD-2025-16381 den CVSS-Score 5.8 und damit das Risiko „mittel“ zuordnet, kommen die Binarly-Forscher auf einen CVSS-Wert von 8.2, was dem Risiko „hoch“ entspricht.

Binarly hat die Sicherheitslücke in BIOS-Versionen etwa aus 2024 aufgespürt. Betroffen sind etwa Adlinktech cExpress-KL-LT2, Adlinktech LED-TKN, Dell Latitude 13 3380, HP Z VR Backpack G1, HP 200 G3, einige Lenovo ThinkCentre-Systeme, das TS150, sowie das Samsung Notebook Odyssey. Für diese Systeme stellen die Hersteller Binarly zufolge auch Microcode-Updates zur Verfügung.

Mitte Juli hatte das CERT bereits vor ähnlichen Schwachstellen mit vergleichbarer Vorgeschichte gemeldet, die insbesondere Gigabyte-Mainboards betroffen haben.

(dmk)

Datenschutz & Sicherheit

EU-Staaten einigen sich auf freiwillige Chatkontrolle

Die EU-Staaten haben sich auf eine gemeinsame Position zur Chatkontrolle geeinigt. Wir veröffentlichen den Gesetzentwurf.

Letzte Woche hat die Rats-Arbeitsgruppe das Gesetz besprochen. Wir veröffentlichen ein weiteres Mal das eingestufte Protokoll der Sitzung.

Morgen wollen die Ständigen Vertreter die Position offiziell beschließen.

Drei Jahre Streit

Seit dreieinhalb Jahren streiten die EU-Institutionen über die Chatkontrolle. Die Kommission will Internet-Dienste verpflichten, die Inhalte ihrer Nutzer anlasslos auf Hinweise zu Straftaten zu durchsuchen und diese bei Verdacht an Behörden zu schicken.

Das Parlament bezeichnet das als Massenüberwachung und fordert, nur unverschlüsselte Inhalte von Verdächtigen zu scannen.

Eine Mehrheit der EU-Staaten will eine verpflichtende Chatkontrolle. Eine Sperrminorität lehnt das jedoch ab. Jetzt hat sich der Rat auf einen Kompromiss geeinigt. Internet-Dienste werden nicht zur Chatkontrolle verpflichtet, dürfen aber eine freiwillige Chatkontrolle durchführen.

Absolute rote Linien

Die dänische Ratspräsidentschaft will den Gesetzentwurf „schnellstmöglich“ durch den Rat bringen, „damit die Trilogverhandlungen zeitnah begonnen werden können“. Das Feedback der Staaten soll sich auf „absolute rote Linien“ beschränken.

Die Mehrheit der Staaten „unterstützten den Kompromissvorschlag“. Mindestens 15 sprachen sich dafür aus, darunter Deutschland und Frankreich.

Deutschland „begrüßte sowohl die Streichung der verpflichtenden Maßnahmen als auch die dauerhafte Verankerung freiwilliger Maßnahmen“.

Italien sieht auch die freiwillige Chatkontrolle skeptisch. „Man befürchte, das Instrument könne auch auf andere Delikte ausgeweitet werden, daher habe man Schwierigkeiten, den Vorschlag zu unterstützen.“ Politiker haben bereits gefordert, die Chatkontrolle auf andere Inhalte auszuweiten.

Absoluter Minimalkonsens

Andere Staaten bezeichneten den Kompromiss „als absoluten Minimalkonsens“. Sie haben sich „eigentlich mehr gewünscht – insbesondere im Sinne von Verpflichtungen“. Einige Staaten „zeigten sich deutlich enttäuscht über die vorgenommenen Streichungen“.

Vor allem Spanien „sah verpflichtende Maßnahmen weiterhin als erforderlich an, leider sei eine umfassende Einigung dazu nicht möglich gewesen“. Auch Ungarn „sah Freiwilligkeit als alleiniges Konzept als zu wenig an“.

Spanien, Ungarn und Bulgarien schlugen „eine Verpflichtung für die Anbieter vor, zumindest in offenen Bereichen aufdecken zu müssen“. Die dänische Ratspräsidentschaft „bezeichnete den Vorschlag als ehrgeizig, griff ihn aber nicht auf, um weitere Diskussionen zu vermeiden“.

Dänemark wies explizit auf die Überprüfungsklausel hin. Damit „halte man sich die Möglichkeit von Aufdeckungsanordnungen zu einem späteren Zeitpunkt offen“. Ungarn betonte, „dass diese Möglichkeit auch genutzt werden müsse“.

Keine Verpflichtung

Die dänische Ratspräsidentschaft hatte öffentlich verkündet, dass die Chatkontrolle nicht verpflichtend sein soll, sondern freiwillig.

Der ausformulierte Kompromissvorschlag war jedoch widersprüchlich. Den Artikel zur verpflichtenden Chatkontrolle hatte sie gestrichen. Ein anderer Artikel sagte jedoch, dass Dienste auch freiwillige Maßnahmen durchführen sollen.

Mehrere Staaten haben gefragt, ob diese Formulierungen „zu einer faktischen Verpflichtung führen könnten“. Die Juristischen Dienste stimmten zu: „Die Formulierung sei in beide Richtungen auslegbar“. Die Ratspräsidentschaft „stellte klar, dass es im Text lediglich eine Verpflichtung zur Risikominderung gäbe, nicht aber eine Verpflichtung zur Aufdeckung“.

Am Tag nach der Sitzung verschickte die Ratspräsidentschaft den wahrscheinlich endgültigen Gesetzentwurf des Rats. Darin steht explizit: „Keine Bestimmung dieser Verordnung ist so auszulegen, dass sie den Anbietern Aufdeckungspflichten auferlegt.“

Schaden und Missbrauch

Die verpflichtende Chatkontrolle ist nicht das einzige Problem im geplanten Gesetz. Auch die freiwillige Chatkontrolle ist eigentlich verboten. Die EU-Kommission kann ihre Verhältnismäßigkeit nicht belegen. Viele lehnen die freiwillige Chatkontrolle ab, darunter die EU-Kommission, der Europäische Datenschutzbeauftragte und die deutsche Datenschutzbeauftragte.

Eine Reihe an Wissenschaftlern kritisiert den Kompromissvorschlag. Die freiwillige Chatkontrolle bezeichnen sie als nicht angemessen. „Ihr Nutzen ist nicht nachgewiesen, während das Potenzial für Schaden und Missbrauch enorm ist.“

Das Gesetz fordert auch verpflichtende Altersprüfungen. Die Wissenschaftler kritisieren, dass Altersprüfungen „ein inhärentes und unverhältnismäßiges Risiko schwerwiegender Datenschutzverletzungen und Diskriminierung mit sich bringen, ohne dass ihre Wirksamkeit garantiert ist“. Auch die Bundesdatenschutzbeauftragte befürchtet eine „weitgehende Abschaffung der Anonymität im Netz“.

Jetzt folgt Trilog

Die EU-Staaten werden diese Punkte nicht weiter diskutieren. Die dänische Ratspräsidentschaft „bekräftigte, am Kompromissvorschlag ohne die spanischen Vorschläge festzuhalten“.

Morgen tagen die Ständigen Vertreter der EU-Staaten. Im Dezember tagen die Justiz- und Innenminister. Diese beiden Gremien sollen den Gesetzentwurf als offizielle Position des Rats beschließen.

Danach folgt der Trilog. Dort verhandeln Kommission, Parlament und Rat, um aus ihren drei eigenen Gesetzentwürfen einen Kompromiss zu erzielen.

Hier ist das Dokument in Volltext:

- Geheimhaltungsgrad: Verschlusssache – Nur für den Dienstgebrauch

- Datum: 13. November 2025

- An: Auswärtiges Amt

- Kopie: BKAmt, BMI, BMJV, BMF, BMWE, BMBFSFJ

- Betreff: Sitzung der RAG Strafverfolgung am 12. November 2025

- Zweck: Zur Unterrichtung

- Geschäftszeichen: 350.80

Sitzung der RAG Strafverfolgung am 12. November 2025

I. Zusammenfassung und Wertung

Schwerpunkt der Sitzung bildete TOP 3 – Proposal for a Regulation of the European Parliament and of the Council laying down rules to prevent and combat child sexual abuse (11596/25). Grundlage der Aussprache bildete der mit Dok. 14092/25 am 6. November von der DNK Präsidentschaft übermittelte Kompromisstext.

Die Mehrzahl der wortnehmenden MS brachten ihre Unterstützung für den jüngsten Kompromissvorschlag zum Ausdruck.

Nachdem Vorsitz eine ausreichende Mehrheit für den Kompromisstext festgestellt hatte, kündigt er Vorlage im AStV am 19. November (I-Punkt) sowie im JI-Rat im Dezember an.

II. Im Einzelnen

TOP 1: Adoption of the agenda

Annahme ohne Änderungen.

TOP 2: Information by the Presidency

Präs. verwies auf die nächsten Sitzungen der Temporary Core Group zu den Polizei-Netzwerken (als VSK) am 25.11. und der RAGS-P am 03.12.2025. Schriftliche Bemerkungen zu dem Papier der Präs. zu den Polizei-Netzwerken vom 06.11. würden bis 13.11.2025 erbeten.

TOP 3: Proposal for a Regulation of the European Parliament and of the Council laying down rules to prevent and combat child sexual abuse (14092/25)

Vorsitz eröffnete die Sitzung zunächst mit einer Zusammenfassung der am Text vorgenommenen inhaltlichen Änderungen, verwies auf den äußerst knappen Zeitplan aufgrund des Auslaufens der Interims-VO und kündigte eine schnellstmögliche Behandlung im AStV und Dezember-JI-Rat an, damit die Trilogverhandlungen zeitnah begonnen werden können. MS seien ausdrücklich gebeten, sich auf eine kurze Bewertung des Kompromisstextes und absolute rote Linien zu beschränken.

Zahlreiche wortnehmende MS (DEU, FRA, AUT, LUX, SVN, LVA, LTU, SVK, MLT, ROU, IRL, CYP, wohl auch POL, FIN, EST) unterstützten den Kompromissvorschlag, wenngleich der Regelungsumfang teilweise als absoluter Minimalkonsens betrachtet wurde (ESP, LTU, BGR) und man sich eigentlich mehr – insbesondere im Sinne von Verpflichtungen – gewünscht habe.

DEU trug weisungsgemäß vor und begrüßte sowohl die Streichung der verpflichtenden Maßnahmen als auch die dauerhafte Verankerung freiwilliger Maßnahmen sowie die Beibehaltung des EU-Zentrums und bekräftigte dessen Bedeutung.

ESP sah verpflichtende Maßnahmen weiterhin als erforderlich an, leider sei eine umfassende Einigung dazu nicht möglich gewesen. Daher schlage man – unterstützt von BGR und HUN – eine Verpflichtung für die Anbieter vor, zumindest in offenen Bereichen aufdecken zu müssen. Es sei zahlreiches CSAM offen abrufbar. Um zumindest dessen Verbreitung zu verhindern, müsse eine Verpflichtung der Anbieter möglich. Zudem solle in Artikel 43 eine Funktion des EU-Zentrums verankert werden, die es dem EU-Zentrum ermögliche, die Anbieter zur Ordnung zu rufen, wenn diese ihren Verpflichtungen nicht nachkommen.

Vorsitz bezeichnete den Vorschlag ESPs als ehrgeizig, griff ihn aber nicht auf, um weitere Diskussionen zu vermeiden. Mittels Überprüfungsklausel halte man sich die Möglichkeit von Aufdeckungsanordnungen zu einem späteren Zeitpunkt offen.

POL unterstützte grundsätzlich die Richtung des Textes, legte aber weiterhin einen Prüfvorbehalt ein und kündigte an, die endgültige Positionierung nachzuliefern.

Auch HUN sah Freiwilligkeit als alleiniges Konzept als zu wenig an und legte PV ein. Zudem bitte man den JD-Rat um Einschätzung, ob nach dem jüngsten Textvorschlag innerhalb E2EE Kommunikation aufgedeckt werden könne (ähnlich HRV). Ein Ausschluss freiwilliger Maßnahmen in E2EE sei eine rote Linie. Generell dürfe es keinen Rückschritt hinter den status quo geben.

Vorsitz entgegnete daraufhin, Rechtsgrundlage sei weiterhin die DSGVO. Der aktuelle Textvorschlag sei keine Verschlechterung, sondern eine Verbesserung, da er gewährleiste, dass die Anbieter das, was sie bisher erfolgreich täten, auch weiterhin tun könnten und zudem die Zusammenarbeit auf EU-Ebene gefördert werde.

FIN verwies auf die Notwendigkeit der Befassung des eigenen Parlaments (auch SWE), sah den Vorschlag aber grundsätzlich positiv. CZE legte ebenfalls PV mit Hinweis auf die laufende Regierungsbildung ein.

ITA legte Prüfvorbehalt ein und verwies auf seine Ausführungen im AStV am 05.11.. Zu überlegen sei, ob im Rahmen ausschließlich freiwilliger Aufdeckungen das Recht auf Privatsphäre der Nutzer ausreichend gewahrt werden könne. Man befürchte, das Instrument könne auch auf andere Delikte ausgeweitet werden, daher habe man Schwierigkeiten, den Vorschlag zu unterstützen.

Vorsitz verwies diesbezüglich auf die soliden Rechtssysteme mit entsprechenden Garantien in den MS, die die Basis des Vorschlages bilden.

FRA erinnerte eindringlich, dass man schnell vorankommen und eine Lösung finden müsse.

SVN, LTU, SVK, NLD und LVA sahen die Verhinderung einer Regelungslücke als oberste Priorität und begrüßten die Streichung der verpflichtenden Aufdeckungsanordnungen. Das EU-Zentrum werde unterstützt.

NLD bat zudem JD-Rat um Einschätzung, ob die Formulierungen in Artikel 4 und 5 ggf. zu einer faktischen Verpflichtung führen könnten.

Vorsitz stellte klar, dass es im Text lediglich eine Verpflichtung zur Risikominderung gäbe, nicht aber eine Verpflichtung zur Aufdeckung.

ROU, SWE und HRV zeigten sich deutlich enttäuscht über die vorgenommenen Streichungen, erklärten sich aber aufgrund der eingefügten Überprüfungsklausel dennoch mit dem Vorschlag einverstanden. HRV ergänzte, dass diese Möglichkeit auch genutzt werden müsse. SWE sah die Überprüfungsklausel jedoch als zu komplex an.

IRL unterstrich, der Ergänzung in Art. 14a und 18aa betreffend die Notwendigkeit einer richterlichen Bestätigung innerhalb 72 Stunden nicht zustimmen zu können, da dies im common law System nicht möglich sei (ebenso MLT).

HUN bemängelte, die Frage nach E2EE sei nicht angemessen beantwortet worden. Probleme diesbezüglich habe es bislang nur im Rahmen privater Kommunikation gegeben, der ESP Vorschlag beziehe sich aber ausschließlich auf open spaces.

Vorsitz stellte klar, dass man nicht vorhabe, diese Punkte erneut zu diskutieren. Es solle weiterhin möglich bleiben, was auch jetzt möglich sei und bat JD-Rat um Beantwortung zu Art. 1 Abs 5.

JD-Rat führte zu Art. 1 Abs. 5 aus, dass er keine Änderung der Interims-VO sähe. Die Ausnahmen dürften angewendet werden, wenn eine Rechtsgrundlage dafür gegeben ist. Den Providern werde nicht verboten, Maßnahmen innerhalb E2EE Inhalten zu ergreifen. Art. 1 Abs 5 ändere nichts an der jetzigen Rechtslage. Die Frage von NLD zu einer faktischen Verpflichtung sei schwierig zu beantworten. Es sei zwar nicht verpflichtend, eine bestimmte Maßnahme zu ergreifen, aber die Formulierung sei in beide Richtungen auslegbar.

KOM betonte den Mehrwert und die Relevanz des EU-Zentrums und stimmte ESP zu, in Bezug auf Aufdeckungsanordnungen in öffentlich zugänglichen Bereichen. Auch öffentlich sei viel CSAM verfügbar, daher sei der Vorschlag gut und wichtig und es sei nur schwer vorstellbar, dass eine aktive Suche nach CSAM durch das EU-Zentrum auf Widerstand stoßen könnte.

Vorsitz bedankte sich für die breite Unterstützung und bekräftigte, am Kompromissvorschlag ohne die ESP Vorschläge festzuhalten. Man werde jedoch versuchen, vor Übersendung an den AStV eine textliche Lösung – z.B. einen Verweis auf nationales Recht – zu den von MLT und IRL vorgetragenen Bedenken zu finden.

[…]

Datenschutz & Sicherheit

IT-Vorfall: Stadtwerke Detmold nicht mehr erreichbar

Die Stadtwerke Detmold wurden Opfer eines IT-Angriffs. Seit Montag sind die daher nicht mehr erreichbar – weder telefonisch noch per E-Mail.

Weiterlesen nach der Anzeige

Auf der Homepage der Stadtwerke Detmold begrüßt ein Banner die Besucher, in dem zu lesen steht: „Aufgrund eines großflächigen IT-Ausfalls sind die Stadtwerke Detmold derzeit nicht erreichbar.“ Was vorgefallen ist, wie die konkreten Auswirkungen sind oder Ähnliches findet sich dort jedoch nicht. Der WDR berichtet, dass die „Versorgungssicherheit in den Bereichen Trinkwasser, Strom, Gas und Fernwärme weiter gewährleistet“ sei.

Dienste der Webseite lassen sich jedoch nicht nutzen, etwa zur Übermittlung von Zählerständen. Telefonisch geht auch überhaupt nichts – auch das Kundenzentrum ist nicht erreichbar, sodass der Hinweis, dass Kunden sich über eine Hotline melden können, zumindest in die Irre führt. Angeblich sei das LKA informiert und ermittele in der Sache. Ob Kundendaten betroffen sind, sei Gegenstand derzeitiger Untersuchungen.

Hinweise auf aktive EDV-Relikte

Mit der Datenbank censys.io, die Ergebnisse von Internet-Scans öffentlich zugreifbar macht, lassen sich einige Systeme der Stadtwerke Detmold finden. Bis Montagabend war etwa ein System über HTTP im Internet zugreifbar, auf dem sehr alte PHP-Skripte mit Zeitstempeln aus 2013 zu finden waren. Die PHP-Version dazu lautet 5.4.36 – gut abgehangen aus dem Dezember 2014. Der Debian-Kernel 3.2.65 lässt sich dem Jahr 2015 zuordnen – das im Internet stehende System meldete auch den 9. Januar 2015 als Build-Datum.

Öffentlich zugreifbar war etwa ein System mit 12 Jahre alten PHP-Skripten.

(Bild: heise medien)

Zwei Systeme boten SMB-Dienste (Windows-Freigaben) im Internet an. Der Censys-Scan vom 16. November 2025 fand dabei eine Freigabe, die eine Server-Startzeit zurückliefert, die auf April 2009 datiert. Der Zielname „STWDT2003R2“ weckt zumindest Erinnerungen an Windows Server 2003 R2 – zusammen mit der gezeigten Startzeit sorgt das zumindest für Stirnrunzeln. Auf einem anderen System schien ein Synology-NAS aus dem Internet zugreifbar zu sein.

Dabei handelt es sich ausschließlich um durch die Censys-Suchmaschine gefundene Indizien, die für alle frei zugänglich im Netz lagen. Der Internetzugriff auf einige Systeme wurde erst im Laufe des Montags deaktiviert.

Weiterlesen nach der Anzeige

Auch für uns sind die Stadtwerke Detmold derzeit nicht erreichbar – nach mehr als zwölf Stunden Laufzeit kommen E-Mails mit Fehlermeldung „Host or domain name not found“ zurück. Telefonisch lässt sich dort niemand erreichen, das System hängt sofort auf. Daher ist unklar, ob die Indizien ein falsches Bild zeichnen oder ob aufgrund der Befunde eher von einem Wunder auszugehen ist, dass nicht früher schon etwas passiert ist.

Einrichtungen stehen heutzutage unter „Dauerbeschuss“, Angriffe laufen permanent. Etwa das Miniatur-Wunderland in Hamburg musste vergangene Woche einräumen, Ziel eines IT-Angriffs geworden zu sein. Dabei wurden Kreditkartendaten von Kunden im Online-Shop-System abgezogen.

(dmk)

Datenschutz & Sicherheit

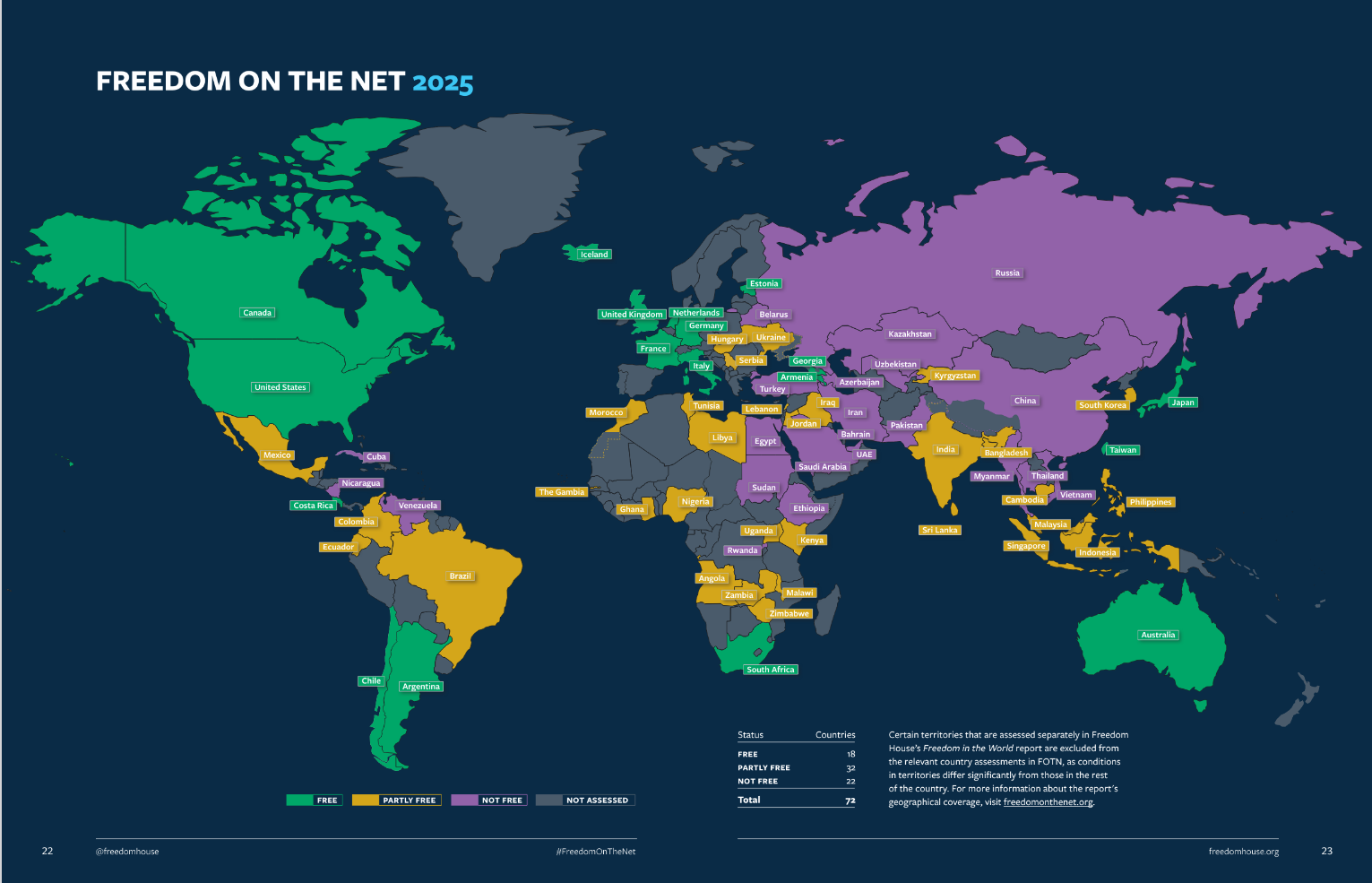

Freiheit im Netz nimmt beständig ab

Der „Freedom on the Net“-Bericht wird einmal jährlich von der Nichtregierungsorganisation (NGO) Freedom House herausgegeben. Auch der diesjährige setzt die Tradition der vorausgegangenen Berichte fort. Zum 15. Mal in Folge zieht das Freedom House eine negative Bilanz, wenn es um Zugangsbeschränkungen, Limitationen für Inhalte und Verstöße gegen Nutzerrechte im Internet geht.

Anhand dieser drei Kategorien bewertet das Freedom-House-Team mit externen Fachleuten 72 Länder, in denen 89 Prozent aller Internet-Nutzer*innen leben. Die NGO nutzt dafür einen Fragenkatalog, der Themen wie staatliche Zensur oder die für den Zugang zum Internet nötige Infrastruktur abdeckt. Jedes Land bekommt so einen Wert zwischen 1 und 100 zugeordnet. Damit entsteht auch ein Gesamteindruck der globalen Lage der Freiheit des Internets.

Um die globale Lage steht es laut Bericht schlecht: Den 27 Ländern mit Punktverlusten stehen nur 17 mit Verbesserungen gegenüber. Auch Deutschland büßte drei Punkte ein. Vermehrtes Vorgehen von Politikern gegen Memes und Kritik im Netz, Einschüchterung von Journalist*innen durch Rechtsextreme und Cyberangriffe aus Russland spielten hier laut Freedom House eine Rolle.

Kritik und Zukunftsvisionen

Auch die USA verloren drei Punkte im Vergleich zum Vorjahr. Allerdings liegt der durch den Bericht untersuchte Zeitraum zwischen Juni 2024 und Mai 2025. Die Untersuchung schließt also nur die ersten vier Monate der zweiten Amtszeit von Donald Trump ein.

Freedom House erhielt bis zur Aussetzung der US-Auslandshilfen finanzielle Unterstützung vom US-amerikanischen Staat. Weitere Unterstützer von Freedom House sind das niederländische Außenministerium und Google. Freedom House betont allerdings seine Unabhängigkeit gegenüber Weisungen von Spendern.

Um die Freiheit des Internets wieder zu stärken, spricht die Organisation sich für eine Zusammenarbeit zwischen Gesetzgebern, Unternehmen und Akteuren aus der Zivilgesellschaft aus. Eine große Chance für den erleichterten Zugang zum Internet sieht Freedom House in satellitenbasierten Internetdienstleistern. Eine mögliche Altersverifikation online und ähnliche Maßnahmen, die Anonymität im Netz abbauen, lehnt die NGO hingegen ab. Zwischen Chancen und negativen Entwicklungen bleibt für Freedom House aber eins klar:

Die Faktoren, die zur Verbesserung der Internetfreiheit führen, sind von Land zu Land unterschiedlich, jedoch ist unabhängiger zivilgesellschaftlicher Aktivismus ein konstanter Motor für Veränderung und der Förderung der Achtung der Menschenrechte.

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenDer ultimative Guide für eine unvergessliche Customer Experience

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenAdobe Firefly Boards › PAGE online

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenGalaxy Tab S10 Lite: Günstiger Einstieg in Samsungs Premium-Tablets

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenHarte Zeiten für den demokratischen Rechtsstaat

-

Social Mediavor 3 Monaten

Social Mediavor 3 MonatenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

UX/UI & Webdesignvor 1 Monat

UX/UI & Webdesignvor 1 MonatIllustrierte Reise nach New York City › PAGE online

-

Datenschutz & Sicherheitvor 2 Monaten

Datenschutz & Sicherheitvor 2 MonatenJetzt patchen! Erneut Attacken auf SonicWall-Firewalls beobachtet

-

Online Marketing & SEOvor 3 Monaten

Online Marketing & SEOvor 3 Monaten„Buongiorno Brad“: Warum Brad Pitt für seinen Werbejob bei De’Longhi Italienisch büffeln muss